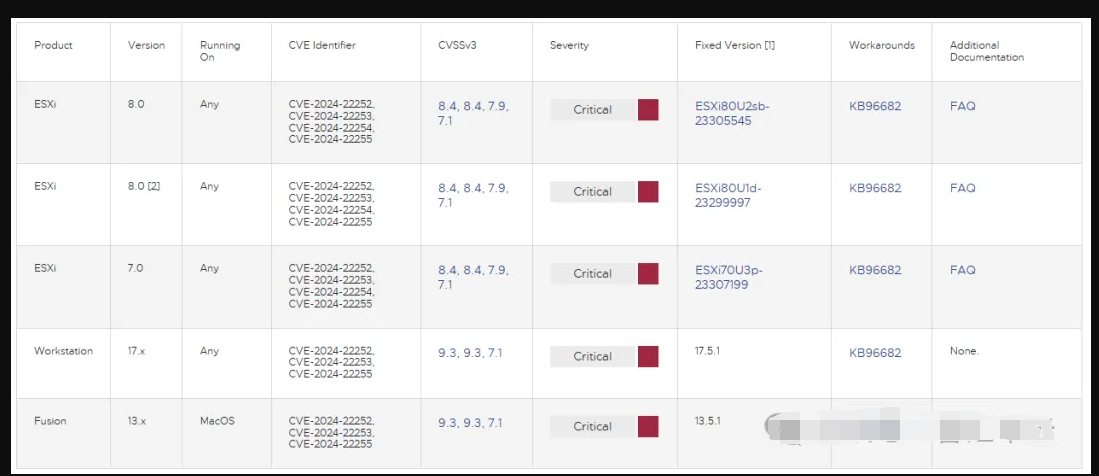

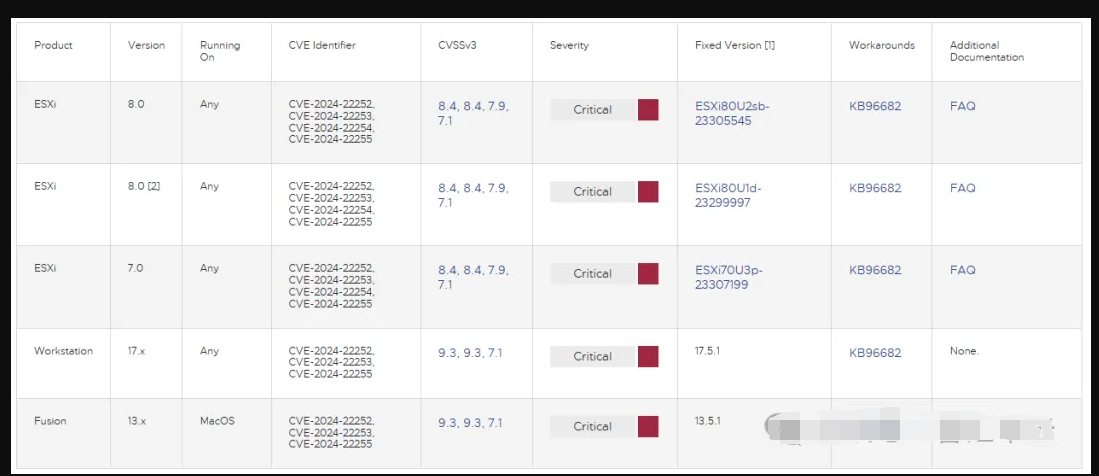

我们从VMware获悉,2024年3月5日,VMware公布了VMware ESXi、Workstation 和 Fusion等产品存在多个安全性漏洞(CVE-2024-22252、CVE-2024-22253、CVE-2024-22254、CVE-2024-22255),这次不修复不行,死扛到底终会以泪洗面啊,跪求各位抓紧升级。https://www.vmware.com/security/advisories/VMSA-2024-0006.htmlVMware ESXi

VMware Workstation Pro / Player (Workstation)

VMware Fusion Pro / Fusion (Fusion)

VMware Cloud Foundation (Cloud Foundation)

- VMware Fusion 13.x(MacOS平台)

- VMware Cloud Foundation (ESXi) 5.x/4.x

注:这些漏洞已知影响上述VMware受支持产品,但ESXi 6.7、6.5等不受支持产品也受这些漏洞影响,且官方已提供了相应补丁,可升级到ESXi 6.7 ( 6.7U3u )、6.5 ( 6.5U3v)和VCF 3.x。

- (CVE-2024-22252)XHCI USB 控制器中存在释放后使用漏洞 CVSS评分9.3

- (CVE-2024-22253)UHCI USB 控制器中存在释放后使用漏洞 CVSS评分9.3

- (CVE-2024-22254)ESXi 越界写入漏洞 CVSS评分7.9

- (CVE-2024-22255)UHCI USB 控制器信息泄露漏洞 CVSS评分7.1

(CVE-2024-22252):VMware ESXi、Workstation 和 Fusion 在 XHCI USB 控制器中包含释放后使用漏洞,在虚拟机上具有本地管理权限的恶意行为者可能会利用此问题在主机上运行虚拟机的 VMX 进程时执行代码。

(CVE-2024-22253):VMware ESXi、Workstation 和 Fusion 在 XHCI USB 控制器中包含释放后使用漏洞,在虚拟机上具有本地管理权限的恶意行为者可能会利用此问题在主机上运行虚拟机的 VMX 进程时执行代码 (CVE-2024-22253):VMware ESXi 包含越界写入漏洞,在 VMX 进程中具有特权的恶意行为者可能会触发越界写入,从而导致沙盒逃逸。 (CVE-2024-22254):对虚拟机具有管理访问权限的恶意行为者可能会利用此问题从 vmx 进程中泄漏内存。

根据官方提示,漏洞和USB 控制器有关系,解决方案是从虚拟机中可临时删除USB控制器解决当前问题,但是考虑到加密狗、Ukey等设备,并不是长久之计,所以建议还是升级到最新版本。值得注意的是某些客户机操作系统(包括 Mac OS)不支持使用 PS/2 鼠标和键盘。这些来宾操作系统将没有鼠标和键盘,没有 USB 控制器。备注:官方KB:https://kb.vmware.com/s/article/96682按照之前惯例,永久解决只有更新官方发布的更新补丁,需要更新到以下版本,包括目前已经EOL的版本。-VMware ESXi 6.5 - 6.5U3v

- VMware ESXi 6.7 - 6.7U3u

- VMware ESXi 7.0 - ESXi70U3p-23307199

- VMware ESXi 8.0 - ESXi80U2sb-23305545和ESXi80U1d-23299997

- VMware Cloud Foundation (VCF) 3.x

- VMware Workstation 17.x - 17.5.1

- VMware Fusion 13.x (macOS) - 13.5.1

升级方法:

【VMware篇】7-通过ISO镜像升级VMware Esxi

【VMware篇】1-VMware vCenter系统版本升级指南

【VMware篇】10-vCenter升级小技巧(一)之命令行升级

【VMware篇】11-vCenter升级小技巧(二)之图形化升级

【VMware篇】12、VMware vCenter的升级(二)之用ISO进行大版本更新

由于VMware ESXi6.5和6.7补丁包无权限下载,需要购买6.5和6.7的额外的扩展服务才能下载,坊间流传需要300万以上,针对我们vsphere6.5和6.7的客户,都是建议进行升级vSphere到7.0甚至8.0。最近有群友共享了补丁包(再次感谢群友的无私奉献),经过实际测试升级没问题,分享一下关于ESXi补丁包的升级方法。

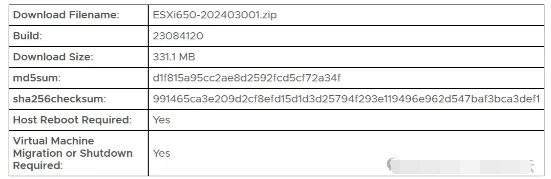

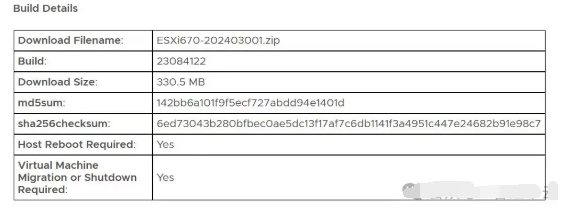

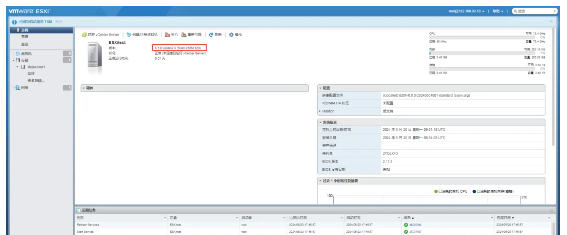

https://www.vmware.com/security/advisories/VMSA-2024-0006.htmlhttps://docs.vmware.com/en/VMware-vSphere/6.5/rn/esxi650-202403001.htmlhttps://docs.vmware.com/en/VMware-vSphere/6.7/rn/esxi670-202403001.html此次升级采用的是命令的方式升级,因为命令的方式比较简单快捷。接下来就以ESXi6.5的升级过程给大家演示。

第2章 准备工具

1、升级的补丁包。(联系笔者或者等笔者的下载地址备案完成)2、远程SSH连接工具(putty、xshell、)

第3章 升级ESXi

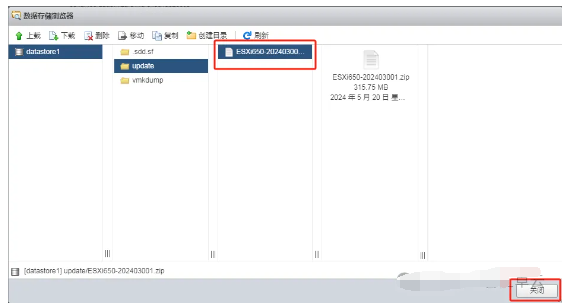

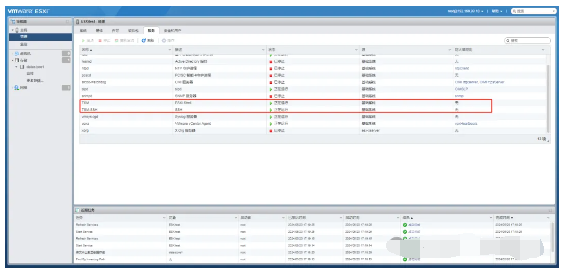

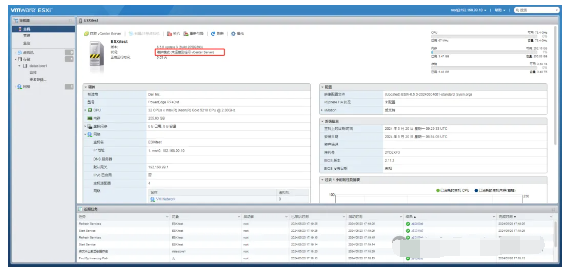

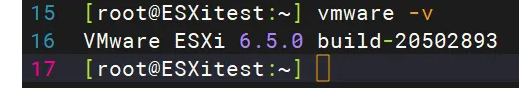

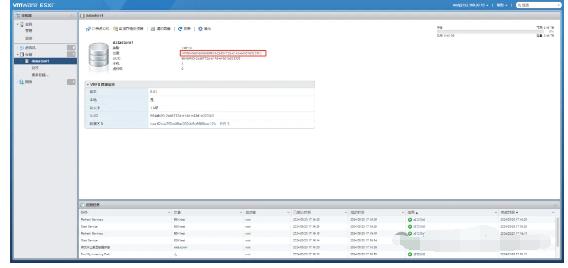

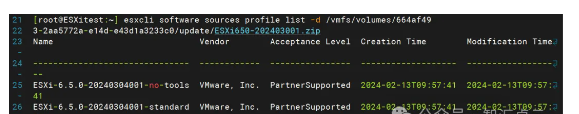

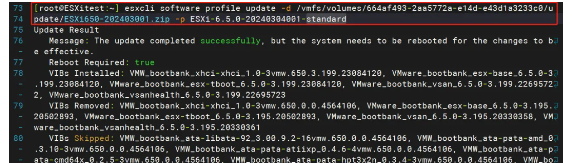

1、将下载好的离线升级ZIP包,上传到ESXi中。4、升级前确认当前版本,使用“vmware -v”命令。esxcli software sources profile list -d /vmfs/volumes/664af493-2aa5772a-e14d-e43d1a3233c0/update/ESXi650-202403001.zipesxcli software profile update -d /vmfs/volumes/664af493-2aa5772a-e14d-e43d1a3233c0/update/ESXi650-202403001.zip -p ESXi-6.5.0-20240304001-standard

出现“The update completed successfully”提示升级成功,但是系统需要重启应用更改。

9、升级好之后可以看到版本号6.5是23084120,6.7是23084122。表示升级成功

第4章 总结

大家在升级之前ESXi上的虚拟机该迁移的迁移,该备份的备份,主机进入维护模式后开始升级。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/6215.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

打赏

微信支付宝扫一扫,打赏作者吧~

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~