https://www.h3c.com/cn/d_202203/1561000_30005_0.htm 隧道配置

IPv4 over IPv4隧道基本组网配置举例

1. 组网需求

运行IP协议的两个子网Group 1和Group 2位于不同的区域,这两个子网都使用私网地址。通过在Device A和Device B之间建立IPv4 over IPv4隧道,实现两个子网的互联。

2. 组网图

图3-2 IPv4 over IPv4隧道组网图

3. 配置步骤

(1) 配置接口IP地址、路由、安全域及域间策略从而保证网络路由可达,具体配置步骤略。

需要将安全设备的Tunnel接口加入安全域,并放行该安全域到连接本地IPv4网络的接口所在安全域的相关流量,否则Tunnel接口不能与本地IPv4网络通信。本例中需将Tunnel接口加入Untrust安全域,除放行Untrust域到Trust域的相关流量外,还要放行Untrust域到Local域的流量。

(2) 配置Device A

# 创建模式为IPv4 over IPv4隧道的接口Tunnel1。

<DeviceA> system-view

[DeviceA] interface tunnel 1 mode ipv4-ipv4

# 配置Tunnel1接口的IP地址。

[DeviceA-Tunnel1] ip address 10.1.2.1 255.255.255.0

# 配置Tunnel1接口的源端地址(GigabitEthernet1/0/2的IP地址)。

[DeviceA-Tunnel1] source 2.1.1.1

# 配置Tunnel1接口的目的端地址(DeviceB的GigabitEthernet1/0/2的IP地址)。

[DeviceA-Tunnel1] destination 3.1.1.1

[DeviceA-Tunnel1] quit

# 配置从Device A经过Tunnel1接口到Group 2的静态路由。

[DeviceA] ip route-static 10.1.3.0 255.255.255.0 tunnel 1

# 将Tunnel1接口加入到Untrust安全域中。

[DeviceA] security-zone name Untrust

[DeviceA-security-zone-Untrust] import interface Tunnel 1

[DeviceA-security-zone-Untrust] quit

# 配置Tunnel接口所在Untrust安全域与Local安全域互通。

[DeviceA] security-policy ip

[DeviceA-security-policy-ip] rule name tunnel

[DeviceA-security-policy-ip-13-tunnel] source-zone untrust

[DeviceA-security-policy-ip-13-tunnel] source-zone local

[DeviceA-security-policy-ip-13-tunnel] destination-zone local

[DeviceA-security-policy-ip-13-tunnel] destination-zone untrust

[DeviceA-security-policy-ip-13-tunnel] action pass

[DeviceA-security-policy-ip-13-tunnel] quit

[DeviceA-security-policy-ip] quit

(3) 配置Device B

# 创建模式为IPv4 over IPv4隧道的接口Tunnel2。

<DeviceB> system-view

[DeviceB] interface tunnel 2 mode ipv4-ipv4

# 配置Tunnel2接口的IP地址。

[DeviceB-Tunnel2] ip address 10.1.2.2 255.255.255.0

# 配置Tunnel2接口的源端地址(GigabitEthernet1/0/2的IP地址)。

[DeviceB-Tunnel2] source 3.1.1.1

# 配置Tunnel2接口的目的端地址(Device A的GigabitEthernet1/0/2的IP地址)。

[DeviceB-Tunnel2] destination 2.1.1.1

[DeviceB-Tunnel2] quit

# 配置从Device B经过Tunnel2接口到Group 1的静态路由。

[DeviceB] ip route-static 10.1.1.0 255.255.255.0 tunnel 2

# 将Tunnel2接口加入到Untrust安全域中。

[DeviceB] security-zone name Untrust

[DeviceB-security-zone-Untrust] import interface Tunnel 2

[DeviceB-security-zone-Untrust] quit

# 配置Tunnel接口所在Untrust安全域与Local安全域互通。

[DeviceB] security-policy ip

[DeviceB-security-policy-ip] rule name tunnel

[DeviceB-security-policy-ip-13-tunnel] source-zone untrust

[DeviceB-security-policy-ip-13-tunnel] source-zone local

[DeviceB-security-policy-ip-13-tunnel] destination-zone local

[DeviceB-security-policy-ip-13-tunnel] destination-zone untrust

[DeviceB-security-policy-ip-13-tunnel] action pass

[DeviceB-security-policy-ip-13-tunnel] quit

[DeviceB-security-policy-ip] quit

4. 验证配置

# 完成上述配置后,在Device A和Device B上分别执行display interface tunnel命令,可以看出Tunnel接口处于up状态。(具体显示信息略)

# 从Device A和Device B上可以Ping通对端的GigabitEthernet1/0/1接口的IPv4地址。下面仅以Device A为例。

[DeviceA] ping -a 10.1.1.1 10.1.3.1

Ping 10.1.3.1 (10.1.3.1) from 10.1.1.1: 56 data bytes, press CTRL_C to break

56 bytes from 10.1.3.1: icmp_seq=0 ttl=255 time=2.000 ms

56 bytes from 10.1.3.1: icmp_seq=1 ttl=255 time=1.000 ms

56 bytes from 10.1.3.1: icmp_seq=2 ttl=255 time=0.000 ms

56 bytes from 10.1.3.1: icmp_seq=3 ttl=255 time=1.000 ms

56 bytes from 10.1.3.1: icmp_seq=4 ttl=255 time=1.000 ms

--- Ping statistics for 10.1.3.1 ---

5 packet(s) transmitted, 5 packet(s) received, 0.0% packet loss

round-trip min/avg/max/std-dev = 0.000/1.000/2.000/0.632 ms

https://www.h3c.com/cn/d_202203/1561005_30005_0.htm#_Toc96733156 ipsec配置

https://www.h3c.com/cn/d_202209/1688956_30005_0.htm#_Toc114082257

基于IPsec隧道接口建立保护IPv4报文的IPsec隧道配置举例

1. 组网需求

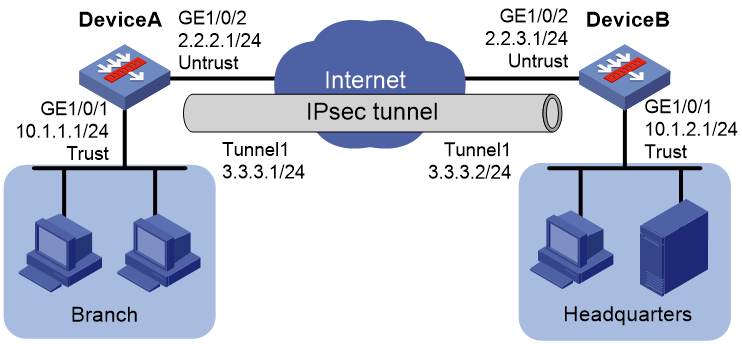

如图1-16所示,某企业分支和总部均使用固定的IP地址接入Internet。现有如下组网要求:

· 企业分支与企业总部之间的所有流量通过IPsec安全隧道进行传送;

· 当企业分支的私网IP地址段调整时,不需要改变企业总部网关的IPsec配置。

为实现如上组网需求,可采用如下配置思路实现:

· 在Device A和Device B之间使用IPsec隧道接口建立IPsec连接,将发送给对端私网的数据流路由到IPsec虚拟隧道接口上,由IPsec虚拟隧道接口上动态协商建立的IPsec安全隧道对分支子网(10.1.1.0/24)与总部子网(10.1.2.0/24)之间的所有数据流进行安全保护。

2. 组网图

图1-16 基于IPsec隧道建立保护IPv4报文的IPsec隧道配置组网图

3. 配置Device A

(1) 配置接口IP地址、路由、安全域及域间策略保证网络可达,具体配置步骤略

(2) 配置IPsec安全框架

# 创建IKE keychain abc并进入IKE keychain视图。

<DeviceA> system-view

[DeviceA] ike keychain abc

# 配置与地址为2.2.3.1的对端使用的预共享密钥为明文的123456TESTplat&!。

[DeviceA-ike-keychain-abc] pre-shared-key address 2.2.3.1 255.255.255.0 key simple 123456TESTplat&!

[DeviceA-ike-keychain-abc] quit

# 创建IKE profile abc,并进入其视图。

[DeviceA] ike profile abc

# 在IKE profile abc中指定名称为abc的配置的IKE keychain。

[DeviceA-ike-profile-abc] keychain abc

# 指定使用IP地址2.2.2.1标识本端身份。

[DeviceA-ike-profile-abc] local-identity address 2.2.2.1

# 指定需要匹配对端身份类型为IP地址,取值为2.2.3.1。

[DeviceA-ike-profile-abc] match remote identity address 2.2.3.1 24

# 配置IKE第一阶段协商使用野蛮模式。

[DeviceA-ike-profile-abc] exchange-mode aggressive

[DeviceA-ike-profile-abc] quit

# 创建名为abc的IPsec安全提议,并进入IPsec安全提议视图。

[DeviceA] ipsec transform-set abc

# 在IPsec安全提议中配置ESP加密算法为CBC模式的AES算法,密钥长度为128比特。

[DeviceA-ipsec-transform-set-abc] esp encryption-algorithm aes-cbc-128

# 在IPsec安全提议中配置ESP认证算法为HMAC-SHA1算法,密钥长度为160比特。

[DeviceA-ipsec-transform-set-abc] esp authentication-algorithm sha1

[DeviceA-ipsec-transform-set-abc] quit

# 配置名称为abc的IPsec安全框架,通过IKE协商建立安全联盟。

[DeviceA] ipsec profile abc isakmp

# 配置IPsec安全框架引用名称为abc的IPsec安全提议。

[DeviceA-ipsec-profile-isakmp-abc] transform-set abc

# 配置IPsec安全框架引用名称为abc的IKE profile。

[DeviceA-ipsec-profile-isakmp-abc] ike-profile abc

[DeviceA-ipsec-profile-isakmp-abc] quit

(3) 配置IPsec隧道接口

# 创建模式为IPsec隧道的接口Tunnel1。

[DeviceA] interface tunnel 1 mode ipsec

# 配置Tunnel1接口的IP地址。

[DeviceA-Tunnel1] ip address 3.3.3.1 255.255.255.0

# 配置Tunnel1接口的源端地址(GE1/0/2接口的IP地址)。

[DeviceA-Tunnel1] source 2.2.2.1

# 配置Tunnel1接口的目的端地址(DeviceB的GE1/0/2接口的IP地址)。

[DeviceA-Tunnel1] destination 2.2.3.1

# 在IPsec隧道接口上应用IPsec安全框架。

[DeviceA-Tunnel1] tunnel protection ipsec profile abc

[DeviceA-Tunnel1] quit

# 将Tunnel1接口加入到Untrust安全域中。

[DeviceA] security-zone name untrust

[DeviceA-security-zone-Untrust] import interface tunnel 1

# 配置Tunnel接口所在Untrust安全域与Local安全域互通。

[DeviceA] security-policy ip

[DeviceA-security-policy-ip] rule name tunnel

[DeviceA-security-policy-ip-13-tunnel] source-zone untrust

[DeviceA-security-policy-ip-13-tunnel] source-zone local

[DeviceA-security-policy-ip-13-tunnel] destination-zone local

[DeviceA-security-policy-ip-13-tunnel] destination-zone untrust

[DeviceA-security-policy-ip-13-tunnel] quit

(4) 配置Device A到Device B的静态路由。

[DeviceA] ip route-static 10.1.2.0 255.255.255.0 tunnel 1

4. 配置Device B

(1) 配置接口IP地址、路由、安全域及域间策略保证网络可达,具体配置步骤略

(2) 配置IPsec安全框架

# 创建IKE keychain abc并进入IKE keychain视图。

<DeviceB> system-view

[DeviceB] ike keychain abc

# 配置与地址为2.2.2.1的对端使用的预共享密钥为明文的123456TESTplat&!。

[DeviceB-ike-keychain-abc] pre-shared-key address 2.2.2.1 255.255.255.0 key simple 123456TESTplat&!

[DeviceB-ike-keychain-abc] quit

# 创建IKE profile abc,并进入其视图。

[DeviceB] ike profile abc

# 在IKE profile abc中指定名称为abc的配置的IKE keychain。

[DeviceB-ike-profile-abc] keychain abc

# 指定使用IP地址2.2.3.1标识本端身份。

[DeviceB-ike-profile-abc] local-identity address 2.2.3.1

# 指定需要匹配对端身份类型为IP地址,取值为2.2.2.1。

[DeviceB-ike-profile-abc] match remote identity address 2.2.2.1 24

# 配置IKE第一阶段协商使用野蛮模式。

[DeviceB-ike-profile-abc] exchange-mode aggressive

[DeviceB-ike-profile-abc] quit

# 创建名为abc的IPsec安全提议,并进入IPsec安全提议视图。

[DeviceB] ipsec transform-set abc

# 在IPsec安全提议中配置ESP加密算法为CBC模式的AES算法,密钥长度为128比特。

[DeviceB-ipsec-transform-set-abc] esp encryption-algorithm aes-cbc-128

# 在IPsec安全提议中配置ESP认证算法为HMAC-SHA1算法,密钥长度为160比特。

[DeviceB-ipsec-transform-set-abc] esp authentication-algorithm sha1

[DeviceB-ipsec-transform-set-abc] quit

# 配置名称为abc的IPsec安全框架,通过IKE协商建立安全联盟。

[DeviceB] ipsec profile abc isakmp

# 配置IPsec安全框架引用名称为abc的IPsec安全提议。

[DeviceB-ipsec-profile-isakmp-abc] transform-set abc

# 配置IPsec安全框架引用名称为abc的IKE profile。

[DeviceB-ipsec-profile-isakmp-abc] ike-profile abc

[DeviceB-ipsec-profile-isakmp-abc] quit

(3) 配置IPsec隧道接口

# 创建模式为IPsec隧道的接口Tunnel1。

[DeviceB] interface tunnel 1 mode ipsec

# 配置Tunnel1接口的IP地址。

[DeviceB-Tunnel1] ip address 3.3.3.2 255.255.255.0

# 配置Tunnel1接口的源端地址(GE1/0/2接口的IP地址)。

[DeviceB-Tunnel1] source 2.2.3.1

# 配置Tunnel1接口的目的端地址(DeviceB的GE1/0/2接口的IP地址)。

[DeviceB-Tunnel1] destination 2.2.2.1

# 在IPsec隧道接口上应用IPsec安全框架。

[DeviceB-Tunnel1] tunnel protection ipsec profile abc

[DeviceB-Tunnel1] quit

# 将Tunnel1接口加入到Untrust安全域中。

[DeviceB] security-zone name untrust

[DeviceB-security-zone-Untrust] import interface tunnel 1

# 配置Tunnel接口所在Untrust安全域与Local安全域互通。

[DeviceB] security-policy ip

[DeviceB-security-policy-ip] rule name tunnel

[DeviceB-security-policy-ip-13-tunnel] source-zone untrust

[DeviceB-security-policy-ip-13-tunnel] source-zone local

[DeviceB-security-policy-ip-13-tunnel] destination-zone local

[DeviceB-security-policy-ip-13-tunnel] destination-zone untrust

[DeviceB-security-policy-ip-13-tunnel] quit

(4) 配置Device B到Device A的静态路由。

[DeviceB] ip route-static 10.1.1.0 255.255.255.0 tunnel 1

5. 验证配置结果

以上配置完成后,Device A会自动与Device B进行IKE协商。当IKE协商完成后,Device A和Device B上的IPsec 虚拟隧道接口都将up,即可以满足上述组网需求,对总部和分支的数据流进行安全保护。

# 通过display ip interface brief命令可查看接口状态如下:

<DeviceA> display ip interface brief

*down: administratively down

(s): spoofing (l): loopback

Interface Physical Protocol IP Address Description

GE1/0/1 up up 10.1.1.1 --

GE1/0/2 up up 2.2.2.1 --

Tun1 up up 3.3.3.1 --

# 通过display interface tunnel命令可查看隧道状态如下:

<DeviceA> display interface Tunnel 1

Tunnel1

Current state: UP

Line protocol state: UP

Description: Tunnel1 Interface

Bandwidth: 64 kbps

Maximum transmission unit: 1444

Internet address: 3.3.3.1/24 (primary)

Tunnel source 2.2.2.1, destination 2.2.3.1

Tunnel TTL 255

Tunnel protocol/transport IPsec/IP

Output queue - Urgent queuing: Size/Length/Discards 0/100/0

Output queue - Protocol queuing: Size/Length/Discards 0/500/0

Output queue - FIFO queuing: Size/Length/Discards 0/75/0

Last clearing of counters: Never

Last 300 seconds input rate: 0 bytes/sec, 0 bits/sec, 0 packets/sec

Last 300 seconds output rate: 0 bytes/sec, 0 bits/sec, 0 packets/sec

Input: 0 packets, 0 bytes, 0 drops

Output: 0 packets, 0 bytes, 0 drops

# 通过display ipsec sa命令查看协商生成的IPsec SA:

<DeviceA> display ipsec sa

-------------------------------

Interface: Tunnel1

-------------------------------

-----------------------------

IPsec profile: abc

Mode: ISAKMP

-----------------------------

Tunnel id: 0

Encapsulation mode: tunnel

Perfect Forward Secrecy:

Path MTU: 1388

Tunnel:

local address: 2.2.2.1

remote address: 2.2.3.1

Flow:

sour addr: 0.0.0.0/0.0.0.0 port: 0 protocol: ip

dest addr: 0.0.0.0/0.0.0.0 port: 0 protocol: ip

[Inbound ESP SAs]

SPI: 2701952073 (0xa10c8449)

Connection ID: 4294967296

Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3180

Max received sequence-number: 0

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for NAT traversal: N

Status: Active

[Outbound ESP SAs]

SPI: 3607077598 (0xd6ffa2de)

Connection ID: 12884901889

Transform set: ESP-ENCRYPT-AES-CBC-128 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3180

Max sent sequence-number: 0

UDP encapsulation used for NAT traversal: N

Status: Active

# 在Device A上用私网地址可以Ping通Device B连接的私网地址:

<DeviceA> ping -a 10.1.1.1 10.1.2.1

Ping 10.1.2.1 (10.1.2.1) from 10.1.1.1: 56 data bytes, press CTRL_C to break

56 bytes from 10.1.2.1: icmp_seq=0 ttl=255 time=1.000 ms

56 bytes from 10.1.2.1: icmp_seq=1 ttl=255 time=1.000 ms

56 bytes from 10.1.2.1: icmp_seq=2 ttl=255 time=0.000 ms

56 bytes from 10.1.2.1: icmp_seq=3 ttl=255 time=1.000 ms

56 bytes from 10.1.2.1: icmp_seq=4 ttl=255 time=0.000 ms

--- Ping statistics for 10.1.2.1 ---

5 packet(s) transmitted, 5 packet(s) received, 0.0% packet loss

round-trip min/avg/max/std-dev = 0.000/0.600/1.000/0.490 ms

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/8788.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~