之前的文章里面有介绍过basic-policy-vpn和routing-vpn的区别(SSG系列),同时也列举的basic-policy-vpn的配置思路和配置方法。今天呢算是做一个补充,介绍一下SSG基于tunnel接口的routing-vpn配置方法。

简单介绍下:

基于路由的IPsec VPN: 在防火墙上建立虚拟接口tunnel接口,设置到对端的数据丢进这个tunne接口中,再有IPsec VPN进行加密

VPN的配置思路:

新增自定义zone

新建tunnel接口并关联zone配置IP地址。(类似GRE的配置)

ipsec-vpn第一阶段配置

ipsec-vpn第二阶段配置并绑定tunnel接口

写基于tunnel接口的目的路由

放行内网接口到tunnel接口zone的策略

测试网络是否正常

以上的思路均可根据自己经验和习惯进行微调,没有准确的答案,每个人的习惯决定每个人的配置手法,注意一点即可。思路清晰,做事严谨。

简单介绍下zone、tunnel接口如何配置:

zone的新建:

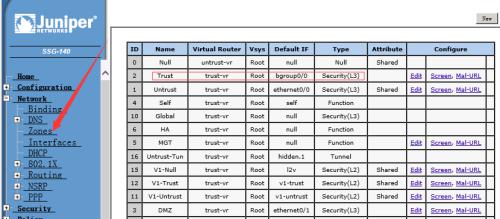

web-ui---network--zones,找到系统自带trust,观察里面属性。

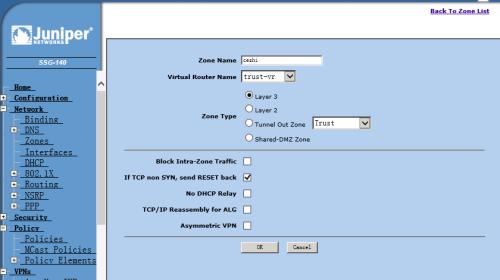

接着模仿配置一个新zone,命名为ceshi,如下所示。下面五个勾选框无需刻意勾选。

创建完成之后如下图所示:

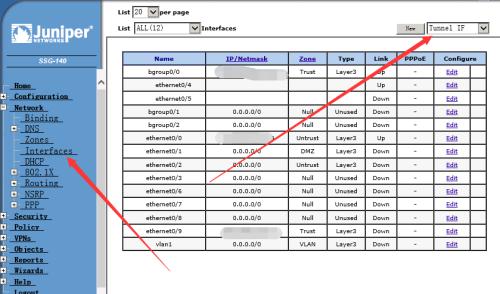

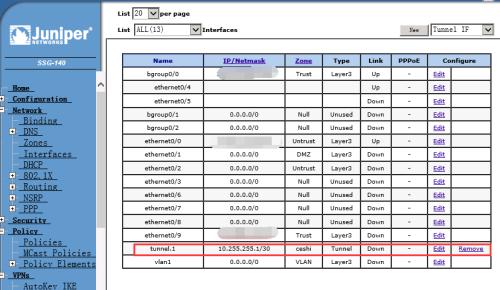

接着创建tunnel接口,network-interface-右上角下拉找到tunnel IF,点击new

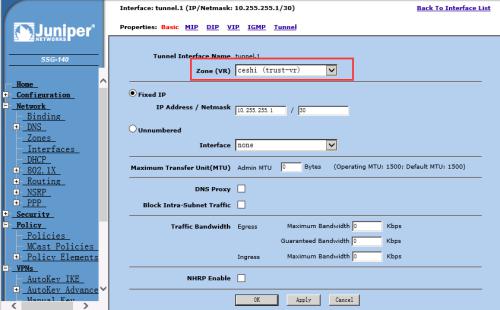

关联刚刚创建的zone-ceshi,然后配置tunnel-ip地址:10.255.255.1/30,点击ok

创建完成之后interface接口输出图如下:

此时第一步和第二步就已经完成了。我们可以开始配置VPN呢。

VPN的配置,这里省略因为前面介绍的比较详细了,所以如果配置思路和配置方法不清晰或者不明白的,请在博主的vpn分类篇去找下Juniper-SSG的策略ipsec-vpn的配置方法。

非常感谢,好了,这里不做赘述。我继续!!

在ipsec-vpn配置完成之后,一般默认情况下第一阶段就一起了,进设备底层->get sa 方可进行查看。

从这里开始,SSG的路由模式的VPN的关键地方来了,大家自信的往下看。

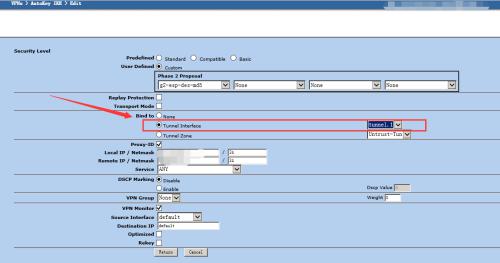

第四步,ipsec-vpn第二阶段配置并绑定tunnel接口

在basic-policy-vpn第二阶段的配置中,有个advance的配置,进去勾选bind-tunnel,下拉刚刚新建的tunnel接口,如下图。

通俗理解就是:把该隧道绑定到tunnel接口上,这一步就完成了ipsec绑定tunnel接口的配置。

这个和山石网科,tunnel接口下绑定ipsec-vpn的手法完全一致,只是山石做的更符合国人的思维而已。

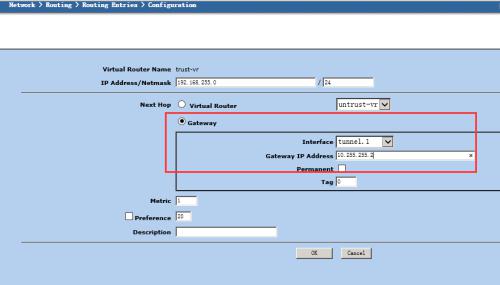

第五步:写基于tunnel接口的目的路由

如下图所示:(写个目的路由,菜单我就不介绍了,太low)

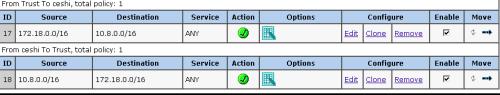

第六步:放行内网接口到tunnel接口zone的策略。

注释:为什么是内网接口的zone到tunnel接口的zone的策略放行,而不是trust到untrust。这个就是routing-vpn的区别之处。

流量基于tunnel接口和路由去转发,而并非通过感兴趣流(源目地)去匹配,一定程度上,路由vpn比策略vpn灵活可控,但是大家也明白tunnel接口数量是有上限的,所以偶尔我们在规划配置的时候,真的好考虑下设备的硬件支持,不然悲剧中途该方案,贼难受和贼不专业。

第七步:内网互Ping,即可。如果不同,检查ipsec配置起来没,其他的没了。vpn这类技术很久了,百度、谷歌文档一大堆,多研究多看书,别做伸手党。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1019.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~