详解IPSec VPN

前言:本章主要讲解IPSEC VPN相关理论概念,工作原理及配置过程。从安全和加密原理入手,讲解了IPSEC 在vpn对等体设备实现的安全特性,如数据的机密性、数据的完整性,数据验证等。重点分析IKE阶段1和阶段2的协商建立过程,为VPN等体间故障排查打下坚实的理论基础,最后,分别在cisco的路由器和防火墙上实现IPSEC VPN的应用和配置,并结合企业需求进行案例分析和讲解。

一、 VPN概述

VPN技术起初是为了解决明文数据在网络上传输带来的安全隐患而产生的。TCP/IP协议族中的很多协议都采用明文传输,如telnet、ftp、tftp等。一些黑客可能为了获取非法利益,通过诸如窃听、伪装等攻击方式截获明文数据,使企业或者个人蒙受损失。

VPN技术可以从某种程度上解决该问题。例如,它可以对公网上传输的数据进行加密,即使黑客通过窃听工具截获到数据,也无法了解数据信息的含义。VPN也可以实现数据传输双方的身份验证,避免黑客伪装成网络中的合法用户攻击网络资源。

1、 VPN的定义

VPN(virtual private network,虚拟专用网)就是在两个网络实体之间建立的一种受保护的连接,这两个实体可以通过点到点的链路直接相连,但通常情况下他们会相隔较远的距离。

VPN技术的作用:

通过使用加密技术防止数据被窃听。

通过数据完整性验证防止数据被破坏、篡改。

通过认证机制实现通信双方身份确认,来防止通信数据被截获和回放。

此外,VPN技术还定义了:

何种流量需要被保护。

数据被保护的机制。

数据的封装过程。

实际工作环境中的VPN解决方案不一定包含上述所有功能,这要由具体的环境需求和实现方式决定。而且很多企业可能采用不止一种的VPN解决方案。

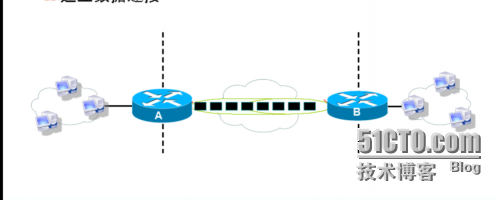

2、 VPN的连接模式

VPN技术有两种基本的连接模式:隧道模式和传输模式。这两种模式实际上定义了两台实体设备之间传输数据时所采用的不同的封装过程。

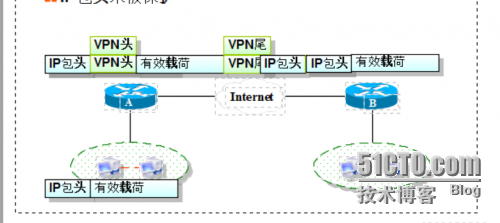

1) 传输模式

传输模式一个最显著的特点就是:在整个VPN的传输过程中,IP包头并没有被封装进去,这就意味着从源端到目的端数据始终使用原有的IP地址进行通信。而传输的实际数据载荷被封装在VPN报文中。对于大多数VPN传输而言,VPN的报文封装过程就是数据的加密过程,因此,攻击者截获数据后将无法破解数据内容,但却可以清晰地知道通信双方的地址信息。

由于传输模式封装结构相对简单(每个数据报文较隧道模式封装结构节省20字节),因此传输效率较高,多用于通信双方在同一个局域网内的情况。例如:网络管理员通过网管主机登录公司内网的服务器进行维护管理,就可以选用传输模式VPN对其管理流量进行加密。

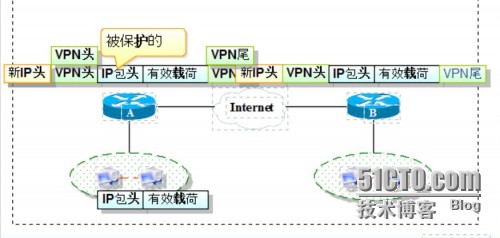

2) 隧道模式

隧道模式中,VPN设备将整个三层数据报文封装在VPN数据内,再为封装后的数据报文添加新的IP包头。由于新IP包头中封装的是VPN设备的ip地址信息,所以当攻击者截获数据后,不但无法了解实际载荷数据的内容,同时也无法知道实际通信双方的地址信息。

由于隧道模式的VPN在安全性和灵活性方面具有很大的优势,在企业环境中应用十分广泛,总公司和分公司跨广域网的通信、移动用户在公网访问公司内部资源等很多情况,都会应用隧道模式的VPN对数据传输进行加密

。

3、 VPN的类型

通常情况下,VPN的类型分为站点到站点VPN和远程访问VPN。

1) 站点到站点VPN

站点到站点VPN就是通过隧道模式在VPN网关之间保护两个或者更多的站点之间的流量,站点间的流量通常是指局域网之间(L2L)的通信流量。L2L的VPN多用于总公司与分公司、分公司之间在公网上传输重要业务数据。

对于两个局域网的终端用户来说,在VPN网关中间的网络是透明的,就好像通过一台路由器连接的两个局域网。总公司的终端设备通过VPN连接访问分公司的网络资源。数据包封装的地址都是公司内网地址(一般为私有地址),而VPN网关对数据包进行的再次封装过程,客户端是全然不知的。

2) 远程访问VPN

远程访问VPN通常用于单用户设备与VPN网关之间通信连接,单用户设备一般为一台pc或小型办公网络等。VPN连接的一端为PC,可能会让很多人误解远程访问VPN使用传输模式,但因为该种VPN往往也是从公网传输关键数据,而且单一用户更容易成为黑客的攻击对象,所以远程访问VPN对于安全性要求较高,更适用于隧道模式。

要想实现隧道模式的通信,就需要给远程客户端分配两个IP地址:一个是它自己的NIC地址,另一个是内网地址。也就是说远程客户端在VPN建立过程中同时充当VPN网关(使用NIC地址)和终端用户(使用内网地址)。

当远端的移动用户与总公司的网络实现远程访问VPN连接后,就好像成为总公司局域网中的一个普通用户,不仅使用总公司网段内的地址访问公司资源,而且因为其使用隧道模式,真是的ip地址被隐藏起来,实际公网通信的一段链路对于远端移动用户而言就像是透明的。

二、加密算法

加密就是一种将数据转换成另外一种形式的过程,如果不了解用于加密的算法,解密几乎是不可能的。举例而言,A给B发信息内容为”I LOVE YOU”,由于担心C从中间截获,于是,A与B协商了一种简单的加密方法:把所有的字母按照26个字母顺序+3,”I LOVE YOU”就变成了”L ORYH BYX”,即使C截获了数据也无法得知信息的真正含义。这里“+3”就可以理解为一种简单的加密算法。

实际VPN设备所使用的算法是相当复杂的,一般会涉及一些较为复杂的数学算法,利用这些算法可以实现数据加密、数据完整性验证、身份验证等VPN的基本功能。一般来说,可以将这些加密算法分为两大类:对称加密算法和非对称加密算法。

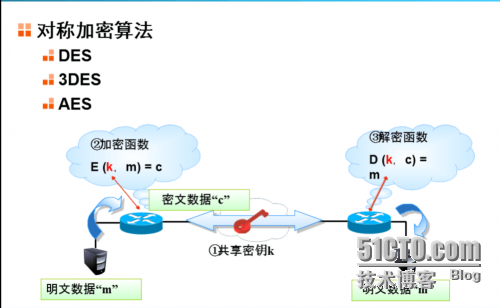

1、 对称加密算法

对称加密算法使用同一秘钥对信息提供安全的保护。假设对称加密算法的秘钥为“K”,客户端传输的明文数据为“M”,VPN网关加密后的数据为“C”,而E和D为加密和解密函数,则数据加密过程如下:

发送发和接收方共享秘钥“K”,也就是说加密和解密使用同一把钥匙。

发送方的VPN网关通过加密函数E将明文数据M加密成为密文数据C。

接收方的VPN网关通过解密函数D将数据还原为明文数据M。

目前常见的对称加密算法有DES、3DES、AES等。

1) DES算法

DES加密算法曾经在VPN领域应用很广,属IBM的研发产品,其秘钥长度为4位,其中8位用于奇偶校验,所以实际有效长度为56位。虽然该算法目前还没找到更好的方法破解,但是通过暴力破解已经可以在较短时间内攻破DES算法,所以在实际工程实施过程中(如果没有设备硬件性能支持)已经不建议使用该种算法。

2)3DES算法

NIST在1999年研发了3DES算法,理论上3DES算法是DES算法的增强版本,因为3DES使用了三个阶段的DES,即同时使用了三个不同的56位秘钥,所以相当于产生了一个168位的有效秘钥长度。这种级别的秘钥目前还没有计算机有能力在短时间内破解,而且其执行效率虽然在软件环境中比较慢,但在硬件环境中并不明显。

3)AES算法

3DES算法虽然目前为止是安全的,但随着计算机硬件的更新,总有一天要被攻破,NIST在2002年研发了AES算法欲取代DES和3DES算法。该算法比3DES算法更安全,它支持128、192和256位秘钥长度,有效的秘钥长度可达上千位。更重要的是,AES算法采用了更为高效的编写方法,对CPU占用率较少,所以诸如IPSEC VPN等时机工程的实施过程中趋向于使用AES来提供更好的加密功能。

2、 非对称加密算法

1) 算法的原理

非对称几秒算法使用公钥和私钥两个不同的秘钥进行加密和解密。用一个秘钥加密的数据仅能被另一个秘钥解密,且不能从一个秘钥推出另一个秘钥。假设接收方的公钥和私钥分别为P和Q,客户端传输的明文数据为M,VPN网关加密后的数据为C,而D、E分别为加密和解密函数,数据加密过程如下:

通信双方交换公钥(主要是把接收方的公钥传输给发送方)。

发送方的VPN网关通过公钥将明文数据M加密成为密文数据C。

接收方的VPN网关通过自己的私钥解密数据。整个过程私钥始终没有在网络中传输。

2) 算法的优、缺点

非对称加密算法的最大优势在于其安全性。目前为止,还没有任何一种方法可以在合理的时间范围内攻破该种算法。为了方便理解,在这里举例说明。

假如有两个数字分别为25169和29663,如果要求将两个数相乘,可以轻松地得出答案:746588047。但如果给出的是74588047,要求猜出该数字是由哪两个数相乘得出的,就需要花费很长时间才可能得出答案。如果数字很大,那么可能花费一生的时间也难以得出答案,这就是非对称加密算法的安全性所在。更重要的是,私钥永远不可能被任何其他设备得到。

非对称加密算法也不是完美无缺的,由于其计算过程复杂,它的计算效率要比对称加密算法低很多(大约慢1500倍)。

3) DH算法

常用的非对称加密算法有:RSA(使用三位数学家名字的首字母来命名)、DSA(digital signature algorithm,数字签名算法)、DH(diffie-hellman,迪菲赫尔曼)。前两种常用于验证功能,而DH一般被用来实现ipsec中的internet秘钥交换(IKE)协议。

DH算法的原理与传统意义上的非对称加密算法有优点区别:通信双方交换公钥后,会用自己的秘钥和对方的公钥通过DH算法计算出一个共享秘钥,然后双方会使用这个共享秘钥加密传输数据。从算法原理看,可以说DH算法已经将对称加密算法和非对称加密算法综合在一起。

DH算法支持可变的秘钥长度,由于公钥和私钥的长度不同,因此通过DH算法计算出的共享秘钥的有效长度也就不同。这些都是通过DH算法的秘钥组定义的。Cisco的路由器只支持DH组1、2和5。其中DH组1的有效秘钥长度为768,DH组2的有效秘钥长度为1024,DH组5的有效秘钥长度为1536。秘钥的有效长度越长,安全性也就越强。同时CPU的资源占用率也就越高。因此,选择合适的DH组要从网络的安全需求和设备本身的性能两个方面考虑。

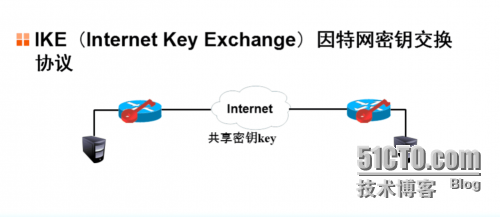

3、 秘钥交换

在探讨加密算法的过程中,忽略了一个关键的问题:秘钥的交换。许多有经验的网络工程师使用对称加密算法加密数据时,都会担心秘钥如何实现安全共享。

一种解决方案就是带外共享,即通信双方通过一张磁盘、一张纸或打一个电话方式实现秘钥的共享。这种方案最大的缺陷是实施过程花费的时间较长。如果管理的VPN设备数量较多,或者公司对于秘钥的安全性要求较高,需要一小时更换一次秘钥,这种方案基本就不可能实施了。

另一种解决方案就是带内共享。即通过telnet、ssh等连接方式通过网络传输秘钥。这种方法可以提高共享秘钥的效率,但前提是必须保证传输秘钥的通道绝对安全,而传输秘钥本身就是为了建立一条安全的通道,这似乎陷入一种死循环中。

其实,解决这个问题并不困难,可以通过非对称加密算法(如前面提到的DH算法)加密对称加密算法的秘钥,在用对称加密算法加密实际要传输的数据。如果公司需要一小时更换一次秘钥,只需让非对称加密算法一小时重新计算一次即可,而且由于非对称加密算法的私钥不会在网络上传输,其安全性也可得到保障。

三、 数据报文验证

数据报文验证包括两个方面:数据来源验证(身份验证)和报文完整性验证。

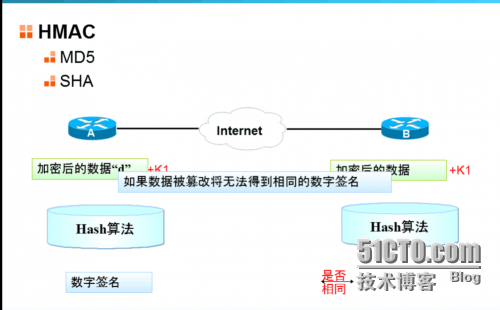

1、 HMAC功能实现验证功能

在VPN领域,对数据进行来源和完整性验证通常是借助散列算法实现的,HMAC(hash-based message authentication codes,散列消息代码)功能专门开发用来处理数据包相关的验证问题,它使用一个共享的对称秘钥来产生固定的输出结果——数字签名。HMAC属于单向散列算法(hash算法)的一个子集,区别于前面讲解的加密算法,散列算法是不可逆的,即加密后的数据是无法还原的。

传统意义上的散列函数对于保障数据传输的安全性存在缺陷,即网上的窃听者可以截获传输的数据,然后篡改数据内容,并通过散列算法得到固定的输出,这样接收方就不可能知道有人篡改过数据。而HMAC功能让共享秘钥成为散列函数中的一个变量,通过计算得到固定的输出——数字签名,这样及时窃听者截获数据,由于没有共享秘钥,他无法再篡改后得到正确的数字签名,所以HMAC可以防篡改(完整性验证)。同样,由于共享秘钥只有真正的通信双方具有,所以HMAC功能也可以实现身份验证。

HMAC算法的原理如下:

1) 双方共享执行hash算法的秘钥key。

2) 路由器A的用户数据与共享秘钥key通过hash算法得到数字签名。

3) 路由器A将数字签名和用户数据一同传输给路由器B。

4) 路由器B执行相同的算法过程得到数字签名。

5) 路由器B比对数字签名是否一致

如果数据在传输过程中被篡改或损坏,接收方通过HASH算法计算出来的数字签名就会和发送方的数字签名不同,于是便可以得知数据的内容在传输过程中被篡改。同理,如果窃听者想冒充一个通信方,他虽然可以伪造通信方的身份信息,但绝对无法伪造身份信息和共享秘钥计算后的数字签名。

2、 MD5和SHA

MD5和SHA是HMAC的两种常用算法,在包括VPN的很多领域得到广泛应用。

MD5(message-digest algorithm 5,信息-摘要算法)在RFC1321中有明确规定,它创建了一个128位的签名,是目前HMAC功能中应用最为广泛的一种算法。例如:以前我们讲过的RIPV2,OSPF等很多路由选择协议都使用该算法做验证。MD5执行速度较快,但其安全性相对SHA稍差一点。

SHA(secure hash algorithm,安全散列算法)是由NIST(美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)直属美国商务部)开发的,且已成为美国国家标准,一般成为SHA-1,它可以产生160位的签名(20字节的长度)。

目前,已有人证明不同的输入数值通过MD5计算可以得到相同的数字签名,说明MD5的签名可能具有一定程度的虚假性。SHA也出现类似的问题,并且有人宣称数字签名理论上是可以伪造的。因为存在这种安全隐患,现在已经开发了SHA-256和SHA-512等(有时统称为SHA-2),它们具有更长的签名长度,对于目前的计算机水平来说,可以消除上述安全隐患。

四、 IPSEC VPN

IPSEC技术实现VPN是目前较为广泛的一种应用,本节将探讨IPSEC的建立过程及配置方法,实际工作中可能会遇到多个厂家的设备,有时需要网络工程师分析分体、排除故障,因此,除了查阅各厂商的专业文档外,了解VPN建立的各个阶段也是尤为重要的。

1、 IPSec连接

对等体之间建立IPSec VPN的连接需要三个步骤。

1) 流量触发IPSec

一般来说,IPSec建立过程是由对等体之间发送的流量触发的,一旦有VPN流量经过VPN网关,连接过程便开始建立了。当然,手工配置也可以实现这一过程。在配置设备实现此步骤前,网络工程师需要明确哪些流量需要被“保护”。

2) 建立管理连接

IPSec使用ISAKMP/IKE阶段1来构建一个安全的管理连结。这里需要注意的是,这个管理连接只是一个准备工作,它不被用来传输实际的数据。在配置设备实现此步骤前,网络工程师需要明确设备如何实现验证,使用何种加密及认证算法,使用哪种DH组等问题。

3) 建立数据连接

IPSec基于安全的管理连接协商建立安全的数据连接,而ISAKMP/IKE阶段2就是用来完成这个任务的,数据连接用于传输真正的用户数据。在配置设备实现此步骤前,网络工程师需要明确使用何种安全协议,针对具体的安全协议应使用加密或验证算法,以及数据的传输模式(隧道模式或传输模式)等问题。

经过IPSec建立的三部曲后,VPN流量便可以按照协商的结果被加密/解密了。但是VPN连接并不是一次性的,无论是管理连接还是数据连接都有一个生存周期与之关联,一旦到期连接便会被终止。如果需要继续传输VPN数据,连接需要重新被构建,这种设计主要是出于安全性的考虑的。

2、 ISAKMP/IKE阶段1

ISAKMP描述了秘钥管理的架构,它定义了消息的格式和秘钥交换协议的机制,以及构建连接的协商过程。而IKE是一个混合型的协议,它定义了秘钥的产生、共享和管理。IKE使用UDP端口500,一般来说,ISAKMP和IKE关键字可互换使用。

ISAKMP/IKE阶段1的交换过程有两个模式:主模式和积极模式。积极模式比主模式快,主模式比积极模式安全。

无论VPN的类型是站点到站点还是远程访问,都需要完成三个任务。

协商采用何种方式建立管理连接。

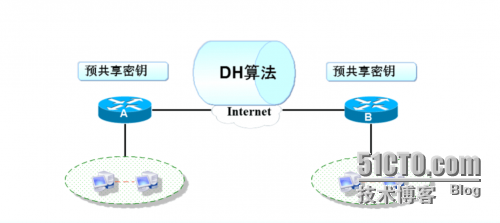

通过DH算法共享秘钥信息。

对等体彼此进行身份验证。

在主模式中,这三个任务是通过六个数据报文完成的:前两个数据包用于协商对等体间的管理连接使用何种安全策略(交换ISAKMP/IKEc传输集);中间的两个数据包通过DH算法产生并交换加密算法和HMAC功能所需的秘钥,最后两个数据包使用预共享秘钥等方式执行对等体间的身份验证。这里需要注意的是,前四个报文为明文传输,从第5个数据报文开始为密文传输,而前四个数据包通过各种算法最终产生的秘钥用于第5、地6个数据包及后续数据的加密。

ISAKMP/IKE阶段1建立过程:

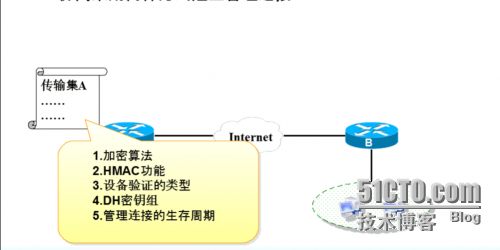

1) 交换ISAKMP/IKE传输集

ISAKMP/IKE传输集就是一组用来保护管理连接的安全措施,有些书籍称之为IKE策略或ISAKMP策略,它主要包括以下几个方面。

加密算法:DES,3DES或AES。

HMAC功能:MD5或SHA-1。

设备验证的类型:预共享秘钥(也可以使用RSA签名等方法)。

Diffie-Hellman秘钥组:cisco支持1、2,、5、7(cisco的路由器不支持秘钥组7)。

管理连接的生存周期。

设备可能会有不止一个传输集,如果设备发起来接,它会将传输集列表(包括所有传输集)发送到远端对等体设备进行依次对比,直到找到匹配的结果。如果对比所有传输集后没有发现匹配的传输集,管理连接将无法建立,ipsec连接失败。例如,两端设备都只有一个传输集,且一端配置DES加密算法,另一端配置了3DES加密算法,就会导致IPSEC建立失败。如果给其另一端多配置一个传输集使用DES算法,对等体会自动找到与之匹配的传输集,管理连接便会建立起来。

如果使用cisco产品实现VPN连接,在ISAKMP/IKE传输集中除了生存周期,其他项必须匹配才能建立连接。如果对等图之间的生存周期不同,对等体会使用双方生存周期数值较小的一个。这同样是ipsec的规则。但有些厂商没有遵循这一规则,因此如果遇到cisco与其他厂商设备构建ipsec连接时,应注意确保ISAKMP/IKE传输集中所有参数的匹配。

2) 通过DH算法实现秘钥交换

第一步只是协商管理连接的安全策略,而共享秘钥的产生与交换就要通过Diffie-Hellman来实现。

DH算法属于非对称加密算法,因此它将产生公钥和私钥对的组合,且彼此共享公钥。VPN对等体用对方的公钥和自己的私钥通过一种功能运算产生一个安全的共享秘钥,即使有人截获数据,也会因为没有私钥而无法对出共享秘钥。

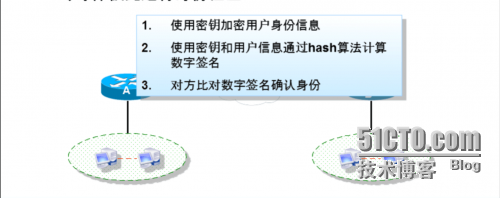

3) 实现设备之间的身份验证

设备身份验证时最常使用的方法就是预共享秘钥,即在对等体之间通过带外的方式共享秘钥,并存储在设备的本地。设备验证的过程可以通过加密算法或HMAC功能两种方法实现,而加密算法很少用于身份验证,多数情况都会通过HMAC功能实现。

2、 ISA/KMP/IKE阶段1相关配置命令

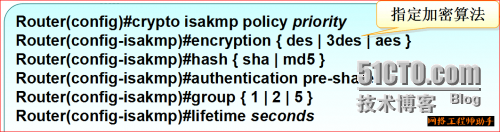

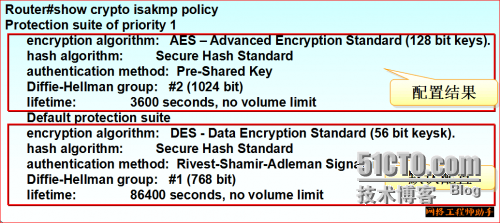

1) 配置安全策略

ISAKMP/IKE策略包含以下参数:策略的序列号、加密算法、验证方法、DH组、生存周期。配置命令如下。(用于加密和验证阶段1第5、6个数据包)

Crypto isakmp policy priority命令用于建立ISAKMP/IKE的管理连接策略。每个策略对应一个序列号(priority),范围为1-10000,序列号数值越低,优先级越高。该命令将使命令行进入isakmp子命令模式。

Encryption命令用于指定管理连接建立的最后两个数据报文(用于身份验证)采用何种加密算法。

Hash命令指定了验证过程采用HAMC的功能。

Authencication命令指定了设备身份验证的方式。Pre-share采用预共享秘钥的方式。

Group命令用于指定DH秘钥组,默认使用DH1。组号越大,算法越安全,占用设备的资源也就越多。

Lifetime命令指定了管理连接的生存周期,其默认值为86400s(24小时)。

使用show crypt isakmp policy命令查看上述配置。

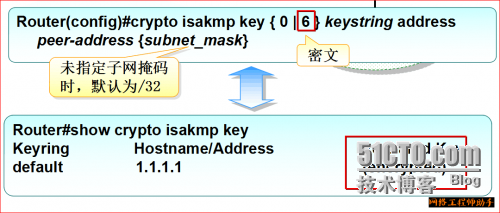

2) 配置预共享秘钥

通过下述命令配置预共享秘钥。

0表示秘钥为明文,6表示秘钥被加密。

Keystring表示秘钥的具体内容。

Peer-address表示对端与之共享秘钥的对等体设备地址。

Subnet_mask:这里为可选命令,如果没有指定,默认将使用255.255.255.255作为掩码。

共享秘钥配置完成之后,可以通过show crypto isakmp key命令查看,命令框中显示了秘钥处于明文和密文时,命令显示内容的差异。

但通过show run信息看到的秘钥配置中仍然显示明文的密码。

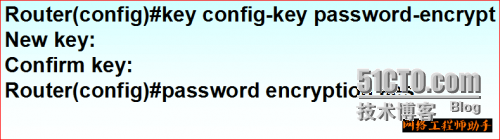

为了增强安全性,在IOS12.3(2)T版本中,增加了一个选项来加密秘钥,但是要求设备的IOS镜像必须支持AES加密,具体命令如下。

在new key后面输入的秘钥至少为8个字母。

五、 ISAKMP/IKE阶段2

ISAKMP/IKE阶段2主要是在两个ipsec对等体间建立数据连接,其主要完成以下任务。

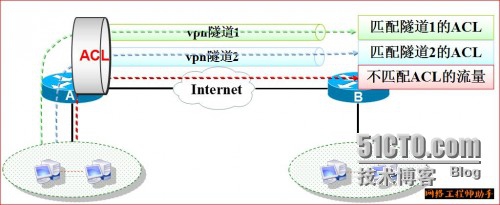

定义对等体间需要保护何种流量。

定义用来保护数据的安全协议。

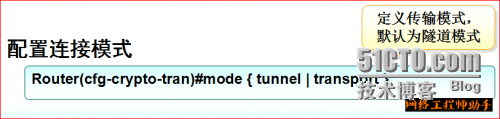

定义传输模式。

定义数据连接的生存周期及秘钥刷新的方式。

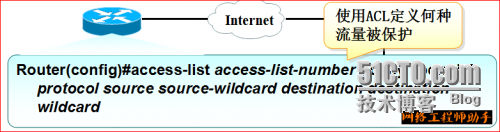

其中,ipsec对等体一般是通过ACL来匹配那些需要加密传输的VPN流量。

1、 ISAKMP/IKE阶段2的建立过程

1) 安全关联(sa)

Ipsec需要在两个对等体之间建立一条逻辑连接,这就要使用一个被称为安全关联的信令协议,这是因为ipsec需要无连接的IP协议在安全运行之前要成为面向连接的协议。SA的连接是在源点和终点之间的单向连接,如果需要双向连接,就需要两个SA连接,每个方向一个。SA连接由三个要素定义。

安全参数索引(SPI):用于唯一表示每条SA连接。

安全协议的类型:IPSEC定义了两种安全协议,即AH和ESP。

目的IP地址。

ISAKMP/IKE阶段2具有这种特性,即ISAKMP/IKE的数据连接实际是通过两个单向连接建立的,而两个连接采用的加密或者认证方式都是相同的。这就使ISAKMP/IKE阶段2的这个特性不易被观察到。

2) ISAKMP/IKE阶段2的传输集

数据连接的传输集顶一个数据连接时如何被保护的。与管理连接的传输集类似。对等体设备可以保存一个或多个传输集,但其具体内容却完全不同。

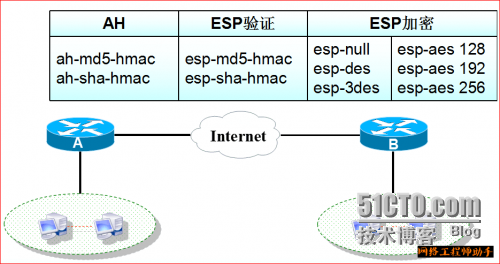

安全协议:AH协议,ESP协议。

连接模式:隧道模式,传输模式。

加密方式:对于ESP而言,有DES、3DES、AES、AES-192、AES-256或不使用加密算法。

验证方式:MD5或SHA-1。

3) ISAKMP/IKE阶段2的安全协议

IPSEC的数据连接可以通过安全协议实现对数据连接的保护:AH协议和ESP协议。可以通过其中的一个协议来实现数据的加密和验证,如使用ESP协议,也可以使用两个协议一起来实现。AH使用IP协议号51,ESP使用IP协议号50。

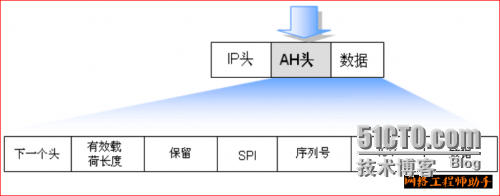

AH(认证头协议)在RFC 2402中有明确定义。

数据完整性服务。

数据验证。

保护数据回放攻击。

AH协议保护整个数据报文,但易变的字段除外,如IP包头中的TTL和TOS字段。

AH协议保护整个数据报文,但易变的字段除外,如IP包头中的TTL和TOS字段。

下一个头:这个八位字段定义了IP数据报文携带的有效载荷类型(TCP,UDP,ICMP,OSPF等),它与封装前IP首部中的协议字段功能一样。

有效载荷长度:这个八位字段的功能与字面意思不同,它并不定义有效载荷的长度,实际只定义了AH头部的长度。

安全参数索引(SPI):这个32字段是由接收端设备分配的一个数字,用来唯一表示一条单向连接,可以提供超过1亿种标识号码。

序列号:这个32位字段对于数据报文提供排序信息,用来防止重放攻击。即使数据报文重传,该序列号也不会重复,而且当需要到达232也不会回绕,而必须重新建立新的连接。

完整性校验和(ICV):这个字段提供验证功能,它就是MD5或SHA等HMAC功能产生的数字签名。AH的ICV值是完整的IP数据报文产生的数字签名,也就是说,它对整个IP数据报文进行完整性校验。

从报文结果不难发现,AH协议只能实现验证功能,而并未提供任何形式的数据加密,而且正因为其对整个IP数据报文实现验证功能,所以他与NAT或PAT不能一起使用。

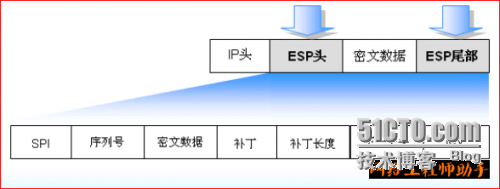

ESP在RFC2406中有明确定义,它与AH区别如下:

ESP对用户数据实现加密功能。

ESP只对IP数据的有效载荷进行验证,不包括外部的IP包头。

因此,如果有黑客对IP包头内容进行篡改,ESP是无法检测到的。这一点一点却使ESP可以和NAT一起共用。但是,无论是ESP还是AH都无法和PAT一起使用,这是由于PAT要修改第四层的数据包头。

ESP头部:SPI字段、序列号与AH报文结构中对应的字段的功能类似。

ESP尾部:补丁用于减少有效载荷被窃听并被猜测的可能性:补丁长度定义了补丁字节数。下一个头与AH报文结构中对应字段的功能类似。ICV依然提供验证功能,但是ICV只是ip数据报文的有效载荷通过HMAC功能产生的数字签名。

另外,ESP协议加密功能的实现与采用何种连接模式相关。

2、 ISAKMP/IKE阶段2的配置命令

ISAKMP/IKE阶段2的配置过程有三个部分组成。

1) 配置Crypto ACL

定义何种流量需要被保护的一种方法就是建立一个crypto ACL,通过ACL匹配ipsec vpn流量,其中,permit语句指定了需要被保护的流量,而deny语句定义了不需要保护的流量。通常情况,两端对等体设备上的crypto ACL互为镜像,否则阶段2的连接建立就会失败。配置命令如下:

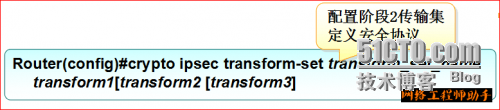

2) 配置阶段2的传输集

在ipsec对等体之间可以配置多个数据连接的传输集,必须保证两端至少有一对匹配的传输集,这样ISAKMP/IKE阶段2的数据SA连接才能协商成功。设备的传输集由设备性能决定,如果所有对等体设备的性能相近,则共同使用一种传输集即可,如果设备间性能差异较为明显,通常就需要多个传输集了。配置名另如下。

Transform_set_name:为传输集名称,该名称具有唯一性,不能与任何其他传输集相同。

Transform1:传输集选项,参考下表:

AH | ESP验证 | ESP加密 | |

ah-md5-hmac ah-sha-hmac | esp-md5-hmac esp-sha-hmac | esp-null esp-des esp-3des | esp-aes 128 esp-aes 192 esp-aes 256 |

要想查看路由器上的传输集,使用show crypto ipsec transform-set命令。

如果在数据连接建立之后修改传输集的配置,并不会影响现有的SA设置,只有连接的生存周期到期,SA才会重新建立连接或者SA被手动清除(通过clear crypto sa或clear crypto ipsec sa命令)。

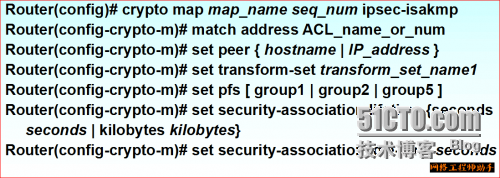

3) 配置crypto map

Crypto map的功能就是将所有的信息组织在一起构建ipsec会话。通常路由器的接口上只对应一个crypto map,一台路由器可以在多个接口上实现流量保护,这时可能就需要多个crypto map了。

Crypto map有两种类型:静态的crypto map和动态的crypto。在构建L2L会话时通常会使用静态的,具体配置命令如下。

命令解释:

Map_name:crypto map的名称。

Seq_num:crypto map的序列号,其范围是1-65535,数值越小,优先级越高。

Match address:用于调用crypto ACL的名字或编号。

Set peer:用于指定ipsec的对等体设备,即配置的设备应该与谁建立连接。

Set transform-set:指定传输集的名称,这里最多可以列出六个传输集的名称。

Set PFS:(PFS:perfect forward secrecy,完美转发保密)保证两个阶段中的秘钥只能使用一次,进一步增强了安全性,但使用PFS可能占用设备更多的资源。Set pfs命令用于启用这项功能并指定使用哪个DH秘钥组,这是一条可选命令。

Set security-association lifetime:用于指定SA的生存周期。默认情况下,cisco的设备已经设定数据连接的生存周期为3600s或4608000KB,相当于一小时内以10Mb/s速率传输的流量。生存周期的阈值是由时间和流量两个方面的因素决定的。且相当于任何一项到达阈值的限制时,SA就会被重新协商建立。

如果在IPSEC对等体之间只设置lifetime,即使没有ipsec流量传递,SA也始终处于激活状态,如果在VPN设备上配置了很多ipsec连接,这些暂时没有实际意义的SA就会占用设备的内存和CPU资源。从IOS12.2(15)T开始,cisco为数据SA引入空闲超时计时器,如果没有流量通过SA传输,SA就会被设备自动删除。

Set security-association idle-time命令用于设定空闲超时计数器,范围为60-86400s。默认情况下,空闲超时计时器是关闭的。

查看命令:

查看IKE策略

R1#show crypto isakmp policy

查看管理连接SA的状态

R1#show crypto isakmp sa

查看IPSec传输集

R1#show crypto ipsec transform-set

查看数据连接SA的状态

R1#show crypto ipsec sa

查看Crypto Map

R1#show crypto map

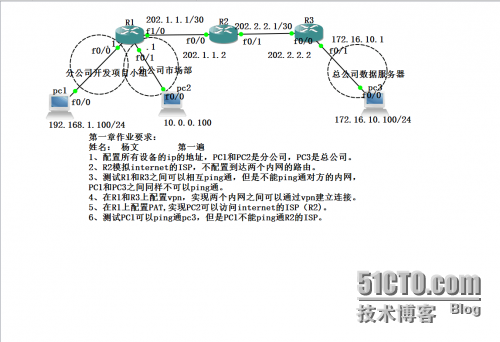

六、 ipsec vpn综合实验

实验目标:

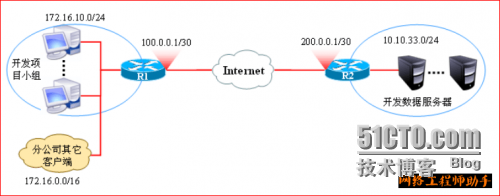

某软件开发公司为了降低人员成本,在中小城市建立了分支公司,但是分支公司长传给总公司的数据一般为软件开发的关键业务数据,如果其被窃取,可能给公司带来难以预计的损失。作为该分支公司的网络管理员,对网络提出以下设计需求。

分支公司开发项目小组所在网络地址为172.16.10.0/24,该网络的主机可以通过vpn访问总公司开发数据服务器(10.10.33.0/24),但不能访问internet。

分支公司的其他客户端(同属于172.16.0.0/16网段)可以访问internet。

根据上述需求可以明显看出,网络管理员需要在分支公司的网关路由器上同时配置vpn和PAT。

在gns3上实验拓扑如下图:

1、配置pc1:

Router(config)#int f0/0

Router(config-if)#ip add 192.168.1.100 255.255.255.0

Router(config-if)#no sh

Router(config)#ip default-gateway 192.168.1.1

Router(config)#no ip routing

Router(config)#ip route 0.0.0.0 0.0.0.0 202.1.1.2

2、配置pc2:

Router(config)#ip default-gateway 10.0.0.1

Router(config)#int f0/0

Router(config-if)#ip add 192.168.1.1 255.255.255.0

Router(config-if)#no sh

Router(config)#no ip routing

3、配置pc3:

pc3(config)#ip default-gateway 172.16.10.1

pc3(config)#int f0/0

pc3(config-if)#ip add 172.16.10.100 255.255.0.0

pc3(config-if)#no sh

Router(config)#no ip routing

4、配置R1:

R1(config)#int f0/0

R1(config-if)#ip add 192.168.1.1 255.255.255.0

R1(config-if)#no sh

R1(config)#int f0/1

R1(config-if)#ip add 10.0.0.1 255.0.0.0

R1(config-if)#no sh

R1(config-if)#int f1/0

R1(config-if)#ip add 202.1.1.1 255.255.255.0

R1(config-if)#no sh

5、配置R2(IP地址):

R2(config)#int f0/0

R2(config-if)#ip add 202.1.1.2 255.255.255.252

R2(config-if)#no sh

R2(config)#int f0/1

R2(config-if)#ip add 202.2.2.1 255.255.255.252

R2(config-if)#no sh

6、配置R3(IP地址):

R3(config)#int f0/0

R3(config-if)#ip add 202.2.2.2 255.255.255.252

R3(config-if)#no sh

R3(config)#int f0/1

R3(config-if)#ip add 172.16.10.1 255.255.255.0

R3(config-if)#no sh

配置默认路由:

R3(config)#ip route 0.0.0.0 0.0.0.0 202.2.2.1

R3(config)#do show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is 202.2.2.1 to network 0.0.0.0

202.2.2.0/30 is subnetted, 1 subnets

C 202.2.2.0 is directly connected, FastEthernet0/0

172.16.0.0/24 is subnetted, 1 subnets

C 172.16.10.0 is directly connected, FastEthernet0/1

S* 0.0.0.0/0 [1/0] via 202.2.2.1

7、测试R1可以和R3互相ping通,但是不能和pc通信,pc之间也不能通信。

在R1上ping R3:

R1#ping 202.2.2.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 202.2.2.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 16/48/72 ms

在R1上不能ping通pc3:

R1#ping 172.16.10.100

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.10.100, timeout is 2 seconds:

UUUUU

Success rate is 0 percent (0/5)

在pc1上ping PC3,是无法ping通的

Router#ping 172.16.10.100

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.10.100, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

8、在R1上配置VPN

配置ISAKMP策略:

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#encryption

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 2

R1(config-isakmp)#lifetime 10000

R1(config-isakmp)#exit

R1(config)#crypto isakmp key 0 yw-key address 202.2.2.2

配置ACL:

R1(config)#access-list 100 permit ip 192.168.1.100 0.0.0.255 172.16.10.0 0.0.0$

配置ipsec变换集:

R1(config)#crypto ipsec transform-set yw-set esp-des ah-sha-hmac

R1(cfg-crypto-trans)#mode tunnel

R1(cfg-crypto-trans)#exit

R1(config)#crypto ipsec security-association lifetime seconds 1800

配置加密映射:

R1(config)#crypto map yw-map 1 ipsec-isakmp

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

R1(config-crypto-map)#set peer 202.2.2.2

R1(config-crypto-map)#set transform-set yw-set

R1(config-crypto-map)#match address 100

将映射应用在接口:

R1(config)#int f1/0

R1(config-if)#crypto map yw-map

*Mar 1 00:28:21.687: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

配置PAT,允许10.0.0.0网段可以访问internet:

R1(config)#access-list 1 deny 192.168.1.0 0.0.0.255

R1(config)#access-list 1 permit 10.0.0.0 255.0.0.0

R1(config)#ip nat inside source list 1 int f1/0 overload

R1(config)#int f1/0

R1(config-if)#ip nat outside

*Mar 1 00:29:48.483: %LINEPROTO-5-UPDOWN: Line protocol on Interface NVI0, changed state to up

R1(config-if)#int f0/1

R1(config-if)#ip nat inside

9、配置总公司的路由器R3

配置ipsec vpn:

R3(config)#crypto isakmp policy 1

R3(config-isakmp)#encryption 3des

R3(config-isakmp)#hash sha

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#group 2

R3(config-isakmp)#lifetime 10000

R3(config-isakmp)#exit

R3(config)#crypto isakmp key 0 yw-key address 202.1.1.1

R3(config)#access-list 100 permit ip 172.16.10.0 0.0.0.255 192.168.1.0 0.0.0.2$

R3(config)#crypto ipsec transform-set yw-set esp-des ah-sha-hmac

R3(cfg-crypto-trans)#mode tunnel

R3(cfg-crypto-trans)#exit

R3(config)#crypto ipsec security-association lifetime seconds 1800

R3(config)#crypto map yw-map 1 ipsec-isakmp

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

R3(config-crypto-map)#set peer 202.1.1.1

R3(config-crypto-map)#set transform-set yw-set

R3(config-crypto-map)#match address 100

R3(config-crypto-map)#int f0/0

R3(config-if)#crypto map yw-map

*Mar 1 00:33:27.115: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

10、测试

a、测试pc1可以ping通pc3

Router#ping 202.2.2.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 202.2.2.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 16/48/72 ms

b、测试pc1不能ping通internet isp(R2)

Router#ping 202.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 202.1.1.2, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

c、测试pc2不能ping通pc3

R1#ping 172.16.10.100

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.10.100, timeout is 2 seconds:

UUUUU

Success rate is 0 percent (0/5)

d、测试pc2可以访问R2

Router#ping 202.2.2.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 202.2.2.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 16/44/92 ms

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1044.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~