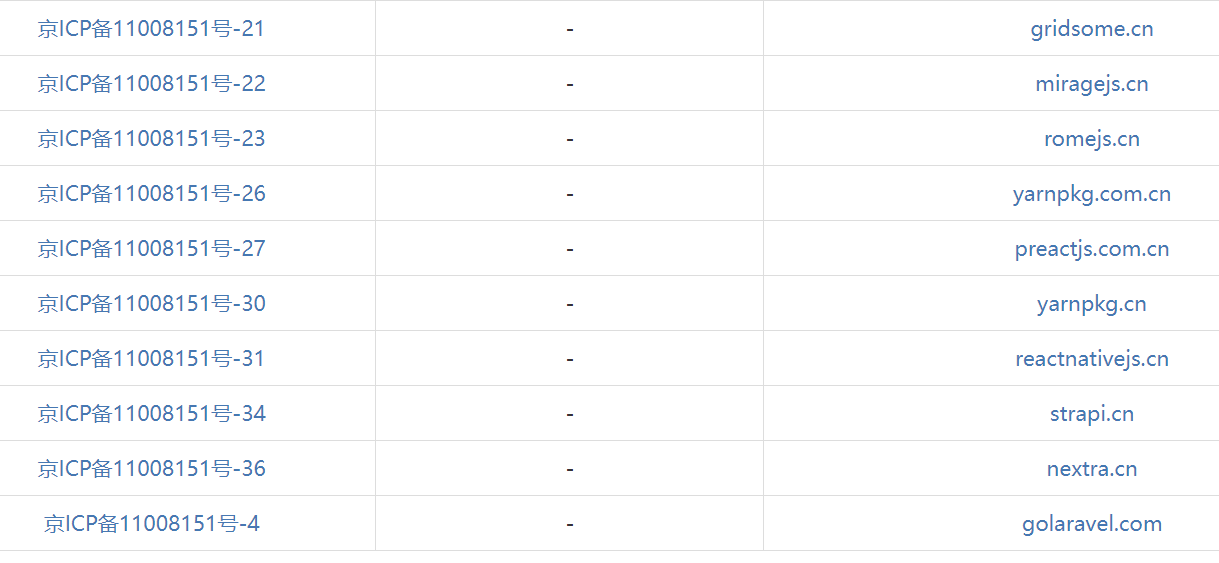

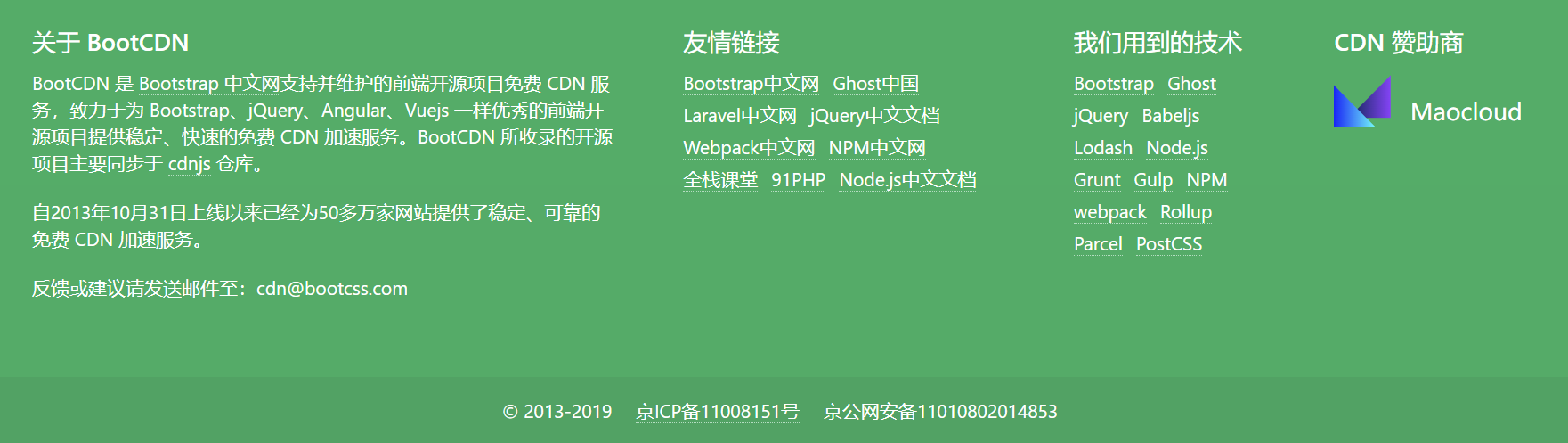

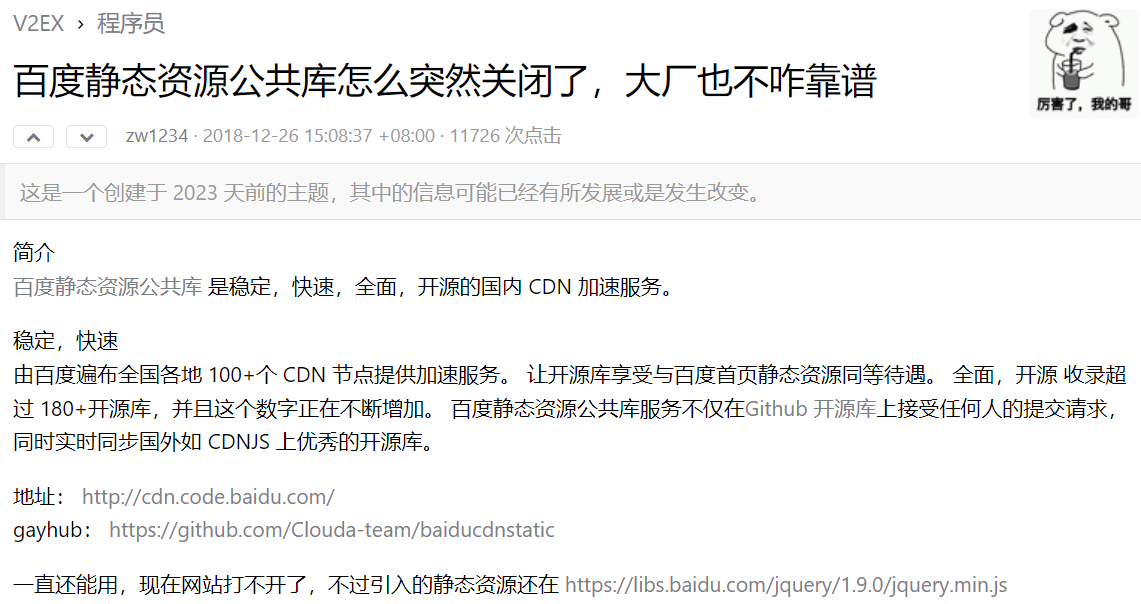

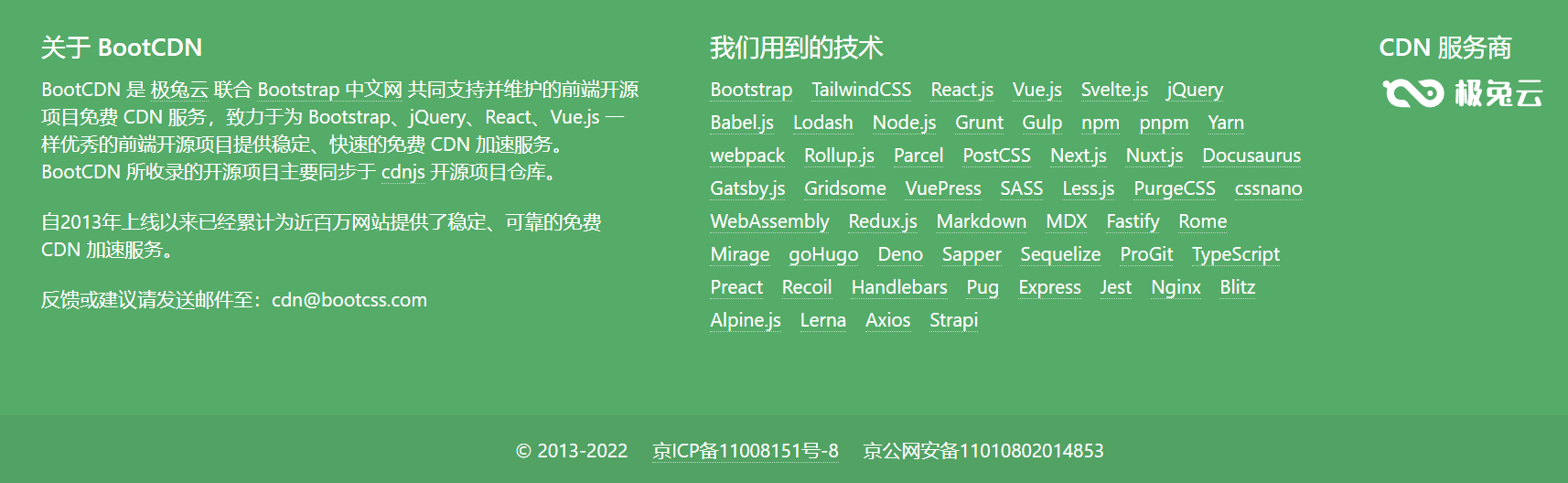

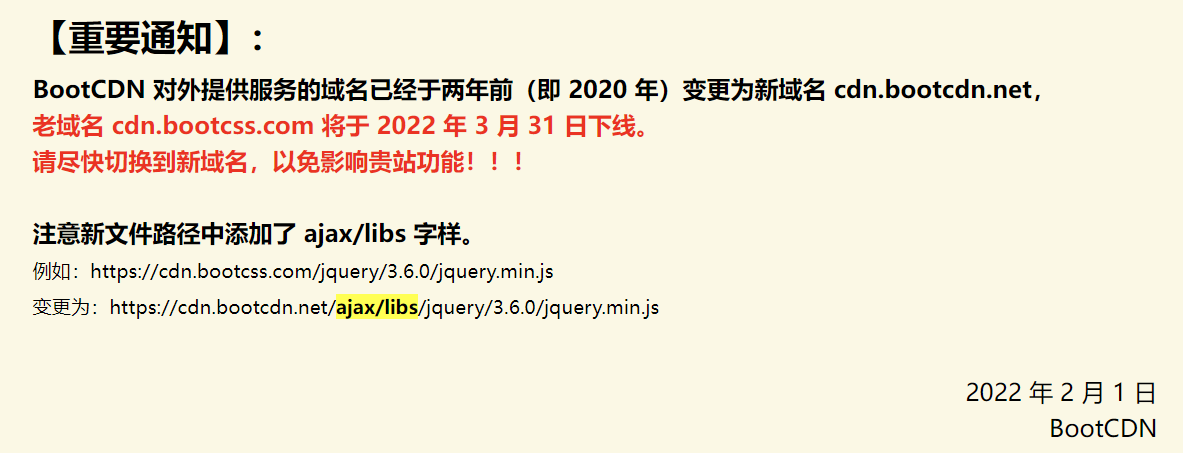

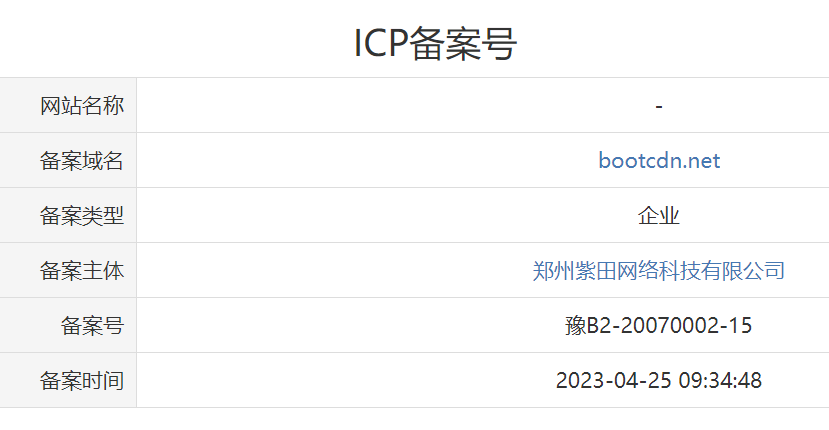

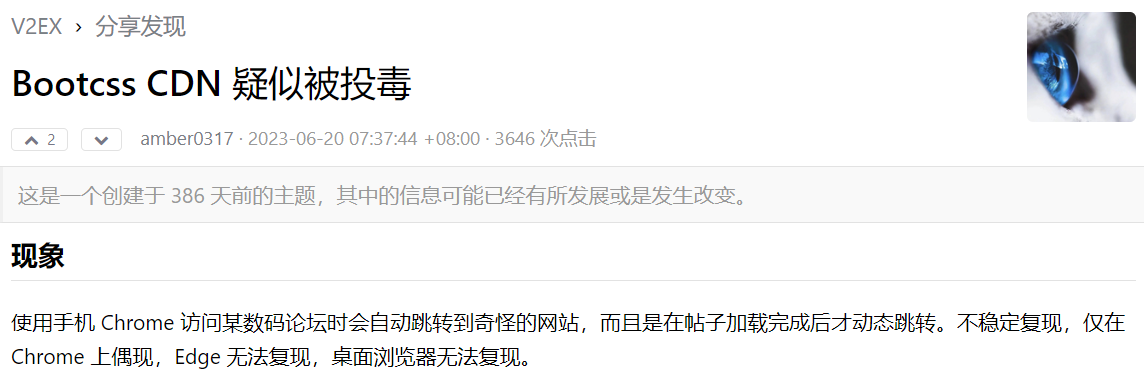

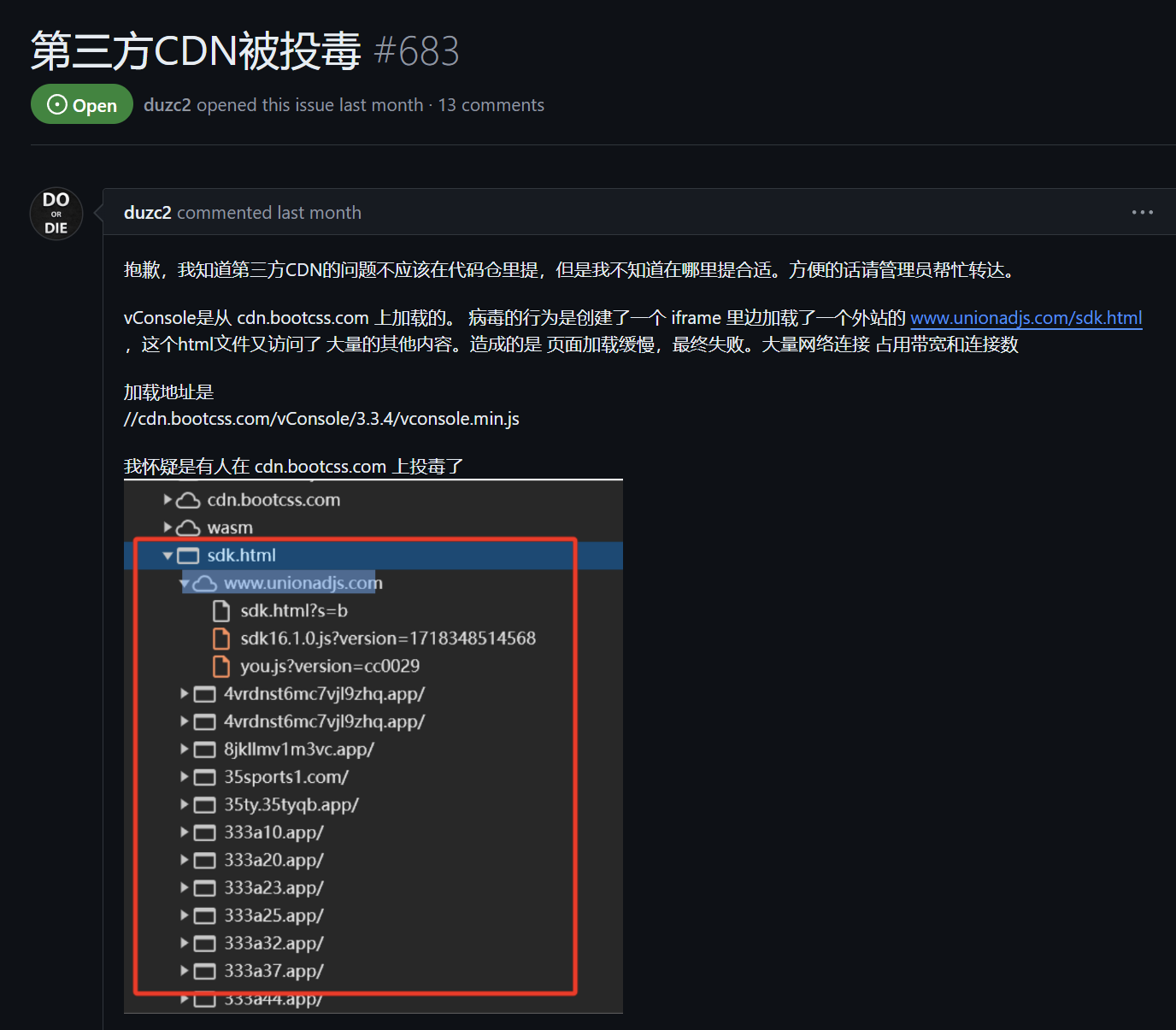

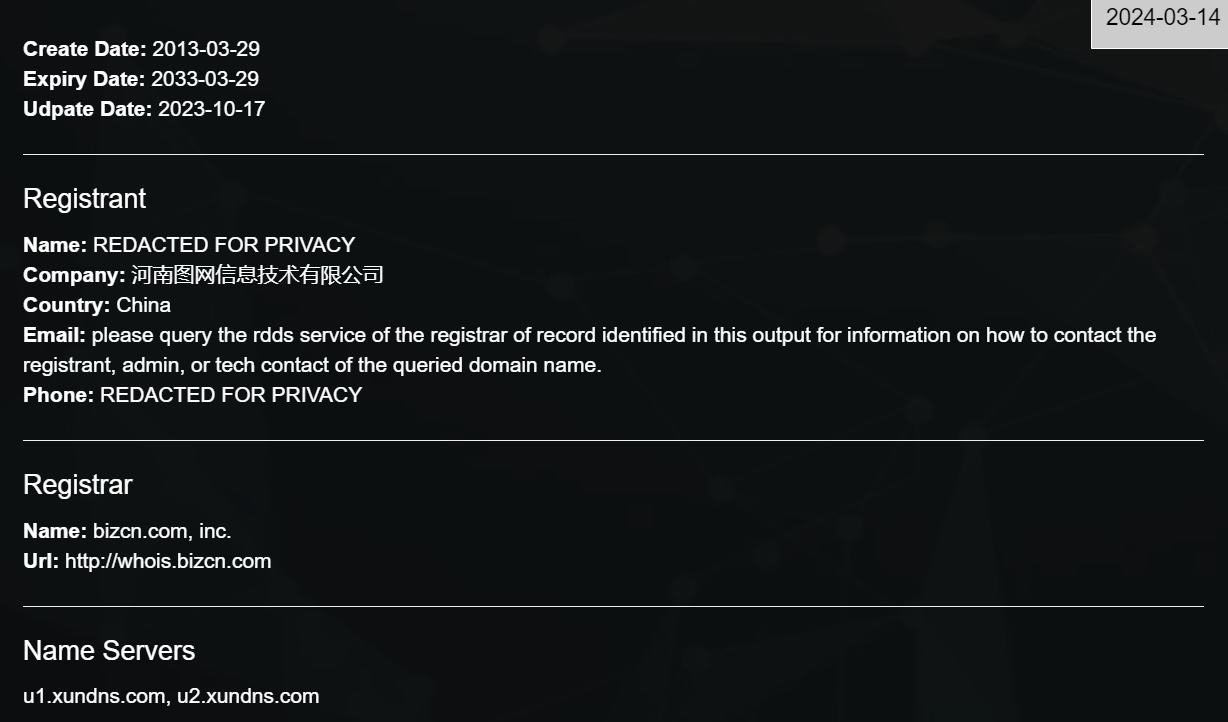

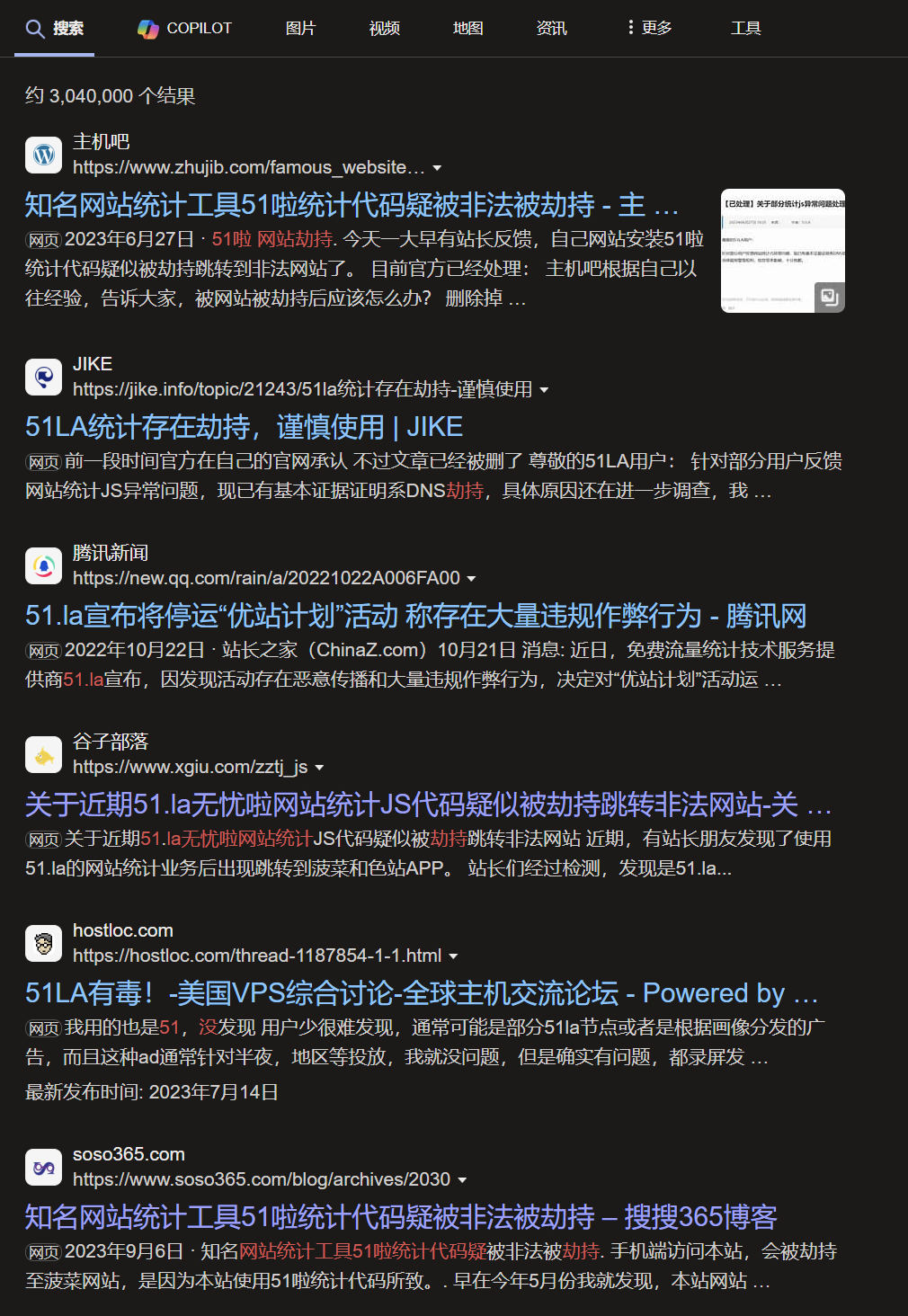

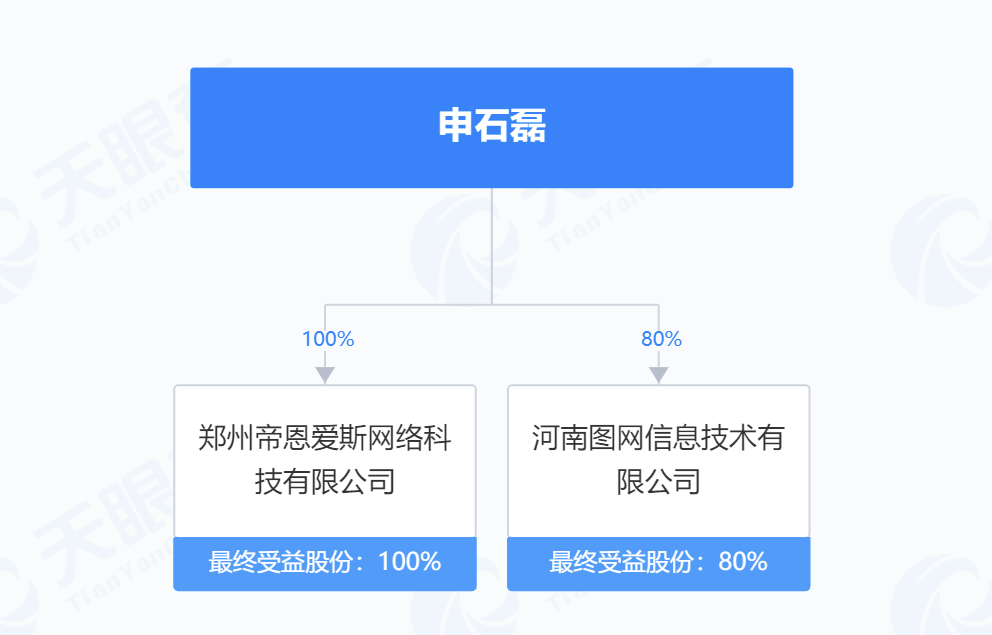

前言从早前的LNMP、OneinStack到XZ Utils,再到现在的Staticfile、BootCDN;供应链攻击总是让人猝不及防。纵观这些被攻击的项目,往往都是无处不在,经常被大家所使用,但是却并没有给提供者带来什么收入。 序幕和WDCP、LNMP、OneinStack一样,这次的Staticfile、BootCDN、Polyfill事件也是背后指向同一个组织1。更进一步的研究表明这些组织似乎会恶意攻击其他提供类似服务的供应商,同时采取接触洽谈来并入攻击目标。 探究大多数关于这次攻击的报道集中于一个星期之前,然而事件的开始却远早于这个时间。一年以前,V2EX社区就有用户发文表示BootCSS的静态资源被投毒[2]。 梦醒2023年4月份,BootCDN的三个关联域名[bootcdn.net,bootcdn.cn,bootcss.com]ICP备案变更为 巧合无独有偶,原本由七牛云提供服务的Staticfile CDN于2023年10月进行了备案信息变更和注册局转移[14]。

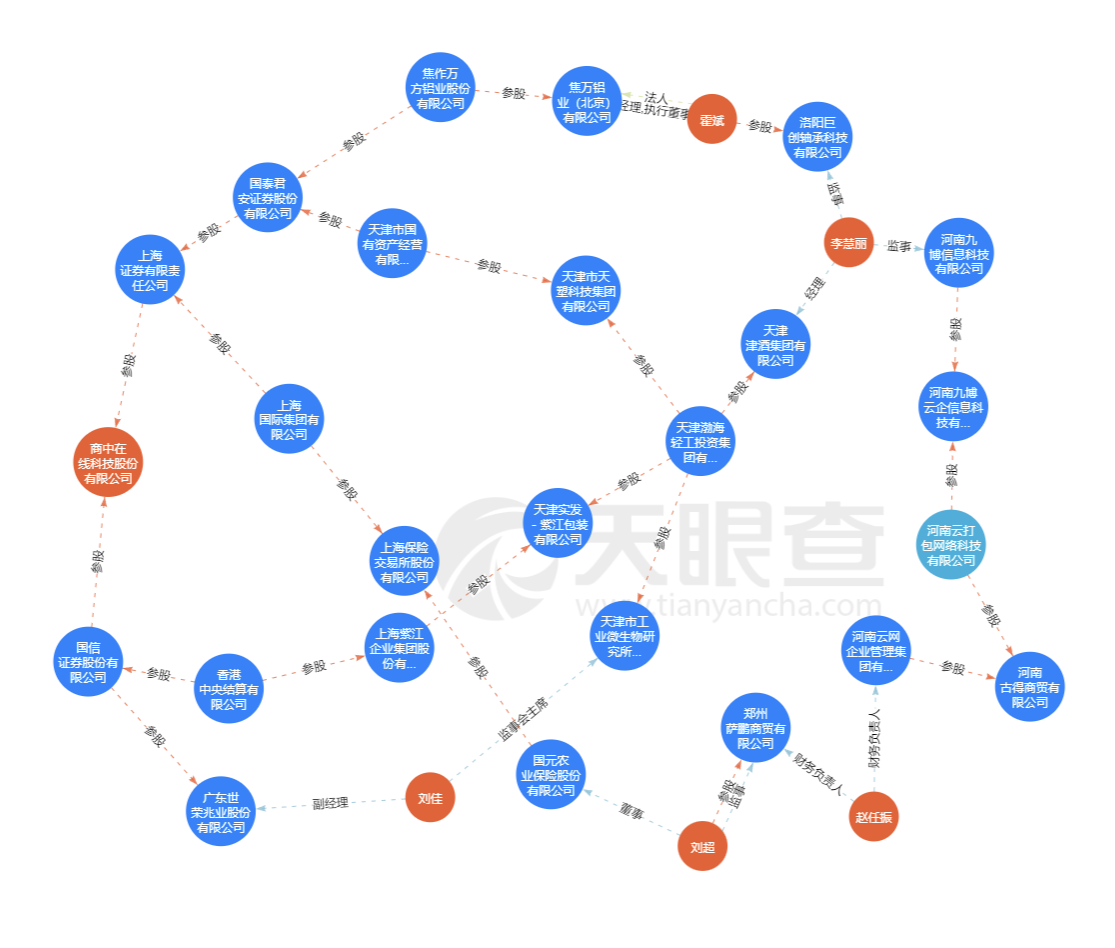

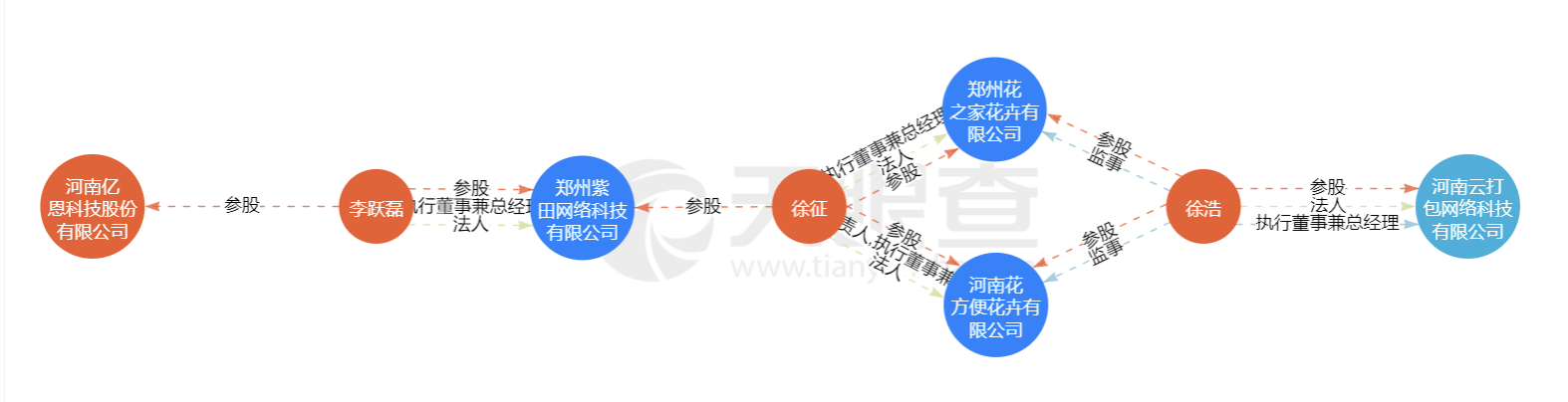

答案这就像一张巨大的关系网,串联起了利益链中的彼此。每一家公司都看似运营者合规可靠的服务,背后进行的确实见不得人的勾当。 复制代码 隐藏代码 镇痛从来没有什么疼痛能够有效缓解,更何况是这种绝症。 复制代码 隐藏代码替换为 复制代码 隐藏代码或者你可以尝试其他的提供商 复制代码 隐藏代码目前已经收到相关企业的威胁邮件* [1]https://www.bleepingcomputer.com/news/security/polyfillio-bootcdn-bootcss-staticfile-attack-traced-to-1-operator/ |

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/10873.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~