一、日志服务器简介

日志对于一个系统有着举足轻重的作用。日志可以审计和监测服务器的系统状态,对于监测和追踪入侵者是十分重要的。一旦服务器有什么异常,系统管理员第一时间肯定想到的是查看日志服务。

对于黑客来说,当入侵了一个服务器后,在进行了一系列的操作之后,最后一步就是要清理掉日志服务器的日志记录。但是,有一些企业为了更安全,也为了便于管理,通常在公司内部架设一台日志服务器,然后将多个服务器的日志信息实时的传送到日志服务器上。因此,当黑客入侵了公司的一台服务器,最后也清除了改服务器上的系统日志,但是,黑客入侵的信息已经被实时的传送到了日志服务器上。攻击者要想不被系统管理员发现,必须入侵到日志服务器,删除到自己的入侵记录,这样便给攻击者增加了难度。更有甚者,为了安全起见,系统管理员会把日志服务器与打印机相连,实时的将日志内容打印出来。当然了,这样会造成大量浪费。但是,如果这样,即使攻击者删除了日志服务器上的入侵记录也没有有了,因为攻击者的入侵记录已经被打印出来。除非攻击者可以飞檐走壁,潜入公司内部,拿走相应的日志记录文件。哈哈,这显然是不可能的。好了,言归正传,接下来我们使用两台Linux主机来配置Linux日志服务器。

传输日志共有三种方法:

1.UDP传输协议:基于传统的UDP协议进行远程日志的传输,这也是传统的传输方式。正如UDP协议的传输特点,尽最大可能交付,可靠性较差,但是网络带宽消耗最少(因为不需要建立连接等等),在网络情况较差的情况下可能丢失日志信息。

2.TCP传输协议:基于传统的TCP协议进行传输,需要进行消息的确认,可靠性较高。但是如果服务器宕机或者网络出现故障的情况下也还是会丢失日志信息。

3.RELP传输协议:RELP(Reliable Event Logging Protocol)是基于TCP封装的可靠日志传输协议,RELP在传输过程中不会丢失日志信息,但是必须在rsyslogd版本为3.15.0以上才能使用。(注:使用rsyslogd -version来查看rsyslogd版本信息)

二、实验环境

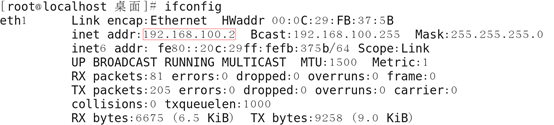

两台Linux主机,一台作为Linux客户机,另一台作为Linux日志服务器。两台主机处于同一网段,必须可以ping通。在本次实验中,Linux日志服务器的IP地址是192.168.100.1,Linux客户机的IP地址是192.168.100.2。

查看Linux日志服务器的IP地址

查看Linux日志客户机的IP地址

三、实验步骤

1.RELP传输协议(因为默认并没有安装RELP库,所以必须先安装RELP库)

Linux日志服务器端:

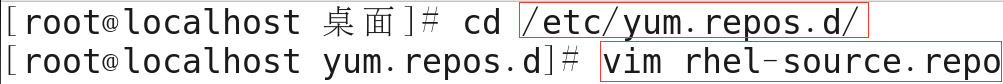

(1):配置本地yum源并安装rsyslog-relp

修改配置文件,文件内容如下

我这显示已经挂载过光盘了。然后安装

若出现如下内容则安装成功

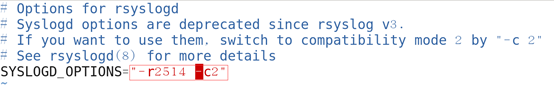

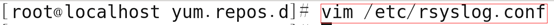

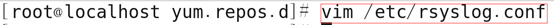

修改配置文件内容如下(在后面添加两行红色方框内的内容)

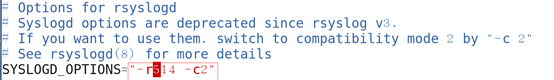

修改内容如下:

-r指定监听端口,-c2表明是兼容模式

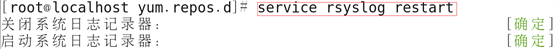

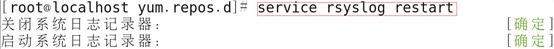

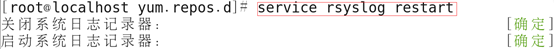

(4):重启日志服务

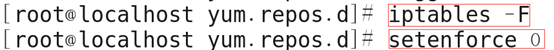

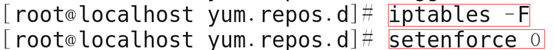

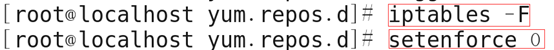

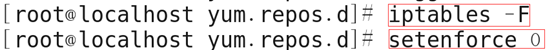

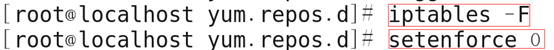

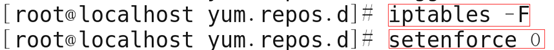

(5):关闭防火墙

Linux客户机端:

(1):修改日志文件

修改内容如下

(3):关闭防火墙

测试:

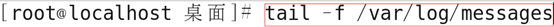

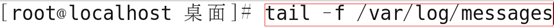

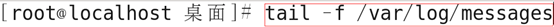

(1):在服务器端查看log下的messages

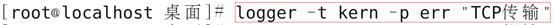

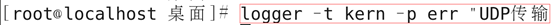

(2):在客户机输入测试语句

(3):在服务器上可以看见客户机上的日志信息(客户机的日志信息传输到了服务器上)

修改内容如下(去掉TCP前面两行注释,并且将之前RELP传输协议的内容注释起来)

修改内容如下(此时端口为514)

(3)重启日志服务

(4):关闭防火墙

Linux客户机端

(1):修改日志配置文件

修改内容如下(在配置文件中添加下图中内容,并且将之前RELP的内容注释掉)

(3):关闭防火墙

测试

(1):在服务器端查看log下的messages

(2):在客户机输入测试语句

(3):在服务器上可以看见客户机上的日志信息(客户机的日志信息传输到了服务器上)

修改内容如下(去掉UDP前面两行注释,并且将之前TCP的内容注释掉)

修改内容如下

(3):重启服务

(4):关闭防火墙

Linux客户端

(1):修改日志配置文件

(2):修改内容如下(将之前的内容注释掉)

(4):关闭防火墙

测试

(1):在服务器端查看log下的messages

(2):在客户机输入测试语句

(3):在服务器上可以看见客户机上的日志信息(客户机的日志信息传输到了服务器上)

这样,三种传输方式配置日志的就完成了。建议最好使用RELP传输方式。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1125.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~