1 案例背景  2 目前网络存在的缺陷

2 目前网络存在的缺陷

4.2 配置IP+MAC+端口绑定

4.2 配置IP+MAC+端口绑定

5 命令参考

5 命令参考

[Quidway-GigabitEthernet0/0/1] arp anti-attack check user-bind alarm enable

6 案例参考

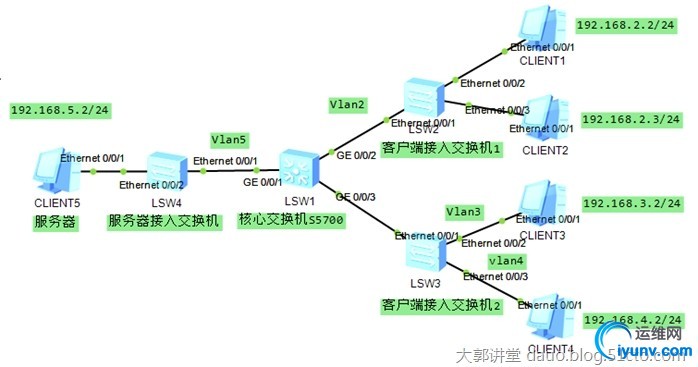

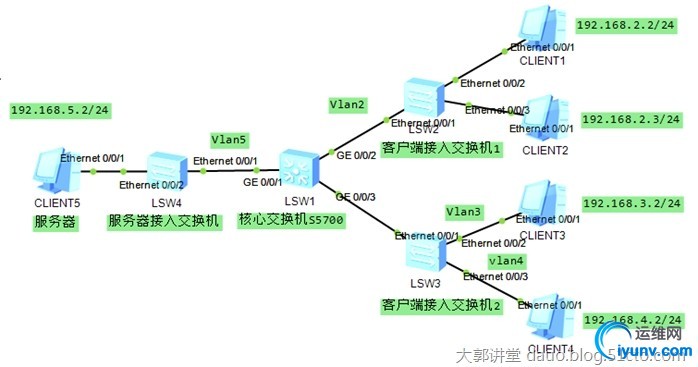

某网络改造项目,核心交换机为华为S5700,接入交换机为不同型号交换机,如下模拟拓扑,客户端接入交换机1通过Access模式与核心交换机连接,该交换机下只有一个Vlan2 192.168.2.0/24;客户端接入交换机2通过Trunk模式与核心交换机连接,该交换机下有俩个Vlan,Vlan3 192.168.3.0/24 Vlan4 192.168.4.0/24,服务器接入交换机通过Access模式与核心交换机连接,该交换机下只有一个Vlan4 192.168.4.0/24;所有客户端、服务器网关均位于核心交换机上;

由于目前网络管理比较松散,IP管理不够完善,客户端可以任意接入,外单位人员将PC设备设为相应网段也即可接入,故对目前网络照成管理困难及安全隐患,客户希望在本次网络改造中将所有客户端IP与MAC绑定,未绑定的客户端不能接入网络,对于服务器网段不进行操作(即未操作网段不受影响);

3 解决方案 按客户所需要求,常用方法可以在客户端接入交换机上进行IP+MAC+端口绑定,其他未使用端口关闭,但该方法需要逐个登陆接入交换机进行操作,由于网络建设初期距离网络改造时间较远,部分接入交换机账号密码已经遗忘,且现在为生产网络,如果逐个交换机破解密码,势必会造成网络中断,现在网络环境中,客户端与服务器均有明确Vlan划分,故选择在华为S5700核心交换机上通过DHCP Snooping的静态绑定表来实现IP+MAC+端口绑定,具体配置思想为首先在VLAN下配置的静态绑定表,绑定客户端的的IP和MAC,然后在与接入交换机相连的接口上配置IP和ARP报文检查功能。

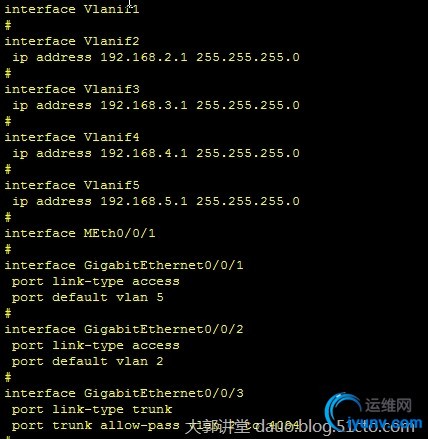

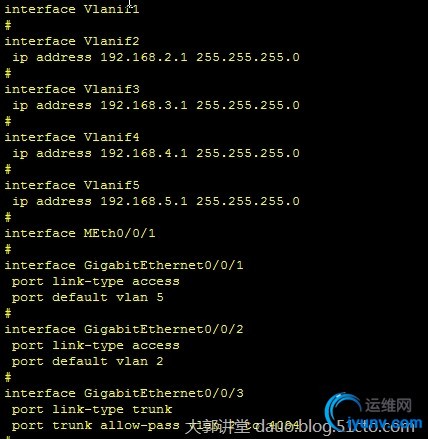

4 配置步骤 4.1 配置模拟环境基础网络 Step1、 S5700核心交换机配置

Step2、 客户端接入交换机2配置

Step3、 客户端配置

按拓扑标志为客户端分别配置IP地址、网关;

Client1: IP 192.168.2.2/24 GW 192.168.2.1

Client2: IP 192.168.2.3/24 GW 192.168.2.1

Client3: IP 192.168.3.2/24 GW 192.168.3.1

Client4: IP 192.168.4.2/24 GW 192.168.4.1

Client5: IP 192.168.5.2/24 GW 192.168.5.1

配置完毕通过Ping测试确认配置无误

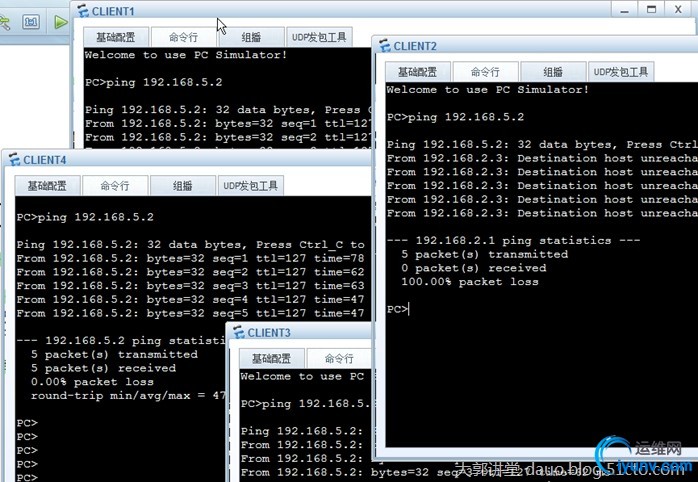

此处模拟位于Vlan2下的Client2为非法客户端,在信息中心台账中无该客户端也即在核心交换机上未对该客户端进行绑定;

以下配置均在核心交换机华为S5700进行

Step1、 启用DHCP Snooping功能

[Huawei]dhcp enable

[Huawei]dhcp snooping enable

//启用DHCP Snooping功能;

结果如下

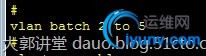

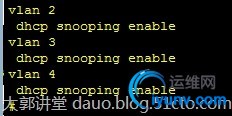

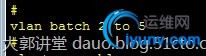

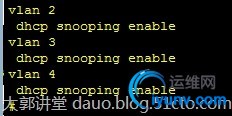

Step2、 对目标Vlan启用Vlan检测功能

在模拟环境下vlan2/3/4为客户端Vlan,也即只对客户端Vlan进行操作,不对服务器Vlan5操作;

[Huawei]vlan 2

[Huawei-vlan2] dhcp snooping enable

[Huawei-vlan2]quit

对其他目标Vlan进行相同操作结果如下

(在生产环境下测试,在Vlan下添加ip source check user-bind enable,绑定命令如下后user-bind static ip-address 192.168.3.222 mac-address 3c97-0e60-0fe1 vlan 683,可以不对端口做操作;)

Step3、 对目标端口启用端口检测功能

[Huawei] interface GigabitEthernet0/0/2

[Huawei-GigabitEthernet0/0/2] arp anti-attack check user-bind enable

//启用arp 协议抗攻击检查绑定服务

[Huawei-GigabitEthernet0/0/2] ip source check user-bind enable

//启用端口检测功能

对其他目标端口进行相同操作结果如下

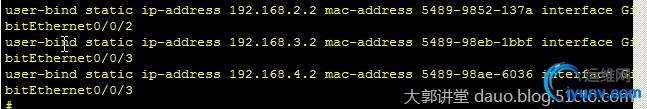

Step4、 绑定客户端IP+MAC+端口

[Huawei]user-bind static ip-address 192.168.2.2 mac-address 5489-9852-137A interface GigabitEthernet 0/0/2

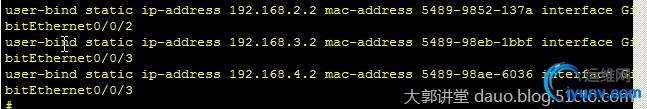

对其他客户端进行相同操作结果如下

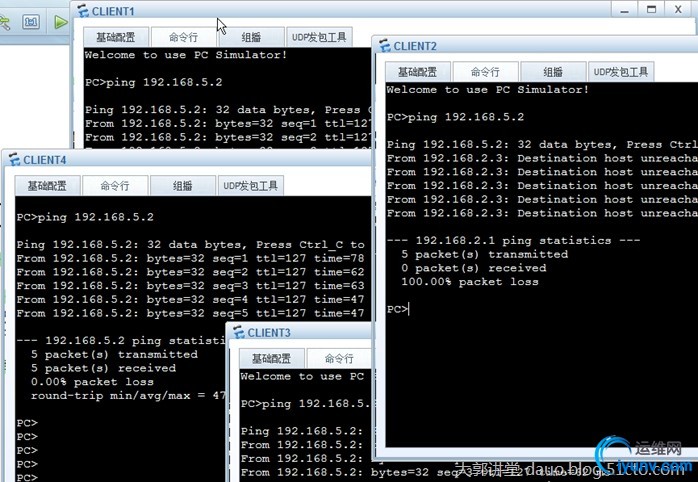

Step5、 测试结果

通过PING测试可以得到结果,漏绑的客户端不能访问网络;

ip source check user-bind check-item(接口视图)

命令功能

ip source check user-bind check-item命令用来配置IP报文的检查选项。

undo ip source check user-bind check-item命令用来恢复IP报文的检查选项为缺省选项。

缺省情况下,IP报文检查选项包括IP地址(IPv4地址或IPv6地址)、MAC地址、VLAN三项。

命令格式

ip source check user-bind check-item { ip-address | mac-address | vlan }*

undo ip source check user-bind check-item

参数说明

参数 | 参数说明 | 取值 |

ip-address | 检查IP报文的IPv4地址或IPv6地址是否匹配绑定表。 | - |

mac-address | 检查IP报文的MAC地址是否匹配绑定表。 | - |

vlan | 检查IP报文的VLAN是否匹配绑定表。 | - |

视图

GE接口视图、XGE接口视图、端口组视图、Eth-Trunk接口视图

缺省级别

2:配置级

使用指南

本命令生效的前提是接口下通过ip source check user-bind enable命令使能IP Source Guard功能。

使能IP Source Guard功能后,再配置本命令可以设置检查IP报文时基于哪几项进行匹配。

如果有大量绑定表存在,执行本命令可能需要一些时间,请耐心等待。

说明:

本命令只对动态绑定表生效,对静态绑定表不生效。

使用实例

# 使能GE0/0/1接口的IP Source Guard功能,检查IP报文的IPv4地址或IPv6地址是否匹配绑定表。

system-view

[Quidway] interface gigabitethernet 0/0/1

[Quidway-GigabitEthernet0/0/1] ip source check user-bind enable

[Quidway-GigabitEthernet0/0/1] ip source check user-bind check-item ip-address

[Quidway-GigabitEthernet0/0/1] arp anti-attack check user-bind enable [Quidway-GigabitEthernet0/0/1] arp anti-attack check user-bind alarm enable

Info: Change permit rule for dynamic snooping bind-table, please wait a minute!

ip source check user-bind check-item(VLAN视图)

命令功能

ip source check user-bind check-item命令用来配置VLAN下IP报文的检查选项。

undo ip source check user-bind check-item命令用来恢复IP报文的检查选项为缺省选项。

缺省情况下,VLAN下IP报文检查选项包括IP地址(IPv4地址或IPv6地址)、MAC地址和接口。

命令格式

ip source check user-bind check-item { ip-address | mac-address | interface }*

undo ip source check user-bind check-item

参数说明

参数 | 参数说明 | 取值 |

ip-address | 检查IP报文的IPv4地址或IPv6地址是否匹配绑定表。 | - |

mac-address | 检查IP报文的MAC地址是否匹配绑定表。 | - |

interface | 检查IP报文的接口是否匹配绑定表。 | - |

视图

VLAN视图

缺省级别

2:配置级

使用指南

本命令生效的前提是VLAN下通过ip source check user-bind enable命令使能IP Source Guard功能。

使能IP Source Guard功能后,再配置本命令可以设置检查IP报文时基于哪几项进行匹配。

如果有大量绑定表存在,执行本命令可能需要一些时间,请耐心等待。

说明:

本命令只对动态绑定表生效,对静态绑定表不生效。

使用实例

# 使能VLAN100的IP Source Guard功能,检查IP报文的IPv4地址或IPv6地址是否匹配绑定表。

system-view

[Quidway] vlan 100

[Quidway-vlan100] ip source check user-bind enable

[Quidway-vlan100] ip source check user-bind check-item ip-address

Info: Change permit rule for dynamic snooping bind-table, please wait a minute!

6 案例参考

http://support.huawei.com/ecommunity/bbs/10232127.html?p=1#p10439637

http://support.huawei.com/ecommunity/bbs/10174371.html?p=1#p10275725

http://support.huawei.com/ecommunity/bbs/10154485.html

7.验证配置结果

# 执行命令display arp anti-attack configuration check user-bind interface,查看各接口下动态ARP检测的配置信息,以GE1/0/1为例。

[SwitchA] display arp anti-attack configuration check user-bind interface gigabitethernet 1/0/1 arp anti-attack check user-bind enable arp anti-attack check user-bind alarm enable

# 执行命令display arp anti-attack statistics check user-bind interface,查看各接口下动态ARP检测的ARP报文丢弃计数,以GE1/0/1为例。

[SwitchA] display arp anti-attack statistics check user-bind interface gigabitethernet 1/0/1 Dropped ARP packet number is 966 Dropped ARP packet number since the latest warning is 605

由显示信息可知,接口GE1/0/1下产生了ARP报文丢弃计数,表明防ARP中间人攻击功能已经生效。

当在各接口下多次执行命令display arp anti-attack statistics check user-bind interface时,管理员可根据显示信息中“Dropped ARP packet number is”字段值的变化来了解ARP中间人攻击频率和范围

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1380.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~