场景一:应用到交换机物理端口上的ACL

PC访问百度的443,即数据包的destination-port 443 。

acl name test rule 5 deny tcp destination-port eq 443 rule 10 deny tcp destination-port eq www interface GigabitEthernet0/0/1 traffic-filter inbound acl name test

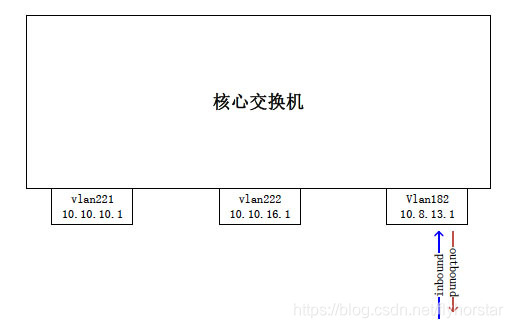

场景二:应用到vlan上的ACL

Permit ip destination 10.10.10.89 0 Deny ip destination 10.0.0.0 0.255.255.255 Deny ip destination 172.16.0.0 0.25.255.255Deny ip destination 192.168.0.0 0.0.255.255Permit ip destination any

Permit source 10.10.10.89 0 Deny source 10.0.0.0 0.255.255.255 Deny source172.16.0.0 0.25.255.255 Deny source 192.168.0.0 0.0.255.255 Permit any

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1591.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~