https://support.huawei.com/hedex/hdx.do?tocLib=EDOC1100149311AZJ0713J&docid=EDOC1100149311&tocV=05&lang=zh&id=ZH-CN_CONCEPT_0178934251&tocURL=resources%2525252Fadmin%2525252Fsec_admin_router_ospf_0001.html&p=t&fe=1&ui=3&keyword=ospf

CLI举例:配置OSPF的NSSA区域

为了在允许将外部路由通告到OSPF路由域内部的同时,保持其余部分的Stub区域的特征;网络管理员可以将区域配置为NSSA区域。

组网需求

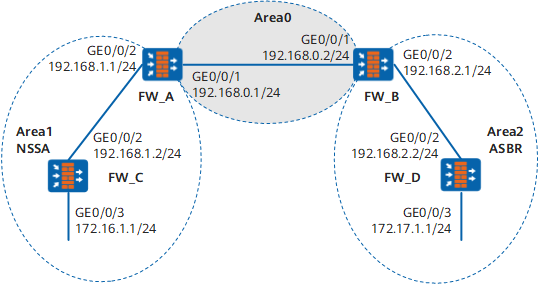

如图1所示,所有的FW都运行OSPF,整个自治系统划分为3个区域。其中FW_A和FW_B作为ABR来转发区域之间的路由,FW_D作为ASBR引入了外部路由(静态路由)。

要求将Area1配置为NSSA区域,同时将FW_C配置为ASBR引入外部路由(静态路由),且路由信息能在AS内正确的传播。

配置思路

配置OSPF的NSSA区域,需要进行如下操作。

在各FW上启动OSPF,配置OSPF基本功能。

在FW_D上配置静态路由,并在OSPF中引入。

配置Area1为NSSA区域,需要在Area1内所有的设备上配置Stub命令,查看FW_C的OSPF路由信息。

在FW_C上配置静态路由,并在OSPF中引入。

查看FW_D的OSPF路由信息。

数据准备

为完成此配置例,需准备如下的数据:

FW_A的router id 1.1.1.1,启动ospf进程号1,在区域0指定网段192.168.0.0/24,在区域1指定网段192.168.1.0/24。

FW_B的router id 2.2.2.2,启动ospf进程号1,在区域0指定网段192.168.0.0/24,在区域2指定网段192.168.2.0/24。

FW_C的router id 3.3.3.3,启动ospf进程号1,在区域1指定网段192.168.1.0/24,172.16.1.0/24。

FW_D的router id 4.4.4.4,启动ospf进程号1,在区域2指定网段192.168.2.0/24,172.17.1.0/24。

操作步骤

配置各接口的IP地址,将接口加入安全区域并配置域间安全策略。

# 配置FW_A。

<FW> system-view[FW] sysname FW_A[FW_A] interface GigabitEthernet 0/0/1[FW_A-GigabitEthernet0/0/1] ip address 192.168.0.1 24[FW_A-GigabitEthernet0/0/1] quit[FW_A] interface GigabitEthernet 0/0/2[FW_A-GigabitEthernet0/0/2] ip address 192.168.1.1 24[FW_A-GigabitEthernet0/0/2] quit[FW_A] firewall zone trust[FW_A-zone-trust] add interface GigabitEthernet 0/0/1[FW_A-zone-trust] add interface GigabitEthernet 0/0/2[FW_A-zone-trust] quit[FW_A] security-policy[FW_A-policy-security] rule name policy_sec_1[FW_A-policy-security-rule-policy_sec_1] source-zone trust local[FW_A-policy-security-rule-policy_sec_1] destination-zone local trust[FW_A-policy-security-rule-policy_sec_1] action permit[FW_A-policy-security-rule-policy_sec_1] quit

# 配置FW_B。

<FW> system-view[FW] sysname FW_B[FW_B] interface GigabitEthernet 0/0/1[FW_B-GigabitEthernet0/0/1] ip address 192.168.0.2 24[FW_B-GigabitEthernet0/0/1] quit[FW_B] interface GigabitEthernet 0/0/2[FW_B-GigabitEthernet0/0/2] ip address 192.168.2.1 24[FW_B-GigabitEthernet0/0/2] quit[FW_B] firewall zone trust[FW_B-zone-trust] add interface GigabitEthernet 0/0/1[FW_B-zone-trust] add interface GigabitEthernet 0/0/2[FW_B-zone-trust] quit[FW_B] security-policy[FW_B-policy-security] rule name policy_sec_1[FW_B-policy-security-rule-policy_sec_1] source-zone trust local[FW_B-policy-security-rule-policy_sec_1] destination-zone local trust[FW_B-policy-security-rule-policy_sec_1] action permit[FW_B-policy-security-rule-policy_sec_1] quit

# 配置FW_C。

<FW> system-view[FW] sysname FW_C[FW_C] interface GigabitEthernet 0/0/2[FW_C-GigabitEthernet0/0/2] ip address 192.168.1.2 24[FW_C-GigabitEthernet0/0/2] quit[FW_C] interface GigabitEthernet 0/0/3[FW_C-GigabitEthernet0/0/3] ip address 172.16.1.1 24[FW_C-GigabitEthernet0/0/3] quit[FW_C] firewall zone trust[FW_C-zone-trust] add interface GigabitEthernet 0/0/2[FW_C-zone-trust] add interface GigabitEthernet 0/0/3[FW_C-zone-trust] quit[FW_C] security-policy[FW_C-policy-security] rule name policy_sec_1[FW_C-policy-security-rule-policy_sec_1] source-zone trust local[FW_C-policy-security-rule-policy_sec_1] destination-zone local trust[FW_C-policy-security-rule-policy_sec_1] action permit[FW_C-policy-security-rule-policy_sec_1] quit

# 配置FW_D。

<FW> system-view[FW] sysname FW_D[FW_D] interface GigabitEthernet 0/0/2[FW_D-GigabitEthernet0/0/2] ip address 192.168.2.2 24[FW_D-GigabitEthernet0/0/2] quit[FW_D] interface GigabitEthernet 0/0/3[FW_D-GigabitEthernet0/0/3] ip address 172.17.1.1 24[FW_D-GigabitEthernet0/0/3] quit[FW_D] firewall zone trust[FW_D-zone-trust] add interface GigabitEthernet 0/0/2[FW_D-zone-trust] add interface GigabitEthernet 0/0/3[FW_D-zone-trust] quit[FW_D] security-policy[FW_D-policy-security] rule name policy_sec_1[FW_D-policy-security-rule-policy_sec_1] source-zone trust local[FW_D-policy-security-rule-policy_sec_1] destination-zone local trust[FW_D-policy-security-rule-policy_sec_1] action permit[FW_D-policy-security-rule-policy_sec_1] quit

配置OSPF基本功能。

配置FW_A的OSPF基本功能。

# 配置Router ID号。

[FW_A] router id 1.1.1.1

# 启动OSPF。

[FW_A] ospf

# 配置192.168.0.0网段所在的区域为区域0。

[FW_A-ospf-1] area 0[FW_A-ospf-1-area-0.0.0.0] network 192.168.0.0 0.0.0.255

# 退回OSPF视图。

[FW_A-ospf-1-area-0.0.0.0] quit

# 配置192.168.1.0网段所在的区域为区域1。

[FW_A-ospf-1] area 1[FW_A-ospf-1-area-0.0.0.1] network 192.168.1.0 0.0.0.255

# 退回OSPF视图。

[FW_A-ospf-1-area-0.0.0.1] quit

配置FW_B的OSPF基本功能。

# 配置Router ID号。

[FW_B] router id 2.2.2.2

# 启动OSPF。

[FW_B] ospf

# 配置192.168.0.0网段所在的区域为区域0。

[FW_B-ospf-1] area 0[FW_B-ospf-1-area-0.0.0.0] network 192.168.0.0 0.0.0.255

# 退回OSPF视图。

[FW_B-ospf-1-area-0.0.0.0] quit

# 配置192.168.2.0网段所在的区域为区域2。

[FW_B-ospf-1] area 2[FW_B-ospf-1-area-0.0.0.2] network 192.168.2.0 0.0.0.255

# 退回OSPF视图。

[FW_B-ospf-1-area-0.0.0.2] quit

配置FW_C的OSPF基本功能。

# 配置Router ID号。

[FW_C] router id 3.3.3.3

# 启动OSPF。

[FW_C] ospf

# 配置192.168.1.0和172.16.1.0网段所在的区域为区域1。

[FW_C-ospf-1] area 1[FW_C-ospf-1-area-0.0.0.1] network 192.168.1.0 0.0.0.255[FW_C-ospf-1-area-0.0.0.1] network 172.16.1.0 0.0.0.255

# 退回OSPF视图。

[FW_C-ospf-1-area-0.0.0.1] quit

配置FW_D的OSPF基本功能。

# 配置Router ID号。

[FW_D] router id 4.4.4.4

# 启动OSPF。

[FW_D] ospf

# 配置192.168.2.0和172.17.1.0网段所在的区域为区域2。

[FW_D-ospf-1] area 2[FW_D-ospf-1-area-0.0.0.2] network 192.168.2.0 0.0.0.255[FW_D-ospf-1-area-0.0.0.2] network 172.17.1.0 0.0.0.255

# 退回OSPF视图。

[FW_D-ospf-1-area-0.0.0.2] quit

配置FW_D引入静态路由。

# 配置静态路由。

[FW_D] ip route-static 1.1.1.0 8 null 0

# 启动OSPF。

[FW_D] ospf

# 引入静态路由。

[FW_D-ospf-1] import-route static type 1

# 退回系统视图。

[FW_D-ospf-1] quit

配置Area1区域为NSSA区域。

# 配置FW_A,启动OSPF。

[FW_A] ospf

# 配置Area1为NSSA区域。

[FW_A-ospf-1] area 1[FW_A-ospf-1-area-0.0.0.1] nssa default-route-advertise no-summary[FW_A-ospf-1-area-0.0.0.1] quit

# 退回系统视图。[FW_A-ospf-1] quit

# 配置FW_C,启动OSPF。

[FW_C] ospf

# 配置Area1为NSSA区域。

[FW_C-ospf-1] area 1[FW_C-ospf-1-area-0.0.0.1] nssa[FW_C-ospf-1-area-0.0.0.1] quit

# 查看FW_C的OSPF路由表。

建议在ABR(本例的FW_A)上配置default-route-advertise no-summary参数,这样可以减少NSSA路由器的路由表容量。其他NSSA路由器只需配置nssa命令就可以。

[FW_C] display ospf routing OSPF Process 1 with Router ID 3.3.3.3 Routing Tables Routing for Network Destination Cost Type NextHop AdvRouter Area 0.0.0.0/0 2 Inter-area 192.168.1.1 1.1.1.1 0.0.0.1 172.16.1.0/24 1 Stub 172.16.1.1 3.3.3.3 0.0.0.1 192.168.1.0/24 1 Transit 192.168.1.2 3.3.3.3 0.0.0.1 Total Nets: 3 Intra Area: 2 Inter Area: 1 ASE: 0 NSSA: 0

当把FW_C所在区域配置为NSSA区域时,已经看不到AS外部的路由,取而代之的是一条缺省路由。

配置FW_C引入静态路由。

# 配置静态路由。

[FW_C] ip route-static 100.0.0.0 8 null 0

# 启动OSPF。

[FW_C] ospf

# 引入静态路由。

[FW_C-ospf-1] import-route static[FW_C-ospf-1] quit

# 查看FW_D的OSPF路由表。

[FW_D] display ospf routing OSPF Process 1 with Router ID 172.17.1.1 Routing Tables Routing for Network Destination Cost Type NextHop AdvRouter Area 172.16.1.0/24 4 Inter-area 192.168.2.1 2.2.2.2 0.0.0.2 172.17.1.0/24 1 Stub 172.17.1.1 4.4.4.4 0.0.0.2 192.168.0.0/24 2 Inter-area 192.168.2.1 2.2.2.2 0.0.0.2 192.168.1.0/24 3 Inter-area 192.168.2.1 2.2.2.2 0.0.0.2 192.168.2.0/24 1 Transit 192.168.2.2 4.4.4.4 0.0.0.2 Routing for ASEs Destination Cost Type Tag NextHop AdvRouter 100.0.0.0/8 1 Type2 1 192.168.2.1 1.1.1.1 Total Nets: 6 Intra Area: 2 Inter Area: 3 ASE: 1 NSSA: 0

FW_D上可以看到NSSA区域引入的一条AS外部的路由。

配置脚本

FW_A的配置脚本

# sysname FW_A # router id 1.1.1.1 # interface GigabitEthernet0/0/1 undo shutdown ip address 192.168.0.1 255.255.255.0 # interface GigabitEthernet0/0/2 undo shutdown ip address 192.168.1.1 255.255.255.0 # firewall zone trust add interface GigabitEthernet 0/0/1add interface GigabitEthernet 0/0/2# ospf 1 area 0.0.0.0 network 192.168.0.0 0.0.0.255 area 0.0.0.1 network 192.168.1.0 0.0.0.255 nssa default-route-advertise no-summary # security-policy rule name policy_sec_1 source-zone local source-zone trust destination-zone local destination-zone trust action permit # return

FW_B的配置脚本

# sysname FW_B # router id 2.2.2.2 # interface GigabitEthernet0/0/1 undo shutdown ip address 192.168.0.2 255.255.255.0 # interface GigabitEthernet0/0/2 undo shutdown ip address 192.168.2.1 255.255.255.0 # firewall zone trust add interface GigabitEthernet 0/0/1add interface GigabitEthernet0/0/2# ospf 1 area 0.0.0.0 network 192.168.0.0 0.0.0.255 area 0.0.0.2 network 192.168.2.0 0.0.0.255 # security-policy rule name policy_sec_1 source-zone local source-zone trust destination-zone local destination-zone trust action permit # return

FW_C的配置脚本

# sysname FW_C # router id 3.3.3.3 # interface GigabitEthernet0/0/1 undo shutdown ip address 192.168.1.2 255.255.255.0 # interface GigabitEthernet0/0/30 undo shutdown ip address 172.16.1.1 255.255.255.0 # firewall zone trust add interface GigabitEthernet 0/0/1add interface GigabitEthernet 0/0/3# ospf 1 import-route static area 0.0.0.1 network 172.16.1.0 0.0.0.255 network 192.168.1.0 0.0.0.255 # ip route-static 100.0.0.0 255.0.0.0 NULL0 # security-policy rule name policy_sec_1 source-zone local source-zone trust destination-zone local destination-zone trust action permit # return

FW_D的配置脚本

# sysname FW_D # router id 4.4.4.4 # interface GigabitEthernet0/0/2 undo shutdown ip address 192.168.2.2 255.255.255.0 # interface GigabitEthernet0/0/3 undo shutdown ip address 172.17.1.1 255.255.255.0 # firewall zone trust add interface GigabitEthernet 0/0/2add interface GigabitEthernet 0/0/3# ospf 1 import-route static type 1 area 0.0.0.2 network 172.17.1.0 0.0.0.255 network 192.168.2.0 0.0.0.255 # ip route-static 1.1.1.0 255.0.0.0 NULL0 # security-policy rule name policy_sec_1 source-zone local source-zone trust destination-zone local destination-zone trust action permit # return

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1949.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~