http://www.pldtwx.com/h-nd-3431.html

配置SSL VPN

SSL VPN通过SSL协议和代理功能,实现远程用户安全地访问内网资源。

Ø配置Web代理举例

Web代理支持外网用户通过USG访问内网的Web服务器资源,为用户提供基于HTTP方式的Web应用服务。

Ø配置网络扩展举例

网络扩展是指用户在本地PC上安装USG的网络扩展客户端后,生成一个虚拟网卡,用户通过该虚拟网卡与企业内网进行SSL数据通信。

Ø配置端口转发举例

端口转发业务是提供基于TCP的应用程序的安全接入,是一种非Web的应用方式。端口转发在应用级对用户访问进行控制,控制是否提供各种应用的服务,如:Telnet、远程桌面、FTP、Email等服务。

Ø配置文件共享举例

文件共享的主要功能是将不同系统的服务器(如支持SMB协议的Windows系统,支持NFS协议的Linux系统)的共享资源以网页的形式提供给用户访问。

配置Web代理举例

Web代理支持外网用户通过USG访问内网的Web服务器资源,为用户提供基于HTTP方式的Web应用服务。

组网需求

当USG接收到用户的HTTP请求时,USG作为Web代理从内网Web服务器上获取正确的Web资源返回给用户。

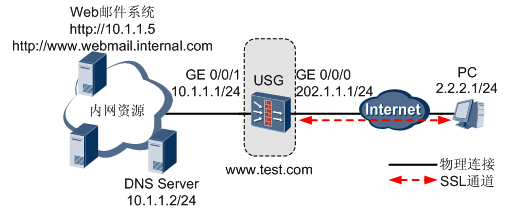

如图1所示,在USG创建一个名为test的虚拟网关,用户可通过此虚拟网关访问企业内网的Web资源。虚拟网关的IP地址为202.1.1.1/24。

具体业务需求如下:

Ø企业内部有众多Web应用,希望用户能在企业外部访问这些资源,例如Web邮件系统,外网用户可在登录虚拟网关后通过http://10.1.1.5或http://webmail.internal.com访问。

Ø企业内网的DNS地址为10.1.1.2/24,域名为internal.com。

Ø虚拟网关采用VPNDB的认证授权方式。用户abc的密码为123。

Ø只允许用户abc通过IP地址2.2.2.1/24访问虚拟网关。

图1 配置Web代理组网图

配置思路

1

配置USG相关接口的IP地址,把接口加入相应的安全域,并配置域间包过滤规则。

2

创建虚拟网关,配置虚拟网关属性。

3

配置DNS服务器。

4

配置Web代理功能,使用户可访问内网Web资源。

5

配置认证授权方式为VPNDB。

6

配置添加VPNDB用户。

7

配置用户源IP型策略,只允许用户通过特定IP地址访问虚拟网关。

8

配置用户源IP策略默认行为为“限制”,限制其他用户访问内网资源。

操作步骤

1

配置USG的基本数据。

# 配置以太网接口GigabitEthernet 0/0/0的IP地址。

<USG> system-view

[USG] interface GigabitEthernet 0/0/0

[USG-GigabitEthernet0/0/0] ip address 202.1.1.1 24

[USG-GigabitEthernet0/0/0] quit

# 配置以太网接口GigabitEthernet 0/0/1的IP地址。

[USG] interface GigabitEthernet 0/0/1

[USG-GigabitEthernet0/0/1] ip address 10.1.1.1 24

[USG-GigabitEthernet0/0/1] quit

# 配置以太网接口GigabitEthernet 0/0/0加入Unrust域。

[USG] firewall zone untrust

[USG-zone-untrust] add interface GigabitEthernet 0/0/0

[USG-zone-untrust] quit

# 配置以太网接口GigabitEthernet 0/0/1加入Trust域。

[USG] firewall zone trust

[USG-zone-trust] add interface GigabitEthernet 0/0/1

USG-zone-trust] quit

# 配置USG缺省域间包过滤规则。

[USG] firewall packet-filter default permit interzone local trust

[USG] firewall packet-filter default permit interzone local untrust

2

创建虚拟网关test。

# 添加名称为test的虚拟网关,虚拟网关URL为www.test.com,虚拟网关IP地址为202.1.1.1/24,选择独占型。

[USG] v-gateway test 202.1.1.1 private www.test.com

[USG-test] quit

3

配置虚拟网关信息。

# 修改虚拟网关最大用户数。

[USG] v-gateway test max-user 100

# 修改虚拟网关最大并发用户数。

[USG] v-gateway test cur-max-user 3

# 修改虚拟网关最大资源数。

[USG] v-gateway test max-resource 1024

说明:

用户可根据需求修改虚拟网关信息。最大用户数、最大并发用户数、最大资源数默认值都为1。最大并发用户数最大取值与License有关。

4

配置DNS服务器。

5

[USG] v-gateway test

6

[USG-test] basic

7

[USG-test-basic] dns-server 10.1.1.2

8

[USG-test-basic] dns-domain internal.com

[USG-test-basic] quit

说明:

虚拟网关的域名解析需要在外网的DNS服务器上设置,这里配置的DNS服务器实现内网资源的域名解析。

9

配置Web代理基本功能。

# 开启Web代理功能和Web链接功能。

[USG-test-service] web-proxy enable

[USG-test-service] web-proxy web-link enable

[USG-test-service] quit

[USG-test] quit

# 配置Web链接资源。Web邮件系统的IP 地址为http://10.1.1.5,域名为http://webmail.internal.com。

[USG-test] service

[USG-test-service] web-proxy link-resource webmail http://webmail.internal.com show-link Mail server

10

配置认证授权方式为VPNDB。

# 配置认证方式为VPNDB。

[USG] aaa

[USG-aaa] authentication-scheme test.scm

[USG-aaa-authen-test.scm] authentication-mode vpndb

[USG-aaa-authen-test.scm] quit

# 配置授权方式为VPNDB。

[USG-aaa] authorization-scheme test.scm

[USG-aaa-author-test.scm] authorization-mode vpndb

[USG-aaa-author-test.scm] quit

[USG-aaa] quit

11

配置添加VPNDB用户abc。

12

[USG-test] vpndb

13

[USG-test-vpndb] user abc 123 123

14

配置用户源IP型策略,只允许用户abc通过IP地址2.2.2.1/24访问虚拟网关。

15

[USG-test-vpndb] user abc policy permit src-ip 2.2.2.1 255.255.255.255

16

[USG-test-vpndb] quit

[USG-test] quit

17

配置用户源IP策略默认行为为“限制”,限制其他用户访问内网资源。

18

[USG] v-gateway test

19

[USG-test] security

20

[USG-test-security] policy-default-action deny user-src-ip

[USG-test-security] quit

结果验证

1

在IP地址为2.2.2.1/24的PC的Web浏览器中输入https://202.1.1.1,出现Web客户端登录页面。

2

输入之前设置的用户名abc和密码,单击“登录”,登录Web客户端页面。

3

在“Web链接”折叠按钮下,可以看到可供访问的内网Web资源“webmail”。

说明:

在使用Web链接功能前需要先加载浏览器上提示安装的Web链接控件,如果Web链接控件启动失败,Web链接的资源将显示为灰色,且不能进行链接。

4

单击资源链接“webmail”,即可访问Web邮件系统。

5

用户abc使用其他IP地址的PC登录时,显示“非法的用户名或者错误的密码”。

配置网络扩展举例

网络扩展是指用户在本地PC上安装USG的网络扩展客户端后,生成一个虚拟网卡,用户通过该虚拟网卡与企业内网进行SSL数据通信。

组网需求

网络扩展客户端自动从虚拟网关上获得虚拟IP地址(IP由企业内网管理员指定分配)并激活虚拟网卡进行SSL通信,使用户的PC如同工作在企业内网一样,快速、安全地访问企业内网的所有资源(在没有进行策略访问控制限制的情况下),并保证客户端和虚拟网关之间的通信采用SSL安全协议。

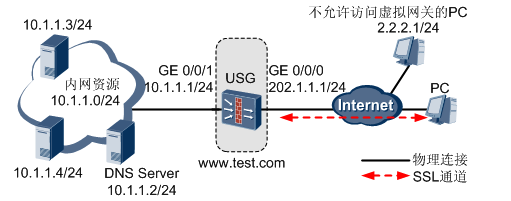

如图1所示,在USG上创建一个名为test的虚拟网关,用户可通过此虚拟网关访问企业内网资源。虚拟网关的IP地址为202.1.1.1/24。

具体业务需求如下:

Ø启动手动模式下网络扩展功能,使外部用户访问企业内网指定网段的流量由虚拟网卡转发,外部用户访问其他网络资源的流量由真实网卡转发。

Ø通过USG为客户端分配虚拟IP地址,规划的虚拟IP地址范围是10.1.1.200~10.1.1.250,子网掩码为255.255.255.0。

Ø企业内网资源所在的地址为10.1.1.0/24。

Ø企业内网的DNS地址为10.1.1.2/24,域名为internal.com。

Ø禁止IP地址为2.2.2.1/24的客户端访问虚拟网关test。

Ø虚拟网关采用证书挑战方式进行认证,并且辅助认证方式为VPNDB,授权方式也为VPNDB。

Ø假设客户端证书的subject字段的cn从字段的值为certuser。用户certuser的密码为123456。

图1 配置网络扩展组网图

配置思路

1

配置USG相关接口的IP地址,把接口加入相应的安全域,并配置域间包过滤规则。

2

创建虚拟网关,配置虚拟网关属性。

3

配置DNS服务器。

4

配置网络扩展功能,使客户端从虚拟网关上获得虚拟IP地址并激活虚拟网卡进行SSL通信。

5

导入并激活CA证书。

6

启用认证需要证书功能,并配置认证过滤字段。

7

配置认证方式为证书挑战辅助VPNDB,授权方式为VPNDB。

8

配置添加VPNDB用户。

9

配置虚拟网关源IP型策略,禁止特定IP地址的客户端访问虚拟网关。

操作步骤

1

配置USG的基本数据。

# 配置以太网接口GigabitEthernet 0/0/0的IP地址。

<USG> system-view

[USG] interface GigabitEthernet 0/0/0

[USG-GigabitEthernet0/0/0] ip address 202.1.1.1 24

[USG-GigabitEthernet0/0/0] quit

# 配置以太网接口GigabitEthernet 0/0/1的IP地址。

[USG] interface GigabitEthernet 0/0/1

[USG-GigabitEthernet0/0/1] ip address 10.1.1.1 24

[USG-GigabitEthernet0/0/1] quit

# 配置以太网接口GigabitEthernet 0/0/0加入Unrust域。

[USG] firewall zone untrust

[USG-zone-untrust] add interface GigabitEthernet 0/0/0

[USG-zone-untrust] quit

# 配置以太网接口GigabitEthernet 0/0/1加入Trust域。

[USG] firewall zone trust

[USG-zone-trust] add interface GigabitEthernet 0/0/1

USG-zone-trust] quit

# 配置USG缺省域间包过滤规则。

[USG] firewall packet-filter default permit interzone local trust

[USG] firewall packet-filter default permit interzone local untrust

2

创建虚拟网关test。

# 添加名称为test的虚拟网关,虚拟网关URL为www.test.com,虚拟网关IP地址为202.1.1.1/24,选择独占型。

[USG] v-gateway test 202.1.1.1 private www.test.com

[USG-test] quit

3

配置虚拟网关信息。

# 修改虚拟网关最大用户数。

[USG] v-gateway test max-user 100

# 修改虚拟网关最大并发用户数。

[USG] v-gateway test cur-max-user 3

# 修改虚拟网关最大资源数。

[USG] v-gateway test max-resource 1024

说明:

用户可根据需求修改虚拟网关信息。最大用户数、最大并发用户数、最大资源数默认值都为1。最大并发用户数最大取值与License有关。

4

配置DNS服务器。

5

[USG] v-gateway test

6

[USG-test] basic

7

[USG-test-basic] dns-server 10.1.1.2

8

[USG-test-basic] dns-domain internal.com

[USG-test-basic] quit

9

配置网络扩展功能。

# 配置客户端通过IP地址池获取虚拟IP地址。

[USG-test] service

[USG-test-service] network-extension netpool 10.1.1.200 10.1.1.250 255.255.255.0

# 配置路由模式为手动模式,指定要访问的内网资源网段。

[USG-test-service] network-extension mode manual

[USG-test-service] network-extension manual-route 10.1.1.0 255.255.255.0

# 启用网络扩展功能。

[USG-test-service] network-extension enable

10

导入并激活CA证书。

# 按“Ctrl+Z”,返回用户视图,导入CA证书。

<USG> ftp 192.168.0.33

[ftp] get ca.cer flash:/ca.cer

[ftp] quit

# 激活CA证书。

<USG> system-view

[USG] v-gateway test

[USG-test] basic

[USG-test-basic] ssl certificate-ca enable ca.cer

[USG-test-basic] quit

11

启用认证需要证书功能。

12

[USG-test] security

[USG-test-security] client-cert-require enable

13

配置认证过滤字段。

14

[USG-test-security] certification cert-challenge cert-field user-filter subject cn

15

[USG-test-security] quit

[USG-test] quit

16

配置认证方案为证书挑战,辅助认证方式为VPNDB。

17

[USG] aaa

18

[USG-aaa] authentication-scheme test.scm

19

[USG-aaa-authen-test.scm] authentication-mode cert-challenge vpndb

[USG-aaa-authen-test.scm] quit

20

配置授权方案为VPNDB授权。

21

[USG] aaa

22

[USG-aaa] authorization-scheme test.scm

23

[USG-aaa-author-test.scm] authorization-mode vpndb

24

[USG-aaa-author-test.scm] quit

[USG-aaa] quit

25

配置添加VPNDB用户certuser。

26

[USG] v-gateway test

27

[USG-test] vpndb

28

[USG-test-vpndb] user certuser 123456 123456

[USG-test-vpndb] quit

29

配置虚拟网关源IP型策略,禁止IP地址为2.2.2.1/24的客户端访问虚拟网关test。

30

[USG-test] security

31

[USG-test-security] vg-policy deny 2.2.2.1 255.255.255.255

32

[USG-test-security] quit

[USG-test] quit

结果验证

说明:

在验证配置结果前,请双击CA机构颁发的客户端证书,根据证书导入向导在PC上安装客户端证书,以免用户无法登录虚拟网关。

1

在IP地址为2.2.2.2/24的PC的Web浏览器中输入https://202.1.1.1,出现Web客户端登录页面。

2

输入用户名certuser和密码,并通过客户端证书认证,登录Web客户端主页面。

3

在“网络扩展”折叠按钮下,单击“启动”,启用网络扩展功能。

启动网络扩展服务后,登录录Web客户端的PC可以获取在10.1.1.200 ~ 10.1.1.250范围内的虚拟IP地址。用户可以像在内网一样访问内网资源。

4

在IP地址为2.2.2.1/24的PC登录时,显示“visit limit,your IP address is not security ”,登录失败。

配置端口转发举例

端口转发业务是提供基于TCP的应用程序的安全接入,是一种非Web的应用方式。端口转发在应用级对用户访问进行控制,控制是否提供各种应用的服务,如:Telnet、远程桌面、FTP、Email等服务。

组网需求

端口转发需要在客户端上运行一个ActiveX控件作为端口转发器,监听某个端口上的连接。当数据包进入这个端口时,它们通过虚拟网关被传送到USG,USG解开封装的数据包,将它们转发给目的应用服务器。

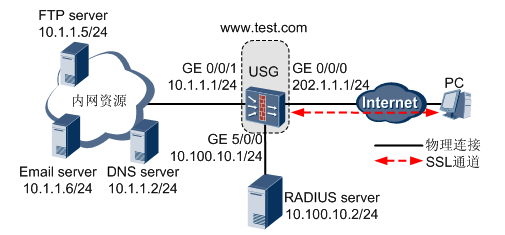

如图1所示,创建一个名为test的虚拟网关,用户可通过此虚拟网关访问企业内网资源。虚拟网关的IP地址为202.1.1.1/24。

具体业务需求如下:

Ø企业内网资源有Email server、FTP server,需要控制一部分用户只能访问Email服务,一部分用户可以访问Email和FTP服务。

Ø企业内网资源所在的地址范围为10.1.1.0/24。其中FTP server的IP地址为10.1.1.5,Email server的IP地址为10.1.1.6。

Ø企业内网的DNS地址为10.1.1.2/24,域名为internal.com。

Ø虚拟网关采用RADIUS服务器进行用户的认证授权。企业内网的RADIUS服务器的地址为10.100.10.2/24,认证端口号默认为1645,共享密钥为secret,服务器应答超时时间为5秒,服务器重传次数为3次,组过滤字段为Class。

图1

配置思路

1

配置USG相关接口的IP地址,把接口加入相应的安全域,并配置域间包过滤规则。

2

创建虚拟网关,配置虚拟网关属性。

3

配置DNS服务器。

4

配置端口转发功能。

5

配置RADIUS认证授权。

6

添加RADIUS外部组,配置RADIUS组的访问权限。

7

配置用户目的IP策略默认行为为“限制”,限制用户访问其他内网资源。

8

完成在RADIUS服务器上的配置。

注意事项

某些流行软件会与客户端软件发生冲突,导致端口转发功能不能正常运行。这些软件包括QQ旋风下载插件和微软防火墙,应避免同时使用。

操作步骤

1

配置USG的基本数据。

# 配置以太网接口GigabitEthernet 0/0/0的IP地址。

<USG> system-view

[USG] interface GigabitEthernet 0/0/0

[USG-GigabitEthernet0/0/0] ip address 202.1.1.1 24

[USG-GigabitEthernet0/0/0] quit

# 配置以太网接口GigabitEthernet 0/0/1的IP地址。

[USG] interface GigabitEthernet 0/0/1

[USG-GigabitEthernet0/0/1] ip address 10.1.1.1 24

[USG-GigabitEthernet0/0/1] quit

# 配置以太网接口GigabitEthernet 5/0/0的IP地址。

[USG] interface GigabitEthernet 5/0/0

[USG-GigabitEthernet5/0/0] ip address 10.100.10.1 24

[USG-GigabitEthernet5/0/0] quit

# 配置以太网接口GigabitEthernet 0/0/0加入Unrust域。

[USG] firewall zone untrust

[USG-zone-untrust] add interface GigabitEthernet 0/0/0

[USG-zone-untrust] quit

# 配置以太网接口GigabitEthernet 0/0/1加入Trust域。

[USG] firewall zone trust

[USG-zone-trust] add interface GigabitEthernet 0/0/1

USG-zone-trust] quit

# 配置以太网接口GigabitEthernet 5/0/0加入DMZ域。

[USG] firewall zone dmz

[USG-zone-dmz] add interface GigabitEthernet 5/0/0

USG-zone-dmz] quit

# 配置USG缺省域间包过滤规则。

[USG] firewall packet-filter default permit interzone local trust

[USG] firewall packet-filter default permit interzone local untrust

[USG] firewall packet-filter default permit interzone local dmz

2

创建虚拟网关test。

# 添加名称为test的虚拟网关,虚拟网关URL为www.test.com,虚拟网关IP地址为202.1.1.1/24,选择独占型。

[USG] v-gateway test 202.1.1.1 private www.test.com

[USG-test] quit

3

配置虚拟网关信息。

# 修改虚拟网关最大用户数。

[USG] v-gateway test max-user 100

# 修改虚拟网关最大并发用户数。

[USG] v-gateway test cur-max-user 3

# 修改虚拟网关最大资源数。

[USG] v-gateway test max-resource 1024

说明:

用户可根据需求修改虚拟网关信息。最大用户数、最大并发用户数、最大资源数默认值都为1。最大并发用户数最大取值与License有关。

4

配置DNS服务器。

5

[USG] v-gateway test

6

[USG-test] basic

7

[USG-test-basic] dns-server 10.1.1.2

8

[USG-test-basic] dns-domain internal.com

[USG-test-basic] quit

说明:

虚拟网关的域名解析需要在外网的DNS服务器上设置,这里配置的DNS服务器实现内网资源的域名解析。

9

配置端口转发功能。

# 配置端口转发的资源。

[USG-test] service

[USG-test-service] ]port-forwarding resource ftp host-ip 10.1.1.5 21 FTP server

[USG-test-service] ]port-forwarding resource smtp host-ip 10.1.1.6 25 Email SMTP

[USG-test-service] ]port-forwarding resource pop3 host-ip 10.1.1.6 110 Email POP3

# 开启端口转发功能和端口转发的自动启动功能。

[USG-test-service] port-forwarding enable

[USG-test-service] port-forwarding auto-start enable

[USG-test-service] quit

[USG-test] quit

10

配置认证授权方式为RADIUS。

# 配置认证方式为RADIUS。

[USG] aaa

[USG-aaa] authentication-scheme test.scm

[USG-aaa-authen-test.scm] authentication-mode raidus

[USG-aaa-authen-test.scm] quit

# 配置授权方式为RADIUS。

[USG] aaa

[USG-aaa] authorization-scheme test.scm

[USG-aaa-author-test.scm] authorization-mode raidus

[USG-aaa-author-test.scm] quit

[USG-aaa] quit

11

配置RADIUS服务器。

# 创建RADIUS服务器模板,并进入相应视图。

[USG] radius-server template test.tpl

# 配置RADIUS认证服务器。

[USG-radius-test.tpl] radius-server authentication 10.100.10.2 1645

# 配置组过滤字段。

[USG-radius-test.tpl] radius-server group-filter class

# 配置共享密钥。

[USG-radius-test.tpl] radius-server shared-key secret

注意:

USG与RADIUS服务器利用共享密钥对传输信息进行加密。USG的共享密钥与RADIUS服务器上的共享密钥需保持一致。

# 配置RADIUS服务器的应答超时时间。

[USG-radius-test.tpl] radius-server timeout 5

# 配置RADIUS服务器的重传次数。

[USG-radius-test.tpl] radius-server retransmit 3

[USG-radius-test.tpl] quit

12

添加RADIUS组。

注意:

ØUSG采用RADIUS授权时,需要先配置相应的外部组,以匹配认证报文中返回的组属性值。

Ø外部组组名必须和RADIUS服务器端配置的对应字段值一致。

Ø如果配置组过滤字段为filter-id,则外部组组名的格式必须为XXX@XXX。这里组名支持总共64位的char型,支持中文字符和特殊字符,其中一个@占两位,一个中文字符占六位。

# 添加RADIUS组Email。

[USG] v-gateway test

[USG-test] radius-group

[USG-test-radius-group] group Email

[USG-test-radius-group] group Email port-forwarding enable

# 添加RADIUS组Email_FTP。

[USG-test-radius-group] group Email_FTP

[USG-test-radius-group] group Email_FTP port-forwarding enable

13

配置RADIUS组的访问权限。

# 配置Email组的访问权限。

[USG-test-radius-group] group Email policy permit dst-ip 10.1.1.6 255.255.255.255 port 25

[USG-test-radius-group] group Email policy permit dst-ip 10.1.1.6 255.255.255.255 port 110

# 配置Email_FTP组的访问权限。

[USG-test-radius-group] group Email_FTP policy permit dst-ip 10.1.1.6 255.255.255.255 port 25

[USG-test-radius-group] group Email_FTP policy permit dst-ip 10.1.1.6 255.255.255.255 port 110

[USG-test-radius-group] group Email_FTP policy permit dst-ip 10.1.1.5 255.255.255.255 port 21

[USG-test-radius-group] quit

14

配置用户目的IP策略默认行为为“限制”,限制用户访问其他内网资源。

15

[USG-test] security

16

[USG-test-security] policy-default-action deny user-dst-ip

[USG-test-security] quit

17

在RADIUS服务器上配置Email组和Email_FTP组,并将需要授权的用户添加到组中。具体配置步骤请参见RADIUS服务器的相关文档。

结果验证

1

在Web浏览器中输入https://202.1.1.1,出现Web客户端登录页面。

2

输入RADIUS服务器中设置的用户名和密码,单击“登录”,登录Web客户端页面。

3

在“端口转发”折叠按钮下,可看到供访问的内网端口转发资源。

4

单击“启动”,启用端口转发功能。此时用户可以像在内网一样访问这些端口转发资源。

ØEmail组的用户只能访问Email服务。

ØEmail_FTP组的用户能访问Email服务和FTP服务。

配置文件共享举例

文件共享的主要功能是将不同系统的服务器(如支持SMB协议的Windows系统,支持NFS协议的Linux系统)的共享资源以网页的形式提供给用户访问。

组网需求

文件共享模块主要是将文件共享协议(SMB,NFS)转换成基于SSL的HTTP(Hypertext Transfer Protocol)。

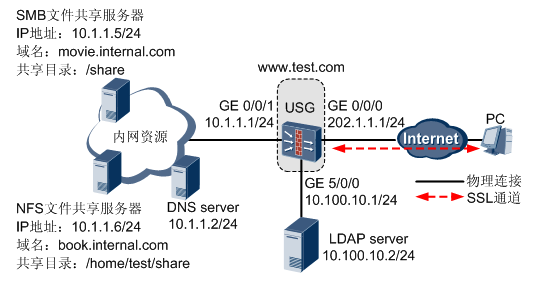

如图1所示,创建一个名为test的虚拟网关,用户可通过此虚拟网关访问企业内网资源。虚拟网关的IP地址为202.1.1.1/24。

具体业务需求如下:

Ø企业内网资源所在的地址范围为10.1.1.0/24。

Ø企业内网有一台SMB文件共享服务器,IP地址为10.1.1.5,域名为movie.internal.com,共享目录为/share。

Ø企业内网有一台NFS文件共享服务器,IP地址为10.1.1.6,域名为book.internal.com,共享目录为/home/test/share。

Ø企业内网的DNS地址为10.1.1.2/24,域名为internal.com。

Ø虚拟网关采用LDAP服务器进行用户的认证授权。LDAP服务器的地址为10.100.10.2/24,认证端口号默认为389,根区别名BaseDN/PortDN为dc=my-domain,dc=com,用户过滤字段为cn,组过滤字段为ou,管理员DN为cn=manager,密码为secret。

Ø只允许组abc内的用户能够访问共享路径“//10.1.1.5/share”和“//10.1.1.6/home/test/share”中的文件。

图1 配置文件共享组网图

操作步骤

1

配置USG的基本数据。

# 配置以太网接口GigabitEthernet 0/0/0的IP地址。

<USG> system-view

[USG] interface GigabitEthernet 0/0/0

[USG-GigabitEthernet0/0/0] ip address 202.1.1.1 24

[USG-GigabitEthernet0/0/0] quit

# 配置以太网接口GigabitEthernet 0/0/1的IP地址。

[USG] interface GigabitEthernet 0/0/1

[USG-GigabitEthernet0/0/1] ip address 10.1.1.1 24

[USG-GigabitEthernet0/0/1] quit

# 配置以太网接口GigabitEthernet 5/0/0的IP地址。

[USG] interface GigabitEthernet 5/0/0

[USG-GigabitEthernet5/0/0] ip address 10.100.10.1 24

[USG-GigabitEthernet5/0/0] quit

# 配置以太网接口GigabitEthernet 0/0/0加入Unrust域。

[USG] firewall zone untrust

[USG-zone-untrust] add interface GigabitEthernet 0/0/0

[USG-zone-untrust] quit

# 配置以太网接口GigabitEthernet 0/0/1加入Trust域。

[USG] firewall zone trust

[USG-zone-trust] add interface GigabitEthernet 0/0/1

USG-zone-trust] quit

# 配置以太网接口GigabitEthernet 5/0/0加入DMZ域。

[USG] firewall zone dmz

[USG-zone-dmz] add interface GigabitEthernet 5/0/0

USG-zone-dmz] quit

# 配置USG缺省域间包过滤规则。

[USG] firewall packet-filter default permit interzone local trust

[USG] firewall packet-filter default permit interzone local untrust

[USG] firewall packet-filter default permit interzone local dmz

2

创建虚拟网关test。

# 添加名称为test的虚拟网关,虚拟网关URL为www.test.com,虚拟网关IP地址为202.1.1.1/24,选择独占型。

[USG] v-gateway test 202.1.1.1 private www.test.com

[USG-test] quit

3

配置虚拟网关信息。

# 修改虚拟网关最大用户数。

[USG] v-gateway test max-user 100

# 修改虚拟网关最大并发用户数。

[USG] v-gateway test cur-max-user 3

# 修改虚拟网关最大资源数。

[USG] v-gateway test max-resource 1024

说明:

用户可根据需求修改虚拟网关信息。最大用户数、最大并发用户数、最大资源数默认值都为1。最大并发用户数最大取值与License有关。

4

配置DNS服务器。

5

[USG] v-gateway test

6

[USG-test] basic

7

[USG-test-basic] dns-server 10.1.1.2

8

[USG-test-basic] dns-domain internal.com

[USG-test-basic] quit

说明:

虚拟网关的域名解析需要在外网的DNS服务器上设置,这里配置的DNS服务器实现内网资源的域名解析。

9

配置文件共享功能。

# 配置文件共享资源。

[USG-test] service

[USG-test-service] files-share resource smb movie //10.1.1.5/share smb file server

[USG-test-service] files-share resource smb movie //movie.internal.com/share smb file server with domain name

[USG-test-service] files-share resource nfs book //10.1.1.6/home/test/share nfs file server

[USG-test-service] files-share resource nfs book //book.internal.com/home/test/share nfs file server with domain name

# 启用文件共享功能。

[USG-test-service] files-share enable

[USG-test-service] quit

[USG-test] quit

10

配置认证授权方式为LDAP。

# 配置认证方式为LDAP。

[USG] aaa

[USG-aaa] authentication-scheme test.scm

[USG-aaa-authen-test.scm] authentication-mode ldap

[USG-aaa-authen-test.scm] quit

# 配置授权方式为LDAP。

[USG-aaa] authorization-scheme test.scm

[USG-aaa-author-test.scm] authorization-mode ldap

[USG-aaa-author-test.scm] quit

[USG-aaa] quit

11

配置LDAP服务器和过滤字段。

12

[USG] ldap-server template test.tpl

13

[USG-ldap-test.tpl] ldap-server authentication base-dn dc=my-domain,dc=com

14

[USG-ldap-test.tpl] ldap-server authentication 10.100.10.2 389

15

[USG-ldap-test.tpl] ldap-server authentication manager cn=manager 123456 123456

16

[USG-ldap-test.tpl] ldap-server group-filter ou

17

[USG-ldap-test.tpl] ldap-server user-filter cn

[USG-ldap-test.tpl] quit

18

添加LDAP外部组。

说明:

配置LDAP组搜索前,请在LDAP服务器上配置组abc,并将需要授权的用户添加到组中。具体配置步骤请参见LDAP服务器的相关文档。

# 配置LDAP组搜索条件,搜索组abc。

[USG] v-gateway test

[USG-test] ldap-group

[USG-test-ldap-group] ldap-search ou=abc

[USG-abc-ldap-group] ldap-search subtree-mode ou dc=mydomain,dc=com

# 查看当前获取的LDAP组。

[USG-test-ldap-group] display group

VG Group List

-------------

No. Group_Name Type Group_Description

----------------------------------------------------

1 abc Ldap-map

----------------------------------------------------

# 启用LDAP组的文件共享功能。

[USG-test-ldap-group] group abc files-share enable

19

配置LDAP组策略。

20

[USG-test-ldap-group] group abc policy permit url file://10.1.1.5/share

[USG-test-ldap-group] group abc policy permit url file://10.1.1.6/home/test/share

21

配置用户URL策略默认行为为“限制”,限制用户访问其他内网资源。

22

[USG-test] security

23

[USG-test-security] policy-default-action deny user-url

[USG-test-security] quit

结果验证

1

在Web浏览器中输入https://202.1.1.1,出现Web客户端登录页面。

2

输入LDAP服务器abc组中设置的用户名和密码,单击“登录”,登录Web客户端页面。

3

在“文件共享”折叠按钮下,查看可供访问的文件共享资源。

4

单击资源链接,即可访问相关的文件资源。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/2185.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~