介绍移动办公用户使用SecoClient通过SSL VPN隧道访问企业内网的配置方法。

数据规划

项目 | 数据 |

|---|---|

接口 | 接口号:GigabitEthernet 1/0/1 IP地址:1.1.1.1/24 安全区域:Untrust GigabitEthernet 1/0/2 IP地址:10.1.1.1/24 安全区域:Trust |

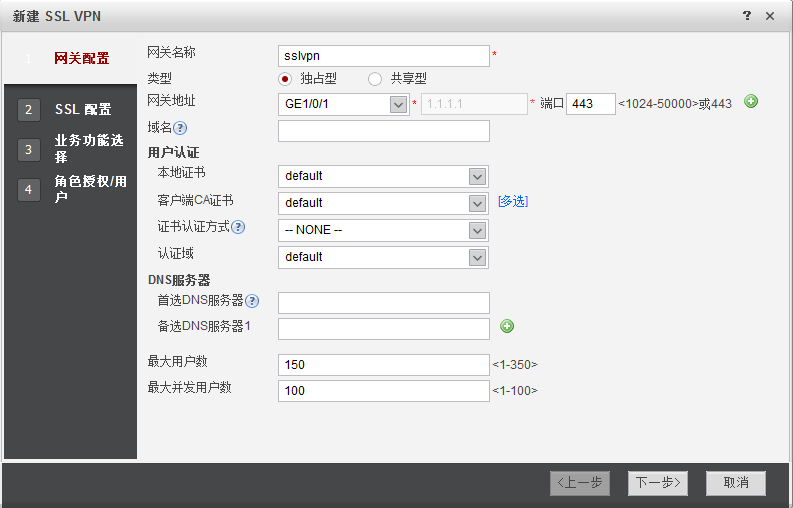

虚拟网关 | 虚拟网关名称:sslvpn 接口:GigabitEthernet 1/0/1 最大用户数:150 最大用户在线数:100 |

移动办公用户 | 用户名:user0001 密码:Password@123 |

网络扩展 | 网络扩展地址池:172.16.1.1~172.16.1.100 说明: 若内网服务器IP地址与网络扩展地址池的IP地址不在同一网段,需要在内网服务器上配置到网络扩展地址池的路由。 路由模式:手动 网络扩展用户可访问的内网网段:10.1.2.0/24 |

操作步骤

配置FW。

配置SSL VPN虚拟网关。

设置网关IP地址、用户认证方式和最大并发用户数等参数,然后单击“下一步”。

配置SSL的版本以及加密套件,然后单击“下一步”。

此处使用缺省算法即可。

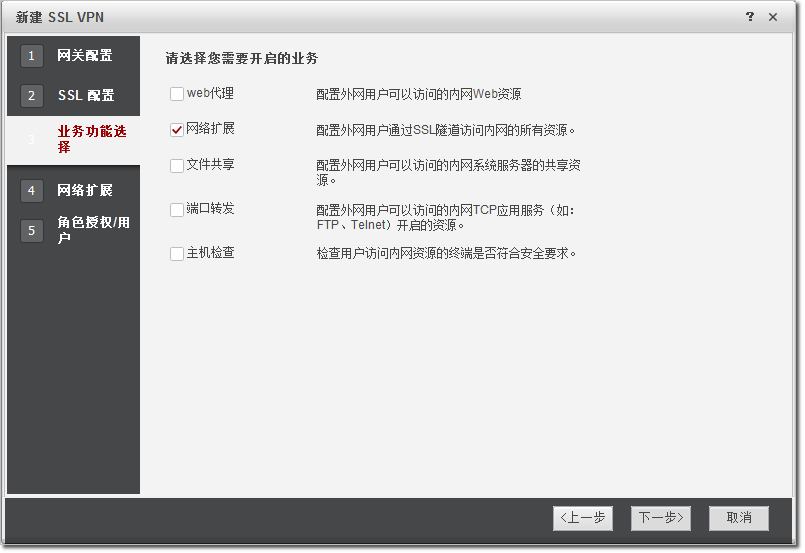

选择要开启的业务,然后单击“下一步”。

配置网络扩展,然后单击“下一步”。

配置SSL VPN的角色授权/用户。

单击“角色授权列表”中default后的

,选中“网络扩展”,然后单击“确定”。

,选中“网络扩展”,然后单击“确定”。

返回角色授权/用户界面,单击“完成”。

选择。

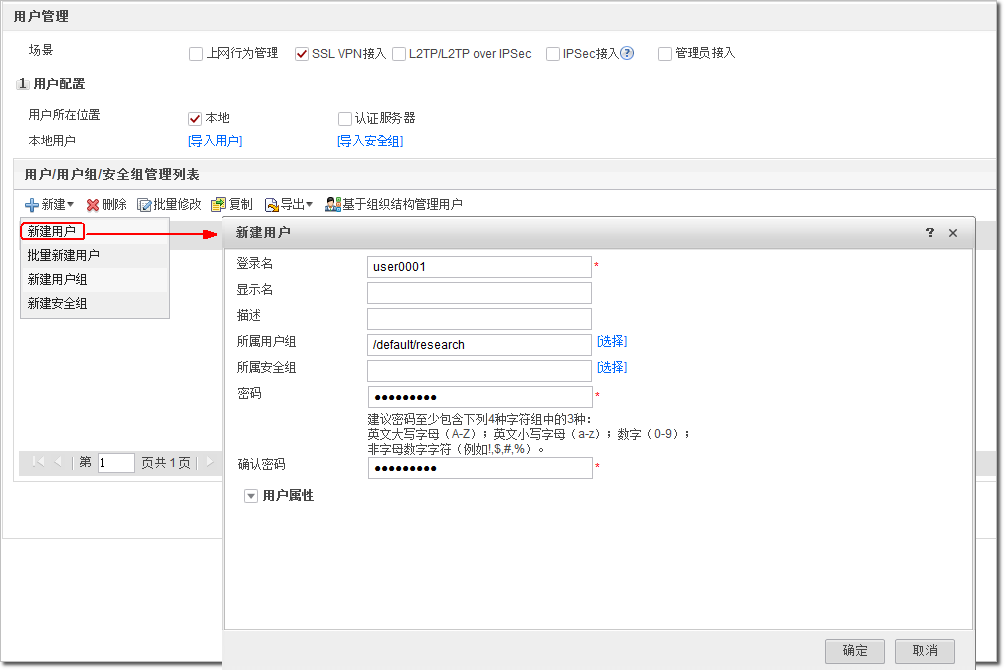

场景选择“SSL VPN接入”,用户所在位置选择“本地”。

单击“新建”,选择“新建用户组”,创建research用户组。

单击“确定”。

单击“新建”,选择“新建用户”,创建用户user0001,密码Password@123。

单击“确定”。

单击“应用”。

选择。

单击“新建”,按如下参数配置。

目的地址/掩码

0.0.0.0/0.0.0.0

下一跳

1.1.1.2

单击“确定”。

选择。

单击“新建”,按如下参数配置从Untrust到Local的安全策略,允许移动办公用户登录SSL VPN虚拟网关。

名称

sslvpn_ul

源安全区域

untrust

目的安全区域

local

服务

https

动作

允许

单击“确定”。

参考上述步骤配置从Untrust到Trust和从Trust到Untrust的域间策略。

从Untrust到Trust的域间策略配置如下。

名称

sslvpn_ut

源安全区域

untrust

目的安全区域

trust

源地址/地区

172.16.1.0/24

目的地址/地区

10.1.2.0/24

动作

允许

从Trust到Untrust的域间策略配置如下。

名称

sslvpn_tu

源安全区域

trust

目的安全区域

untrust

源地址/地区

10.1.2.0/24

目的地址/地区

172.16.1.0/24

动作

允许

选择“网络 > 接口”。

单击GE1/0/1对应的

,按如下参数配置。

,按如下参数配置。安全区域

untrust

IPv4

IP地址

1.1.1.1/24

启用访问管理

HTTPS、Ping

单击“确定”。

参考上述步骤按如下参数配置GE1/0/2接口。

安全区域

trust

IPv4

IP地址

10.1.1.1/24

启用访问管理

HTTPS、Ping

配置接口IP地址和安全区域,完成网络基本参数配置。

配置安全策略。

配置到Internet的路由。

假设FW通往Internet的路由下一跳的IP地址为1.1.1.2。

创建用户和用户组。

创建并配置SSL VPN虚拟网关。

配置移动办公用户侧的SecoClient。

在“连接”下拉列表框中选择已经创建的SSL VPN连接,单击“连接”。

在登录界面输入用户名、密码。

勾选“自动”,表示存在多个虚拟网关时,系统会自动选择响应速度最快的虚拟网关建立SSL VPN隧道。只有一个网关的情况下,无需勾选“自动”单选框。

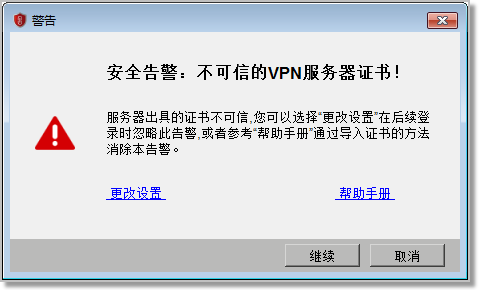

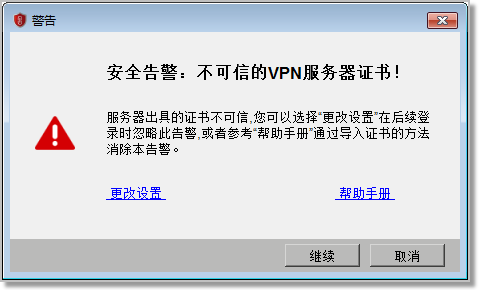

在隧道建立过程中,SecoClient侧为了保证所连接VPN网关身份的真实性,增加了对VPN网关设备证书的校验过程,在证书校验失败时系统会有如下告警提示。如果您确认当前所要连接的VPN网关真实可靠,可以单击“继续”。如果对VPN网关身份存疑,可以单击“取消”,然后参见如何消除“不可信的服务器证书”告警?。

在隧道建立过程中,SecoClient侧为了保证所连接VPN网关身份的真实性,增加了对VPN网关设备证书的校验过程,在证书校验失败时系统会有如下告警提示。如果您确认当前所要连接的VPN网关真实可靠,可以单击“继续”。如果对VPN网关身份存疑,可以单击“取消”,然后参见如何消除“不可信的服务器证书”告警?。

单击“登录”,发起VPN连接。

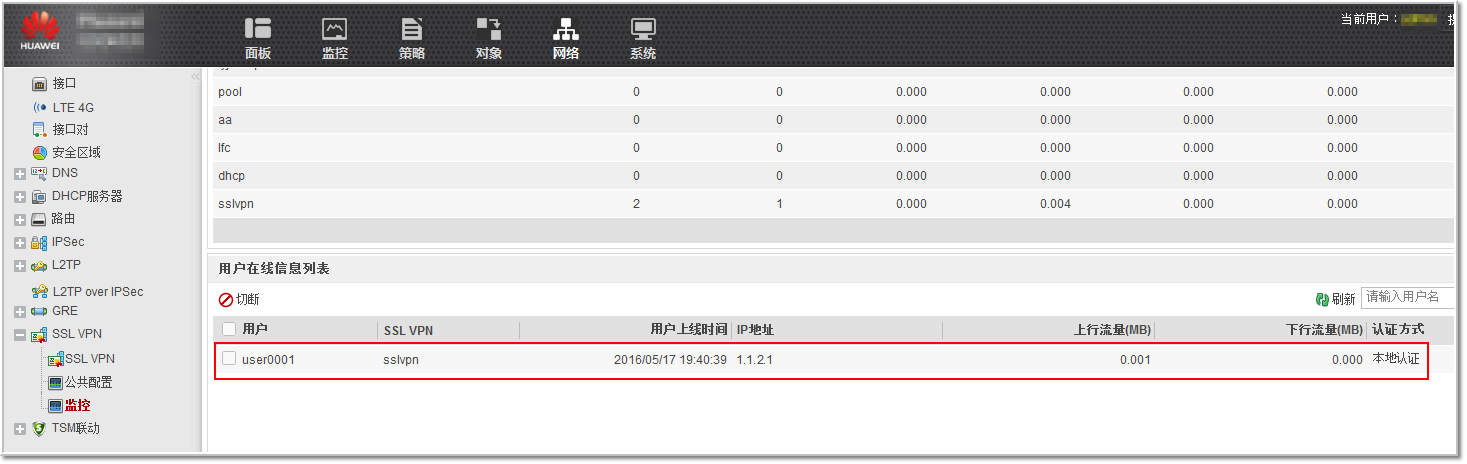

VPN接入成功时,系统会在界面右下角进行提示。

连接成功后移动办公用户就可以和企业内网用户一样访问内网资源了。打开SecoClient,进入主界面。

在“连接”对应的下拉列表框中,选择“新建连接”。

配置SSL VPN连接参数。

在“新建连接”窗口左侧导航栏中选中“SSL VPN”,并配置相关的连接参数,然后单击“确定”。

登录SSL VPN虚拟网关。

配置脚本

# sysname FW# interface GigabitEthernet 1/0/1 undo shutdown ip address 1.1.1.1 255.255.255.0 service-manage https permit service-manage ping permit # interface GigabitEthernet 1/0/2 undo shutdown ip address 10.1.1.1 255.255.255.0 service-manage https permit service-manage ping permit # ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 # aaa domain default service-type ssl-vpn # firewall zone trust set priority 85 add interface GigabitEthernet 1/0/2# firewall zone untrust set priority 5 add interface GigabitEthernet 1/0/1# v-gateway abc interface GigabitEthernet 1/0/1 private v-gateway sslvpn authentication-domain default v-gateway sslvpn alias sslvpn # #****BEGIN***sslvpn**1****# v-gateway sslvpn basic ssl version tlsv10 tlsv11 tlsv12 ssl timeout 5 ssl lifecycle 1440 ssl ciphersuit custom aes256-sha non-des-cbc3-sha aes128-sha service network-extension enable network-extension keep-alive enable network-extension keep-alive interval 120 network-extension netpool 172.16.1.1 172.16.1.100 255.255.255.0 netpool 172.16.1.1 default network-extension mode manual network-extension manual-route 10.1.2.0 255.255.255.0 security policy-default-action permit vt-src-ip certification cert-anonymous cert-field user-filter subject cn group-filter subject cn certification cert-anonymous filter-policy permit-all certification cert-challenge cert-field user-filter subject cn certification user-cert-filter key-usage any undo public-user enable hostchecker cachecleaner role role default condition all role default network-extension enable # security-policy rule name sslvpn_ul source-zone untrust destination-zone local service https action permit rule name sslvpn_ut source-zone untrust destination-zone trust source-address 172.16.1.0 mask 255.255.255.0 destination-address 10.1.2.0 mask 255.255.255.0 action permit rule name sslvpn_tu source-zone trust destination-zone untrust source-address 10.1.2.0 mask 255.255.255.0 destination-address 172.16.1.0 mask 255.255.255.0 action permit # 以下创建用户/组的配置保存于数据库,不在配置文件体现 user-manage group /default/research user-manage user user0001 parent-group /default/research password *********

如何消除“不可信的服务器证书”告警?

现象描述

产生此告警的原因是SecoClient上缺少认证FW身份的CA证书。要消除该告警有以下两个方法:

单击“更改设置”,去勾选“阻塞到不可信服务器的连接”。

在用户确定自己登录的FW网关身份真实的情况下,可以采用此方法。

为SecoClient和FW网关颁发证书。

制作两本证书,一本设备证书放置在FW网关上,另一本CA证书放置在SecoClient所在的主机上。如果用户所在企业已有证书系统,则可以利用自有的系统制作证书。如果没有证书系统,可以使用XCA软件制作证书。

SecoClient通过SSL VPN隧道登录FW网关时,FW网关会向SecoClient推送设备证书,只要SecoClient上的CA证书可以识别FW网关的设备证书,系统就不会再提示证书校验非法的告警了。

用户在无法有效识别FW网关身份真实性的情况下,推荐使用此方法。

处理步骤

从http://sourceforge.net/projects/xca/下载并安装XCA软件。

打开XCA软件,在“File”菜单中创建一个新的数据库,输入数据库的名字,然后设置该数据库的密码,使用这个数据库来保存密钥对和证书的信息。

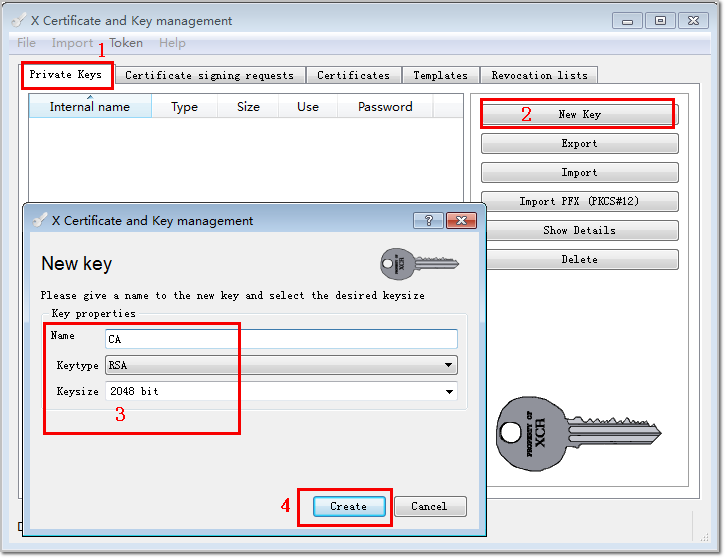

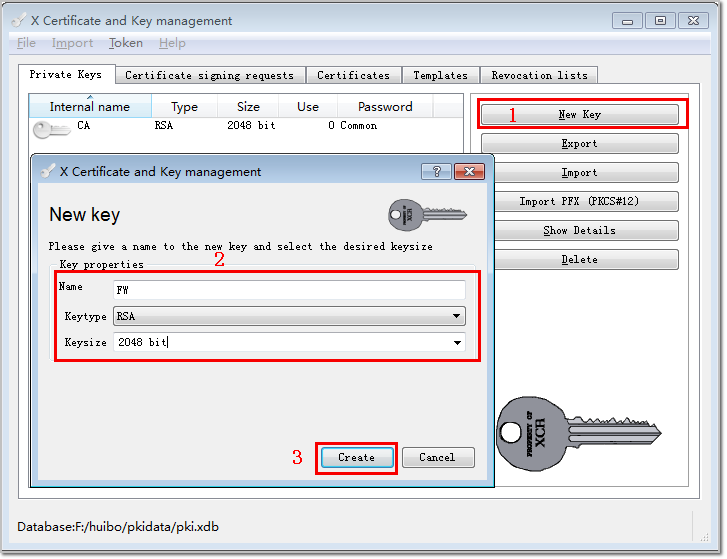

在“Private Keys”页签,生成CA证书的公私密钥对。

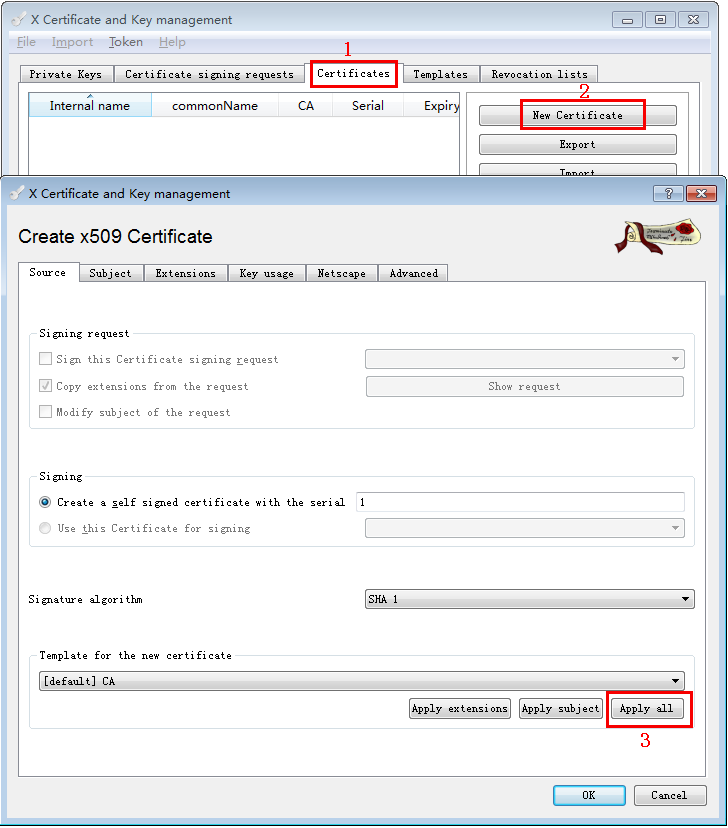

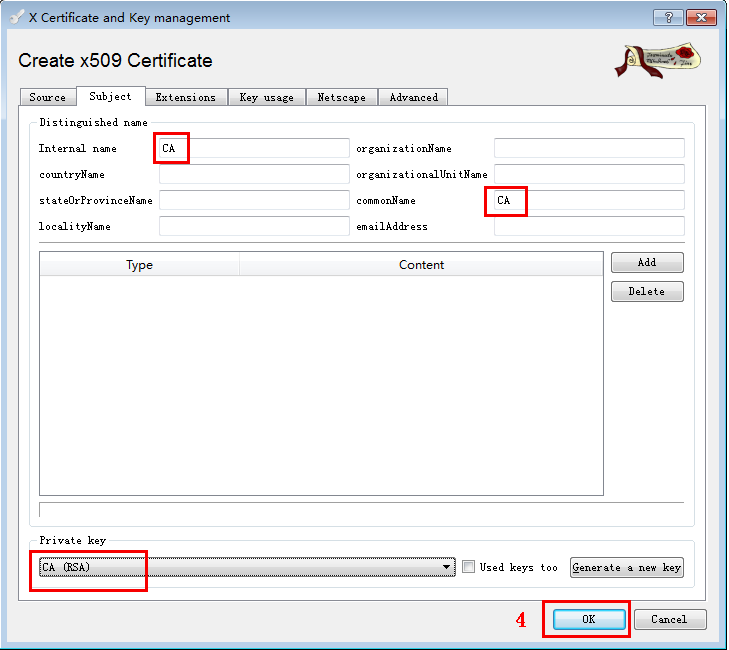

在“Certificate”页签,生成CA证书。

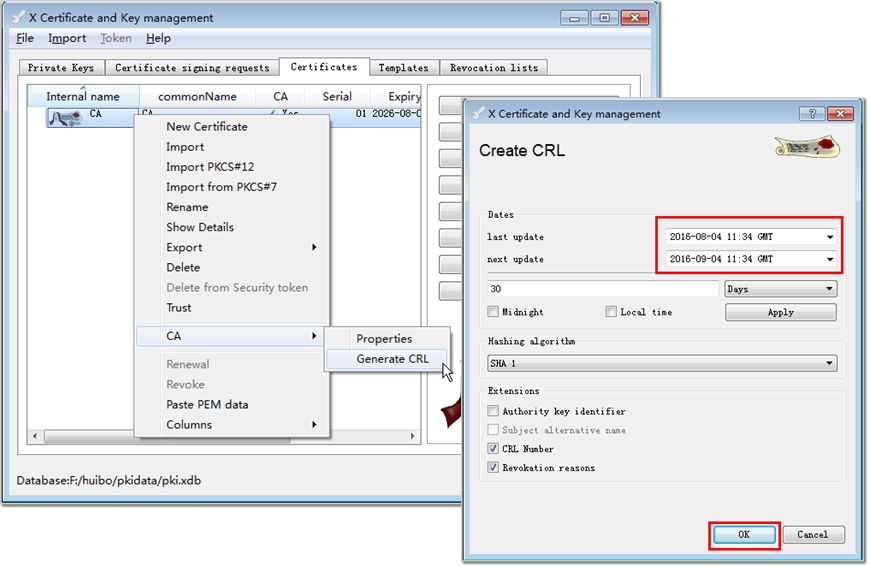

为该CA证书配置有效期。

生成FW网关的设备证书公私密钥对。

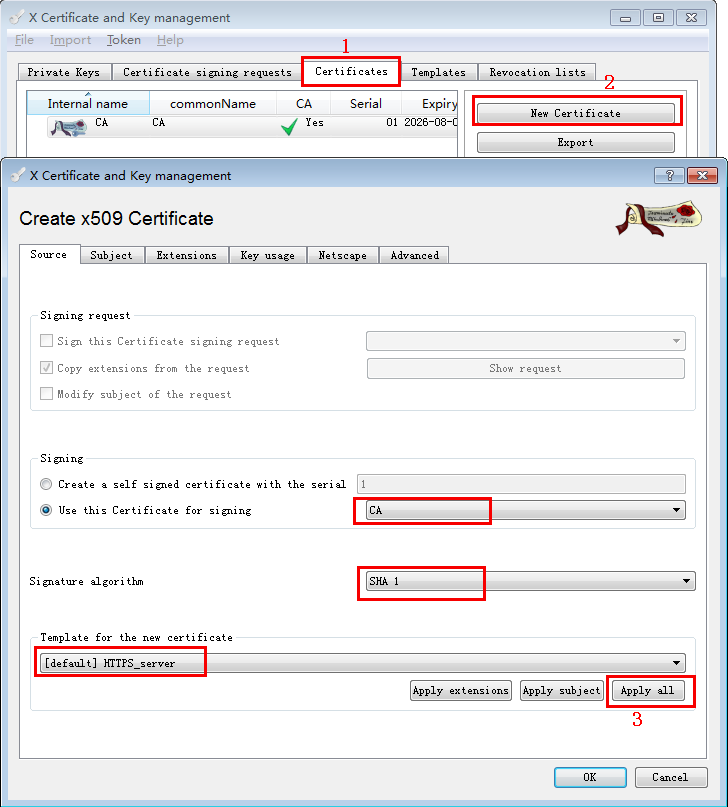

在“Certificate”页签,生成FW网关的设备证书。

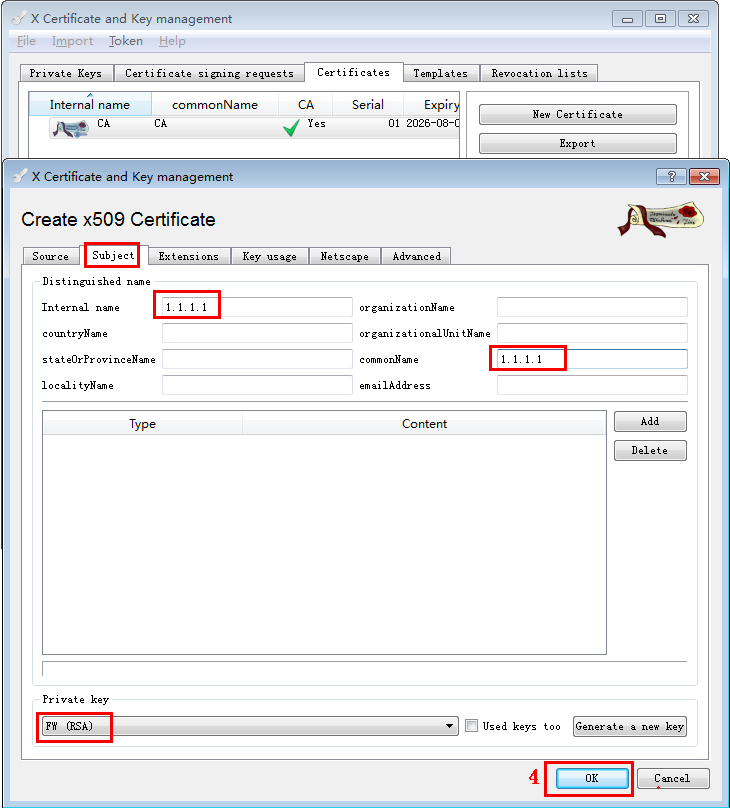

需要注意的是,创建设备证书时,Source页签中Use this Certificate for signing参数选择CA,就表示当前创建的这本设备证书是由该CA证书签发的。在建立SSL VPN隧道的过程中,SecoClient能使用CA证书校验FW网关的设备证书合法性,就是依赖这里的关联。Internal nme和commonName字段通常填写成对外提供VPN业务的VPN网关IP地址,此处配置为1.1.1.1仅做参考。

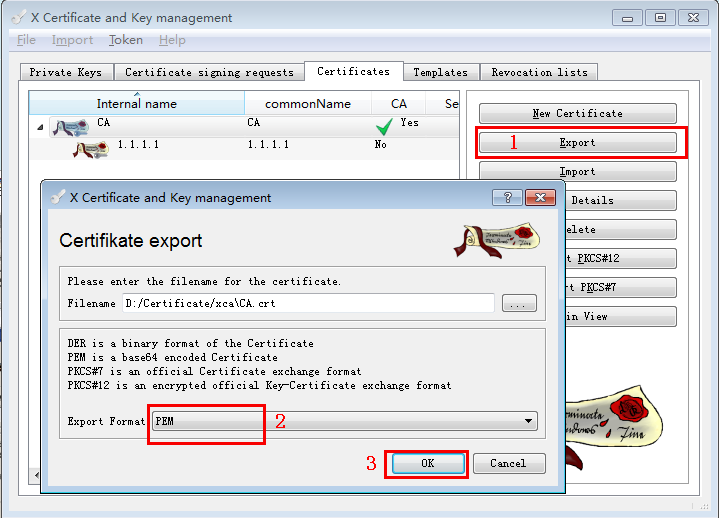

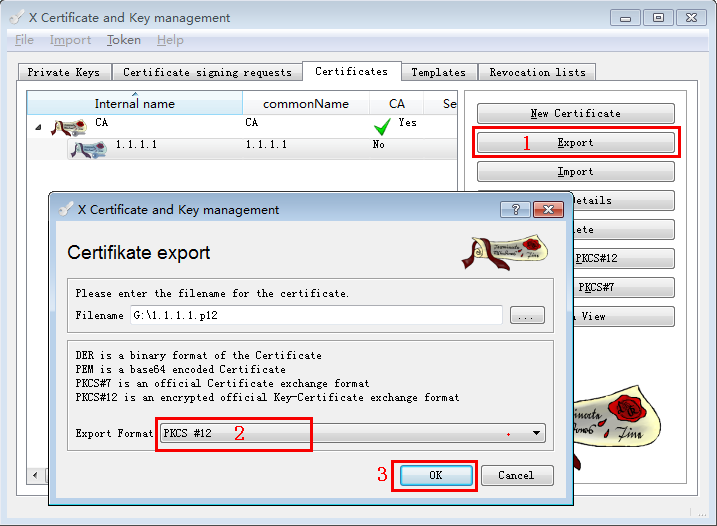

将制作好的CA证书和设备证书分别导出成PEM格式和PKCS #12格式,保存文件备用。

将制作好的CA证书放置到SecoClient所在的PC主机上,安装CA证书。

双击CA证书文件,然后在弹出的证书窗口中,单击“安装证书”。

按照向导提示单击“下一步”,直至证书安装完成。

安装过程中,直接使用对话框提示中的默认值即可。

将制作好的设备证书加载到FW网关上。

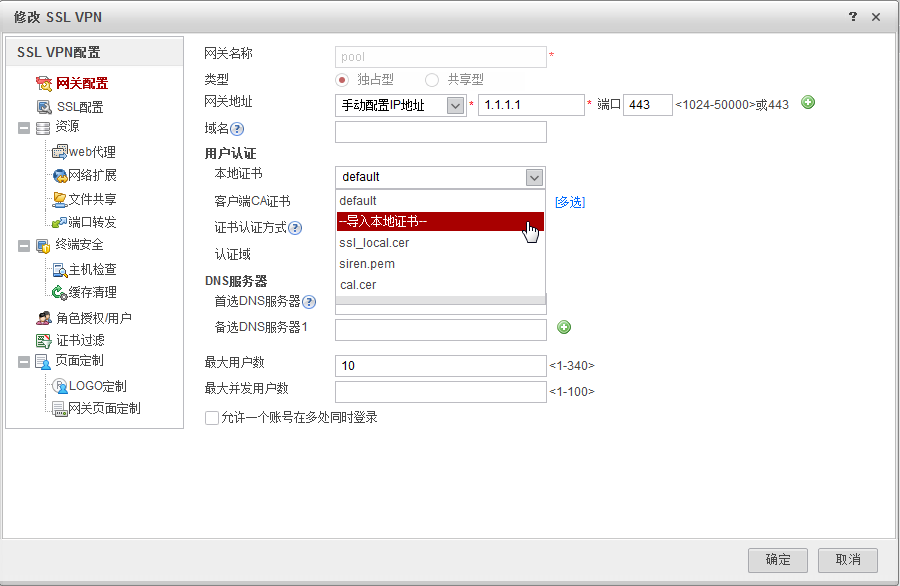

登录FW网关,选择。

单击对应虚拟网关后的

,在“本地证书”下拉列表中选择“导入本地证书”。

,在“本地证书”下拉列表中选择“导入本地证书”。

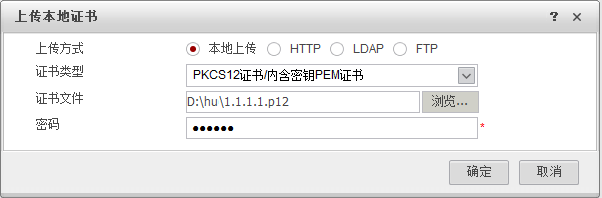

导入设备证书。

此处的密码就是导出设备证书时设定的密码。

返回虚拟网关配置界面,单击“确定”。

重新使用SecoClient登录FW。

告警消除表明证书校验已经通过。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/2196.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~