http://www.360doc.com/content/19/0104/16/50391_806513499.shtml

【摘要】

为了加强账户密码安全性管理工作,系统管理员计划通过域策略设置账号定期修改密码策略,减少可能会出现的未知风险,本文针对这个问题的原理机制进行深入研究。

【正文】

实验环境:

一台域控,一台成员服务器,搭建单林单域架构。新建user1、user2、User3、user4等测试账号,通过powersehll命令设置账号属性,模拟用户密码到期实验。

如下是PS命令:

# Bind to user object in AD.

$User = [ADSI]"LDAP://cn=user4,ou=student,dc=contoso,dc=net"

# Expire password immediately.

$User.pwdLastSet = 0

# Save change in AD.

$User.SetInfo()

实验一:普通用户登录账号对比测试

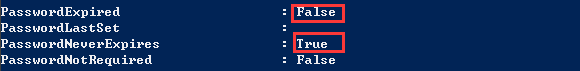

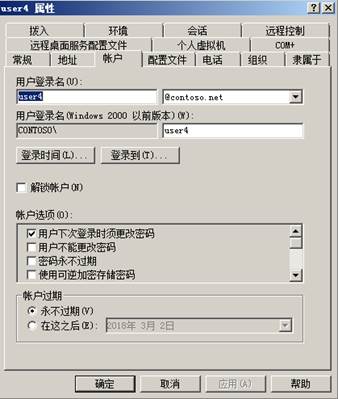

有两个账号user4和user5,user4没有设置了密码永不过期user5设置了密码永不过期。用PS命令查看用户属性。

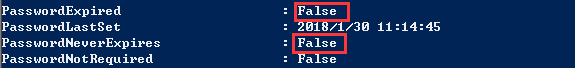

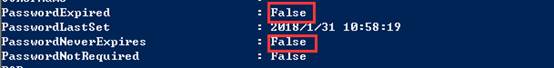

用户user4的属性如下:

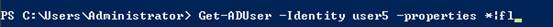

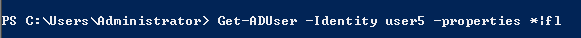

用户user5的属性如下:

运行命令,强制让用户账号密码到期:

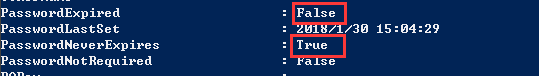

User4和user5强制密码到期后,查看用户属性的变化:

从用户属性值变化中可以看出,对user5这种设置密码永不过期的账号来说,passwordExpired 的属性值还是False。

此时账号的属性如下:

现在分别用用户user4和user5登录成员服务器对比现象:

对于user4来说,登录时,需要修改密码

对于user5来说,登录时,直接进去用户界面

实验二:服务启动账号相关对比测试

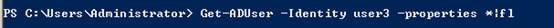

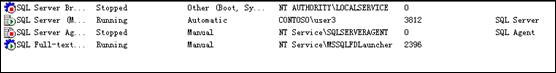

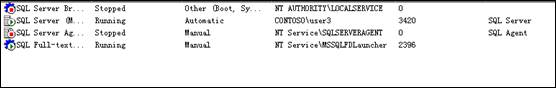

设置user3为SQL server 服务的启动账号,账号没有勾选密码永不过期,账号属性如下:

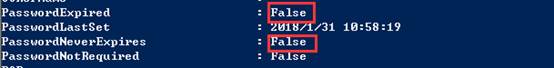

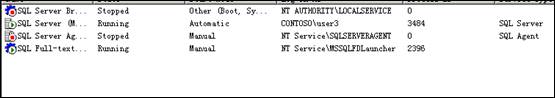

User3 作为SQL server 服务启动账号

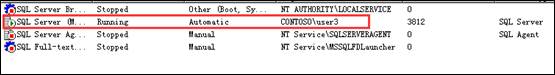

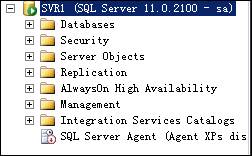

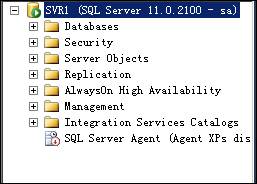

数据库能够正常连接:

应用脚本,将user3的账号密码强制到期

此时账号user3

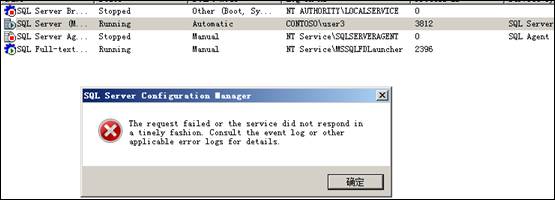

查看SQL 应用情况:

服务正常启动

连接数据库也没有问题

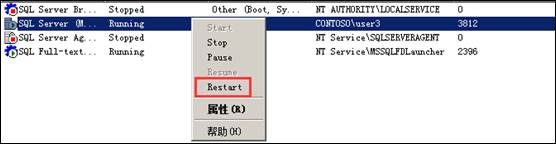

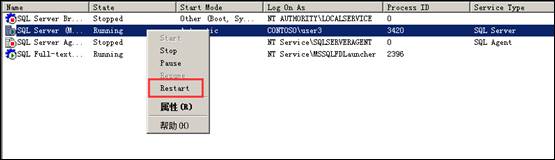

尝试重启一下SQL server 服务

此时就会报错,服务无法启动

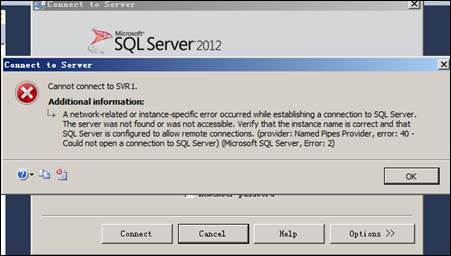

数据库无法连接

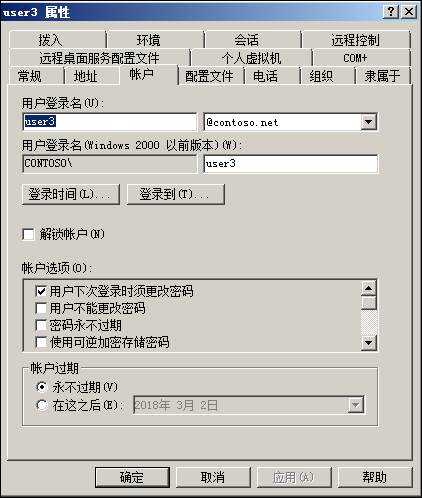

尝试登录AD用户管理控制台将user3账户选项的用户下次登录时更改密码的勾去掉

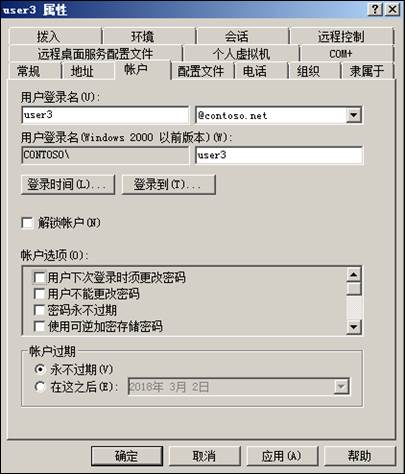

去掉后

再次尝试重启SQL server 服务

服务启动正常

数据库连接正常

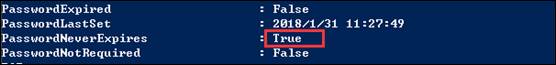

如果将user3勾选密码永不过期

再强制密码过期

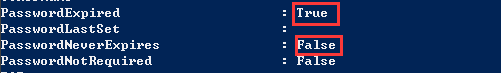

账号属性如下:

测试SQL server 服务重启

服务正常

其他实验,如共享文件的账户密码到期。如果账号是登录状态,账号还能正常访问共享。如果账户注销,再次登录,会提示修改密码。

【实验结论】

(1) 账户设置了密码永不过期,应用账户定期修改密码策略时,密码存活时间到期了,该账户的passwordexpired属性值还是false。该账户对各种应用的访问不会受到影响。

(2) 账户没有设置了密码永不过期,应用账户定期修改密码策略时,密码存活时间到期了,该账户的passwordexpired属性值变成True。从AD用户和计算机管理控制台上看,用户的账户选项多了一个用户下次登录时必须修改密码的选项。Windows现在使用kerberos认证机制,账户与域控进行身份验证后,会生成临时凭证进行身份验证。像服务启动账户,账户密码已经到期,服务还可以运行,因为是使用以前生成的临时凭证。重启服务时,需要与域控重新进行身份验证,多了一条下次修改密码的选项设置,所以验证通过不了。从AD用户和计算机管理控制台上看,下次修改密码的选项的勾还在。

(3) 如果应用账户定期修改密码的策略,需要提前整理服务启动账号和应用程序相关账号等。如果存在遗漏的情况,最快捷的方式就从AD用户管理控制台找到该账户,将下一次登录必须修改密码的勾去掉,勾选密码永不过期,重启服务或者应用就能正常访问。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/2262.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~