https://blog.csdn.net/HCY_2315/article/details/100512623

心跳线的作用: 是作为监控主从设备的状态,一旦主设备down了,从设备就会知道,从而接替主设备的工作。主从设备下面连接的如果是一个汇聚交换机,那么主从设备就不需要心跳线,这个时候的心跳线由汇聚交换机代替了。但也要配置相关安全策略和跳线指向的防火墙。如果下面没有使用交换机来汇聚,那么主从设备间就需要心跳线来监控主从设备得状态!

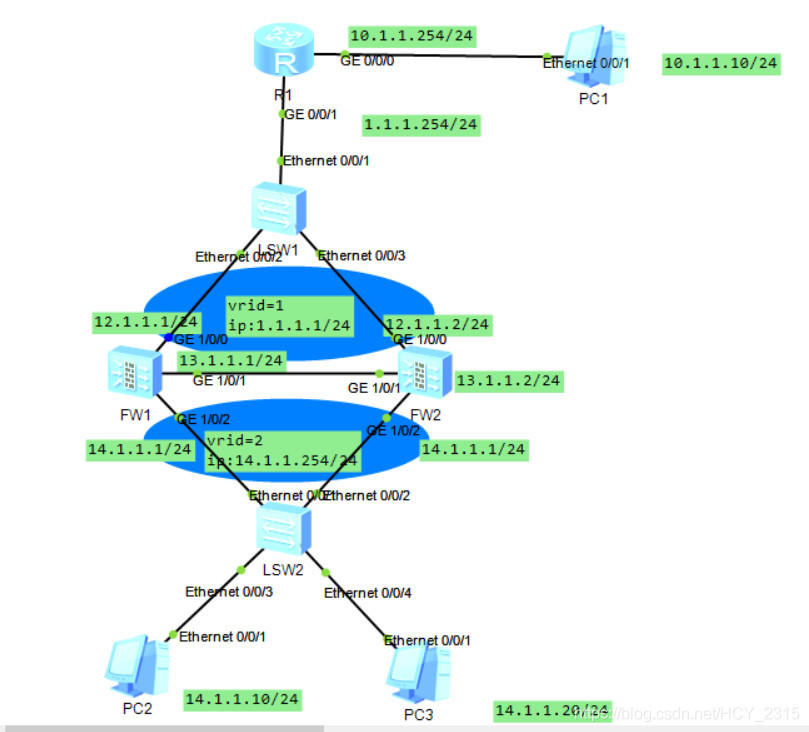

如图所示:

实验需求:

允许内网访问外网,不允许外网访问外网。

配置双机热备,实现高可用。

实验步骤:

配置IP地址,将接口加入到指定区域。

1. 配置安全策略。(允许内网访问外网)

FW1:

[FW1]security-policy

[FW1-policy-security]rule name in_out

[FW1-policy-security]source-zone trust

[FW1-policy-security]destination-zone untrust

[FW1-policy-security]action permit

FW2:

[FW2]security-policy

[FW2-policy-security]rule name in_out

[FW2-policy-security]source-zone trust

[FW2-policy-security]destination-zone untrust

[FW2-policy-security]action permit

2.配置nat策略保护内网IP地址。

FW1:

[FW1]nat address-group napt

[FW1-address-group-napt]section 0 1.1.1.1 1.1.1.1

[FW1]nat-policy

[FW1-policy-nat]rule name napt

[FW1-policy-nat-rule-napt]destination-zone untrust

[FW1-policy-nat-rule-napt]source-zone trust

[FW1-policy-nat-rule-napt]action nat address-group napt

FW2:

[FW2]nat address-group napt

[FW2-address-group-napt]section 0 1.1.1.1 1.1.1.1

[FW2-nat-policy

[FW2-policy-nat]rule name napt

[FW2-policy-nat-rule-napt]destination-zone untrust

[FW2-policy-nat-rule-napt]source-zone trust

[FW2-policy-nat-rule-napt]action nat address-group napt

3.配置传输心跳信息。(配置安全策略:为的是让local区域和dmz区域之间能相互通信,也就是两台防火墙之间能相互通信。)

FW1:

[FW1]security-policy

[FW1-policy-security]rule name dmz_local

[FW1-policy-security-rule-dmz_local]source-zone dmz

[FW1-policy-security-rule-dmz_local]source-zone local

[FW1-policy-security-rule-dmz_local]destination-zone local

[FW1-policy-security-rule-dmz_local]destination-zone dmz

[FW1-policy-security-rule-dmz_local]action permit

[FW1]hrp enable

HRP_M[FW1]hrp interface g 1/0/1 remote 13.1.1.2 (将自己的状态化信息发布给IP地址为13.1.1.2的防火墙。注:由于下方是一个交换机,所以心跳线可以不进行配置)

FW2:

[FW2]security-policy

[FW2-policy-security]rule name dmz_local

[FW2-policy-security-rule-dmz_local]source-zone dmz

[FW2-policy-security-rule-dmz_local]source-zone local

[FW2-policy-security-rule-dmz_local]destination-zone local

[FW2-policy-security-rule-dmz_local]destination-zone dmz

[FW2-policy-security-rule-dmz_local]action permit

[FW2]hrp enable

HRP_M[FW2]hrp standby-device

HRP_S[FW2]hrp interface g 1/0/1 remote 13.1.1.1

4. 配置VRRP。

FW1:(配置主设备)

HRP_M[FW1]interface GigabitEthernet 1/0/0 (+B)

HRP_M[FW1-GigabitEthernet1/0/0]vrrp vrid 1 virtual-ip 1.1.1.1 24 active

HRP_M[FW1]interface GigabitEthernet 1/0/2 (+B)

HRP_M[FW1-GigabitEthernet1/0/2]vrrp vrid 2 virtual-ip 14.1.1.254 active

FW2:(配置备份设备)

HRP_S[FW2]interface GigabitEthernet 1/0/0 (+B)

HRP_S[FW2-GigabitEthernet1/0/0]vrrp vrid 1 virtual-ip 1.1.1.1 24 standby

HRP_S[FW2]interface GigabitEthernet 1/0/2 (+B)

HRP_S[FW2-GigabitEthernet1/0/2]vrrp vrid 2 virtual-ip 14.1.1.254 standby

5.实现内网访问外网。

HRP_M[FW1]ip route-static 10.1.1.0 24 GigabitEthernet 1/0/0 1.1.1.254

HRP_S[FW2]ip route-static 10.1.1.0 24 GigabitEthernet 1/0/0 1.1.1.254

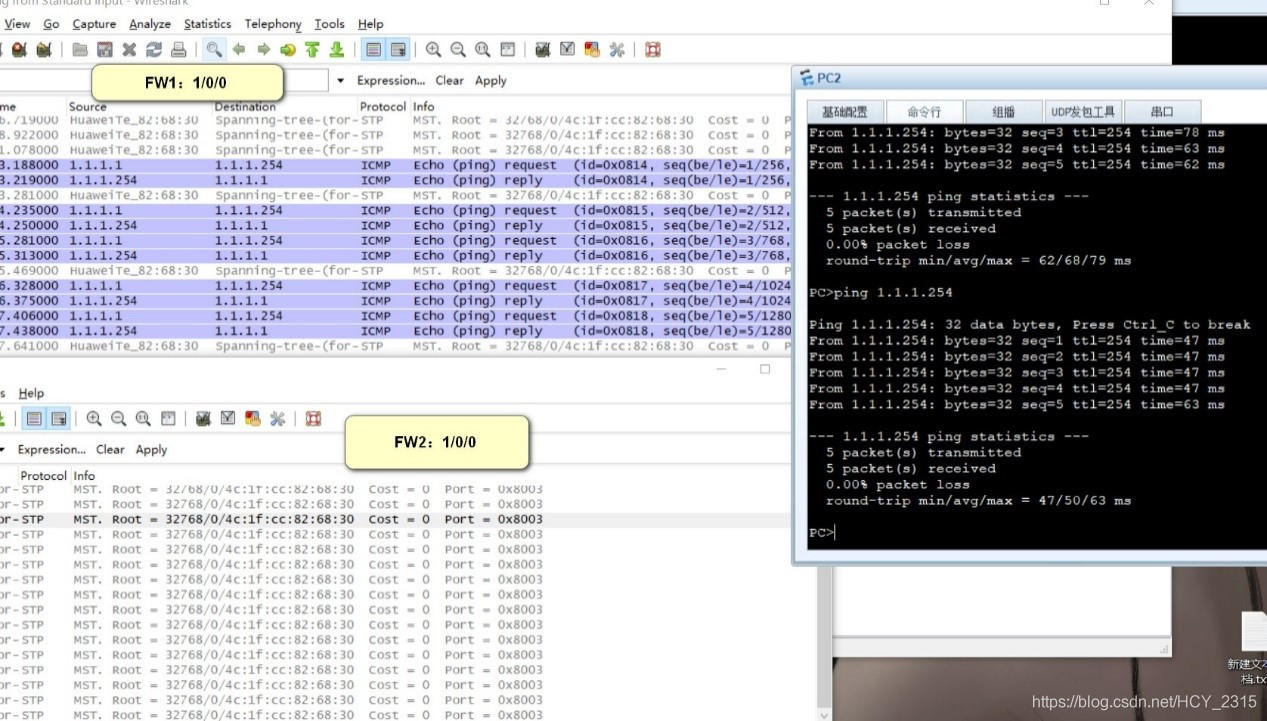

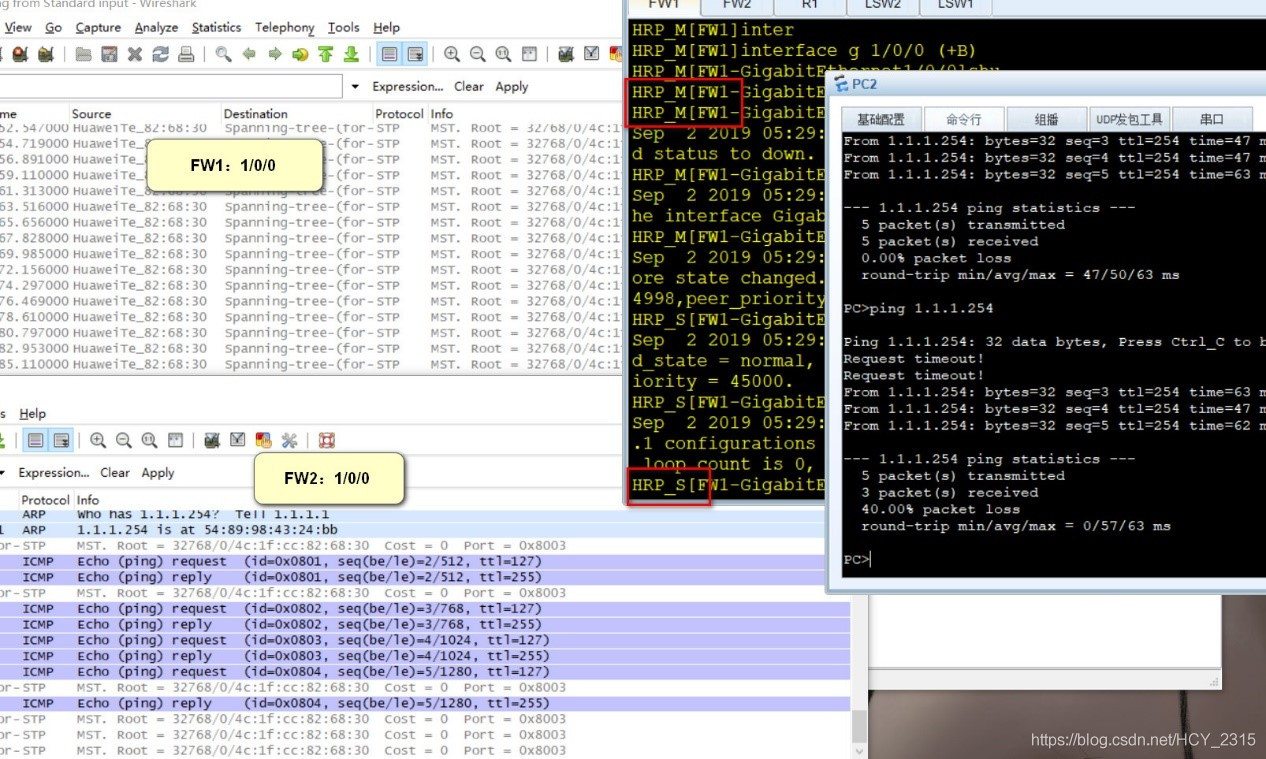

6.验证。

1)流量经过FW1。

2)关闭FW1其中一个接口,流量经过FW2。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/2669.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~