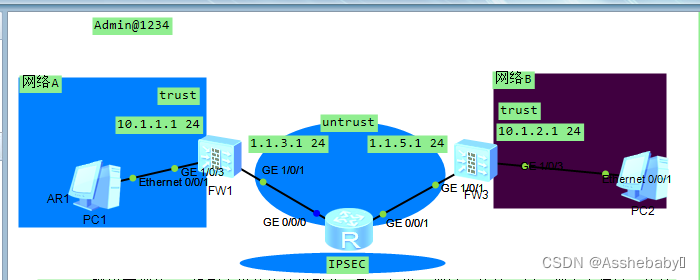

实验拓扑

要求pc1与pc2两个网络访问走ipsec隧道互访。

前言:

ipsecs 隧道两端的acl规则定义的协议类型要一致,如果一端是ip协议,另一端也必须是ip协议

配置acl的原因是:1,通过acl(permit)指定需要ipsec保护的数据流,

一个ipsec安全策略中只能引用一个acl,

在sa出方向上:报文经过ipsec加密处理后再发送。没匹配的不会被保护。即报文直接转发。

对等体间匹配一条permit规则即匹配一个需要保护的数据流,则对应生成一对sa(安全联盟)

sa的入方向:保护的报文将被解封装处理,没有保护的正常转发。

一,基本配置:

小学生都会直接看效果与分步骤。

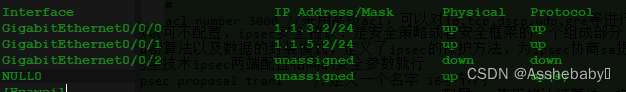

路由器配置:

接口:

静态路由:

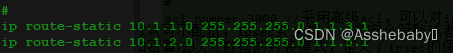

防火墙配置

f1: f2:

安全区域划分 安全区域划分

acl配置:

配置acl的原因是:1,通过acl(permit)指定需要ipsec保护的数据流,

一个ipsec安全策略中只能引用一个acl,

sysname FW_A # acl number 3000 //采用高级acl,可以对ip,tcp,dscp,udp,gre等进行筛选 rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

sysname FW_B # acl number 3000 rule 5 permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255 #

f1和f2类似安全提议f2略

,ipsec安全提议:是安全策略或者安全框架的一个组成部分,包括了ipsec使用的安全协议,认证, 加密算法以及数据的封装模式,定义了ipsec的保护方法,为ipsec协商sa提供各种安全参数。 这里技术ipsec两端配置相同的安全参数就行 ipsec proposal tran1 //定义一个名字 16字节内 esp authentication-algorithm sha2-256 //配置esp使用的认证算法,模式是sha2-256 散列算法 esp encryption-algorithm aes-256 //配置esp协议使用的加密算法(这里是堆成加密算法),模式是aes-256 transform esp //配置安全协议,可以是esp,ah,ah-esp,默认是esp encapsulation-mode tunnel // 配置安全协议对数据的封装模式,可以是transport,tunnel,auto,默认是tunnel # ike安全提议:和ipsec提议类似,定义了对等体进行ike协商时使用的参数,包括加密算法,认证方法,认证算法, dh组和ike安全联盟的生成周期。 协商过程:协商时,协商发起方会将自己的ike安全提议发送给对端,由对端进行匹配,协商响应方按照优先级顺序来进行匹配。 匹配的ike安全提议将被用来建立ike的安全隧道,优先级由ike安全提议的序号表示,越小越优先。 匹配原则:协商双方具有相同的加密算法,认证方法,认证算法和dh组。匹配的ike安全提议的ikesa的生存周期取两端的最小值。 ike proposal 10 //ike序号 encryption-algorithm aes-256 // 配置ike协商使用的加密算法。默认是aes-256 dh group14 //配置ike协商时采用的dh组,默认是group14 authentication-algorithm sha2-256 //配置ikev1协商使用的认证算法,默认是sha-256 authentication-method pre-share // 配置认证方法,默认是pre-share key认证 integrity-algorithm hmac-sha2-256 // 配置ikev2协商时所使用的完整性算法,默认是hmac-sha2-256 prf hmac-sha2-256 //配置ikev2协商时使用的伪随机数产生的算法,默认是 hmac-sha2-256 # ike对等体:建立ike隧道 ike peer b //创建ike对等体 pre-shared-key Test!1234 //配置身份认证参数,默认是与共享密钥 ike-proposal 10 //引用ike安全提议 remote-address 1.1.5.1 //配置ike协商时对端ip地址,这里和tunnel gre那个目的地址类似 version 2 //配置ike对等体使用的ike协议版本号,默认同时支持ikev1和ikev2两个版本 exchange-mode main / aggressive/auto //配置ikev1阶段1协商模式,默认是主模式 # 配置ipsec策略(isakmp方式) 就是引用acl , ike peer 引用安全提议 ipsec policy map1 10 isakmp //创建isakmp方式ipsec安全策略 security acl 3000 ike-peer b proposal tran1 #最后一部应用策略组map1 interface GigabitEthernet1/0/1 undo shutdown ip address 1.1.5.1 255.255.255.0 ipsec policy map1

f1安全策略和静态路由:

# ip route-static 1.1.5.0 255.255.255.0 1.1.3.2 ip route-static 10.1.2.0 255.255.255.0 1.1.3.2 # security-policy rule name policy1 source-zone trust destination-zone untrust source-address 10.1.1.0 mask 255.255.255.0 destination-address 10.1.2.0 mask 255.255.255.0 action permit rule name policy2 source-zone untrust destination-zone trust source-address 10.1.2.0 mask 255.255.255.0 destination-address 10.1.1.0 mask 255.255.255.0 action permit rule name policy3 source-zone local destination-zone untrust source-address 1.1.3.1 mask 255.255.255.255 destination-address 1.1.5.1 mask 255.255.255.255 action permit rule name policy4 source-zone untrust destination-zone local source-address 1.1.5.1 mask 255.255.255.255 destination-address 1.1.3.1 mask 255.255.255.255 action permit

f2安全策略和静态路由:

ip route-static 1.1.3.0 255.255.255.0 1.1.5.2

ip route-static 10.1.1.0 255.255.255.0 1.1.5.2

#

security-policy

rule name policy1

source-zone trust

destination-zone untrust

source-address 10.1.2.0 mask 255.255.255.0

destination-address 10.1.1.0 mask 255.255.255.0

action permit

rule name policy2

source-zone untrust

destination-zone trust

source-address 10.1.1.0 mask 255.255.255.0

destination-address 10.1.2.0 mask 255.255.255.0

action permit

rule name policy3

source-zone local

destination-zone untrust

source-address 1.1.5.1 mask 255.255.255.255

destination-address 1.1.3.1 mask 255.255.255.255

action permit

rule name policy4

source-zone untrust

destination-zone local

source-address 1.1.3.1 mask 255.255.255.255

destination-address 1.1.5.1 mask 255.255.255.255

action permit

#

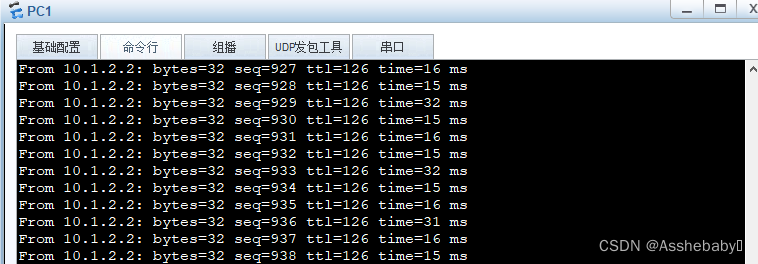

效果:

抓包这里没有抓到

注意的要点:1,可以不配置安全策略直接放行ping但是不安全。

2,安全策略记住配置所有用到区域都能互访,

3,记住配置前先保证pc之间连通性

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4700.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~休息一下~~