一、IPSec常见咨询

1、什么是IPSec VPN

IPSec (IP Security )是一种由IETF设计的端到端的确保IP层通信安全的机制。 IPSec协议可以为IP网络通信提供透明的安全服务,保护TCP/IP通信免遭窃听和篡改,保证数据的完整性和机密性,有效抵御网络攻击。 IPSec不是一个单独的协议,而是一组协议,IPSec协议的定义文件包括了12个RFC文件和几十个Internet草案,已经成为工业标准的网络安全协议。

2、RSR系列路由器是否支持野蛮模式下的IPSEC IKE协商

支持。

3、什么是IPSEC NAT-T

传统两个IPSEC VPN加密点间经过NAT网关设备后,由于IPSEC IKE/ESP协议特性将会导致两个加密点间无法正常协商或通信异常。NAT-T通过在IKE中协商使用UDP协议来封装IPSEC数据包,从而解决了该问题。

4、RSR系列路由器是否支持NAT穿越(NAT-T)

支持。

5、RSR系列路由器是否支持野蛮模式下的NAT-T

支持

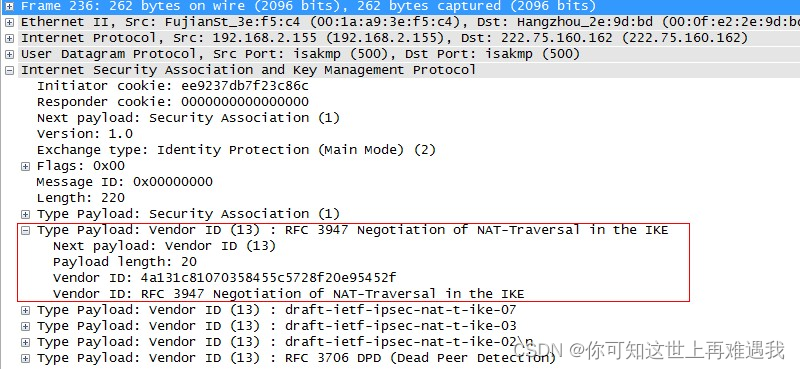

6、IPSEC双方如何进行NAT穿越(NAT-T)能力检测

NAT-T能力检测是发生在IKE协商的第一阶段。且在第一阶段的1,2两个消息报文中完成的,通过在消息报文中加入一个vendor ID的载荷,在RFC3947中定义,该值通过hash算法后为十六进制数字:vendor_id=0x4a 0x13 0x1c 0x81 0x7 0x3 0x58 0x45 0x5c 0x57 0x28 0xf2 0xe 0x95 0x45 0x2f,该值在第一,二个报文中都是一致的,用于检测对端是否支持NAT-T。

双方协商时,通过调试命令可以看到打印报文中携带该vendor_id。通过抓包,也可以看到IKE报文中携带该值,如下:

7、IPSEC主模式下共有几个协商报文,各有什么作用

第一阶段共有6个协商报文;第1、2个报文用于策略协商;第3、4个报文用于DH值交换;第5、6个报文用于身份验证(如预共享密码验证或数字证书验证)。

8、isakamp和ipsec默认lifetime是多久,以及如何修改

isakamp sa默认1天;ipsec sa默认1小时。

修改isakmp sa的生存时间:

crypto isakmp policy 1

lifetime 3000 //单位为秒

修改ipsec sa的生存时间:

crypto map my_map 1 ipsec-isakmp

set security-association lifetime seconds 3000 //单位为秒

9、show crypto ipsec sa信息说明

ruijie#show crypto ipsec sa

Interface: Async 1//本地加密接口

Crypto map tag:3gtest, local addr 30.160.230.11 //用于与对端协商的本地IP地址

media mtu 1500

==================================

item type:static, seqno:1, id=32

local ident (addr/mask/prot/port): (192.168.1.0/0.0.0.255/0/0)) //感兴趣流源网段

remote ident (addr/mask/prot/port): (192.168.2.0/0.0.0.255/0/0)) //感兴趣流目的网段

PERMIT

#pkts encaps: 336, #pkts encrypt: 336, #pkts digest 0 //本端口所发出的封装、加密、摘要报文的个数

#pkts decaps: 58, #pkts decrypt: 58, #pkts verify 0 //本端口所收到的解封装、解密、验证报文的个数

#send errors 0, #recv errors 0 //发送、接收错误报文的个数

Inbound esp sas:

spi:0x39aea73c (967747388) //SA入spi号

transform: esp-sm1 //使用的转换集

in use settings={Tunnel,} //隧道模式

crypto map 3gtest 1//调用的map名称

sa timing: remaining key lifetime (k/sec): (4606685/3364) //SA的lifetime:剩余的流量及时间

IV size: 16 bytes

Replay detection support:N

Outbound esp sas:

spi:0x437d9610 (1132303888) //SA出spi号

transform: esp-sm1//使用的转换集

in use settings={Tunnel,} //隧道模式

crypto map 3gtest 1

sa timing: remaining key lifetime (k/sec): (4606685/3364) //SA的lifetime:剩余的流量及时间

IV size: 16 bytes

Replay detection support:N

10、RSR77系列路由器 国密办SM1加密算法使用限制

1)需要使用DNME-SEC线卡才能支持SM1

2)一张DNME-SEC线卡插入SIP-2,该SIP-2卡及所有的DFNM-8GE卡支持SM1

3)其他线卡不论是否插DNME-SEC线卡,暂不会支持SM1算法

11、RSR系列路由器从哪个版本开始支持IPSEC反向路由注入(RRI)

RSR10/20:10.3(5b6)及之后的版本

RSR30:10.4(3b11)及之后的版本

具体配置方法:

Ruijie(config)#cry map mymap 10 ipsec-isakmp

Ruijie(config-crypto-map)#reverse-route ?

<1-255> Distance //指定注入路由的管理距离

remote-peer Match address of packets to encrypt //指定只针对特定peer进行反向路由注入

<cr>

12、什么是IPSEC的DPD功能

IPSEC使用DPD(dead peer detection)功能来检测对端peer是否存活,类似到其它协议中的hello或keepalive机制,目前我司 DPD支持两种机制:

1)on-demand 机制,该机制在隧道闲置时间超过指定配置的时间,且此时有报文发送,才会刺激发送 DPD探测消息。

2)periodic机制,该机制是在超过配置的时间后就会主动发送 DPD 探测消息。最大重传次数5次。

on-deman机制配置:Ruijie(config)#cry isakmp keepalive 10 //配置隧道闲置时间为10秒,采用on-demand机制。

periodic机制配置:cry isakmp keepalive 10 periodic//配置隧道闲置时间为10秒,采用periodic机制。

13、RSR系列路由器是否支持ipsec自动触发隧道及永久在线功能

RSR10、RSR20需升级至10.3(5b6)及之后的版本才支持。

RSR30需升级至10.4(3b11)及之后的版本才支持。

配置方法如下:

crypto map mymap 10 ipsec-isakmp

set autoup

14、RSR系列路由器支持哪些类型的证书导入方式

1)离线导入:包括pem、p12格式的证书导入。

2)在线申请:通过SCEP协议申请。

3)离线申请

15、有关IPSEC反向路由注入功能所注入静态路由的说明

目标网段:IPSEC感兴趣流的目的网段

下一跳:为ipsec peer的地址

前提:该路由器上要存在一条到达ipsec peer 地址的明细路由,注意不能使用默认路由到达ipsec 的peer。

16、RSR系列路由器SM1加密算法是否与其它厂商兼容

我司RSR路由器 SM1加密算法是标准实现的,若其它厂商设备也是标准实现,那么可以兼容。

17、RSR路由器3G解决方案中有IPsec环境中一打开视频监控其他业务就开始丢包,接口流量未跑满

可能和大包有关系(运营商处理分片报文有问题),可以通过调整IPsec的进入 报文的大小。

crypto map myipsec 1 ipsec-isakmp

set mtu 1400

18、IPSEC的感兴趣流是基于时间的ACL时,时间是否生效

不生效,不存在该功能。

19、在RSR30/77中实现xauth功能,3G路由器和移动终端是否能够共存?

可以,需要配置以下兼容命令,crypto isakmp no-force-xauth

该命令在RSR30 10.43b13p2版本,以及RSR77 10.4 3b21版本才有支持

20、Xauth功能是否能够通过aaa服务器来分配ip地址

可以,配置参考实施一本通。其中标注横线的部分,可以不需要配置。即使配置也没有关系,因为aaa分配地址的优先级要大于本地分配。

crypto isakmp ippool pool1

crypto isakmp client configuration group ruijie

pool pool1 //关联地址池

netmask 255.255.255.252 //地址池掩码

21、IPSEC协商的peer地址是否可以是本端的loopback地址,或者其他接口地址

可以,需要使用该命令进行修改进行本设备进行ipsec协商的地址:Ruijie(config)#crypto map local-address x.x.x.x缺省情况下IPSec数据从哪个接口出去,就以当前接口的地址为IPSec本地地址。

22、RSR30以及RSR77如何实现针对某些ip不做xauth认证

通过命令:crypto isakmp key 0 ruijie address 1.1.1.1 no-xauth 命令来使某些ip地址不做xauth认证

23、在使用数字证书进行ipsec协商时,命令self-identity的作用

该命令Ruijie(config)# self-identity address | fqdn |user-fqdn identity | dn 代表的是本端标识,各含义如下:

Address:本地发起协商接口主 IP

Fqdn:指定本地的身份为域名形式

User-fqdn:指定本地的身份为用户@域名形式

Dn:证书 DN 值

二、IPSec常见故障

1、如何查看IPSEC第一阶段状态

Ruijie#show crypto isakmp sa

destination source state conn-id lifetime(second)

10.0.0.2 10.0.0.1 IKE_IDLE 08 4129

isakmp协商成功,状态为IKE_IDLE

2、如何查看IPSEC第二阶段状态

Interface: GigabitEthernet 0/0

Crypto map tag:mymap //接口下所应用的加密图名称

local ipv4 addr 10.0.0.1 //进行isakmp/ipsec协商时所使用的IP地址

media mtu 1500

==================================

sub_map type:static, seqno:5, id=0

local ident (addr/mask/prot/port): (192.168.0.0/0.0.0.255/0/0)) //感兴趣流源地址

remote ident (addr/mask/prot/port): (192.168.1.0/0.0.0.255/0/0)) //感兴趣流目的地址

PERMIT

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest 4 //成功封装、加密、摘要报文个数

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify 4 //成功解封装,解密、检验报文个数,有数据通过IPSEC加密进行通信时,重复执行show crypto ipsec sa命令可以看到以上统计个数会不断增加。

#send errors 0, #recv errors 0//发送、接收错误报文个数,正常情况下该统计不增加。

Inbound esp sas:

spi:0x2ecca8e (49072782)//ipsec sa入方向的spi

transform: esp-des esp-md5-hmac //ipsec加密转换集为esp-des esp-md5-hmac

in use settings={Tunnel Encaps,}//采用隧道模式

crypto map mymap 5

sa timing: remaining key lifetime (k/sec): (4606998/1324) //离安全联盟的生命周期到期还有:4606998千字节/1324秒

IV size: 8 bytes //IV向量长度为8

Replay detection support:Y //抗重播处理

Outbound esp sas:

spi:0x5730dd4b (1462820171)//ipsec sa出方向的spi,只有看到了inbound spi和outbound spi才说明ipsec sa已经协商成功。

transform: esp-des esp-md5-hmac

in use settings={Tunnel Encaps,}

crypto map mymap 5

sa timing: remaining key lifetime (k/sec): (4606998/1324)

IV size: 8 bytes

Replay detection support:Y

3、IPSEC VPN第一阶段(IKE)SA协商失败

1)是否已经在双方指定了正确的peer?(如果中心为动态,则不需要手动指定peer)

crypto map mymap 10 ipsec-isakmp

set peer 1.1.1.1 //对端peer的ip地址必须是对端配置了crypto map接口的IP地址,不可为loopback地址。

2)双方是否能够互相ping通配置了crypto map接口的IP地址?

3)隧道两端IKE安全提议配置是否一致?

4)隧道两端预共享密钥配置是否一致?

5)如果问题还末解决,请搜集两端设备的以下信息联系远程技术支持中心4008-111000

sh version

show run

show crypto iskamp sa 该命令间隔5秒,收集3次以上

show crypto ipsec sa 该命令间隔5秒,收集3次以上

4、IPSEC VPN第二阶段(IPSEC)SA协商失败

1)IPSEC VPN第一阶段(IKE)SA是否已经建立成功?

2)双方的transform-set配置是否一致?

3)双方所配置的ipsec感兴趣流是否一致(如果中心为动态,则不需要手动配置ipsec感兴趣流)

4)如果问题还末解决,请搜集两端设备的以下信息联系远程技术支持中心4008-111000

sh version

show run

show crypto iskamp sa 该命令间隔5秒,收集3次以上

show crypto ipsec sa 该命令间隔5秒,收集3次以上

7、IPSEC VPN一、二阶段SA协商成功,但感兴趣流通信异常。

1)确认IPSEC VPN第一、二阶段SA是否已经正确建立

2)确认双方的感兴趣流配置是否一致

3)双方接口下配置的crypto map删除后,感兴趣流是否能够正常通信(如果无法正常通信,则请检查路由配置)

3)确认发往对端的感兴趣流,在本端路由表中的下一跳是否为已经配置了crypto map的接口

比如:感兴趣流为192.168.1.0-->192.168.2.0,interface fastethernet 0/0配置了crypto map。

那么在本地路由表中,去往192.168.2.0的下一跳出口则应该为fastethernet 0/0接口。

4)如果问题还末解决,请搜集两端设备的以下信息联系远程技术支持中心4008-111000

sh version

show run

show crypto iskamp sa 该命令间隔5秒,收集3次以上

show crypto ipsec sa 该命令间隔5秒,收集3次以上

8、IPSEC VPN感兴趣流能够正常通信,但丢包较严重。

1)双方接口下配置的crypto map删除后,感兴趣流是否会丢包

2)双方通过加密口去往其它地方的流量是否丢包

3)设备所承载的ipsec sa数量及流量是否超出设备的性能限制(可以通过show cpu、show memory来查看设备的资源利用率)

4)如果问题还末解决,请搜集两端设备的以下信息联系远程技术支持中心4008-111000

sh version

show run

show slot

show cpu

show memory

show crypto iskamp sa 该命令间隔5秒,收集3次以上

show crypto ipsec sa 该命令间隔5秒,收集3次以上

9、使用RSR10系列路由器进行基于数字证书的IPSEC认证,设备重启后无法协商成功。

由于RSR10系列路由器本身无内置时钟芯片,因此设备重启后时间会恢复成出厂时间,导致在进行基于数字证书的IPSEC认证时,检验证书有效性失败,共有两种解决方案:

1)在RSR10上配置NTP服务器,这样设备起机后可以保证同步到正确的时间。

2)通过在证书的trustpoint下配置time-check none来关闭证书的时间检查(10.3(5b6)及以后的版本支持)。

crypto pki trustpoint ruijie

time-check none

10、RSR路由器show run无法看到IPsec数字证书

10.4(3b12)版本 show run不显示证书文件 通过 show crypto pki cer 查看证书信息

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4778.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~休息一下~~