什么是 WAF

WAF 是 Web Application Firewall 的缩写,也被称为 Web 应用防火墙。区别于传统防火墙,WAF 工作在应用层,对基于 HTTP/HTTPS 协议的 Web 系统有着更好的防护效果,使其免于受到黑客的攻击。

雷池WAF的特点

便捷性

采用容器化部署,一条命令即可完成安装,0 成本上手

安全配置开箱即用,无需人工维护,可实现安全躺平式管理

安全性

首创业内领先的智能语义分析算法,精准检测、低误报、难绕过

语义分析算法无规则,面对未知特征的 0day 攻击不再手足无措

高性能

无规则引擎,线性安全检测算法,平均请求检测延迟在 1 毫秒级别

并发能力强,单核轻松检测 2000+ TPS,只要硬件足够强,可支撑的流量规模无上限

高可用

流量处理引擎基于 Nginx 开发,性能与稳定性均可得到保障

内置完善的健康检查机制,服务可用性高达 99.99%

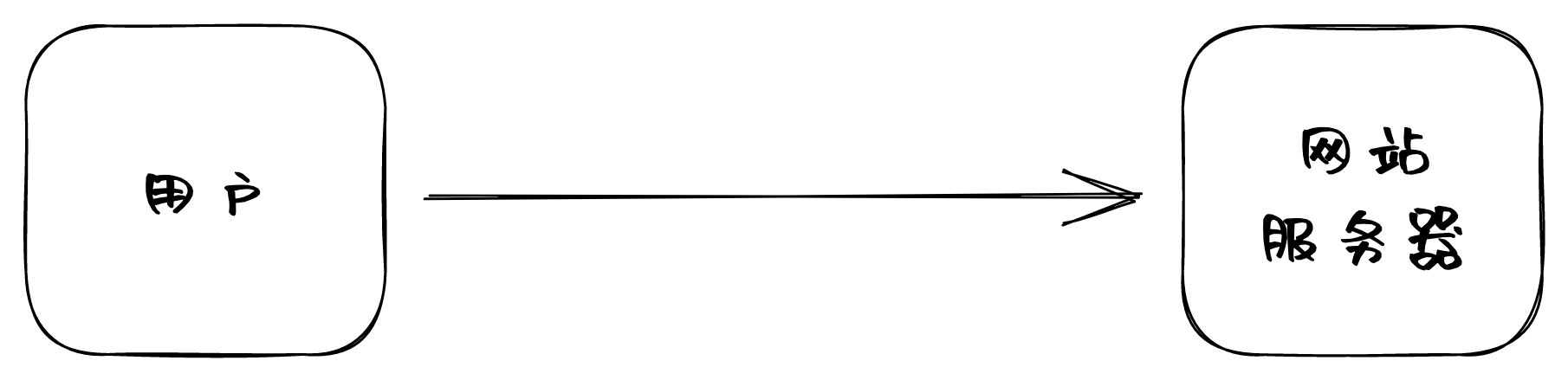

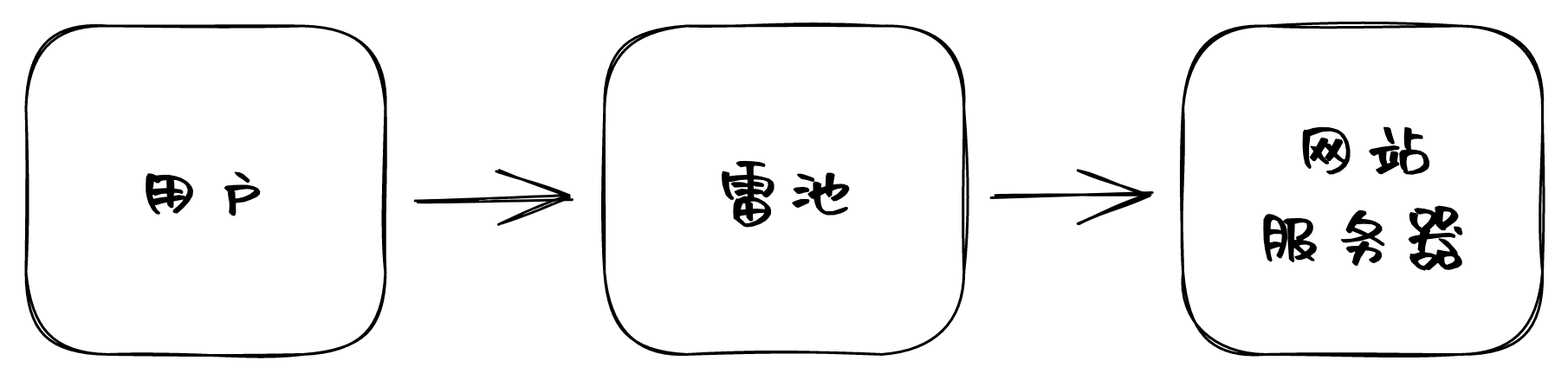

WAF 部署架构

下图是一个简单的网站流量拓扑,外部用户发出请求,经过网络最终传递到网站服务器。

此时,若外部用户中存在恶意用户,那么由恶意用户发出的攻击请求也会经过网络最终传递到网站服务器。

社区版雷池以反向代理方式接入,优先于网站服务器接收流量,对流量中的攻击行为进行检测和清洗,将清洗过后的流量转发给网站服务器。

通过以上行为,最终确保外部攻击流量无法触达网站服务器。

安装雷池

配置需求

操作系统:Linux

指令架构:x86_64

软件依赖:Docker 20.10.14 版本以上

软件依赖:Docker Compose 2.0.0 版本以上

最小化环境:1 核 CPU / 1 GB 内存 / 5 GB 磁盘

可以逐行执行以下命令来确认服务器配置

uname -m # 查看指令架构 docker version # 查看 Docker 版本 docker compose version # 查看 Docker Compose 版本 docker-compose version # 同上(兼容老版本 Docker Compose) cat /proc/cpuinfo # 查看 CPU 信息 cat /proc/meminfo # 查看内存信息 df -h # 查看磁盘信息 lscpu | grep ssse3 # 确认 CPU 是否支持 ssse3 指令集

有三种安装方式供选择

在线安装 : 推荐安装方式 https://waf-ce.chaitin.cn/docs/guide/install#%E5%9C%A8%E7%BA%BF%E5%AE%89%E8%A3%85

离线安装 : 服务器无法连接 Docker Hub 时选择 https://waf-ce.chaitin.cn/docs/guide/install#%E7%A6%BB%E7%BA%BF%E5%AE%89%E8%A3%85

一键安装 : 最简单的安装方式 https://waf-ce.chaitin.cn/docs/guide/install#%E4%BD%BF%E7%94%A8%E7%89%A7%E4%BA%91%E5%8A%A9%E6%89%8B%E5%AE%89%E8%A3%85

在线安装

如果服务器可以访问互联网环境,推荐使用该方式

执行以下命令,即可开始安装

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"

如果连接 Docker Hub 网络不稳,导致镜像下载失败,可以采用 离线安装 方式

经过以上步骤,你的雷池已经安装好了

离线安装

如果你的服务器无法连接互联网环境,或连接 Docker Hub 网络不稳,可以使用镜像包安装方式

这里忽略 Docker 安装的过程

首先,下载 雷池社区版镜像包 https://demo.waf-ce.chaitin.cn/image.tar.gz 并传输到需要安装雷池的服务器上,执行以下命令加载镜像

cat image.tar.gz | gzip -d | docker load

执行以下命令创建并进入雷池安装目录

mkdir -p safeline # 创建 safeline 目录 cd safeline # 进入 safeline 目录

下载 编排脚本 https://waf-ce.chaitin.cn/release/latest/compose.yaml 并传输到 safeline 目录中

执行以下命令,生成雷池运行所需的相关环境变量

echo "SAFELINE_DIR=$(pwd)" >> .env echo "IMAGE_TAG=latest" >> .env echo "MGT_PORT=9443" >> .env echo "POSTGRES_PASSWORD=$(LC_ALL=C tr -dc A-Za-z0-9 </dev/urandom | head -c 32)" >> .env echo "REDIS_PASSWORD=$(LC_ALL=C tr -dc A-Za-z0-9 </dev/urandom | head -c 32)" >> .env echo "SUBNET_PREFIX=172.22.222" >> .env

执行以下命令启动雷池

docker compose up -d

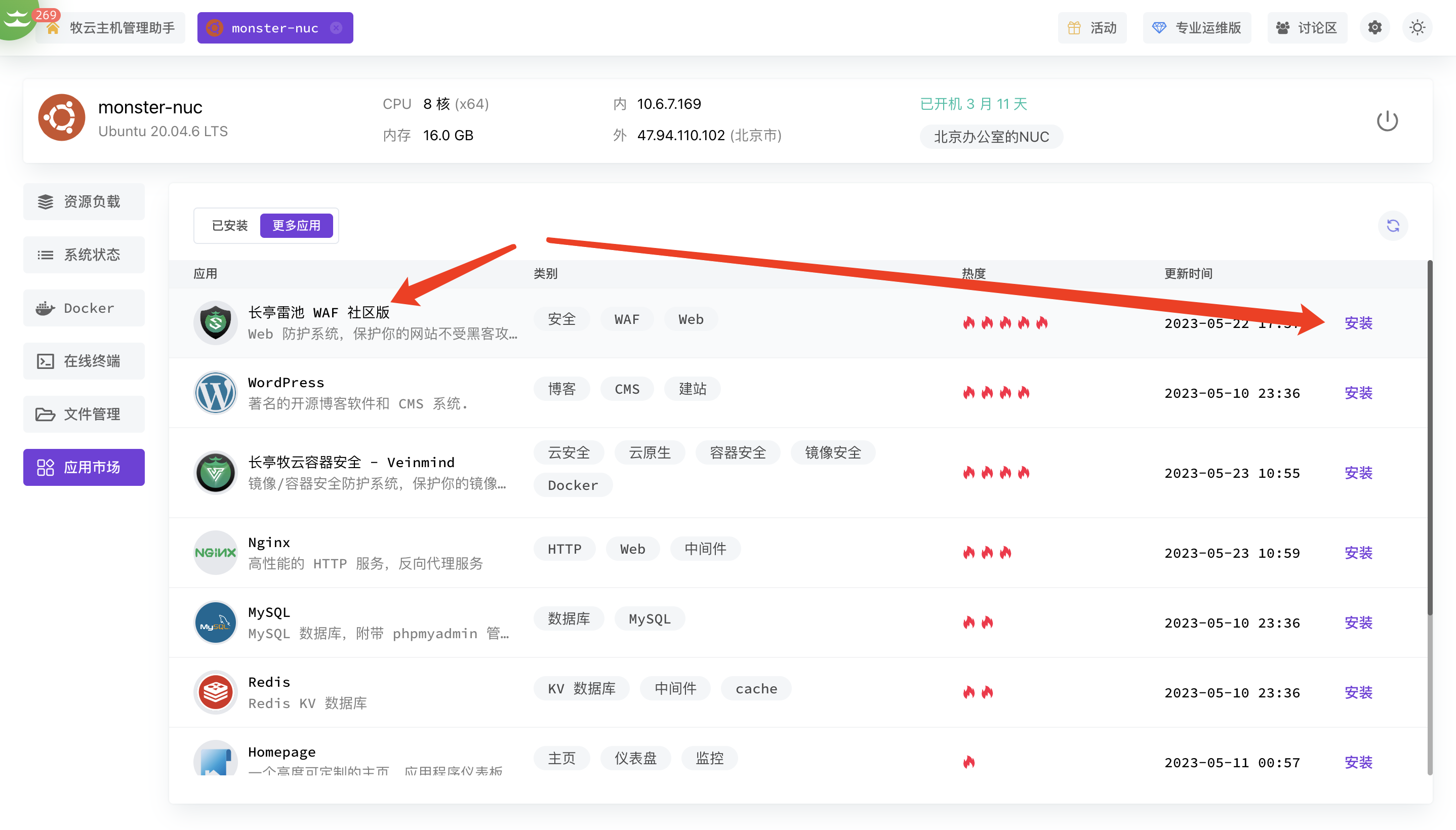

使用牧云助手安装

也可以使用 牧云主机管理助手 进行一键安装

浏览器打开后台管理页面 https://<waf-ip>:9443。根据界面提示,使用 支持 TOTP 的认证软件或者小程序 扫描二维码,然后输入动态口令登录:

配置防护站点

界面操作

添加后,在客户端执行 curl -H "Host: <域名>" http://<雷池 IP>:<雷池监听端口> ,若能获取到业务网站的响应,并且站点上 “今日访问量” 增加,则代表配置成功。

如何配置域名、端口、上游服务器

工作原理

雷池社区版主要以 反向代理 的方式工作,类似于一台 nginx 服务。部署时,需要让网站流量先抵达雷池,经过雷池检测和过滤后,再转给原来的网站业务。

如果你不了解反向代理的工作原理,可以通过以下几种雷池常见的工作场景,来了解如何配置站点。

假设你的网站域名为 example.com,如图:

在单独设备上部署雷池(推荐)

如果你可以提供一台独立设备部署雷池,那么你需要:

将网站流量指向雷池。例如将域名解析到雷池

禁止网站服务器上,所有除了雷池之外的访问。例如配置防火墙,或者直接把网站服务器放到内网

效果大致如下:

雷池上相应的站点配置为:

域名:公网域名

example.com端口:80 或 443/ssl

上游服务器:网站服务器的地址

http://192.168.10.10

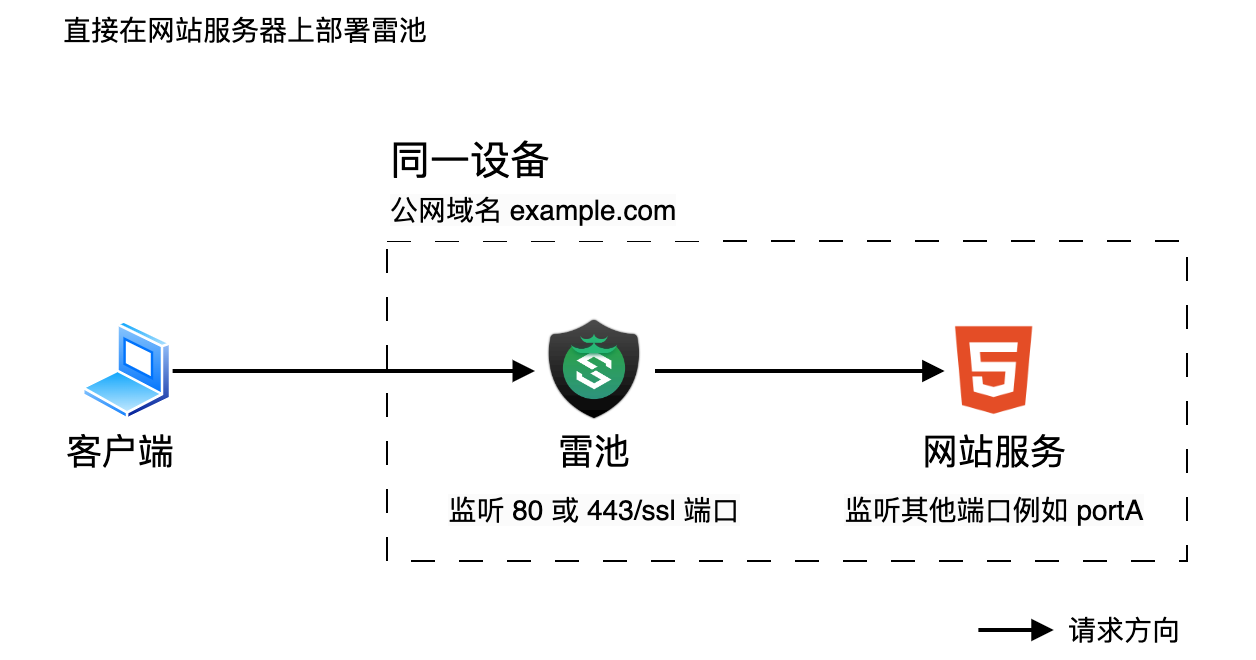

直接在网站服务器上部署雷池

提示:不建议这样部署,因为这样单机的负载更高、设备宕机的概率更大。非纯净的环境还会提高安装失败的概率,故障排查也会比较困难。

如果能接受这些风险,雷池也可以直接部署在网站服务器上。你需要:

将原本监听 80 或 443/ssl 端口的网站服务改到其他端口,让雷池监听设备的 80 或 443/ssl 端口

使网站服务仅允许本机访问。例如配置系统防火墙、Iptables

效果大致如图:

此时雷池上的站点配置为:

域名:公网域名

example.com端口:80 或 443/ssl

上游服务器:

http://127.0.0.1:<网站服务改后的端口>

和其他反代设备一起部署的情况

雷池作为反代设备,可以在任意位置接入主链路。只要将接入位置的流量指向雷池,并在雷池的 “上游服务器” 处填写请求的下一跳服务器地址即可。例如:

配置后网站无法访问,如何排查

如果按照上文指引部署雷池、配置了站点,但网站仍无法访问,建议按照以下步骤排查:

明确 “网站无法访问” 的具体表现:

如果

502 Bad Gateway tengine:

大概率是是雷池的上游服务器配置不正确,或者雷池无法访问到上游服务器。请继续按下面步骤排查,重点排查步骤 6、7

如果请求能够返回但是十分缓慢

首先确认服务器负载是否正常

在客户端执行命令,检查雷池服务器与上游服务器的网络:

curl -H "Host: <SafeLine-IP>" -vv -o /dev/null -s -w 'time_namelookup: %{time_namelookup}\ntime_connect: %{time_connect}\ntime_starttransfer: %{time_starttransfer}\ntime_total: %{time_total}\n' http://<上游服务器地址>

如果 time_namelookup 时间过大,请检查 dns server 配置

如果 time_connect 时间过大,请检查雷池与上游服务器之间的网络状态

如果 time_starttransfer 时间过大,请检查上游服务器状态,是否出现资源过载情况

如果不是以上情况,继续下一步

在客户端执行

curl -H "Host: <域名>" http://<雷池 IP>:<雷池监听端口>。正常情况下,应能获取到业务网站的响应,并且站点的 “今日访问量” +1

如果浏览器无法访问,但这一步正常获取到响应,大概率是因为:

测试过程中,网站域名还没有切到雷池,浏览器测试时访问的是

http(s)://<雷池 IP>,恰好业务服务上有 Host 验证,所以拒绝了该请求。这种情况需要修改本机 host,把域名解析到雷池 IP,再访问http(s)://<域名>,才能准确测试网站业务做了其他一些特殊处理。例如访问后 301 跳转到了其他地址,需要具体排查网站业务的响应内容

如果不能获取到响应,继续下一步

在雷池设备上执行

curl -H "Host: <域名>" http://<雷池 IP>:<雷池监听端口>。正常情况下,应能获取到业务网站的响应,并且站点上 “今日访问量” +1

如果步骤 2 失败而这里成功,说明客户端到雷池之间的网络存在问题。请排查网络,保证客户端可访问到雷池

如果不能获取到响应,继续下一步

在雷池设备上执行

curl -H "Host: <域名>" http://127.0.0.1:<雷池监听端口>。正常情况下,应能获取到业务网站的响应,并且站点的 “今日访问量” +1

如果步骤 3 失败而这里成功,且

telnet <雷池 IP> <雷池监听端口>返回Unable to connect to remote host: Connection refused,大概率是被雷池设备上的防火墙拦截了。可能是操作系统本身的防火墙,还有可能是云服务商的防火墙。请根据实际情况逐项排查,开放雷池监听端口的访问如果不能获取到响应,继续下一步

在雷池设备上执行

netstat -anp | grep <雷池监听端口>确认端口监听情况。正常情况下,应该有一个 nginx 进程监听在0.0.0.0:<雷池监听端口>。没有的话请通过社群或者 Github issue 提交反馈,附上排查过程。有的话继续下一步在雷池设备上

curl -H "Host: <域名>" <上游服务器地址>。正常情况下,应能获取到业务网站的响应

如果步骤 4 失败而这里成功,请通过社群或者 Github issue 提交反馈,附上排查过程

如果这步失败,说明雷池和上游服务器之间的网络存在问题。请排查网络,确保雷池可以访问到上游服务器

测试防护效果

确认网站可以正常访问

根据雷池 WAF 配置的网站参数访问你的网站。

打开浏览器访问 http://<IP或域名>:<端口>/。

网站协议默认是 http,勾选 ssl 则为 https

主机名可以是雷池的 IP,也可以是网站的域名(确保域名已经解析到雷池)

端口是你在雷池页面中配置的网站端口

若网站访问不正常,请参考 网站无法访问。https://waf-ce.chaitin.cn/docs/guide/config

尝试手动模拟攻击

打开浏览器,访问以下地址即可模拟出对应的攻击:

模拟 SQL 注入,请访问

http://<IP或域名>:<端口>/?id=1%20AND%201=1模拟 XSS,请访问

http://<IP或域名>:<端口>/?html=<script>alert(1)</script>

通过浏览器,你将会看到雷池已经发现并阻断了攻击请求。

若请求没有被阻断,请参考 防护不生效 https://waf-ce.chaitin.cn/docs/faq/other

自动化测试防护效果

两条请求当然无法完整的测试雷池的防护效果,可以使用 blazehttp 自动化工具进行批量测试

下载测试工具

Windows 版本 https://waf-ce.chaitin.cn/blazehttp/blazehttp_windows.exe

Mac 版本(x64) https://waf-ce.chaitin.cn/blazehttp/blazehttp_mac_x64

Mac 版本(M1) https://waf-ce.chaitin.cn/blazehttp/blazehttp_mac_m1

Linux 版本(x64) https://waf-ce.chaitin.cn/blazehttp/blazehttp_linux_x64

Linux 版本(ARM) https://waf-ce.chaitin.cn/blazehttp/blazehttp_linux_arm64

准备测试样本 https://waf-ce.chaitin.cn/blazehttp/testcases.zip

下载请求样本后解压到 testcases 目录

开始测试

将测试工具

blazehttp和测试样本testcases放在同一个目录下进入对应的目录

使用以下请求开始测试

./blazehttp -t http://<IP或域名>:<端口> -g './testcases/**/*.http'

测试效果展示

# 测试请求 ./blazehttp -t http://192.168.0.1:8080 -g './testcases/**/*.http' sending 100% |██████████████████████████████████████████| (18/18, 86 it/s) Total http file: 18, success: 18 failed: 0 Stat http response code Status code: 403 hit: 16 Status code: 200 hit: 2 Stat http request tag tag: sqli hit: 1 tag: black hit: 16 tag: file_include hit: 1 tag: file_upload hit: 1 tag: java_unserialize hit: 1 tag: php_unserialize hit: 1 tag: cmdi hit: 1 tag: ssrf hit: 1 tag: xslti hit: 1 tag: xss hit: 1 tag: xxe hit: 1 tag: asp_code hit: 1 tag: white hit: 2 tag: ognl hit: 1 tag: shellshock hit: 1 tag: ssti hit: 1 tag: directory_traversal hit: 1 tag: php_code hit: 1

https://waf-ce.chaitin.cn/docs/guide/config

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4840.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~