配置 AD FS 概述

本节提供有关配置 Microsoft AD FS 以与 Lexmark 打印管理联合的信息。了解如何使用资源提供程序所需的声明创建安全令牌。

本文档提供有关配置安全断言标记语言 (SAML) 版本 2 的信息。如果本文档未涵盖特定配置,请与 Lexmark 专业服务团队联系。

先决条件

在开始之前,请确认:

在域中的 Active Directory 服务器上执行本文档中的步骤。

服务器是带有最新服务包的 Microsoft Windows Server 2016。

服务器具有服务器证书并安装了 AD FS 角色。

注意: 选择服务器证书,然后在安装 AD FS 角色时指定服务帐户。

为安全断言标记语言 (SAML) 配置 ADFS

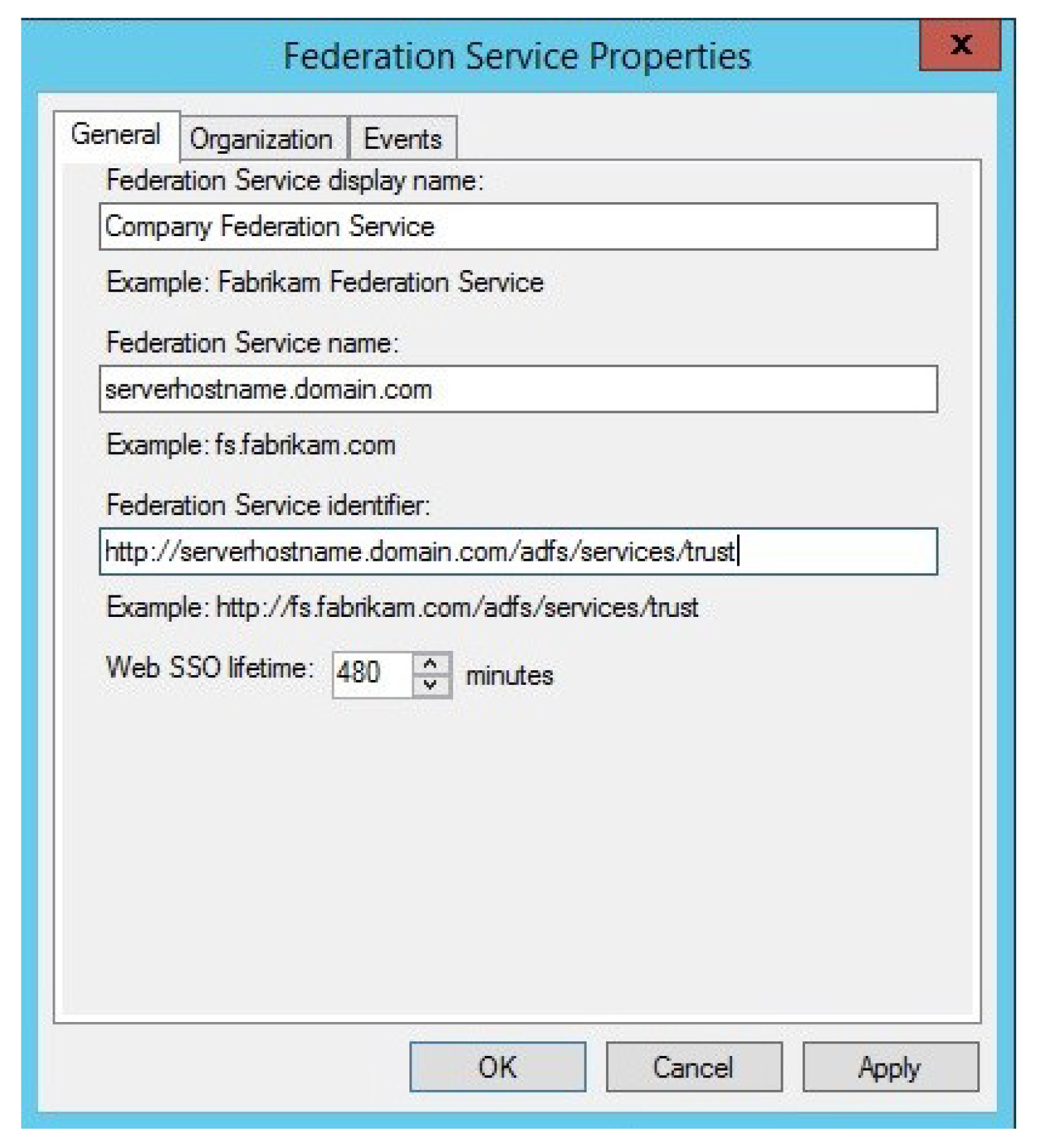

配置联合标识符

从 AD FS 服务器中,单击工具 > AD FS 管理.

单击服务文件夹,然后从操作面板中,单击编辑联合服务属性。

键入联合服务显示名称,然后将联合服务名称设置为您的服务器的完全限定域名。

在联合服务标识符字段中,输入正确的标识符。例如,。

注意:

为资源提供程序提供联合服务名称。确保可以从 Internet 访问 AD FS 服务器。

如需有关安装联合服务器代理的更多信息,请参阅 Microsoft 文档。

如需有关配置联合服务器代理角色的更多信息,请参阅 Microsoft 文档。

配置依赖方信任标识符

从 AD FS 服务器中,单击工具 > AD FS 管理.

展开信任关系文件夹,然后单击依赖方信任文件夹。

从操作面板中,单击添加依赖方信任。

单击声明感知 > 开始 > 手动输入有关依赖方的数据 > 下一步。

键入显示名称,然后单击下一步。

从配置证书窗口中,单击下一步。

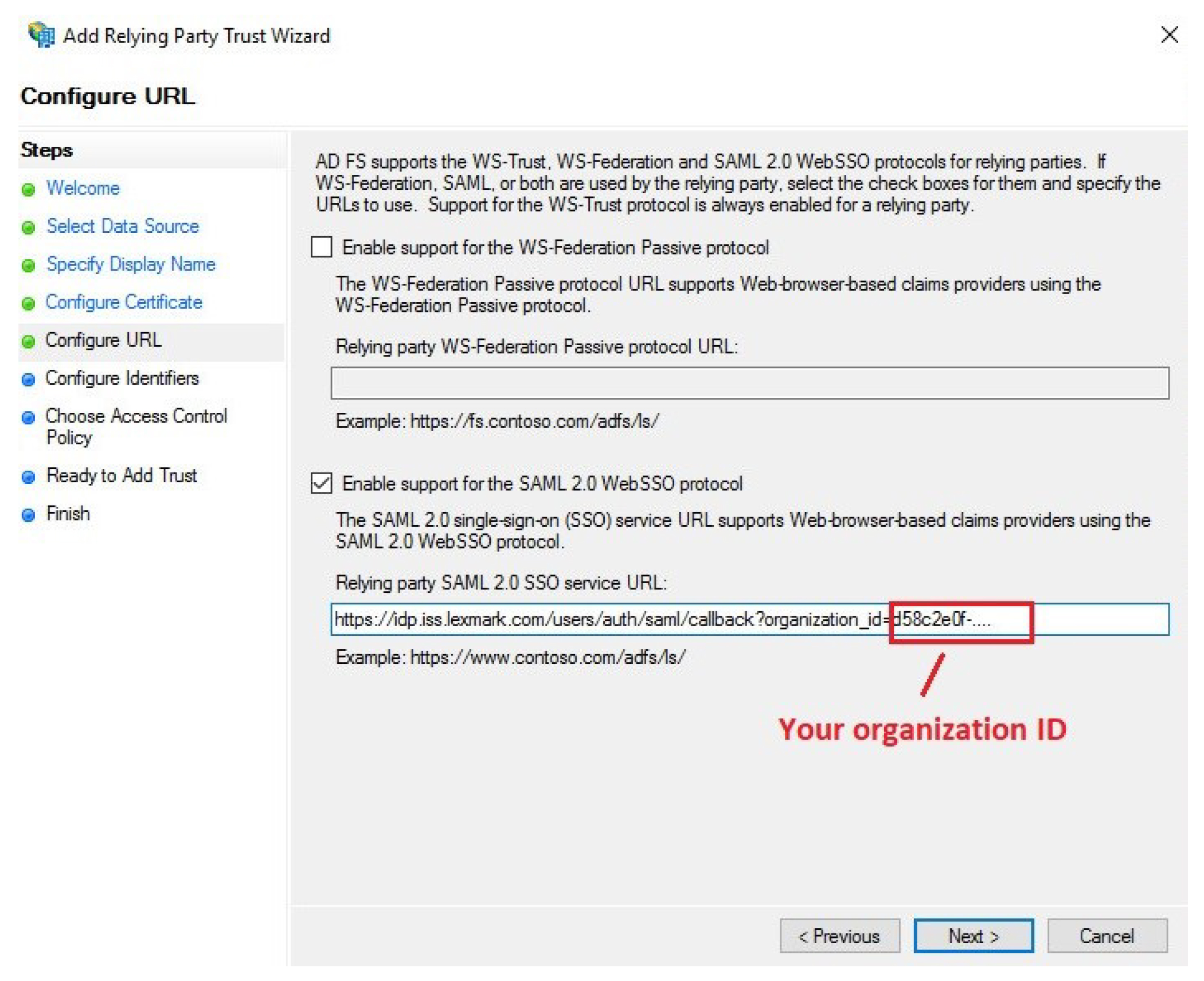

选择启用对 SAML 2.0 WebSSO 协议的支持,键入依赖方 SAML 2.0 服务 URL,然后单击下一步。

注意: 从资源提供程序中获取组织 ID。根据您所在的位置,以下是依赖方服务 URL 的示例:

https://idp.us.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

https://idp.eu.iss.lexmark.com/users/auth/saml/callback?organization_id=XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXXX

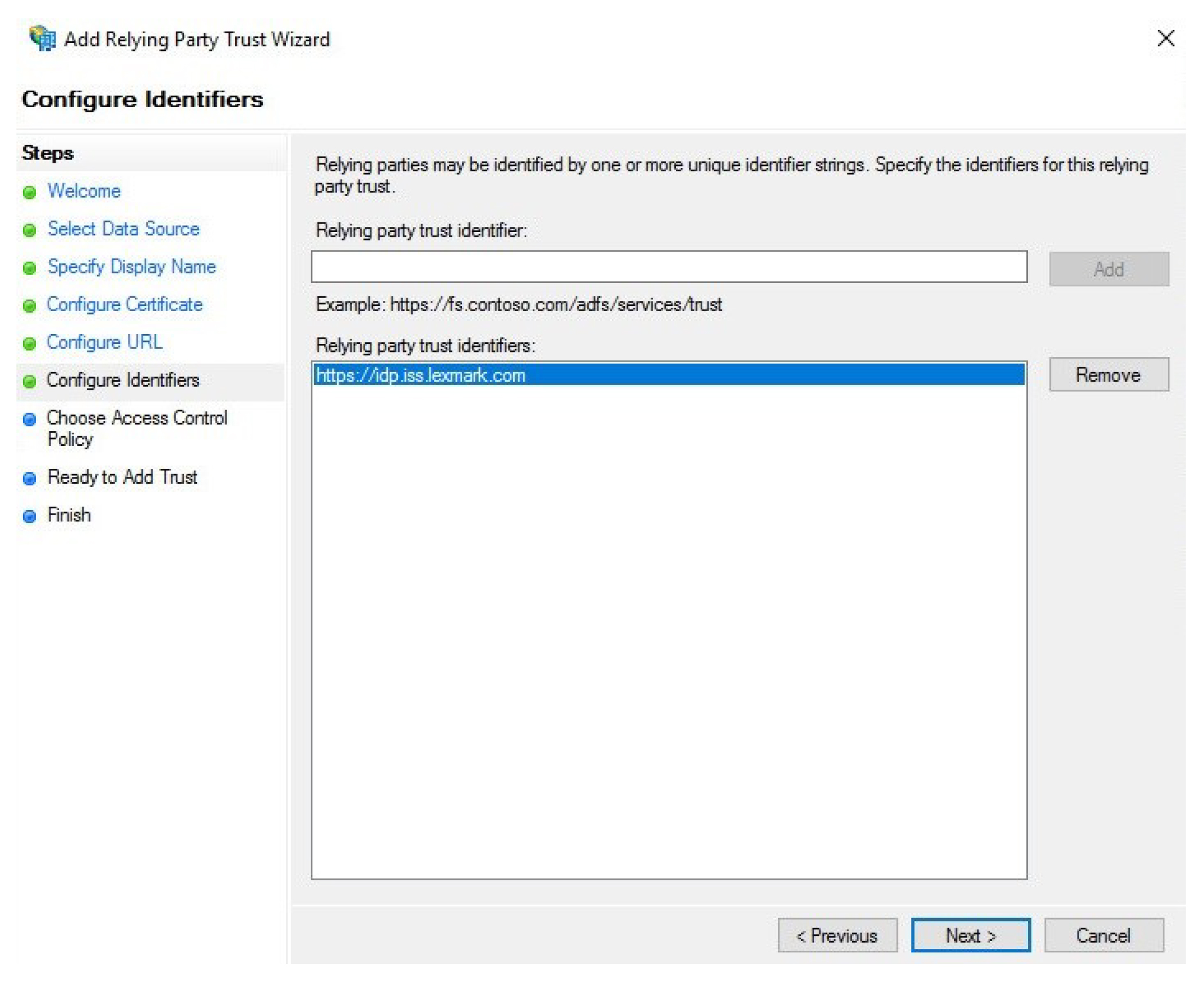

键入依赖方信任标识符,然后单击添加 > 下一步。

注意: 从资源提供程序中获取依赖方信任标识符。

注意: 从资源提供程序中获取依赖方信任标识符。根据您所在的位置,以下是依赖方信任标识符的示例:

https://idp.us.iss.lexmark.com

https://idp.eu.iss.lexmark.com

从选择访问控制策略窗口中,选择允许所有人,或选择适用于您的组织的特定访问控制策略,然后单击下一步。

查看依赖方信任设置,然后单击下一步。

清除配置此应用程序的声明颁发策略,然后单击关闭。

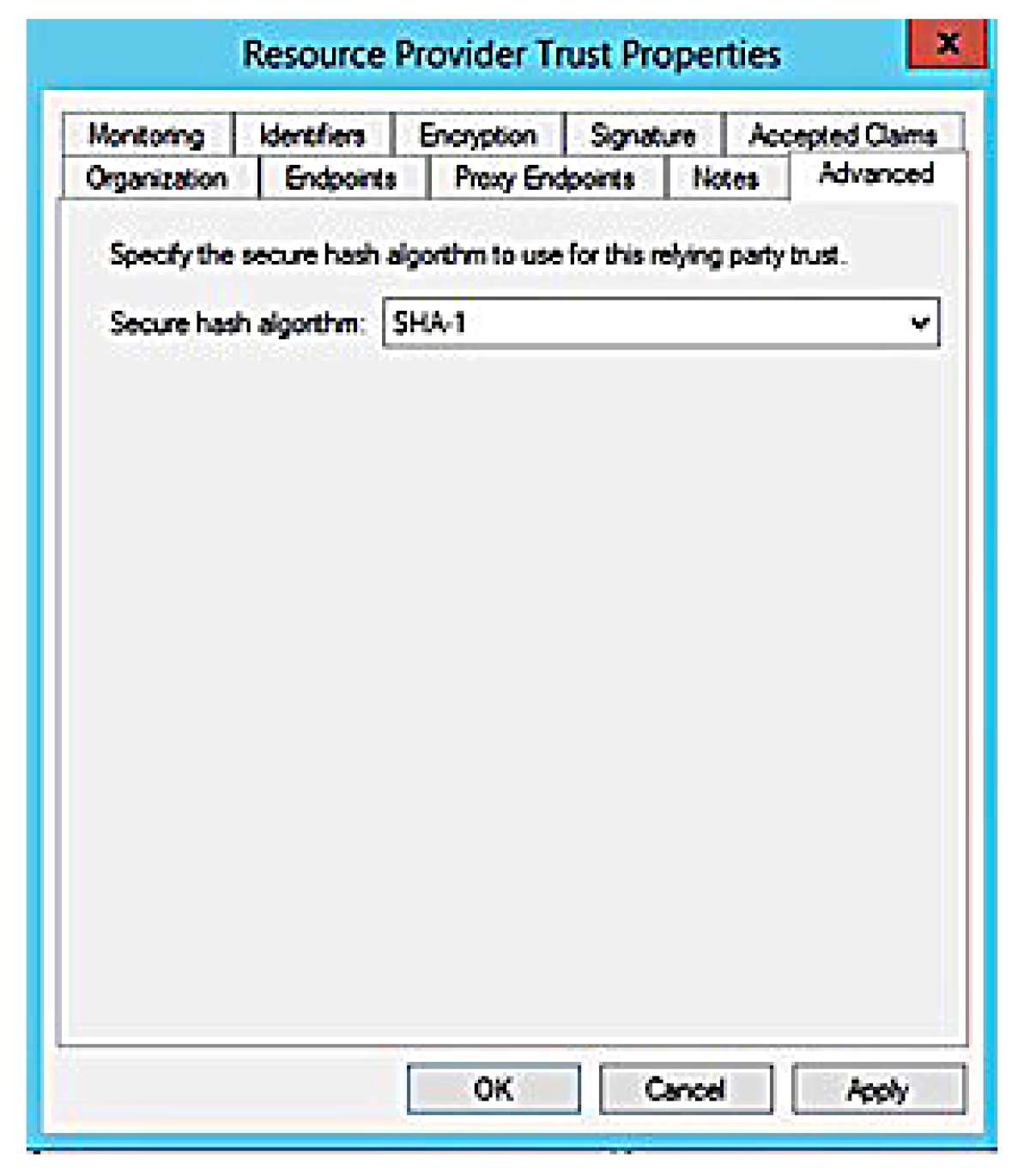

在 AD FS 管理控制台中,单击依赖方信任文件夹,右键单击创建的依赖方信任,然后单击属性。

单击高级选项卡,然后选择 SHA-1 作为安全哈希算法。

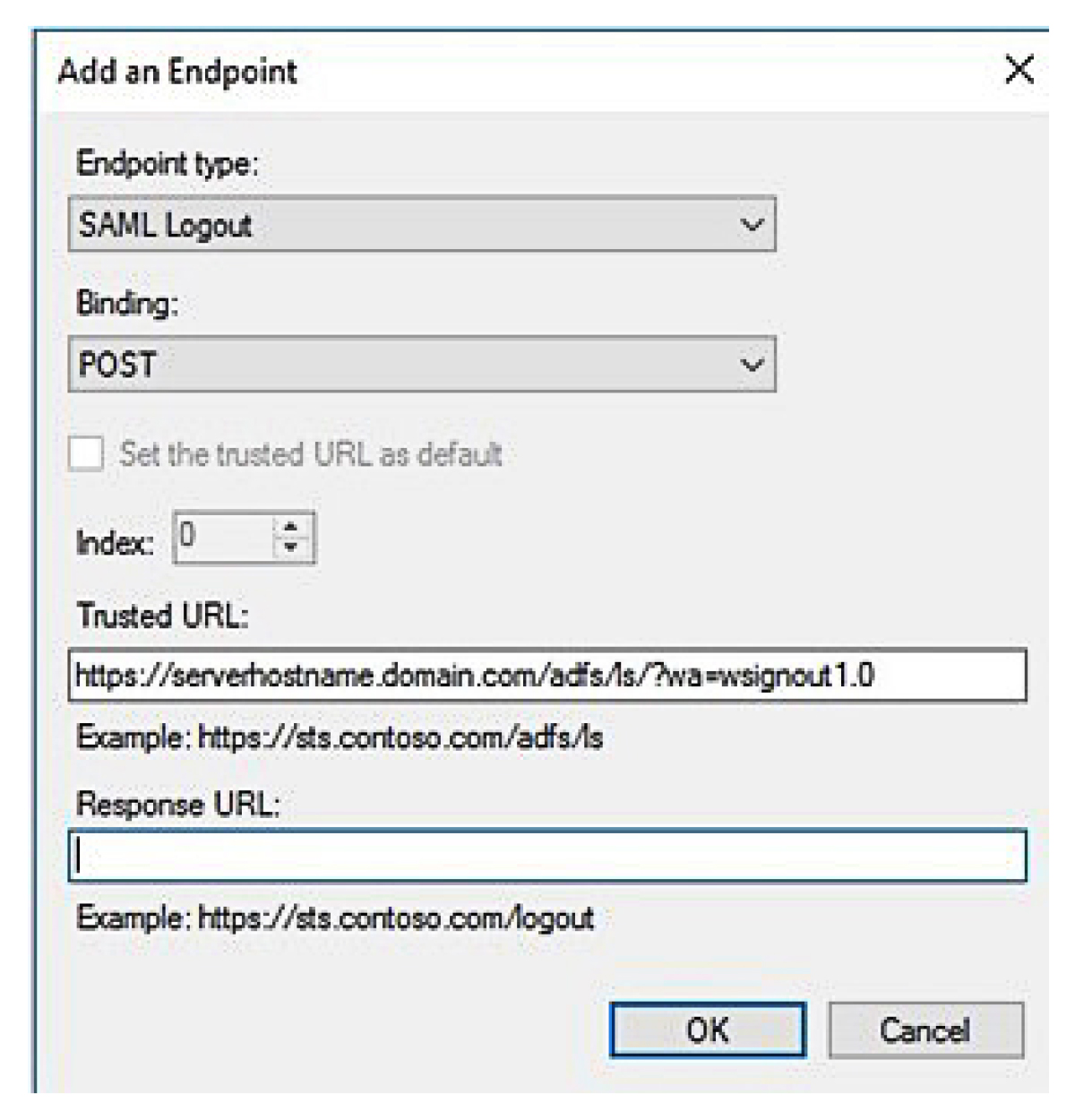

单击端点选项卡,然后选择添加 SAML 作为安全哈希算法。

选择 SAML 注销作为端点类型,然后在可信 URL字段中,键入您的 AD FS 服务器的可信注销 URL。例如,。

单击确定 > 应用 > 确定。

配置 AD FS 声明规则

从 AD FS 服务器中,单击工具 > AD FS 管理.

单击依赖方信任文件夹,右键单击已创建的依赖方信任标识符,然后单击编辑声明颁发策略。

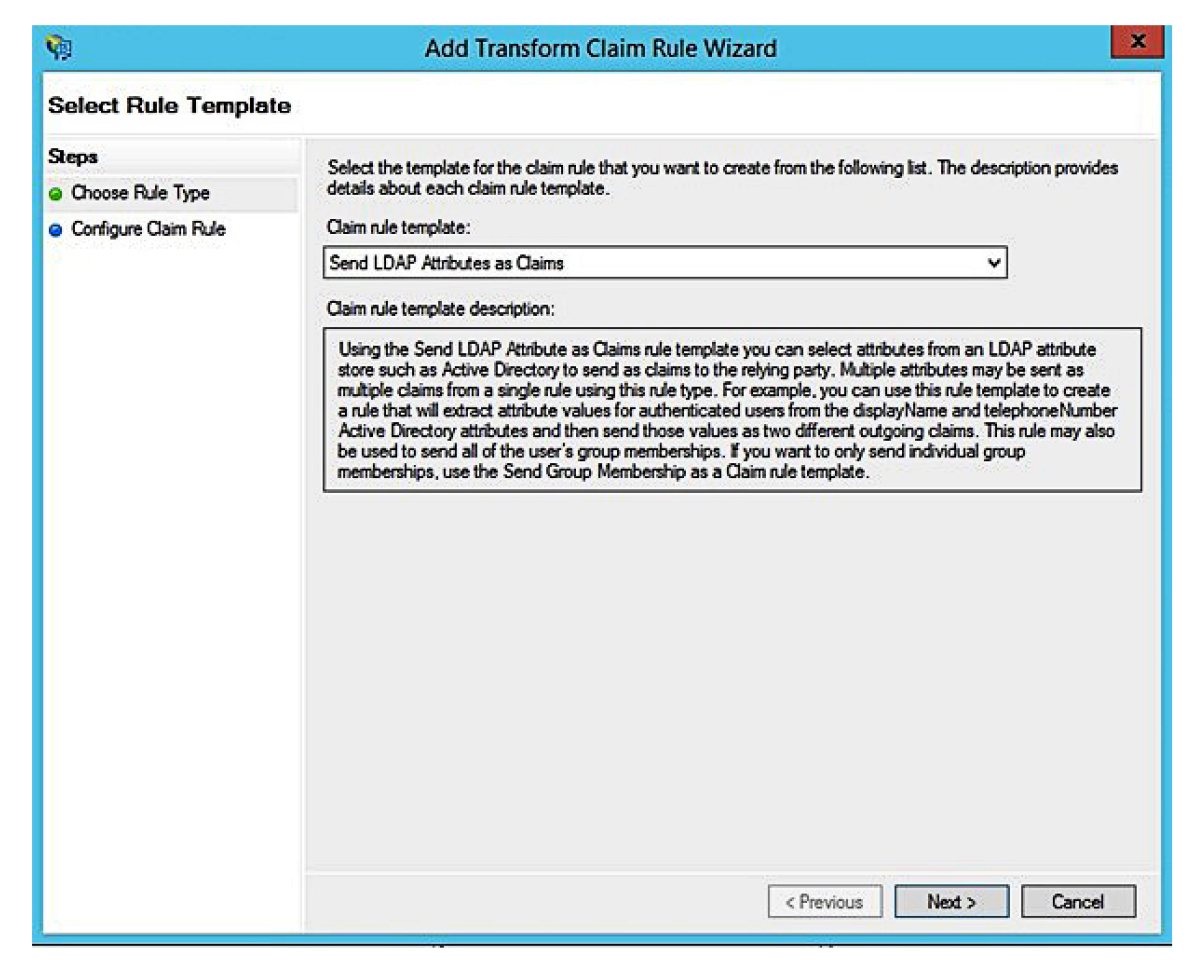

从颁发转换规则选项卡中,单击添加规则。

从声明规则模板菜单中,选择将 LDAP 属性作为声明发送,然后单击下一步。

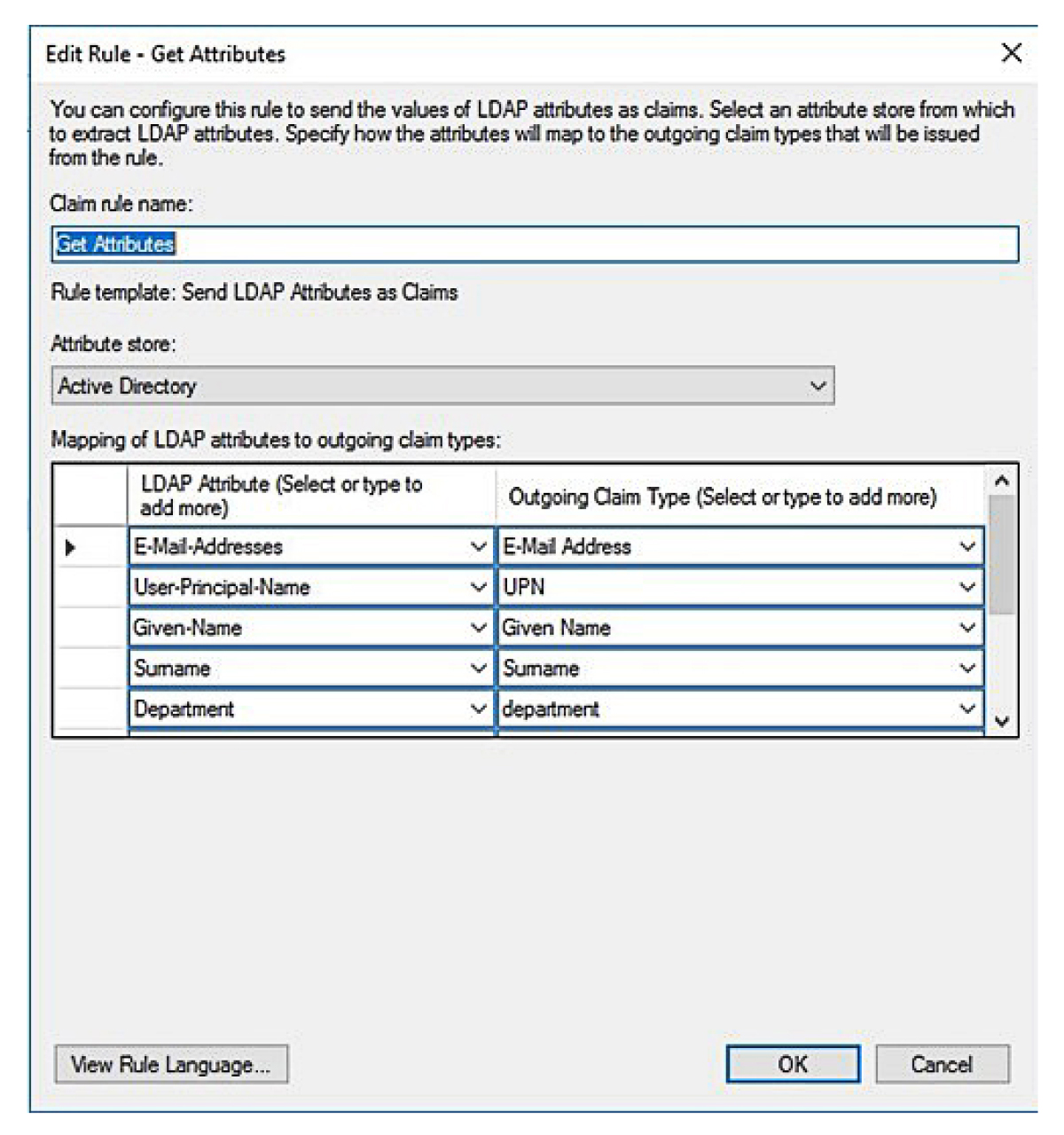

键入声明规则名称,然后从属性存储菜单中,选择 Active Directory。

定义以下映射:

LDAP 属性

传出声明类型

E-Mail-Addresses

电子邮件地址

User-Principal-Name

UPN

Given-Name

给定名称

Surname

Surname

Department

部门

<映射到证章的属性>

证章

<映射到 PIN 码的属性>

PIN 码

<映射到成本中心的属性>

costCenter

注意: 将 <映射到...的属性> 替换为您的组织的正确 LDAP 属性。单击确定 > 完成。

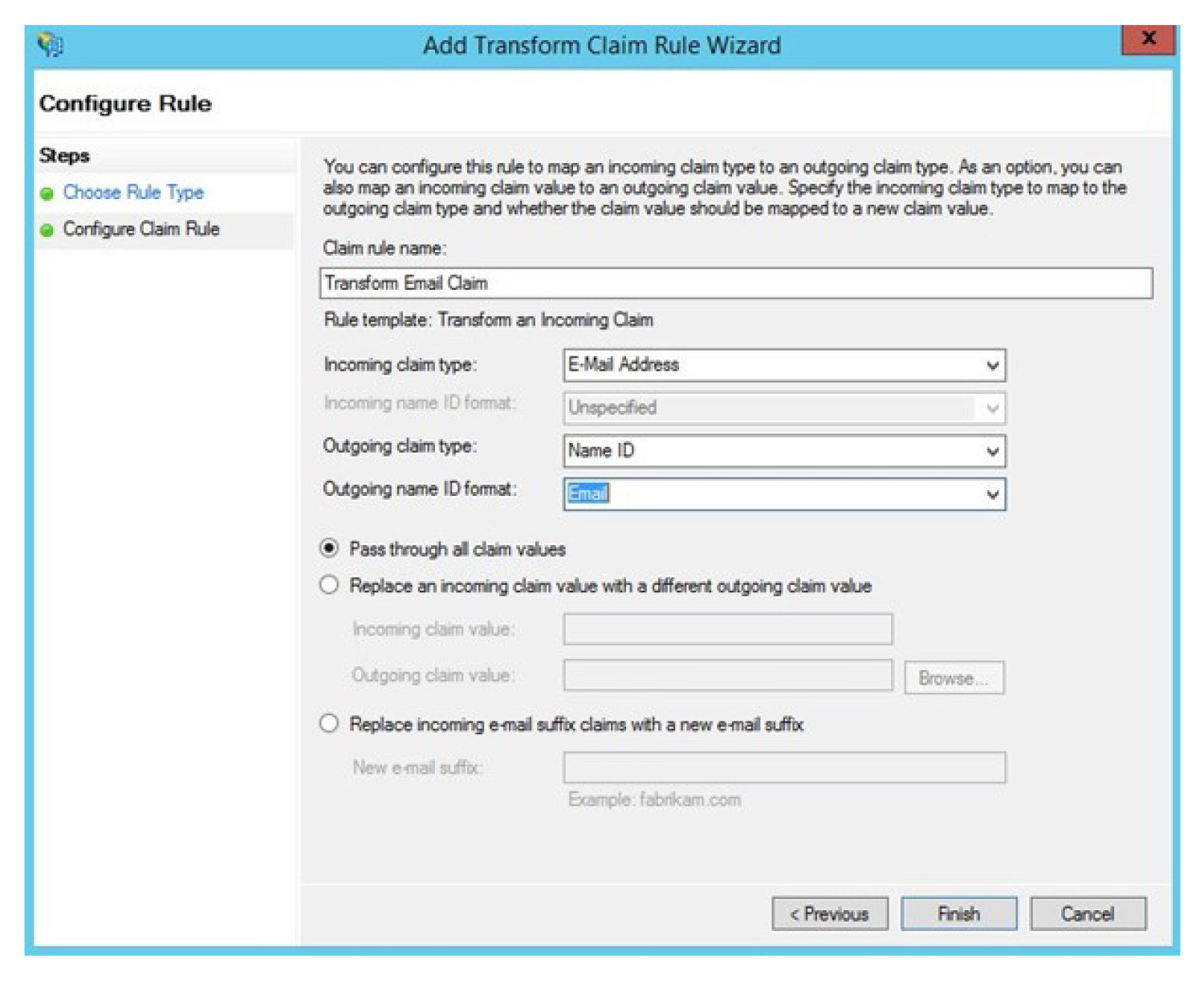

从颁发转换规则选项卡中,单击添加规则。

从声明规则模板菜单,选择转换传入声明,然后单击下一步。

键入声明规则名称,然后从传入声明类型菜单,选择电子邮件地址。

从传出声明类型菜单中,选择名称 ID。

从传出名称 ID 格式菜单中,选择电子邮件。

单击完成 > 确定。

向资源提供程序提供元数据

配置资源提供程序

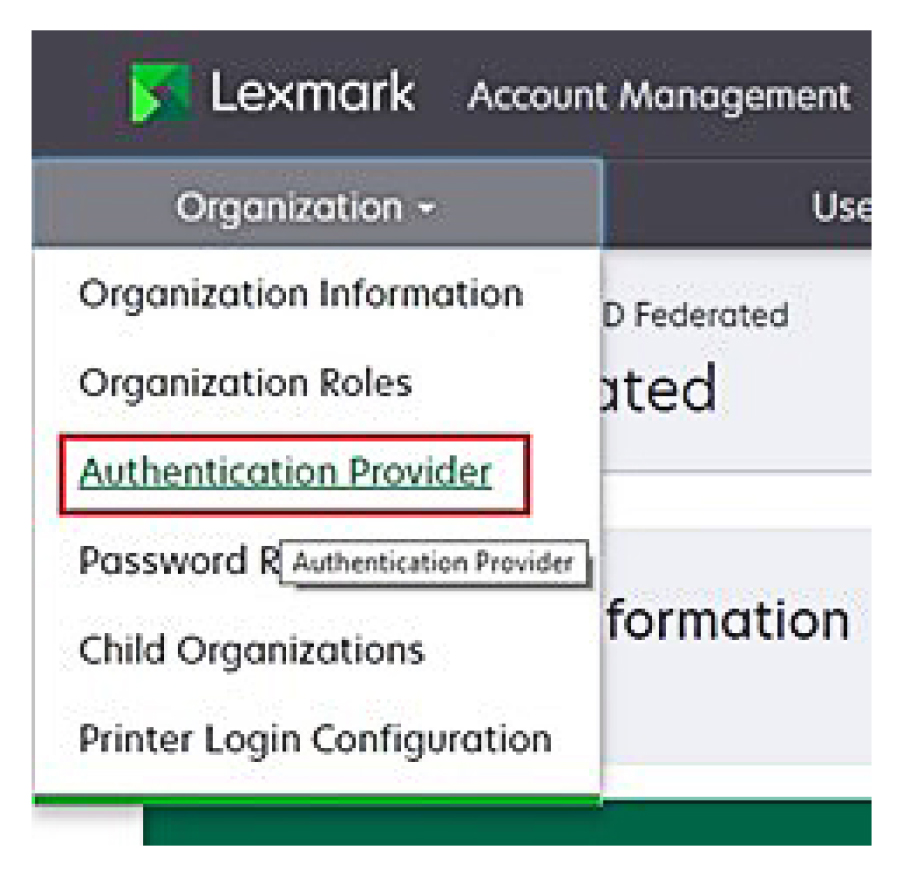

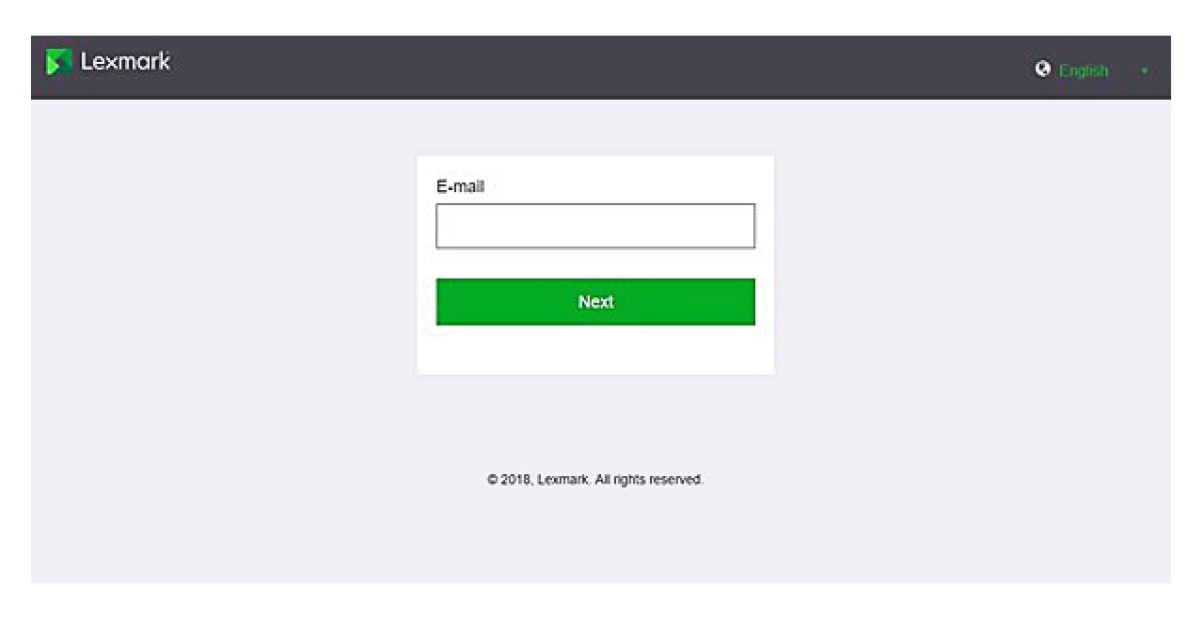

在“帐户管理”Web 门户中,单击组织 > 验证提供程序 > 配置验证提供程序。

从域部分中,键入身份提供者的域,然后单击添加。

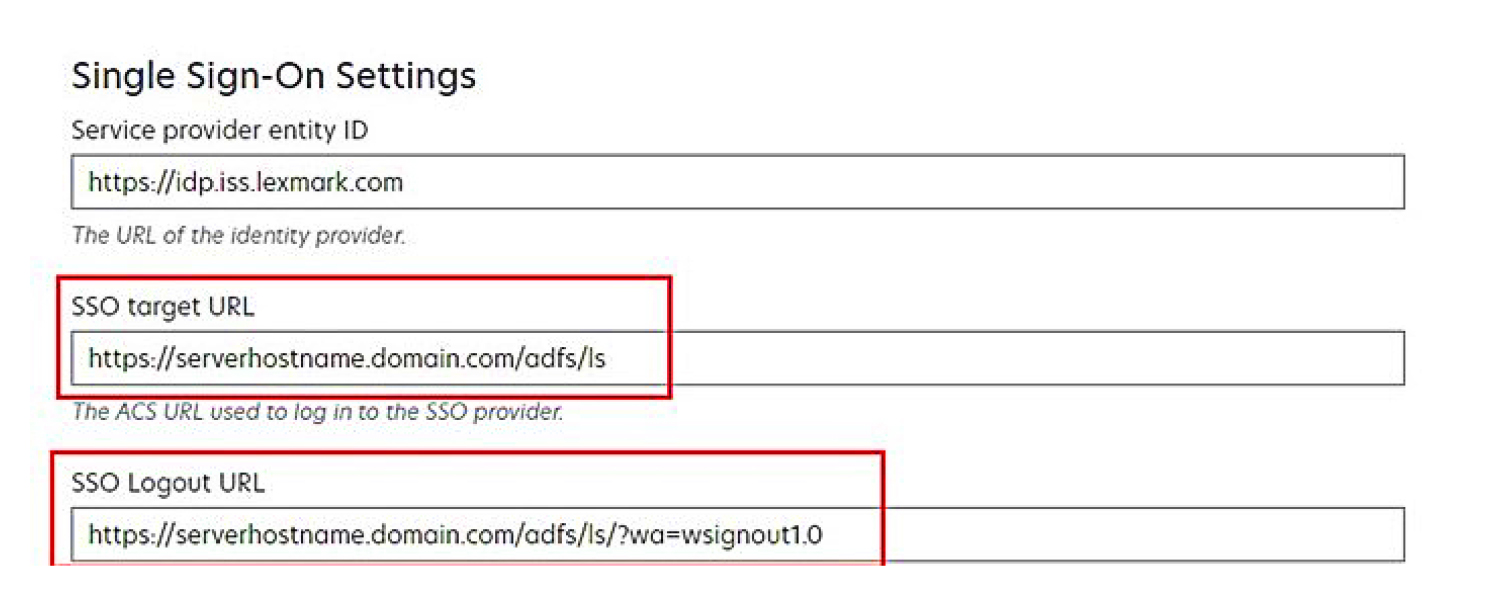

从单点登录设置部分中,在以下字段中键入正确的 URL:

注意:

使用正确的完全限定域名。

根据您所在的位置,实体 ID 必须是 https://idp.us.iss.lexmark.com 或 https://idp.eu.iss.lexmark.com。

SSO 目标 URL

SSO 注销 URL

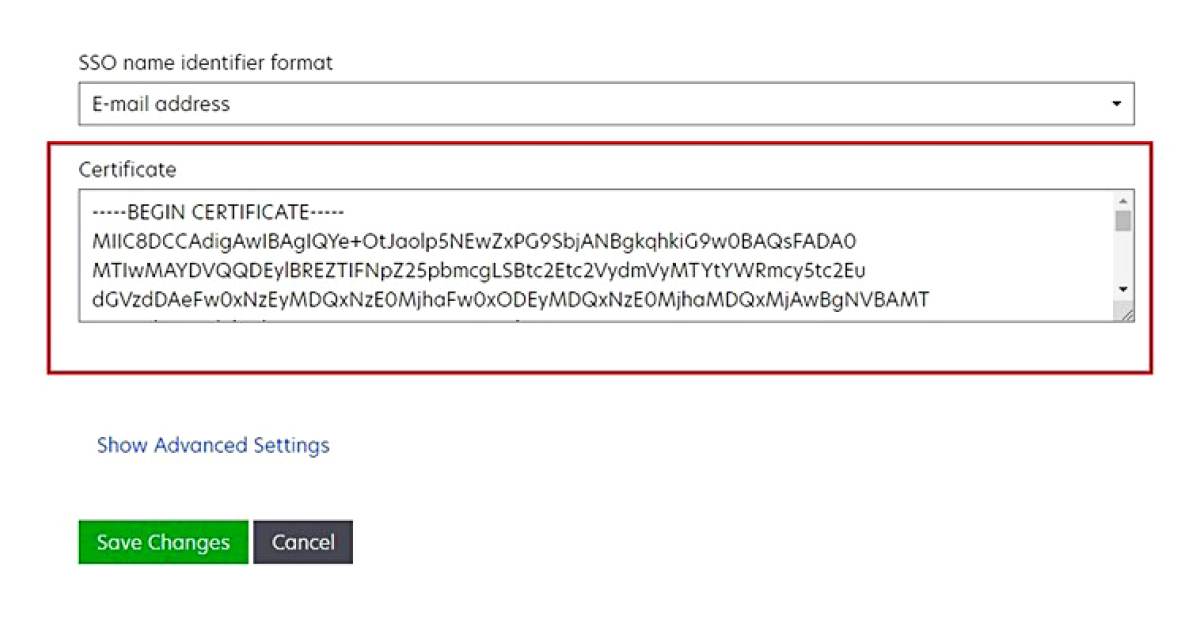

在证书字段中,从身份提供者的令牌签名证书中复制并粘贴 base-64 证书密钥。

注意: 如需更多信息,请参阅获取令牌签名证书。

注意: 如需更多信息,请参阅获取令牌签名证书。单击保存更改。

获取令牌签名证书

从 AD FS 服务器中,单击工具 > AD FS 管理.

展开服务文件夹,然后单击证书文件夹。

找到令牌签名证书。

从操作面板中,单击查看证书。

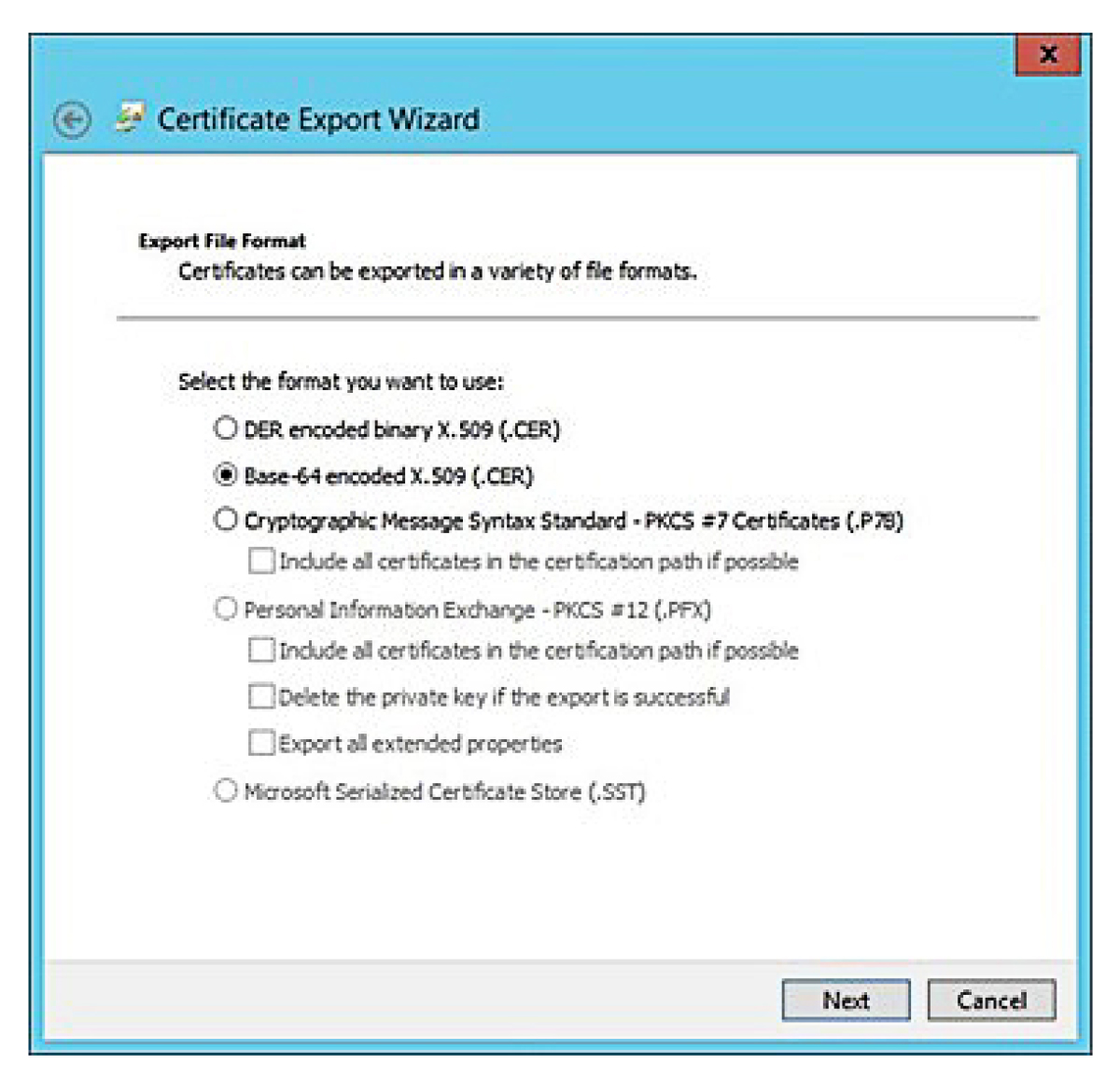

从详细信息选项卡中,单击复制到文件,然后按照向导进行操作。

从导出文件格式屏幕中,选择 Base-64 编码的 X.509 (.CER)。

保存证书。

验证配置

在 Active Directory 中配置用户角色

开始之前,请确保为 Active Directory 用户配置了电子邮件帐户。

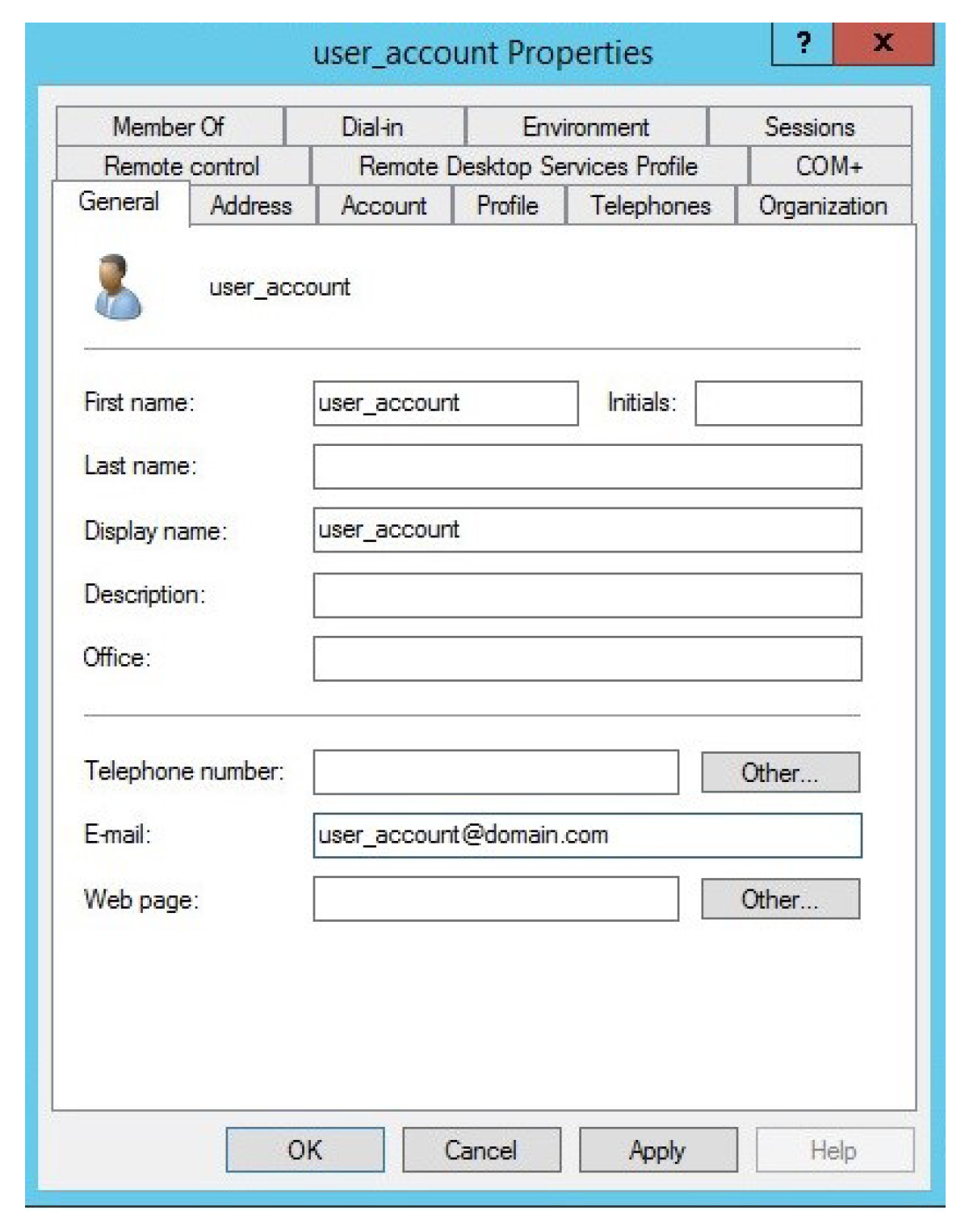

从 Active Directory 服务器中,启动 Active Directory 用户和计算机面板。

找到特定用户的帐户属性。

来自常规选项卡,指定具有正确公司域的电子邮件地址。

单击确定。

确保用户还配置了以下 LDAP 属性:

UPN

Given-Name

Surname

部门

证章

PIN 码

成本中心

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4988.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~