两个防火墙之间通过 IKE 建立 IPSec VPN 隧道( NAT 穿透 - 双侧 NAT )

1、总部和分部均使用防火墙联入互联网。

2、两台防火墙均工作在路由模式,两台防火墙均位于 NAT 设备后,需要 通过 NAT 设备访问公网。

3、两台防火墙之间通过预共享密钥的方式搭建 VPN 自动隧道。

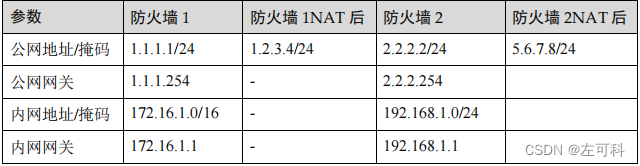

两台防火墙的具体参数如下表所示:

1. 配置基础网络功能,使防火墙内的主机能够正常访问互联网。

2. 配置 IKE 提议和 IKE 网关。

3. 配置 IPSec 提议和 IPSec 隧道。

4. 配置安全策略,放行相关流量。

配置防火墙 1

步骤 1 配置防火墙接口 IP 地址、源 NAT 、安全策略等,保证内网主机可以访问互 联网。具体步骤略。

步骤 2 进入 Web 配置界面,选择“网络配置 > 路由 > 静态路由”,单击“添 加”,配置默认路由。

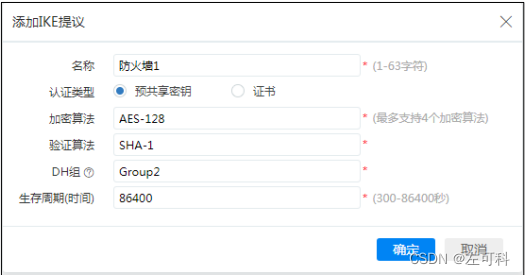

步骤 3 选择“网络配置 > VPN > IPSec 自动隧道”,选择“ IKE 提议”页签,单击 “添加”,配置 IKE 提议。

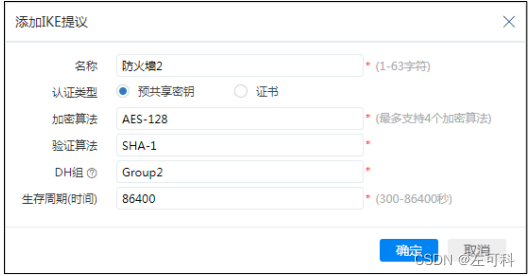

说明: 两台防火墙墙的认证方式必须一致。 加密算法,验证算法,DH 组两边可以配置多个,但是必须配置有相同的选项,例如:防火墙 1 配置加密算法 3des ,防火墙 2 配置加密算 法 3des , aes-128 。

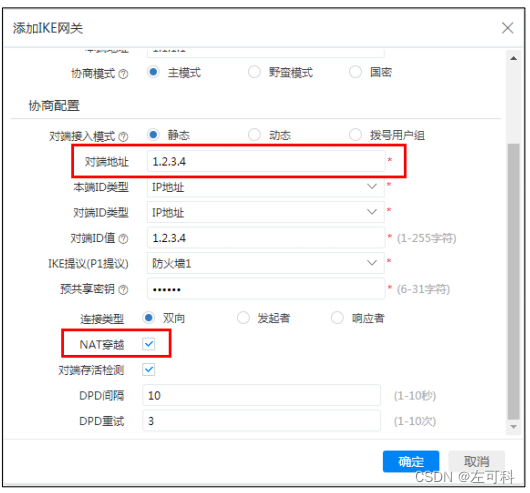

步骤 4 选择“网络配置 > VPN > IPSec 自动隧道”,选择“ IPSec IKE 网关”页签, 单击“添加”,配置 IKE 网关,勾选“ NAT 穿越”选项。

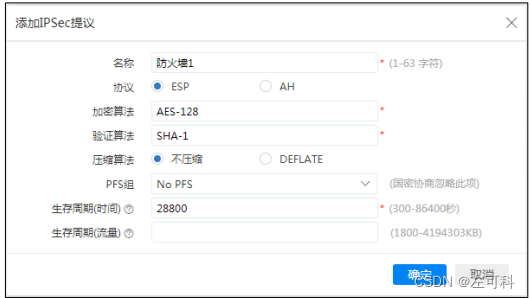

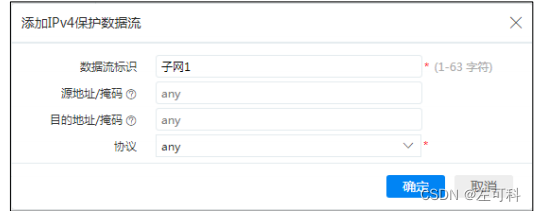

步骤 5 选择“网络配置 > VPN > IPSec 自动隧道”,选择“ IPSec 提议”页签,配 置 IPSec 提议。

步骤 6 选择“网络配置 > VPN > IPSec 自动隧道”,选择“ IPSec 隧道”页签,配 置 IPSec 隧道。

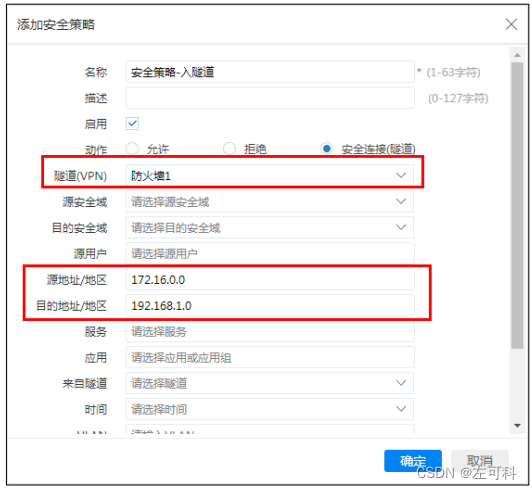

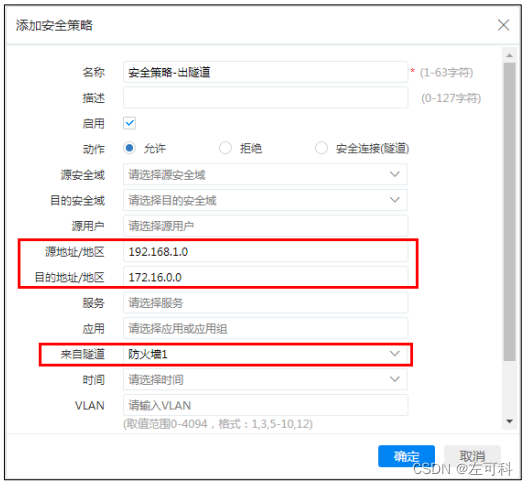

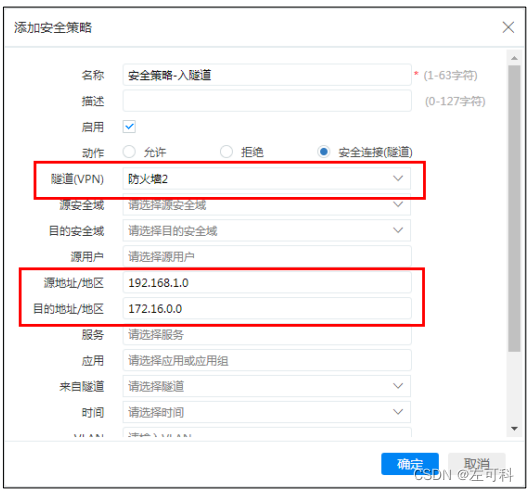

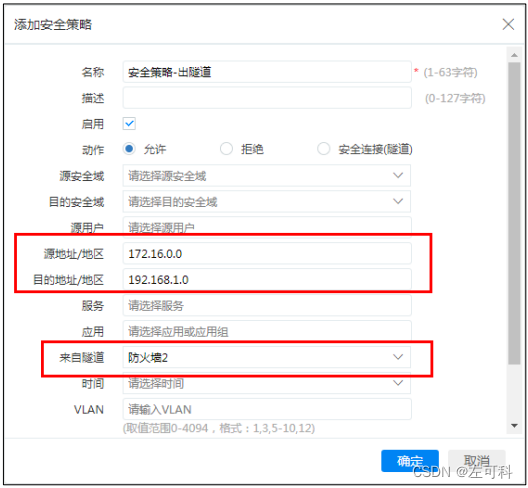

步骤 7 选择“策略配置 > 安全策略”,单击“添加”,配置安全策略。

说明:防火墙匹配安全策略时,是按照从上到下的顺序进行匹配。因此,安全策略 配置完成后请根据实际组网合理调整隧道相关安全策略的顺序,防止因为流量匹配到错误的安全策略,导致业务不通的情况发生。

配置防火墙 2

步骤 1 配置防火墙接口 IP 地址、源 NAT 、安全策略等,保证内网主机可以访问互 联网。具体步骤略。

步骤 2 进入 Web 配置界面,选择“网络配置 > 路由 > 静态路由”,单击“添 加”,配置默认路由。

步骤 3 选择“网络配置 > VPN > IPSec 自动隧道”,选择“ IKE 提议”页签,单击 “添加”,配置 IKE 提议。

步骤 4 选择“网络配置 > VPN > IPSec 自动隧道”,选择“ IPSec IKE 网关”页签, 单击“添加”,配置 IKE 网关。注意必须勾选“ MAT 穿越”选项。

步骤 5 选择“网络配置 > VPN > IPSec 隧道”,选择“ IPSec 提议”页签,配置 IPSec 提议。

步骤 6 选择“网络配置 > VPN > IPSec 自动隧道”,选择“ IPSec 隧道”页签,配 置 IPSec 隧道。

结果验证:在防火墙两侧配置完成后,如果勾选了“自动连接”选项,系统会自动协商 隧道参数并建立连接。此时,在“数据中心 > 监控 > 隧道监控”界面中, 可以看到相应的 IPSec VPN 隧道的连接状态。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/5795.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~