1.IP-Link技术

IP-link定义

IP-Link是指FW通过向指定的目的IP周期性地发送探测报文并等待应答,来判断链路是否发生故障。

FW发送探测报文后,在三个探测周期(默认为15s)内未收到响应报文,则认为当前链路发生故障,IP-Link的状态变为Down。随后,FW会进行IP-Link Down相关的后续操作,例如双机热备主备切换等。

当链路从故障中恢复,FW能连续地收到3个响应报文,则认为链路故障已经消除,IP-Link的状态变为Up。也就是说,链路故障恢复后,IP-Link的状态并不会立即变为Up,而是要等三个探测周期(默认为15s)才会变为Up。

IP-link目的

IP-Link主要用于业务链路正常与否的自动侦测,可以检测到与FW不直接相连的链路状态,保证业务持续通畅。

IP-link探测模式(ICMP/ARP)

icmp模式:防火墙向需要探测的IP地址周期性发送ping报文,检查是否能连续收到对端的回应报文。Icmp探测方式可以用于探测非直连的链路;

arp模式:防火墙向需要探测的IP地址周期性发送arp请求报文,检查是否能连续收到对端的arp应答报文。Arp探测方式只支持探测直连链路(或中间经过二层设备转发),该探测方式不受目的IP设备上安全策略影响。

IP-link配置

[FW]ip-link check enable //在全局模式下启用IP-Link功能

[FW]i**p-link name **ip-link-name [ vpn-instance vpn-instance-name] //创建一条IP-Link并进入IP-Link视图

[FW-iplink-ip-link-name]destination{ipv4-address | domain-name} [ interface interface-typeinterface-number ] [ mode { icmp [** next-hop** { nexthop-ipv4-address| dhcp| dialer} ] | arp} ] //配置IP-Link监控的目的IPv4地址或域名

[FW-iplink-ip-link-name]source-ip ip-address//配置IP-Link探测源IP

IP-link应用场景

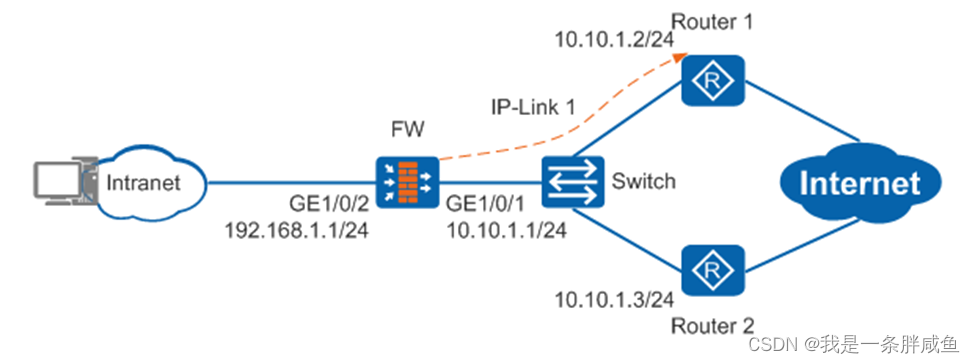

IP-Link与静态路由联动

当IP-Link自动侦测发现链路故障时,FW会对自身的静态路由进行相应的调整,保证每次用到的链路是最高优先级和链路可达的,以保持业务的持续流通。

# sysname FW # 配置IP-Link,分别检测FW到Router 1和Router 2的链路。 ip-link check enable ip-link name test1 destination 10.10.1.2 ip-link name test2 destination 10.10.1.3 # 配置到Internet静态路由,分别绑定各自链路的IP-Link,为通过Router 1的路由设置较高的优先级 ip route-static 0.0.0.0 0.0.0.0 10.10.1.2 track ip-link test1 ip route-static 0.0.0.0 0.0.0.0 10.10.1.3 preference 70 track ip-link test2 #配置安全策略,允许FW发送IP-Link探测报文 security-policy rule name ip_link source-zone local destination-zone untrust action permit # return

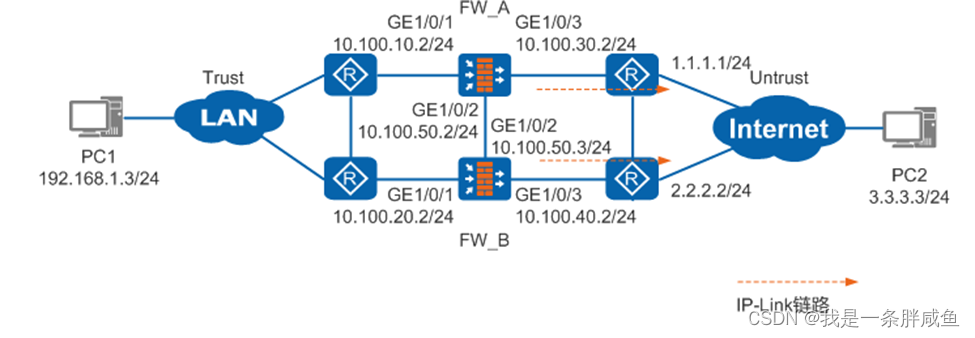

IP-Link与双机热备联动

两台FW和路由器之间运行动态路由OSPF协议,由路由器根据路由计算结果,将业务流量发送到主用FW上。

将FW的上下行业务端口加入同一Link-group管理组,在链路故障时能够加快路由收敛速度。

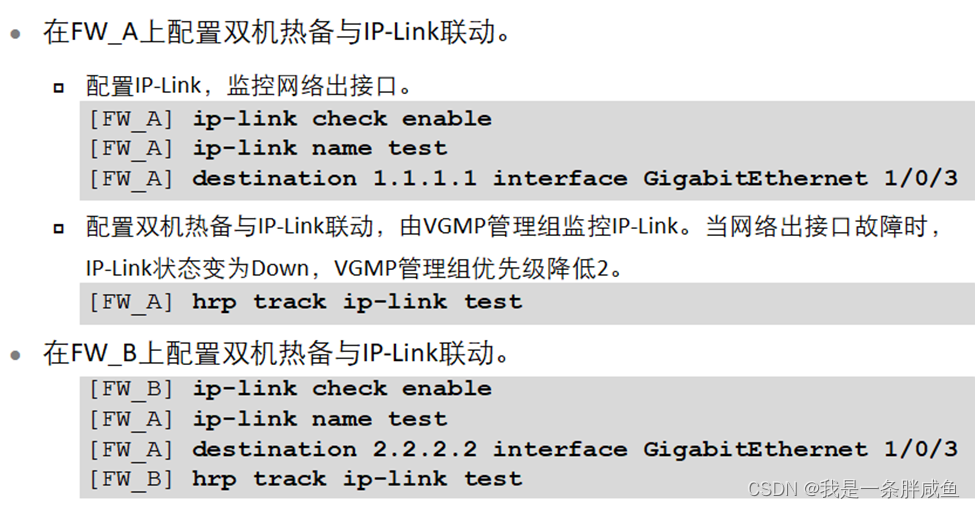

FW通过双机热备与IP-Link联动功能监控网络的出接口。当FW_A所在链路的网络出接口故障时,FW_B切换成主用设备,业务流量通过FW_B转发。

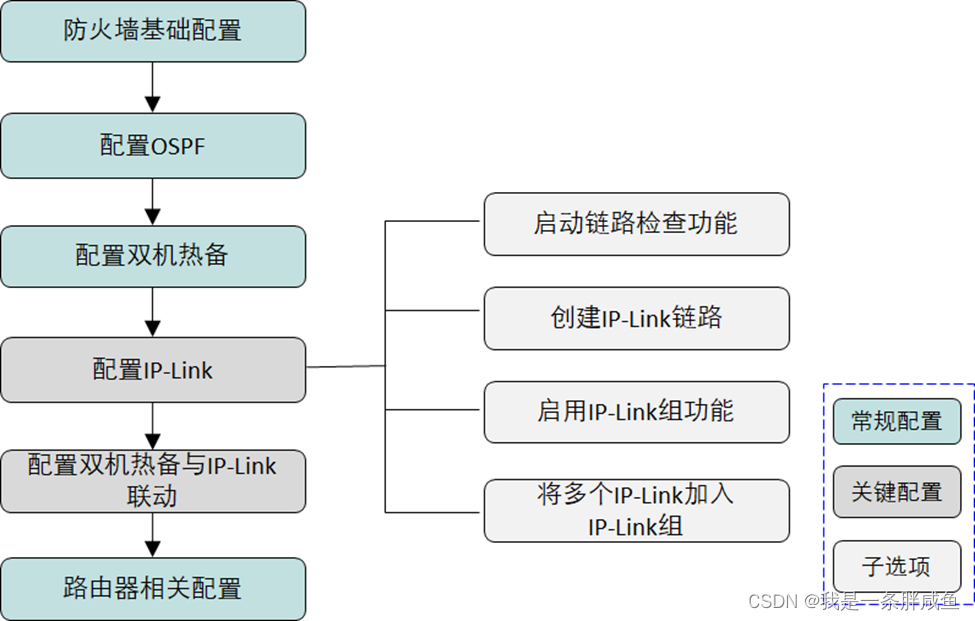

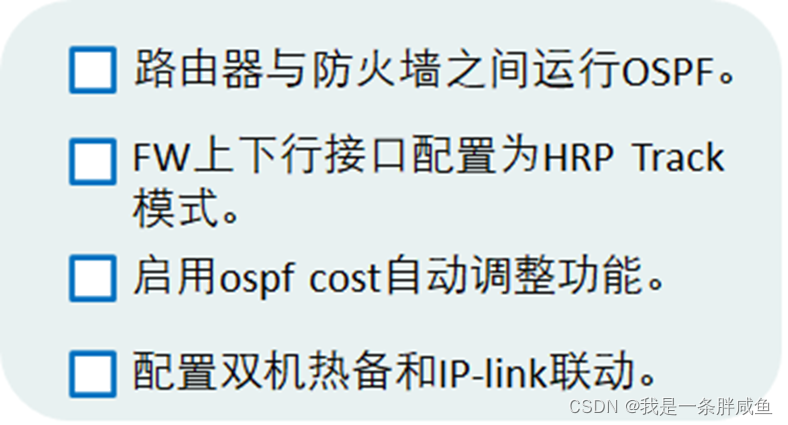

配置思路

关键配置命令

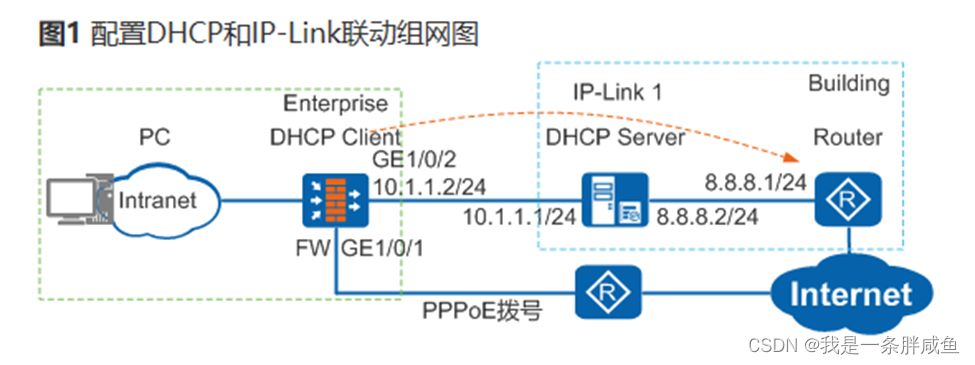

IP-Link与DHCP联动

Router是某大厦的出口网关,该大厦下所有公司通过Router接入Internet。FW是该大厦下某公司的出口网关。为确保网络持续不中断,该公司采用双上行链路组网,主链路的接入方式是DHCP,即FW作为DHCP客户端从DHCP服务器获取IP地址接入Internet;备份链路的接入方式是PPPoE拨号。

由于DHCP客户端无法感知到DHCP服务器之后链路的可达性,当链路出现故障时,FW不能将流量切换到备份链路上。故希望通过与IP-Link联动,检查DHCP服务器之后链路的有效性。当发现所在链路出现故障时,则将业务流量切换到备份链路上。

# sysname FW ip-link check enable #开启IP-Link链路检查功能。 ip-link name test destination 8.8.8.1 interface GigabitEthernet1/0/2 mode icmp next-hop dhcp #创建IP-Link test1,用于侦测FW到目的地址为8.8.8.1之间的链路可达性。 # interface GigabitEthernet1/0/2 ip address dhcp-alloc dhcp client track ip-link test #在接口GigabitEthernet 1/0/2上开启DHCP客户端功能,并将DHCP与IP-Link test1关联 # ip route-static 0.0.0.0 0.0.0.0 Dialer 0 preference 70 # security-policy rule name ip_link source-zone local destination-zone untrust action permit # return

2.BFD技术

双向转发检测BFD(BidirectionalForwarding Detection)用于快速检测系统之间的通信故障,并在出现故障时通知上层协议。(毫秒级)异步模式

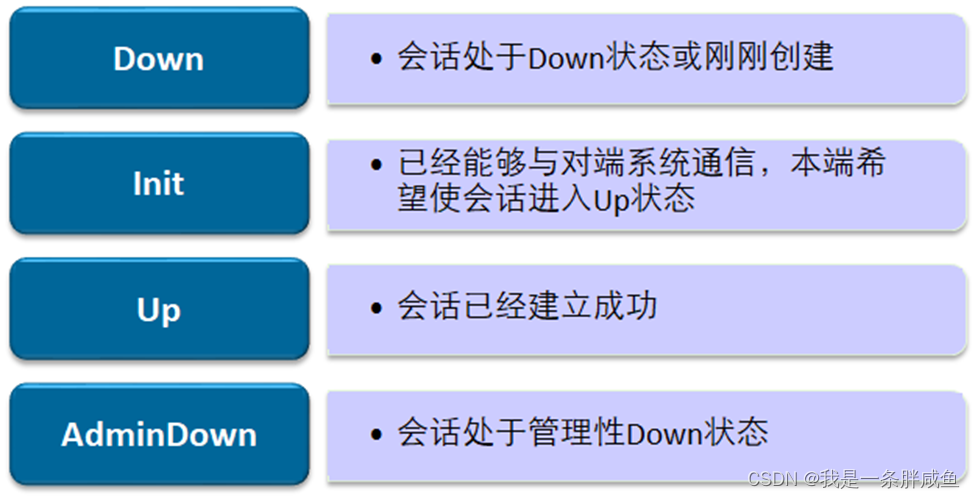

BFD会话状态

BFD会话有四种状态:Down、Init、Up和AdminDown。

发送方在发送BFD控制报文时会在Sta字段填入本地当前的会话状态,接收方根据收到的BFD控制报文的Sta字段以及本端当前会话状态来进行状态机的迁移。

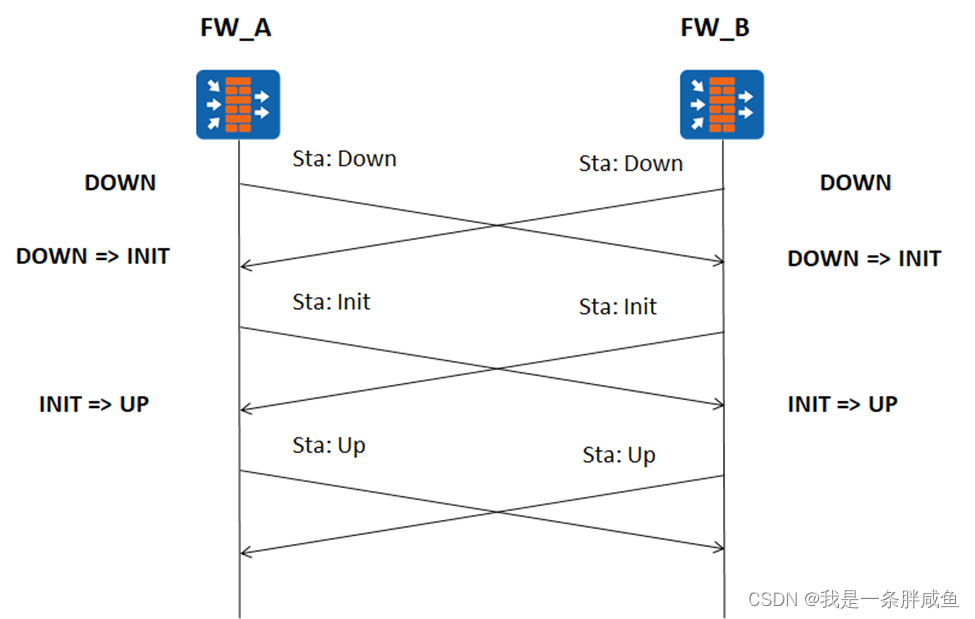

BFD会话的建立过程

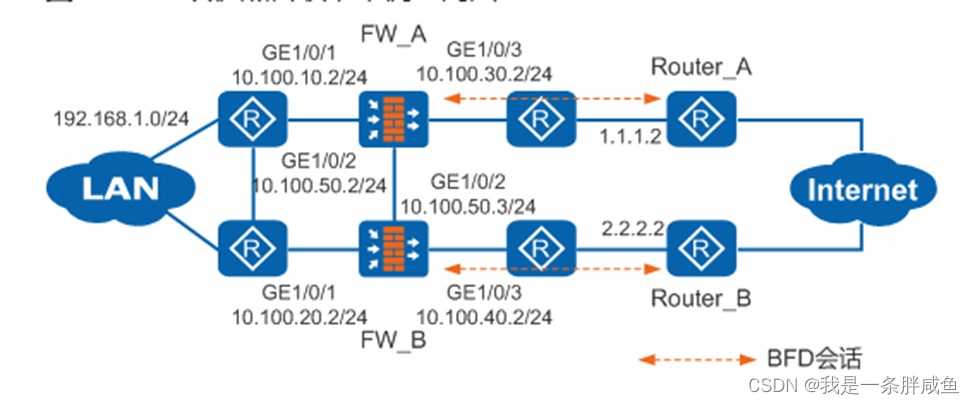

BFD与双机热备联动

在FW_A与Router_A上创建BFD会话。

在FW_A上配置BFD会话1,对端IP地址为1.1.1.2,本地标识符为10,远端标识符为20。

HRP_M[FW_A] bfd HRP_M[FW_A-bfd] quit HRP_M[FW_A] bfd 1 bind peer-ip 1.1.1.2 HRP_M[FW_A-bfd-session-1] discriminator local 10 HRP_M[FW_A-bfd-session-1] discriminator remote 20 HRP_M[FW_A-bfd-session-1] commit HRP_M[FW_A-bfd-session-1] quit

在Router_A上配置BFD会话1,对端IP地址为10.100.30.2,本地标识符为20,远端标识符为10。

<Router_A> system-view [Router_A] bfd [Router_A-bfd] quit [Router_A] bfd 1 bind peer-ip 10.100.30.2 [Router_A-bfd-session-1] discriminator local 20 [Router_A-bfd-session-1] discriminator remote 10 [Router_A-bfd-session-1] commit [Router_A-bfd-session-1] quit

在FW_A上配置BFD与双机热备联动

HRP_M[FW_A] hrp track bfd-session 10

BFD与IP-Link异同

| BFD | IP-Link | |

|---|---|---|

| 报文 | 控制报文/回声报文 | ICMP/ARP |

| 探测周期 | 1s | 5s |

| 检测速度 | 微秒级 | 秒级 |

| 应用场景 | BFD与双机热备联动 BFD与静态路由联动 BFD与策略路由联动 BFD与DHCP联动 BFD与OSPF联动 BFD与BGP联动 BFD与ISIS联动 | IP-Link与双机热备联动 IP-Link与静态路由联动 IP-Link与策略路由联动 IP-Link与DHCP联动 |

| 协议开销 | 控制报文:24B | ICMP:4B ARP:8B |

3.双机热备技术

防火墙直路部署,上下行连接交换机的主备备份组网

VGMP报文:

1.基于VRRP封装的VGMP报文,组播更新

2.基于UDP封装的VGMP报文,单播更新

心跳探测报文:用于两台防火墙探测对端设备是否有可用心跳接口

心跳Hello:用于主墙每一秒向备墙发送,让备墙感知主墙还存活

VGMP报文:主,备墙倒换,需要交互VGMP请求,应答报文决策

HRP备份报文:主,备墙之间相互同步一些配置、状态话表项信息

一致性检测报文:用于检测两台防火墙配置是否一致

hrp configuration check { acl /security-policy }

#一致性检测命令

会话快速备份

- 到FW自身和从FW发出的报文产生的会话不会备份。 - ICMP会话不会备份 - 对于TCP协议会话,FW在TCP三次握手完成后才会备份会话 - 对于UDP协议会话,FW在收到正向的第二个报文后才会备份 - 对于SCTP协议会话,FW在SCTP四次握手完成后才会备份会话。

完成网络基本配置

FW_A: int g1/0/1 ip add 10.2.0.1 24 int g1/0/2 ip add 10.3.0.1 24 int g1/0/6 ip add 10.10.0.1 24 firewall zone trust add interface GigabitEthernet 1/0/2 quit firewall zone dmz add interface GigabitEthernet 1/0/6 quit firewall zone untrust add interface GigabitEthernet 1/0/1 quit FW_B: int g1/0/1 ip add 10.2.0.2 24 int g1/0/2 ip add 10.3.0.2 24 int g1/0/6 ip add 10.10.0.2 24 firewall zone trust add interface GigabitEthernet 1/0/2 quit firewall zone dmz add interface GigabitEthernet 1/0/6 quit firewall zone untrust add interface GigabitEthernet 1/0/1 quit

2.配置VRRP备份组。

#FW_A: # 在FW_A上行业务接口GE1/0/1上配置VRRP备份组1,并设置其状态为Active。 int g1/0/1 vrrp vrid 1 virtual-ip 1.1.1.1 255.255.255.0 active q # 在FW_A下行业务接口GE1/0/3上配置VRRP备份组2,并设置其状态为Active。 int g1/0/2 vrrp vrid 2 virtual-ip 10.3.0.3 24 active #FW_B: #在FW_B上行业务接口GE1/0/1上配置VRRP备份组1,并设置其状态为Standby。需要注意的是,如果接口的IP地址与VRRP备份组地址不在同一网段,则配置VRRP备份组地址时需要指定掩码。 int g1/0/1 vrrp vrid 1 virtual-ip 1.1.1.1 255.255.255.0 standby q #在FW_B下行业务接口GE1/0/3上配置VRRP备份组2,并设置其状态为Standby int g1/0/2 vrrp vrid 2 virtual-ip 10.3.0.3 24 standby

3.指定心跳口并启用双机热备功能

#FW_A hrp interface g1/0/6 remote 10.10.0.2 hrp enable FW_B hrp int g1/0/6 remote 10.10.0.1 hrp enable

4.在FW_A上配置安全策略。双机热备状态成功建立后,FW_A的安全策略配置会自动备份到FW_B上。

#配置安全策略,允许内网用户访问Internet security-policy rule name trust_to_untrust source-zone trust destination-zone untrust source-address 10.3.0.0 mask 255.255.255.0 action permit

5.在FW_A上配置NAT策略。双机热备状态成功建立后,FW_A的NAT策略配置会自动备份到FW_B上。

# 配置NAT策略,当内网用户访问Internet时,将源地址由10.3.0.0/16网段转换为地址池中的地址(1.1.1.2-1.1.1.5)。 nat address-group group1 section 1.1.1.2 1.1.1.5 q nat-policy rule name policy_nat1 source-zone trust destination-zone untrust source-address 10.3.0.0 mask 255.255.255.0 action source-nat address-group group1

HRP_M[FW_A] hrp standby config enable ##让备墙有操作的权限

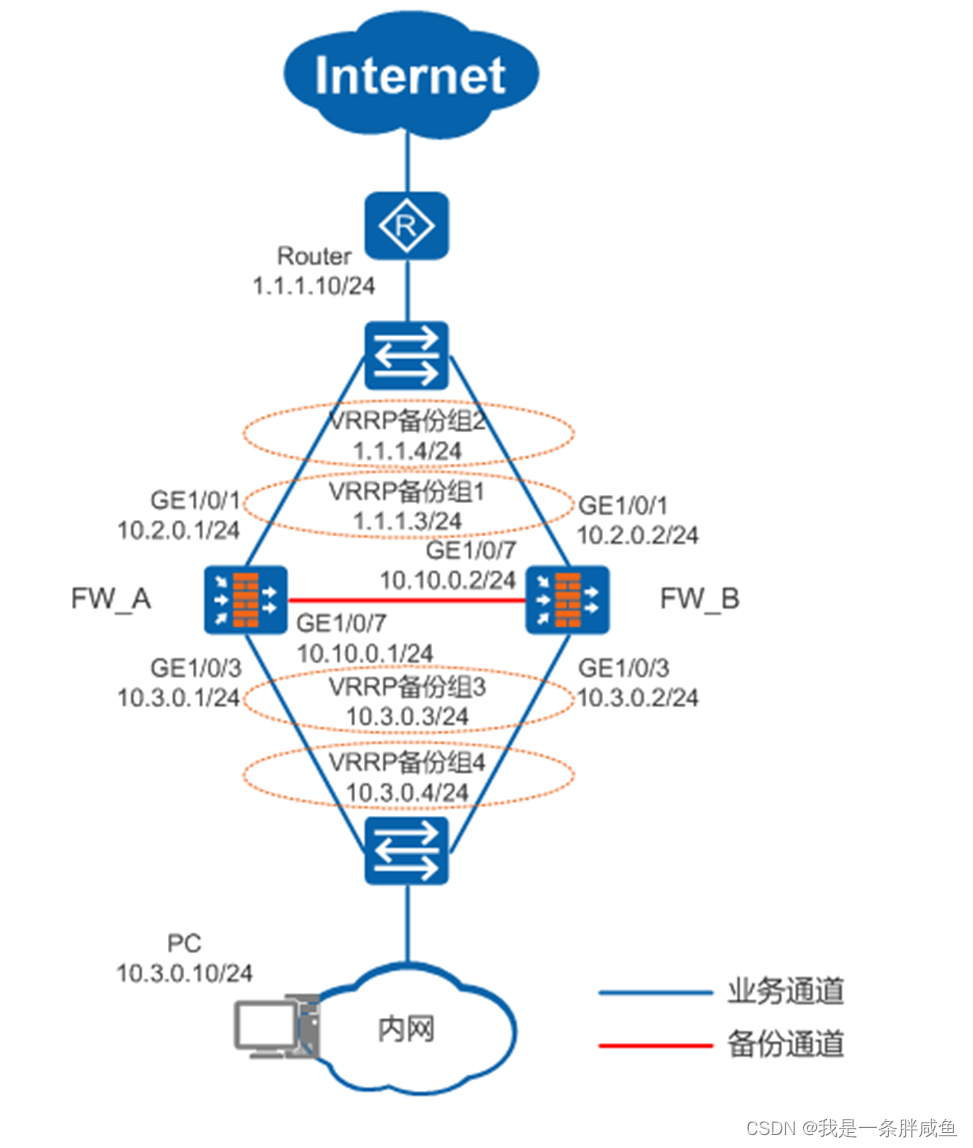

防火墙直路部署,上下行连接交换机的负载分担组网

2.配置VRRP备份组。

为了实现负载分担组网需要在每个业务接口上配置两个VRRP备份组,一个设置状态为Active,另一个设置状态为Standby。

# 在FW_A上行业务接口GE1/0/1上配置VRRP备份组1,并将其状态设置为Active;配置VRRP备份组2,并将其状态设置为Standby。在FW_B上行业务接口GE1/0/1上配置VRRP备份组1,并将其状态设置为Standby;配置VRRP备份组2,并将其状态设置为Active。需要注意的是:如果接口的IP地址与VRRP备份组地址不在同一网段,则配置VRRP备份组地址时需要指定掩码。 [FW_A] interface GigabitEthernet 1/0/1 [FW_A-GigabitEthernet1/0/1] vrrp vrid 1 virtual-ip 1.1.1.3 24 active [FW_A-GigabitEthernet1/0/1] vrrp vrid 2 virtual-ip 1.1.1.4 24 standby [FW_A-GigabitEthernet1/0/1] quit [FW_B] interface GigabitEthernet 1/0/1 [FW_B-GigabitEthernet1/0/1] vrrp vrid 1 virtual-ip 1.1.1.3 24 standby [FW_B-GigabitEthernet1/0/1] vrrp vrid 2 virtual-ip 1.1.1.4 24 active [FW_B-GigabitEthernet1/0/1] quit # 在FW_A下行业务接口GE1/0/3上配置VRRP备份组3,并将其状态设置为Active;配置VRRP备份组4,并将其状态设置为Standby。在FW_B下行业务接口GE1/0/3上配置VRRP备份组3,并将其状态设置为Standby;配置VRRP备份组4,并将其状态设置为Active。 [FW_A] interface GigabitEthernet 1/0/3 [FW_A-GigabitEthernet1/0/3] vrrp vrid 3 virtual-ip 10.3.0.3 active [FW_A-GigabitEthernet1/0/3] vrrp vrid 4 virtual-ip 10.3.0.4 standby [FW_A-GigabitEthernet1/0/3] quit [FW_B] interface GigabitEthernet 1/0/3 [FW_B-GigabitEthernet1/0/3] vrrp vrid 3 virtual-ip 10.3.0.3 standby [FW_B-GigabitEthernet1/0/3] vrrp vrid 4 virtual-ip 10.3.0.4 active [FW_B-GigabitEthernet1/0/3] quit # 负载分担组网下,两台FW都转发流量,为了防止来回路径不一致,需要在两台FW上都配置会话快速备份功能。 [FW_A] hrp mirror session enable [FW_B] hrp mirror session enable

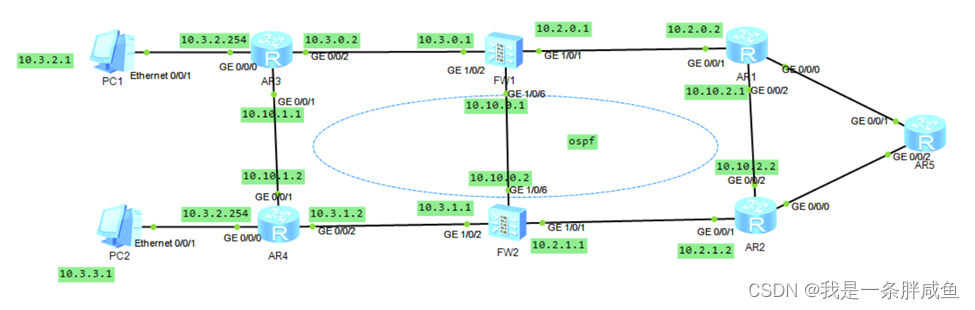

防火墙直路部署,上下行连接路由器的主备备份组网

配置要点:

1.完成基础网络配置

2.配置双机热备功能

上下行链接路由器,直接让VGMP监控接口故障即可,VGMP Standy组做备墙,备墙向上下游三层设备发表路由时,自动将开销调大,以OSFP为例,Cost调整为65500

# 在FW上配置VGMP组监控上下行业务接口。 FW_A: hrp track interface GigabitEthernet1/0/1 hrp track interface GigabitEthernet1/0/2 FW_B: hrp track interface GigabitEthernet1/0/1 hrp track interface GigabitEthernet1/0/2 # 在FW上配置根据VGMP状态调整OSPF Cost值功能。配置这个命令后,FW发布OSPF路由时,会判断自身是主用设备还是备用设备。如果是主用设备,FW会把学习到的路由直接发布出去; #如果是备用设备,FW会增加Cost值后再将路由发布出去。这样上下行路由器在计算路由的时候,就能将下一跳指向主用设备,并把报文转发到主用设备上。 FW_A: hrp adjust ospf-cost enable FW_B: hrp adjust ospf-cost enable # 在FW上指定心跳口并启用双机热备功能。 FW_A: hrp interface g1/0/06 remote 10.10.0.2 hrp enable FW_B: hrp interface g1/0/06 remote 10.10.0.1 hrp standby-device #指示默认情况下将该设备指定为备用设备 hrp enable

3.在FW_A上配置安全策略。双机热备状态成功建立后,FW_A的安全策略配置会自动备份到FW_B上。

配置安全策略,允许FW与上下行路由器交互OSPF报文。

OSPF报文是否受安全策略控制决定于firewall packet-filter basic-protocol enable命令的配置。缺省情况下,firewall packet-filter basic-protocol enable处于开启状态,即OSPF报文受安全策略控制,需要在上下行业务接口所在安全区域与local区域之间配置安全策略,允许协议类型为OSPF的报文通过。本例以firewall packet-filter basic-protocol enable开启为例进行介绍。

security-policy rule name policy_ospf_1 source-zone local destination-zone trust destination-zone untrust service ospf action permit rule name policy_ospf_2 source-zone trust source-zone untrust destination-zone local service ospf action permit

配置安全策略,允许内网用户访问外网

rule name trust_To_untrust source-zone trust destination-zone untrust source-address 10.3.2.0 mask 255.255.255.0 source-address 10.3.3.0 mask 255.255.255.0 action permit

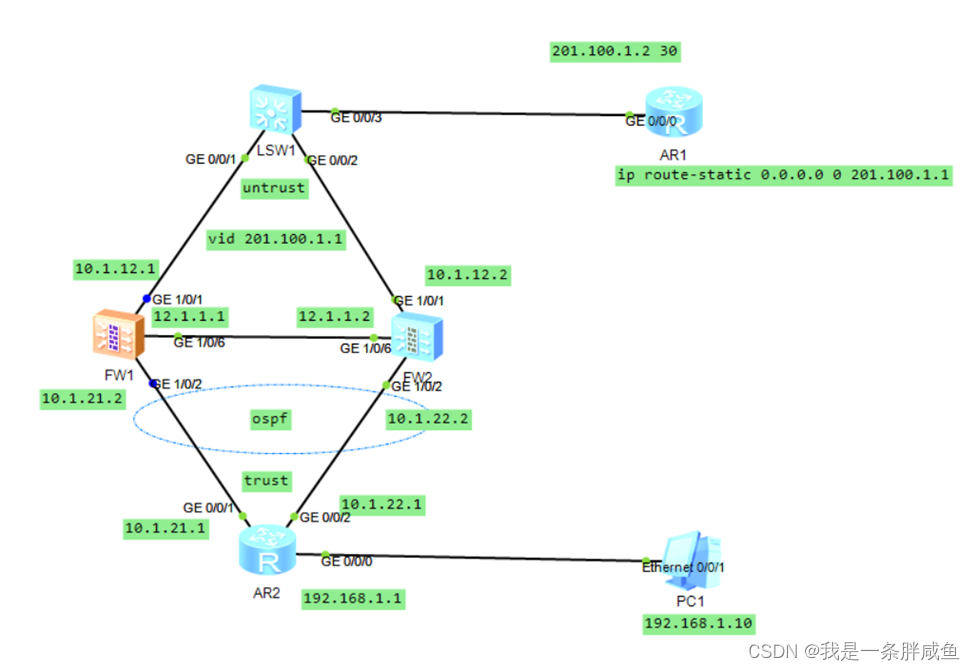

防火墙直路部署,上行连接路由器(OSPF),下行连接交换机的主备备份组网

1.基础网络配置

2.配置双机热备功能。

由于FW下行连接路由器,上行连接交换机,因此需要在FW上配置VGMP组监控下行接口,并在上行接口上配置VRRP备份组

#在FW_A上行业务接口GE1/0/1上配置VRRP备份组1,并将其状态设置为Active。 #在FW_B上行业务接口GE1/0/1上配置VRRP备份组1,并将其状态设置为Standby。 FW_A: interface GigabitEthernet1/0/1 vrrp vrid 1 virtual-ip 201.100.1.1 255.255.255.252 active vrrp virtual-mac enable #转发包时使用虚拟MAC FW_B: interface GigabitEthernet1/0/1 vrrp vrid 1 virtual-ip 201.100.1.1 255.255.255.252 standby vrrp virtual-mac enable # 在FW上配置VGMP组监控下行业务接口。 FW_A: hrp track interface g1/0/2 hrp adjust ospf-cost enable FW_B: hrp track interface g1/0/2 hrp adjust ospf-cost enable # 在FW上指定心跳口并启用双机热备功能。 FW_A: hrp interface g1/0/06 remote 10.1.1.2 hrp enable FW_B: hrp interface g1/0/06 remote 10.1.1.1 hrp enable

3.防火墙写去外网的静态路由

FW_A: ip route-static 0.0.0.0 0 201.100.1.2 FW_B: ip route-static 0.0.0.0 0 201.100.1.2

4.防火墙下发默认路由

FW_A: ospf 1 default-route-advertise always FW_B: ospf 1 default-route-advertise always

5.在FW_A上配置安全策略。双机热备状态成功建立后,FW_A的安全策略配置会自动备份到FW_B上。

配置安全策略,允许内网用户访问外网。

security-policy rule name policy_sec1 source-zone trust destination-zone untrust source-address 192.168.1.0 mask 255.255.255.0 service icmp action permit

配置安全策略,允许FW与下行路由器(部署在trust区域)交互OSPF报文。

security-policy rule name policy_sec2 source-zone local source-zone trust destination-zone local destination-zone trust service ospf action permit

6.做地址池转换

nat address-group group1 0 mode pat section 0 201.100.1.5 201.100.1.5 nat-policy rule name text1 source-zone trust destination-zone untrust source-address 192.168.1.0 mask 255.255.255.0 service icmp action source-nat address-group group1

防火墙透明模式(上下行业务口二层接口,无法配置地址)主,备模式

FW上下行连接交换机的透明模式双机热备

上下行链接交换机,基于VLAN监控接口故障,备墙的VLAN处于禁用状态。主备倒换之后,主墙切换成备墙,将VGMP组监控的VLAN内所有接口执行down/up操作,目的就是将上下行交换机MAC地址表刷新掉。

启用双机热备功能后,FW能根据VGMP组状态启用或禁用VLAN。具体如下:

FW默认不会根据VGMP组状态调整任何VLAN的状态。使用hrp track vlan vlan-id命令配置VGMP组监控VLAN状态后,FW才会根据VGMP组的状态调整VLAN的状态。

VGMP组状态为active时,FW将VGMP组监控的VLAN状态调整为启用状态,该VLAN可以转发报文。

VGMP组状态为standby时,FW将VGMP组监控的VLAN状态调整为禁用状态,该VLAN不能转发报文。

VGMP组状态为load-balance时,FW默认将VGMP组监控的VLAN状态调整为启用状态。如果用户在FW上配置了hrp standby-device命令指定FW为备机或者将FW的所有VRRP备份组状态参数都配置为standby时,FW会将VGMP组监控的VLAN状态调整为禁用状态。

FW上下行连接路由器的透明模式双机热备

透明模式双机热备(主备备份)

上下行链接路由器,基于VLAN监控接口故障,备墙的VLAN处于禁用状态。主备倒换之后,主墙切换成备墙,将VGMP组监控的VLAN内所有接口执行down/up操作,目的就是将上下行交换机MAC地址表刷新掉。

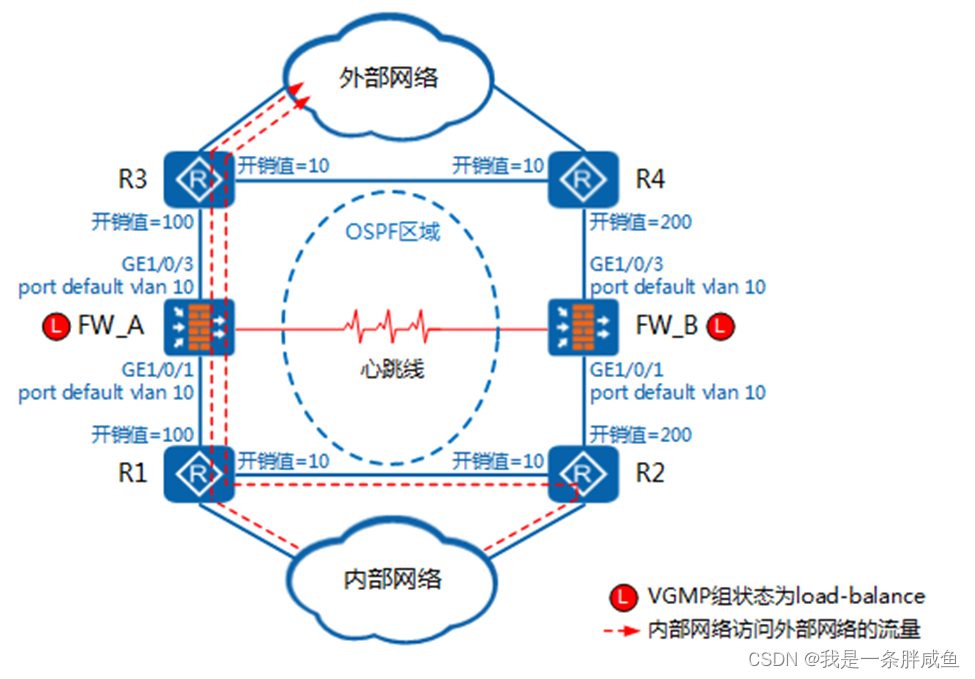

如果要让两台FW形成主备备份组网,需要在上下行路由器上合理配置OSPF路由开销值,让流量只通过一台FW转发。

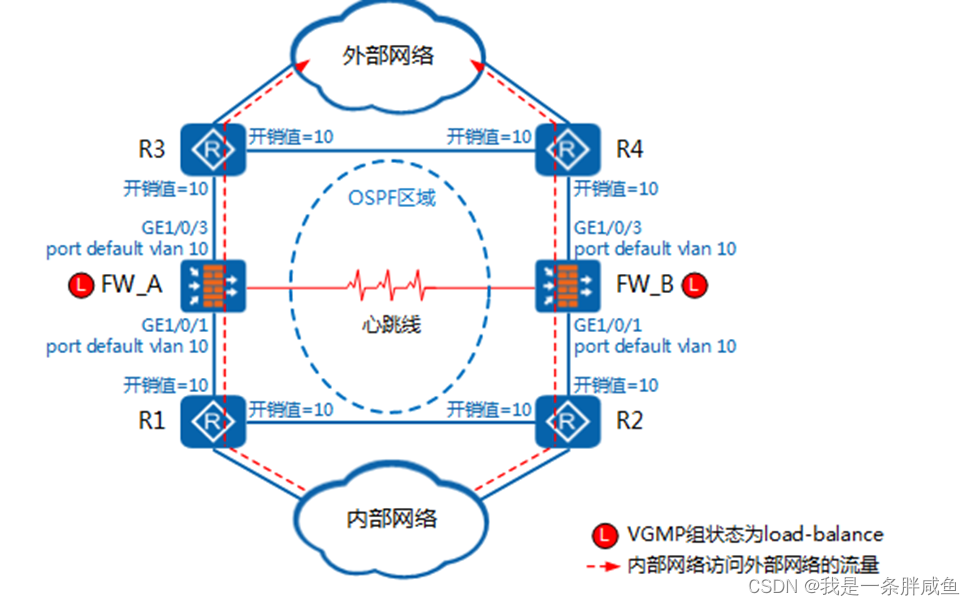

透明模式双机热备(负载分担)

# 负载分担组网下,两台FW都转发流量,为了防止来回路径不一致,需要在两台FW上都配置会话快速备份功能。 [FW_A] hrp mirror session enable 718106363)] 透明模式双机热备(负载分担) ```text # 负载分担组网下,两台FW都转发流量,为了防止来回路径不一致,需要在两台FW上都配置会话快速备份功能。 [FW_A] hrp mirror session enable

如果要让两台FW形成负载分担组网,需要在上下行路由器上合理配置OSPF路由开销值,将流量均匀地引导到两台FW上处理。

4.Link-group技术

Link-group的工作原理

将多个物理接口的状态相互绑定,组成一个逻辑组;

如果组内任意接口出现故障,系统将组内其它接口状态设置为Down;

当组内所有接口恢复正常后,整个组内的接口状态才重新被设置为Up。

Link-group与双机热备联动

当防火墙上下行的OSPF进程不一致,通过引入静态路由,可能会导致来回路径不一致

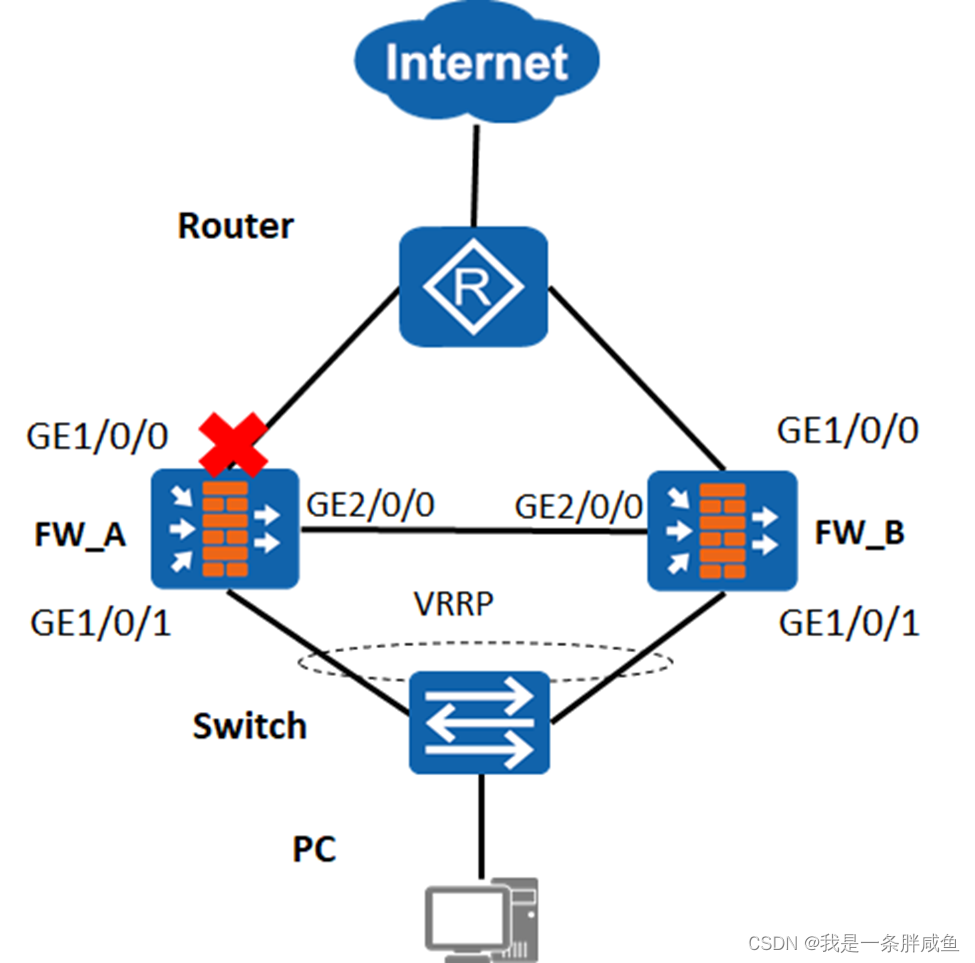

如图所示,当主备防火墙工作正常时,路由器的主用静态路由指向FW_A,备用静态路由指向FW_B,下行流量被引导到FW_A处理。FW的下行接口上配置VRRP时,FW_A的VRRP状态配置为active,FW_B的VRRP状态配置为standby。上行流量也是被引导到FW_A处理,流量的来回路径一致。

FW_A的GE1/0/1发生故障导致主备切换,上行流量被引导到FW_B处理。如果FW_A的GE1/0/1接口和GE1/0/0接口加入了同一个Link-group,GE1/0/1接口Down时,GE1/0/0接口也会Down。路由器的主用静态路由失效,备用静态路由生效,下行流量也被引导到FW_B,流量来回路径一致。

如果FW_A的GE1/0/1接口和GE1/0/0接口未加入同一个Link-group,GE1/0/1接口Down时,GE1/0/0接口不会同步Down。路由器依然是主用静态路由生效,下行的流量仍然是被引导到FW_A,因此流量来回路径不一致。

FW和路由器之间不是直连时,需要在路由器上配置诸如BFD的远端IP探测功能,探测FW接口的状态。否则FW的接口故障时,路由器无法感知到,不能正确地进行主备路由切换。

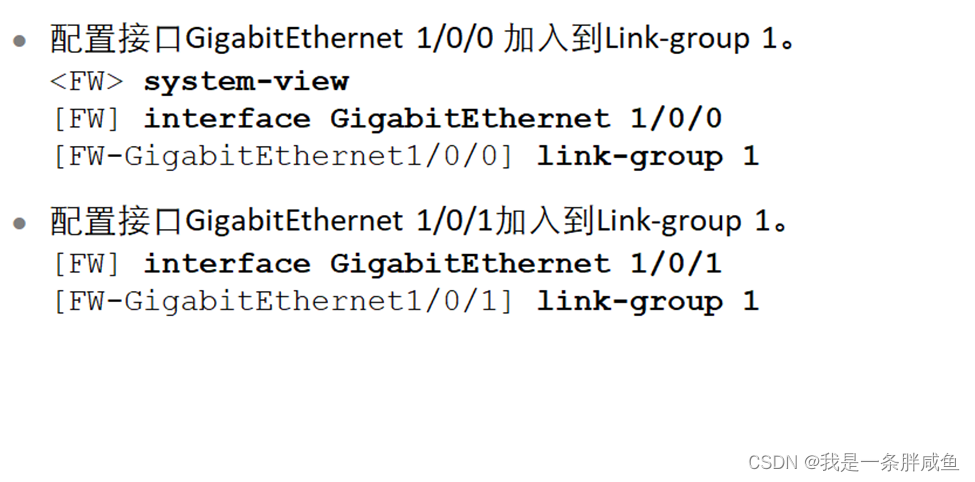

关键配置

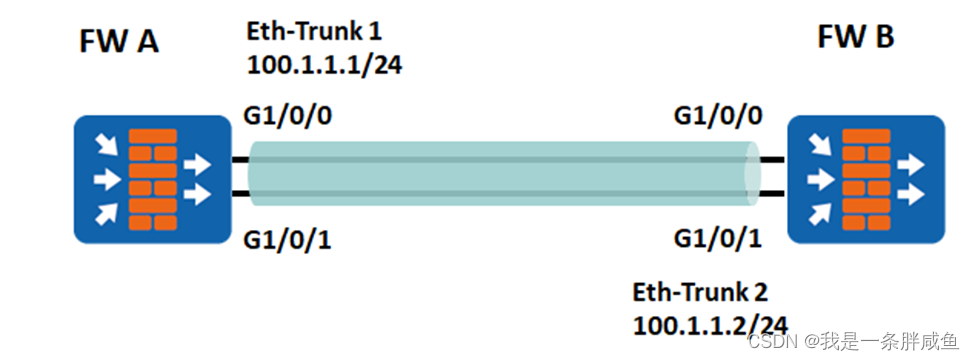

5.Eth-Trunk技术

Eth-trunk原理描述

Eth-trunk功能是绑定多个以太网接口,形成一个逻辑接口组。

Eth-trunk功能特性如下:

提高链路的通讯带宽

流量的负载分担

提高链路的可靠性

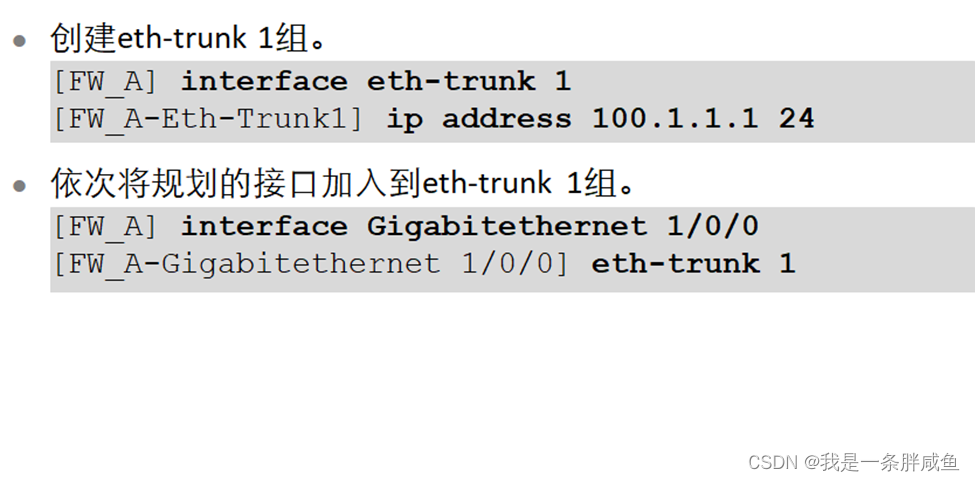

Eth-Trunk关键配置

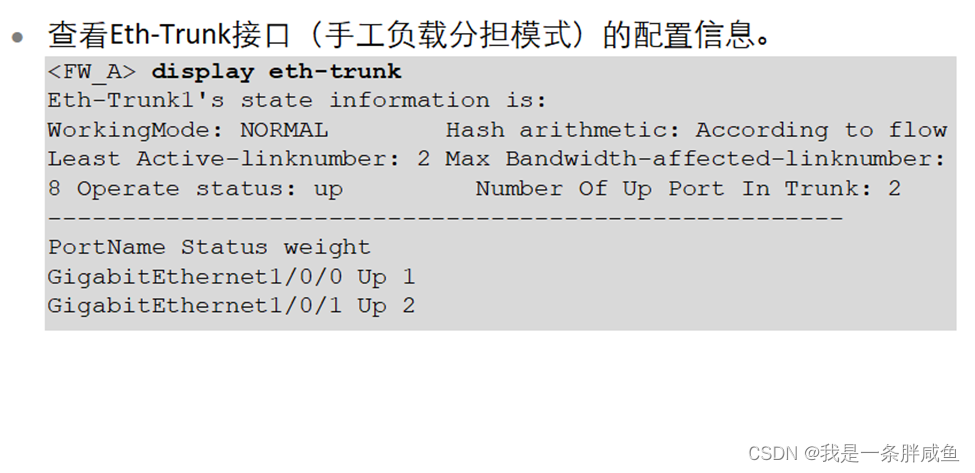

Eth-Trunk状态监控

WorkingMode代表Eth-Trunk接口的工作模式,有以下几种状态:

NORMAL:表示手工负载分担模式

STATIC:表示静态LACP模式

BACKUP:表示手工1∶1主备模式

Hasharithmetic代表为Eth-Trunk接口负载分担模式,有以下几种状态:

Accordingto flow:Eth-Trunk接口根据流进行负载分担。

Accordingto packet all:Eth-Trunk接口根据所有包进行负载分担。

LeastActive-linknumber代表状态为Up的Eth-Trunk接口成员链路数的下限阈值。如果Eth-Trunk接口中状态为Up的成员口数小于下限阈值,会导致Eth-Trunk接口状态为Down。

MaxBandwidth-affected-linknumber代表影响二层Eth-Trunk有效带宽的链路数的上限阈值。

Operatestatus代表Eth-Trunk接口的状态:

UP:接口处于UP状态,能够正常转发流量。

DOWN:接口处于DOWN状态,不能转发流量。

NumberOf Up Port In Trunk代表Eth-Trunk接口中处于Up状态的成员接口数。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/5872.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~休息一下~~