一:实验要求:

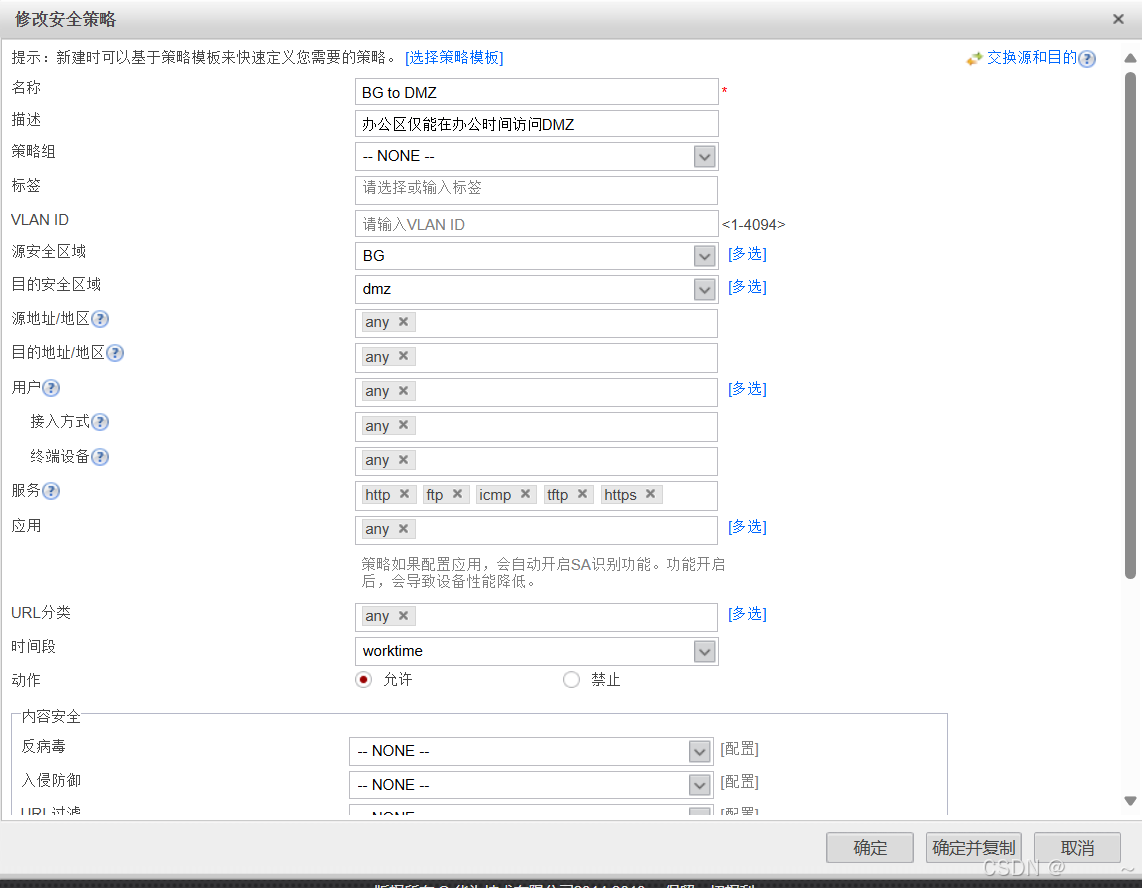

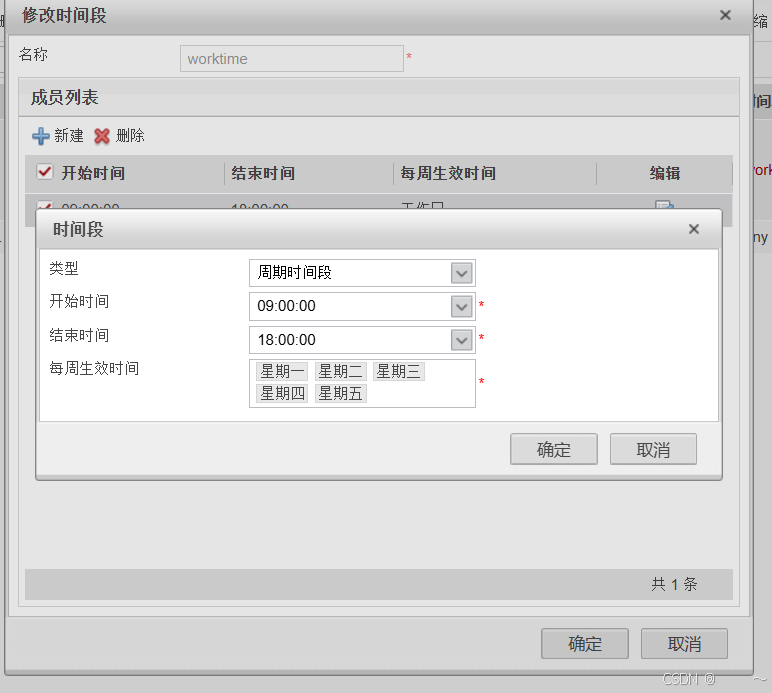

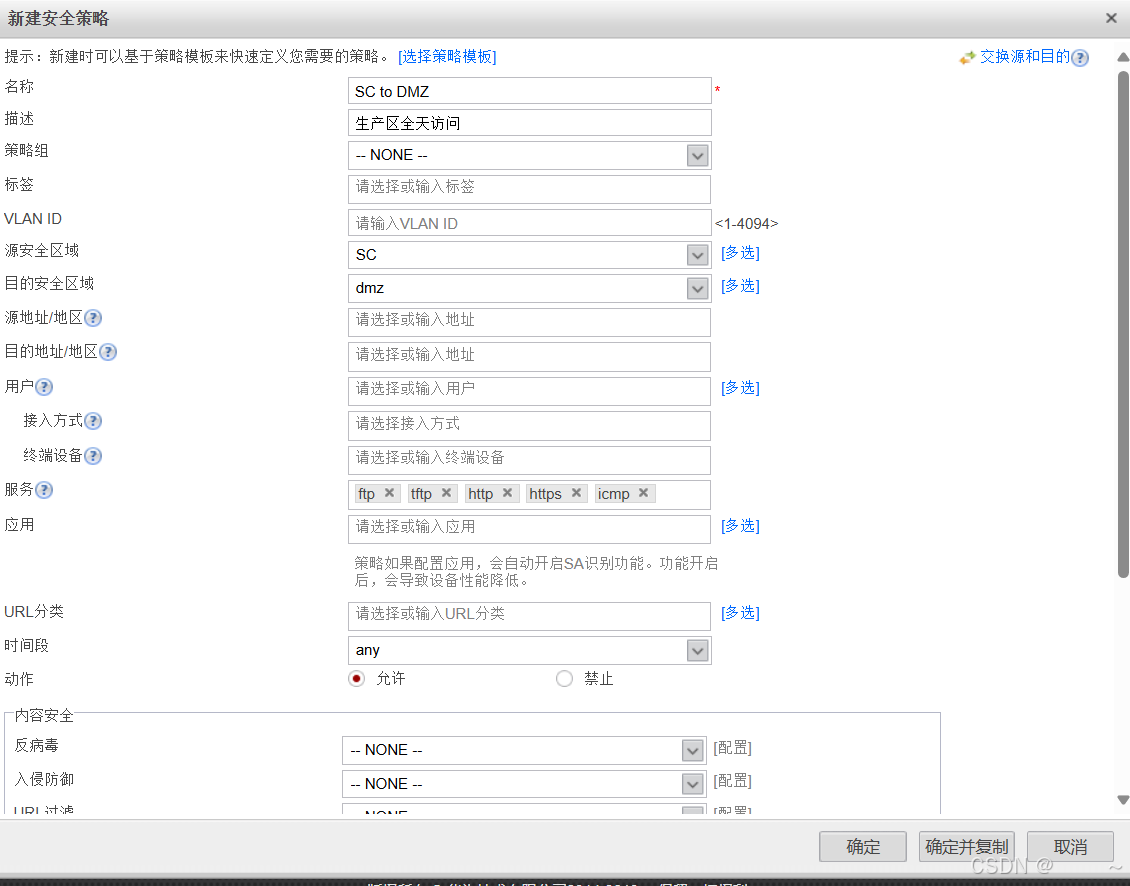

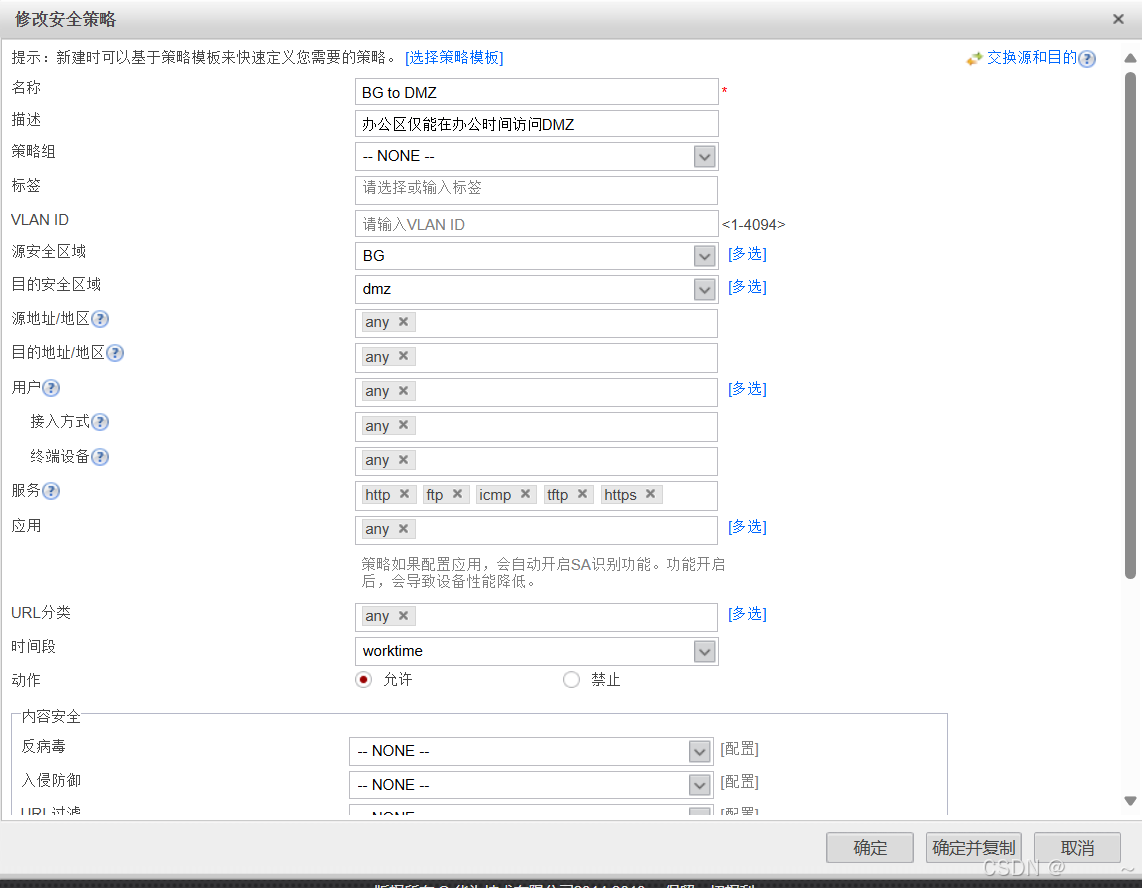

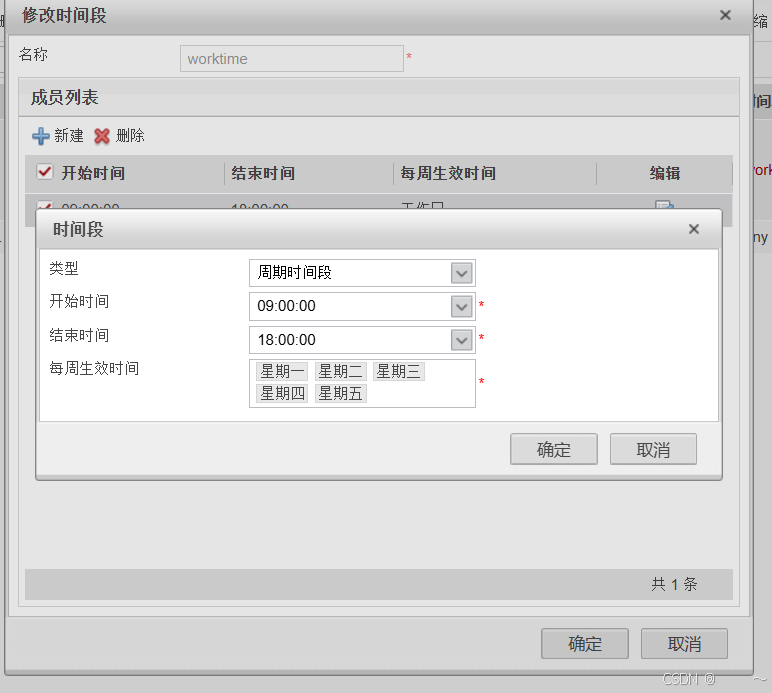

1、DMZ区的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区设备全天都是可以访问的

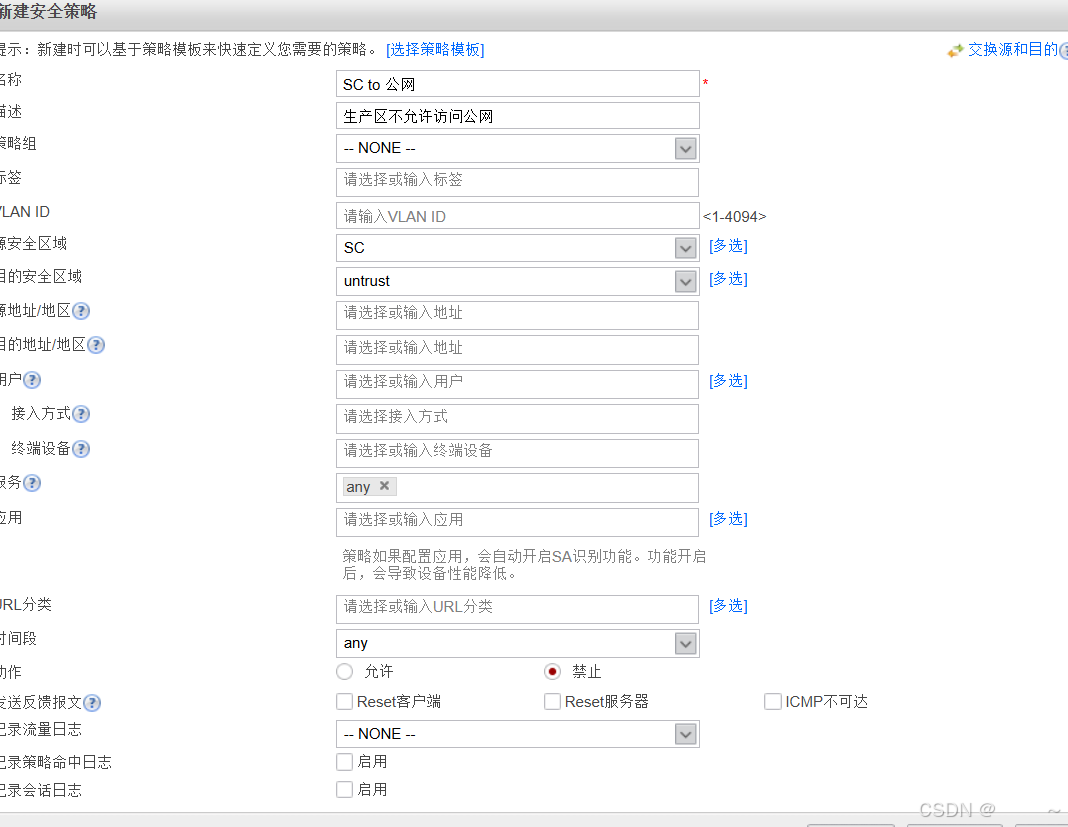

2、生产区不允许访问互联网,办公区和游客区允许访问互联网

3、办公区设备10.0.2.20不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

4、办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,研发部需要用户绑定IP地址,访问DMZ区使用免认证;

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网的权利,门户网站地址10.0.3.10

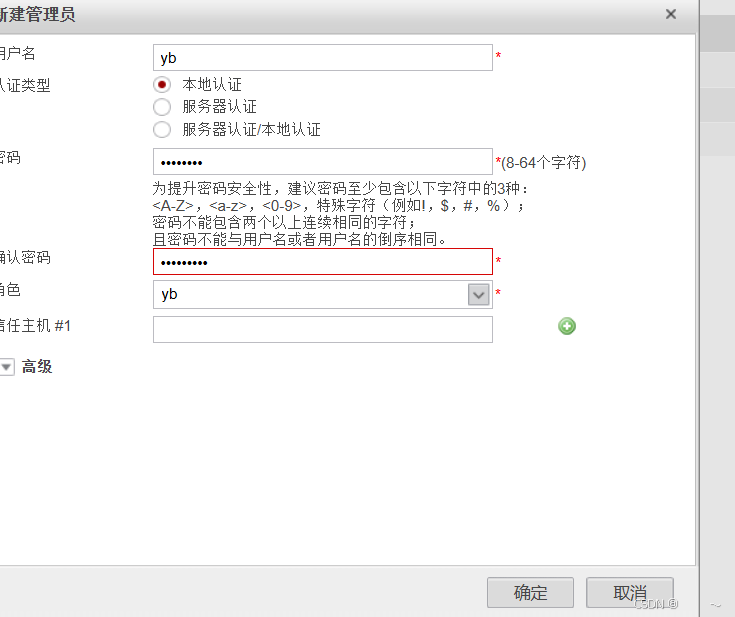

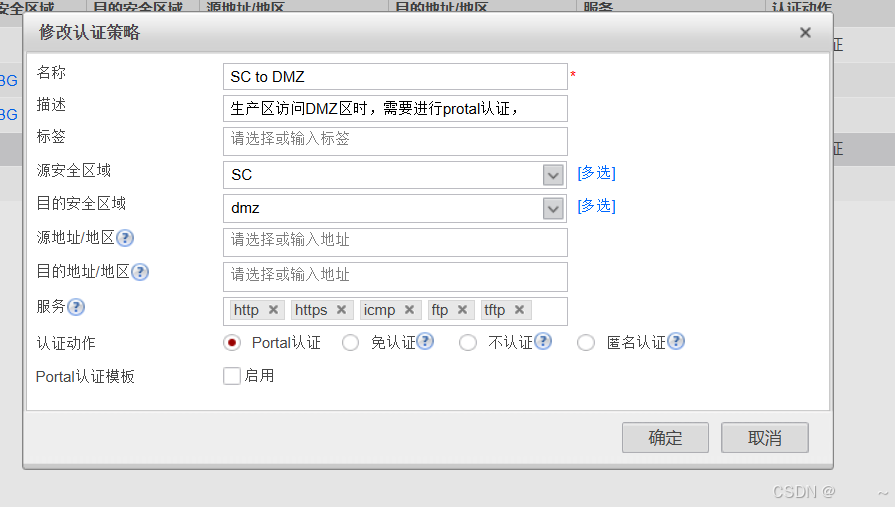

5、生产区访问DMZ区时,需要进行protal认证,设立生产区用户架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab@123,

首次登录需要修改密码,用户过期时间设定为10天,用户不允许多人使用

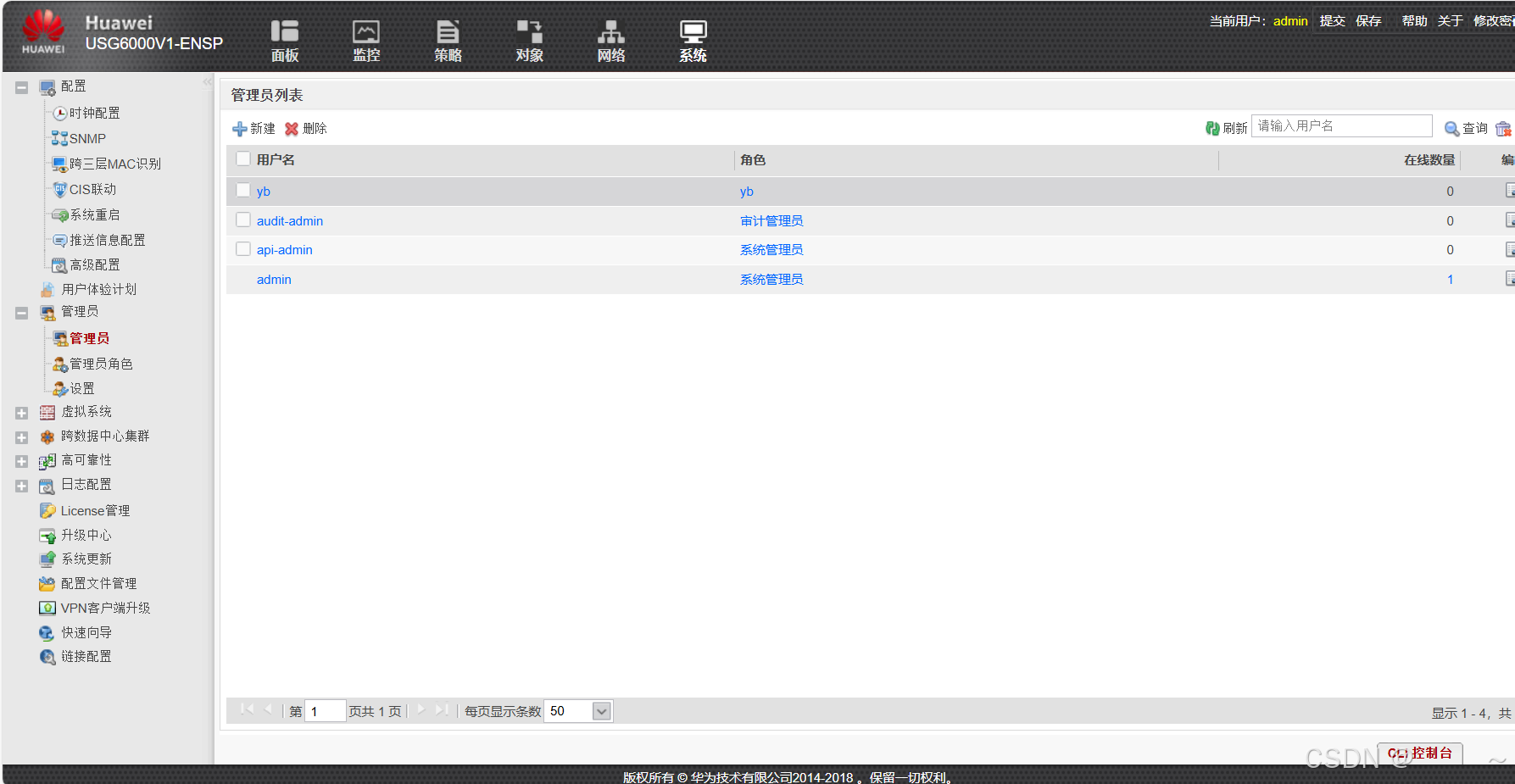

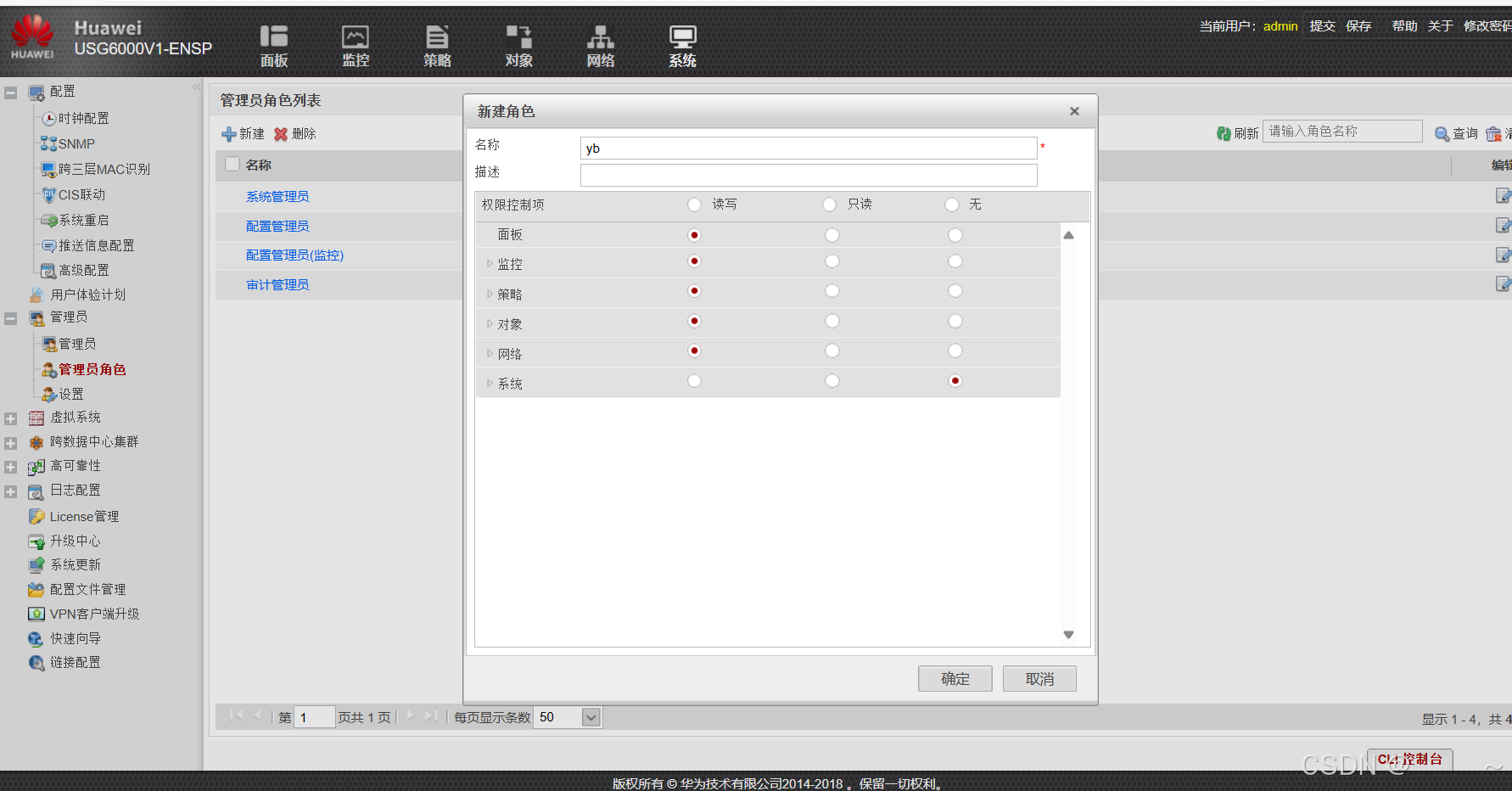

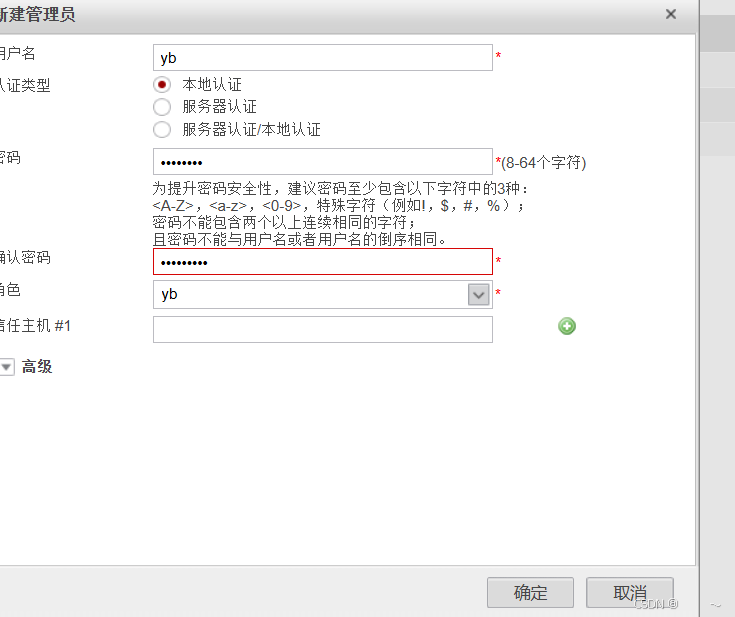

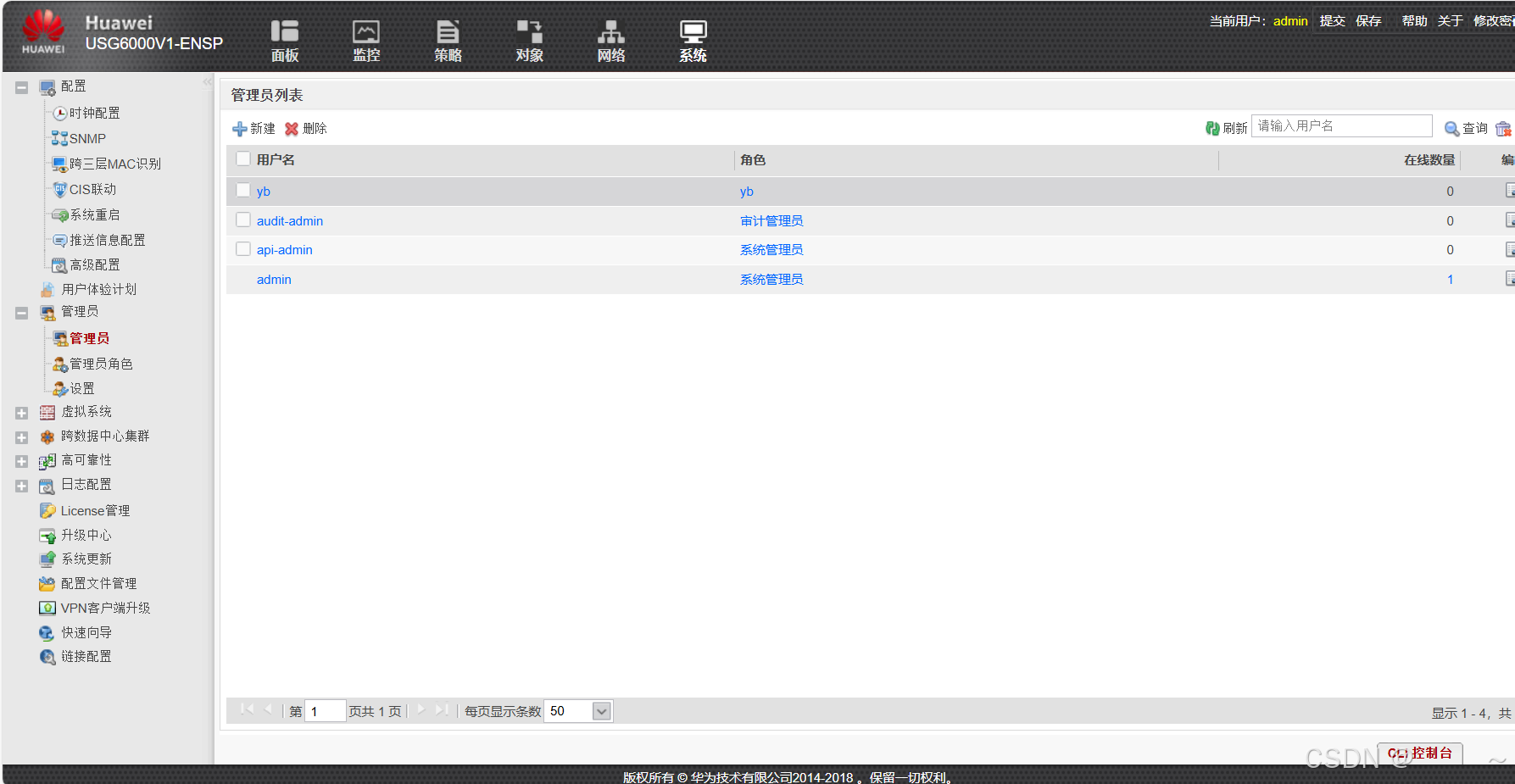

6、创建一个自定义管理员,要求不能拥有系统管理的功能

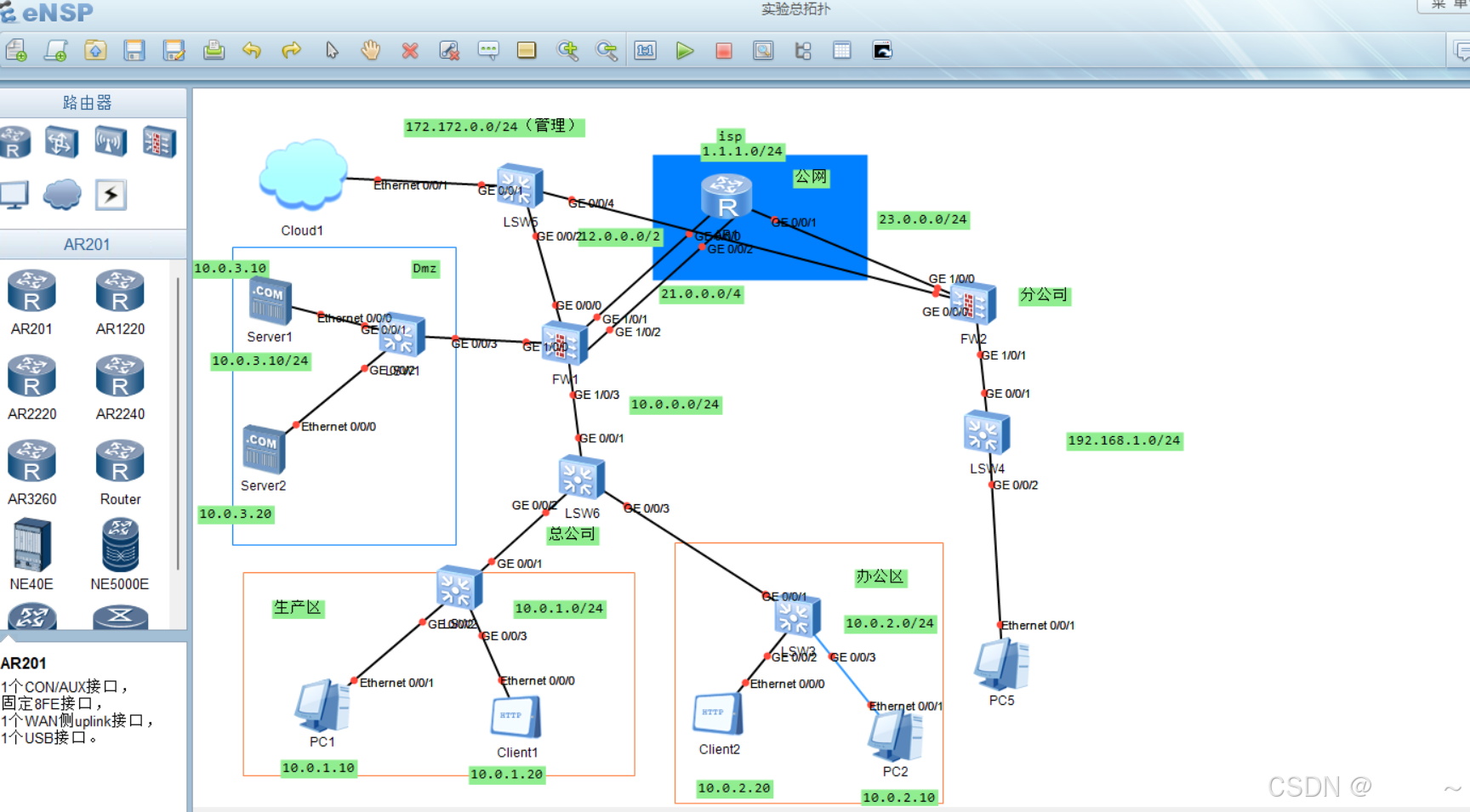

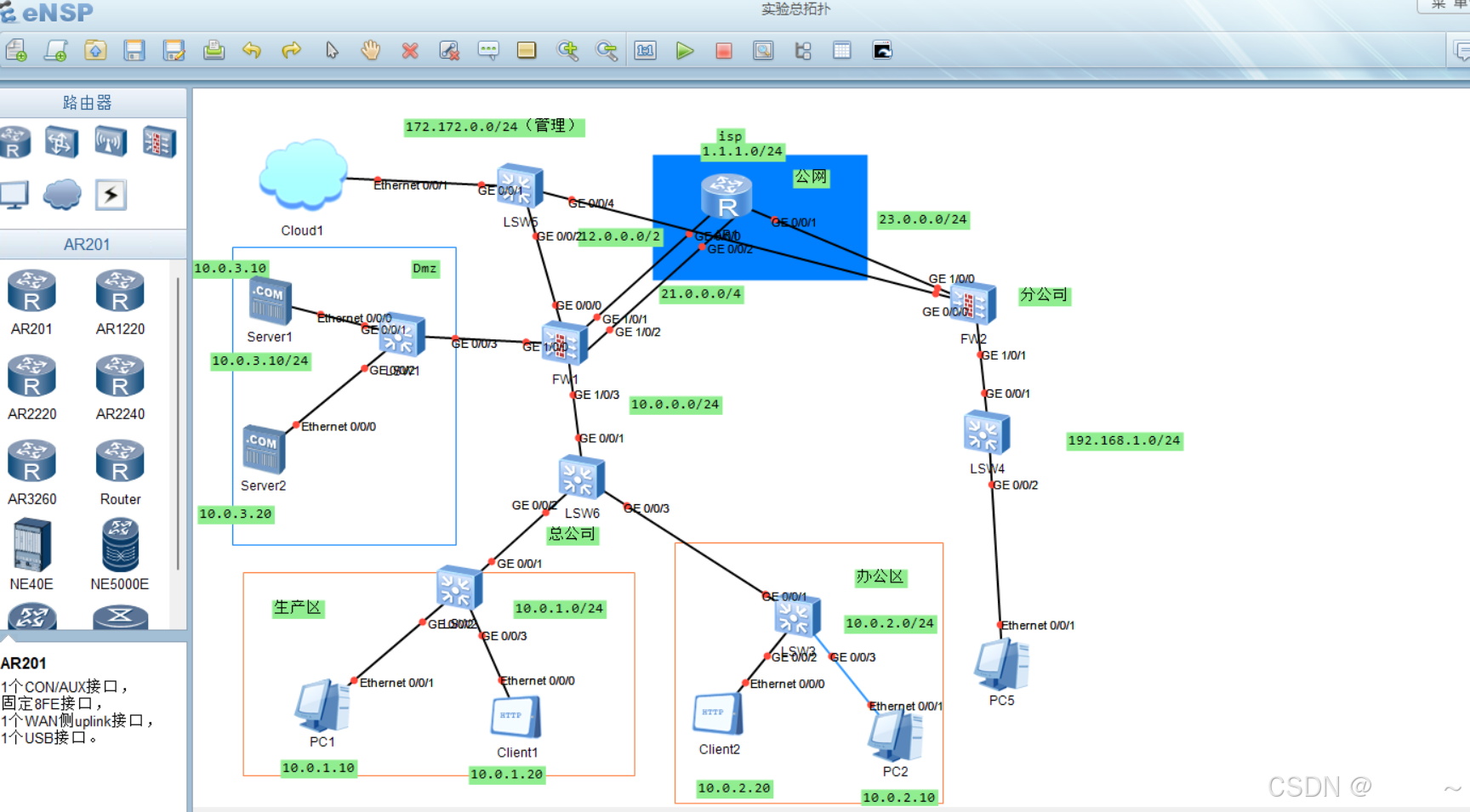

二:实验拓扑图如下

三:实验步骤:

1.防火墙准备工作:

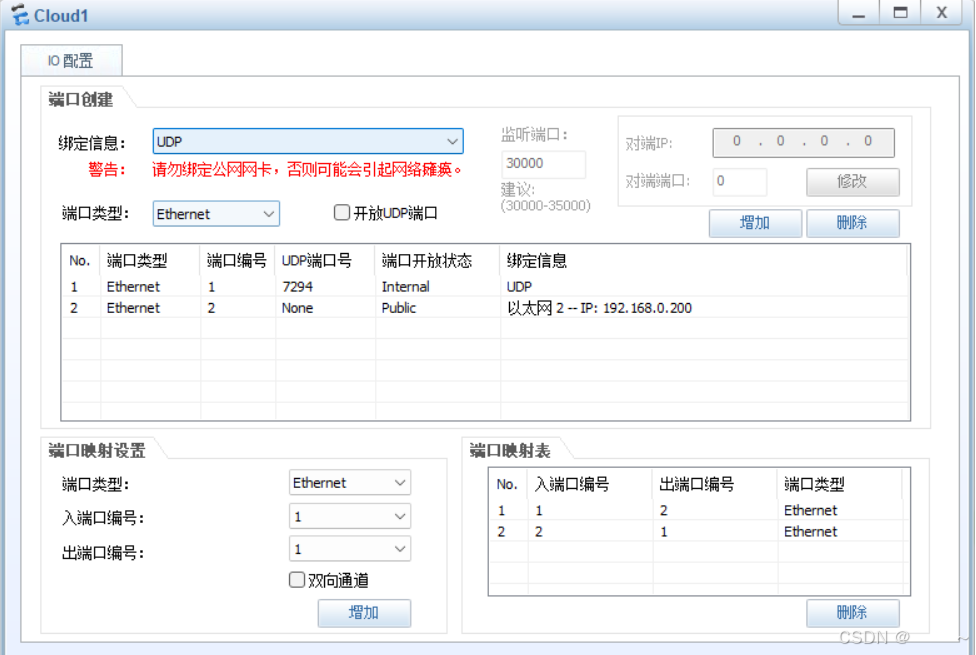

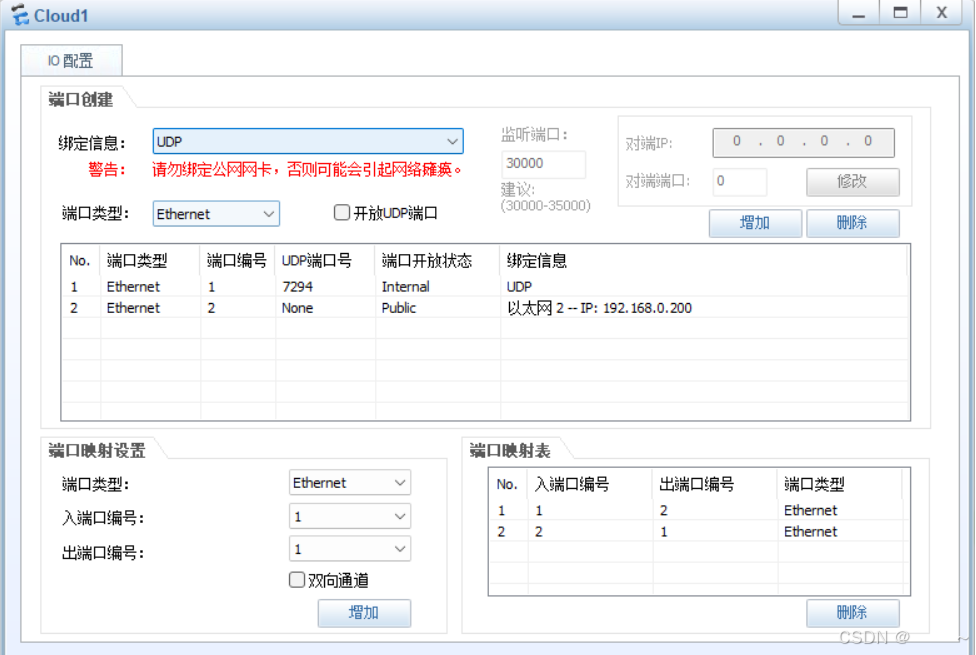

采用带内管理模式中的Web管理方式进行配置。需要在虚拟机中添加一个Cloud,连接防火墙设备才能在电脑浏览器访问防火墙;

云配置:

防火墙配置:

[USG6000V1]dis ip int b

2024-07-10 17:31:34.080 +08:00

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

(d): Dampening Suppressed

(E): E-Trunk down

The number of interface that is UP in Physical is 7

The number of interface that is DOWN in Physical is 3

The number of interface that is UP in Protocol is 3

The number of interface that is DOWN in Protocol is 7

Interface IP Address/Mask Physical Protocol

GigabitEthernet0/0/0 192.168.0.1/24 up up

GigabitEthernet1/0/0 unassigned up down

GigabitEthernet1/0/1 unassigned up down

GigabitEthernet1/0/2 unassigned up down

GigabitEthernet1/0/3 unassigned up down

GigabitEthernet1/0/4 unassigned down down

GigabitEthernet1/0/5 unassigned down down

GigabitEthernet1/0/6 unassigned down down

NULL0 unassigned up up(s)

Virtual-if0 unassigned up up(s)

开启所有服务

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit

注意:

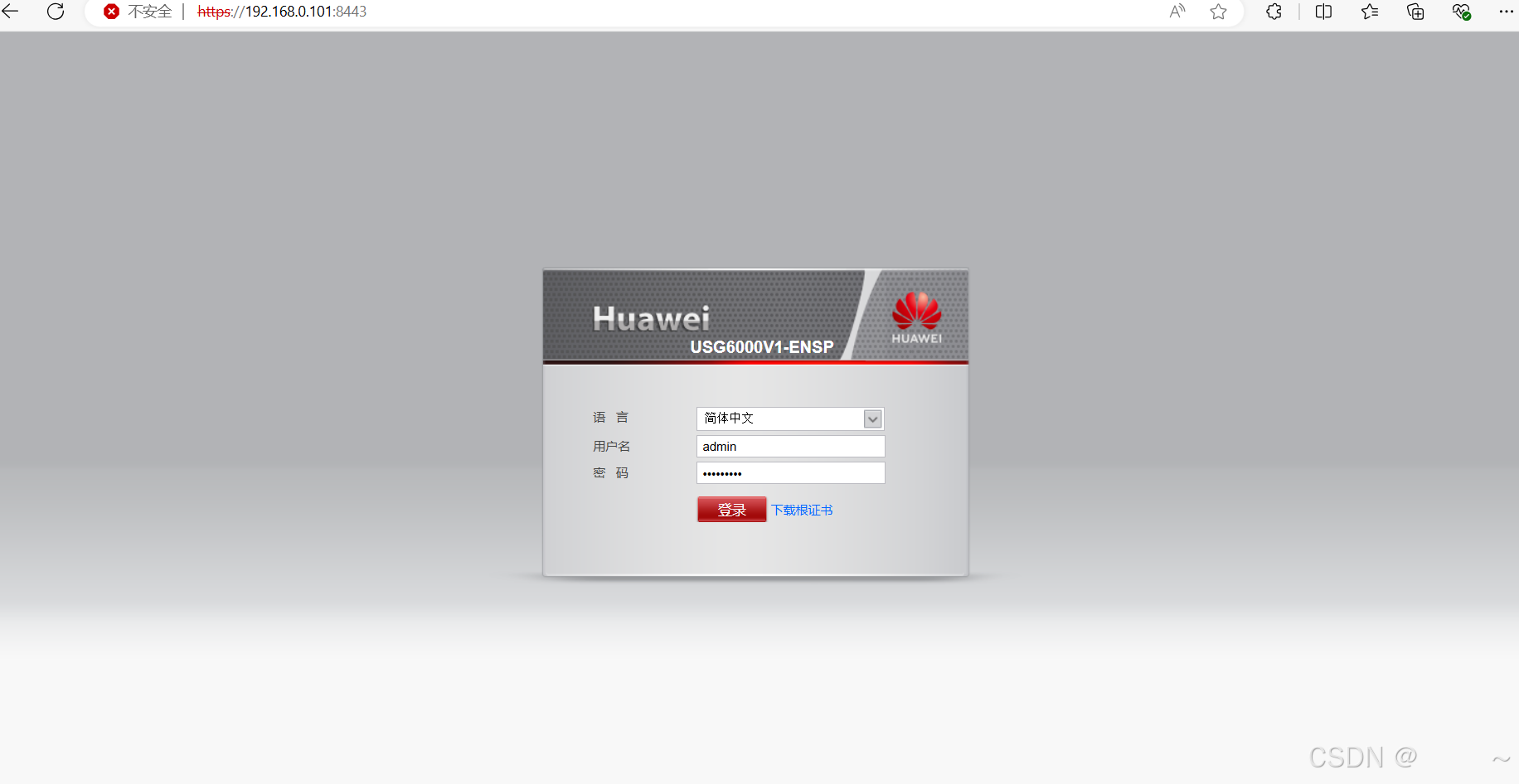

1.管理用户初始密码和账号如下

管理用户名(初始):admin

管理用户密码(初始):Admin@123

2.云使用的网卡IP地址要和防火墙接口IP处于同一网段;否则浏览器搜索不出IP;

我使用网卡IP地址为192.168.0.200,所以这里我将防火墙IP改为192.168.0.101/24

[USG6000V1-GigabitEthernet0/0/0]ip address 192.168.0.101 24

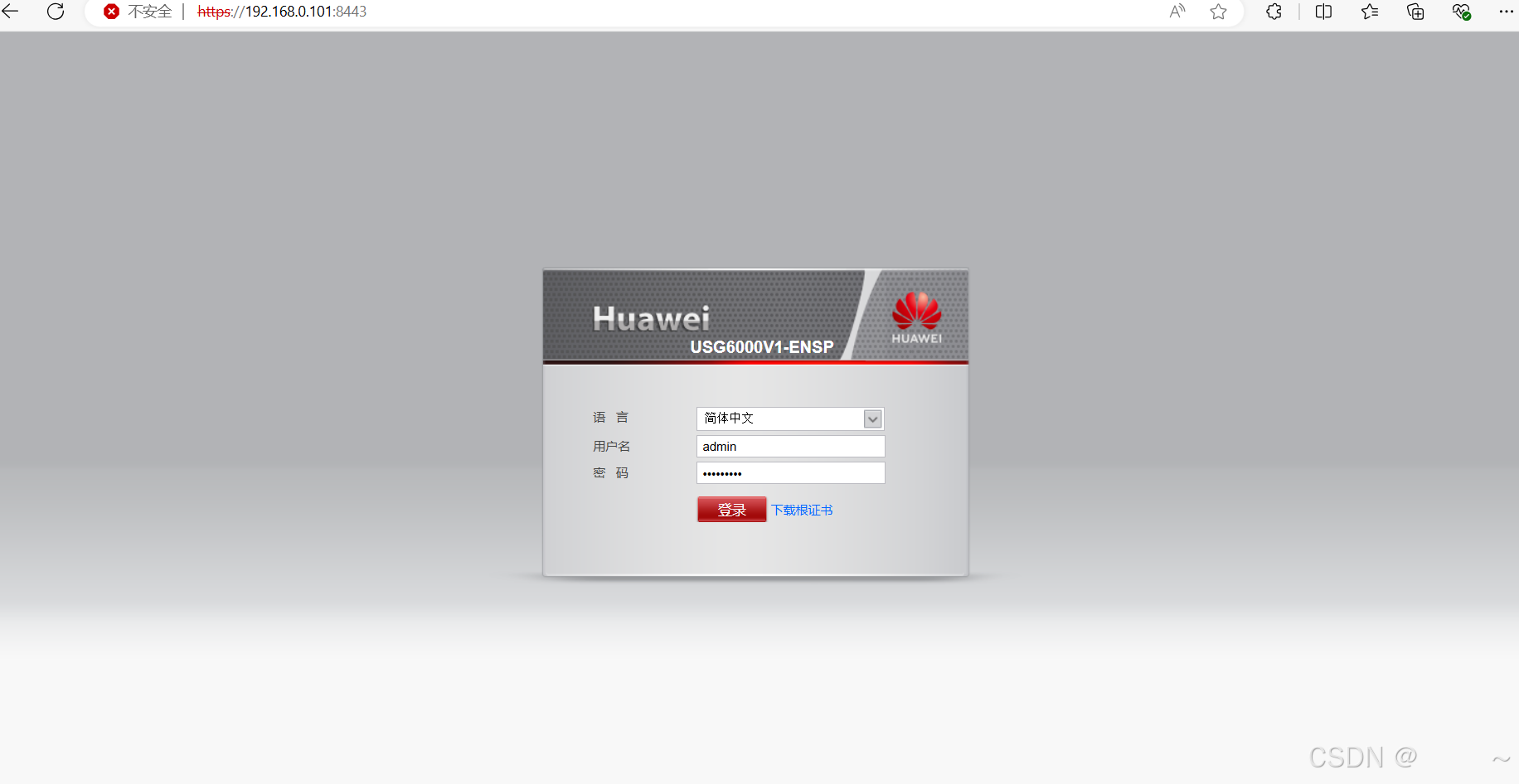

登录防火墙:

二:相关服务器等配置:

PC、server、client的相关基本配置:

pc1:

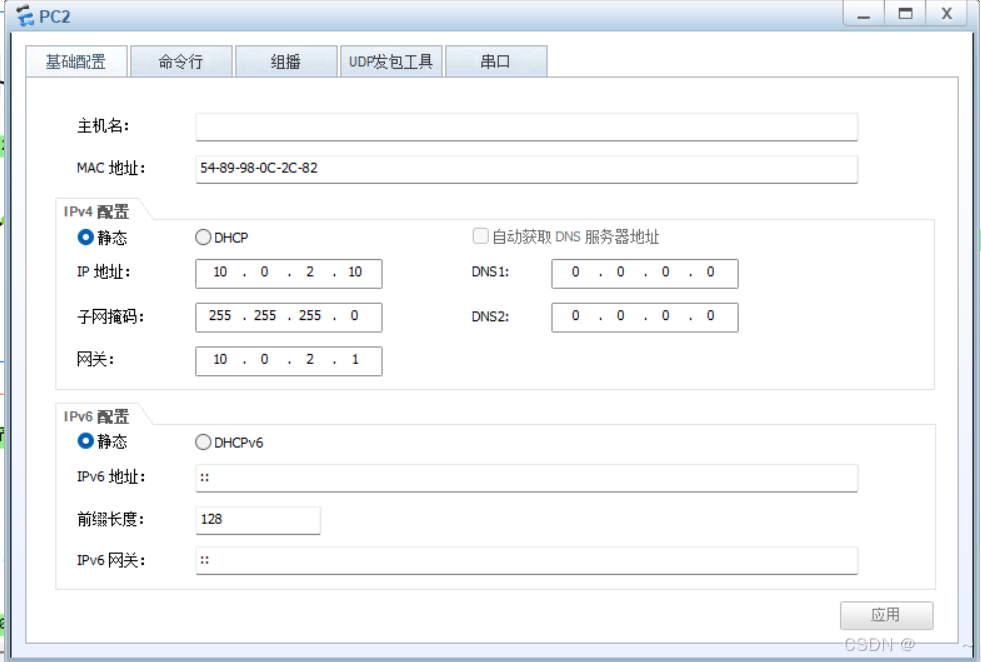

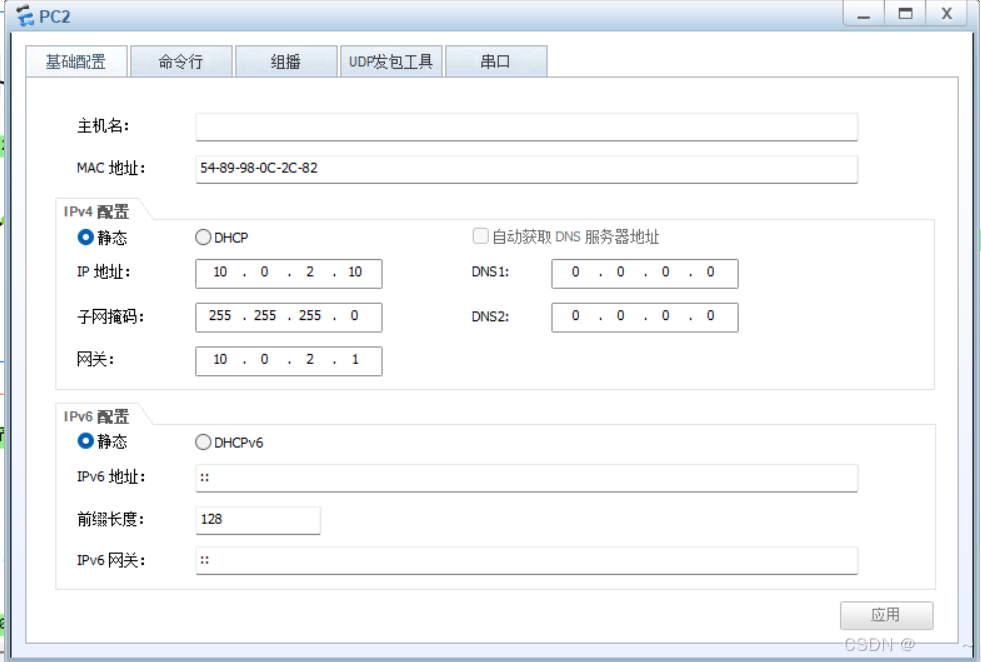

pc2:

pc4:

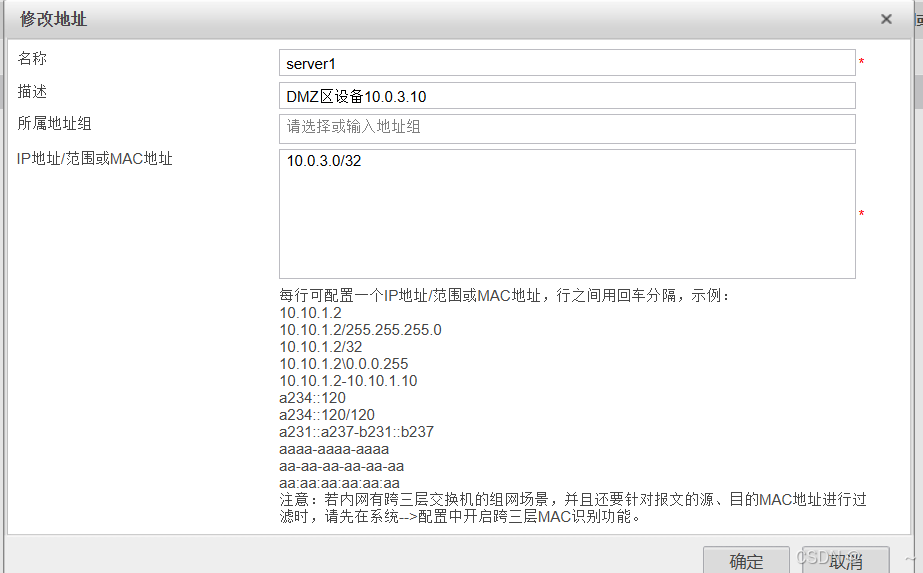

sever1:

sever2:

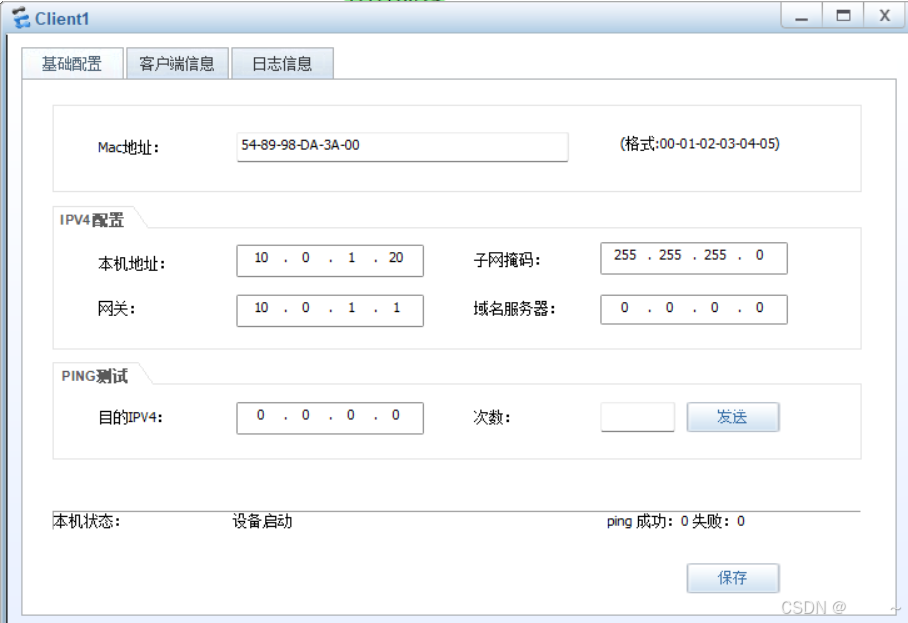

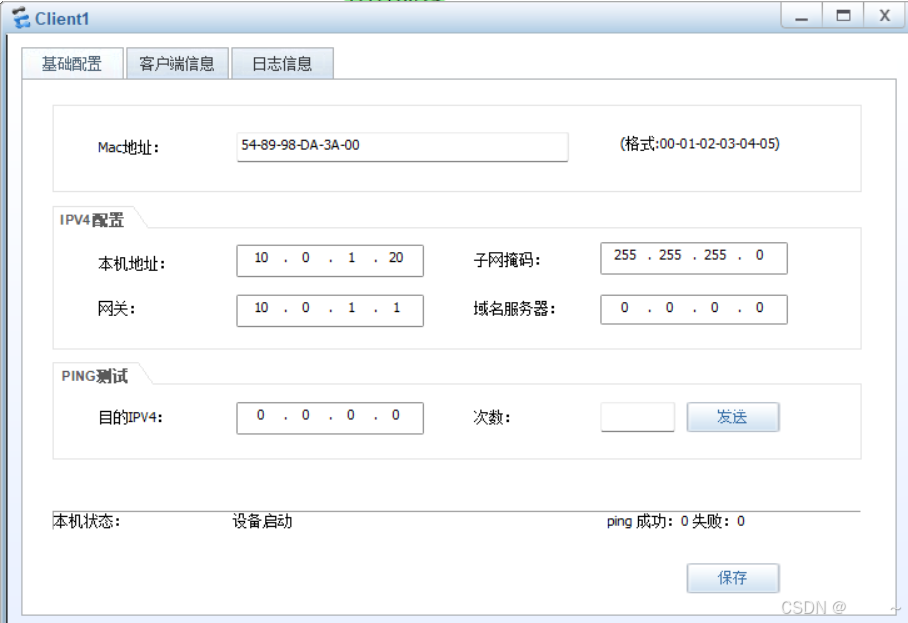

client1:

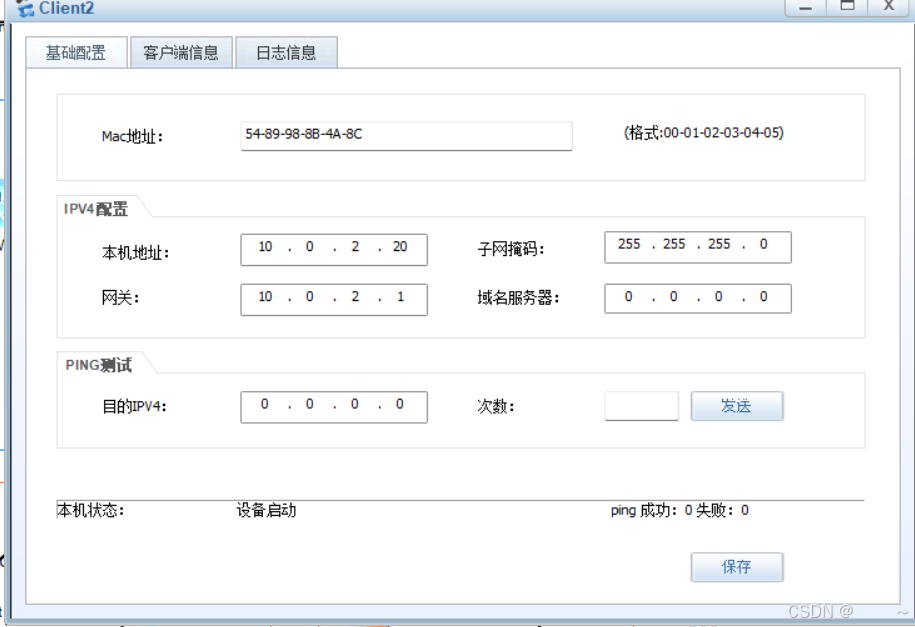

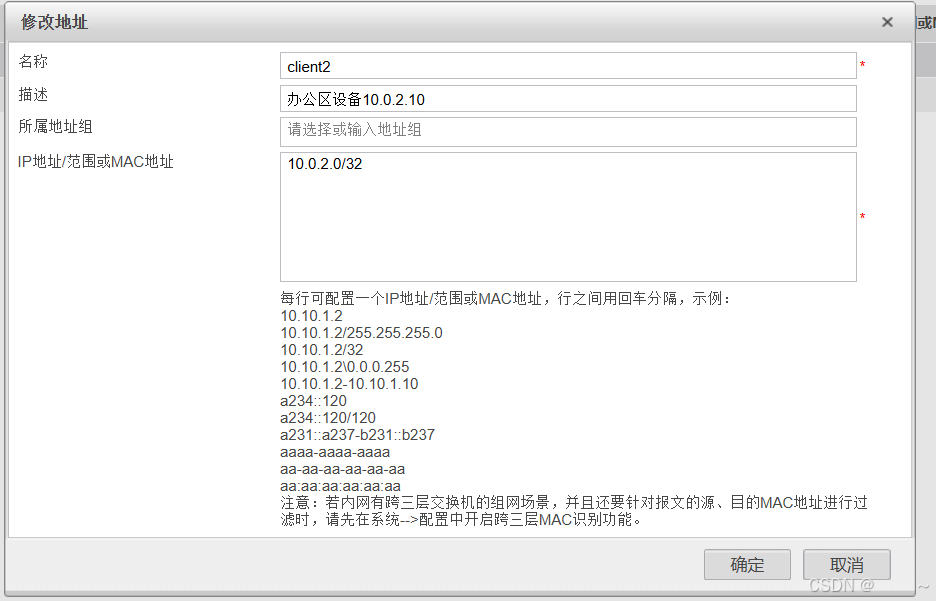

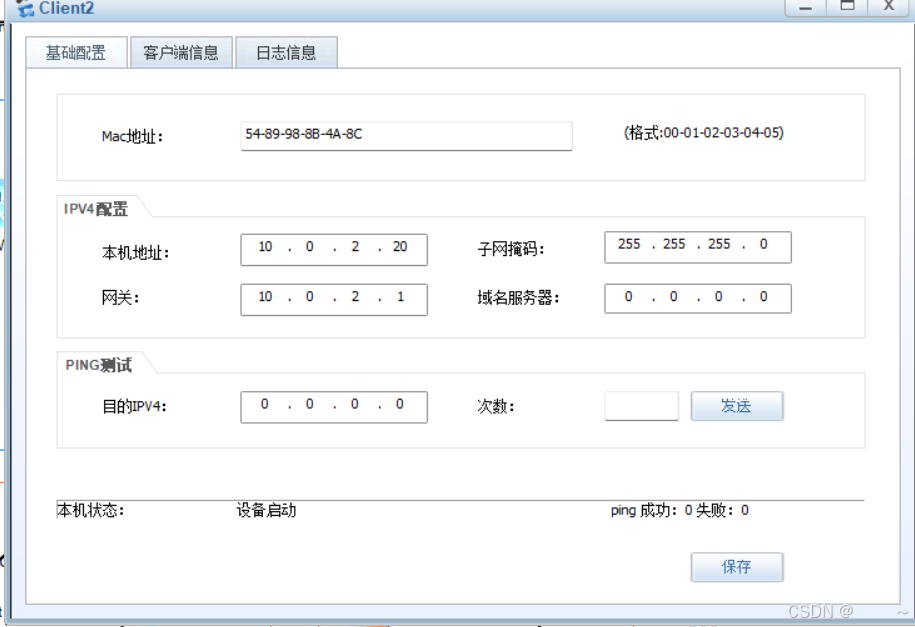

client2:

三:在FW的1web界面进行配置:

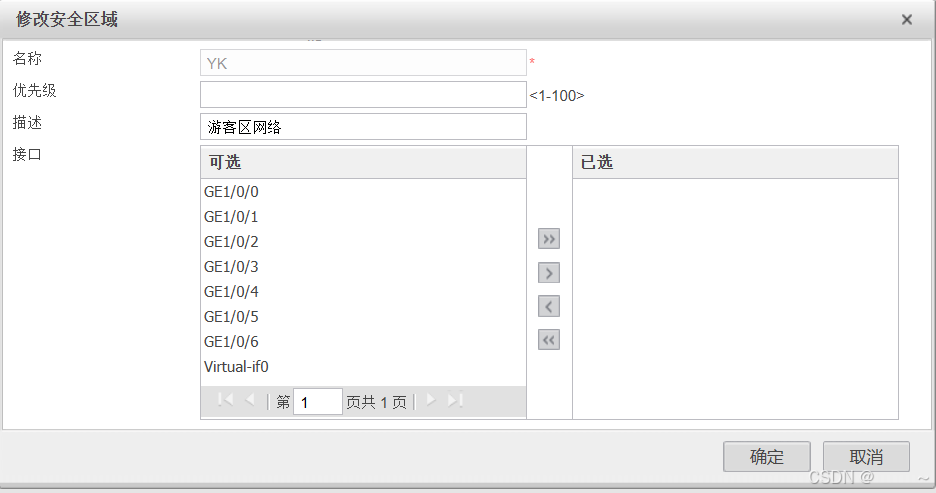

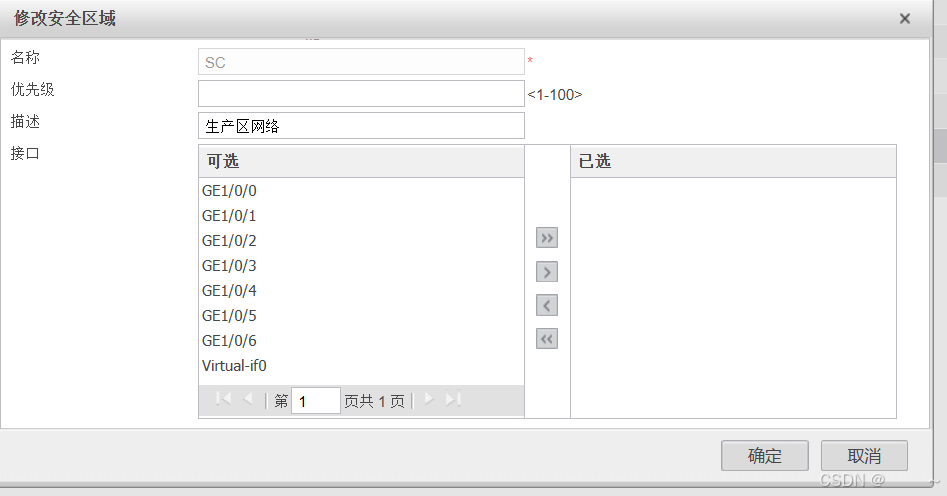

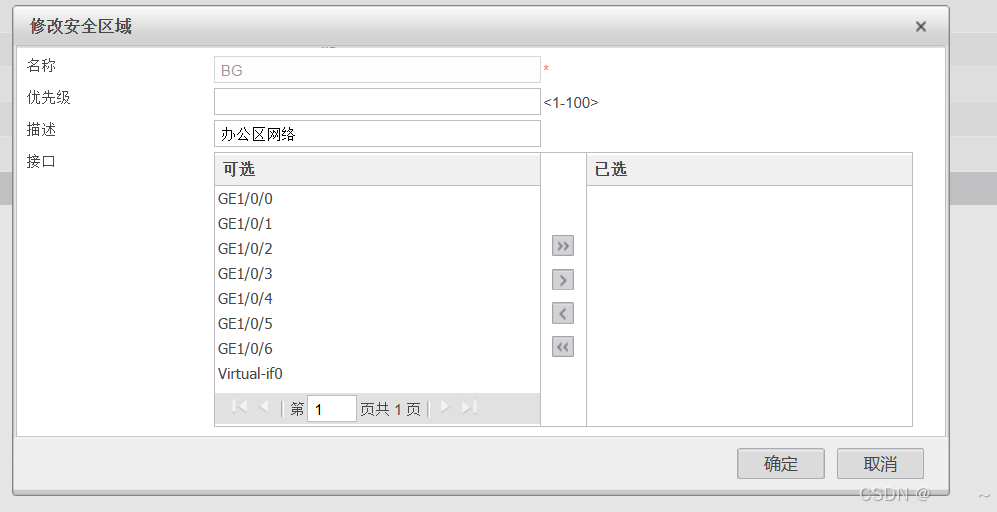

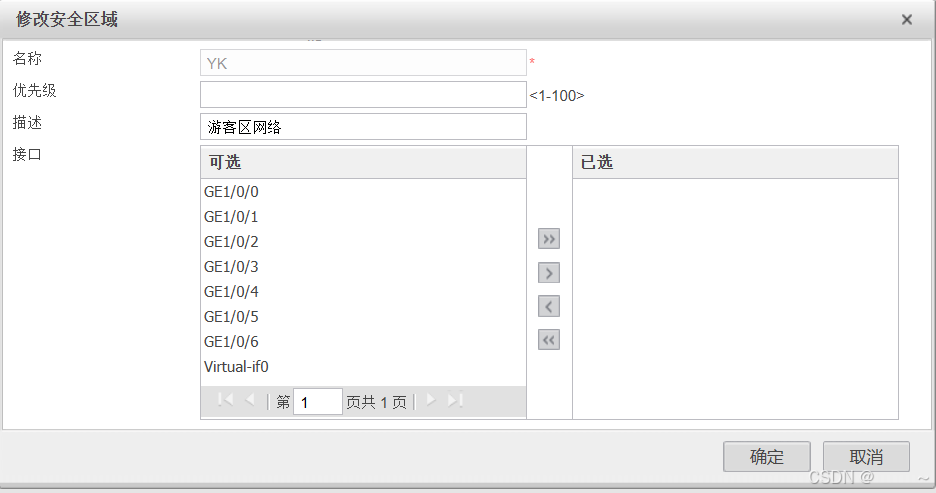

(1)添加安全区域:

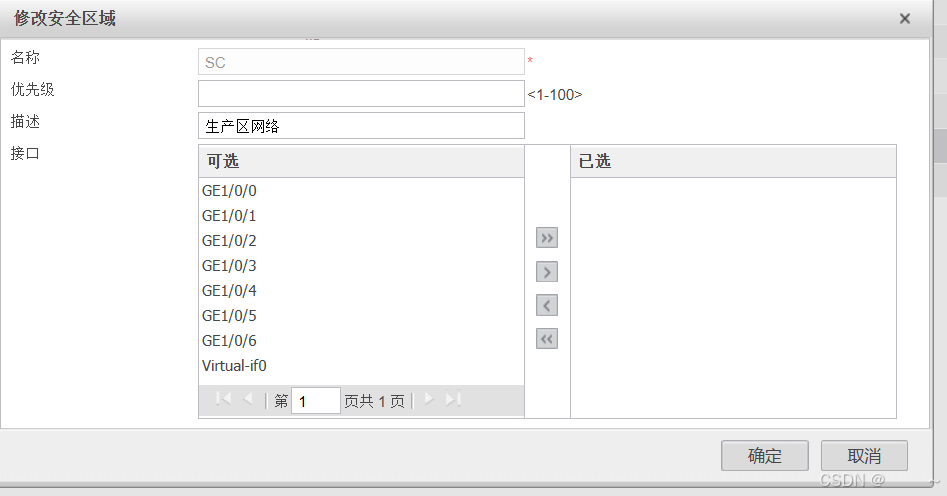

生产区

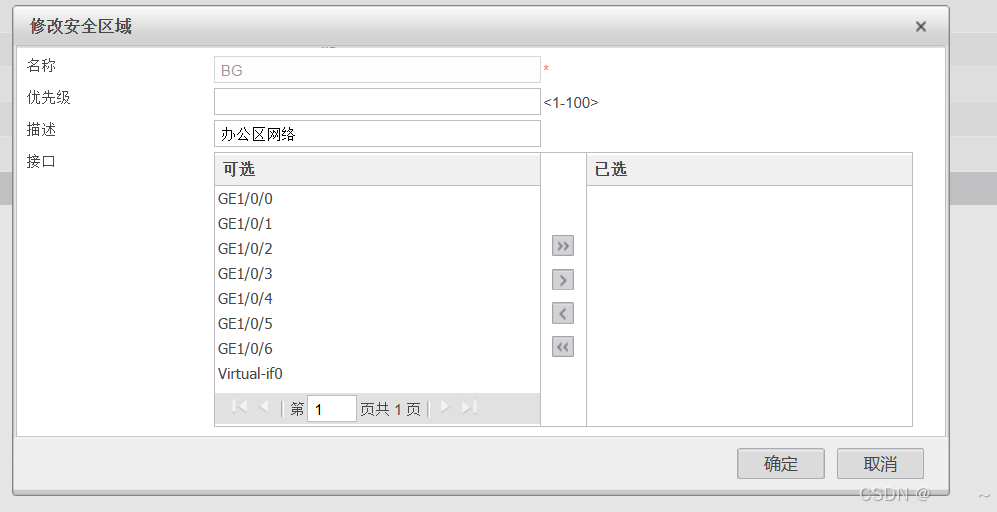

办公区:

游客区:

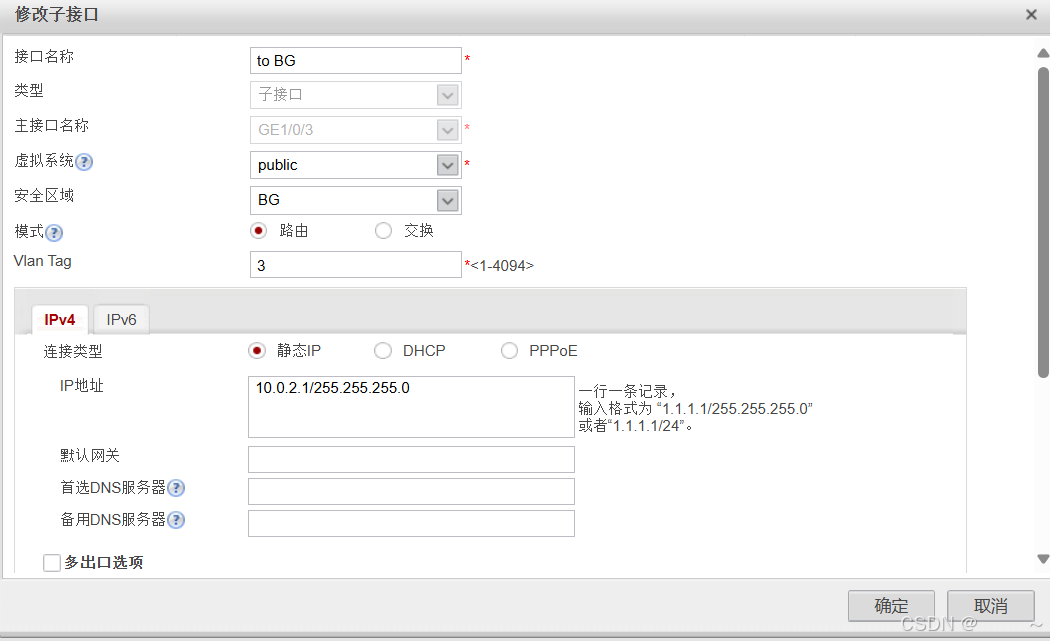

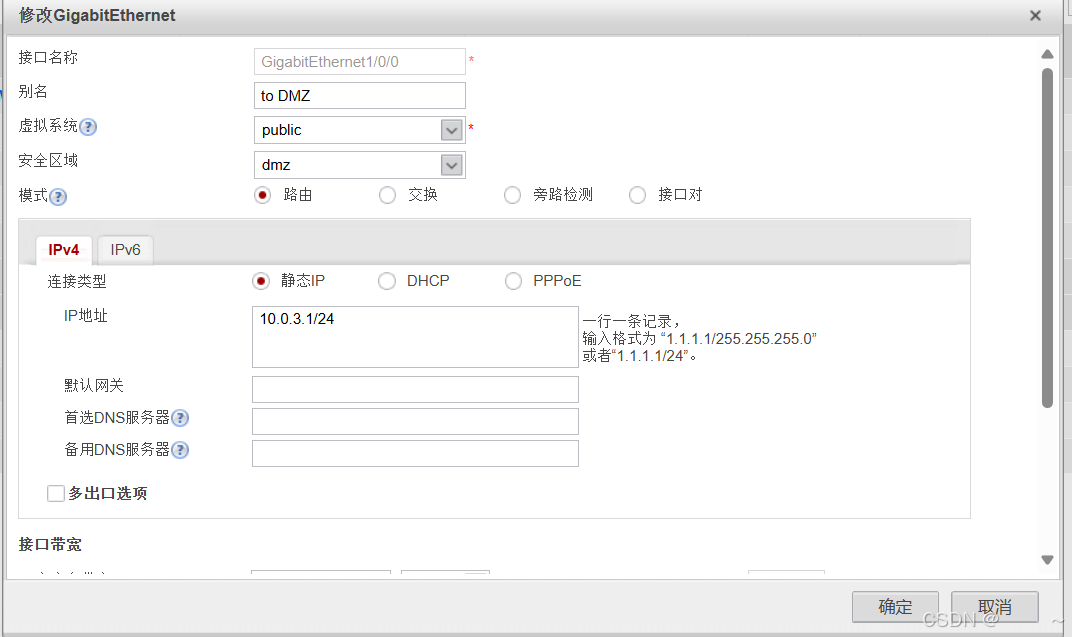

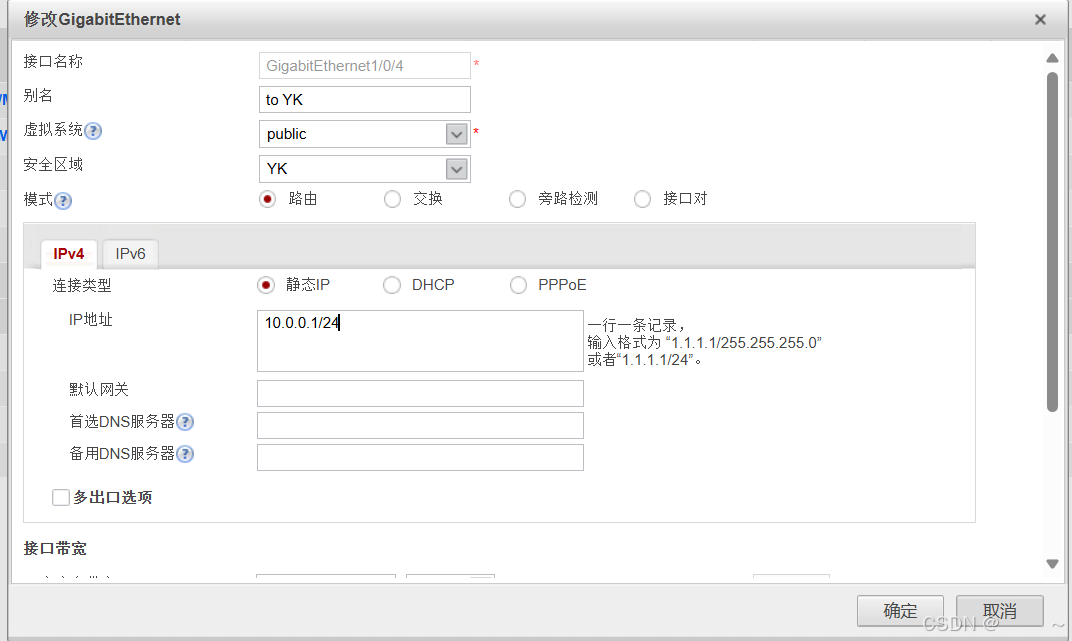

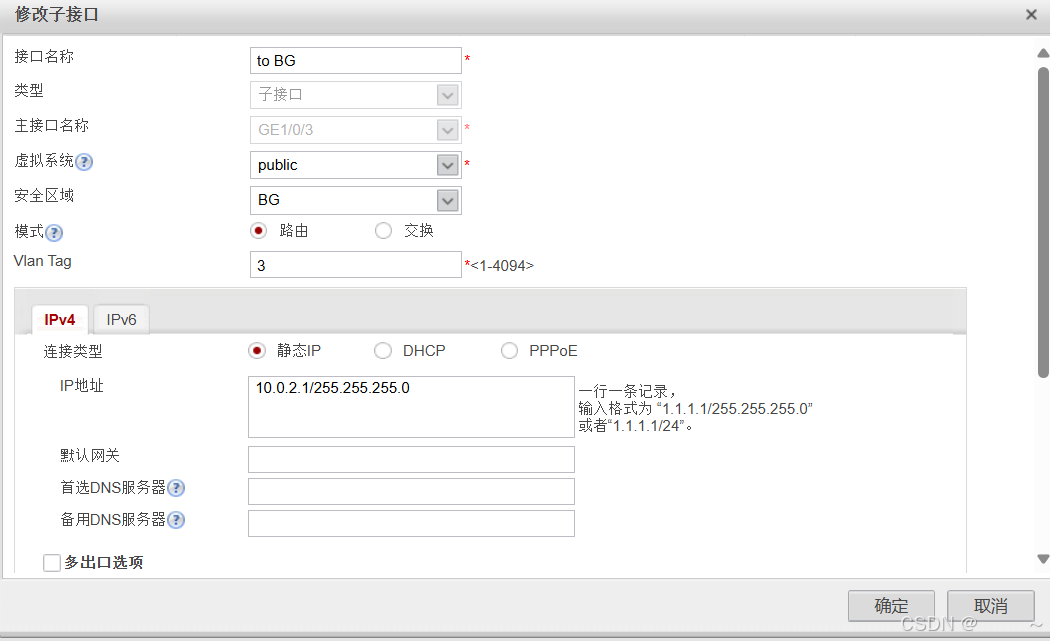

创建通往生产区和办公区的两个子接口并分配ip:

启动访问管理选项将ping勾选了,便于后续测试;

to SC:

to BG:

通向DMZ及游客区的IP地址:

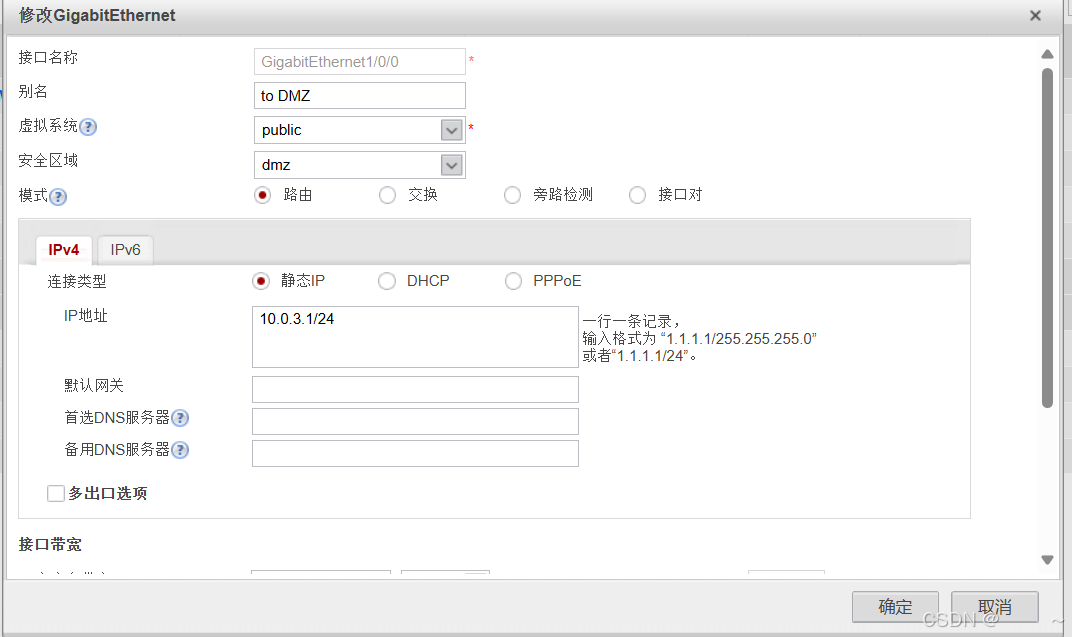

to DMZ:

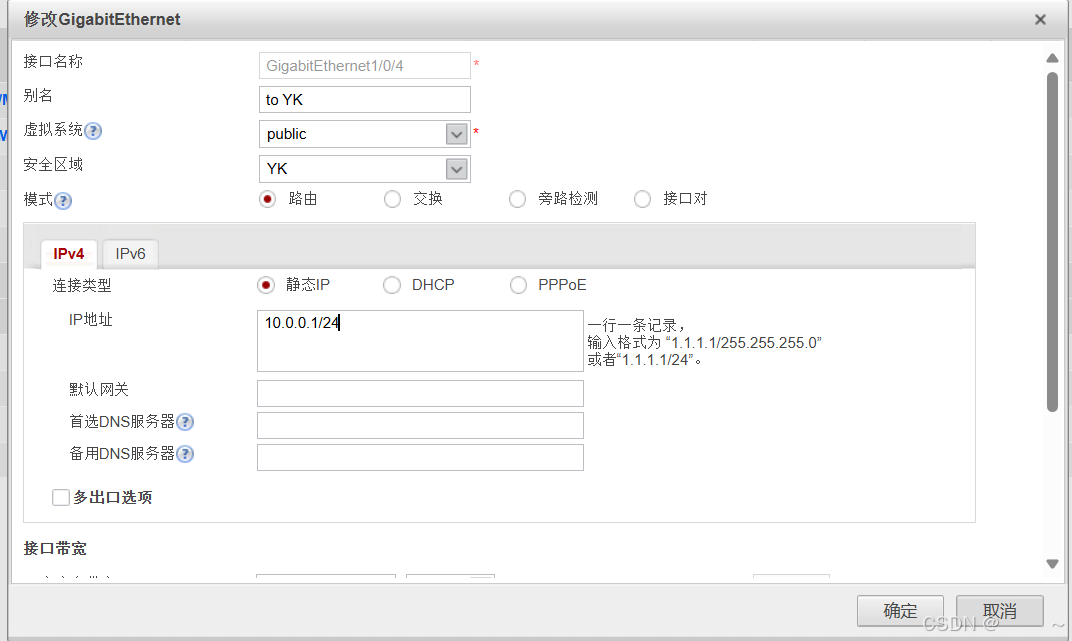

to Yk:

通向公网接口配置IP:

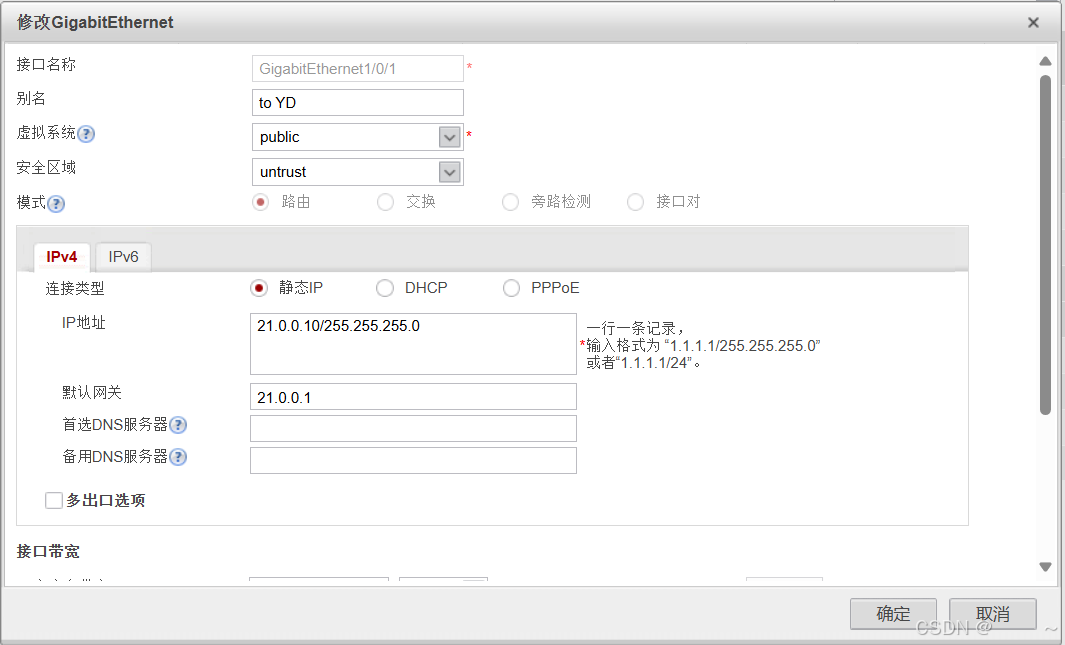

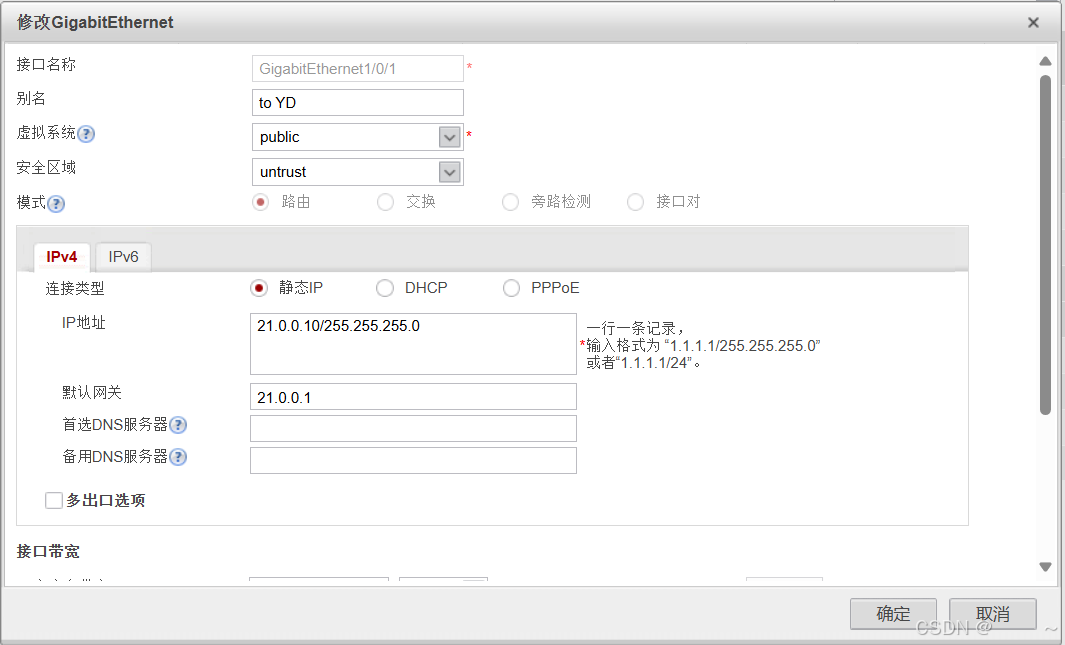

to YD:

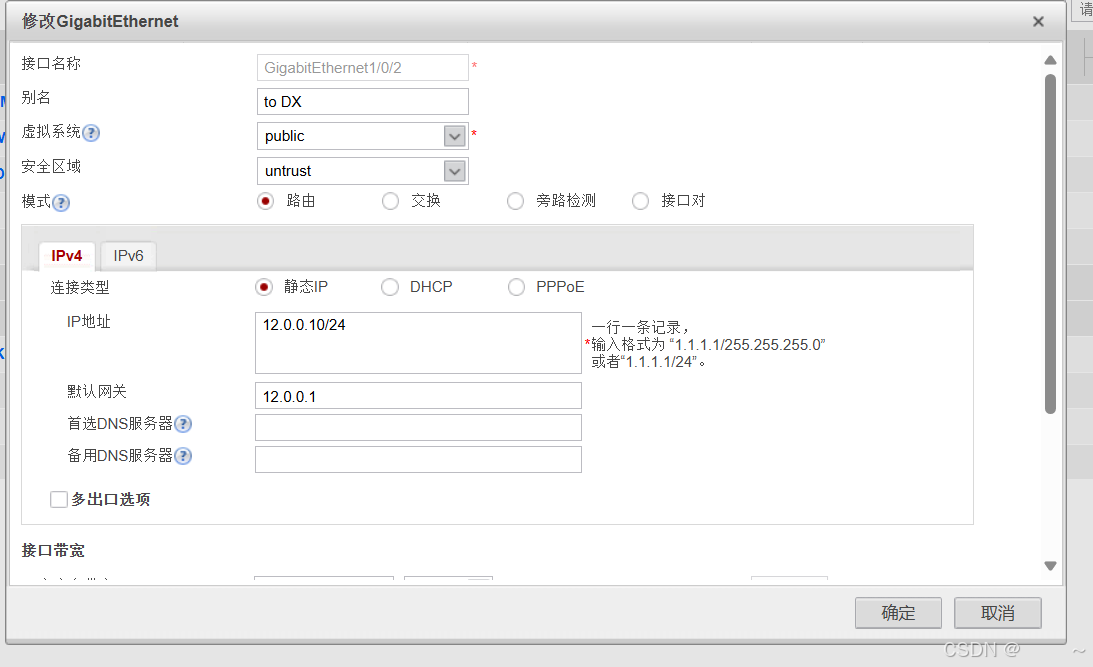

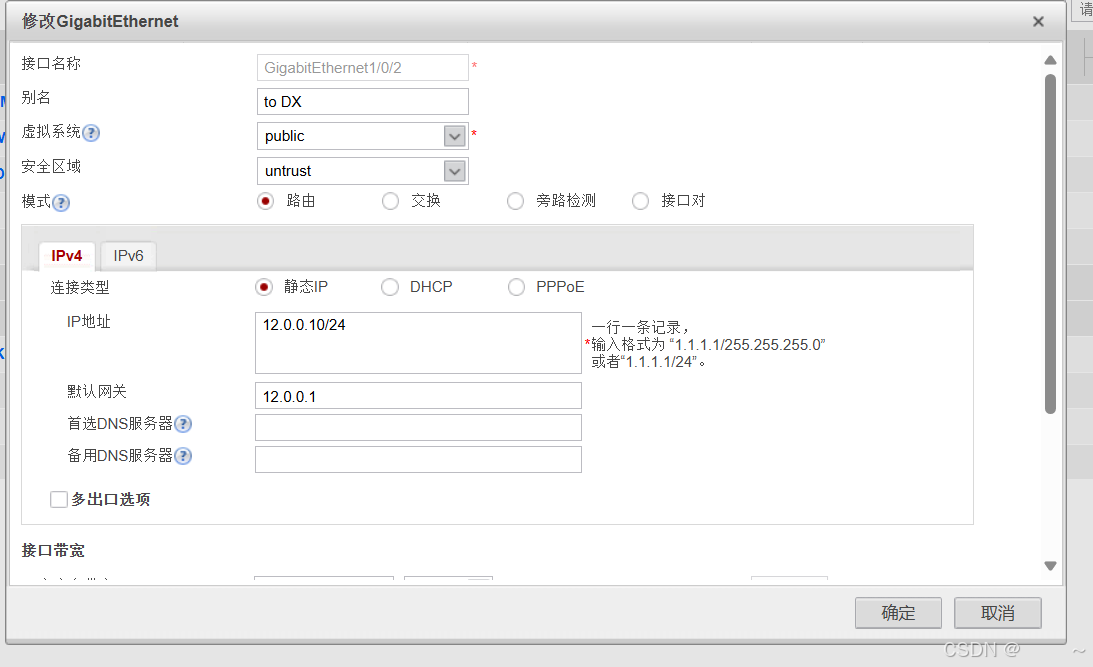

to Dx:

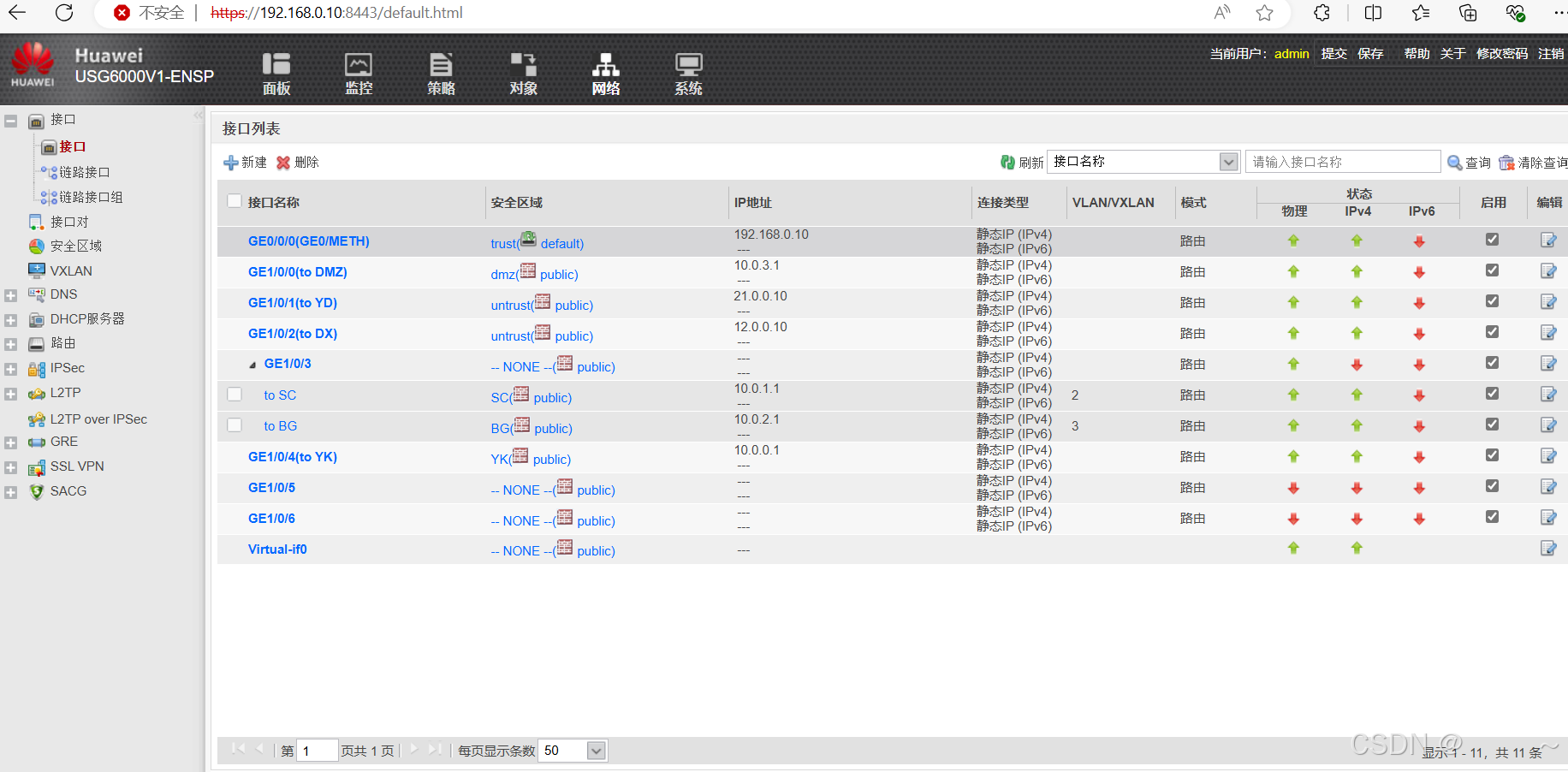

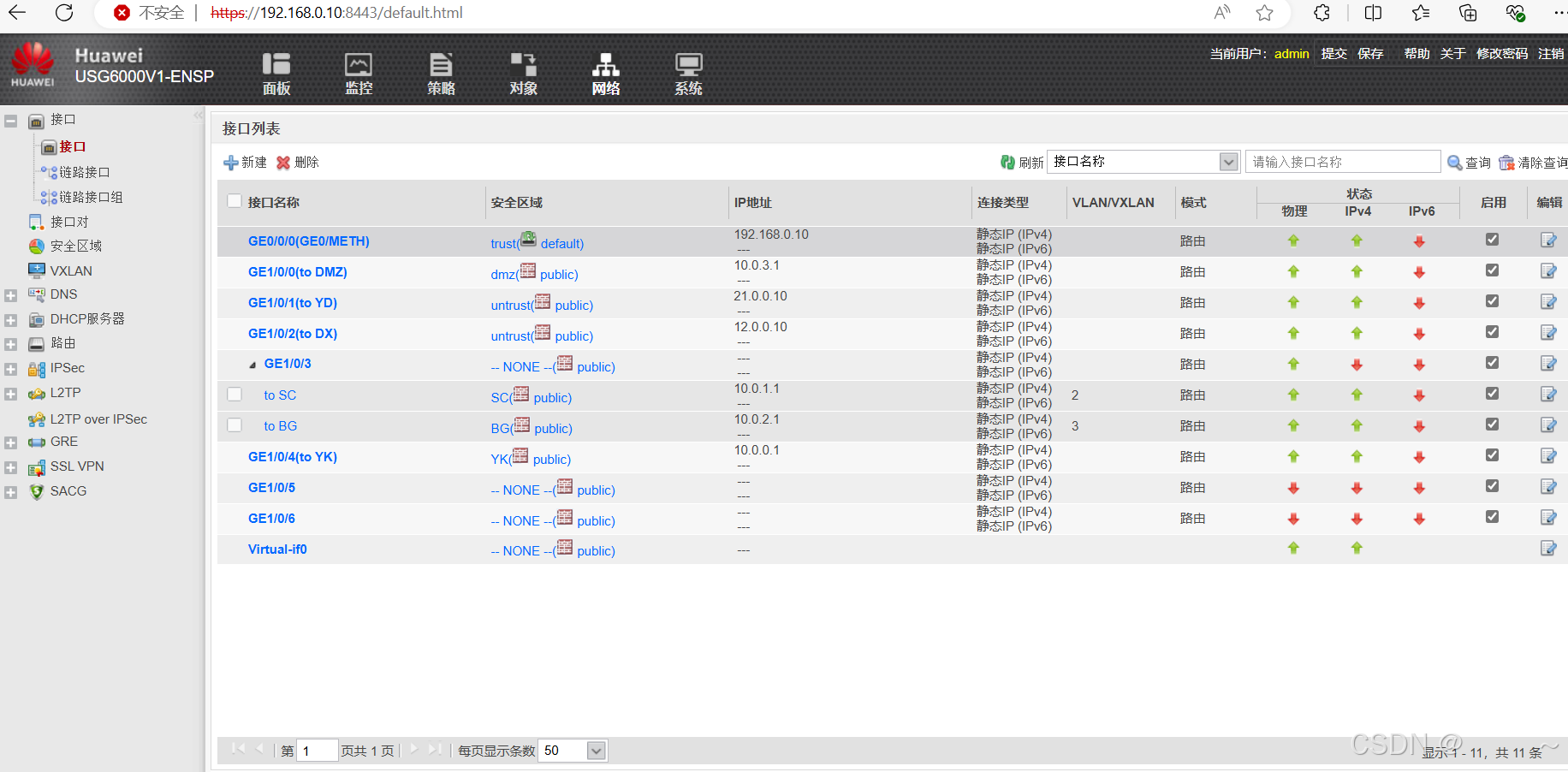

防火墙上的接口配置完成:

四:

交换机LSW6相关配置:

<Huawei>sys

[Huawei]sysname LSW6

[LSW6]vlan batch 2 to 3

[LSW6]int g 0/0/2

[LSW6-GigabitEthernet0/0/2]port link-type access

[LSW6-GigabitEthernet0/0/2]port default vlan 2

[LSW6-GigabitEthernet0/0/2]int g0/0/3

[LSW6-GigabitEthernet0/0/3]port link-type access

[LSW6-GigabitEthernet0/0/3]port default vlan 3

[LSW6-GigabitEthernet0/0/3]int g0/0/1

[LSW6-GigabitEthernet0/0/1]port link-type trunk

[LSW6-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3

[LSW6-GigabitEthernet0/0/1]undo port trunk allow-pass vlan 1

路由器ISP配置:

[Huawei]sysname ISP

电信:

[ISP]int g0/0/0

[ISP-GigabitEthernet0/0/0]ip add 12.0.0.1 24

移动:

[ISP-GigabitEthernet0/0/0]int g0/0/1

[ISP-GigabitEthernet0/0/1]ip add 23.0.0.1 24

分公司接口端:

[ISP-GigabitEthernet0/0/1]int g0/0/2

[ISP-GigabitEthernet0/0/2]ip add 21.0.0.124

[ISP-GigabitEthernet0/0/2]q

环回口(用于测试):

[ISP]int LoopBack 0

[ISP-LoopBack0]ip add 1.1.1.1 24

[ISP-LoopBack0]q

[ISP-GigabitEthernet0/0/1]dis ip int b

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

The number of interface that is UP in Physical is 5

The number of interface that is DOWN in Physical is 0

The number of interface that is UP in Protocol is 5

The number of interface that is DOWN in Protocol is 0

Interface IP Address/Mask Physical Protocol

GigabitEthernet0/0/0 12.0.0.1/24 up up

GigabitEthernet0/0/1 23.0.0.1/4 up up

GigabitEthernet0/0/2 21.0.0.1/24 up up

LoopBack0 1.1.1.1/24 up up(s)

NULL0 unassigned up up(s)

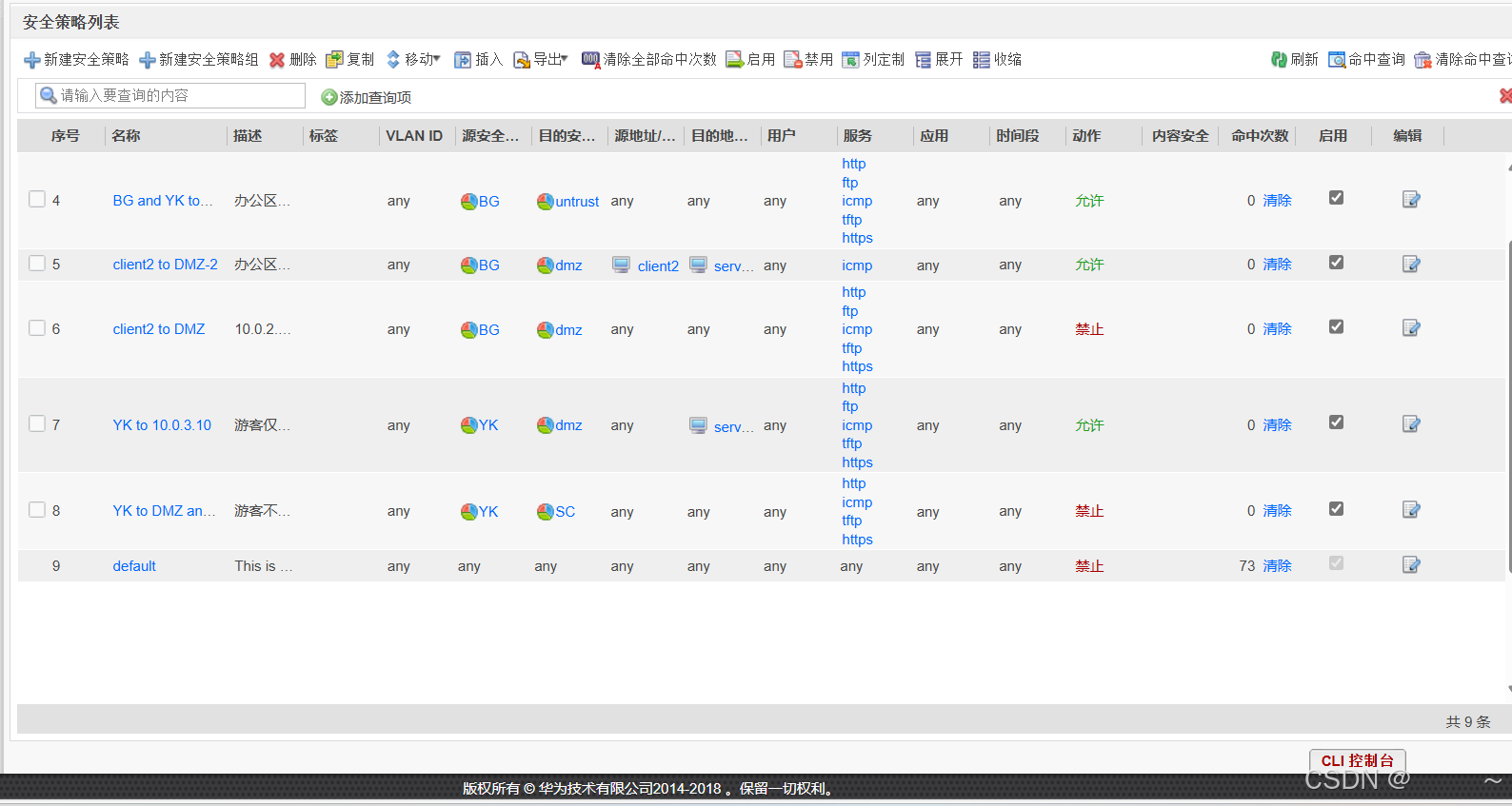

五:按要求完成需求

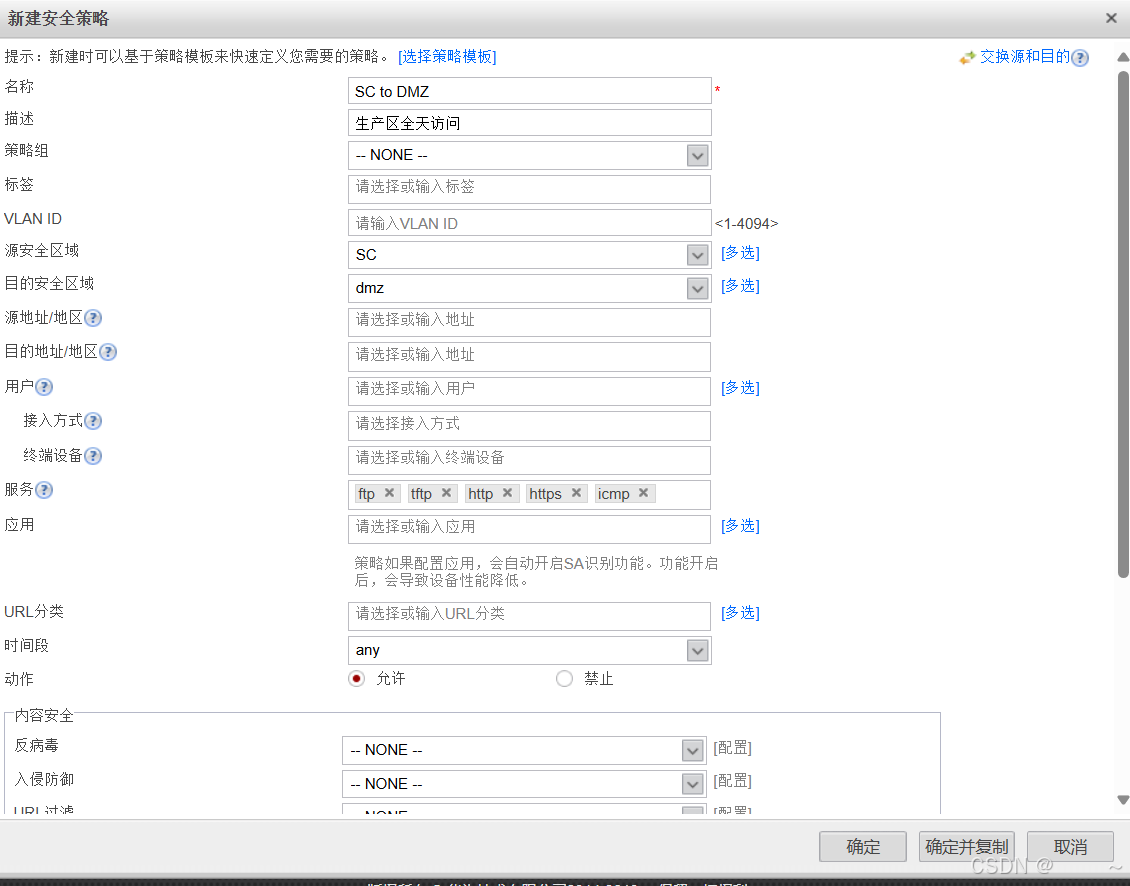

1、DMZ区的服务器,办公区仅能在办公时间内(9:00-18:00)可以访问,生产区设备全天都是可以访问的

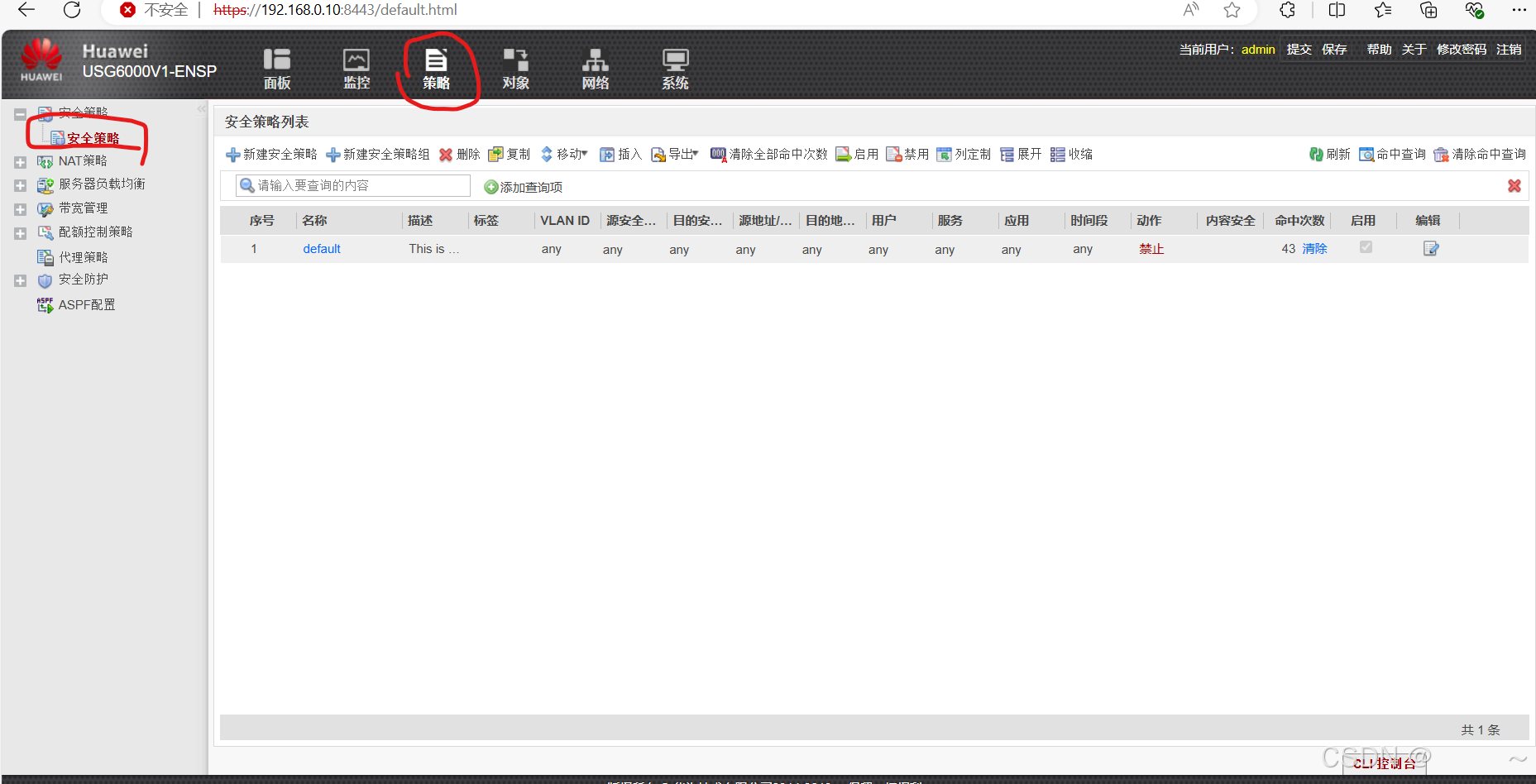

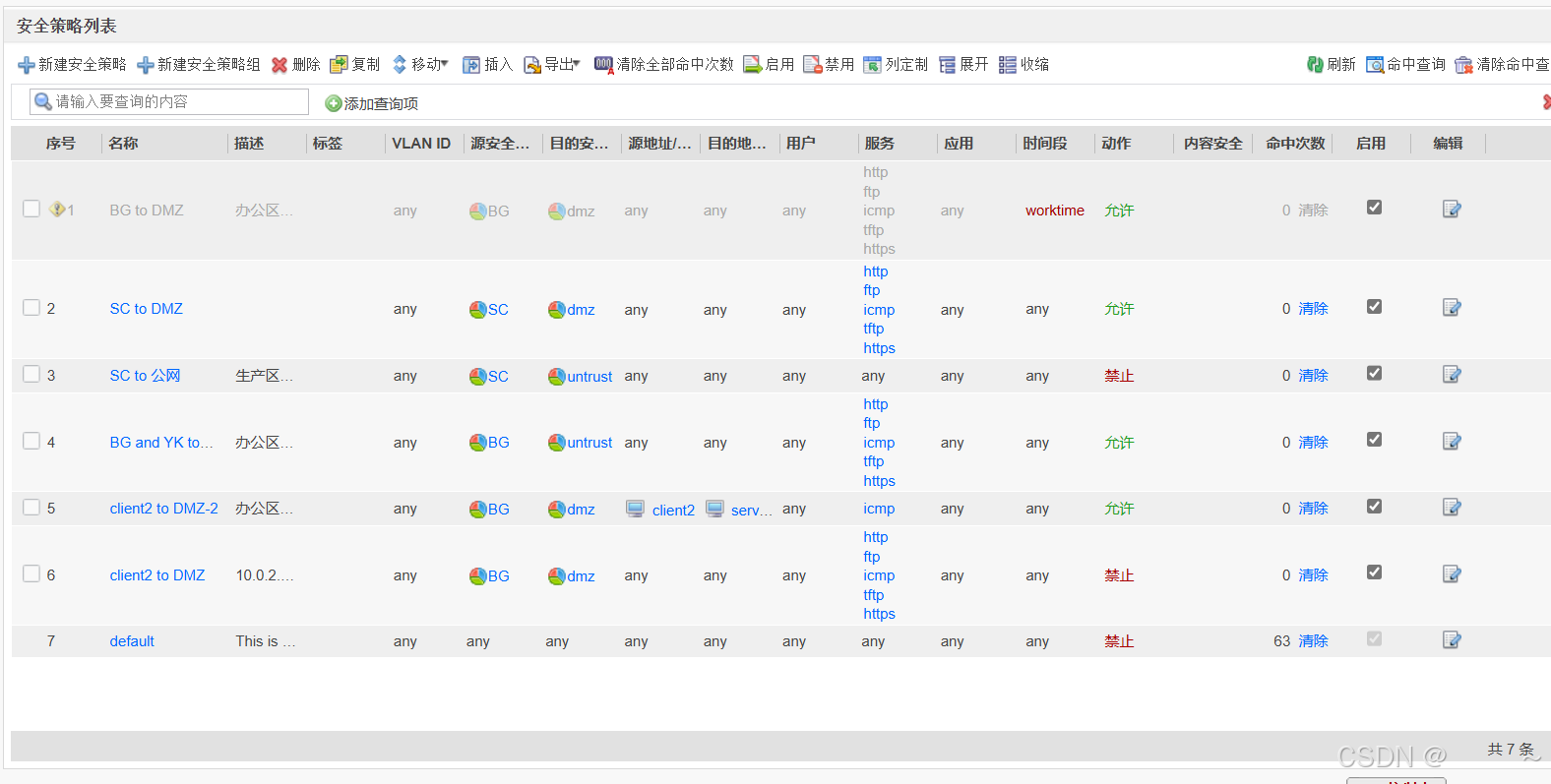

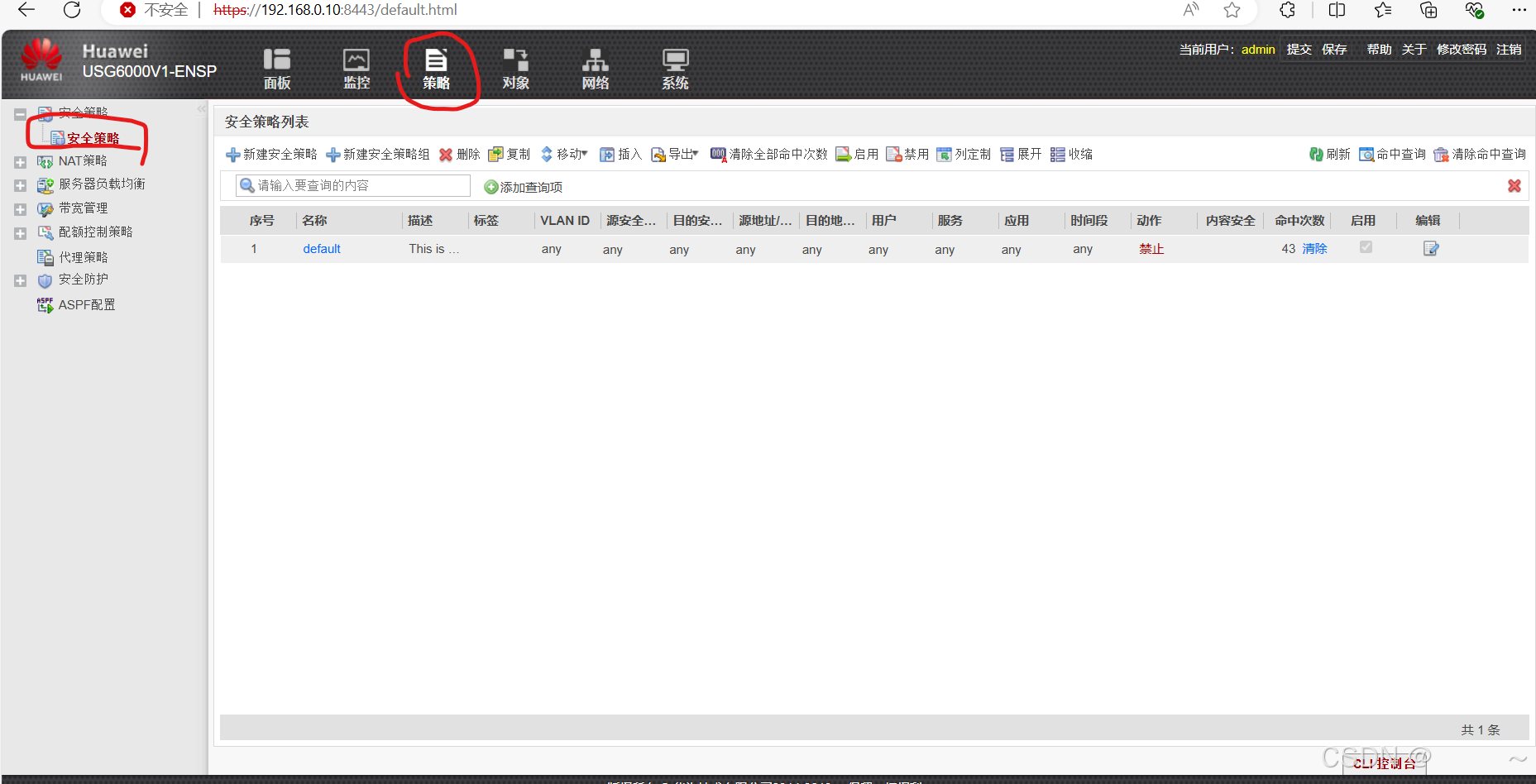

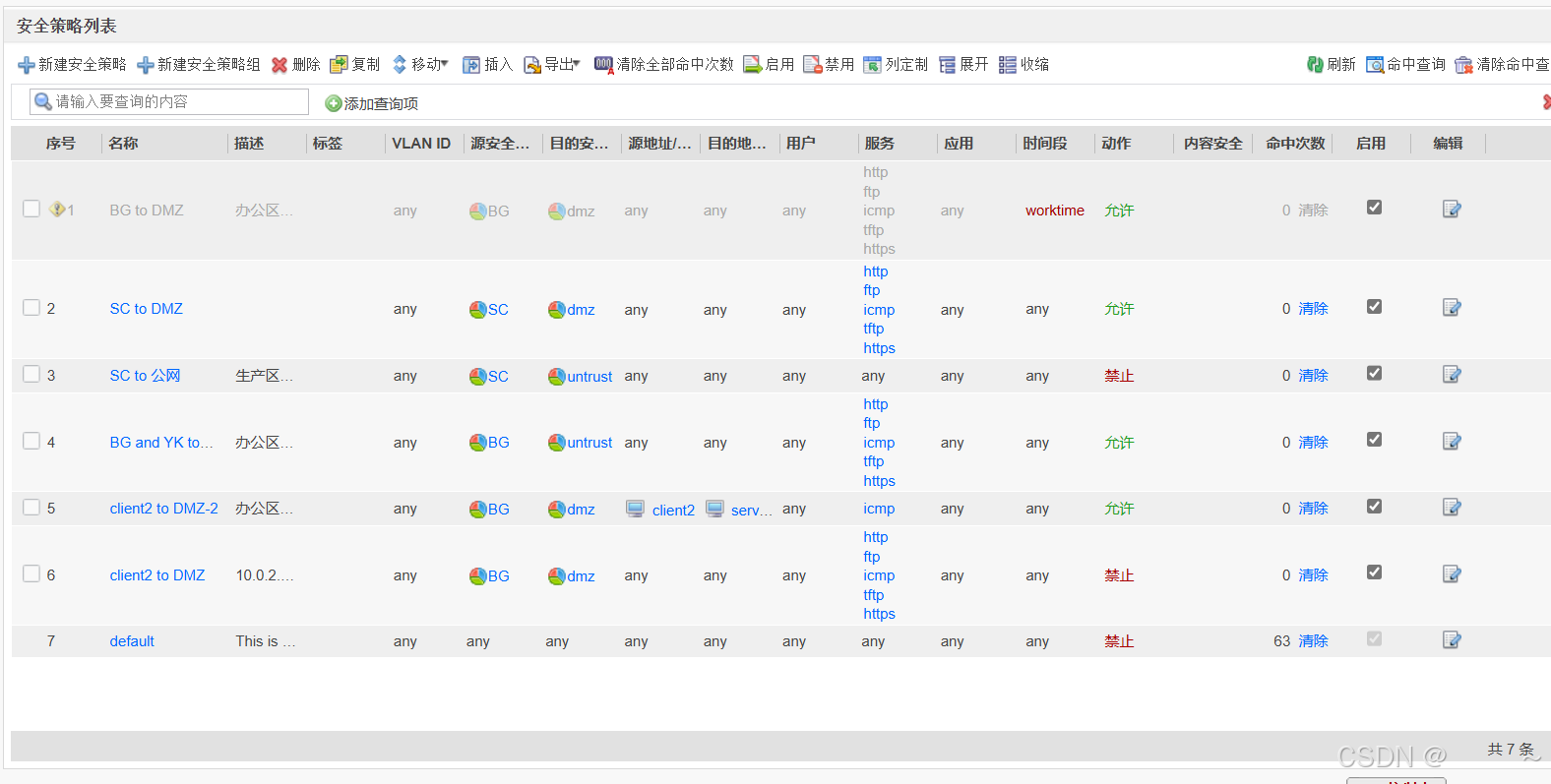

新建安全策略:

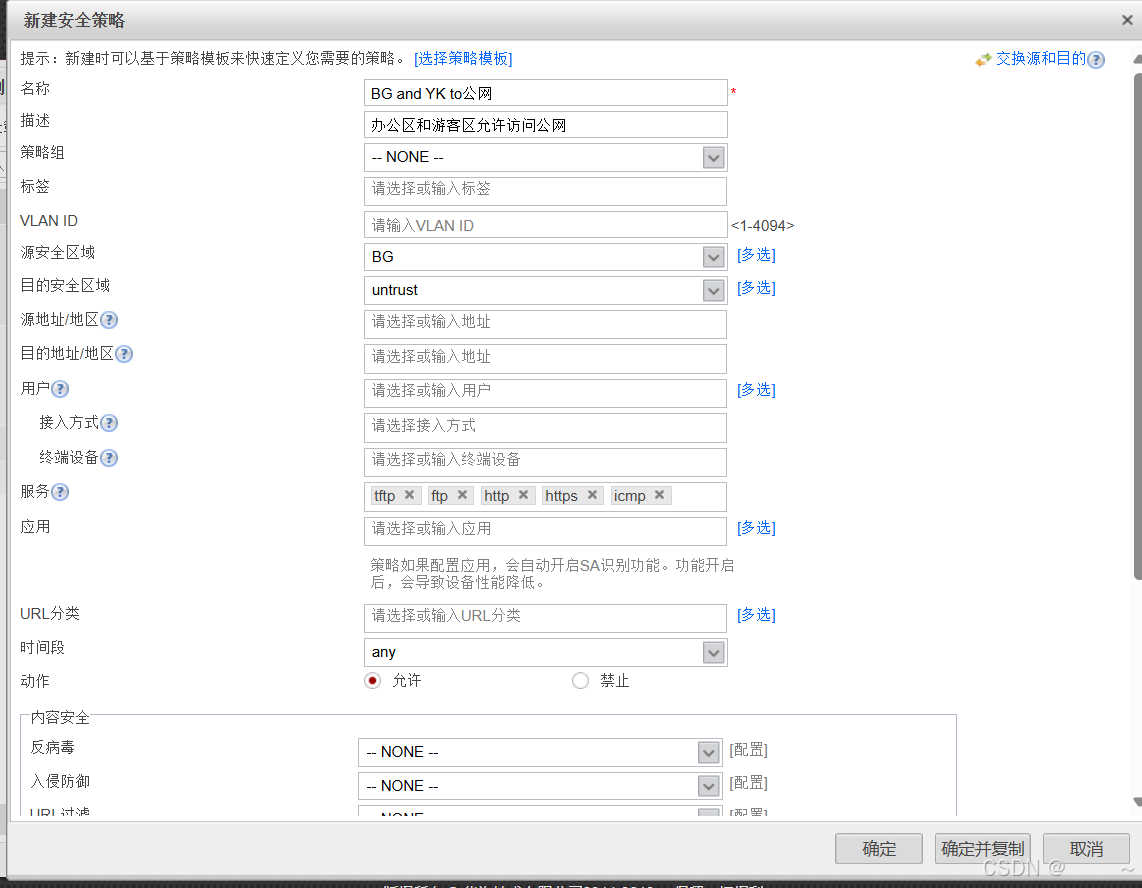

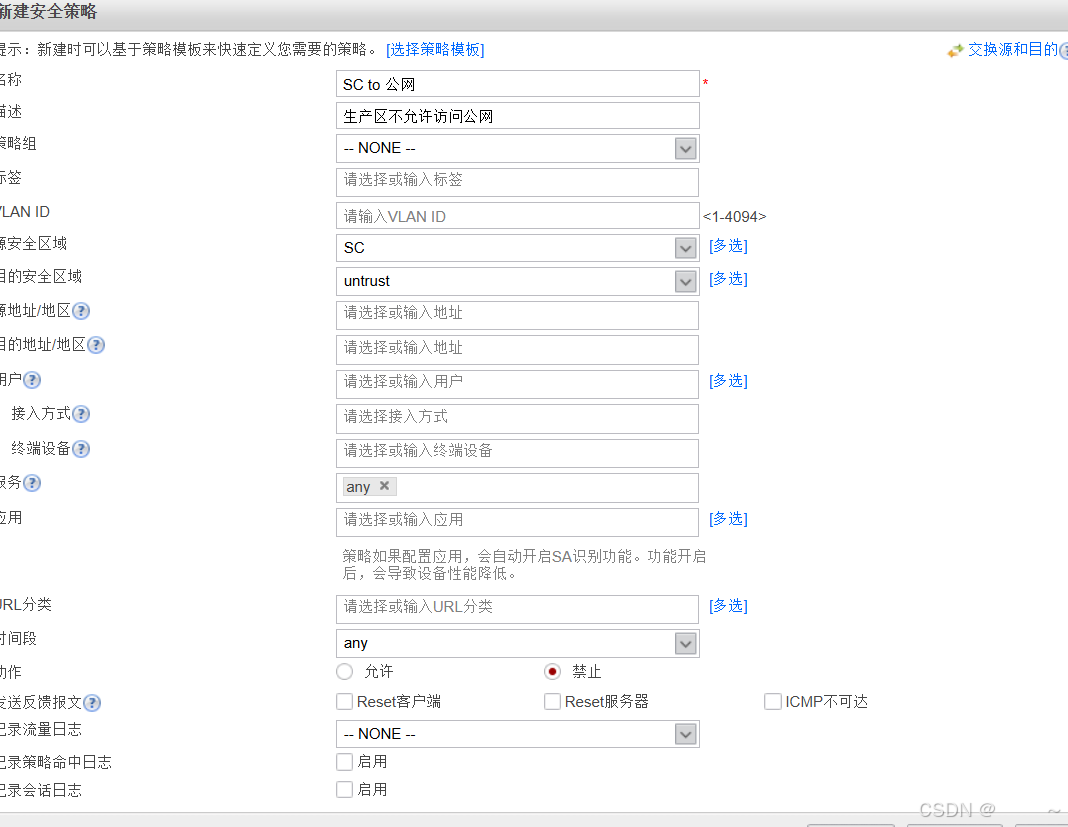

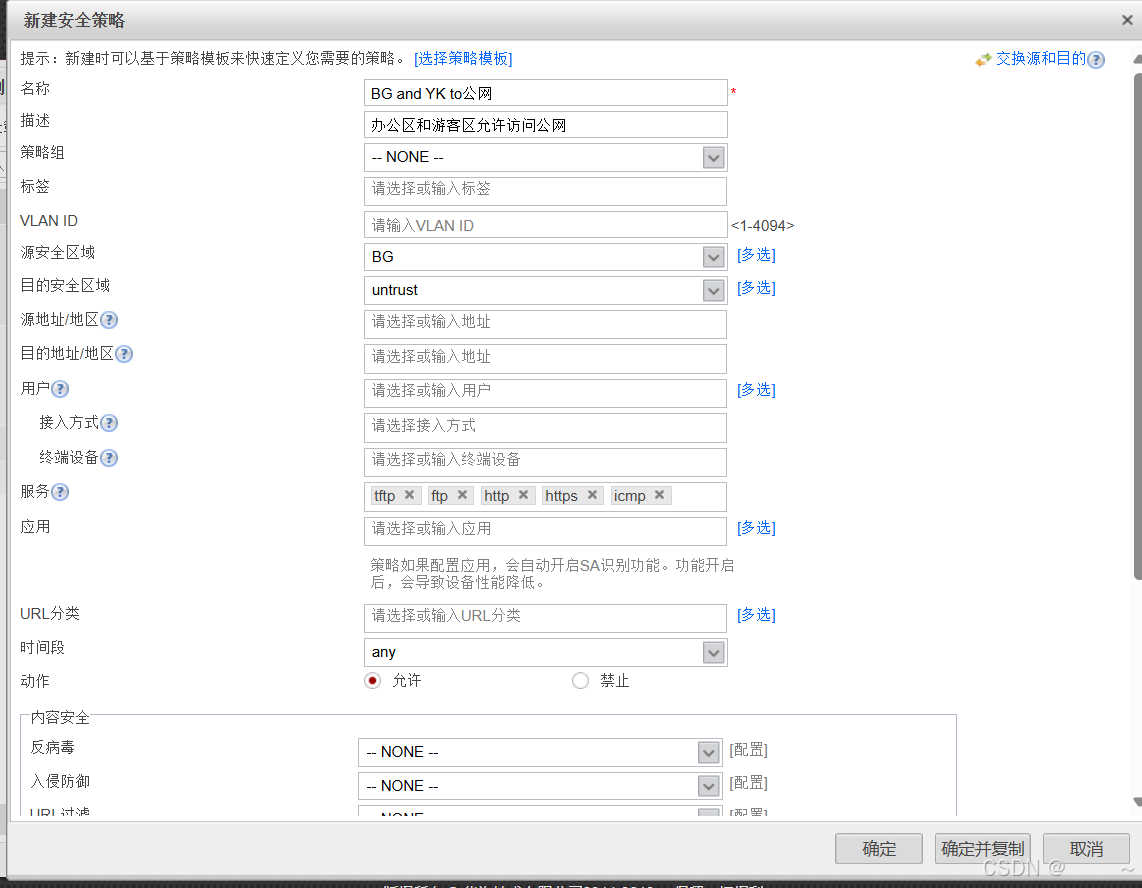

2、生产区不允许访问互联网,办公区和游客区允许访问互联网

互联网设置是untrust区域,所以只需要控制生产区和办公区通向untrust区域的流量

新建策略:

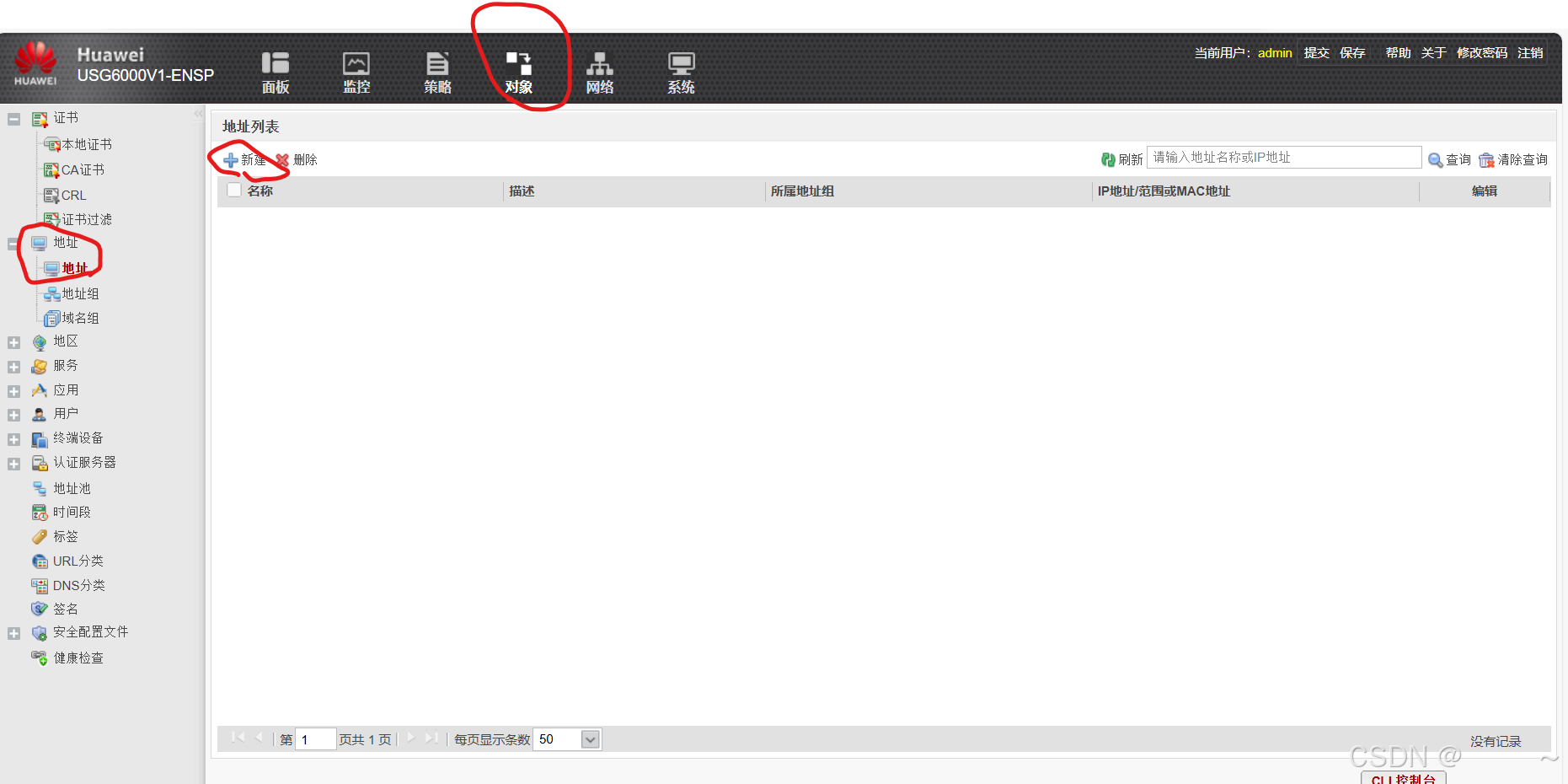

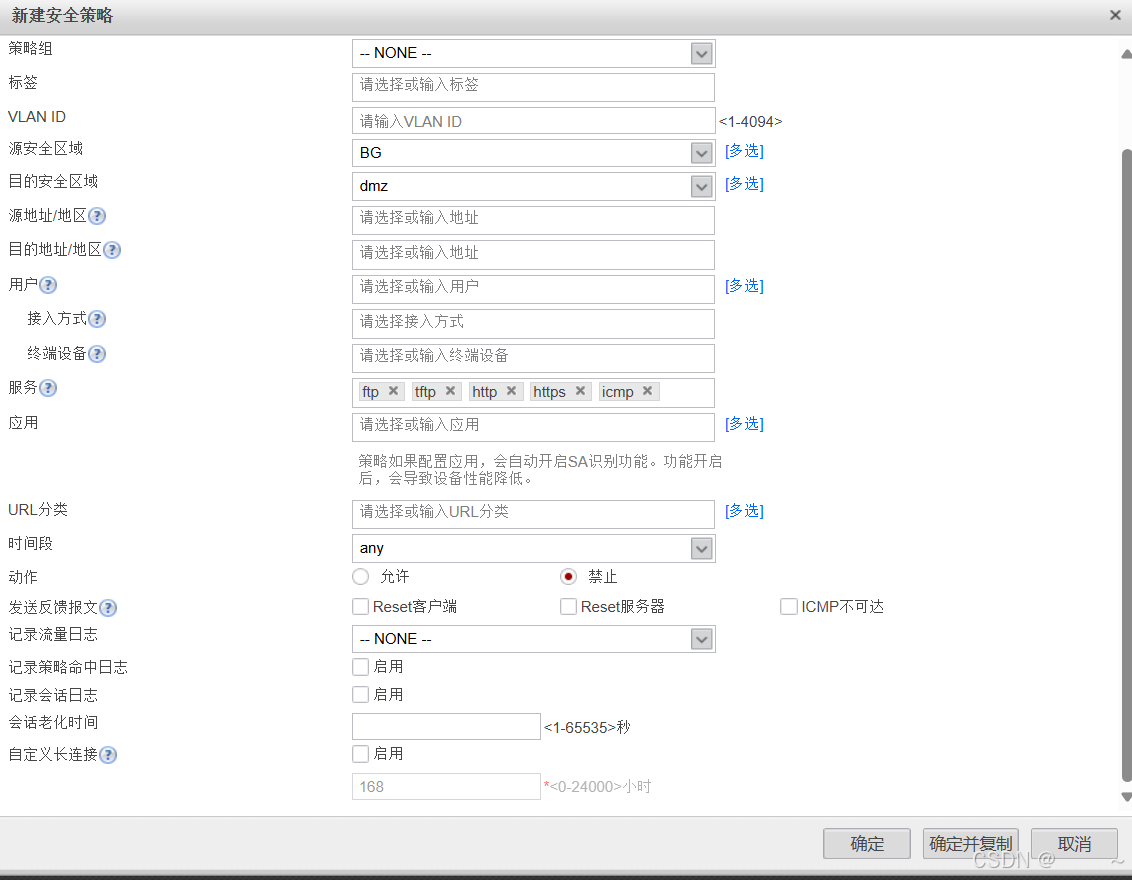

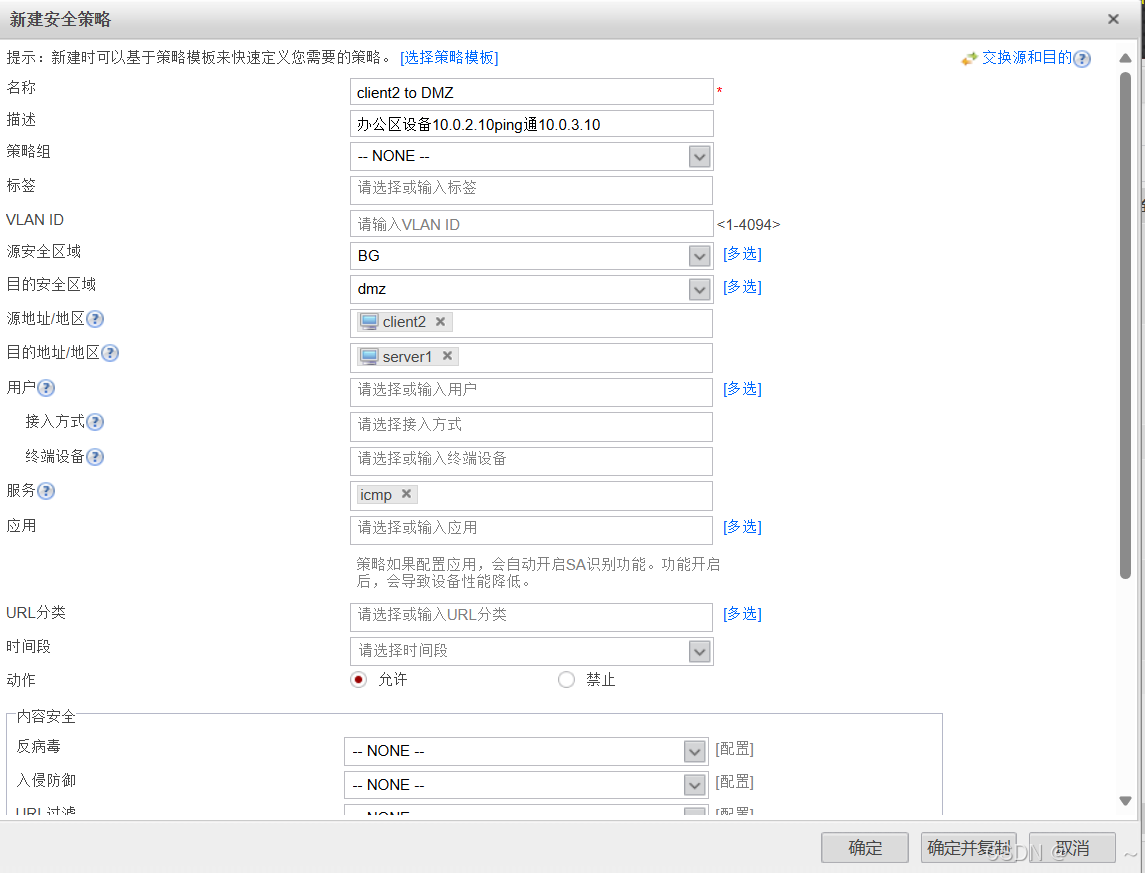

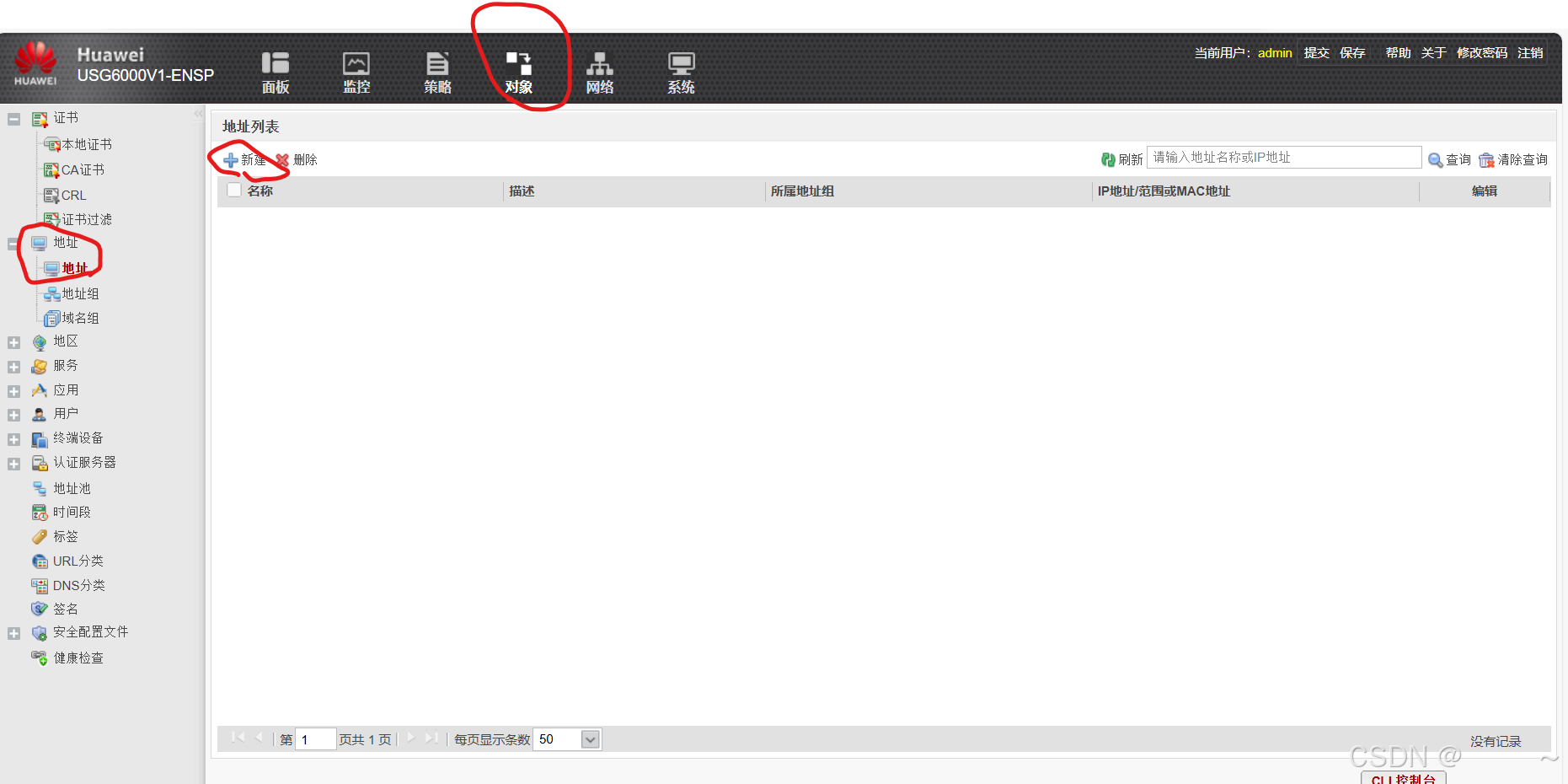

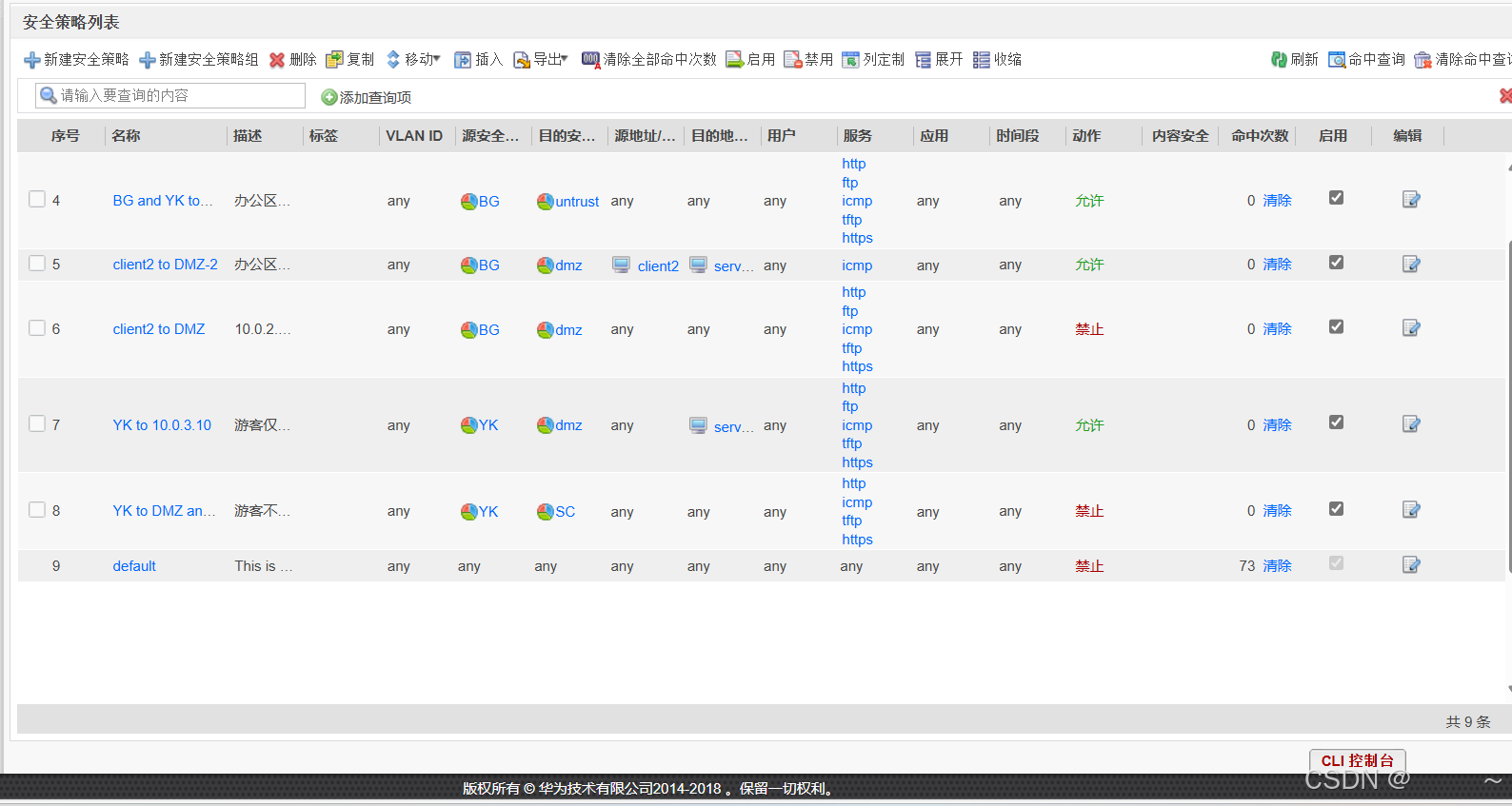

3、办公区设备10.0.2.20不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

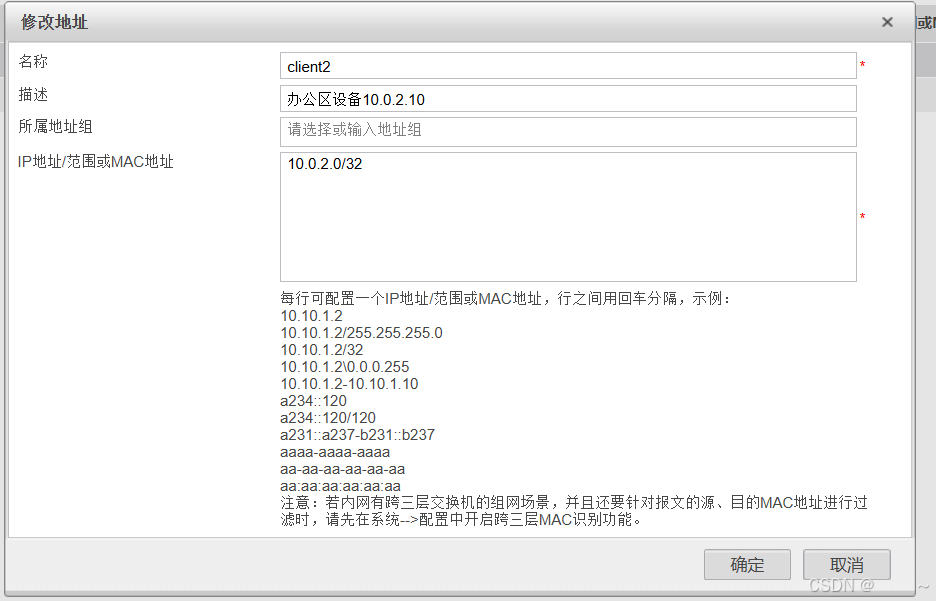

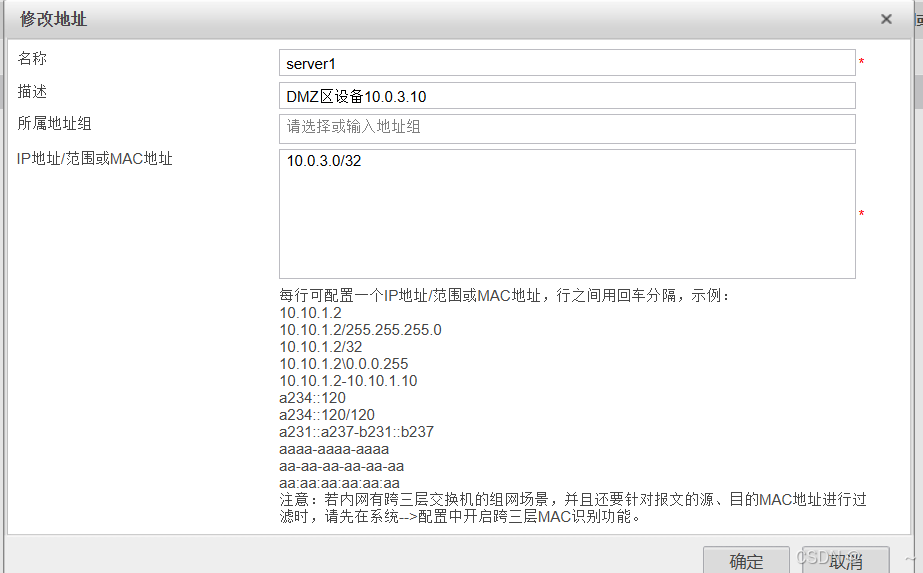

新建地址:

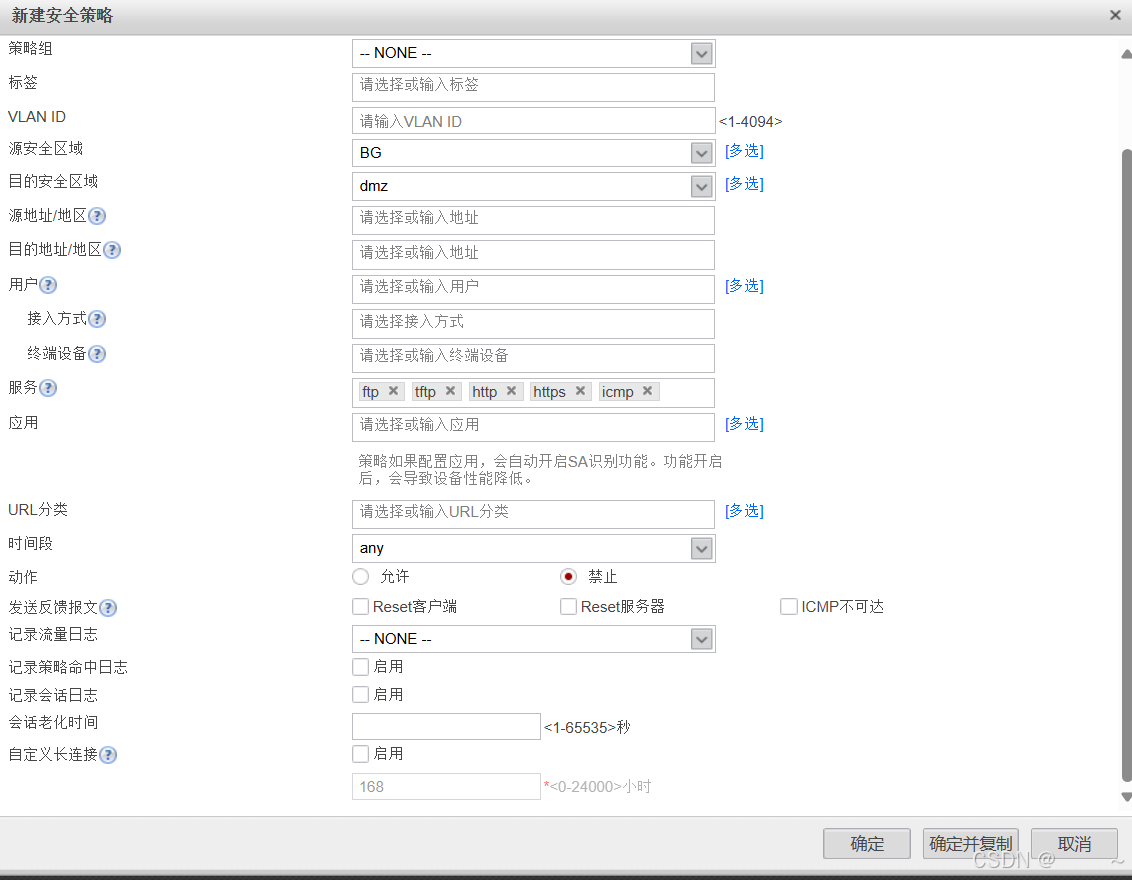

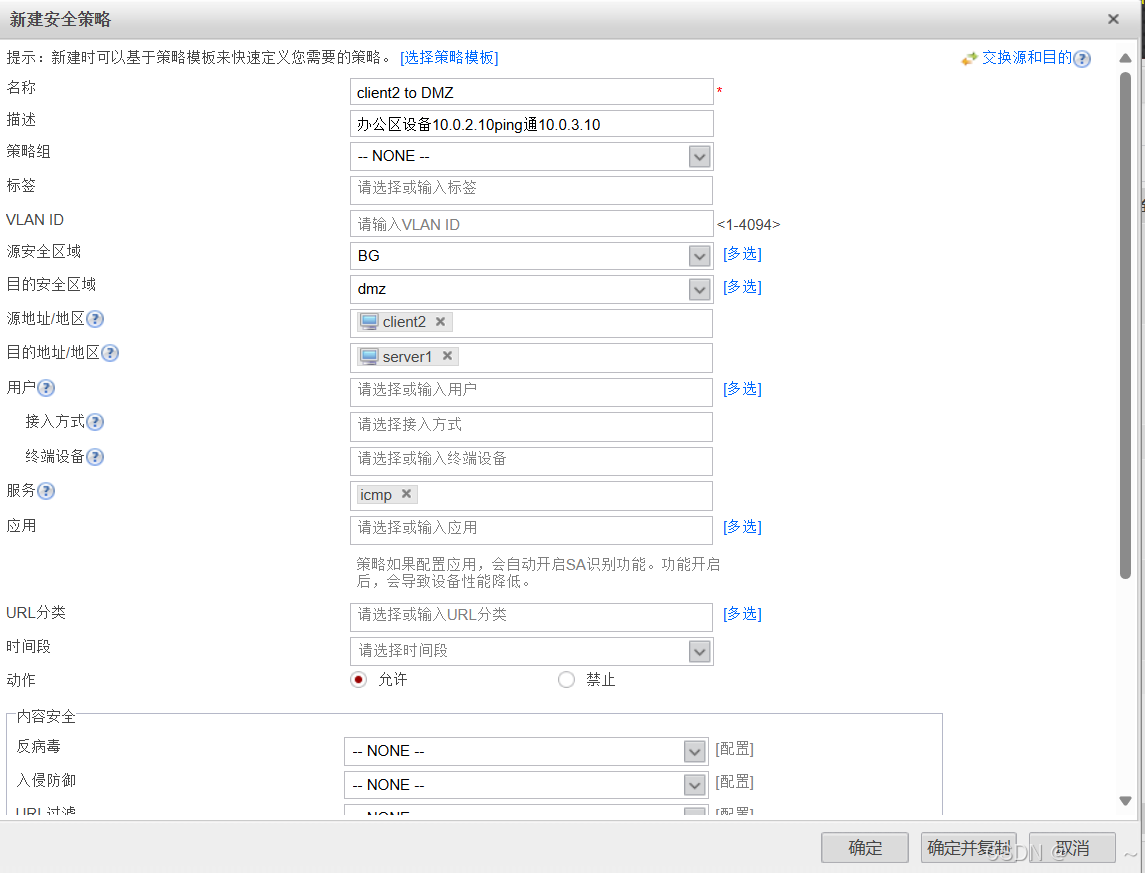

新建安全策略:

因为有一条办公区在工作时间允许访问DMZ区,

故需要调整该策略执行顺序

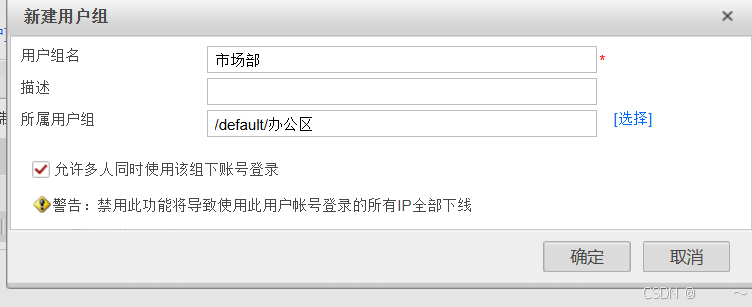

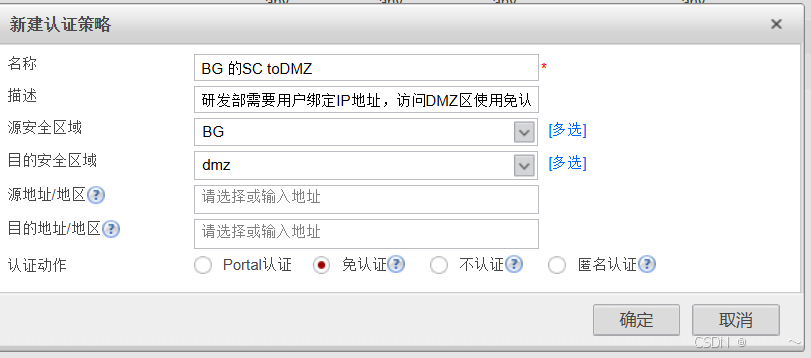

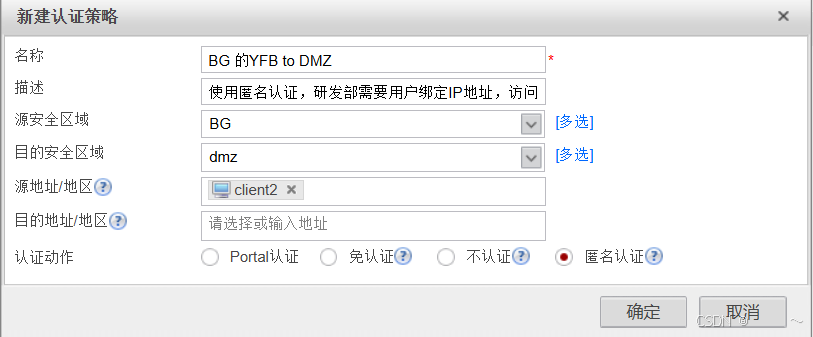

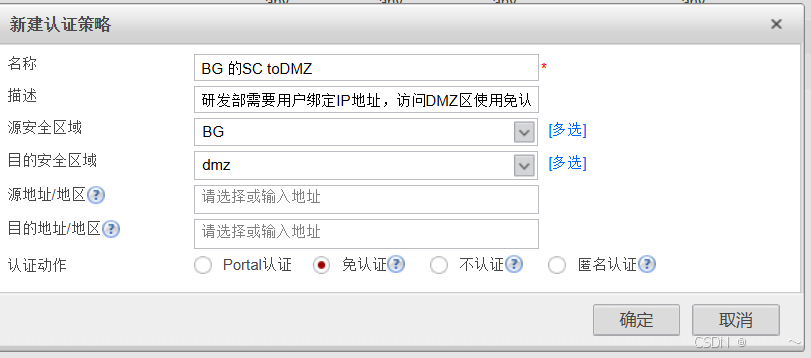

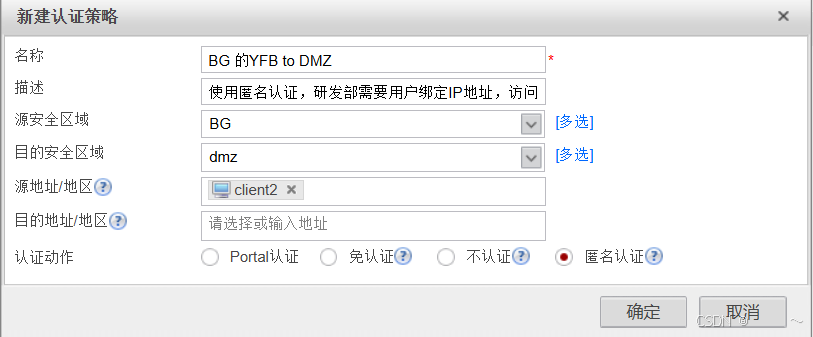

4、办公区分为市场部和研发部,研发部IP地址固定,访问DMZ区使用匿名认证,市场部需要用户绑定IP地址,访问DMZ区使用免认证;

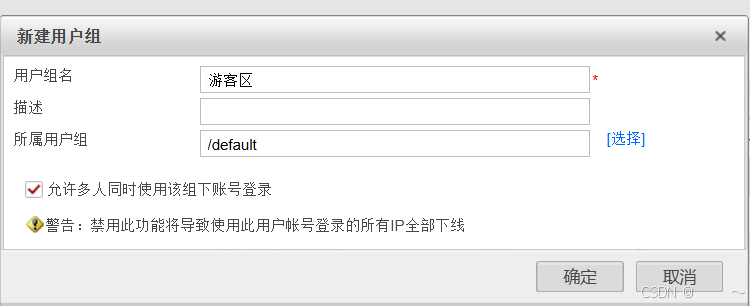

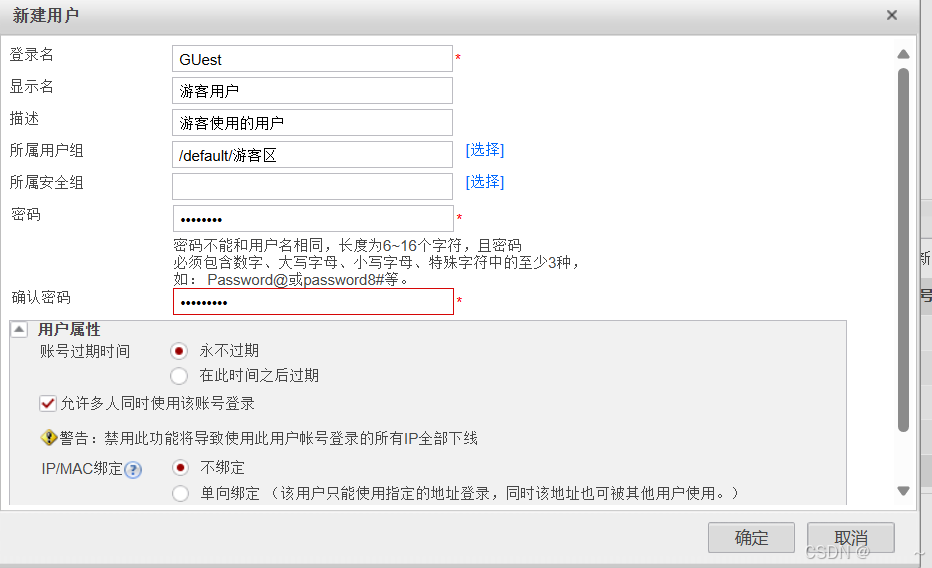

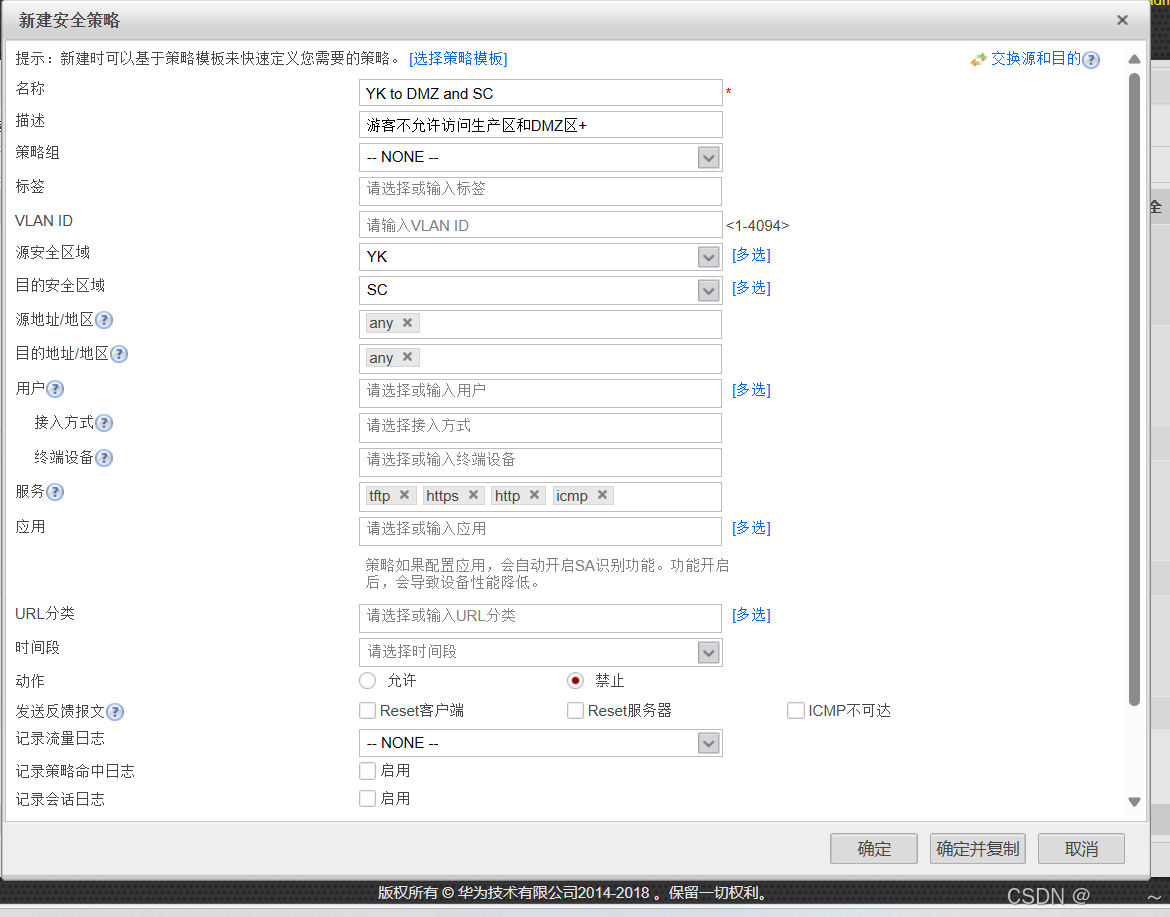

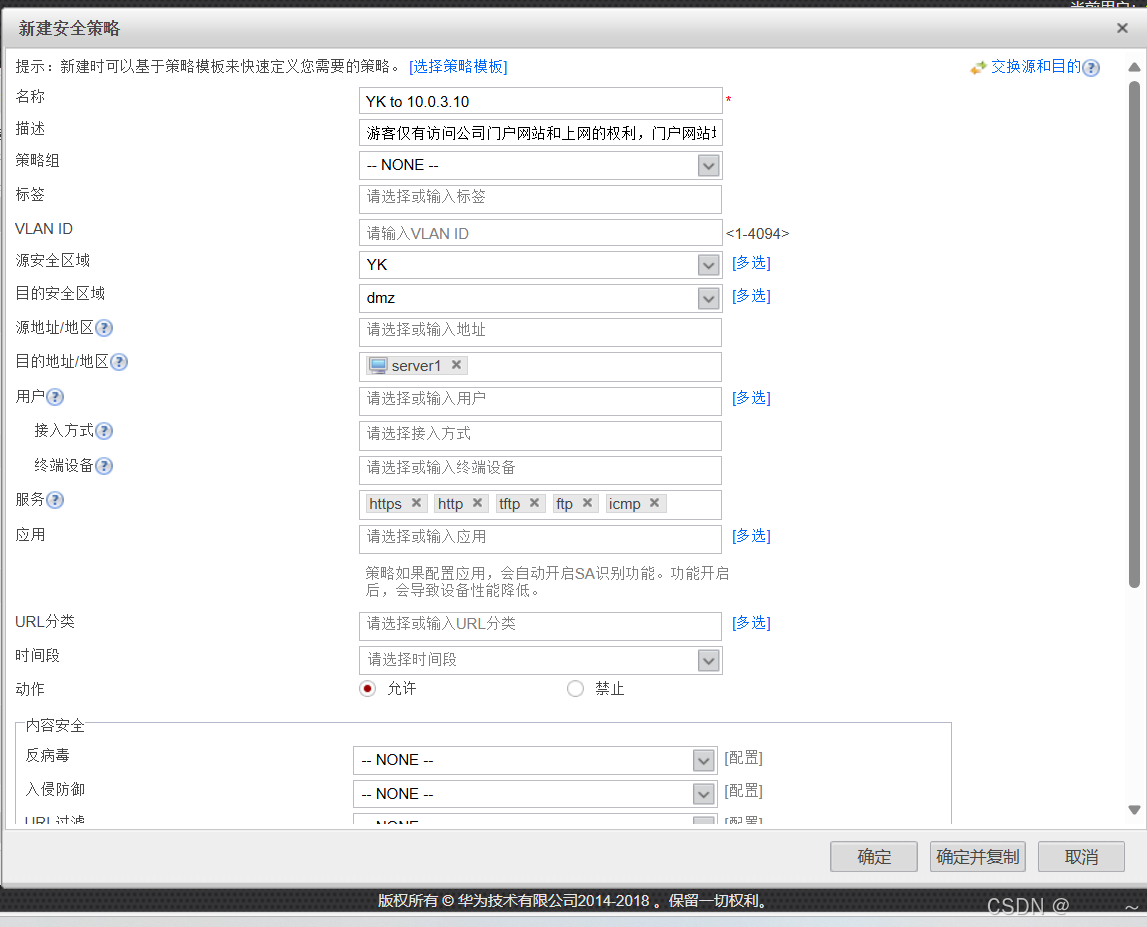

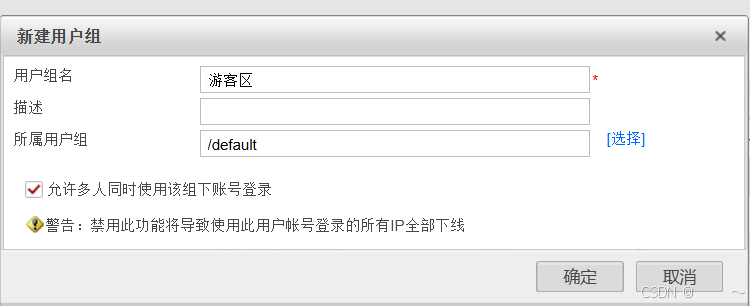

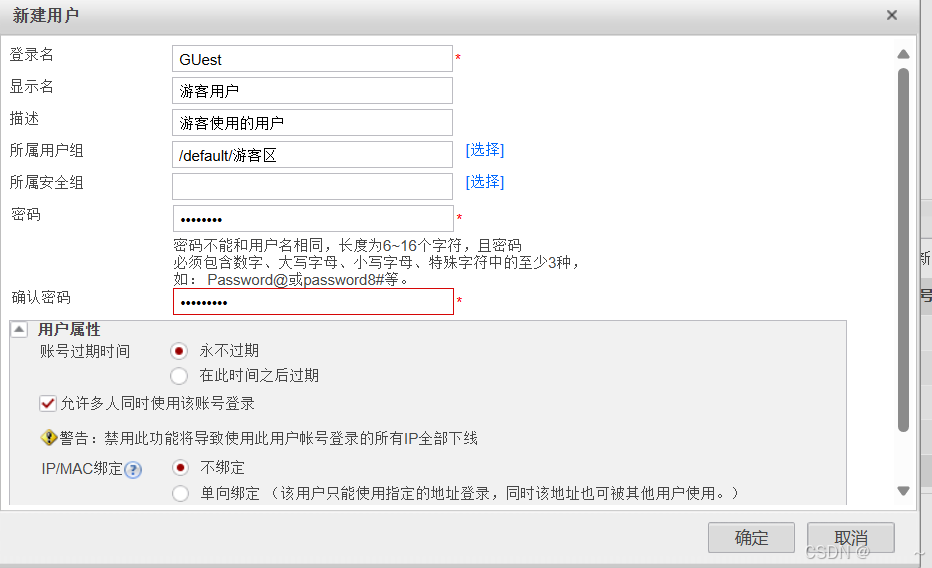

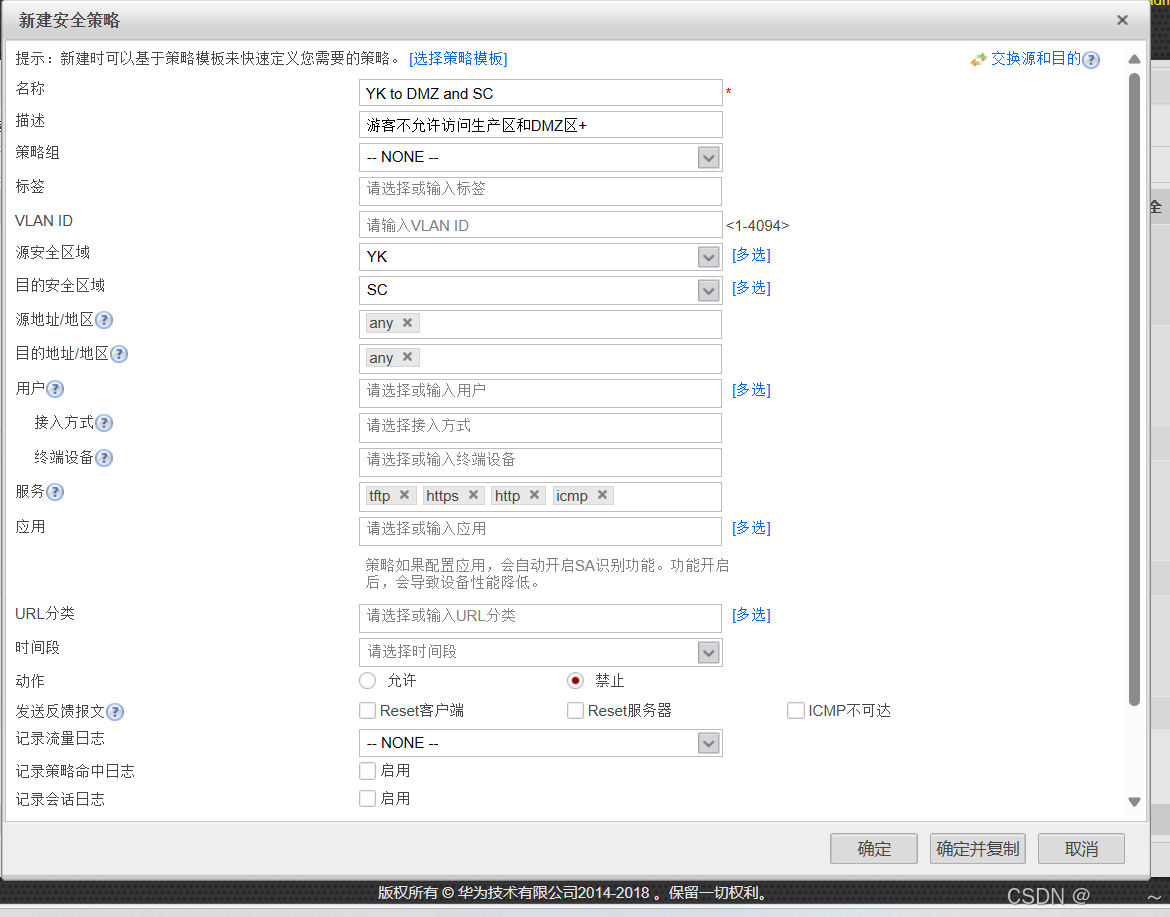

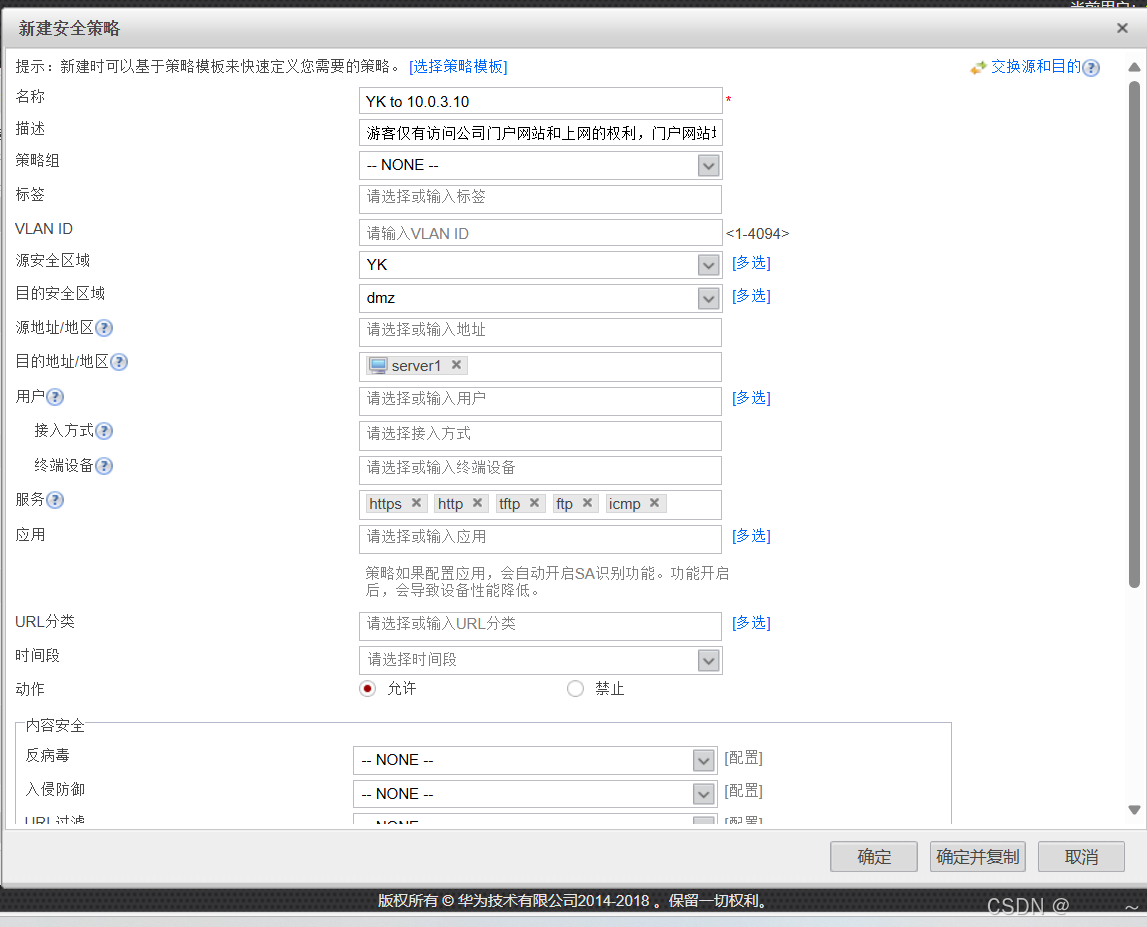

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123,游客仅有访问公司门户网站和上网的权利,门户网站地址10.0.3.10

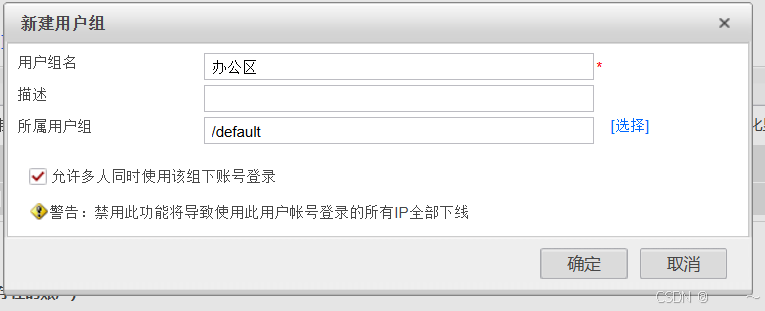

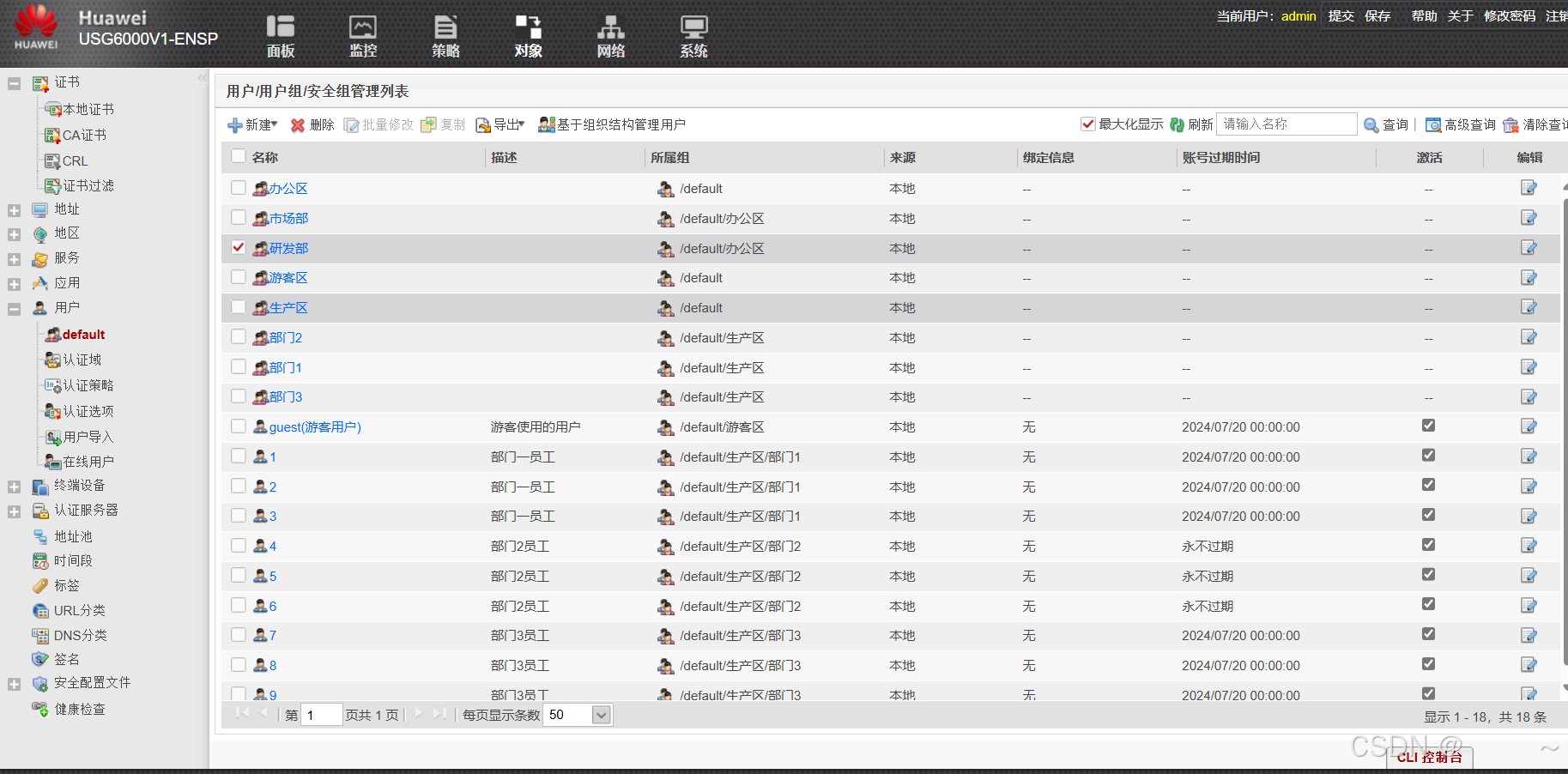

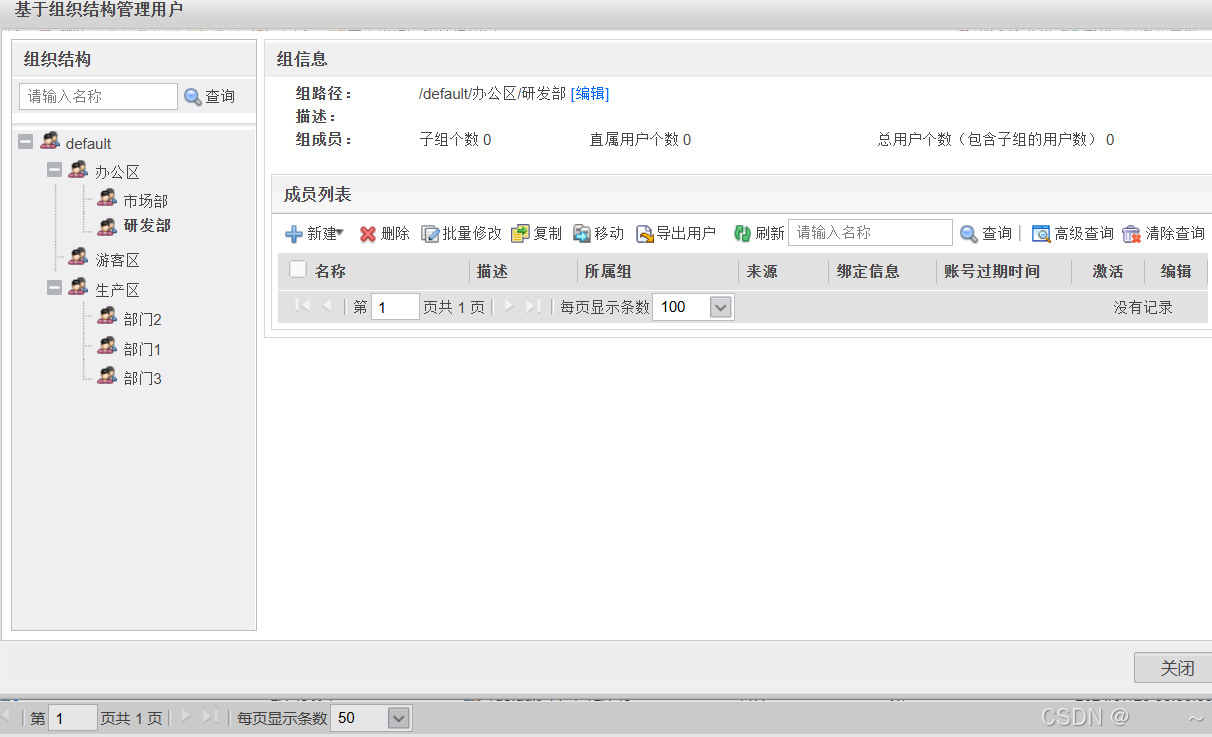

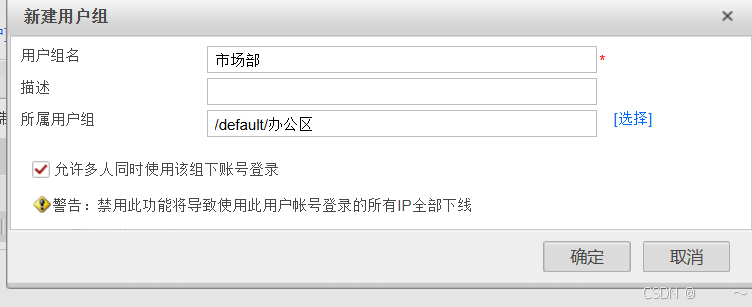

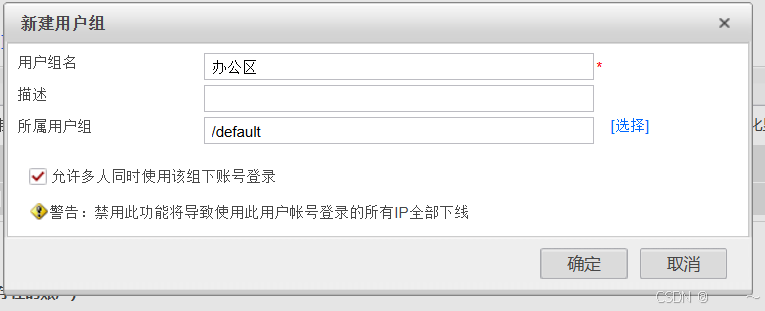

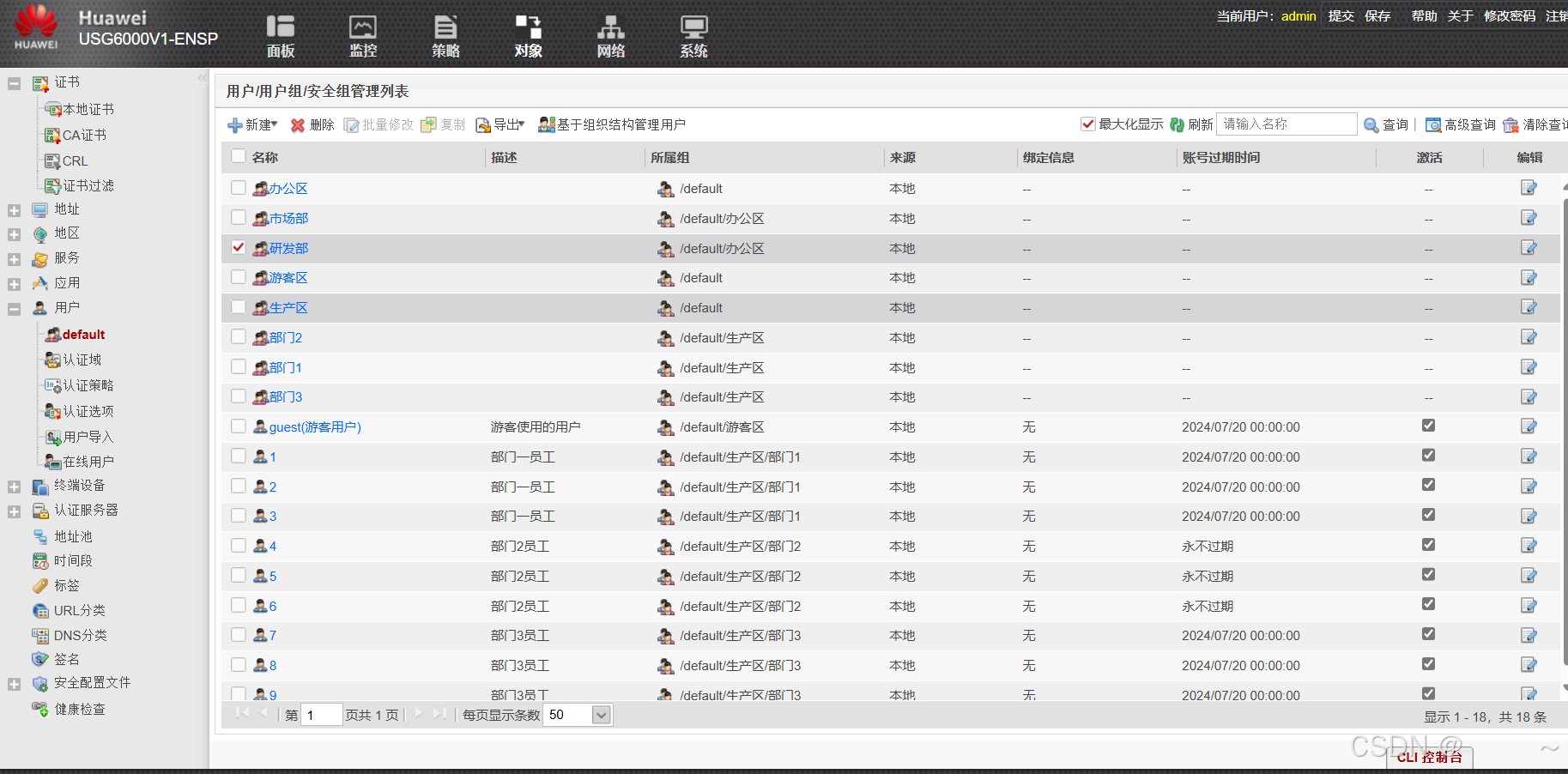

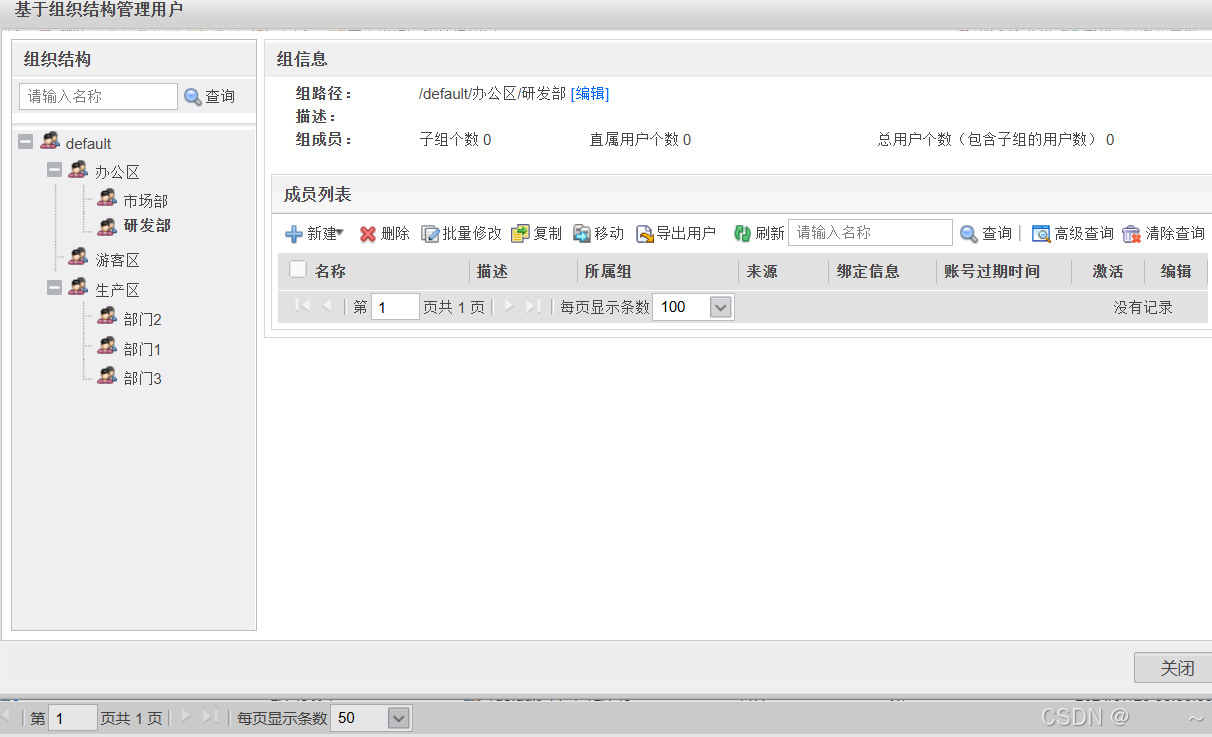

建立办公区组及其下的市场部和研发部:

新建认证策略:

创建游客区:

在游客区里面创建Guest用户:

对游客区新建安全策略:

不允许访问DMZ和生产区:

允许访问门户网站10.0.3.10:

访问门户网站的优先级应当大于禁止访问DMZ区的优先级:

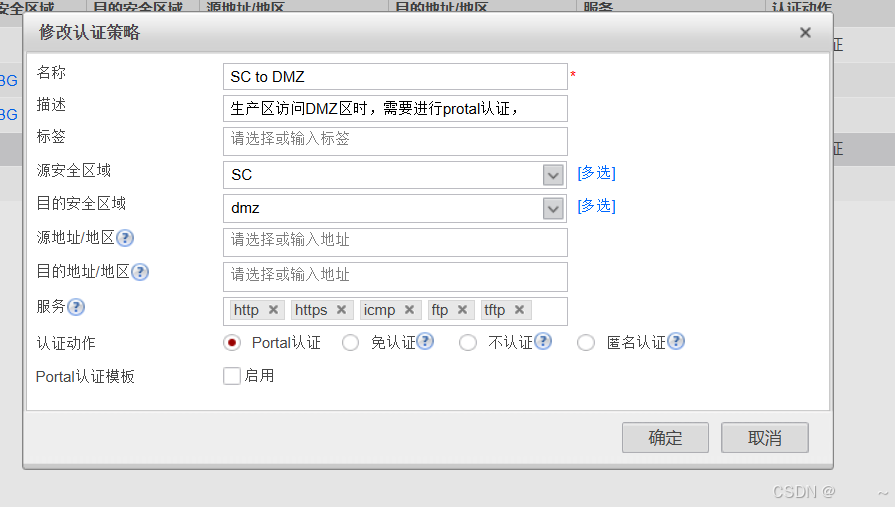

5、生产区访问DMZ区时,需要进行protal认证,设立生产区用户架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab@123,

首次登录需要修改密码,用户过期时间设定为10天,用户不允许多人使用

创建生产区并建立框架:

认证策略:

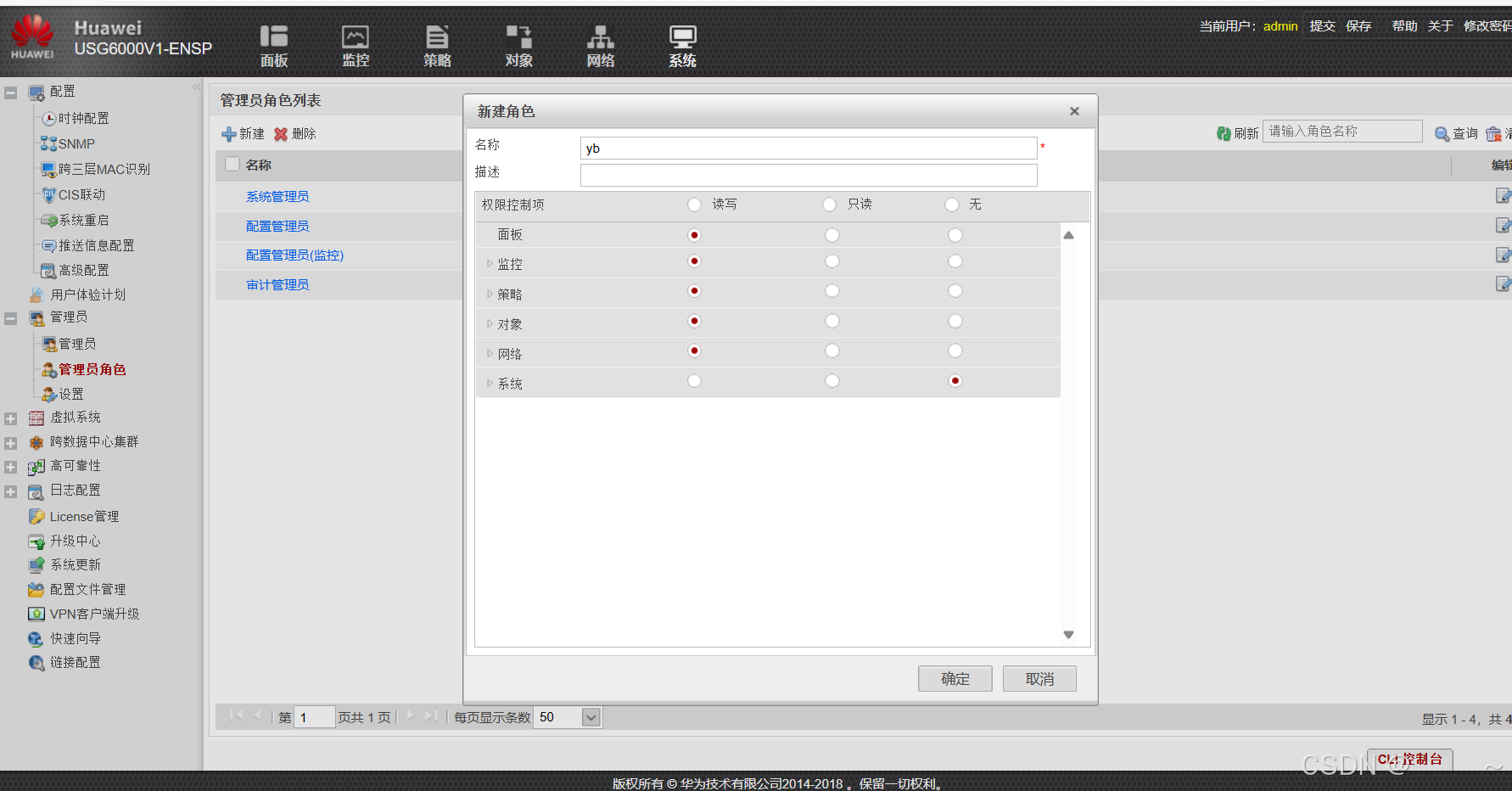

6、创建一个自定义管理员,要求不能拥有系统管理的功能

创建成功,至此所以需求完成!!!

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/7285.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

打赏

微信支付宝扫一扫,打赏作者吧~

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~