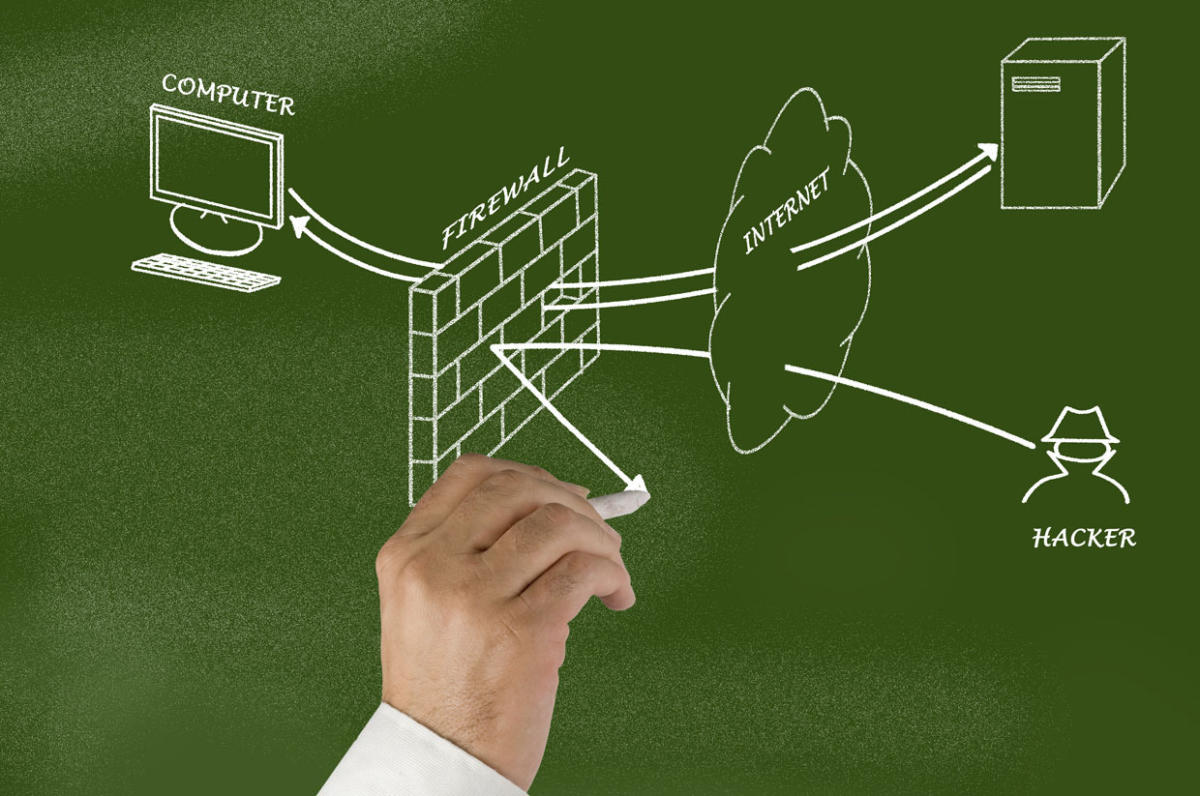

防火墙是一种网络安全设备或软件,用于监控、过滤和控制网络流量,以保护计算机网络免受未经授权的访问、恶意攻击和不良数据包的侵害。它可以被视为计算机网络内部和外部之间的一道安全防线,类似于现实生活中的防火墙,用于阻止火灾蔓延到其他区域。

防火墙主要通过以下几种方式实现网络安全防护:

访问控制:防火墙可以根据预设的安全策略,对数据包进行检查和过滤,控制哪些数据包可以进入或离开网络,从而限制网络访问的范围和权限。

流量监控:防火墙可以监视网络流量,检测和记录网络中的异常活动,如入侵、恶意攻击等,及时发现网络安全威胁并采取相应的应对措施。

地址转换:防火墙可以实现网络地址转换(NAT),隐藏内部网络的真实IP地址,增加网络的安全性,并且可以实现多个内部主机共享一个公网IP地址。

虚拟专用网络(VPN):防火墙可以提供VPN功能,通过加密通信和安全隧道技术,实现远程用户和分支机构与网络的安全连接。

应用层过滤:一些高级防火墙还可以实现应用层过滤,对特定的应用协议和数据包内容进行检查和过滤,提高网络安全性。

防火墙通常可以部署在网络边界、子网之间或者主机上,形式包括硬件防火墙和软件防火墙。通过有效地配置和管理防火墙,可以有效地防止网络遭受各种安全威胁,确保网络的稳定运行和信息的机密性、完整性和可用性。

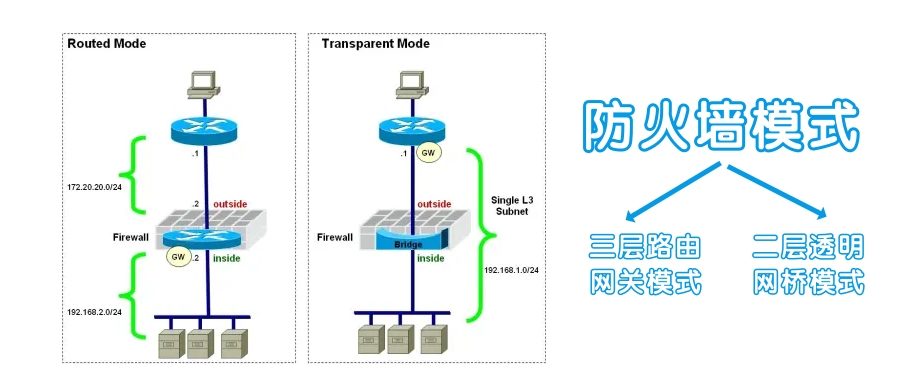

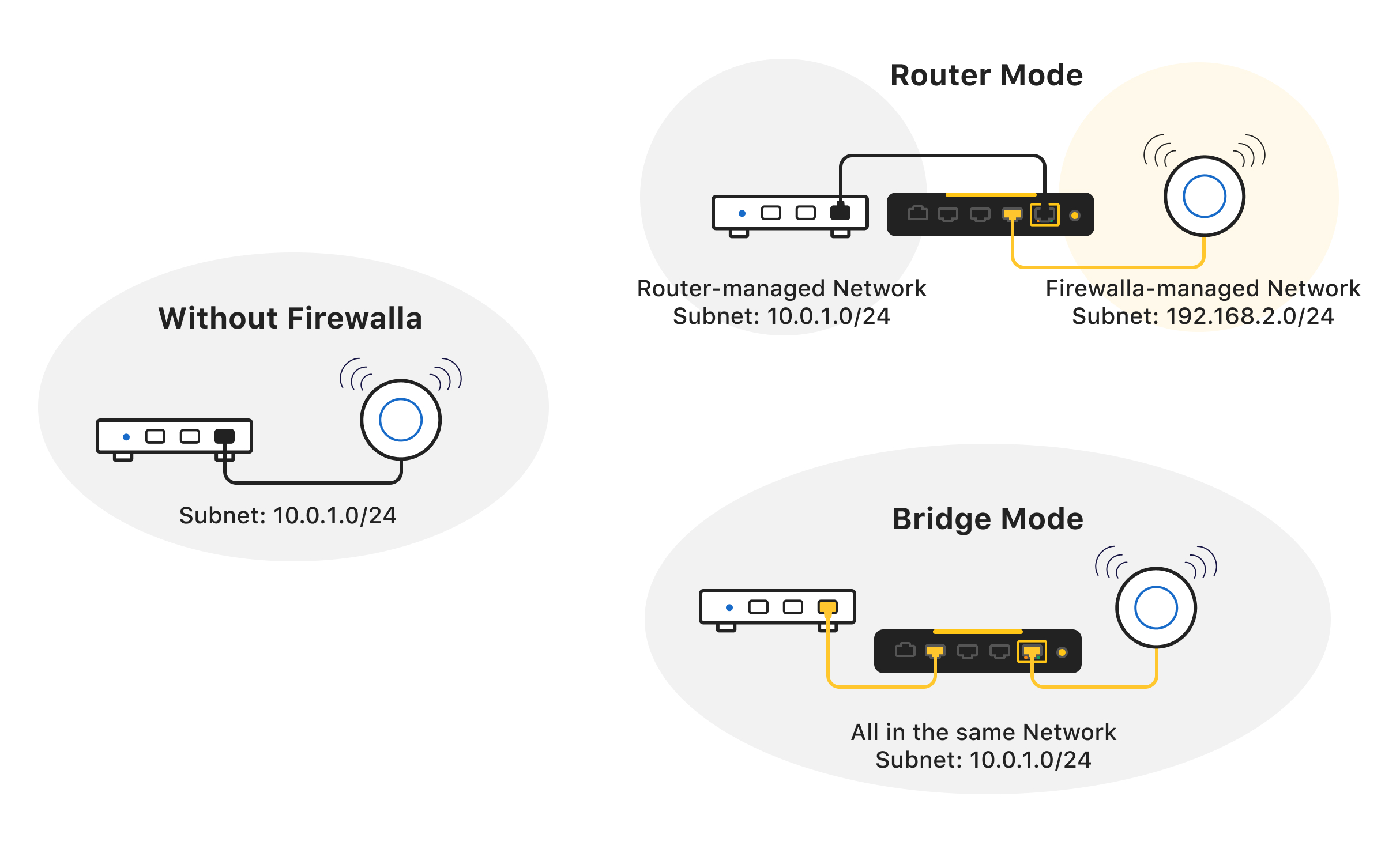

防火墙并非一成不变,它可以根据网络架构和安全需求采用不同的组网模式。其中,三层路由网关模式和二层透明网桥模式是两种常见的防火墙组网模式。本文瑞哥将带大家深入探讨这两种模式的工作原理、优缺点以及适用场景,帮助读者更好地了解和选择适合自己网络环境的防火墙配置。

三层路由网关模式

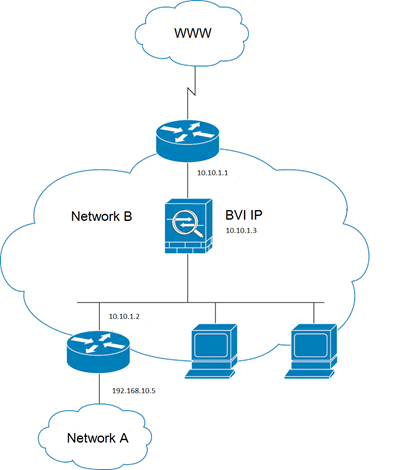

三层路由网关模式是一种防火墙的网络架构,它通过在网络层(第三层)对数据包进行过滤和转发,实现网络安全防护。在这种模式下,防火墙作为路由器或者网关存在,能够识别和处理网络流量,并根据预设的安全策略进行转发或丢弃。

三层路由网关模式的原理基于路由器的工作方式。路由器通过查看目标IP地址,并根据其路由表决定数据包的下一跳,从而将数据包转发到目标主机或者下一跳路由器。防火墙在这个过程中插入了安全检查,通过检查数据包的源IP地址、目标IP地址、协议类型等信息,来判断是否允许数据包通过或者需要对其进行处理。

在三层路由网关模式下,防火墙通常被配置为路由器的一部分,它连接在网络中,并拥有至少两个接口:一个连接到内部网络,一个连接到外部网络。防火墙会对通过它的数据包进行检查,根据安全策略决定是否允许数据包通过,并将其转发到相应的目标。

优点

灵活性高:由于防火墙作为路由器存在,可以实现复杂的网络拓扑结构。

安全性强:能够对网络流量进行深度检查和过滤,提高网络安全性。

支持多种协议:能够处理不同协议的数据包,适用于各种网络环境。

缺点

性能影响:防火墙需要对数据包进行深度检查,可能会对网络性能产生一定的影响。

配置复杂:配置防火墙作为路由器的网络拓扑可能较为复杂,需要考虑到多个因素。

配置示例(以Cisco ASA防火墙为例)

在Cisco ASA防火墙上配置三层路由网关模式需要以下步骤:

配置接口:首先,需要配置防火墙的各个接口,包括内部接口和外部接口。例如:

interface GigabitEthernet0/0 description Internal_Interface ip address 192.168.1.1 255.255.255.0 interface GigabitEthernet0/1 description External_Interface ip address 203.0.113.1 255.255.255.0

配置静态路由:为了实现数据包的转发,需要配置静态路由,指定下一跳的地址。例如:

ip route 0.0.0.0 0.0.0.0 203.0.113.254

配置访问控制列表(ACL):ACL用于定义允许或拒绝通过防火墙的数据包。例如:

access-list OUTSIDE_ACCESS_IN extended permit tcp any host 203.0.113.10 eq www access-list OUTSIDE_ACCESS_IN extended deny ip any any

应用ACL:将ACL应用到相应的接口上,以实现安全策略。例如:

access-group OUTSIDE_ACCESS_IN in interface outside

配置NAT:如果需要进行网络地址转换(NAT),还需要配置NAT规则。例如:

nat (inside,outside) source static any any destination static 192.168.1.0 192.168.1.0

保存配置:最后,保存配置以确保配置持久化。

write memory

以上是在Cisco ASA防火墙上配置三层路由网关模式的基本步骤。具体的配置可能会根据网络环境和需求略有不同,但以上步骤提供了一个基本的框架。

下图展示了一个使用三层路由网关模式的网络拓扑示例:

+----------------------+ | External Network | +----------+-----------+ | +------------+-----------+ | Firewall (ASA) | | (External Interface) | +------------+-----------+ | +------------+-----------+ | Firewall (ASA) | | (Internal Interface) | +------------+-----------+ | +----------+----------+ | Internal Network | +----------------------+

以上示例网络拓扑中,有两个防火墙,分别连接外部网络和内部网络,通过三层路由网关模式实现了网络安全防护和数据包转发。

应用场景

企业网络安全:企业网络通常需要保护内部网络不受外部网络的威胁,同时需要允许内部用户访问外部资源。三层路由网关模式可以在防火墙上实现访问控制、流量过滤和网络地址转换,从而提高企业网络的安全性。

分布式网络:在分布式网络中,不同地点的网络需要互联互通,并且需要保护各个网络不受外部攻击。通过在每个地点部署防火墙,并使用三层路由网关模式进行网络连接和安全防护,可以实现分布式网络的安全通信。

云环境安全:在云环境中,虚拟网络通常需要连接到公共互联网,并且需要保护云资源不受来自互联网的攻击。使用三层路由网关模式的防火墙可以在云环境中实现安全访问控制和流量过滤,保护云资源的安全。

在部署防火墙时,应制定详细的安全策略,包括允许和拒绝的流量类型、源和目标地址等,以确保网络安全。定期更新防火墙规则,及时响应新的安全威胁和攻击方式,提高网络安全防护能力。通过监控网络流量和日志,及时发现异常流量和安全事件,并采取相应的应对措施,保障网络安全。

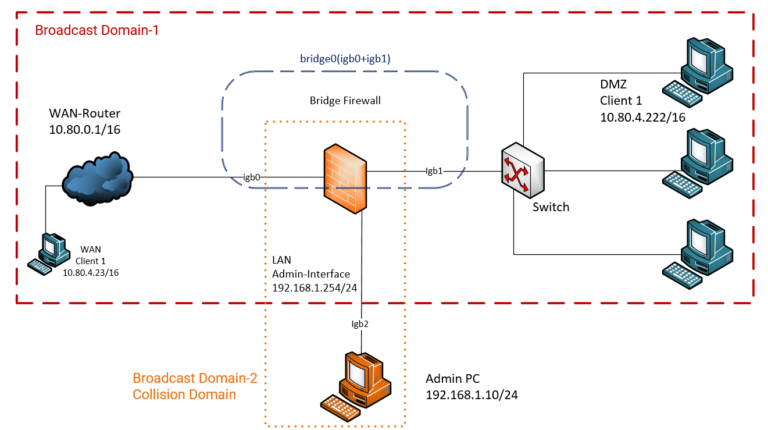

二层透明网桥模式

二层透明网桥模式是另一种防火墙的网络架构,它在数据链路层(第二层)对数据包进行过滤和转发,实现网络安全防护。在这种模式下,防火墙通过学习网络中的MAC地址,并根据预设的安全策略对数据包进行转发或丢弃。

二层透明网桥模式的原理基于网桥的工作方式。网桥通过学习网络中各个主机的MAC地址,并建立MAC地址表,从而能够识别数据包的源和目标MAC地址,并根据表中的信息进行转发。防火墙在这个过程中插入了安全检查,通过检查数据包的源MAC地址、目标MAC地址等信息,来判断是否允许数据包通过或者需要对其进行处理。

在二层透明网桥模式下,防火墙通常被配置为网桥的一部分,它连接在网络中,并拥有至少两个接口:一个连接到内部网络,一个连接到外部网络。防火墙会对通过它的数据包进行检查,根据安全策略决定是否允许数据包通过,并将其转发到相应的目标。

优点

实现透明性:由于防火墙以透明网桥的形式存在,对网络拓扑没有要求,不需要更改原有网络配置。

提高网络性能:二层透明网桥模式在转发数据包时不需要解析IP地址,因此可以提高网络性能。

简化配置:相比于三层路由网关模式,二层透明网桥模式的配置较为简单,不需要考虑路由表等因素。

缺点

局限性较大:二层透明网桥模式只能基于MAC地址进行过滤和转发,对于跨子网通信等场景可能存在局限性。

安全性不高:相比于三层路由网关模式,二层透明网桥模式对数据包的过滤和检查能力较弱。

配置示例(以Cisco ASA防火墙为例)

在Cisco ASA防火墙上配置二层透明网桥模式需要以下步骤:

配置接口:首先,需要配置防火墙的各个接口,包括内部接口和外部接口,并将它们设置为透明模式。例如:

interface GigabitEthernet0/0 description Internal_Interface no nameif no security-level no ip address bridge-group 1 interface GigabitEthernet0/1 description External_Interface no nameif no security-level no ip address bridge-group 1 bridge-group 1 nameif inside security-level 100

配置MAC地址过滤:在防火墙上配置MAC地址过滤,根据安全策略允许或拒绝特定的MAC地址通信。例如:

mac-address-table static 0012.3456.7890 vlan inside interface GigabitEthernet0/0

配置访问控制列表(ACL):如果需要进一步控制数据包的流动,可以配置ACL。例如:

access-list INSIDE_ACCESS_IN extended permit ip any any

应用ACL:将ACL应用到透明接口上,以实现安全策略。例如:

access-group INSIDE_ACCESS_IN in interface inside

保存配置:最后,保存配置以确保配置持久化。

write memory

以上是在Cisco ASA防火墙上配置二层透明网桥模式的基本步骤。具体的配置可能会根据网络环境和需求略有不同,但以上步骤提供了一个基本的框架。

下图展示了一个使用二层透明网桥模式的网络拓扑示例:

+----------------------+ | External Network | +----------+-----------+ | +------------+-----------+ | Firewall (ASA) | | (Bridge-Group 1) | +------------+-----------+ | +----------+----------+ | Internal Network | +----------------------+

以上示例网络拓扑中,有一个防火墙连接着内部网络和外部网络,防火墙被配置为二层透明网桥模式,内部和外部网络之间的通信通过防火墙进行安全过滤和转发。

应用场景

网桥防火墙接入:当现有网络已经建立,但需要增加防火墙以提高网络安全性时,可以使用二层透明网桥模式将防火墙接入现有网络。

混合网络环境:在混合网络环境中,既有传统的IP网络,又有基于MAC地址的网络,可以使用二层透明网桥模式对这些网络进行连接和安全过滤。

虚拟化环境安全:在虚拟化环境中,可能存在多个虚拟机之间的通信,以及虚拟机与物理网络之间的通信。使用二层透明网桥模式的防火墙可以在虚拟化环境中提供安全防护,保护虚拟机和物理网络不受攻击。

实时应用程序保护:对于对网络延迟敏感的实时应用程序(如语音通话、视频会议等),需要尽量减少防火墙对数据包的处理延迟。二层透明网桥模式能够实现更低的延迟,适用于此类应用场景。

定期清理和更新防火墙上的MAC地址表,确保网络拓扑信息的准确性和安全性。通过监控数据流量和日志,及时发现异常行为和安全事件,并采取相应的应对措施,保障网络安全。

三层路由网关 vs 二层透明网桥

三层路由网关模式和二层透明网桥模式是两种不同的防火墙组网模式,它们在网络层面的工作原理和应用场景有所不同。

网络层位置:

三层路由网关模式:防火墙位于网络的第三层,即网络层(OSI模型中的网络层),根据IP地址对数据包进行路由和转发。

二层透明网桥模式:防火墙位于网络的第二层,即数据链路层(OSI模型中的数据链路层),根据MAC地址对数据包进行转发。

数据包处理方式:

三层路由网关模式:防火墙通过查看数据包的源IP地址、目标IP地址等信息,根据预设的安全策略对数据包进行过滤和转发。

二层透明网桥模式:防火墙通过学习数据链路中的MAC地址,建立MAC地址表,根据表中的信息对数据包进行转发。

透明性和拓扑结构:

三层路由网关模式:防火墙需要配置路由表,因此可能需要更改网络的路由结构,对网络的拓扑有一定要求。

二层透明网桥模式:防火墙工作在透明模式下,不需要更改原有网络配置,对网络的拓扑要求较低,更具有透明性。

适用场景:

三层路由网关模式:适用于网络规模较大,需要复杂路由和子网划分的场景,对网络性能要求不那么敏感的情况。

二层透明网桥模式:适用于网络规模较小,对网络拓扑要求不那么严格,对网络性能有较高要求的情况。

如何选择防火墙?

选择适合的防火墙组网模式取决于许多因素,包括网络规模、安全需求、性能要求以及现有网络架构等。

网络规模:

如果网络规模较大,涉及复杂的路由和子网划分,可能更适合选择三层路由网关模式,因为它能够提供更灵活的路由配置和管理。

如果网络规模较小,拓扑结构相对简单,可能更适合选择二层透明网桥模式,因为它不需要更改现有网络配置,更具有透明性。

安全需求:

如果安全需求较高,需要对数据包进行深度检查和过滤,可能更适合选择三层路由网关模式,因为它能够根据IP地址进行精细的过滤。

如果安全需求相对较低,只需要基本的MAC地址过滤和转发,可能二层透明网桥模式就足够了。

性能要求:

如果对网络性能有较高要求,例如需要低延迟和高吞吐量,可能更适合选择二层透明网桥模式,因为它不涉及复杂的路由处理,性能损耗相对较低。

如果性能要求不是首要考虑因素,那么三层路由网关模式也是一个很好的选择,它在提供安全防护的同时能够实现较为复杂的网络拓扑结构。

现有网络架构:

考虑到现有网络架构和设备的情况,选择一个与现有网络兼容的防火墙组网模式是很重要的。如果网络已经有了一定的路由结构,可能更适合选择三层路由网关模式;如果网络拓扑结构较为扁平,可能更适合选择二层透明网桥模式。

成本和管理:

考虑防火墙的成本和管理复杂度也是很重要的因素。通常情况下,二层透明网桥模式相对于三层路由网关模式来说,配置更简单,管理成本更低。

总结

在三层路由网关模式中,防火墙被配置为网络的三层路由网关,与原有的路由器相比,它不仅能够实现路由功能,还具备了防火墙的安全防护能力。通过这种模式,防火墙能够在网络中充当数据包的传输节点,负责对数据包进行路由和安全检查,从而保障网络的安全性。

在二层透明网桥模式中,防火墙作为二层透明网桥接入网络,不会改变原有的网络结构,同时可以与路由模式共存。在这种模式下,防火墙会学习网络中的MAC地址,并根据预设的安全策略对数据包进行转发或丢弃,实现网络安全防护。

通过以上介绍,我们可以看到,三层路由网关模式和二层透明网桥模式各有其独特的特点和优势。在选择合适的防火墙组网模式时,需要根据实际网络环境和安全需求进行综合考虑,以确保网络安全性和稳定性。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/8194.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~休息一下~~