引言

IPSEC VPN想必大家掌握的也和熟悉了,但其的精髓往往不止这些,许多延外的可用性知识也为其解锁了更多功能,更高的可用性。有用于状态监测的LDLE TIME,IKE存活消息,DPD机制,匹配对端功能,以及为内网下发静态路由的RRI,检测内网的EMM,希望大家在学习后能更好的理解IPSEC VPN,以及掌握这些拓展的配置和理解。

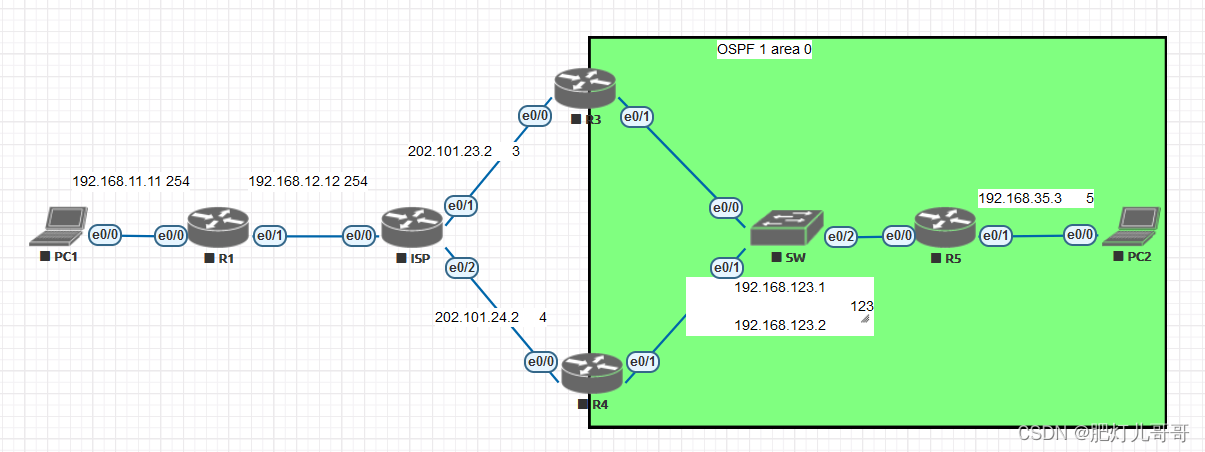

拓扑环境介绍

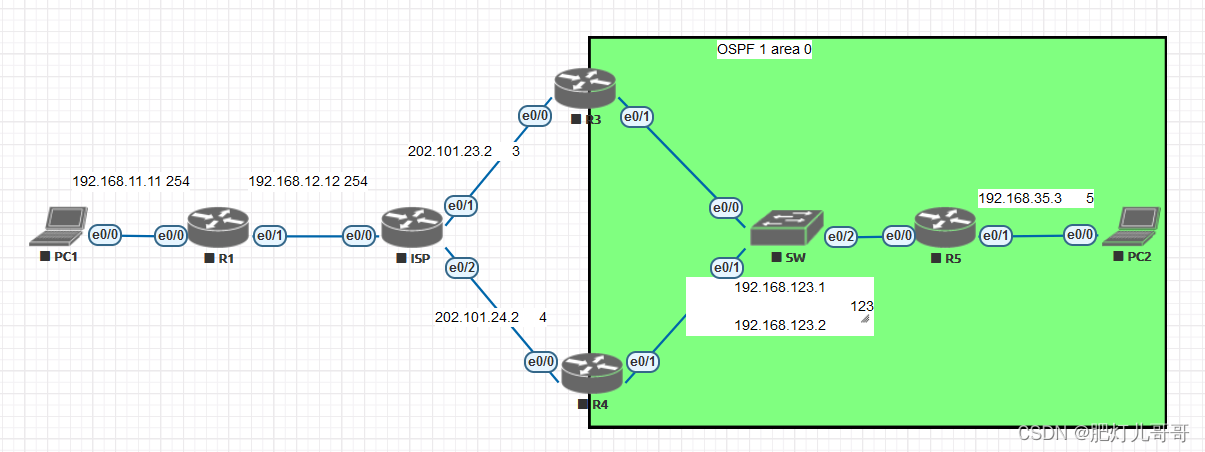

本次讲解我将主要依托于这张拓扑表对知识点进行依次讲解

其中,ISP作为运营商,R1与冗余环境R3,R4构成IPsec VPN对等体,PC1为对端内网,R5和PC2为本端内网,其中由于构建IPSEC的原因,R1,R3,R4都有去往对端的静态路由。

RRI

简介

反向路由注入,active设备会自动向自己的路由表注入一条去往对端内网的静态路由,并且将该路由进行重分布给内网网络环境.

拓扑解释

对照拓扑分析报文,PC1发送一条去pc2的报文,在R1上触发SA的建立,并在R1的e0/1接口上隧道封装,R3的e0/0上解封装并通过ospf发往对端内网,回包的时候,你可注意到,在R5上无路可走了!!!为什么会出现这种情况了,一般来说我们简化了拓扑,在R3上建立了对等体在其下直连主机了,所以说一般情况下从R3静态路由就出去了,但这里在R3下面还有个内网R5,没有配置对端的静态路由,所以这里RRI技术就满足了在SA(安全联盟)建立的触发下载OSPF区域下发对端内网的静态路由。

配置

大致阐述:开启RRI,表明给后面要用的静态路要打上标签,因为重分布要确认的静态路由必须靠路由图决定,用路由图去匹配静态路由上的标签,从而达成重分布静态路由通过路由图锁定标签去确认静态路由。

crypto map mymap 10 ipsec-isakmp //进入crypto图

reverse-route //开启RRI

set reverse-route tag 123 //为后面要获取的静态路由打上标签123(给路由图用)

route-map RRI //创建路由图 (给后面的路由图用)

match tag 123 //匹配123标签的路由

router ospf 1

redistribute static route-map RRI //根据路由图所匹配,在ospf区域上去重分布去往对端内网(匹配上才行)的路由

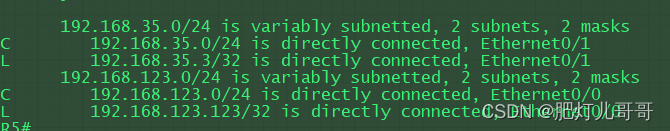

验证

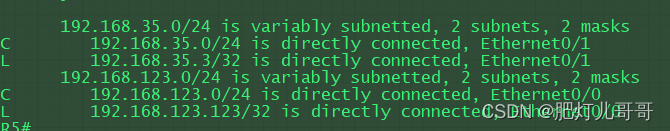

没有开启的内网

开启后的内网

Default Peer Configure

简介

用于匹配对端,首先建立SA(安全联盟)

拓扑解释

如图,在冗余环境里面,R1与R3或则R1与R4建立IPsec SA,那么R1首先和哪个对端建立?连接了?在这里,Default Peer Configure就起着匹配对端的作用。

配置

crypto map mymap 10 ipsec-isakmp //进入crypto图

set peer 202.101.23.3 default //匹配对端为首选建立ipsec

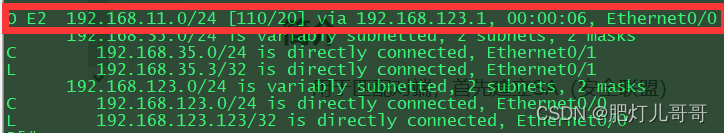

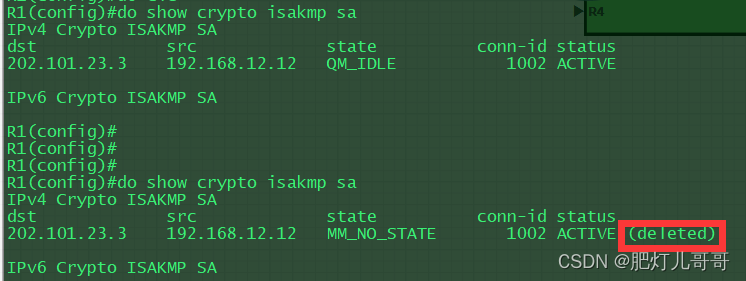

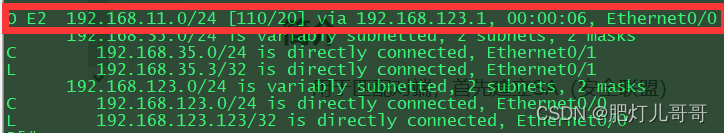

验证

通过上述配置可见在冗余环境里面,先和匹配上的对端建立连接

IDLE TIME

简介

空时超闲,用来检测sa的活跃性,在一定时间内,没有检测基于该sa的业务流量的往来

则将该sa进行删除

拓扑解释

当R1与R3建立IPsec之后,如果长时间没有业务传输,那么会关闭SA建立以节约网络资源。

配置

R3(config)#crypto ipsec security-association idle-time ?

<60-86400> Idle time at which IPSec SAs are deleted //全局配置

R3(config-crypto-map)#crypto map mymap 10

R3(config-crypto-map)#set security-association idle-time ?

<60-86400> Idle time at which IPSec SAs are deleted //针对于特定的路由图进行配置

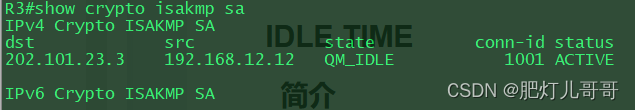

验证

IKE 存活消息

简介

双方相互发送keepalive报文,来告知对等体有效性默认情况下,本端发送3个消息,对端如果都没有进行回应的话则认为对等体失效就会删出相对应sa信息

拓扑解释

R1向R3发送报文请求验证,正常情况下对端会对其发出的报文进行回包处理,但当对端出问题的时候,无法正常回包,那么在多次验证无果后会删除当前SA

配置

R1(config)#crypto isakmp keepalive 60 3 //60秒发一个检测报文,共发3次

DPD机制

注意

DPD是在IKE存活消息的基础上去进行配置不同的工作模式

简介

失效对等体检测机制,默认情况下,连续发送5次消息给对方,对方都没有进行回应的话就认为对等体失效,删出相对应的SA,与IKE存活机制检验不同的是DPD有按需工作模式,在按需工作模式下,会更加节约网络,反之,会更加消耗时间。

配置

R1(config)#crypto isakmp keepalive 60 ?

<2-60> Number of seconds between retries if keepalive fails //DPD就是建立在IKE存活机制上的,这里是配置重复次数

on-demand When using Dead Peer Detection (DPD), send DPD messages only as

needed //按工作需求建立

periodic When using Dead Peer Detection (DPD), send periodic DPD messages //周期性测试

说明

1.按需建立的工作环境 ①如果双方之间不存在数据流则不会发送检测报文 ②如果双方之间存在数据流则不会发送检测报文 ③未收到对端回应流量则发送检测报文

2.周期性工作模式会连续5次发送 DPD 信息。如果5次尝试后依然没有得到远端的确认,会马上清除本地的 IPSec SA 和 ISAKMP SA

3.周期性工作模式会更节约时间,按需建立的工作环境会更节约资源。

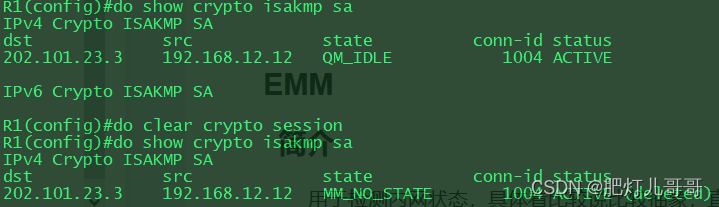

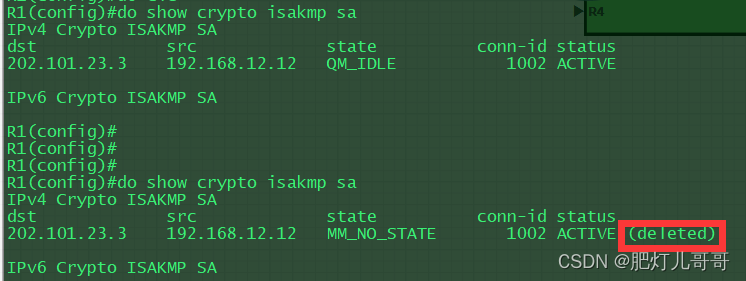

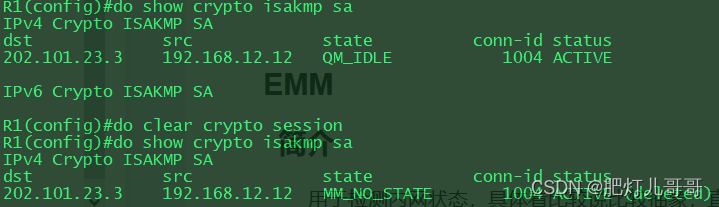

验证

注意:要清除去一下内置缓存(do clear cryrto session),因为新配的检验只会对新建立的SA进行检测

EMM

简介

用于检测内网状态,具体看比较说比较抽象,直接看拓扑解释

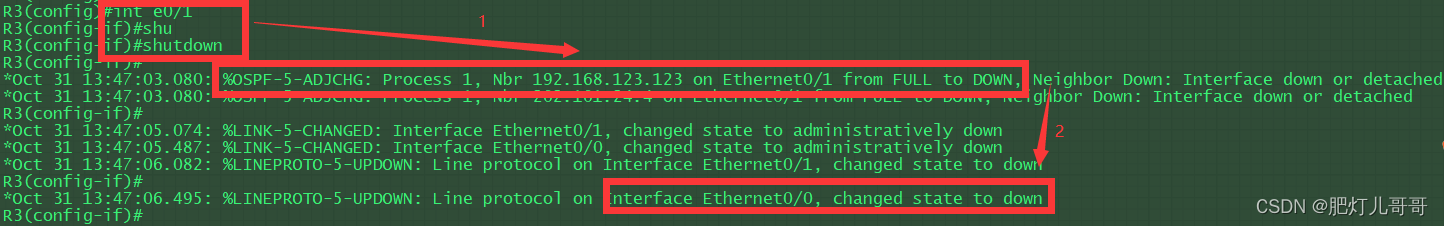

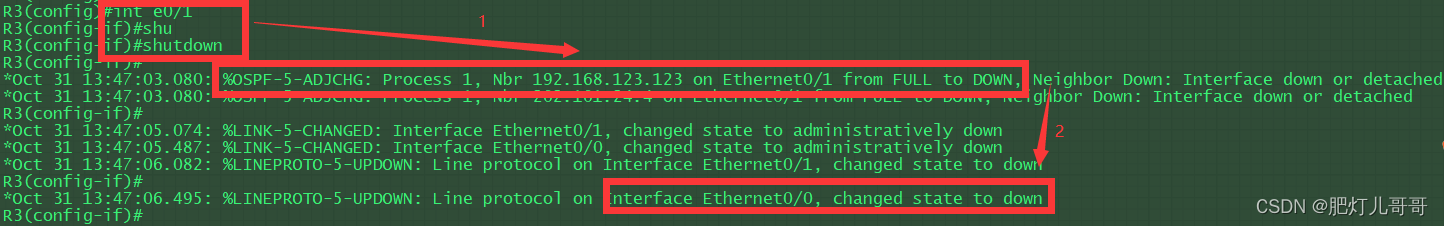

拓扑解释

当R1和R3建立SA之后,如果R3的e0/1接口断开,那么正常的业务转发就不能实现,但是R3和R1之间建立的SA(安全联盟)并不会随之断开,所以说这个时候没有正确的协议去进行VPN隧道封装。正确的因该R3的e0/0也随之断开,从而确保SA断开,在下次业务转发的时候来触发正确的SA建立(R4和R1)。

配置

event manager applet OSPF_down //开启事件检测

event syslog pattern " %OSPF-5-ADJCHG: Process 1, Nbr 192.168.123.5 on Ethernet0/1 from FULL to DOWN" //检测到这样的报文通知,开始执行actiong

action 1.0 cli command "enable" //action第一步

action 2.0 cli command "conf t" //action第二步

action 3.0 cli command "int e0/0" //action第三步

action 4.0 cli command "shutdown" //action第三步

验证

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/8436.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

打赏

微信支付宝扫一扫,打赏作者吧~

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~