juniper防火墙基于策略和路由配置IPsecVPN。Site to Stie的ipsec-vpn(站点到站点,也就是两个局域网做VPN)在国内应用是非常广的,毕竟在07-10年算是国内防火墙中比较出彩又讨网工喜欢的系列。

ipsec-vpn也分路由模式和策略模式,两种ipsec-vpn的实现原理过程解释:

①基于策略的IPsec VPN:通过防火墙策略将数据丢进VPN隧道。

②基于路由的IPsec VPN: 在防火墙上建立虚拟接口tunnel接口,设置到对端的数据丢进这个tunne接口中。

再有IPsec VPN进行加密两种ipsec-vpn的区别:

①基于策略的IPsce VPN可以再网关部署和透明部署的防火墙上建立,基于策略的IPsecvpn建立后,在VPN隧道中仅能传输单播数据;

②基于接口的IPsec VPN只能在网关模式下施工部署,不可以在透明模式下部署,相对于策略模式IPsec vpn优点在于:基于路由IPsecvpn可在VPN隧道中传组播应用,拿资历老大的思科来讲,上海和深圳跑了GRE,但在这条隧道上跑的数据均是明文传输,无法得到加密。咋破了,比如:GRE over Ipsec VPN。

基于策略模式的IPSECVPN配置

环境介绍:

设备:JUNIPER SSG 320M, 两边固定IP。

共享密钥:cainiaoqidian

加密: 3des , hash : sha , group: 2

A站点IP 地址: 192.168.100.x/24, B站点IP地址:192.168.200.x/24.

我们只说A站点配置即可,因为B站点的配置和A基本完全一样,只是对端地址不同!

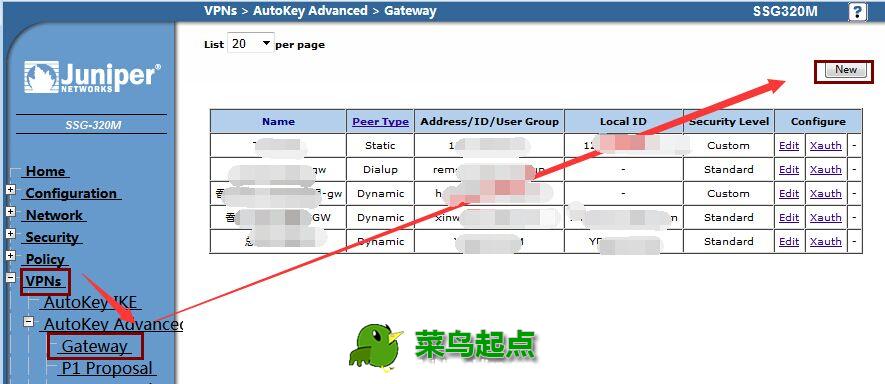

第一步: VPNs > AutoKey Advanced > Gateway,新建一个网关。

gateway 的名字自定义,方便识别即可,没有什么要求。

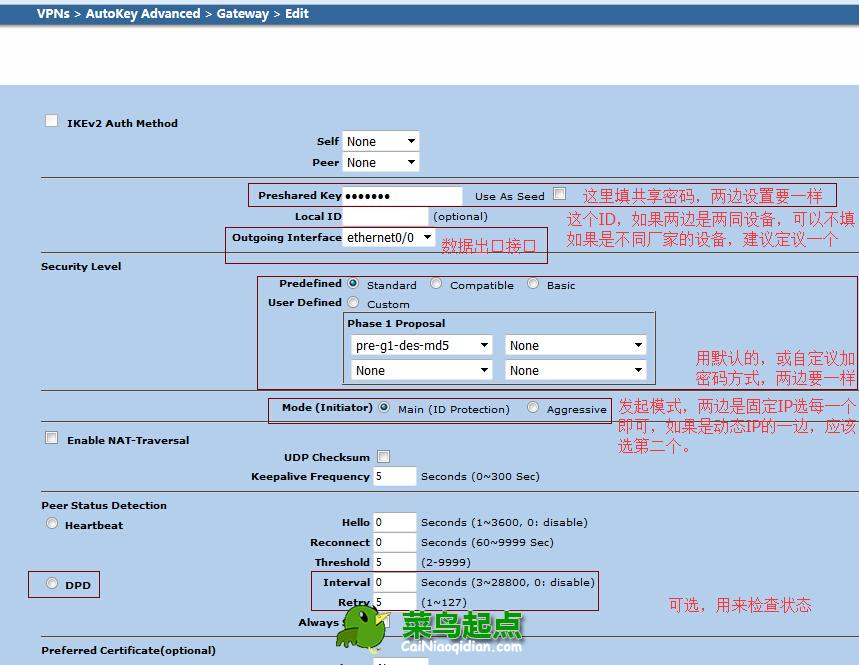

Gateway的高级(Advanced)部分,定义预共享密钥、定义相关的VPN隧道协商加密算法、选择VPN的发起模式,DPD检测最好勾选,模式选择主模式 ,outgoing interface 选择公网出接口。

注释:

PreshareKey:俩边密钥一定要一致

Outgoinginterface:选择公网出接口

Securitylevel:任意指定对应算法参数,保证俩端一致即可

第一阶段完成。第二段主要是配置IKE部份。

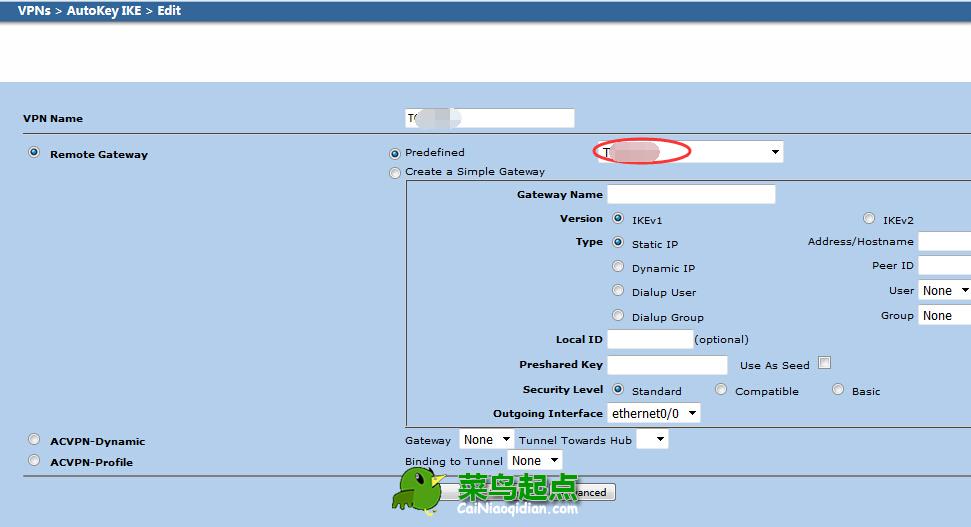

第二步,IKE配置:

VPNs > AutoKey IKE位置,新建一个IKE.

VPN Name:名字自定议,自己看的懂就行了。

Predefined:这里就选上第一步定议好的网关。

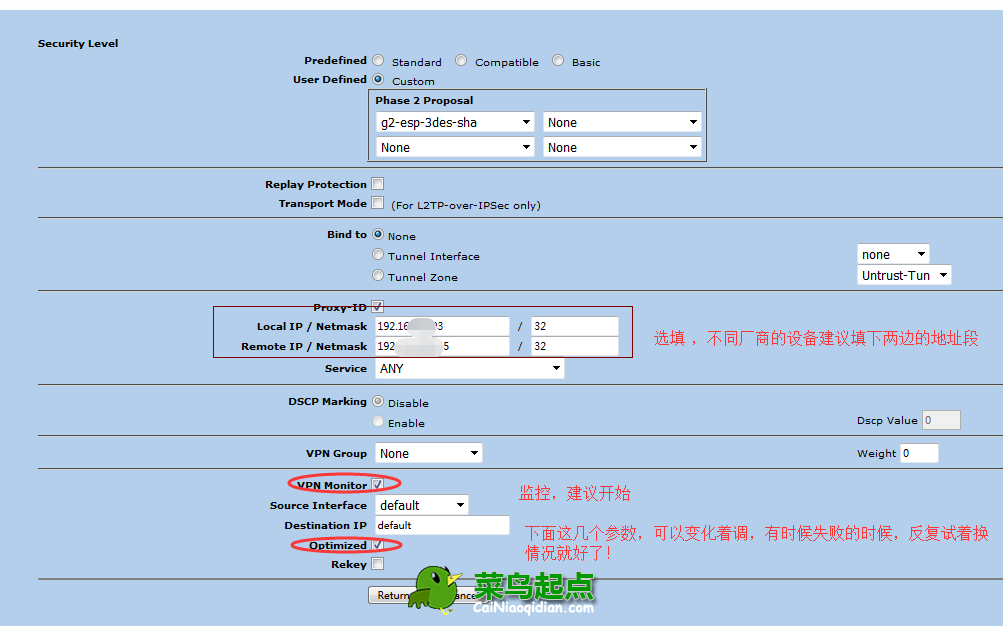

IKE高级配置:

主要是加密方式,两边保持一样即可。

Proxy-ID,这个相同厂家可以不用。

下面的监控,化选等选项,在不同的项目中可以试验证钩选!

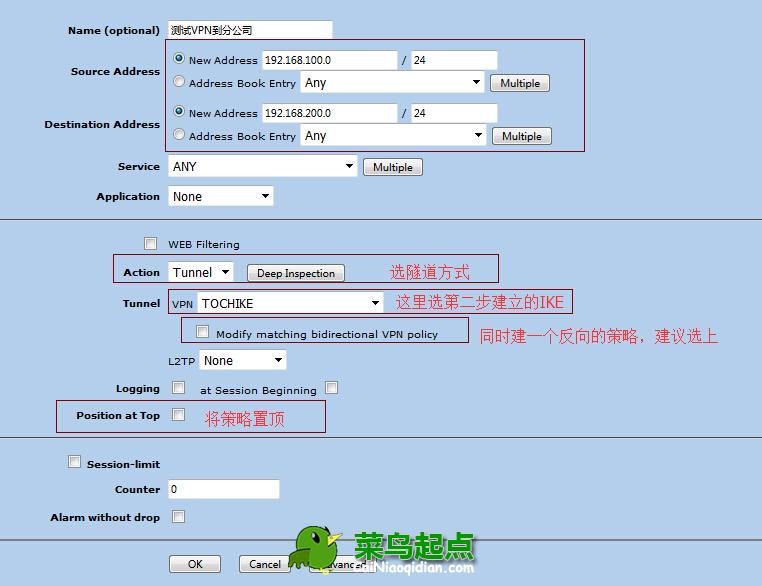

第三步,建议VPN的策略

Policy > Policies (From Trust To Untrust)

查看已建立好的策略。

最后,就是另一边的设置了。除了第一步网关设置时填入的公网IP地址不同外,其它均相同。

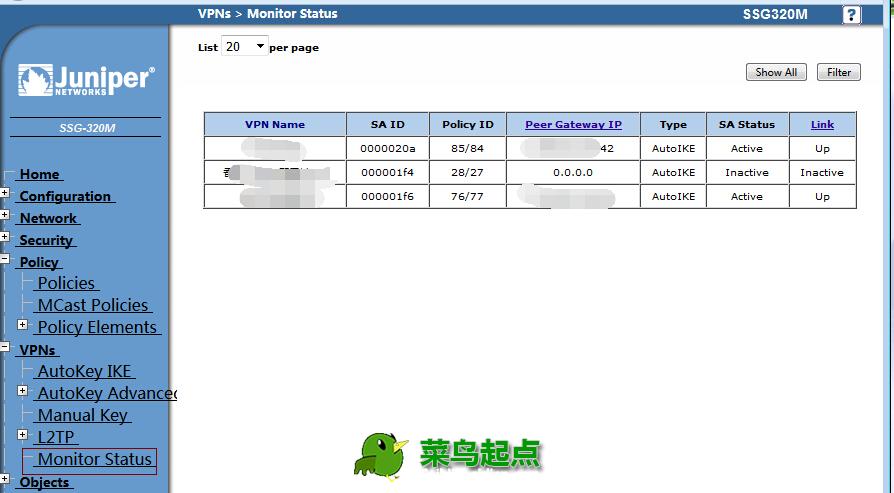

就是VPN连接及查看状态:

VPN的建立需要有数据通信才会建立(这是SSG系列中比较不先进的机制,现在很多产商都优化过了,比如自动触发,长连接模式等等),如果两边都是固定IP,任意一端ping一下对端的内网网关,如果一端是动态IP的话就必须从动态IP端发起连接才能顺利建立IPsec VPN的连接。

SA status 显示 active就对了,link显示up就对了!

这是一种基于策略模式的IPSECVPN就配置好了!

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1021.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~

评论列表:

大神请教一下SA status 显示 active,link显示off,故障大概是什么?

安全策略有没有放通啊

请教一下SA status 显示 active,link显示off,故障大概是什么?

安全策略有没有放通啊