理清思路是必须且非常重要的一步。

第一步,新建IPsec-Vpn。

第二步,配置第一阶段相关参数。(高级可选参数,DPD对端存活检测/NAT穿越都可以勾选上,这个不是协商参数)

第三步,配置第二阶段相关参数。注意(如果俩端都是山石设备,即可以不用配置代理ID,选择自动即可,若不是,请填写代理ID。PS:代理ID只是协商让IPsecUP的一项参数,并非定义感兴趣)

高级可选参数中,将自动连接、VPN隧道监测、VPN隧道状态通知勾选。

第四步,配置tunnel接口,注意建立独立zone,并在配置时绑定刚刚建立的Ipsec

第五步,(可选,但一般为了优化,都会建立一条目的路由===对端公网/32位到本地公网接口的网关)

第六步,写目的路由tunnel接口到对端内网的路由,注意IP/掩码(10.1.1.0/24)

第七步,策略开放,这里可写any可精确到本地内网和对端内网。

配置思维。DMZ区域流量通过tunnel接口区域-访问对端内网主机,并建立双向策略。

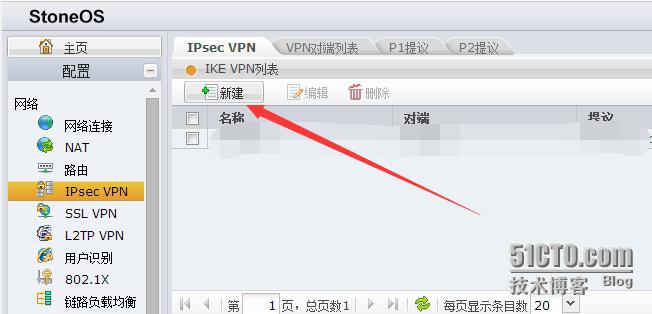

第一步:建立IPsec VPN。IPsec VPN---新建,如下图所示。

第二步:配置IKE的第一阶段参数。

对端名称:命名-最好规范写方便维护

接口:选择公网出接口

模式:一般主模式

类型:静态IP即可(后面再介绍动态IP、用户组)

对端地址:对端设备的公网地址

本地ID:默认不选

对端ID:默认不选

提议1:两端配置一样即可

与共享密钥:俩端配置一样即可

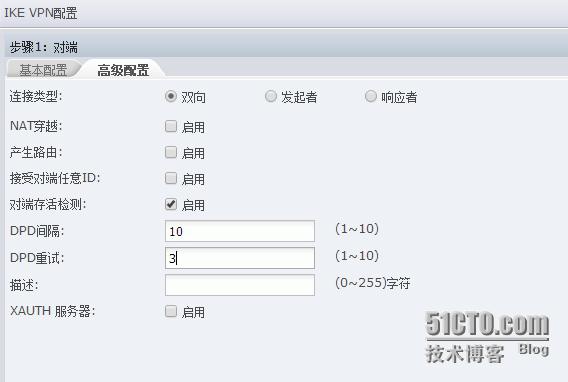

同时将高级参数中,将对端存活监测打开:基于DPD的一种监测方式。如下图所示:

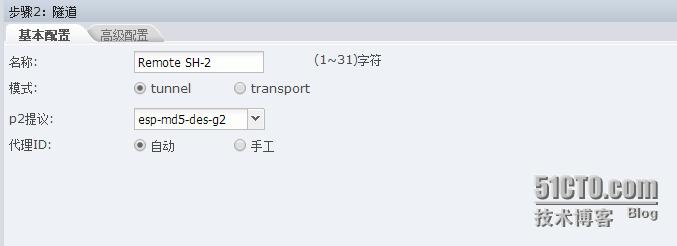

第三步:配置IKE的第二阶段参数。

对端名称:请规范命名

模式:默认使用tunnel

P2提议:第二阶段协商算法,俩端配置一样即可

代理ID:若两端设备都是山石设备直接默认选择自定即可。不一样的话填写俩端内网段

同时开启高级参数当中的自动连接与VPN隧道监测、通知VPN隧道状态

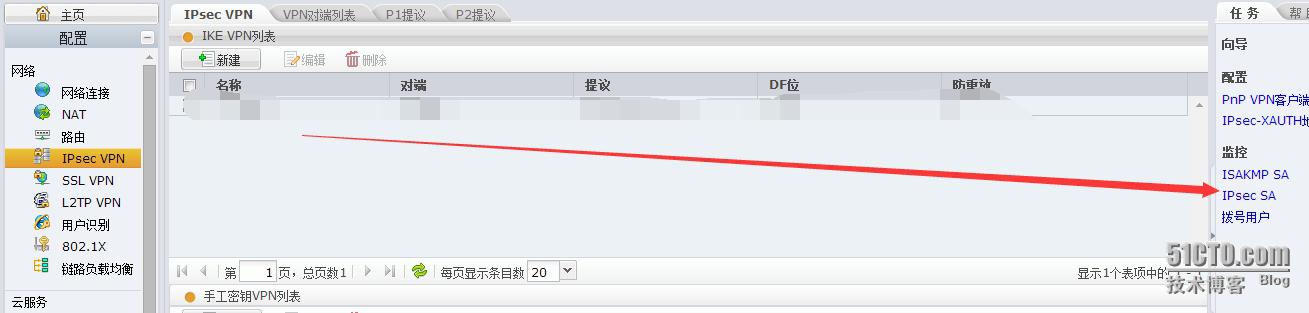

第四步:将对端的设备配置完结,这样。我们的IPsec VPN就配置成功了。

即到这一步后,两端的隧道就能建立起来了,如果没有建立起来,就需要检查配置了。

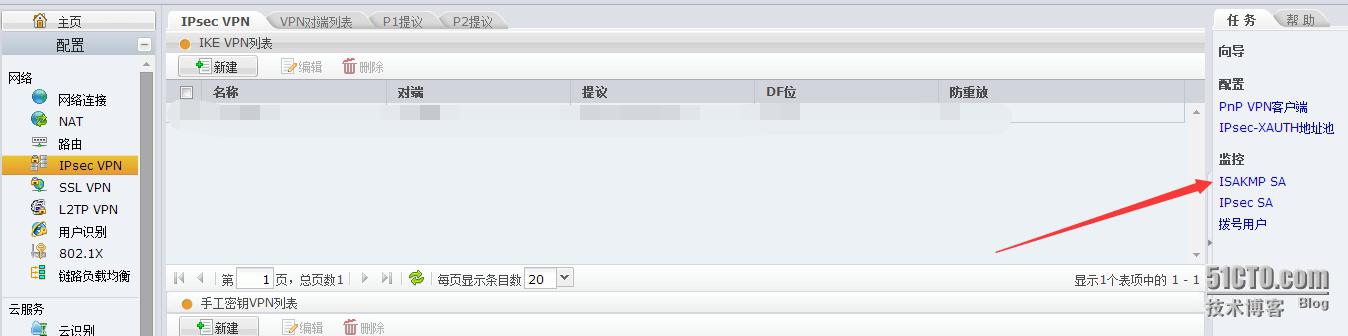

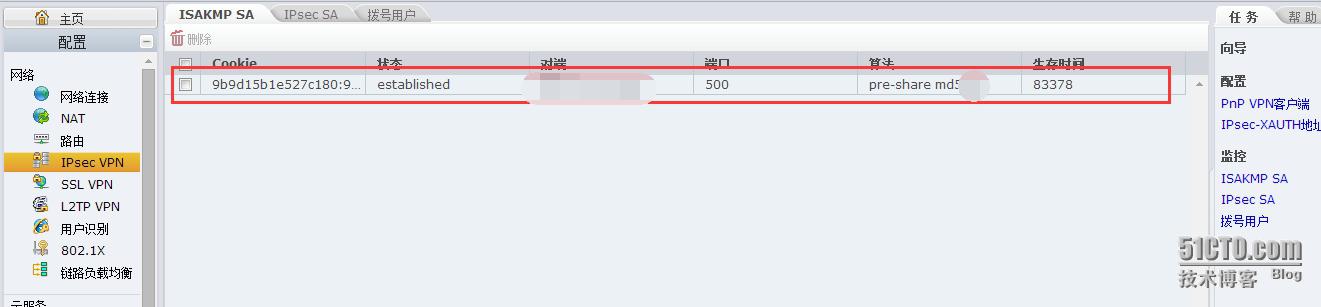

查看方式见下图:

显示如下:可看到,第一阶段已经正常起来了。使用的是UDP500端口,使用了NAT穿越之后使用UDP4500端口

?0?2 ?0?2

?0?2 ?0?2

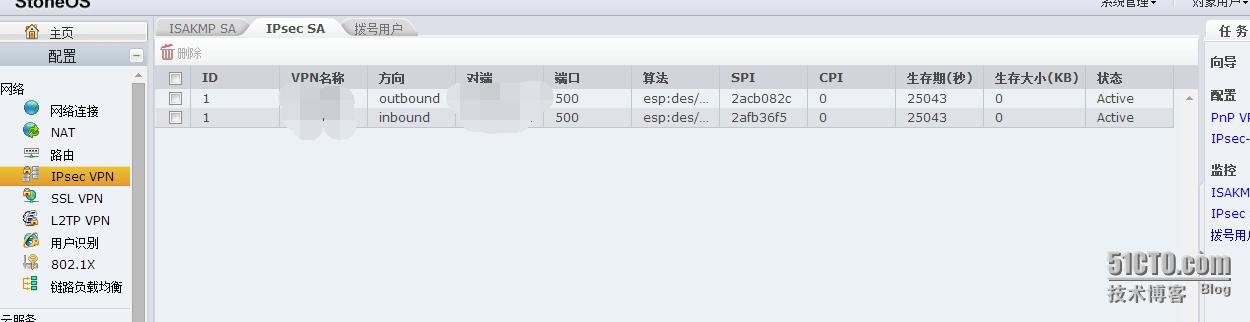

查看第二阶段:如下图:

?0?2 ?0?2 显示如下:可以看到active了,那就说明我们搞定了ipsec-vpn的配置。

?0?2 ?0?2 显示如下:可以看到active了,那就说明我们搞定了ipsec-vpn的配置。

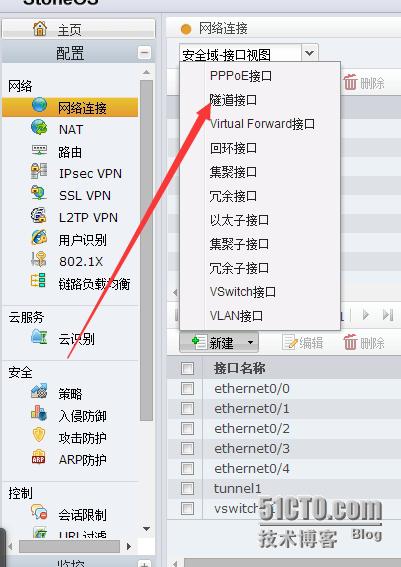

第五步:然后现在我们建立tunnel接口和独立zone。

网络连接---区域新建

如下图:命名确认即可。其他的可选

紧接着建立tunnel接口:

参数配置如下:

tunnel接口IP地址,与内网不冲突。建议最好做好规范,方便后期维护。

同时下拉到下面,将刚刚建立的ipsec-vpn绑定在这个tunnel接口上。

好了,到这里,我们的隧道和独立zone也建立完成了。我们现在就需要做路由了。

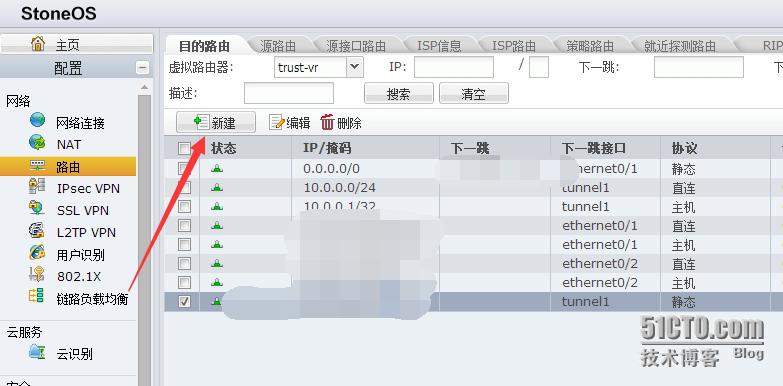

第六步:写隧道目的路由。路由---目的路由--,如下图

配置如下:

需要访问的对端内网段。下一跳指定tunnel接口。

这样就完成了,路由的配置就完成了。但是别忘了策略的放行,防火墙可是要放行策略才允许流量命中的。

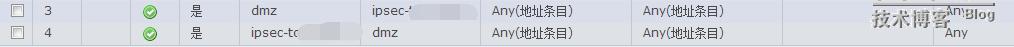

第七步:找到策略,配置策略放行。

注意,路由模式的ipsec-vpn,是基于路由做的。所以我们一定要弄清楚这个流量的走向。

这里简单的赘述一下,流量的走下。

内网的流量------tunnel接口,通过tunnel接口到达对端----对端内网。

所以我们这里的策略放行,源应该是dmz。也就是内网接口的区域

目的是tunnel接口所在zone。

所以正确的写法如下:

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/1022.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~