USG6000的SSL VPN功能,在实际应用中,经常碰到VPN用户使用AD域认证和本地认证相结合的应用场景。此场景又分为同一个域下同时使用AD+本地认证和不同域同时使用AD+本地认证(AD用户导入)两种方式,本文给出这两种认证方式的应用实践,可用于指导相关功能的交付和维护。

2 同一个域下同时使用AD+本地认证配置方法

2.1 创建对应的安全域,如下图:

高级选项这里要注意,因为没有导入账号到设备,所以这里需要选择做为临时用户,默认是不允许新用户登录,这里不选择AD是无法认证成功的。

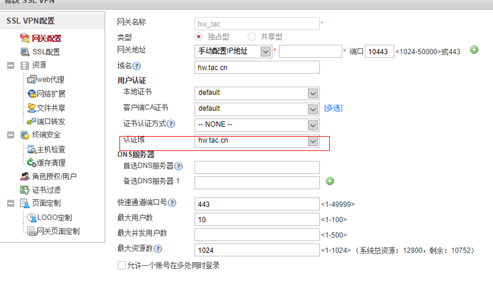

2.2 SSL VPN的配置:

这里要选择认证域,其他的ssl vpn的配置参考手册标准配置

2.3 认证配置

下面的配置是重点,如果按照上面的配置,配置完成后的话,只有ad用户可以认证成功,本地用户是认证不成功的,日志会提示账号和密码错误,原因如下:

在一个认证方案中使用多种认证模式,可以避免单一认证模式无响应而造成的认证失败。例如:

配置为authentication-mode radius local时,当RADIUS认证服务器连接失败的时候,设备无法完成RADIUS认证,将跳转到本地认证模式,根据本地的用户信息进行认证。

配置为authentication-mode local radius时,如果用户输入的用户名在设备上存在,但输入的密码与设备上配置的密码不一致时,该用户认证失败;当该用户的用户名在设备上不存在时,将跳转到RADIUS认证模式,

根据对应的RADIUS服务器上的用户信息进行认证。

根据这个多种认证模式规则,AD账号不能导入到设备,才可以满足AD+本地用户同时都可以认证。

上面的配置完成后,设备的多认证模式的配置是这样的如下:

domain hw.tac.cn

authentication-scheme admin_ad_local

service-scheme webServerScheme1544685439600

ad-server 192.16.1.252

service-type internetaccess ssl-vpn l2tp ike

internet-access mode password

reference user current-domain

new-user add-temporary group /hw.tac.cn auto-import hw.tac.cn

AD在前,local在后,现在需要我们手动的在命令行去修改下这个参数,修改后的配置如下:

authentication-scheme hw.tac.cn

authentication-mode local ad

domain hw.tac.cn

authentication-scheme hw.tac.cn

service-scheme webServerScheme1544685439600

ad-server 192.16.1.252

service-type internetaccess ssl-vpn l2tp ike

internet-access mode password

reference user current-domain

new-user add-temporary group /hw.tac.cn

3 不同域同时使用AD+本地认证配置方法(AD用户导入)

3.1 在default域下创建本地账号,圈红为必选,如下图:

3.2 SSL VPN虚拟网关配置处,不能选择认证域,要选择none,如下图:

这种场景需要注意的就这两点,其他的配置按照手册标准示例配置即可。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/2125.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~