问题描述

背景:产品文档上关于L2TP over IPsec的配置案例全是基于本地认证的,有没关于服务器认证的配置案例,工程师在遇到L2TP over IPsec通过AD域认证接入到局域网的故障问题时,由于没有案例做参考,配置都无法确认是否正确。本案例介绍USG6300与AD服务器对接,通过AD域验证用户通过L2TP over IPsec接入局域网。

解决方案

组网需求

如图1所示,由LAC客户端直接向LNS发起连接请求,先进行IPSec协商建立IPSec隧道,再进行L2TP协商对身份进行认证,建立L2TP over IPSec隧道连接。LAC客户端与LNS之间的通讯数据需要通过隧道进行传输,先使用L2TP封装第二层数据,再使用IPSec对数据进行加密。

配置客户端使用Windows系统自带软件通过L2TP over IPSec接入总部组网,接口配置与安全策略忽略,需要自行配置。

1、 配置本地用户。

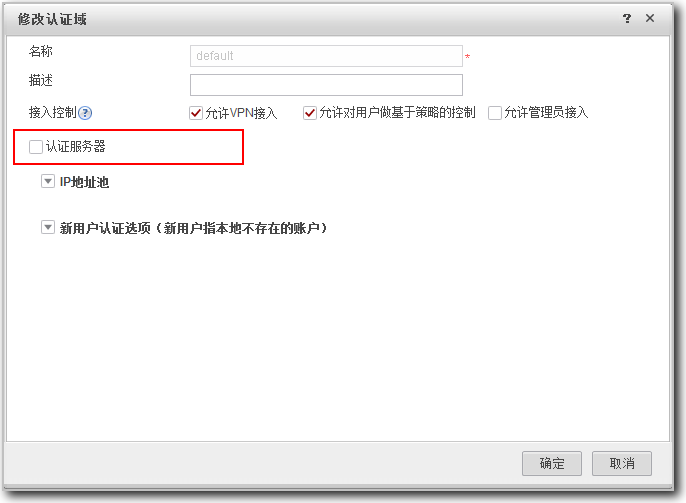

选择“对象 > 用户 > 认证域”。

单击“default”所在行的修改,配置default认证域的认证方式为服务器认证,然后配置AD服务器参数。

选择“对象 > 用户 > 用户/组”。

选中default认证域。

选择服务器认证

单击“确定”。

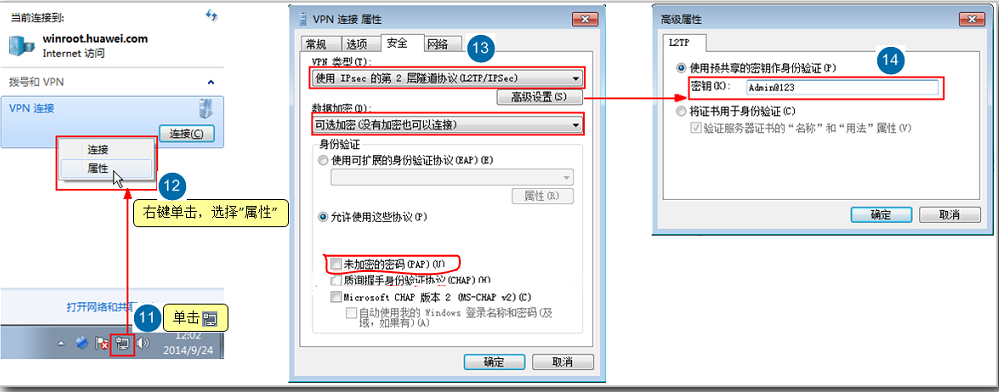

3、win7自带拨号客户端配置

1. 在LAC上,可以查看到分配到了10.1.1.2/24~10.1.1.100/24网段的地址,且出差员工可以正常访问总部服务器资源。

2. LAC拨号成功后,在LNS端查看L2TP隧道的建立情况。

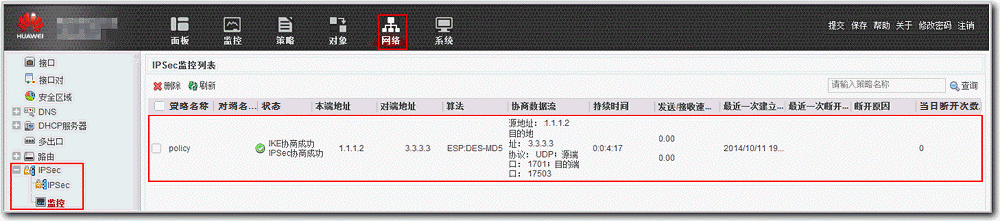

3. 在LNS上查看IPSec隧道的建立情况。查看到以下信息,说明IPSec隧道建立成功。

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/2126.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~