场景介绍:

现网经常遇到AR路由器本身作为网络出口设备,配置了nat功能。并且需要配置IPsec VPN和其他公司出口设备做对接,实现局域网之间通过IPsec VPN互通。

目前手册上的案例没有nat部分。经常导致工程师参考手册配置后IPsec隧道已建立,但是业务不通的情况。主要原因为没把IPsec待加密数据流配置为不做nat,导致数据都通过nat去到了公网,没有进入隧道。此案例主要针对nat场景做配置和说明。

组网说明:

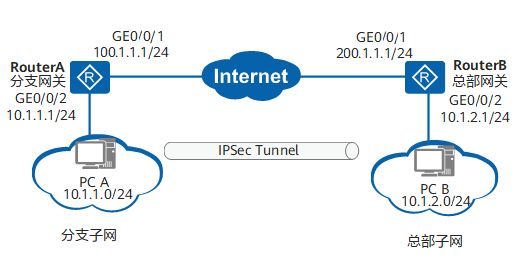

RouterA作为子公司网络出口网关,配置nat上网。RouterB作为公司总部网络出口网关,配置nat上网。RouterA和RouterB需要配置IPsec VPN互通。

RouterA的外网接口GE0/0/1的地址为100.1.1.1/24,内网接口GE0/0/2的地址为10.1.1.1/24为内网网关。参与IPsec VPN互通的分支子网网段为10.1.1.0/24。

RouterB的外网接口GE0/0/1的地址为200.1.1.1/24,内网接口GE0/0/2的地址为10.1.2.1/24为内网网关。参与IPsec VPN互通的总部子网网段为10.1.2.0/24。

配置思路:

1、配置内外网IP、以及dhcp、路由等,实现局域网基本互通。(如果内网已经搭建好,此步可忽略)

2、配置nat功能,实现公司能独立上网。(如果内网已经搭建好,此步可忽略)

3、配置IKE协商方式的IPsec VPN功能。

4、针对IPsec VPN待加密数据流配置no nat功能。

操作步骤:

说明:

此案例RouterA和RouterB的配置方法一致。实际情况以现网需求为准。

1、配置内外网IP、以及dhcp、路由

RouterA:

<RouterA> system-view

配置外网口地址为运营商给的公网地址100.1.1.1

[RouterA] interface gigabitethernet 0/0/1

[RouterA-GigabitEthernet0/0/1] ip address 100.1.1.1 255.255.255.0

[RouterA-GigabitEthernet0/0/1] quit

配置内网口地址作为内网10.1.1.0/24段网关,以及dhcp,给内网网段分配IP和dns。

[RouterA] dhcp enable

[RouterA] interface gigabitethernet 0/0/2

[RouterA-GigabitEthernet0/0/2] ip address 10.1.1.1 255.255.255.0

[RouterA-GigabitEthernet0/0/2] dhcp select interface

[RouterA-GigabitEthernet0/0/2] dhcp server dns-list 114.114.114.114

[RouterA-GigabitEthernet0/0/2] quit

配置默认路由到运营商网关,实现上网数据能去到Internet。

[RouterA] ip route-static 0.0.0.0 0.0.0.0 100.1.1.2

RouterB:

<RouterB> system-view

配置外网口地址为运营商给的公网地址200.1.1.1

[RouterB] interface gigabitethernet 0/0/1

[RouterB-GigabitEthernet0/0/1] ip address 200.1.1.1 255.255.255.0

[RouterB-GigabitEthernet0/0/1] quit

配置内网口地址作为内网10.1.2.0/24段网关,以及dhcp,给内网网段分配IP和dns。

[RouterB] dhcp enable

[RouterB] interface gigabitethernet 0/0/2

[RouterB-GigabitEthernet0/0/2] ip address 10.1.2.1 255.255.255.0

[RouterB-GigabitEthernet0/0/2] dhcp select interface

[RouterB-GigabitEthernet0/0/2] dhcp server dns-list 114.114.114.114

[RouterB-GigabitEthernet0/0/2] quit

配置默认路由到运营商网关,实现上网数据能去到Internet。

[RouterB] ip route-static 0.0.0.0 0.0.0.0 200.1.1.2

2、配置nat功能

新增ACL3000,配置permit允许内网网段数据,再在外网口下通过nat outbound调用,实现私网地址转换为公网地址出去上网。

RouterA:

[RouterA] acl 3000

[RouterA-acl-adv-3000] rule 10 permit ip source 10.1.1.0 0.0.0.255

[RouterA-acl-adv-3000] quit

[RouterA] interface gigabitethernet 0/0/1

[RouterA-GigabitEthernet0/0/1] nat outbound 3000

RouterB:

[RouterB] acl 3000

[RouterB-acl-adv-3000] rule 10 permit ip source 10.1.2.0 0.0.0.255

[RouterB-acl-adv-3000] quit

[RouterB] interface gigabitethernet 0/0/1

[RouterB-GigabitEthernet0/0/1] nat outbound 3000

3、配置IPsec VPN

RouterA:

在RouterA上配置ACL,定义由子网10.1.1.0/24去子网10.1.2.0/24的数据流。

[RouterA] acl number 3001

[RouterA-acl-adv-3001] rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[RouterA-acl-adv-3001] quit

在RouterA上配置IKE安全提议。

[RouterA] ike proposal 5

[RouterA-ike-proposal-5] encryption-algorithm aes-128

[RouterA-ike-proposal-5] authentication-algorithm sha2-256

[RouterA-ike-proposal-5] dh group14

[RouterA-ike-proposal-5] quit

在RouterA上配置IKE对等体,并根据默认配置,配置预共享密钥和对端ID。

[RouterA] ike peer spub

[RouterA-ike-peer-spub] undo version 2

[RouterA-ike-peer-spub] ike-proposal 5

[RouterA-ike-peer-spub] pre-shared-key cipher huawei@123

[RouterA-ike-peer-spub] remote-address 200.1.1.1

[RouterA-ike-peer-spub] quit

在RouterA上配置IPSec安全提议。

[RouterA] ipsec proposal tran1

[RouterA-ipsec-proposal-tran1] esp authentication-algorithm sha2-256

[RouterA-ipsec-proposal-tran1] esp encryption-algorithm aes-128

[RouterA-ipsec-proposal-tran1] quit

在RouterA上配置IKE动态协商方式安全策略。

[RouterA] ipsec policy p1 10 isakmp

[RouterA-ipsec-policy-isakmp-p1-10] ike-peer spub

[RouterA-ipsec-policy-isakmp-p1-10] proposal tran1

[RouterA-ipsec-policy-isakmp-p1-10] security acl 3001

[RouterA-ipsec-policy-isakmp-p1-10] quit

在RouterA的接口上引用安全策略组。

[RouterA] interface gigabitethernet 0/0/1

[RouterA-GigabitEthernet0/0/1] ipsec policy p1

[RouterA-GigabitEthernet0/0/1] quit

RouterB:

在RouterB上配置ACL,定义由子网10.1.2.0/24去子网10.1.1.0/24的数据流。

[RouterB] acl number 3001

[RouterB-acl-adv-3001] rule permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[RouterB-acl-adv-3001] quit

在RouterB上配置IKE安全提议。

[RouterB] ike proposal 5

[RouterB-ike-proposal-5] encryption-algorithm aes-128

[RouterB-ike-proposal-5] authentication-algorithm sha2-256

[RouterB-ike-proposal-5] dh group14

[RouterB-ike-proposal-5] quit

在RouterB上配置IKE对等体,并根据默认配置,配置预共享密钥和对端ID。

[RouterB] ike peer spub

[RouterB-ike-peer-spub] undo version 2

[RouterB-ike-peer-spub] ike-proposal 5

[RouterB-ike-peer-spub] pre-shared-key cipher huawei@123

[RouterB-ike-peer-spub] remote-address 100.1.1.1

[RouterB-ike-peer-spub] quit

在RouterB上配置IPSec安全提议。

[RouterB] ipsec proposal tran1

[RouterB-ipsec-proposal-tran1] esp authentication-algorithm sha2-256

[RouterB-ipsec-proposal-tran1] esp encryption-algorithm aes-128

[RouterB-ipsec-proposal-tran1] quit

在RouterB上配置IKE动态协商方式安全策略。

[RouterB] ipsec policy p1 10 isakmp

[RouterB-ipsec-policy-isakmp-p1-10] ike-peer spub

[RouterB-ipsec-policy-isakmp-p1-10] proposal tran1

[RouterB-ipsec-policy-isakmp-p1-10] security acl 3001

[RouterB-ipsec-policy-isakmp-p1-10] quit

在RouterB的接口上引用安全策略组。

[RouterB] interface gigabitethernet 0/0/1

[RouterB-GigabitEthernet0/0/1] ipsec policy p1

[RouterB-GigabitEthernet0/0/1] quit

4、配置no-nat功能:

在允许上网的ACL3000里面新增规则,注意,规则号要小于上网的规则。步骤2中上网的规则号配置的是10,此处配置的为5,规则小越小,越先匹配。

新增规则5,把本端到对端的IPsec VPN待加密数据流的数据给deny,拒绝了。表示这部分数据流不做nat。而是走IPsec VPN隧道转发。修改ACL后不用重复调用。

RouterA:

[RouterA] acl 3000

[RouterA-acl-adv-3000] rule 5 deny ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

[RouterA-acl-adv-3000] quit

RouterB:

[RouterB] acl 3000

[RouterB-acl-adv-3000] rule 5 deny ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

[RouterB-acl-adv-3000] quit

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4627.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~