MSR系列路由器

一端固定IP,另一端拨号动态获取地址的IPsec通信

关键字:MSR,固定IP,IPsec,PPPOE,总部,分支,VPN,拨号

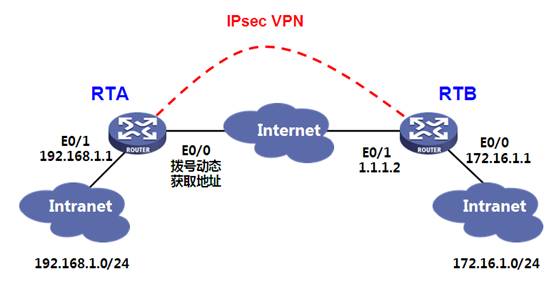

一、组网:

二、客户需求

二、客户需求

总部和分支之间建立IPsec VPN已实现内部资源的互访,总部网关出口固定IP,分支网关出口动态获取IP地址。

三、设计方案

1. RTA作为分支,RTB作为总部。

2. RTA端采用拨号接入公网,RTB端公网口固定IP地址。

3. RTA作为IPsec发起端,RTB作为IPsec响应端。

四、配置

RTA配置 |

# //作为NAT转换的匹配条件 acl number 2000 rule 0 permit # //配置Ipsec兴趣流,源地址为本端(分支)内网,目的地址为对端(总部)内网 acl number 3000 rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.1.0 0.0.0.255 # //IKE对等体 ike peer peer //配置IKE第一阶段交换模式为野蛮模式 exchange-mode aggressive //配置预共享密钥 pre-shared-key 123 //指定对端对等体地址(总部网关WAN口的公网地址) remote-address 1.1.1.2 //启用NAT穿越功能 nat traversal # //采用安全提议的缺省配置 ipsec proposal def # //安全策略 ipsec policy policy 1 isakmp //指定兴趣流为acl 3000 security acl 3000 //调用IKE来建立Ipsec SA ike-peer peer //调用默认的安全提议 proposal def # //拨号口(分支WAN口) interface Dialer0 //对从内网出来的所有报文做NAT转换 nat outbound 2000 link-protocol ppp //配置ppp验证的用户名 ppp chap user pc@h3c //配置ppp验证的密码 ppp chap password simple pc //本端口IP地址由ppp协商获得(由pppoe server动态分配) ip address ppp-negotiate //拨号用户为pppoe dialer user pppoe //配置拨号捆绑,用于绑定物理接口 dialer bundle 1 //配置不对Ipsec数据流进行NAT转换 ipsec no-nat-process enable //应用安全策略 ipsec policy policy # interface Ethernet0/0 port link-mode route //使能pppoe-client,并绑定拨号捆绑1,即Dialer 0 pppoe-client dial-bundle-number 1 # //内网接口 interface Ethernet0/1 port link-mode route ip address 192.168.1.1 255.255.255.0 # //配置一条默认路由从网关的WAN口(Dialer 0口)出去 ip route-static 0.0.0.0 0.0.0.0 Dialer0 # |

RTB配置 |

# //作为NAT转换的匹配条件 acl number 2000 rule 0 permit # //IKE对等体 ike peer peer //配置IKE第一阶段交换模式为野蛮模式 exchange-mode aggressive //配置预共享密钥 pre-shared-key 123 //启用NAT穿越功能 nat traversal # //采用安全提议的缺省配置 ipsec proposal def # //采用策略模板的方式(只能用于响应端,不用配置兴趣流) ipsec policy-template test 1 //调用IKE来建立Ipsec SA ike-peer peer //调用默认的安全提议 proposal def # //通过模板test来生产安全策略policy ipsec policy policy 1 isakmp template test # //内网接口 interface Ethernet0/0 port link-mode route ip address 172.16.1.1 255.255.255.0 # //总部WAN口,固定IP interface Ethernet0/1 port link-mode route //对从内网出来的报文做NAT转换 nat outbound 2000 ip address 1.1.1.2 255.255.255.0 //不对Ipsec流量进行NAT转换 ipsec no-nat-process enable //应用安全策略 ipsec policy policy # //配置一条默认路由,下一条指向上行网关 ip route-static 0.0.0.0 0.0.0.0 1.1.1.1 # |

四、配置关键点

1. 总部和分支的网关都要配置一条默认路由。

2. 在总部和分支的WAN口上都要配置ipsec no-pat-process命令,目的是不让网关对ipsec流量进行NAT转换,负责该流量会匹配不上兴趣流而无法触发安全策略。

3. 总部采用策略模板的方式,只能做响应方。(不做acl兴趣流)

https://zhiliao.h3c.com/Theme/details/90190

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4640.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~