https://www.h3c.com/cn/d_202308/1915021_30005_0.htm R6628Pxx-6W102 09-安全配置指导

09-安全配置指导

可以参考下官网IPSEC配置

https://www.h3c.com/cn/d_202103/1390789_30005_0.htm

ERG2系列路由器 IPSEC VPN配置

1 配置需求或说明

1.1 适用产品系列

本案例适用于ERG2 产品系列路由器:ER8300G2-X、ER6300G2、ER3260G2、ER3200G2等。

1.2 配置需求及实现的效果

Router A和Router B均使用ERG2 路由器,在两者之间建立一个安全隧道,对客户分支机构A所在的子网(192.168.1.0/24)与客户分支机构B所在的子网(172.16.1.0/24)之间的数据流进行安全保护,实现2端子网终端通过IPsec VPN 隧道进行互访。

2 组网图

3 配置步骤

3.1 基本连接

在路由器接口面板找到LAN接口,用网线将电脑和设备的任意一个LAN接口连在一起,电脑可以自动获取192.168.1.X/24网段的地址。电脑连接好路由器之后完成后打开浏览器,在浏览器地址栏中输入http://192.168.1.1登录设备管理界面。

3.2 登陆设备WEB界面

运行Web浏览器,在地址栏中输入http://192.168.1.1,如下图所示。

回车后跳转到Web登录页面,输入用户名、密码(缺省均为admin,区分大小写)如下图所示。

单击【登录】按钮或直接回车后,您即可登录到路由器的Web设置页面,如下图所示。

注意: 同一时间,路由器最多允许五个用户通过Web设置页面进行管理。

3.3 配置IPSEC VPN

3.3.1 配置IPSEC 虚接口

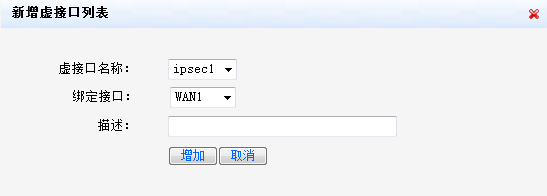

单击【VPN】--【VPN设置】--【虚接口】, 点击【新增】,绑定对应的WAN口,比如WAN1:

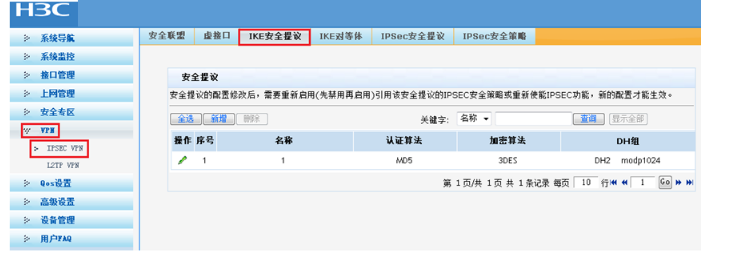

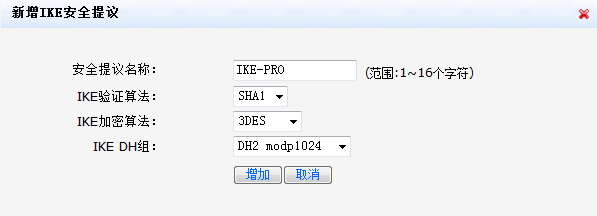

3.3.2 配置IKE安全提议

单击【VPN】--【VPN设置】--【IKE安全提议】,点击【新增】,配置IKE安全提议的各个参数:安全提议名称、IKE验证算法、IKE加密算法、IKE DH组,如下图配置。

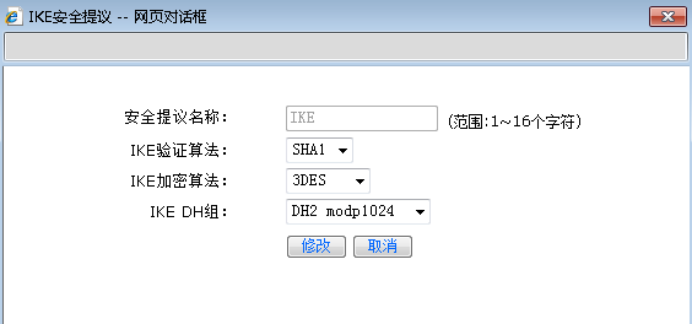

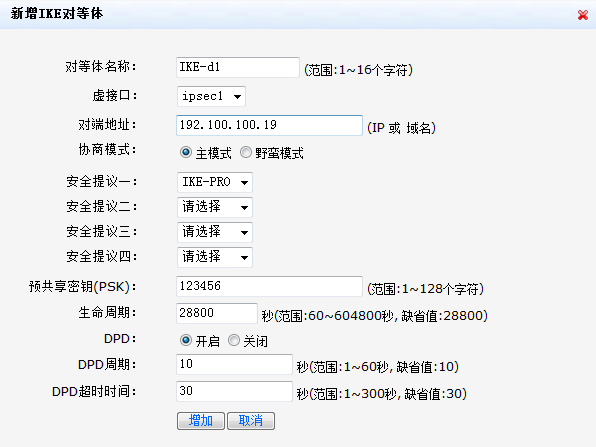

3.2.3配置IKE对等体

单击【VPN】--【VPN设置】--【IKE对等体】,点击【新增】,配置IKE对等体:

对等体名称为ike、绑定虚接口为ipsec0(前面已经创建)、对端地址为Router B的公网ip,即192.100.100.19、协商模式选择主模式、安全提议选择ike(前面已经创建)、配置预共享秘钥,此处配置为123456(可根据自己需求自行设置)、其余选择默认即可。

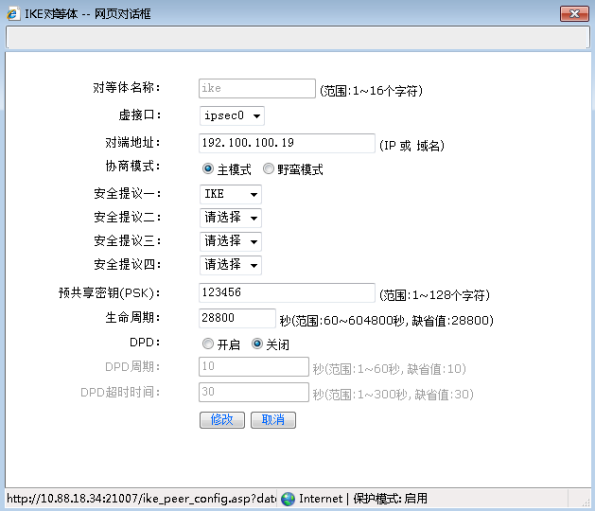

3.2.4配置IPSEC安全提议

单击【VPN】--【VPN设置】--【IPSec安全提议】,点击【新增】,配置IPSEC安全提议:安全提议名称、安全协议类型、ESP验证算法、ESP加密算法配置如下图:

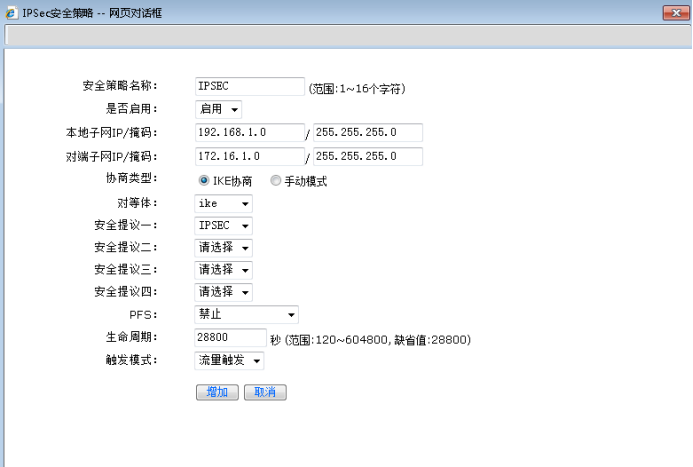

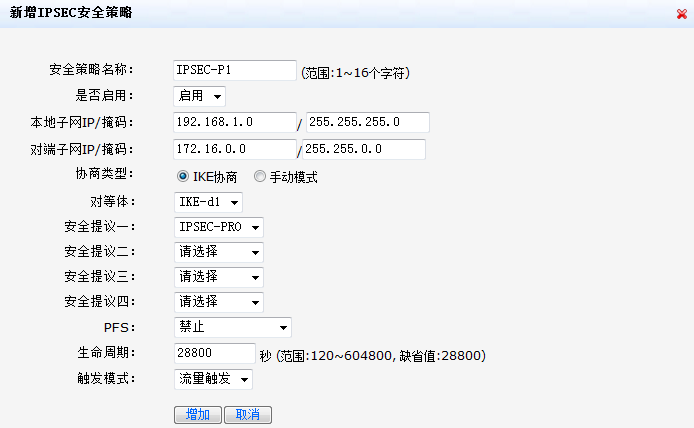

3.2.5配置IPSEC安全策略

单击【VPN】--【VPN设置】--【IPSEC安全策略】,勾选启【用IPSEC功能】,点击【新增】,配置IPSEC安全策略:本地子网IP即为Router A内网网段,此处配置为192.168.1.0/24,对端子网IP即为Router B内网网段,此处配置为172.16.1.0/24,其余参数按照下图所示配置:

3.2.6配置去往对端子网的静态路由

单击【高级设置】--【路由设置】--【静态路由】,目的地址配置成对端子网,即172.16.1.0,子网掩码为255.255.255.0,出接口为ipsec0虚接口。

在Router B上,IPSec VPN的相关配置与Router A是相互对应的,Router B上除了IKE对等体的对端地址以及IPSEC安全策略中的本地子网、对端子网需要做相应修改外,其他的设置均一致,Router B的具体配置参见Router A配置,此处不再赘述。

注意:修改了IPSEC相关参数,需要将启用IPsec功能勾去掉应用再重新勾上应用使能,否则IPsec VPN无法起来。

3.4 保存配置

设备默认会保存配置。

以下是IPSEC VPN的配置举例,请参考:

10.6 一对一IPSec VPN配置举例

10.6.1 组网需求

在Router A(采用ER5200G2)和Router B(采用ER5200G2)之间建立一个安全隧道,对客户分支机构A所在的子网(192.168.1.0/24)与客户分支机构B所在的子网(172.16.0.0/16)之间的数据流进行安全保护。

安全协议采用ESP协议,加密算法采用3DES,认证算法采用SHA1。

10.6.2 组网图

图10-5 组网示意图

10.6.3 设置步骤

1. 设置Router A

1. 选择“VPN→IPSEC VPN→虚接口”。单击<新增>按钮,在弹出的对话框中选择一个虚接口通道,并将其与对应的出接口进行绑定(此处假设为WAN1),单击<增加>按钮完成操作 | |

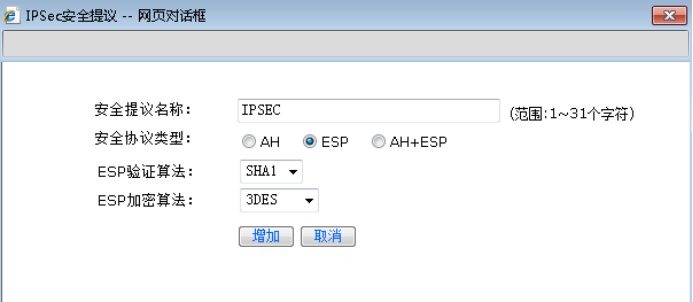

2. 选择“VPN→IPSEC VPN→IKE安全提议”。单击<新增>按钮,在弹出的对话框中输入安全提议名称,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮完成操作 | |

3. 选择“VPN→IPSEC VPN→IKE对等体”。单击<新增>按钮,在弹出的对话框中输入对等体名称,选择对应的虚接口ipsec1。在“对端地址”文本框中输入Router B的IP地址,并选择已创建的安全提议等信息,单击<增加>按钮完成操作 | |

4. 选择“VPN→IPSEC VPN→IPSec安全提议”。单击<新增>按钮,在弹出的对话框中输入安全提议名称,选择安全协议类型为ESP,并设置验证算法和加密算法分别为SHA1、3DES,单击<增加>按钮完成操作 | |

5. 选择“VPN→IPSEC VPN→IPSec安全策略”。选中“启用IPSec功能”复选框,单击<应用>按钮生效。单击<新增>按钮,在弹出的对话框中输入安全策略名称,在“本地子网IP/掩码”和“对端子网IP/掩码”文本框中分别输入客户分支机构A和B所处的子网信息,并选择协商类型为“IKE协商”、对等体为“IKE-d1”、安全提议为“IPSEC-PRO”,单击<增加>按钮完成操作 | |

6. 为经过IPSec VPN隧道处理的报文设置路由,才能使隧道两端互通(一般情况下,只需要为隧道报文配置静态路由即可)。选择“高级设置→路由设置→静态路由”,单击<新增>按钮,在弹出的对话框中,设置目的地址、子网掩码等参数,单击<增加>按钮完成操作 |

2. 设置Router B

在对端Router B上,IPSec VPN的配置与Router A是相互对应的。因此,除了对等体的对端地址以及安全策略中的本地子网、对端子网需要做相应修改,其他的设置均一致。此处略。

3. 查看VPN状态

两端均设置完成后,您可以通过选择路由器的“VPN→IPSEC VPN→安全联盟”页面,并单击<刷新>按钮来查看相应的隧道是否已成功建立。

http://www.h3c.com/cn/d_202103/1390789_30005_0.htm#_Toc65230501

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4719.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~