透明模式把防火墙放在路由器与核心之间还是路由器与电信设备之间?哪种更好一点?配置透明模式的话vlan透传,那么核心交换机、路由器与防火墙连接的接口是否要配置一下vlan才行?

放在什么位置,可以根据个习惯。

1、放在路由前面,优点是路由器收到的攻击也能防范,缺点是不能用同网段的IP 进行管理,可能还需要给管理口连个网线都下面交换机上。

2、放在路由器和核心之间 可以配个内网的互联IP,直接在内网登录防火墙,进行安全策略的配置。

至于是否需要同一个VLAN ,这个不需要,都是三层IP 可以配在某个三层接口上,也可以划分到具体的VLAN 下面。防火墙透明模式的接口放到同一个VLAN 下面即可

1、放路由器外面更多是针对外网访问内部限制,映射后的限制。没办法对内网上网进行限制

2、放核心-路由器中间,可以针对内网未转换后的IP做上网限制,可以针对外部访问内部转换后的IP做限制。

放核心-路由器中间管控性强点,安全策略的可操作性大点。

透明模式下的安全策略

包过滤规则:可以配置域间包过滤规则,允许或禁止特定的流量通过防火墙。

内容安全检测:对于允许通过的流量,可以配置如反病毒、入侵防御等安全检测,但这些功能的实现通常需要依赖于流量的解密或基于二层信息的深度检测。

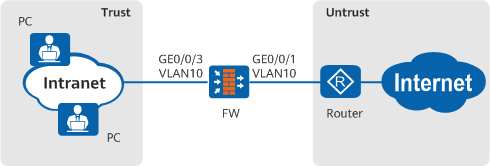

可以透明模式把防火墙放在路由器与核心之间

请参考:防火墙配置二层透明模式

https://support.huawei.com/hedex/hdx.do?docid=EDOC1100149311&id=ZH-CN_TASK_0261606178

透明模式不需要配置路由。

如果需要通过业务口登录管理设备,则需要配置vlanif接口地址,vlanif接口加入安全区域,跨网段登录设备还需配置好默认路由。

CLI举例:通过透明模式接入互联网

操作步骤

完成网络基本配置。

# 将FW接口都切换成二层接口,并加入VLAN10。

<FW> system-view[FW] vlan 10[FW] interface GigabitEthernet 0/0/1[FW-GigabitEthernet0/0/1] portswitch[FW-GigabitEthernet0/0/1] port link-type access[FW-GigabitEthernet0/0/1] port default vlan 10[FW-GigabitEthernet0/0/1] quit[FW] interface GigabitEthernet 0/0/3[FW-GigabitEthernet0/0/3] portswitch[FW-GigabitEthernet0/0/3] port link-type access[FW-GigabitEthernet0/0/3] port default vlan 10[FW-GigabitEthernet0/0/3] quit

# 将FW各接口加入相应的安全区域。

[FW] firewall zone untrust[FW-zone-untrust] add interface GigabitEthernet 0/0/1[FW-zone-untrust] quit[FW] firewall zone trust[FW-zone-trust] add interface GigabitEthernet 0/0/3[FW-zone-trust] quit

配置安全策略,允许内部网络中的PC访问Internet。建议根据实际组网配置精细化的安全策略。

[FW] security-policy[FW-security-policy] rule name policy_sec_1[FW-security-policy-sec_policy_1] source-zone trust[FW-security-policy-sec_policy_1] destination-zone untrust[FW-security-policy-sec_policy_1] action permit[FW-security-policy-sec_policy_1] quit[FW-security-policy] quit

配置脚本

# interface GigabitEthernet0/0/1 portswitch port link-type access port default vlan 10 # interface GigabitEthernet0/0/3 portswitch port link-type access port default vlan 10 # firewall zone trust set priority 85 add interface GigabitEthernet0/0/3 # firewall zone untrust set priority 5 add interface GigabitEthernet0/0/1 # security-policy rule name policy_sec_1 source-zone trust destination-zone untrust action permit # return

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/8766.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~