现在我们已经有了穿越NAT场景下的Full-Mesh组网(HPE VSR配置穿越NAT场景下的ADVPN案例),并且还知道了分支之间互访的Spoke-Spoke隧道的转发是不需要经过HUB节点的(ADVPN的S-S捷径到底有没有从总部绕转?)。我们也配置了基于IPsec VPN的VXLAN“专线”(一种基于IPsec的VXLAN“专线”解决方案),那把这几种整合起来,是不是就有了一张跨越在公网上的大二层网络交换机了呢?

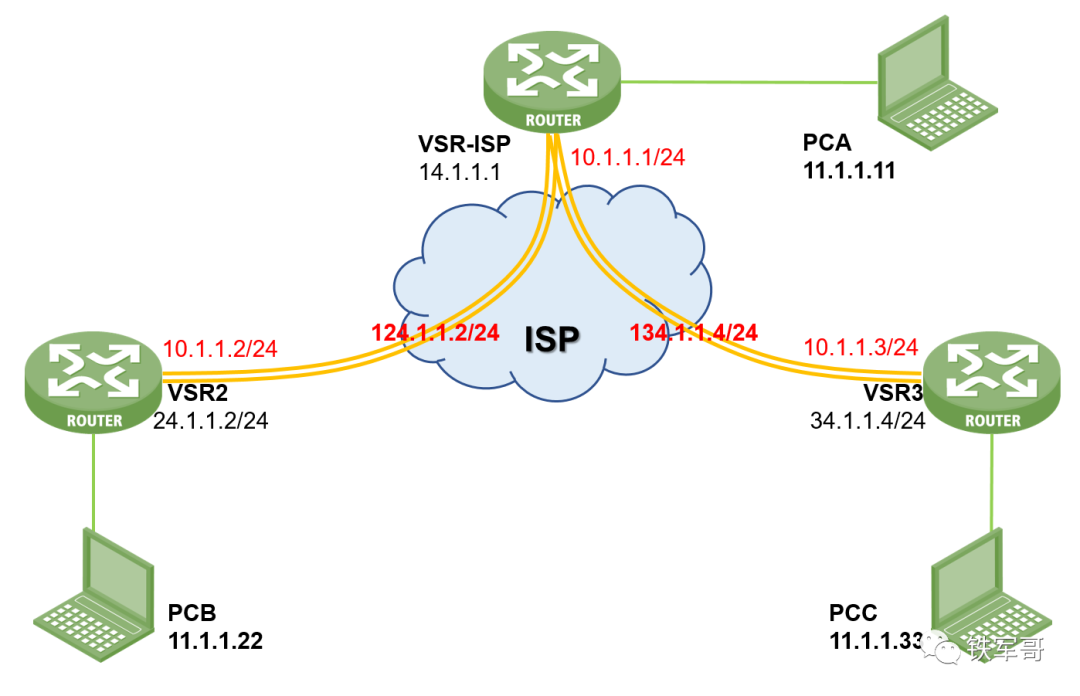

实验组网如下图所示:

为了不受公网带宽影响,方便测试性能,3台设备我们都使用本地的VSR设备,中间串接几台VSR模拟公网及NAT设备。这样一来,分支的Spoke设备就可以经过NAT设备和总部的Hub设备建立连接。同时,组网结构也使用了Full-Mesh模型。

好像本案例主要基于(HPE VSR配置穿越NAT场景下的ADVPN案例)和(VXLAN小实验:VXLAN头端复制配置)进行配置调整。

VSR1作为HUB设备,同时担当3个设备角色:Hub设备、VAM服务器和AAA认证服务器。需要注意的是,在HUB设备上需要放通VAM Server监听的UDP端口18000。

#sysname HUB#interface GigabitEthernet2/0 ip address 14.1.1.1 255.255.255.0#interface Tunnel1 mode advpn udp ip address 10.1.1.1 255.255.255.0 source GigabitEthernet2/0 tunnel protection ipsec profile ADVPN vam client HUB#domain advpn authentication advpn local#domain default enable advpn#local-user HUB class network password simple HUB service-type advpn#local-user SPOKE1 class network password simple SPOKE1 service-type advpn#local-user SPOKE2 class network password simple SPOKE2 service-type advpn#ipsec transform-set ADVPN encapsulation-mode transport esp encryption-algorithm des-cbc esp authentication-algorithm sha1#ipsec profile ADVPN isakmp transform-set ADVPN ike-profile ADVPN#ike profile ADVPN keychain ADVPN#ike keychain ADVPN pre-shared-key address 0.0.0.0 0.0.0.0 key simple ADVPN#vam client name HUB advpn-domain ADVPN server primary ip-address 14.1.1.1 pre-shared-key simple ADVPN user HUB password simple HUB client enable#vam server advpn-domain ADVPN id 1 pre-shared-key simple ADVPN server enable hub-group HUB hub private-address 10.1.1.1 spoke private-address range 10.1.1.0 10.1.1.255

#vam client name SPOKE1 advpn-domain ADVPN server primary ip-address 14.1.1.1 pre-shared-key simple ADVPN user SPOKE1 password simple SPOKE1 client enable#ike keychain ADVPN pre-shared-key address 0.0.0.0 0.0.0.0 key simple ADVPN#ike profile ADVPN keychain ADVPN#ipsec transform-set ADVPN encapsulation-mode transport esp encryption-algorithm des-cbc esp authentication-algorithm sha1#ipsec profile ADVPN isakmp transform-set ADVPN ike-profile ADVPN#interface Tunnel1 mode advpn udp ip address 10.1.1.2 255.255.255.0 source GigabitEthernet2/0 tunnel protection ipsec profile ADVPN vam client SPOKE1#interface GigabitEthernet2/0 ip address 24.1.1.2 255.255.255.0

#vam client name SPOKE2 advpn-domain ADVPN server primary ip-address 14.1.1.1 pre-shared-key simple ADVPN user SPOKE2 password simple SPOKE2 client enable#ike keychain ADVPN pre-shared-key address 0.0.0.0 0.0.0.0 key simple ADVPN#ike profile ADVPN keychain ADVPN#ipsec transform-set ADVPN encapsulation-mode transport esp encryption-algorithm des-cbc esp authentication-algorithm sha1#ipsec profile ADVPN isakmp transform-set ADVPN ike-profile ADVPN#interface Tunnel1 mode advpn udp ip address 10.1.1.3 255.255.255.0 ospf network-type broadcast ospf dr-priority 0 source GigabitEthernet2/0 tunnel protection ipsec profile ADVPN vam client SPOKE2#interface GigabitEthernet2/0 ip address 34.1.1.3 255.255.255.0

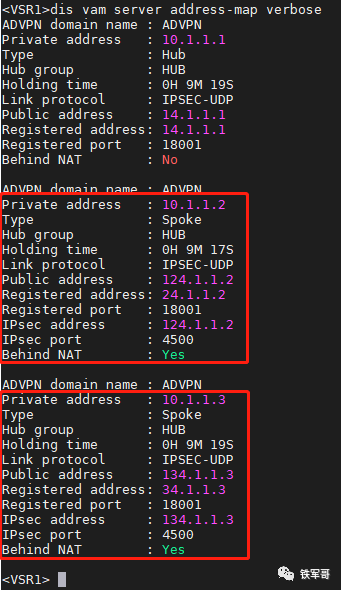

现在可以直接在HUB设备上查看注册上线的所有VAM Client的IPv4私网地址映射信息,可以看到HUB和SPOKE设备对应角色、隧道接口地址、公网地址、注册地址和IPsec地址+端口等信息。

查看HUB上的IPv4 ADVPN隧道信息,可以看到类型搜是Hub-Spoke,说明本端是HUB角色,对端是SPOKE角色。

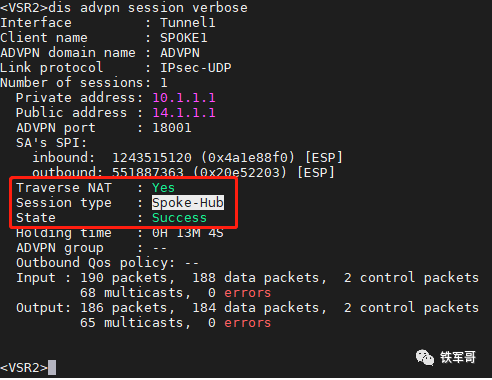

查看VSR2上的IPv4 ADVPN隧道信息,可以看到类型是Spoke-Hub,说明本端是SPOKE角色,对端是HUB角色。

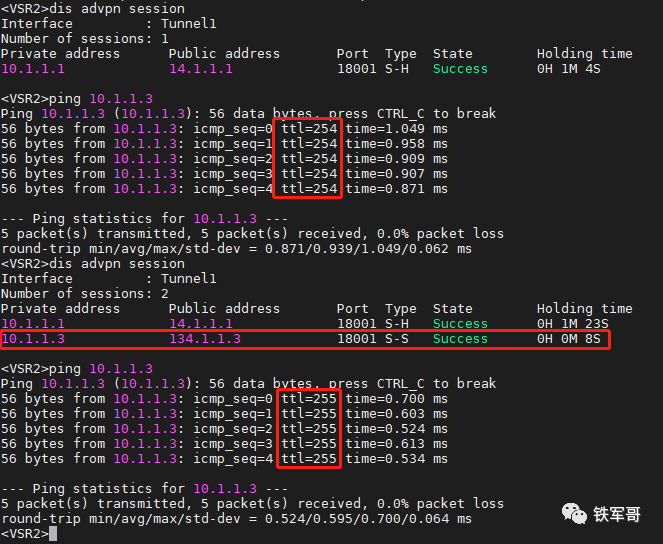

此时SPOKE2和SPOKE1之间是没有隧道的,我们还是和上次一样,手工触发一下。

然后我们把VXLAN的配置加上。

#l2vpn enable#interface Tunnel12 mode vxlan source 10.1.1.1 destination 10.1.1.2#interface Tunnel13 mode vxlan source 10.1.1.1 destination 10.1.1.3#vsi vxlan vxlan 10 tunnel 12 tunnel 13#interface GigabitEthernet3/0 xconnect vsi vxlan

#l2vpn enable#interface Tunnel21 mode vxlan source 10.1.1.2 destination 10.1.1.1#interface Tunnel23 mode vxlan source 10.1.1.2 destination 10.1.1.3#vsi vxlan vxlan 10 tunnel 21 tunnel 23#interface GigabitEthernet3/0 xconnect vsi vxlan

#l2vpn enable#interface Tunnel31 mode vxlan source 10.1.1.3 destination 10.1.1.1#interface Tunnel32 mode vxlan source 10.1.1.3 destination 10.1.1.2#vsi vxlan vxlan 10 tunnel 31 tunnel 32#interface GigabitEthernet3/0 xconnect vsi vxlan

查看VSR1设备的接口状态。

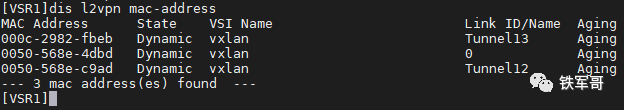

查看VSR1设备学习到的MAC地址信息。

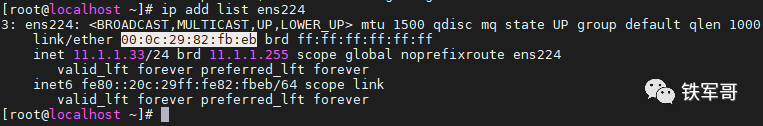

PCA对应的ARP信息。

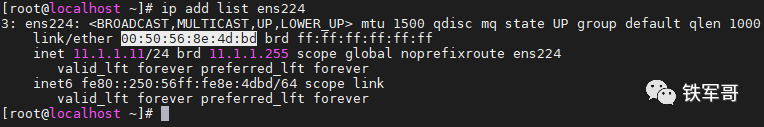

PCB对应的ARP信息。

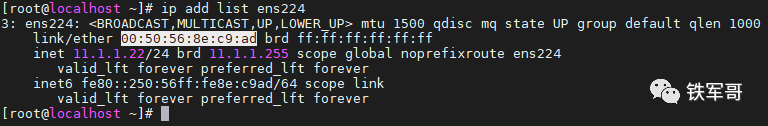

PCC对应的ARP信息。

可以看到,MAC地址的学习情况和实际的组网情况完全一致。

从PCB测试一下到另外两台主机的联通情况。

可以看到,PCB到另外两台主机都是正常联通,且一跳直达。

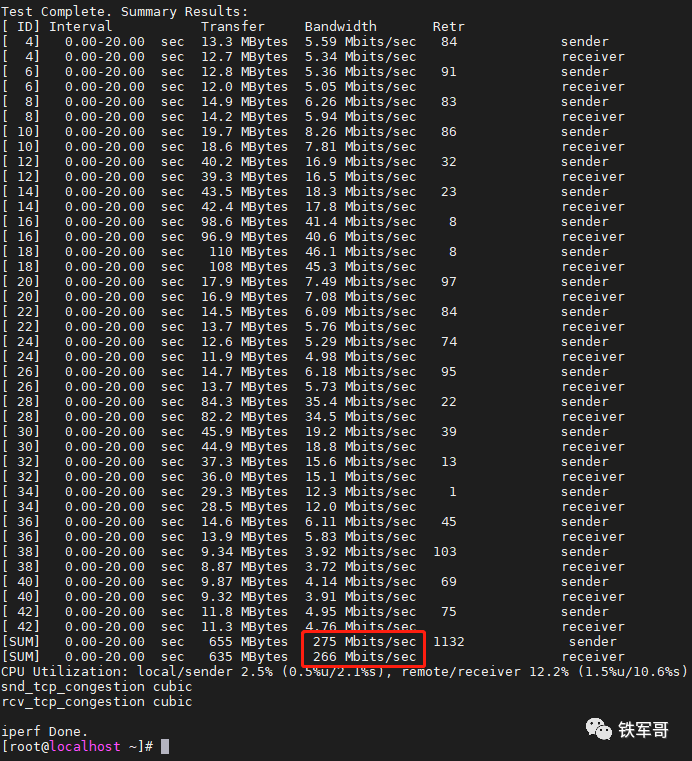

我们把PCB作为服务器,从PCA打流测试一下性能。

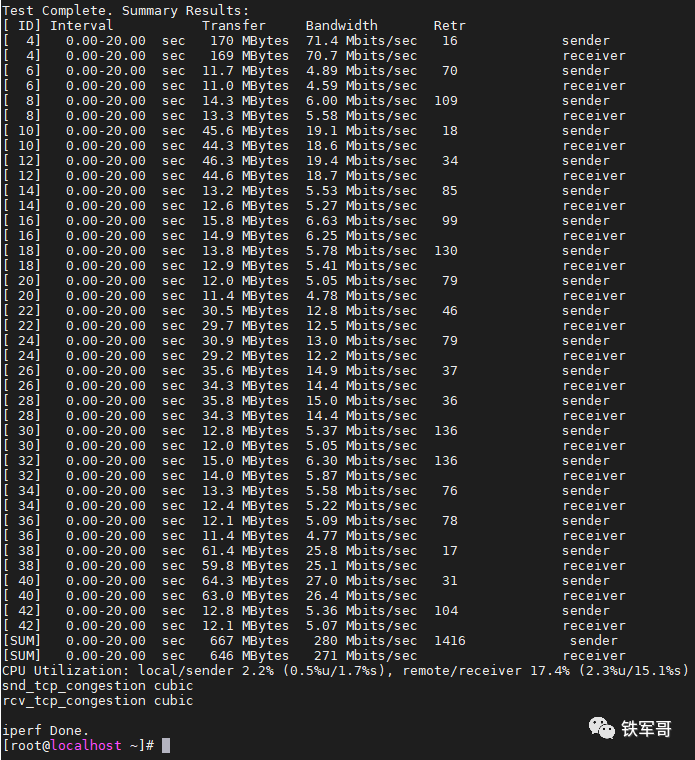

测得带宽为266 Mbps。我们把PCB作为服务器,再从PCC打流测试一下性能。

测得带宽为271 Mbps。

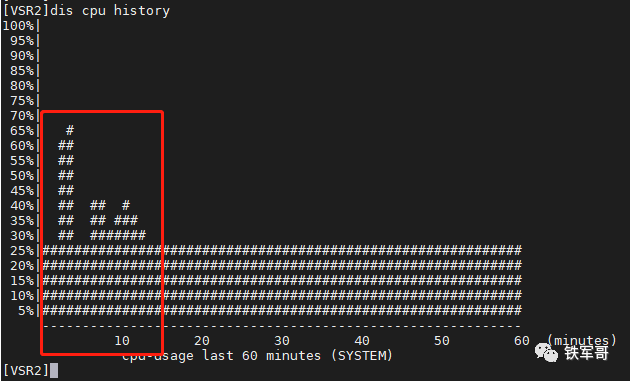

为了确认设备的负载情况,我又特意打了2分钟的流,带宽还是271 Mbps,但是发现设备CPU利用率超过了60 %,算是比较高的负载了。(VSR空载的时候也会有一个kdrvfwdd1进程吃掉1核CPU,但是使用EVE-NG就没有这个问题。)

也就是说,这种VXLAN over ADVPN over Internet的大二层组网情况下,设备的性能大概在270 Mbps左右,过程中偶尔会超过300 Mbps。

怎么样,这性能还能满足你的组网需求吗?

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/9912.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~