IPSec安全服务

机密性

完整性

数据源鉴别

重传保护

不可否认性

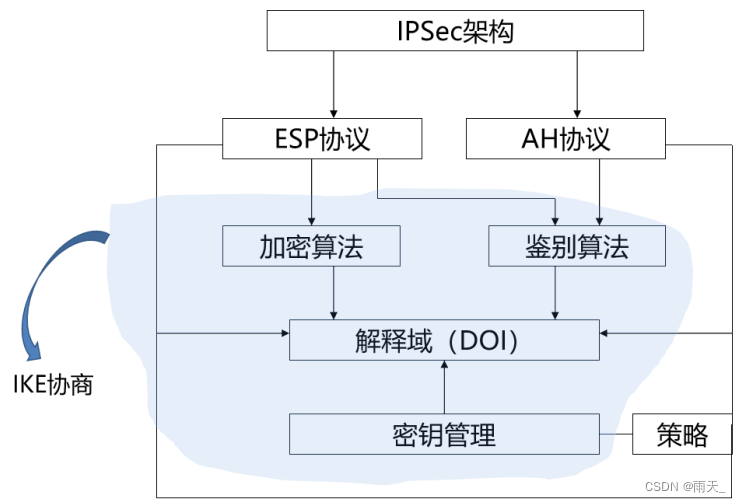

2、IPSec三个重要协议

(1)AH --- 认证头协议

鉴别算法

(2)ESP --- 封装安全载荷协议

加密算法

鉴别算法

(3)IKE --- 密钥管理与分发协议

协商工作方式以及工作模式(AH ESP)

协商加密和鉴别算法

密钥参数的协商 --- 密钥产生算法、密钥有效期、密钥分发者身份认证、密钥长度、认证算法

3、IPSec架构

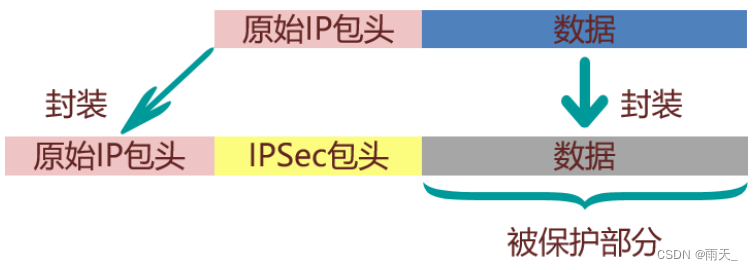

4、两种工作模式

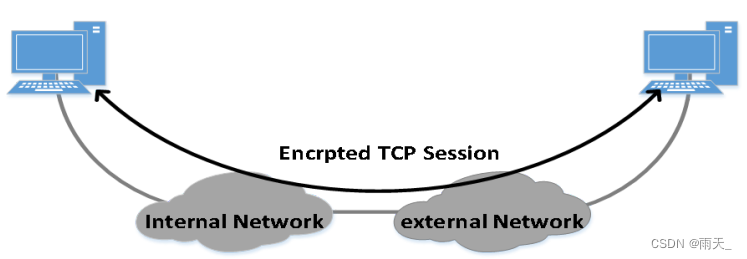

(1)传输模式

使用场景:私网数据通过公网传输,异种网络之间通过其他网络传输

封装结构

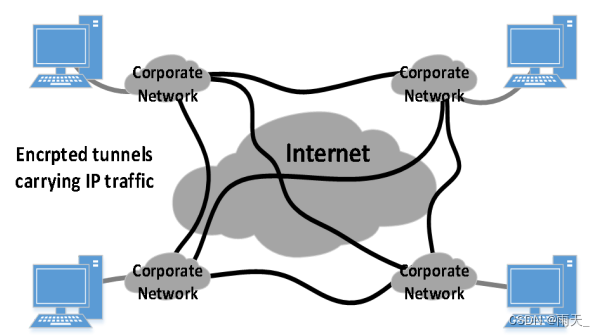

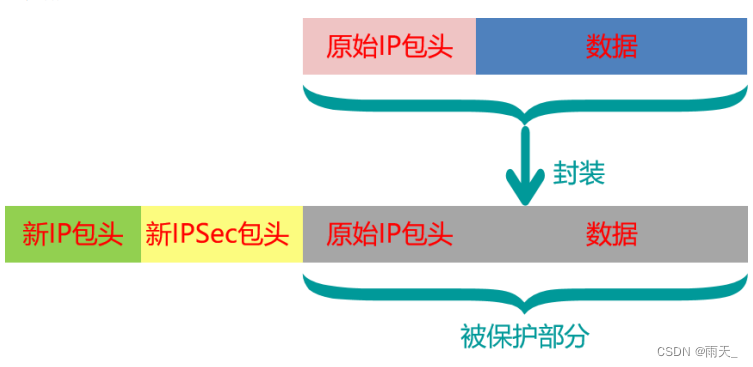

(2)隧道模式

使用场景:专线,隧道已做,本身路由可达

封装结构

附:既有安全问题和通信问题的场景:

ipsec隧道模式

其他隧道协议 + ipsec传输模式

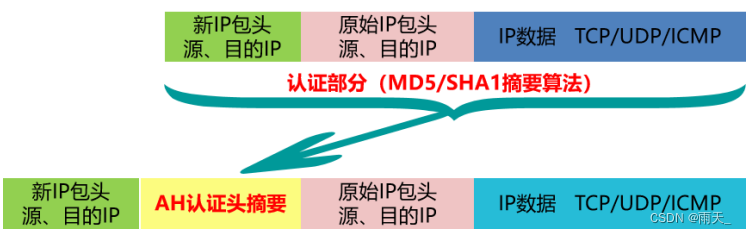

5、AH

(1)安全服务

数据源认证 --- 通过计算验证码时加入一个共享秘钥来实现,和ospf认证类似

数据抗重放 --- AH包中的序列号

数据完整性 --- hash算法,校验hash值实现

(2)传输模式

(3)隧道模式

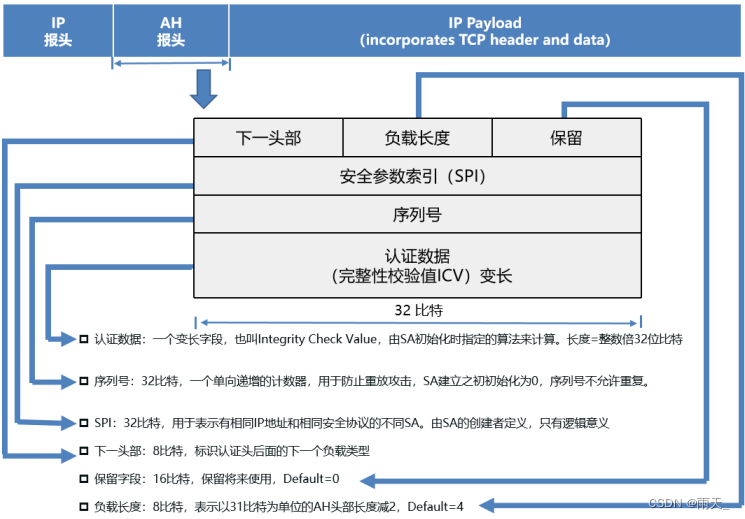

(4)AH头部结构

6、ESP

(1)安全服务

数据完整性

数据源认证

数据抗重放

数据机密性

数据流保护

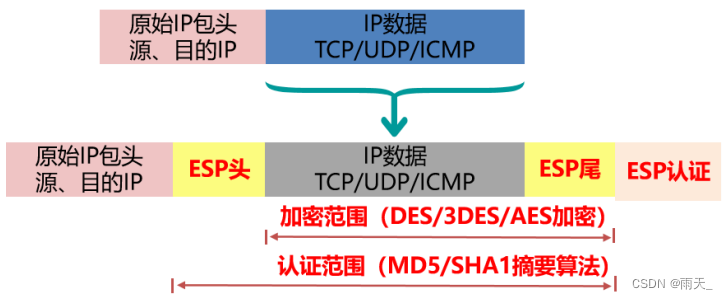

(2)传输模式

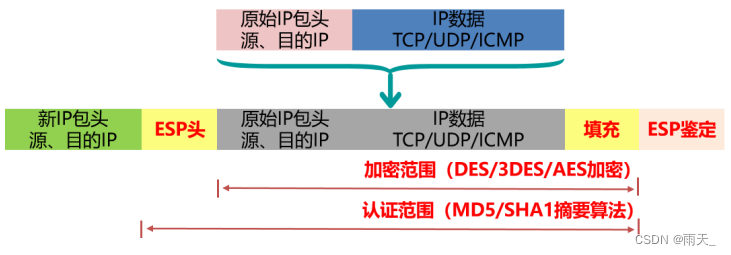

(3)隧道模式

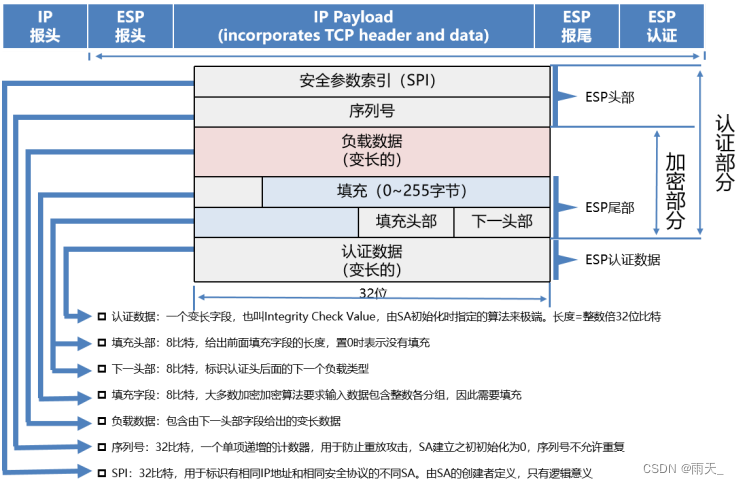

(4)ESP头部结构

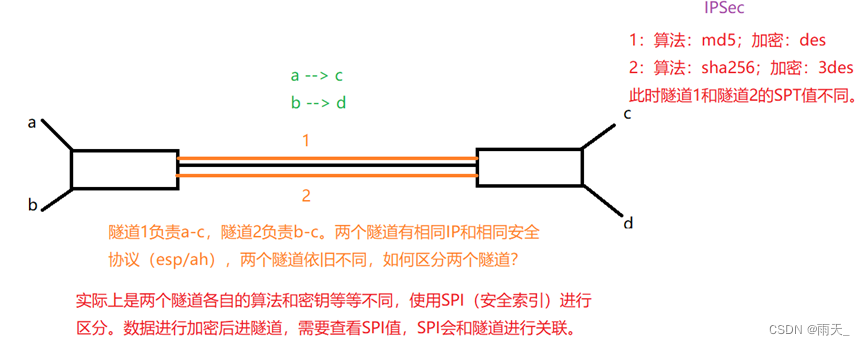

7、SA --- 安全联盟

(1)概述:

(2)安全标识:安全参数索引 目的IP地址 安全协议号

(3)生成SA:两种方式

手工配置:较为复杂,所有信息手工配置,永不老化

IKE动态协商:相对简单,通信对端体之间协商IKE参数,IKE协议自动协商来创建和维护SA,具有生存周期

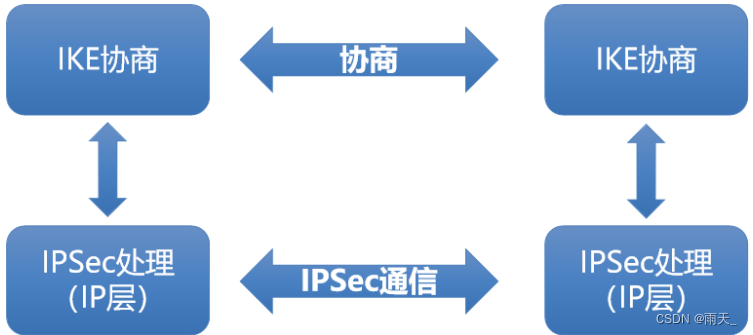

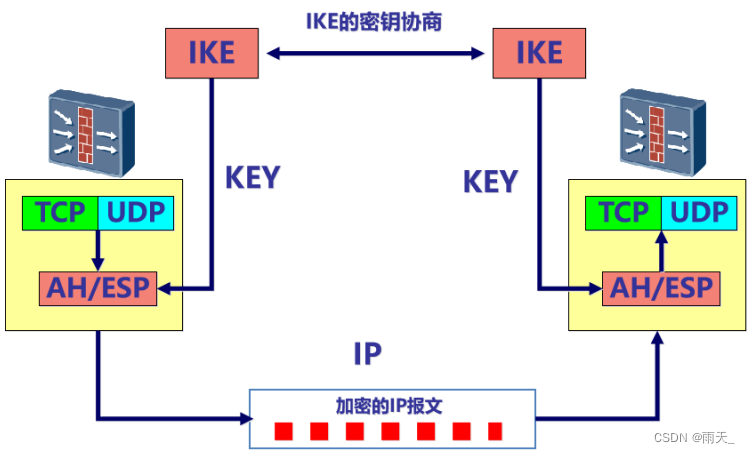

8、IKE

(1)什么是IKE?

(2)IKE用途

为ipsec通信双方,动态的建立安全联盟SA,对SA进行管理与维护

为ipsec生成密钥,提供AH/ESP加解密和验证使用

(3)两个阶段

主模式:安全

野蛮模式:快,但是不安全(相对主模式)

快速模式:快

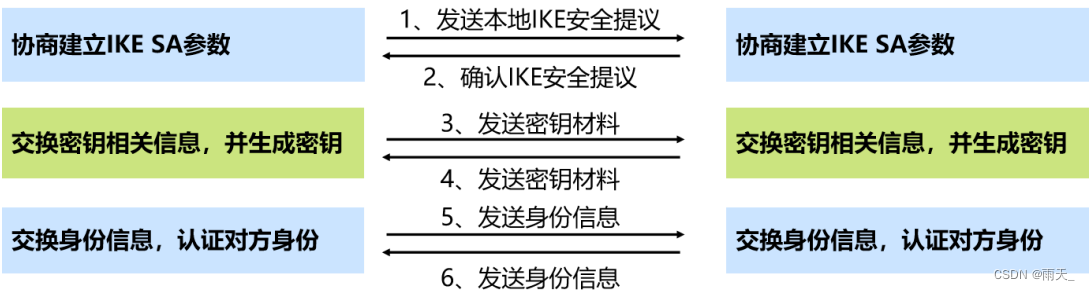

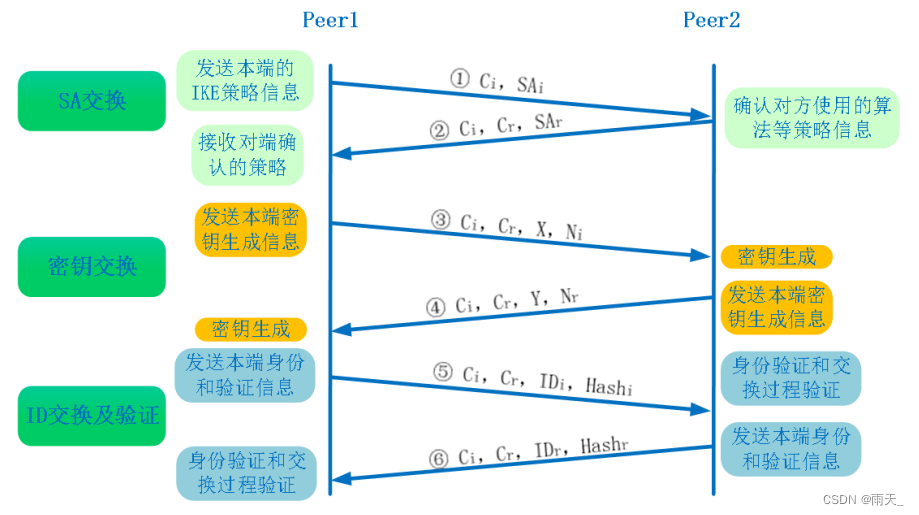

(4)IKE工作过程

主模式

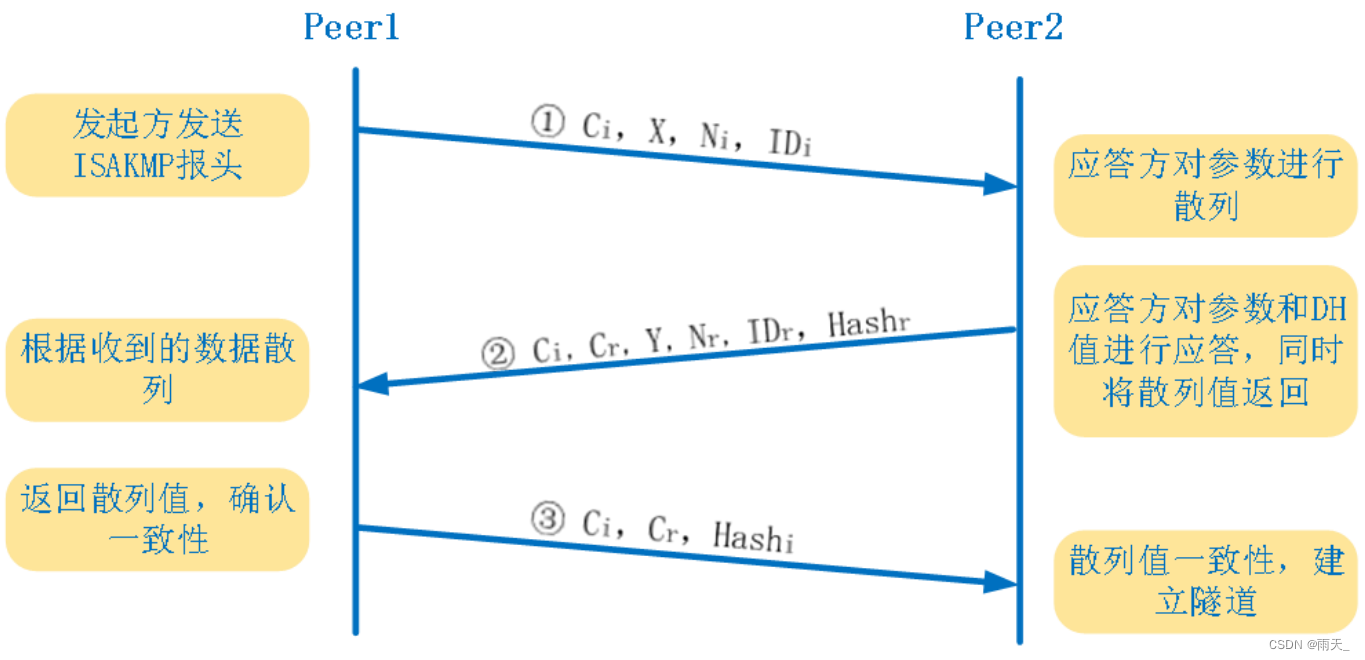

野蛮模式

9、IKE工作流程分析

(1)IKE SA

主模式

野蛮模式

| 模式 | 主模式 | 野蛮模式 |

| 信息交互 | 交互6个消息 | 交互3个消息 |

| 身份ID | 以IP地址作为身份ID,自动生成本端身份ID和对端身份ID | 可以多种形式(IP,字符串等)手动或自动生成本端和对端身份ID |

| 域共享秘钥 | 只能基于IP地址来确定域共享秘钥 | 基于ID信息(主机名和IP地址)来确定域共享秘钥 |

| 安全性 | 较高。前4个信息明文传输,最后2个信息加密传输,保护了对端身份 | 较低。前2个消息明文传输,最后1个消息加密,不保护对端身份 |

| 速度 | 较慢 | 较快 |

(2)IPSec SA --- 快速模式

推荐本站淘宝优惠价购买喜欢的宝贝:

本文链接:https://hqyman.cn/post/4790.html 非本站原创文章欢迎转载,原创文章需保留本站地址!

休息一下~~

微信支付宝扫一扫,打赏作者吧~

微信支付宝扫一扫,打赏作者吧~